- paloalto解析講座の続き

使う時のために便利そうな情報をまとめておく

Trickbotの感染調査

- 使用するフィルタ

| No | Filter | Overview |

|---|---|---|

| 1 | (http.request or tls.handshake.type eq 1) and !(ssdp) | HTTP,TLSの通信を確認(basic) |

| 2 | (http.request or tls.handshake.type eq 1 or (tcp.flags.syn eq 1 and tcp.flags.ack eq 0)) and !(ssdp) | TCPの接続試行を確認(basic+) |

| 3 | tls.handshake.type == 11 | 証明書の確認 |

| 4 | http.request and tcp.port eq 8082 | Trickbotが生成する8082番PortのHTTPパケットを確認 |

| 5 | http.request and ip contains ".png" | HTTPで送信されるPNGファイルを確認 |

- 証明書の確認

Server Helloで、サーバの証明書を確認する。

以下の順で、データを展開

Transport Layer SecurityTLSv1 Record Layer: Handshake Protocol: CertificateHandshake Protocol: CertificateCertificatesCertificatesignedCertificateissuerrdnSequence

Trikbotの場合、stateの値が不審であり、項目も少ない。

- 自分のIP addressを確認するサイトの例

マルウェアが、感染者のIPを調査するために使用する場合がある。

| No | Domain name | Note |

|---|---|---|

| 1 | api.ip.sb | |

| 2 | checkip.amazonaws.com | |

| 3 | icanhazip.com | |

| 4 | ident.me | |

| 5 | ip.anysrc.net | |

| 6 | ipecho.net | |

| 7 | ipinfo.io | |

| 8 | myexternalip.com | |

| 9 | wtfismyip.com | |

| 10 | ipconfig.io | addition |

Ursnifの感染調査

- 使用するフィルタ

| No | Filter | Overview |

|---|---|---|

| 1 | (http.request or tls.handshake.type eq 1) and !(ssdp) | HTTP,TLSの通信を確認(basic) |

| 2 | (http.request or tls.handshake.type eq 1 or (tcp.flags.syn eq 1 and tcp.flags.ack eq 0)) and !(ssdp) | TCPの接続試行を確認(basic+) |

| 3 | tls.handshake.type == 11 | 証明書の確認 |

| 4 | dns.qry.name contains "opendns" | オープンリゾルバの検索 |

| 5 | ((http.request or http.response) and ip.addr eq 194.1.236.191) or dns.qry.name contains tnzf3380au or dns.qry.name contains xijamaalj | Sample |

| 6 | (ip.addr eq 94.140.114.6 or ip.addr eq 5.61.34.51) and tls.handshake.type eq 11 | 特定の証明書を表示するためのSample |

| 7 | ip contains "This program" | 実行ファイルを検索 |

| 8 | http.request and ip contains ".rar" | rarファイルをリクエストしたパケットの検索 |

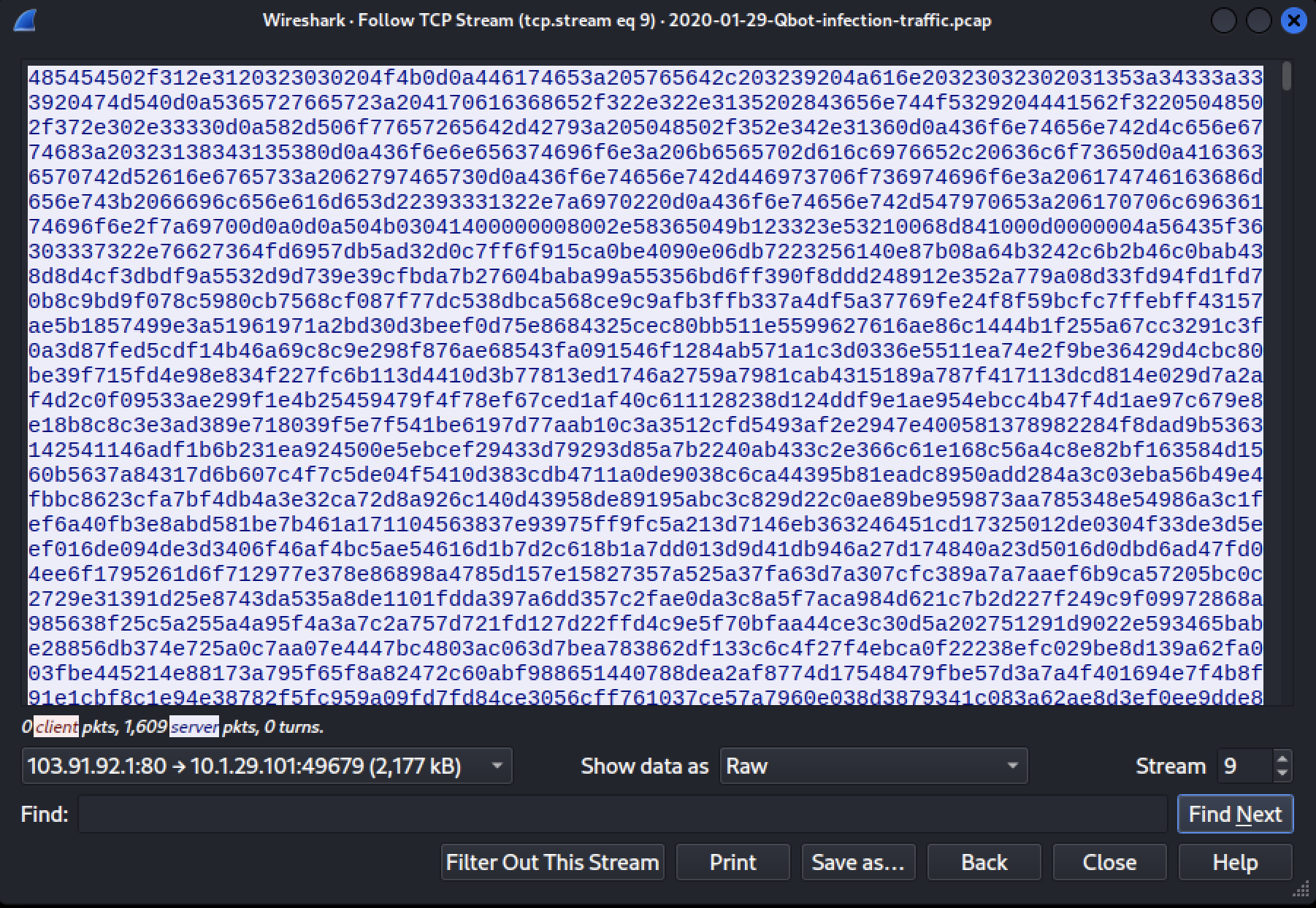

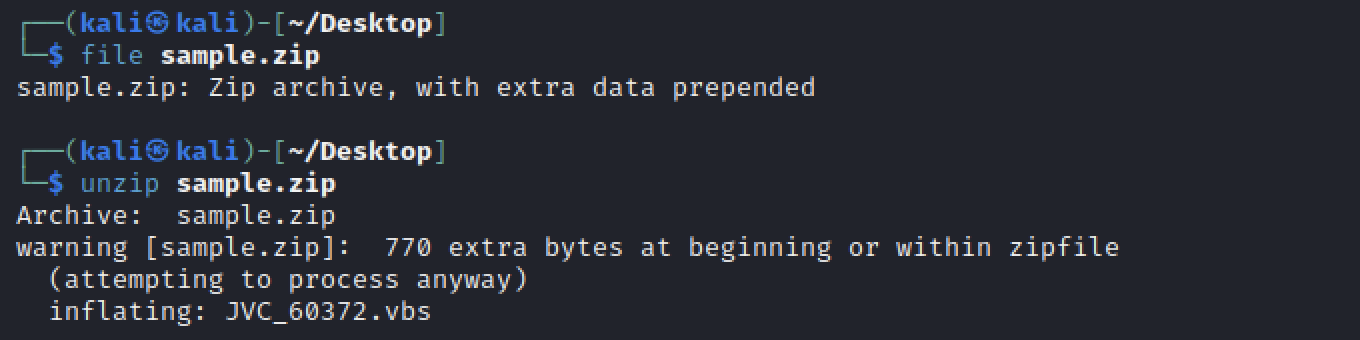

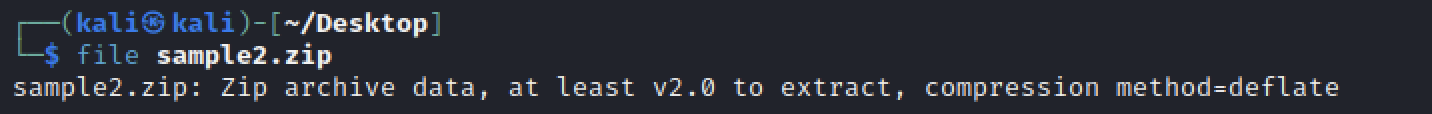

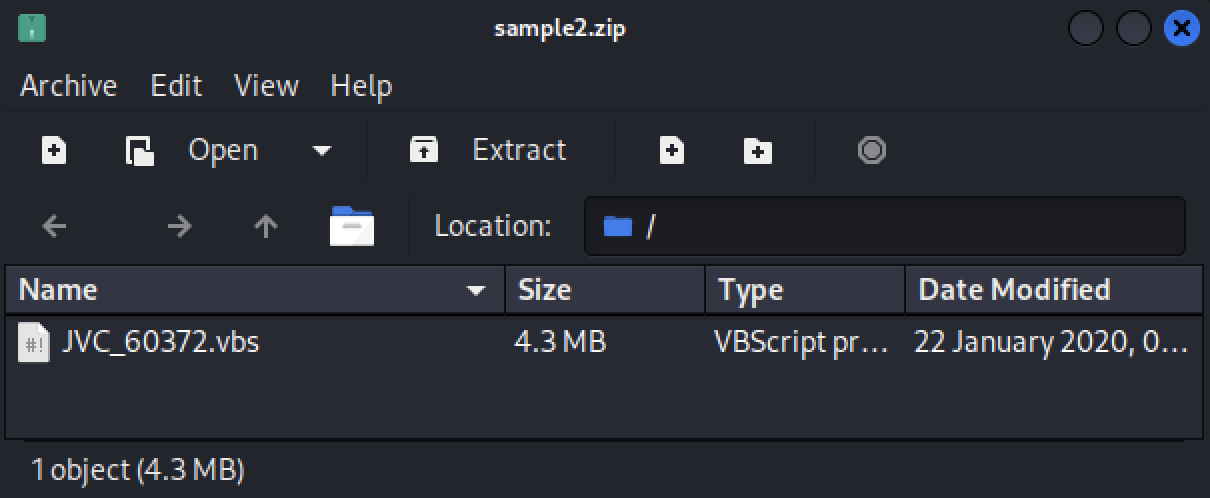

Qakbotの感染調査

- 使用するフィルタ

| No | Filter | Overview |

|---|---|---|

| 1 | http.request.full_uri contains store.nvprivateoffice | 特定のURIのみ表示 |

| 2 | tcp.flags eq 0x0002 and !(tcp.port eq 80) and !(tcp.port eq 443) | web以外のパケットを表示 |

| 3 | smtp or imap or pop | 電子メールのパケットを表示 |

- 以上です。