はじめに

この記事は「Oracle Cloud Infrastructure(その2) Advent Calendar 2020」の12月25日の記事として投稿です。

メリークリスマス!!![]() 今日は、良い子にしていればサンタ

今日は、良い子にしていればサンタ![]() さんからプレゼント

さんからプレゼント![]() してくれる日。

してくれる日。

オラクルサンタさんは、私にプレゼントを運んでくれるか。楽しみです![]() 。

。

さて、昨日からの続きです。今日から読む人たちのために、改めて、記載すると「今あるaws上のブログで使っているインスタンス2つをOCIへ移行させよう!そして、その先に待っているランニングコスト軽減を得るために!!」が目的になります。![]()

今日は、 aws から OCI へデータ転送の方法を用意しようと思います。

「AWSからOCIへ移行をしてみる」の続き

その3で検討した、下記の 移行ステップ で進めています。

1. OCI上でAWS同様の構成を用意する 【済】

2. AWS と OCI を接続する(データ移行の経路を確保する)

3. AWS上で稼働しているインスタンスのデータ抽出

4. AWS から OCI へデータを転送する

5. OCI環境で再構築(データ移行)する

昨日は、AWS上にあるサービス類をOCI上で用意しました。無事に、無料範囲ですべて用意することができました。あとは、AWSからデータを抽出するために「2」と「4」になります。

2. AWS と OCI を接続する(データ移行の経路を確保する)

はじめに

今回の移行データは、Always Freeで収まる規模なので一度ローカルPCへ持ってきて送りつける。という方法で十分だと思います。ですが・・・・

それだと「クリスマス投稿なのにショボい!エンターテインメント性がないじゃない!!![]() 」

」

(翻訳:ド派手にいこう(参考:鬼滅の刃(宇髄天元な感じ)))

ということで、自分のブログは月間アクセス数100件前後の方々を救うために、マルチクラウド化で災対にしよう!(クリスマスでアタマがおかしくなってきています![]() )と思います。

)と思います。

AWS と OCI をVPN接続してみる

さて、どうやるんだ?と調べてみると、Qiitaにも上がっていますね。

@shirokさんの記事

Oracle Cloud:Oracle Cloud と AWS を IPSec VPN(Libreswan)でつないでみた)

こちらを参考にして構築しようかな?と思ったら、Libreswan を使って接続するみたい。ん?この方法ってEC2が必要になるの?AWSが提供しているVPNサービスでできないのかしら?それだとAWS側の管理もVPNサービス側でできるので、運用が楽になりそうだし![]() 。

。

とりあえず、Advent Calendarとしては最終回だし Qiita らしく、検証してみましょう![]() 。

。

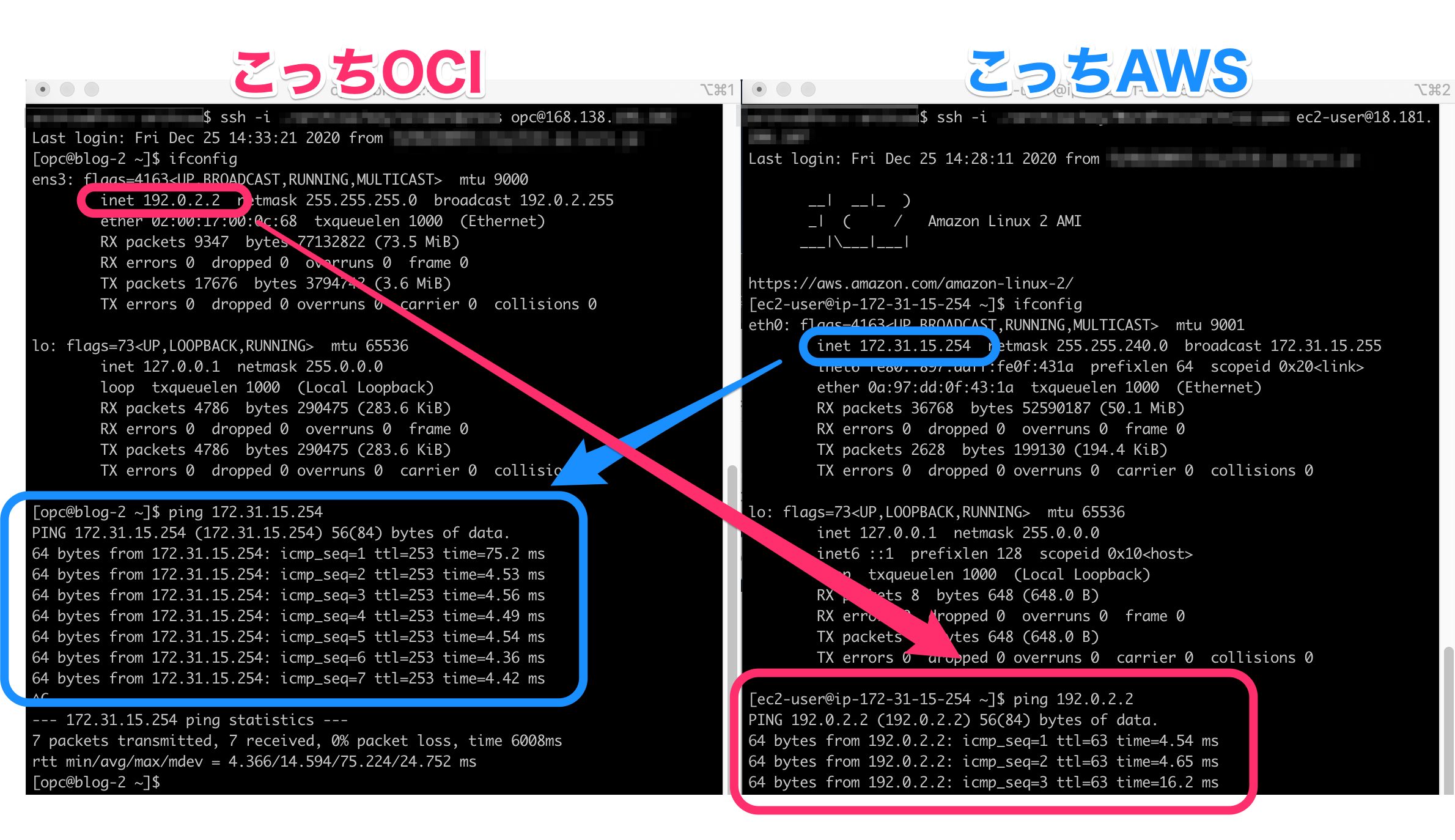

ネットワーク条件の確認

AWSとOCI間をつなぐので、プライベートネットワークは重複しないようにしなければなりません。念のため、確認。

AWS側(172.31.0.0/16)でOCI側(192.0.0.0/16)なので問題なさそうです。

AWS側にIPSecトンネルを作成する

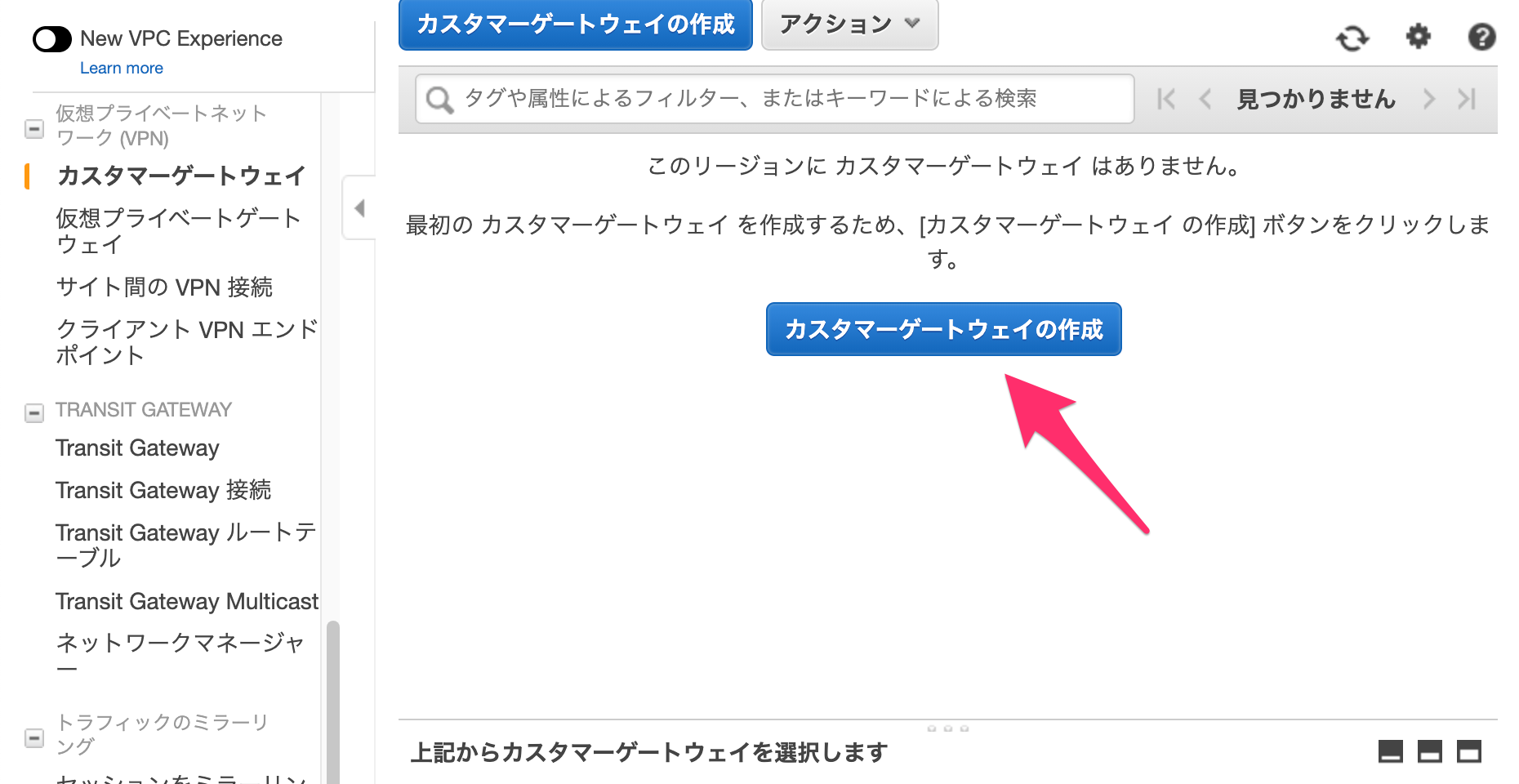

カスタマーゲートウェイの用意(AWS)

まずはじめにAWS側にVPN接続設定を用意するため、カスタマーゲートウェイ(仮)を用意します。

[仮想プライベートネットワーク(VPN)]-[カスタマーゲートウェイ]をポチッとする。

あとで、OCI側の情報が分かってから、ちゃんと登録するので、今は、仮に登録しておきます。(これが無いとAWS側で欲しい情報を用意できませんので![]() )

)

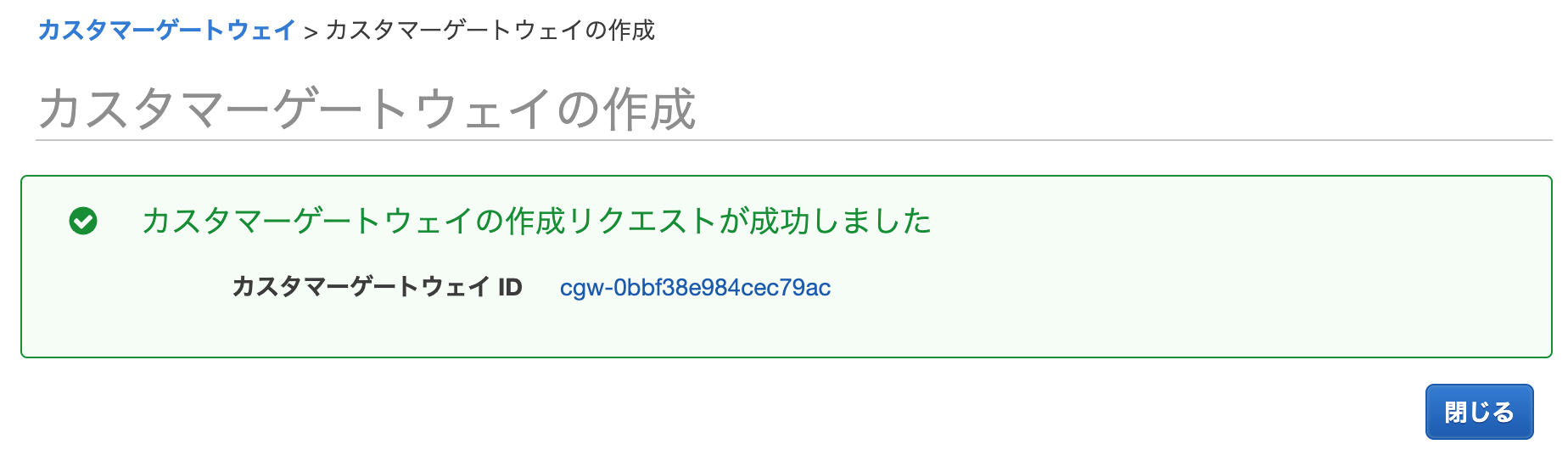

ここは名前とルーティング設定ぐらい。あとは、デフォルトで良いです。IPアドレスは適当なものを入れて[カスタマーゲートウェイの作成]をポチッとする。

特に、問題なく作成ができるかと思います。

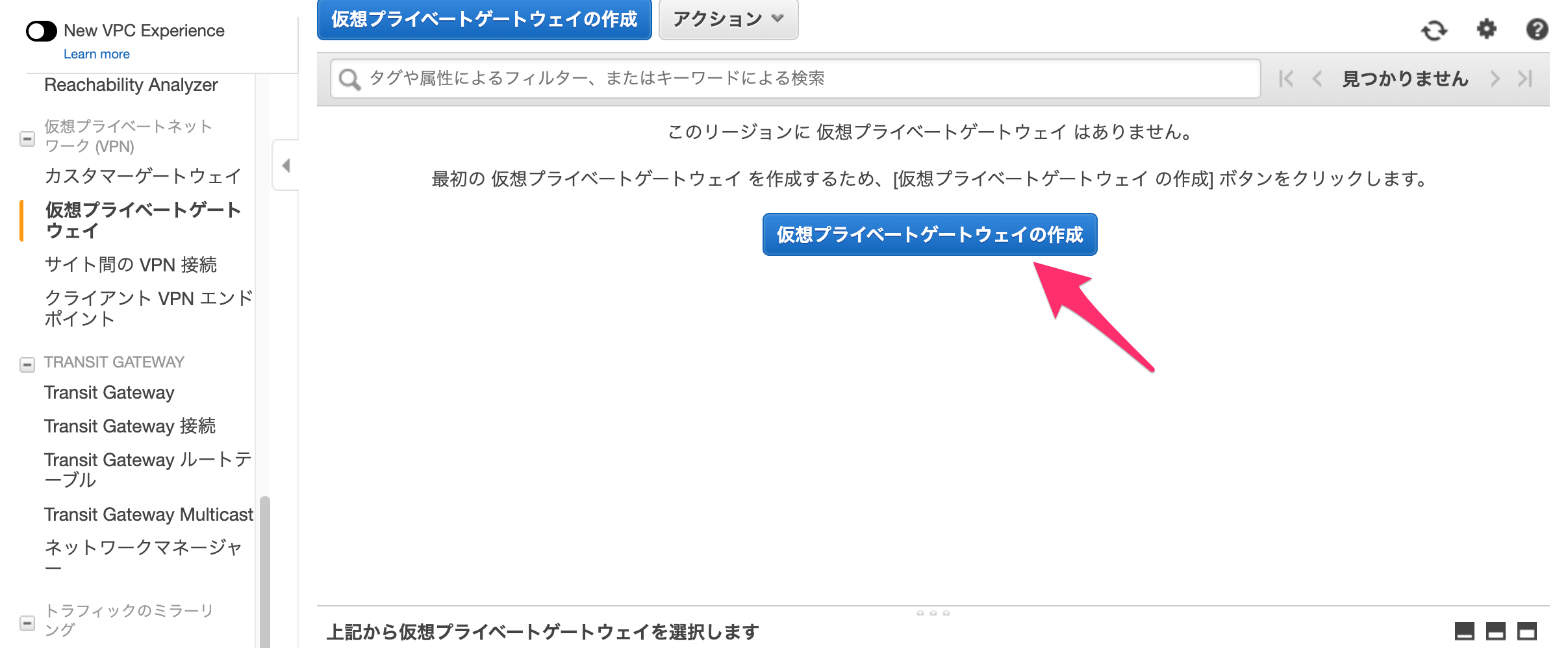

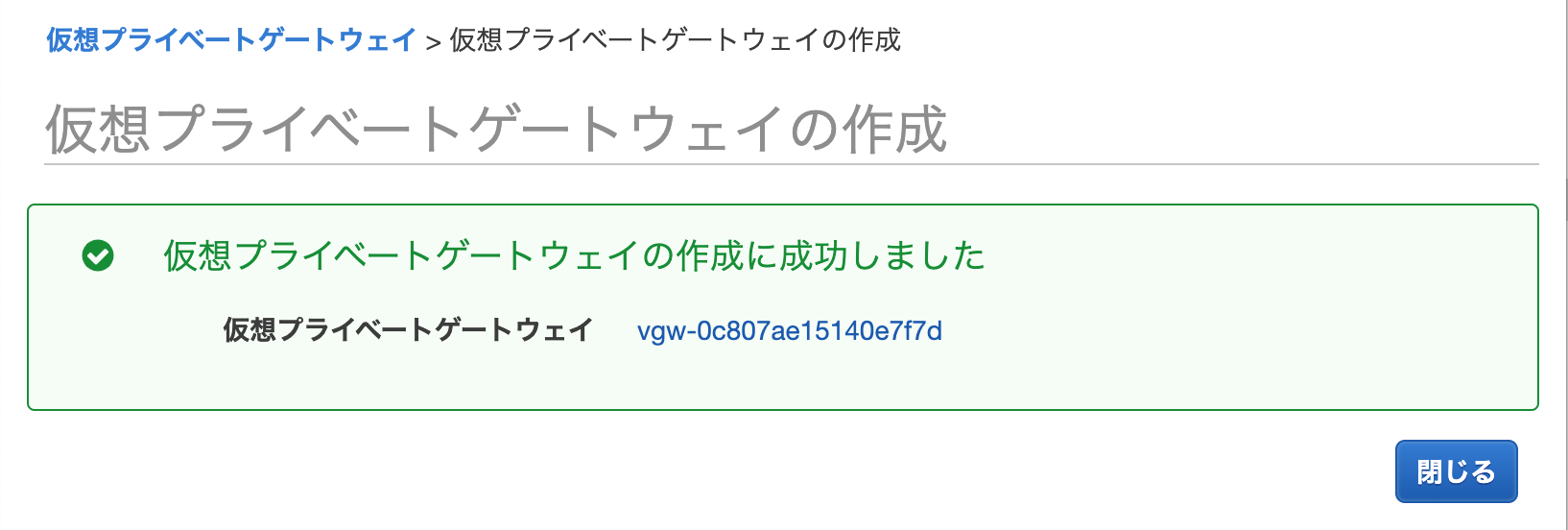

仮想プライベート・ゲートウェイ(VPG)の用意(AWS)

こちらはAWS側のルーティングサービス。OCIでいうDRGにあたるものの準備になります。

[仮想プライベートネットワーク(VPN)]-[仮想プライベートゲートウェイ]をポチッとする。

最初のVPG作成に必要な情報は、名前ぐらいです。

サクッと作成できます。

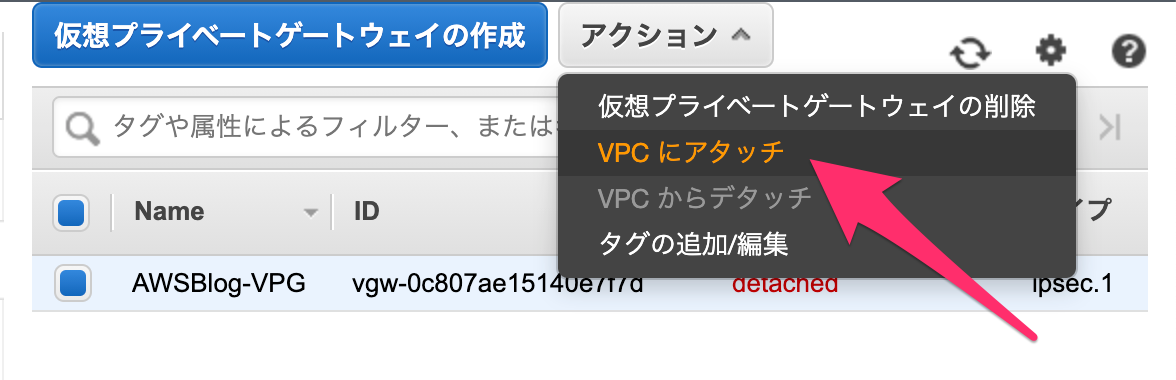

あとは、この VPG を VPC にアタッチします。[アクション]-[VPCにアタッチ]をポチッとします。

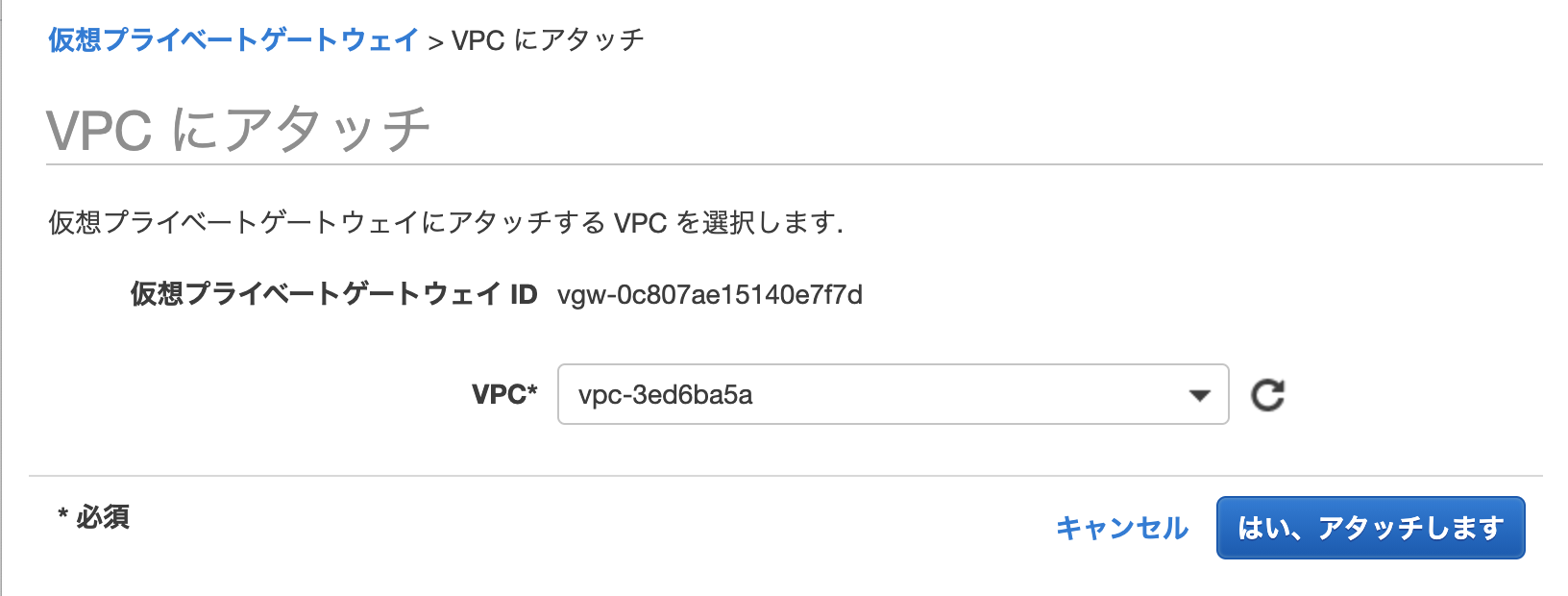

現在用意してあるVPCを選択できるので、該当するVPCを選択します。(今回はAWS上で稼働しているブログのVPCを選択しています。)

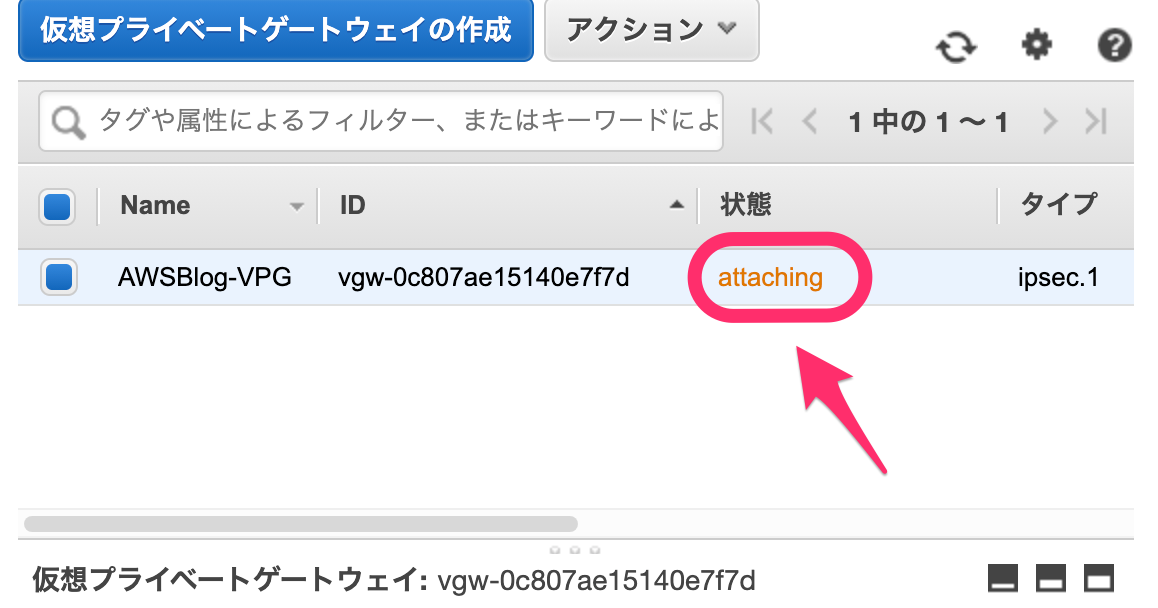

特に問題なければ、「状態」が attaching になります。

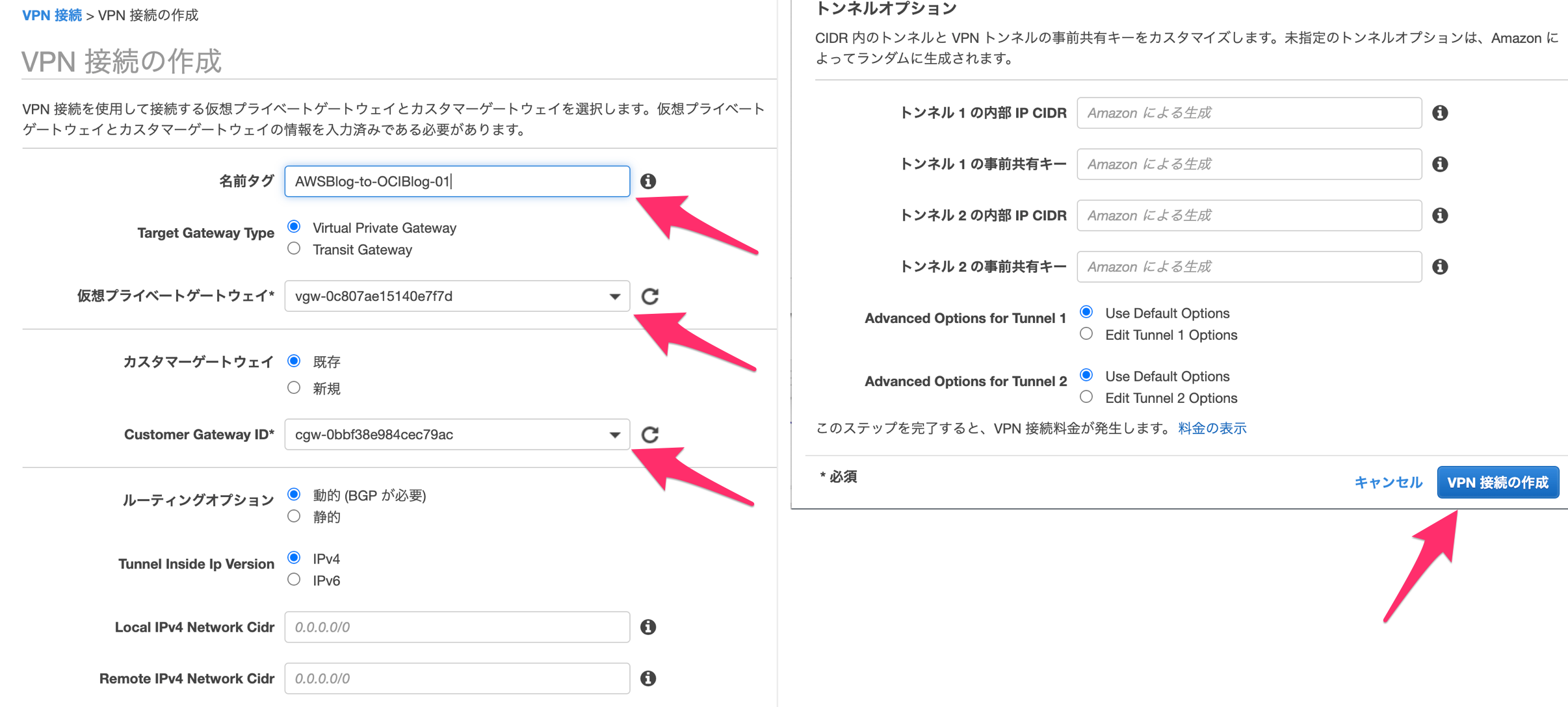

VPN接続の作成(トンネルの作成)(AWS)

やっと、AWS 側に IPSec トンネルを作成します。

[仮想プライベートネットワーク(VPN)]-[サイト間のVPN接続]から[VPN接続の作成]をポチッとする。

設定する項目は、こちらも名前ぐらい。あとは、事前に用意した仮想プライベートゲートウェイ(VPG)とカスタマーゲートウェイを設定します。なお、こちらのIPSecトンネルは複数構築(冗長構成)することもできます。今回は1本だけ用意します。

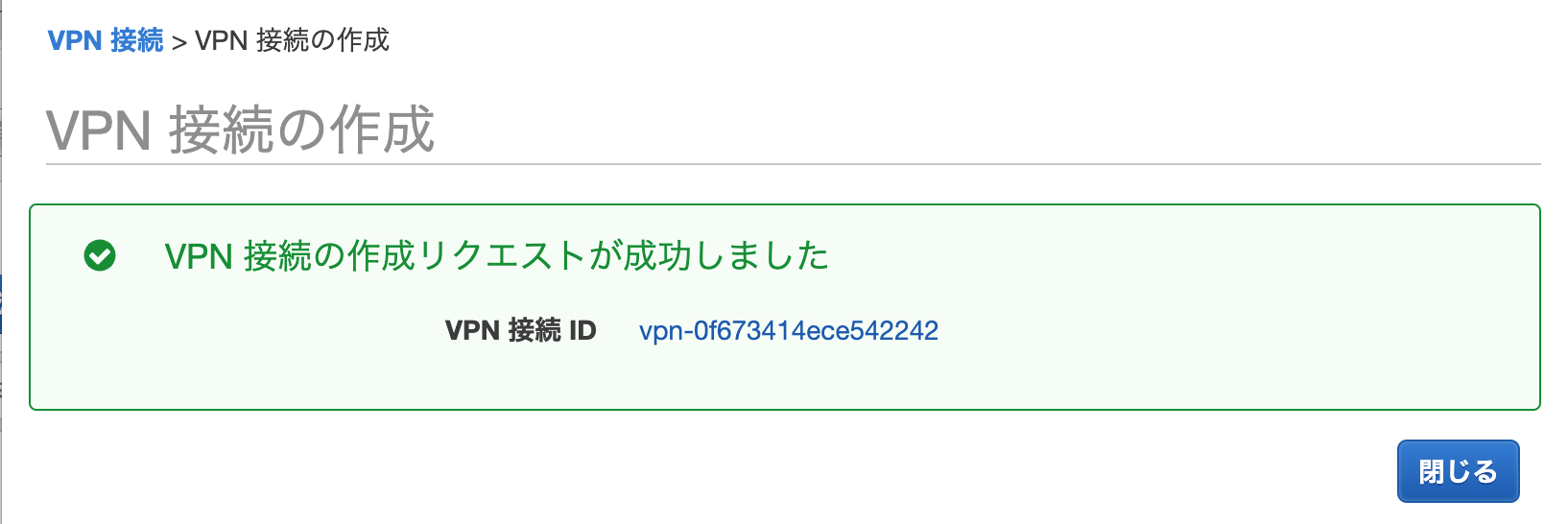

こちらも特に問題なく作成されます。

※トンネルオプションの「トンネルの事前共有キー」については、OCI側で認められる文字列で事前に用意することをオススメします。詳細は、下記に記載ある「注意:「トンネルの事前共有キー」生成」を確認ください。

VPN接続の作成は少し時間がかかりますが、しばらくすると「利用可能」状態に変わります。

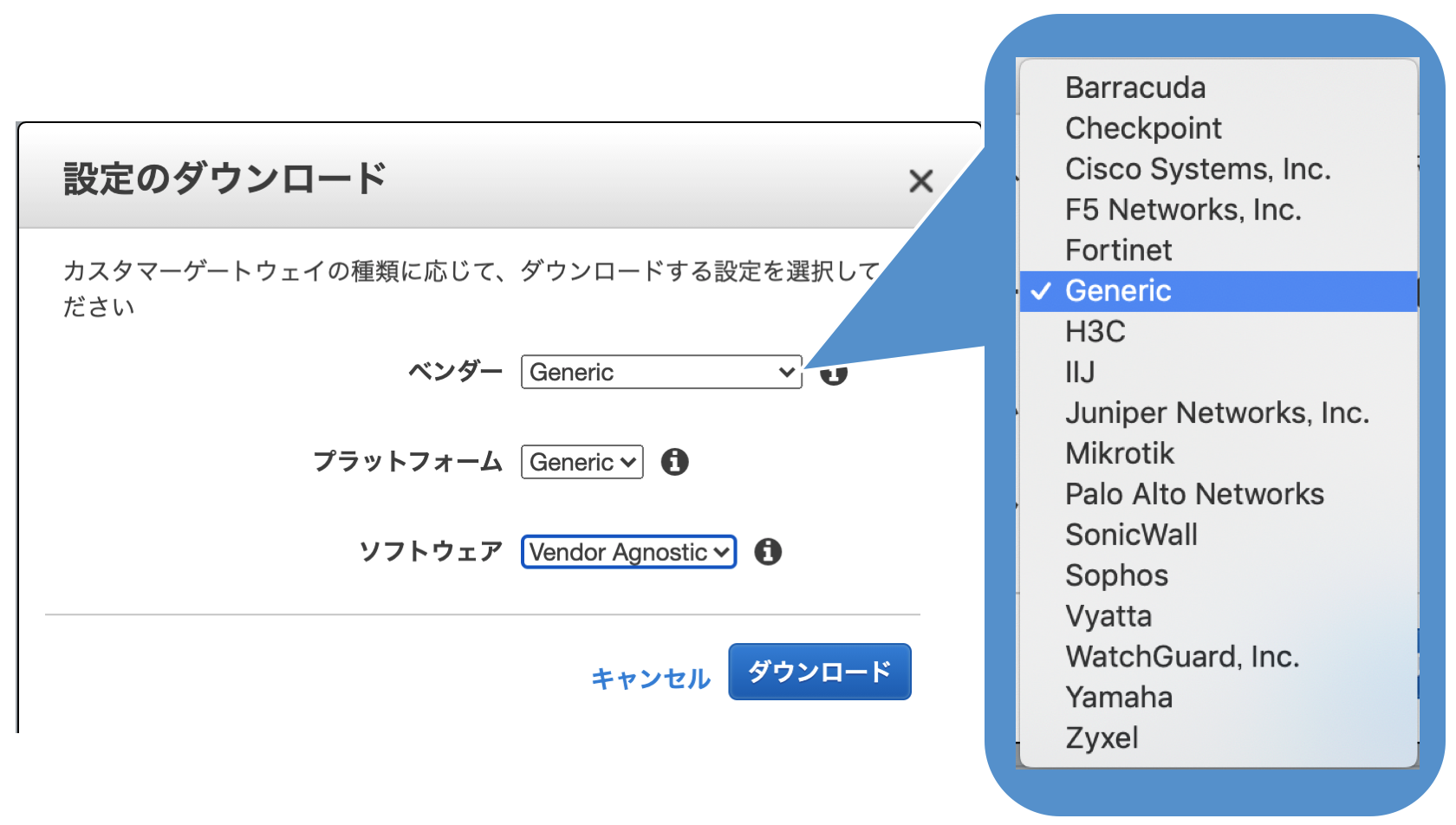

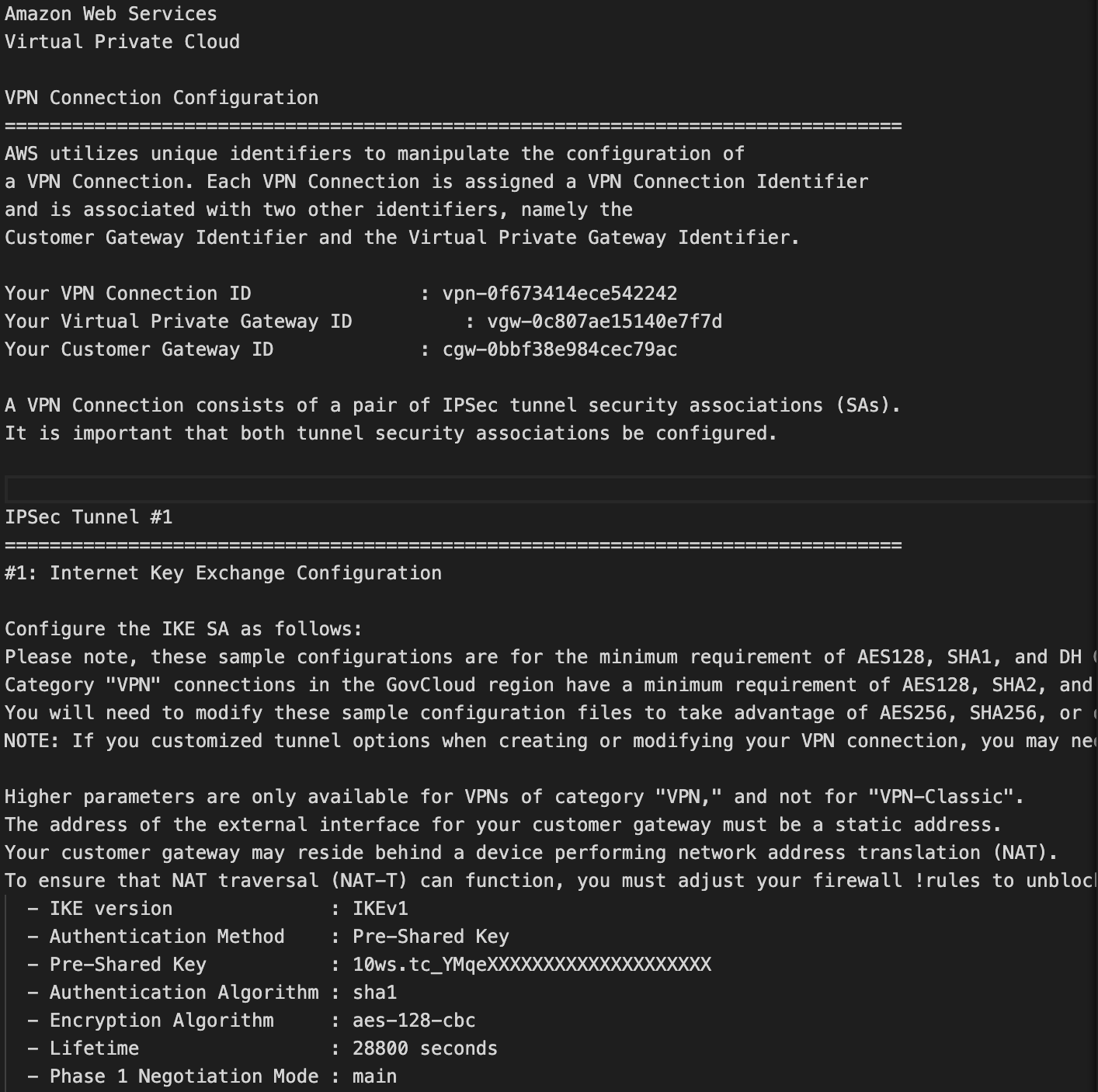

IPSec(AWS)の準備ができたら、OCIでIPSecトンネルを用意するため、AWS側のVPN構成情報を取得します。

設定については、各ベンダー用の定義情報がダウンロードできますが、ここでは(Vendor)Generic、(Platform)Generic に設定してダウンロードします。

ここに「Oracle Cloud」なんて表示されたらステキなのになあー。(マルチクラウドは想定していないか…。![]() )

)

設定をダウンロードすると、こんな感じのテキストファイルを入手できます。

こちらの情報をもってOCI側のIPSecトンネルを作成します。

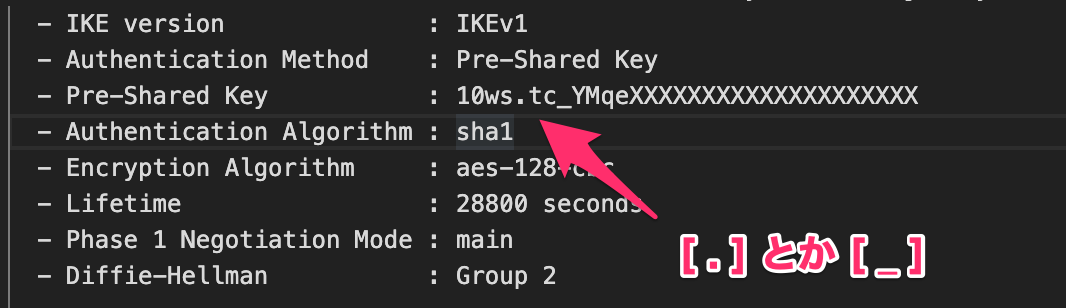

注意:「トンネルの事前共有キー」生成

こちら「Amazonによる生成」とOCIで使える文字が異なるため、自動生成だと後で変更になるかもしれません。

今回のケースだと、こちらが例。

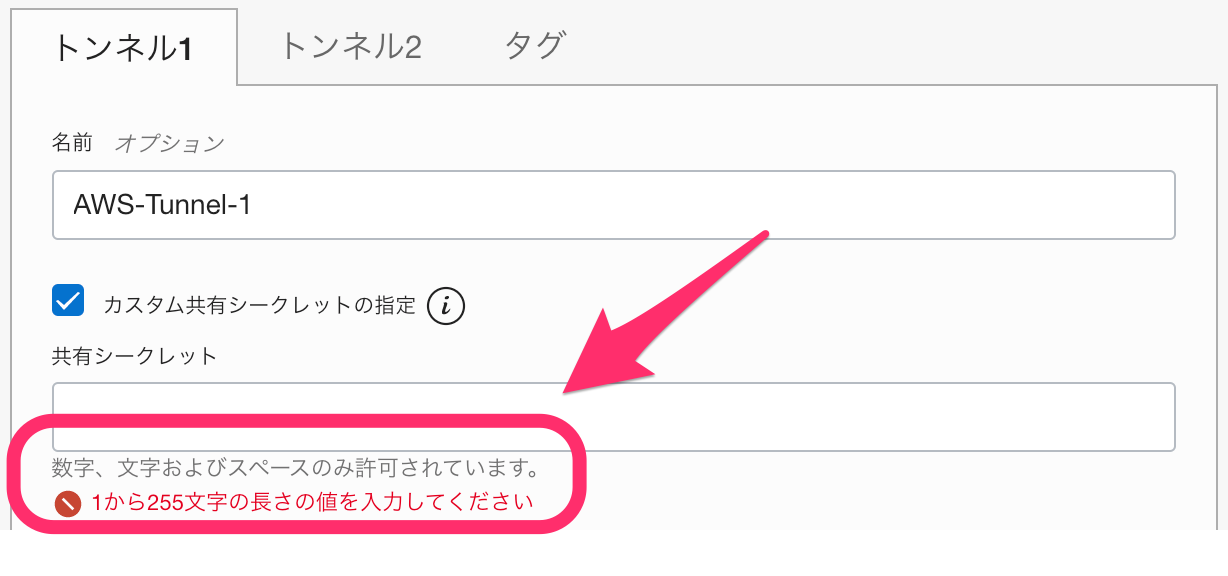

OCIのトンネル設定では数字、文字およびスペースのみ許可されています。

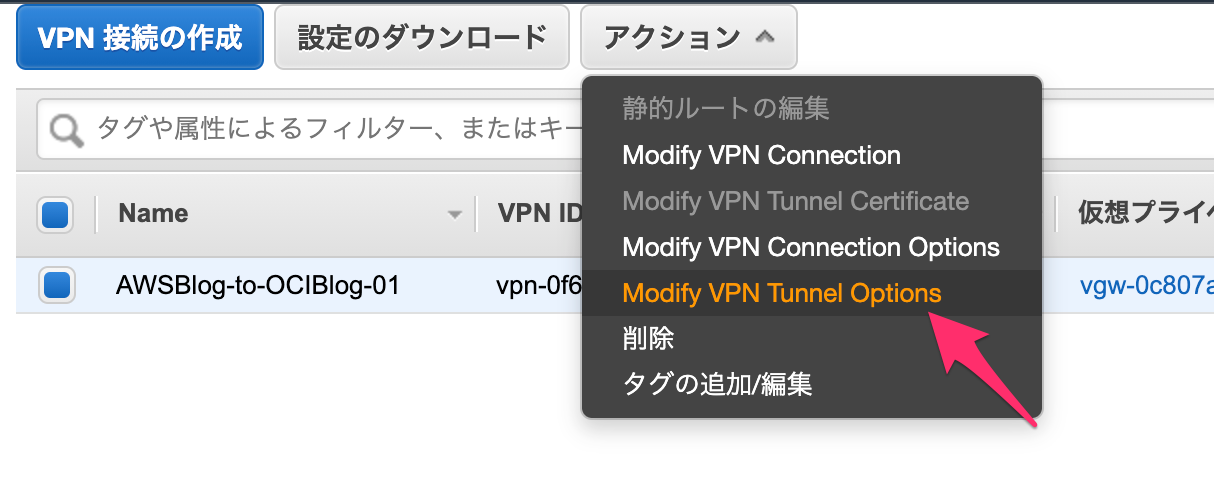

そのため、作成後であれば「Modify VPN Tunnel Option」からトンネルの事前共有キーの変更が必要になります。

![]() 先に進めるときは注意してください

先に進めるときは注意してください

OCI側にIPSecトンネルを作成する

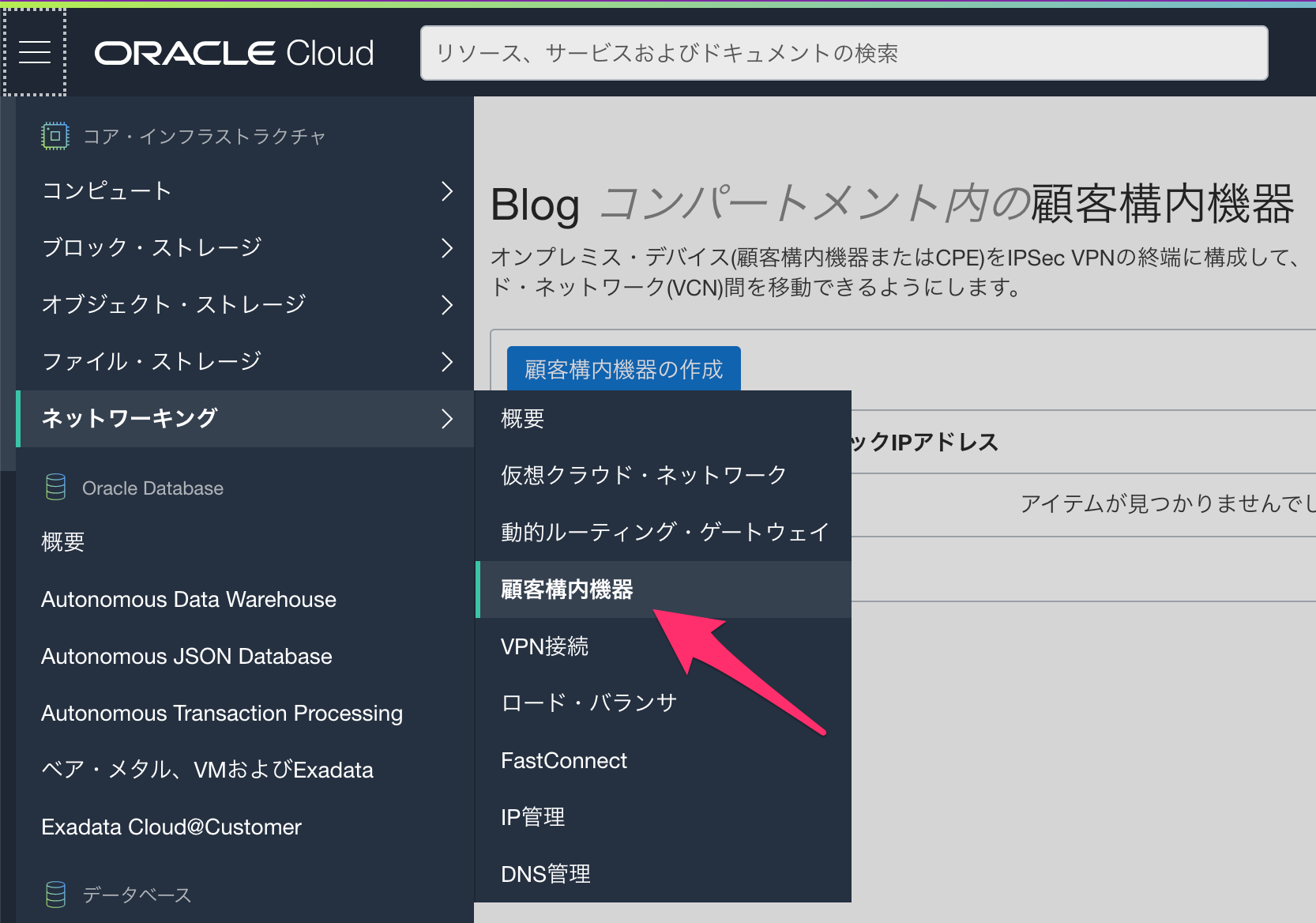

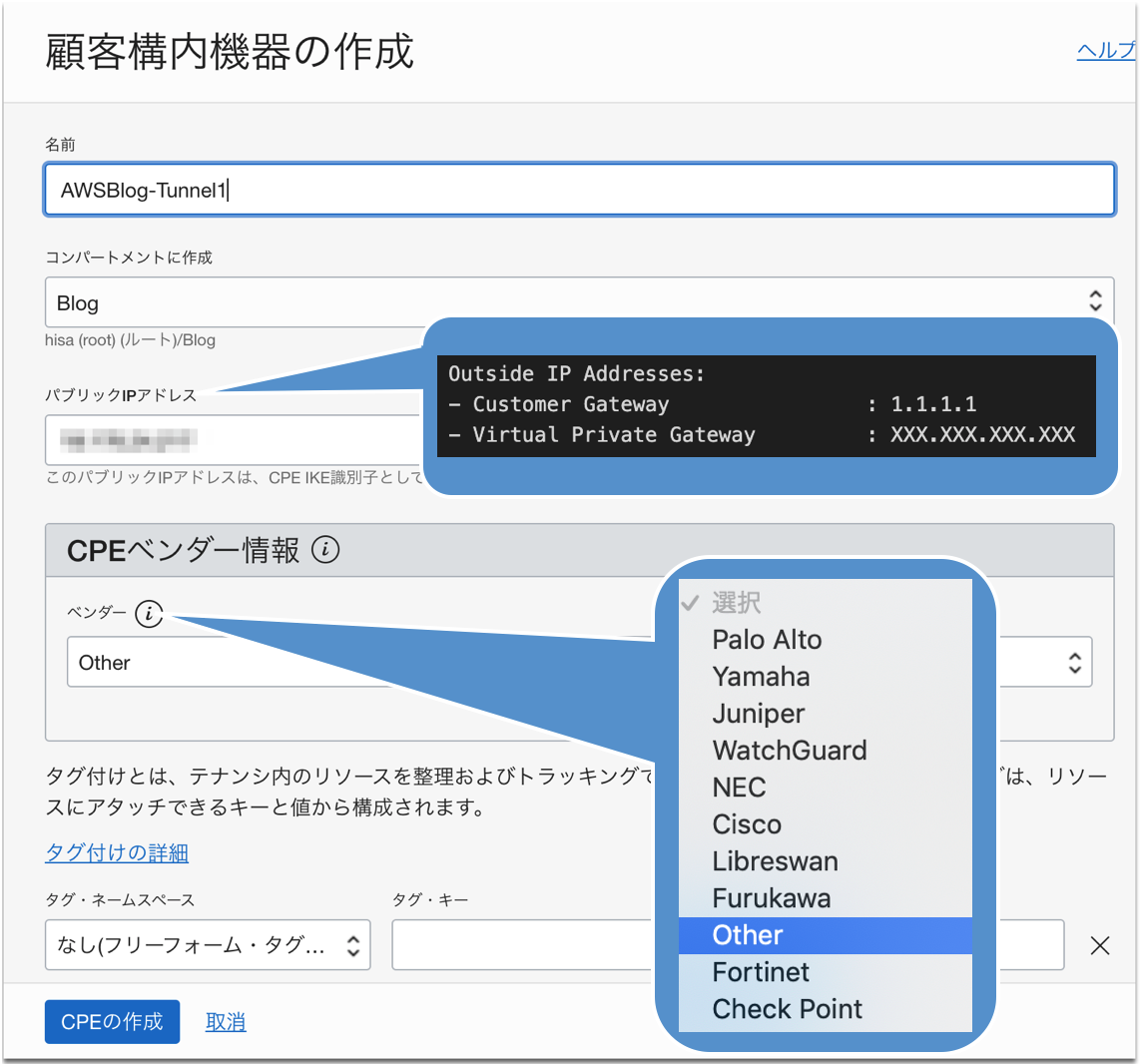

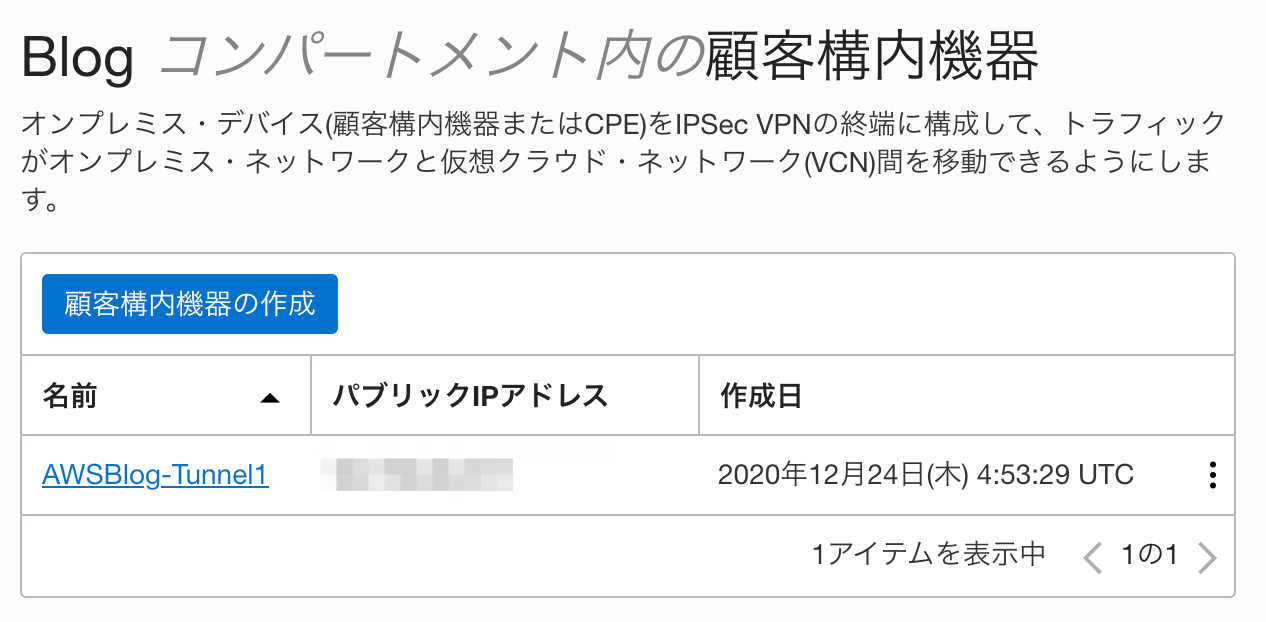

顧客宅内機器(CPE)の作成(OCI)

先ほど用意したAWS側のVPN接続の情報を「顧客宅内機器」として登録します。

[ネットワーキング]-[顧客宅内機器]をポチッとします。

こちらでAWS側のVPN接続を設定します。

パブリックIPは、先ほどの構成情報にある[Outside IP Addresses]の[Virtual Private Gateway]のIPアドレスを登録します。CPEベンダー情報としては、もちろん AWS なんてあるわけがないので![]() 、Otherを選択して作成します。作成すると、こんな感じになります。

、Otherを選択して作成します。作成すると、こんな感じになります。

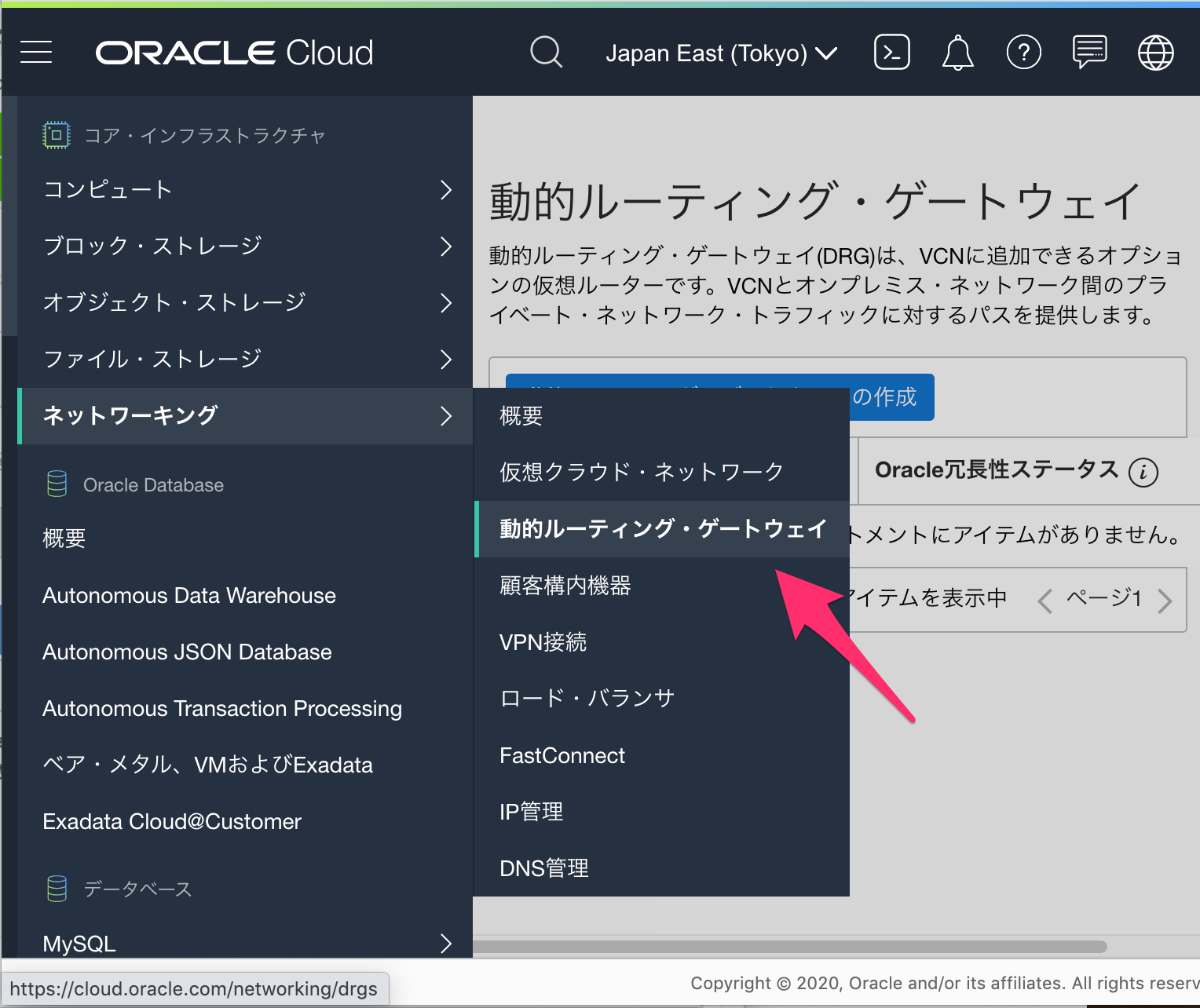

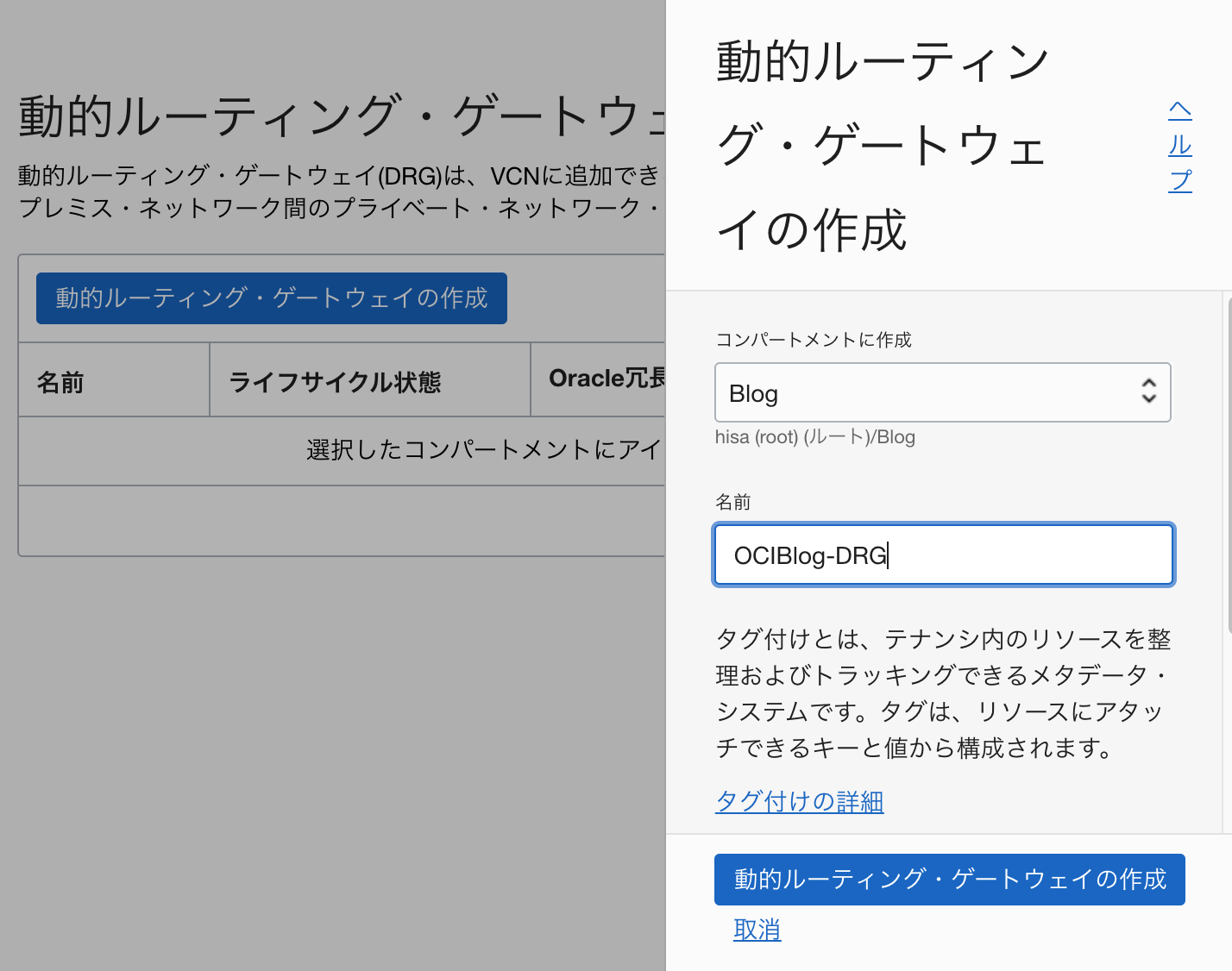

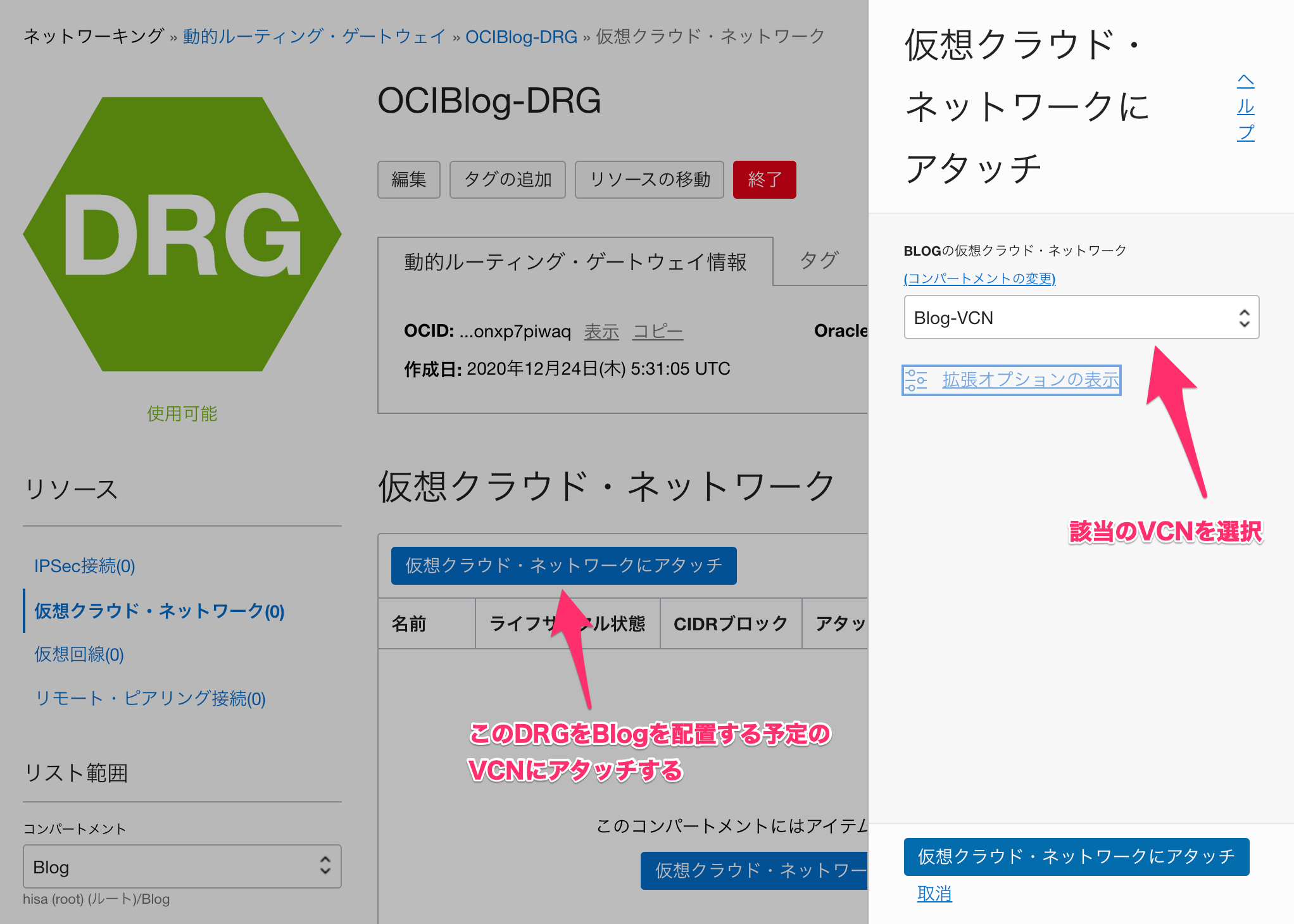

動的ルーティング・ゲートウェイ(DRG)の作成(OCI)

AWSでもVPGを作成しましたが、OCI側も同様にゲートウェイを作成する必要があります。

[ネットワーキング]-[動的ルーティング・ゲートウェイ]をポチッとします。

こちらも、まずは名前を設定して作成。

DRGを用意したら、このDRGに、Blog用として用意したVCNをアタッチします。

アタッチまでは少し時間がかかりますが、無事に完了すると「アタッチ済」になります。

気づいた…。根本的な誤り(笑)

コンパートメントを本番(Production)と開発(Development)に分けたのに、親の[Blog]で作っていました(笑)まあードンマイ!今回は、コンパートメント[Blog]上で構築します![]()

![]() 構築場所は、確認することをオススメいたします

構築場所は、確認することをオススメいたします![]()

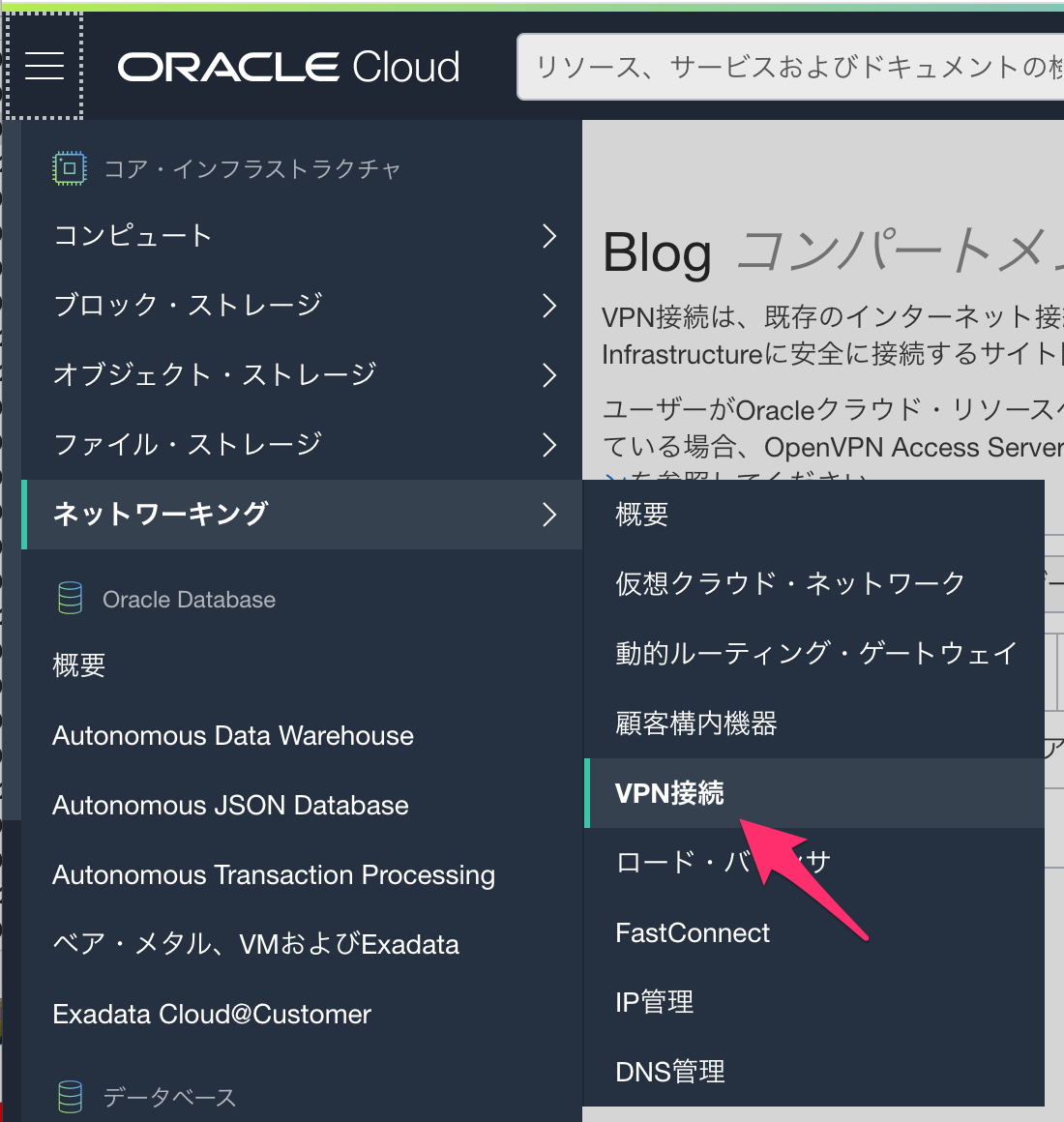

VPN接続の作成(OCI)

OCI側にIPSecトンネルを作成します。

[ネットワーキング]-[VPN接続]をポチッとします。

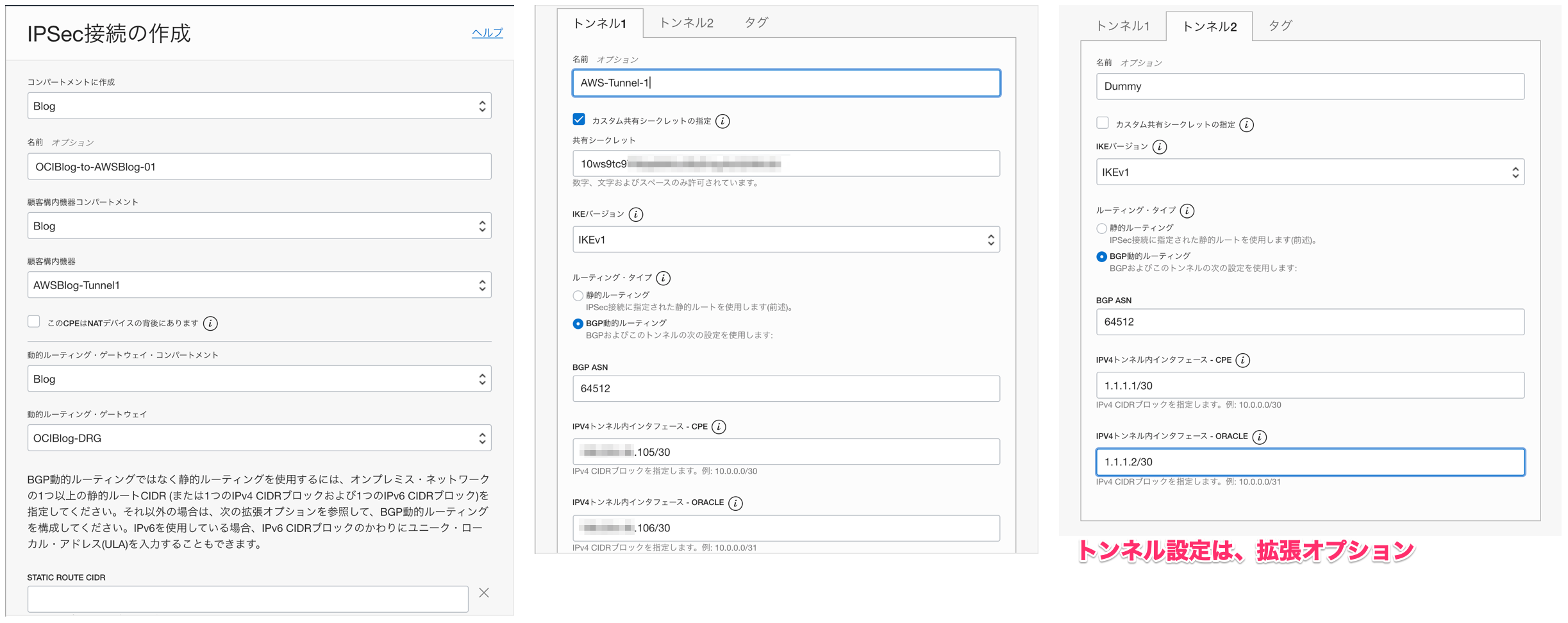

[IPSec接続の作成]をポチッとします。このとき、先ほどAWSにて定義情報をダウンロードしたテキストを利用します。

登録する情報は、こんな感じ。

拡張オプション外の設定については、そんなに難しいところはないと思いますが、トンネル設定は少しややこしいので、こちらをフォーカスして記載します。

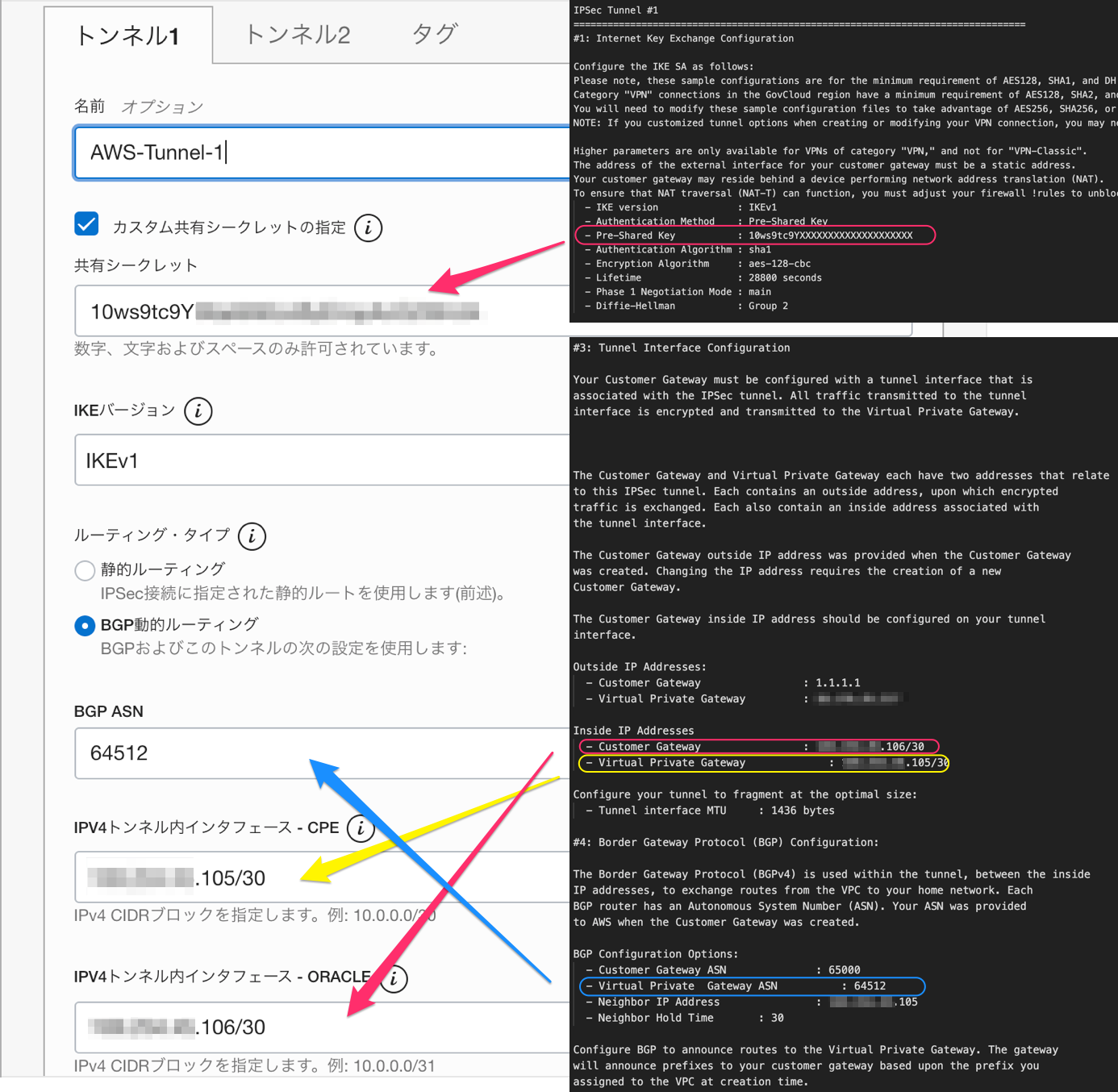

トンネル設定(OCI)

AWS上で作成した「VPN接続」について定義情報を確認しながら、下記の通り設定します。

■共有シークレット

[カスタム共有シークレットの指定]にチェックをつけて共有シークレットを登録します。こちらは、「#1: Internet Key Exchange Configuration」にある[Pre-Shared Key]の値を貼り付けます。

※注意:AWSのVPN接続でも補足しましたが、AWS上で共有シークレットキーにOCI側で認められない文字を利用している際は、AWS上の共有シークレットキーをOCIで認められている文字列で更新してください。

■BGP ASN

こちらは「#3: Tunnel Interface Configuration」の[BGP Configuration Options]-[Virtual Private Gateway ASN]の値を貼り付けます。

■IPV4トンネル内のインタフェース - CPE

こちらは「#3: Tunnel Interface Configuration」の[Inside IP Addresses]-[Virtual Private Gateway]の値を貼り付けます。

■IPV4トンネル内のインタフェース - ORACLE

こちらは「#3: Tunnel Interface Configuration」の[Inside IP Addresses]-[Customer Gateway]の値を貼り付けます。

間違えやすい気がしますので、よく確認して設定してください![]() 。

。

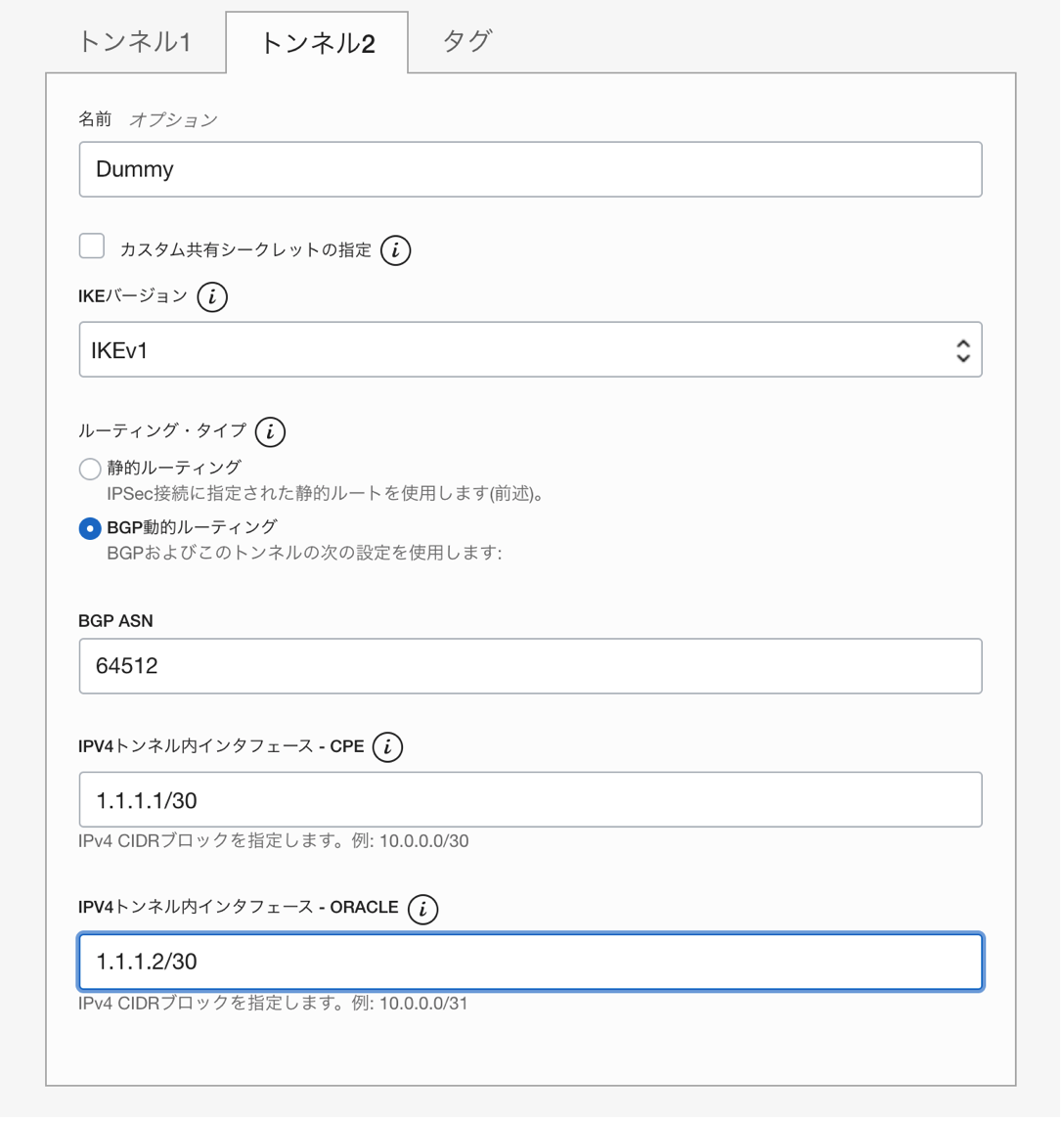

あと「トンネル2」の設定ですが、今回は1本だけ用意したいので使わないのですが、VPN接続の設定としては必須情報になりますので、ダミーとして登録しています。

VPN接続情報の登録完了

使えるようになるまで少し時間がかかりますが、OCI側のIPSecトンネルを準備できました。

今度は、OCIで用意したIPSec情報を元にAWS側のカスタマーゲートウェイに登録します。

AWS側にIPSecトンネルを作成する(続)

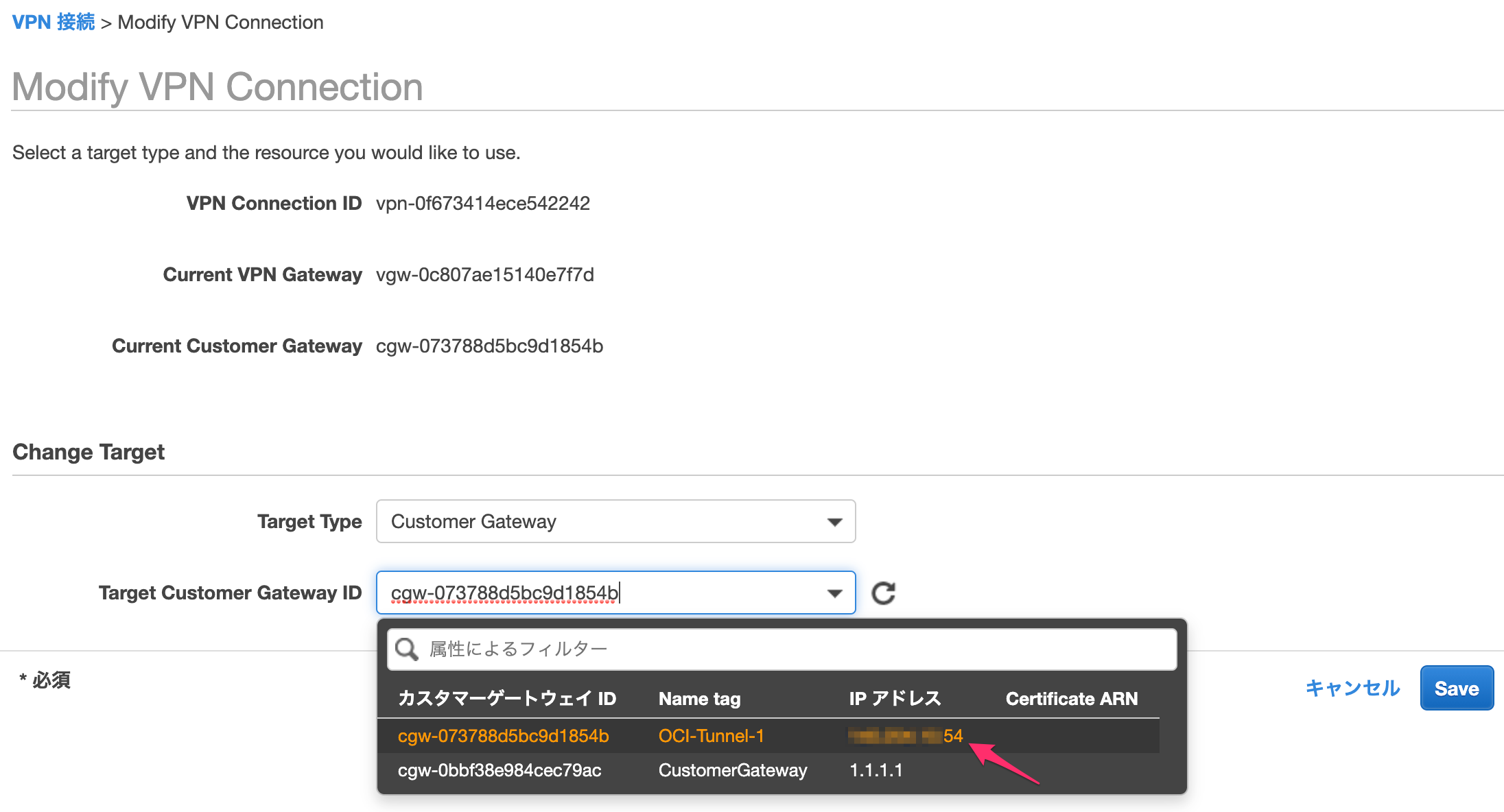

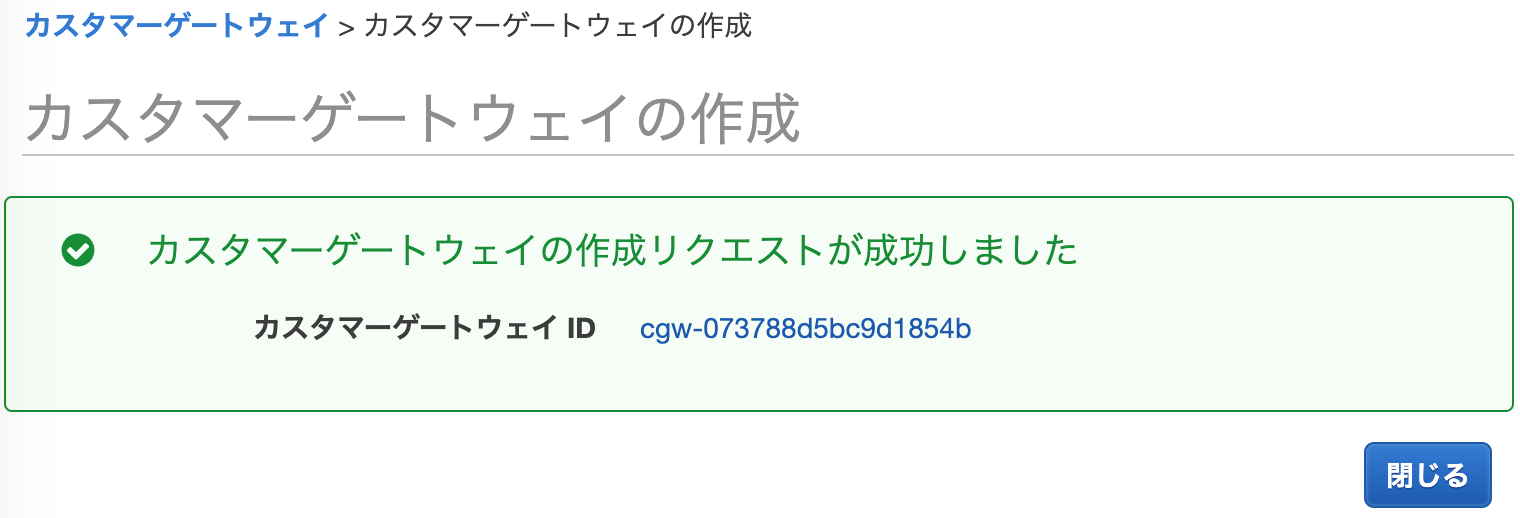

カスタマーゲートウェイの用意。(前に仮で登録したところを正しく設定する)(AWS)

先ほどは仮で登録しましたが、今回はOCI側のIPSec接続情報があるので、こちらを元に作成します。

先ほど作ったOCIの[VPN接続]の[CPEおよびトンネル情報]を確認しながら、カスタマーゲートウェイを作成します。

・ルーティング設定を「動的」にする

・BGP ASNは、Oracle BGP ASN(31898)を設定する

・IPアドレスは、Oracle VPN IPアドレス(AWS-Tunnel-1 の Oracle VPN IPアドレス)を設定する。

こちらでカスタマーゲートウェイとしては完成です。

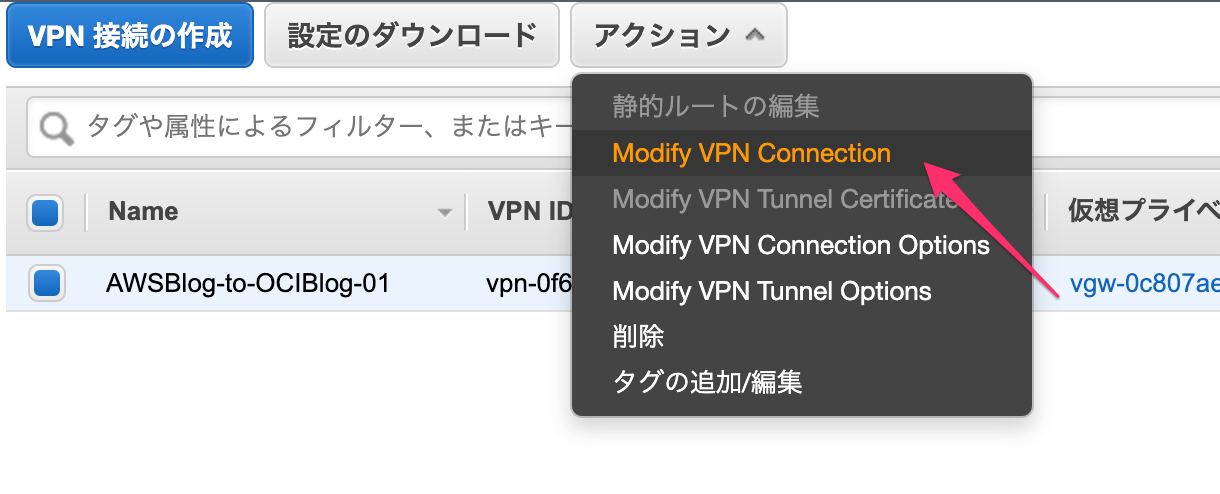

VPN接続の更新(トンネル情報の更新)(AWS)

先ほどサイト間VPN接続で仮のカスタマーゲートウェイを設定していた情報を、上記で作成したカスタマーゲートウェイに差し替えます。

先ほど用意した[VPN接続情報]を選択して、[アクション]から[Modify VPN Connection]をポチッとします。

VPN接続情報のカスタマーゲートウェイを、先ほど、作成した本番用のものに変更します。

ここで[Save]すれば、AWSとOCI間のIPSec接続に関する設定は終了です。

設定反映に少し時間がかかりますが、設定が正しければAWSとOCIがIPSecでつながります。

接続確立までの緊張の一瞬

VPN接続の状態が「使用可能」になると、トンネルのステータスが変更されます。

設定が正しければ、両トンネルのステータスは稼働状態(アップ)になります。

こちらで両環境のIPSecVPN設定は完了です。(のはず…)

けれども、サンタはやってこなかった… 。

。

実は、この後は**「4. AWS から OCI へデータを転送する」**を進めるため、ルートテーブルの設定紹介、データ転送までをお伝えしたかったのですが、ここで、つまずきました。。。![]()

もう少し検証したかったのですが、時間がかかりそうな雰囲気です。Advent Calendar に穴を開けたくないので、今回は、IPSecVPN構築までの情報で投稿させていただきます![]() (くやしい〜

(くやしい〜![]() )

)

Qiita住民は強者も多いと思いますので、この続きは誰か検証してくれると信じて・・・![]() 。

。

みなさま、よろしくお願いいたします![]()

私も時間あるときに確認してみようとは思いますが、今のアタマ(2020年のわたし(笑))では難しいかな。誰か拾ってくれるとは思いますが、誰も拾われず、私の方で検証する機会があれば、またQiitaに投稿させていただきます![]() (まずは、検証する時間を確保しないと。。。

(まずは、検証する時間を確保しないと。。。![]() )

)

おわりに(最終回)

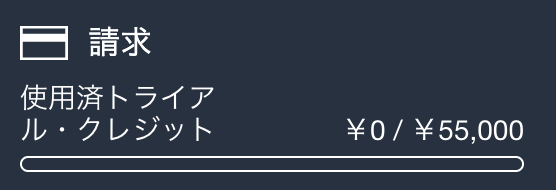

いやー。今年の Advent Calendar は後半がたくさん空いていて、お休みも頂けたこともあり「せっかくなので埋めてしまおう!」と思い、久しぶりに OCI で遊んでしまいました![]() 。しかも、ちょうど OCI の Always Free が手に入ったこともあり、「これのネタにしよう!」と思いました。ホント使ってみて思いましたけど、OCIを無料で使えるのは良いですね。今回はIPSecVPNにパワーを使ってしまい、実移行はまだ実施できていないのが残念ではありますけど

。しかも、ちょうど OCI の Always Free が手に入ったこともあり、「これのネタにしよう!」と思いました。ホント使ってみて思いましたけど、OCIを無料で使えるのは良いですね。今回はIPSecVPNにパワーを使ってしまい、実移行はまだ実施できていないのが残念ではありますけど![]() 。ただ今現在、Advent Calendar を書いている間インスタンスをあげている状態ですが、お試しクレジットを全く使っていません

。ただ今現在、Advent Calendar を書いている間インスタンスをあげている状態ですが、お試しクレジットを全く使っていません![]() 。

。

他にも IPSecVPN の検証をしているデータ通信もポート料金はなく、Networking Cloudの価格(毎月最初の10TBは無料)なので、結局、無料枠で収まっている状況です。

ご参考→ Oracle Networking Cloudの価格(公式)

この状態だと、やはり私のブログを移行すると効果はありそうです。

オラクルサンタ![]() からの贈り物

からの贈り物![]() として、皆様も、この機会にOCIをもらってみてはいかがでしょうか

として、皆様も、この機会にOCIをもらってみてはいかがでしょうか![]() 。個人的にはオススメです

。個人的にはオススメです![]()

さて、今日も長くなりましたが、このあたりで今年の Advent Calendar 2020 を終了しようと思います。また来年も枠が空いていたら投稿させていただきたいと思いますので、よろしくお願いします![]()

それでは、皆様。

メリークリスマス!!![]() と、良いお年を!!

と、良いお年を!!![]()

追加(間に合った!!)

(2020/12/25 23:55追加)

やっぱり、サンタはやってきた!

これです!!これを見たかったのです![]() 。

。

ちゃんと、AWSとOCIが提供しているVPNサービスだけで疎通できました![]()

とりあえず、細かい手順はまた機会あるときに記載しますが(Advent Calendar期間にアップしたかったので(笑))、簡単にお伝えすると解決した方法は、『今回「BGP動的ルーティング」をやめて、「静的ルーティング」に変更』してみました。

動的ルーティングで到達できない理由は、まだ分かりませんが、このあたりはきっと強者様たちが解決してくれると信じて…![]()

というところで、この後はブログデータを移行させて、OCIでオープンすればおしまい。2021年からはできるかな![]()

さてさて、スッキリしたところで今年を終えられそうです。それでは、皆様、改めまして、良いお年を!!![]()

クリスマス中にスッキリできてよかったーーー![]()