構成

こちらの記事は AWS セキュリティサービスを使ってみた シリーズの Part.3 の記事です。

他にも以下のサービスについてまとめております、ぜひご覧ください。

Part.1

AWS WAF

Part.2

Amazon GuardDuty

Part.3

AWS Detective (本記事)

Part.4

AWS Security Hub

【随時更新】 AWS セキュリティ製品一覧:

https://qiita.com/omiyu/private/830477c436b4000ae680

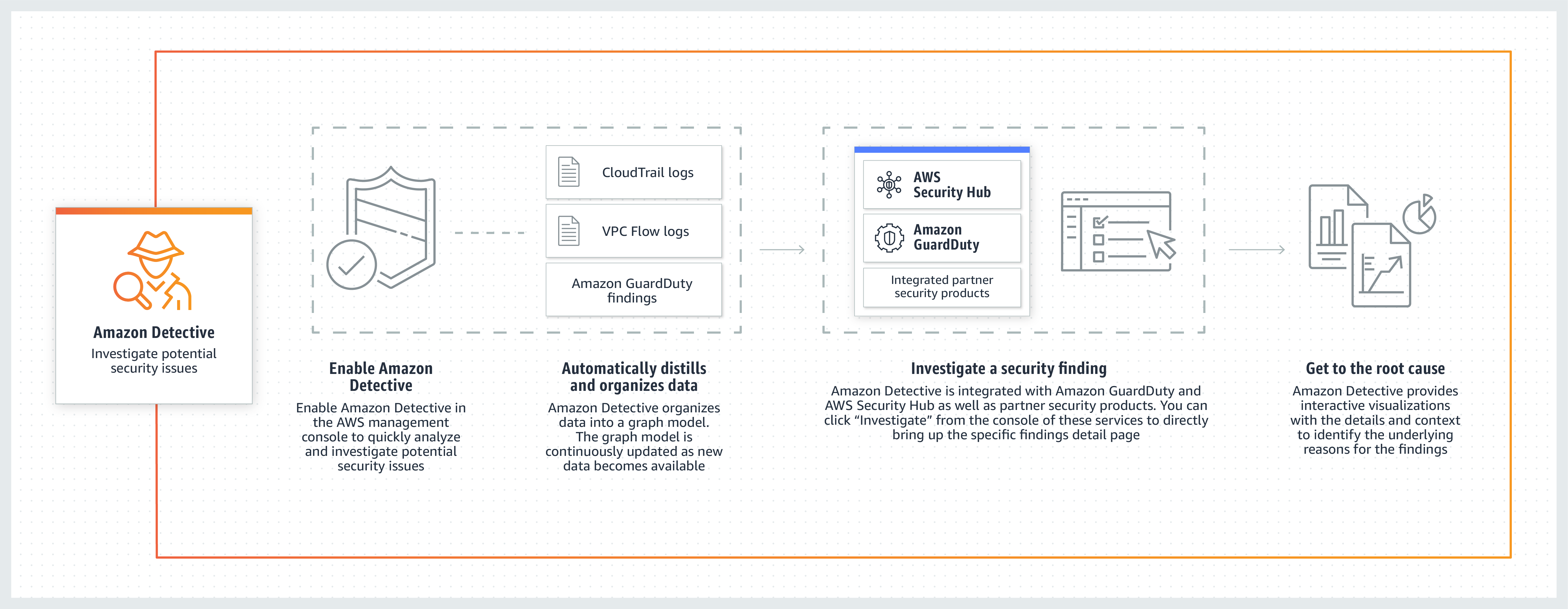

Amazon Detective とは

Amazon Detective では、潜在的なセキュリティ問題や不審なアクティビティの根本原因を簡単に分析、調査し、すばやく特定できます。Amazon Detective は、AWS リソースからログデータを自動的に収集し、機械学習、統計的分析、グラフ理論を使用して、リンクされたデータセットを構築します。これにより、より迅速かつ効率的なセキュリティ調査を簡単に行えます。

引用元:https://aws.amazon.com/jp/detective/

以下のタイプの AWS ログからデータを取得します。

- Virtual Private Cloud (VPC) Flow Logs

- AWS CloudTrail

- Amazon GuardDuty

仕組み

ログイン試行、API コール、ネットワークトラフィックなどの時間ベースのイベントを自動的に抽出します。

また、GuardDuty によって検出された結果も取り込みます。

特徴

- 異種のイベントをグラフモデルに統合

- 効率的な調査のためのインタラクティブな視覚化

- セキュリティに関する調査結果を調べるためのシームレスな統合

- 事前にデータソースを統合したり、複雑な設定を維持したりする必要のないシンプルなデプロイ

料金

| 取り込まれたデータ | 料金 |

|---|---|

| 最初の 1,000 GB/アカウント/リージョン/月 | 2.70USD/GB |

| 次の 4,000 GB/アカウント/リージョン/月 | 1.35USD/GB |

| 次の 5,000 GB/アカウント/リージョン/月 | 0.68USD/GB |

| 10,000 GB 以上/アカウント/リージョン/月 | 0.34USD/GB |

詳細:https://aws.amazon.com/jp/detective/pricing/

開始方法

ゴール

前提条件

- AWS にサインアップする

- Amazon GuardDuty が少なくとも 48 時間有効になっている

- アカウントデータボリュームは Detective クォータ内にある

- GuardDuty CloudWatch 通知の更新頻度は、デフォルトで6 時間です。GuardDuty 管理者アカウントはディテクターの設定を 15 分に変更することをお勧めします。

手順

手順はざっくり以下の通りです。

- Amazon Detective の有効化

- メンバーアカウントを招待

- データの抽出を確認

- Amazon Detective でのアクションと使用状況の追跡

1. Amazon Detective の有効化

Amazon Detective コンソールに移動→[開始方法]を選択します。

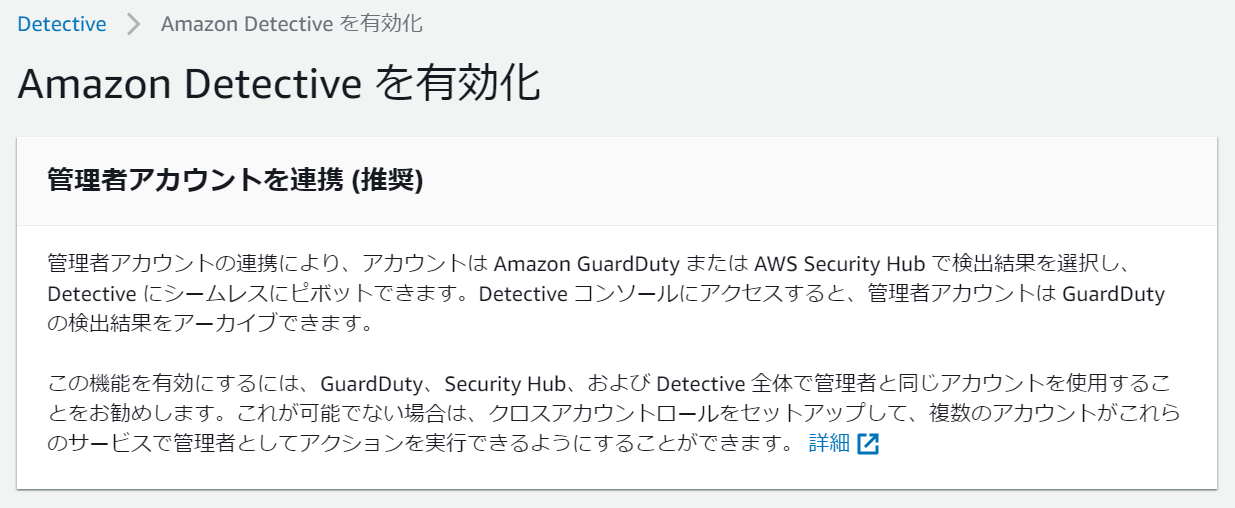

管理者アカウント向けの推奨事項が表示されます。

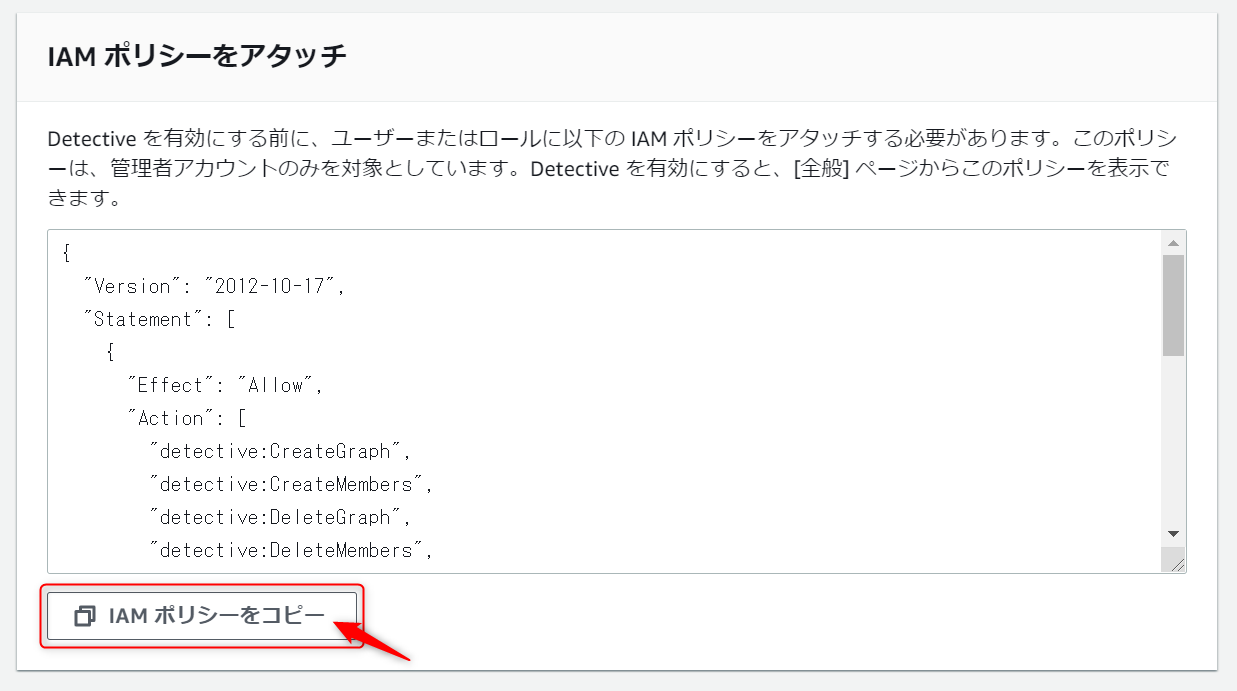

Detective 有効の前に、動作グラフ管理のために必要な IAM ポリシー を IAM プリンシパルにアタッチします。

このポリシーでは、Detective ですべての管理者アカウントアクションを実行できます。

IAM ポリシーをコピーします。

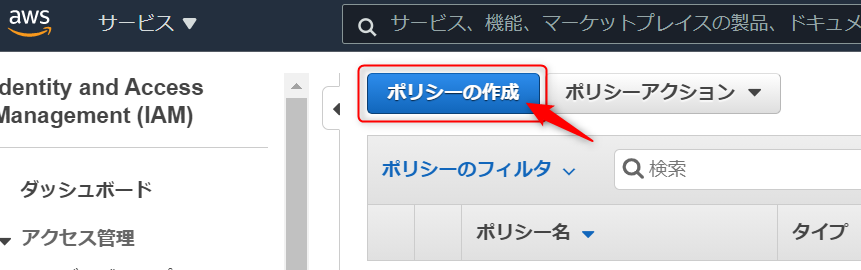

IAM ポリシー コンソールに移動 → [ポリシーの作成]を選択します。

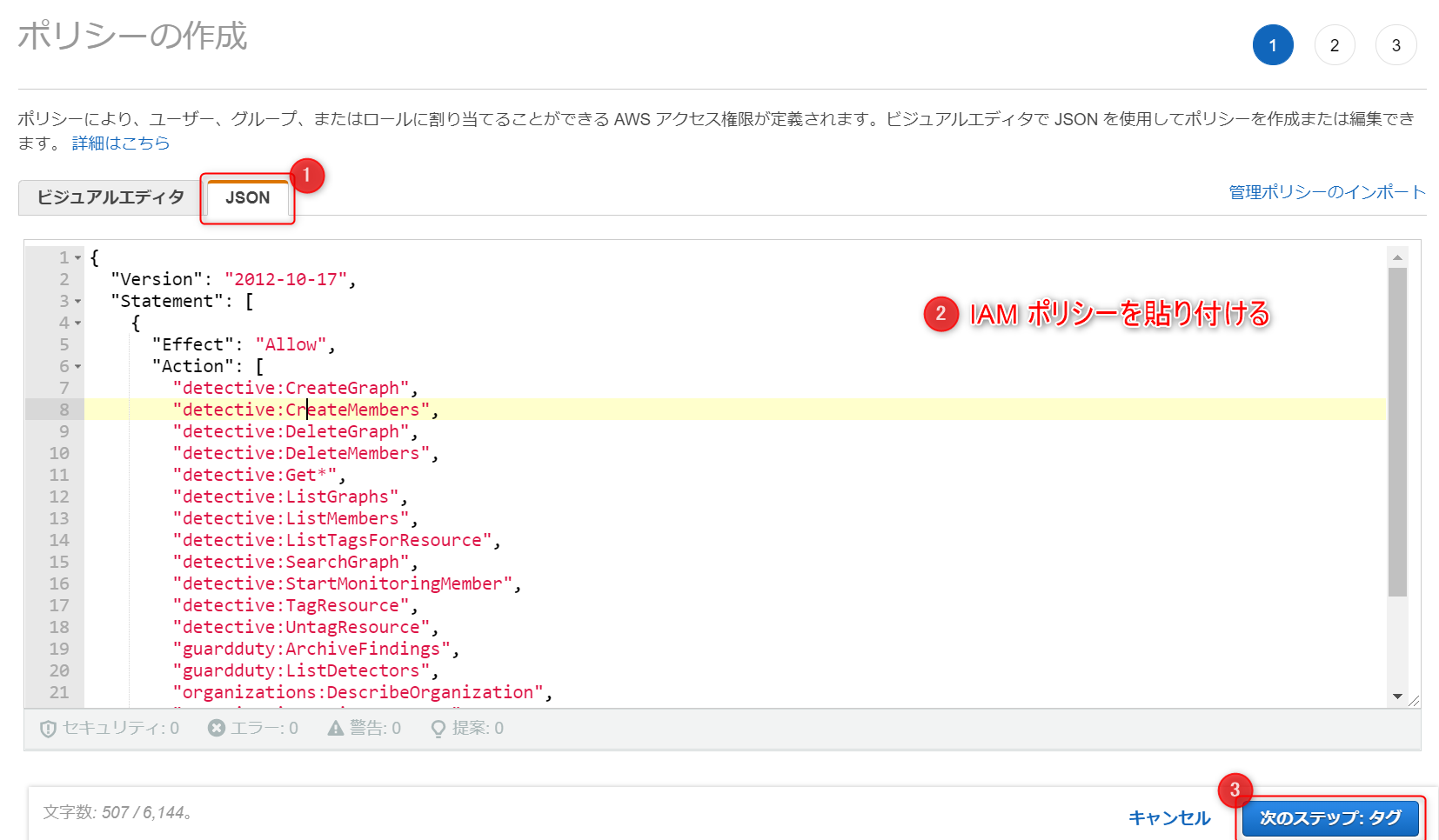

[JSON]を選択 → コピーした IAM ポリシーをペースト → [次のステップ: タグ]を選択します。

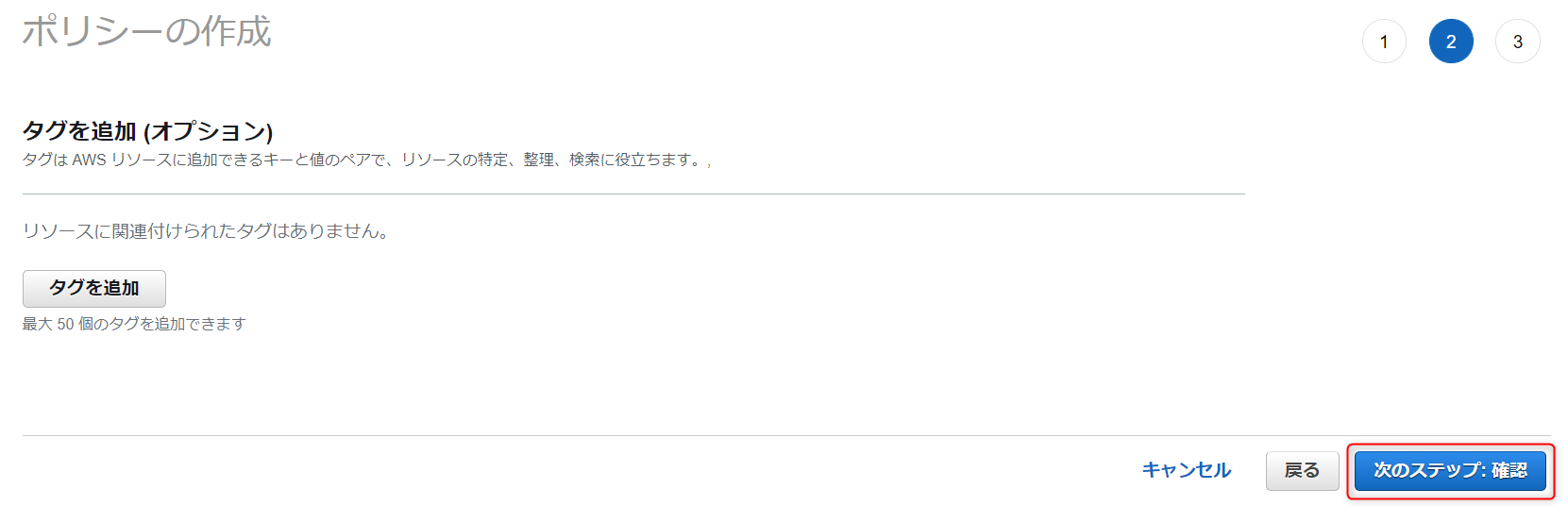

今回はタグの設定をスキップします。

[次のステップ:確認]を選択します。

ポリシー名を入力して[ポリシーの作成]を選択すると、IAMポリシーが作成されます。

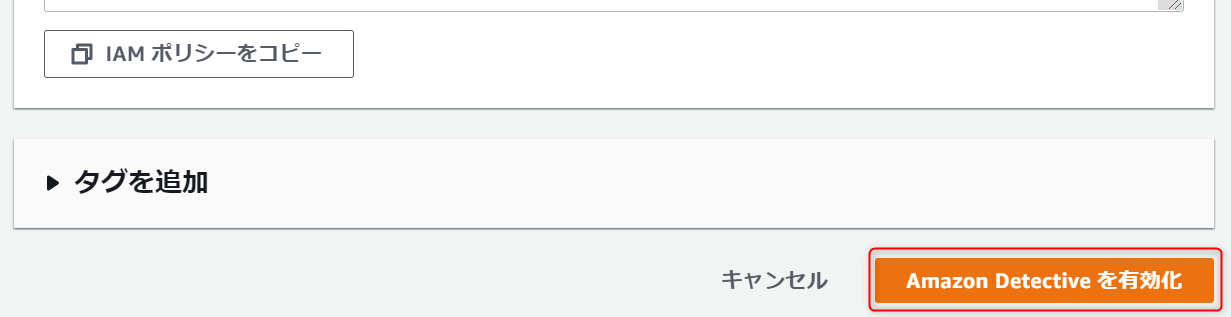

Detective のセットアップのページに戻り、[Amazon Detectiveを有効化]を選択します。

これで Detective が有効化されます。

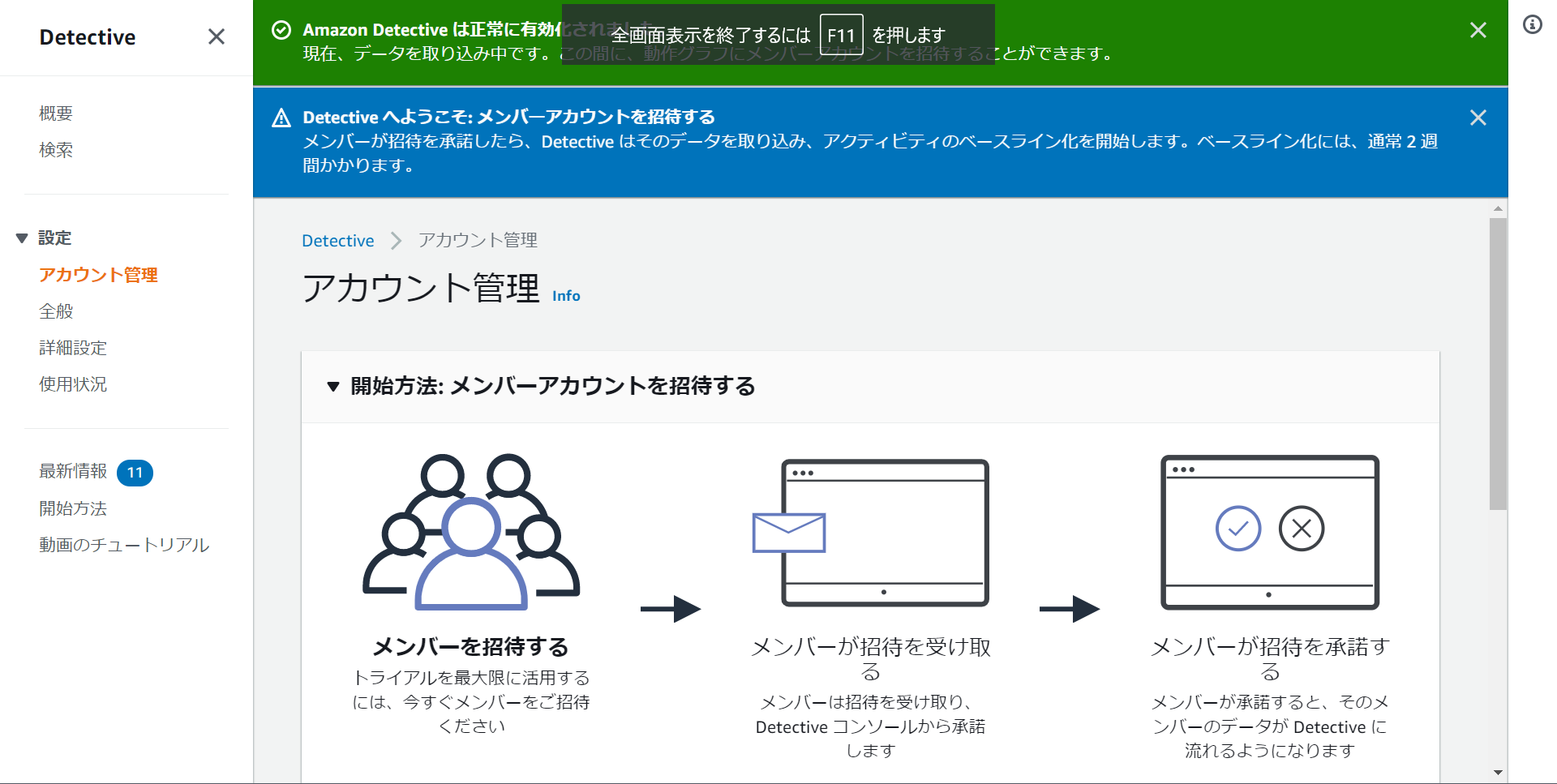

2. メンバーアカウントを招待

下図のような流れでメンバーアカウントを招待することができます。

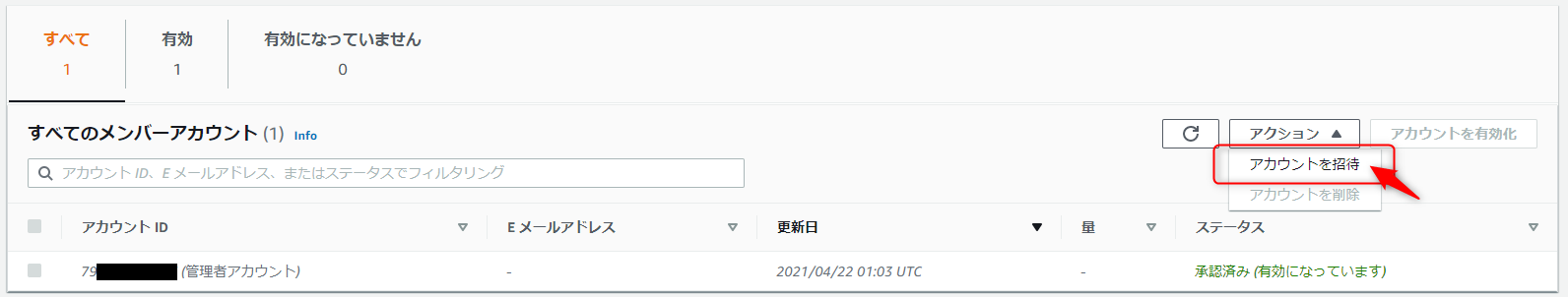

[アクション]メニューから[アカウントを招待]を選択します。

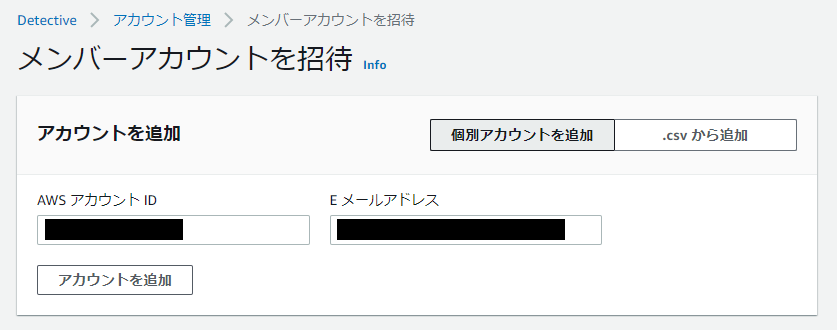

招待したい AWS アカウント ID と E メールアドレスを入力します。

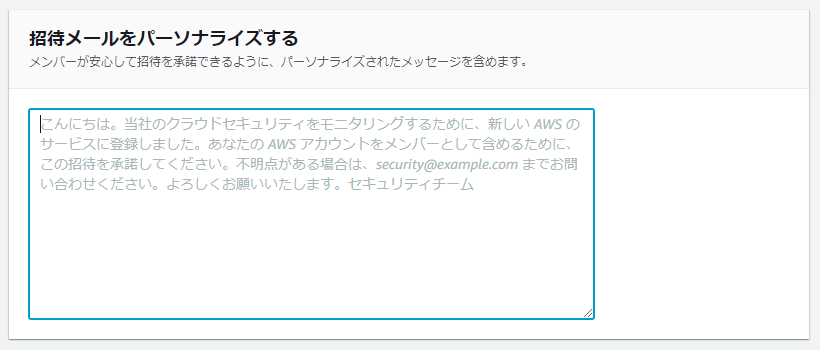

招待メールを編集することもできますが、今回は既定のままでいきます。

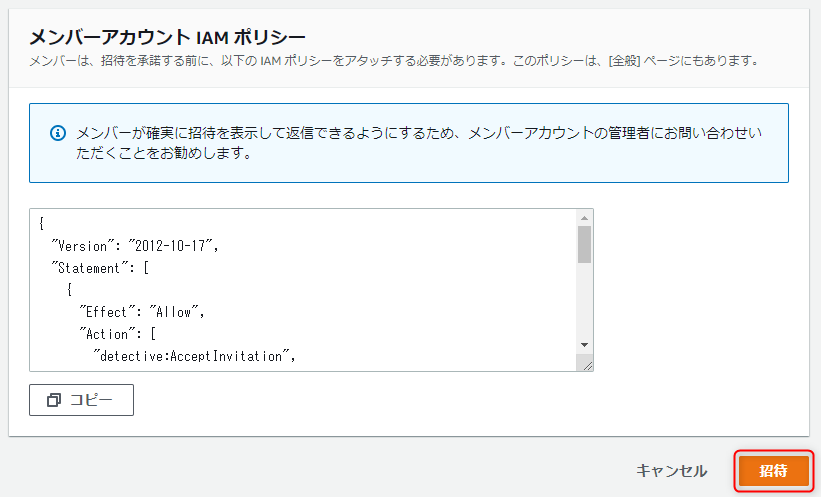

メンバーアカウント側でも メンバーアカウント用のIAMポリシーを設定する必要があります。

[招待]を選択します。

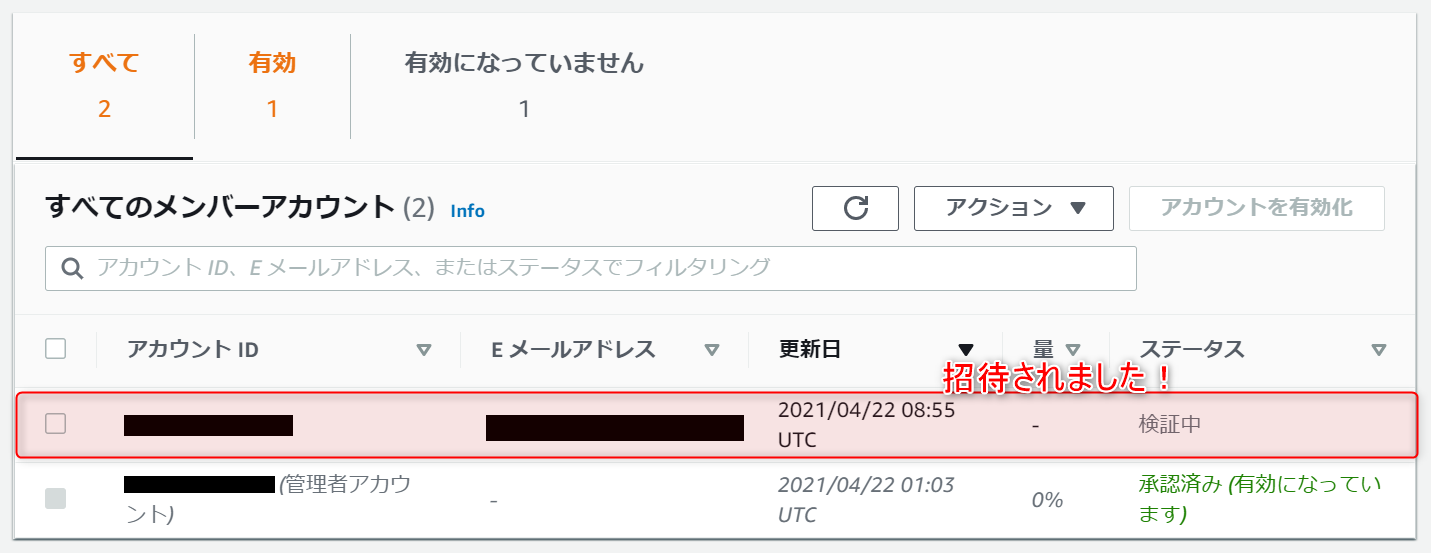

これで新しいメンバーが招待されました。

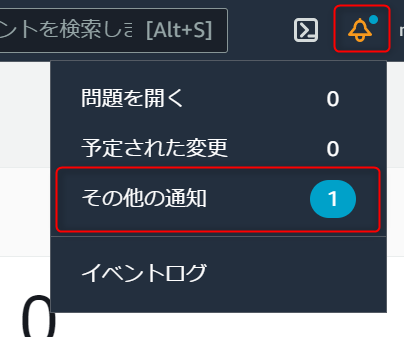

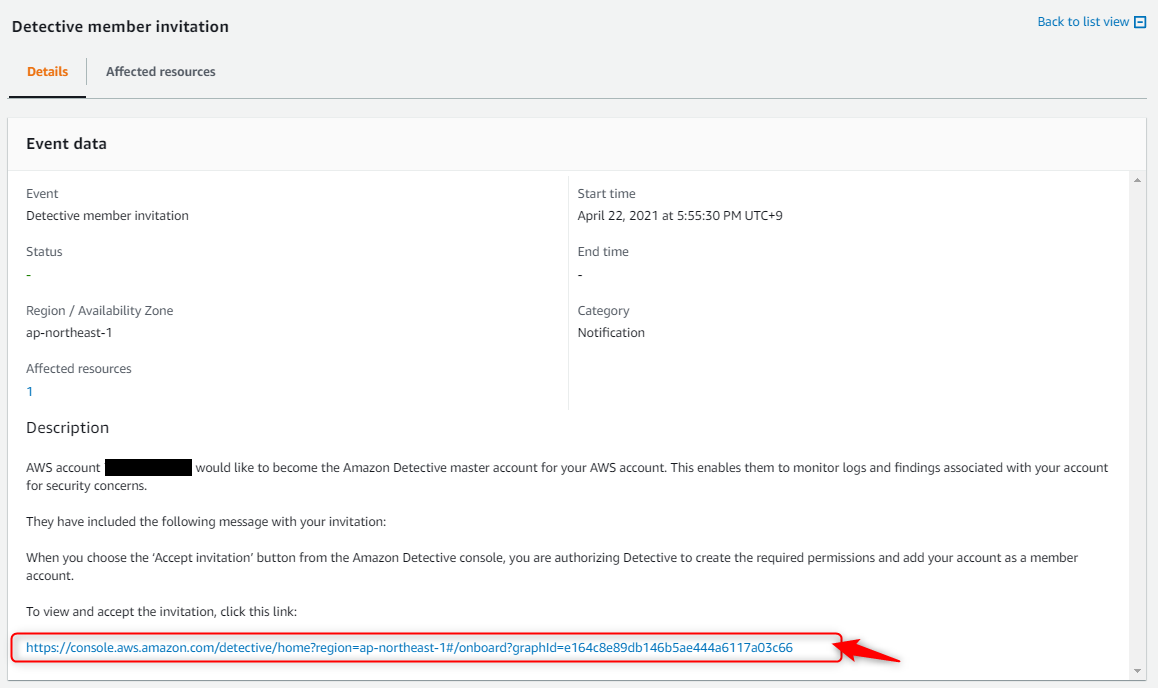

招待を受けたアカウントには以下のように通知が来ます。

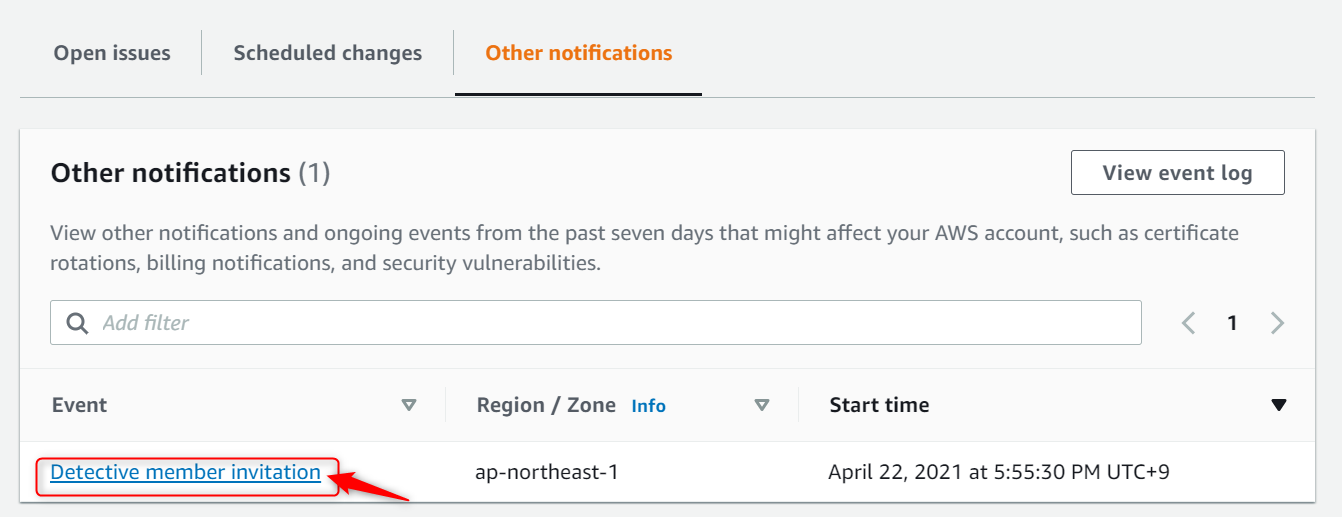

[other notifications]タブ→[Detective member invitation]を選択します。

招待の詳細情報が表示されます。

招待を承認するには 以下の赤枠内のリンクをクリックします。

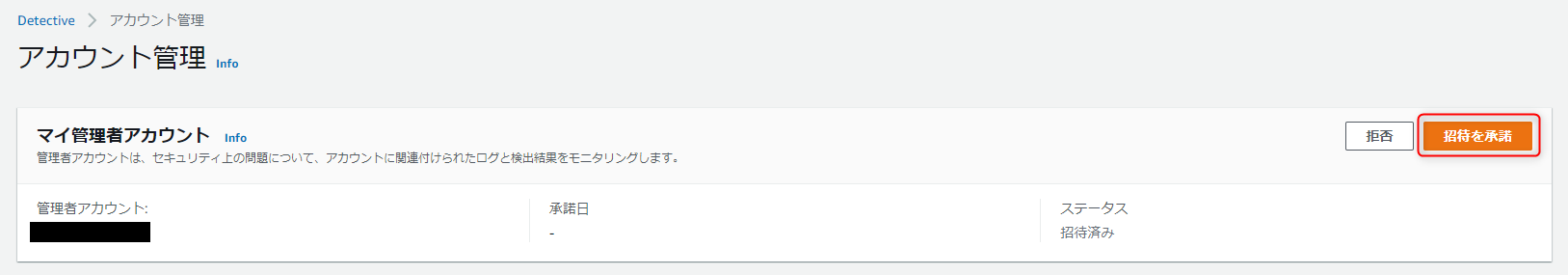

[招待を承諾]を選択します。

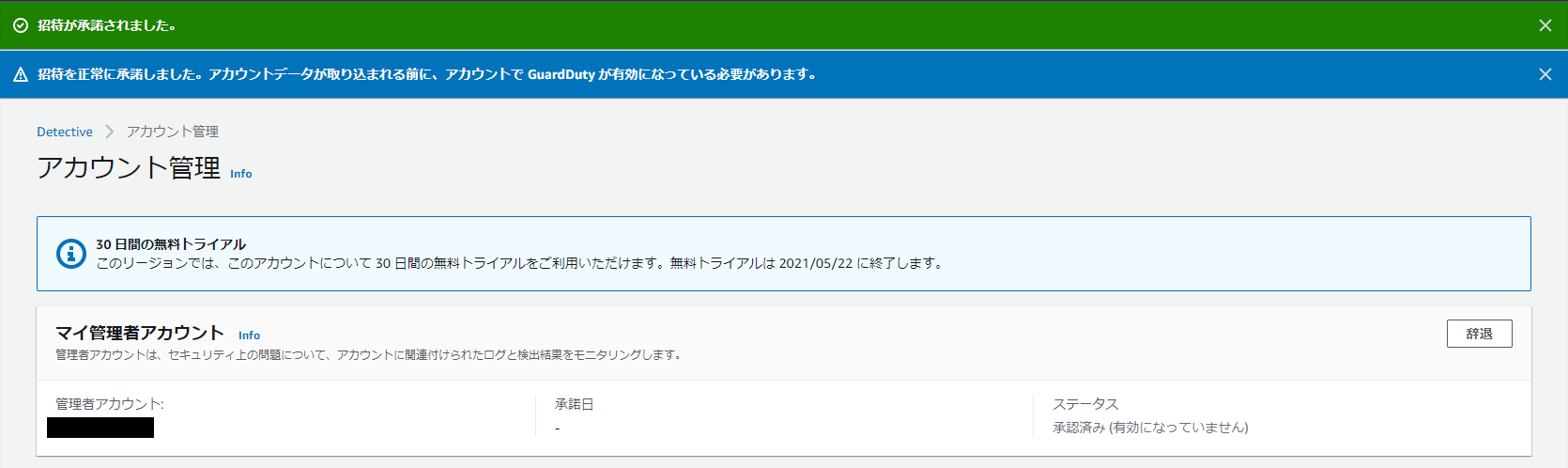

これで招待は承諾されました。

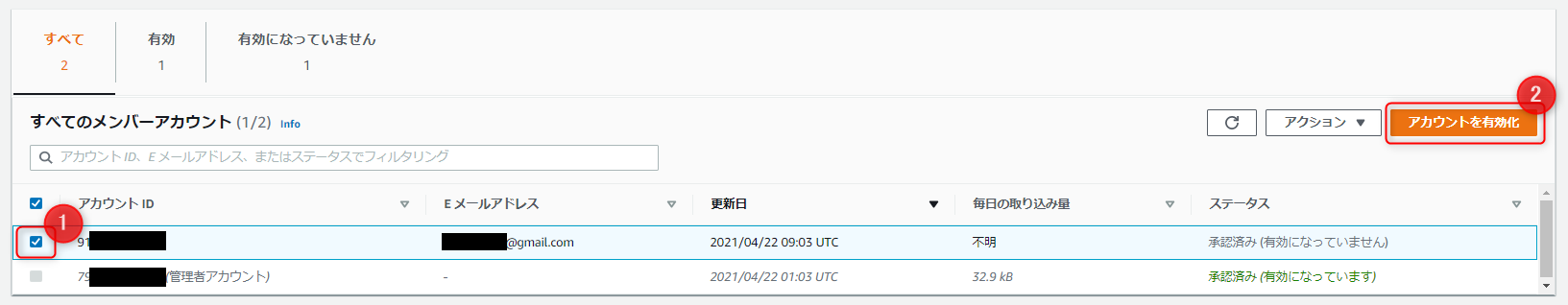

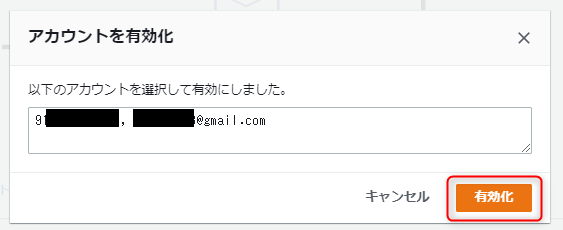

管理者アカウントでメンバーアカウントの有効化をします。

有効にしたいアカウントのチェックボックスにチェックを入れ、[アカウントの有効化]を選択します。

[有効化]を選択します。

3. データの抽出を確認

Detective を有効にすると、AWS アカウントのデータを動作グラフに取り込み、抽出し始めます。

ナビゲーションペインで[検索]を選択→[タイプを選択]メニューから項目の種類を選択します。

今回は[AWSアカウント]を見てみます。

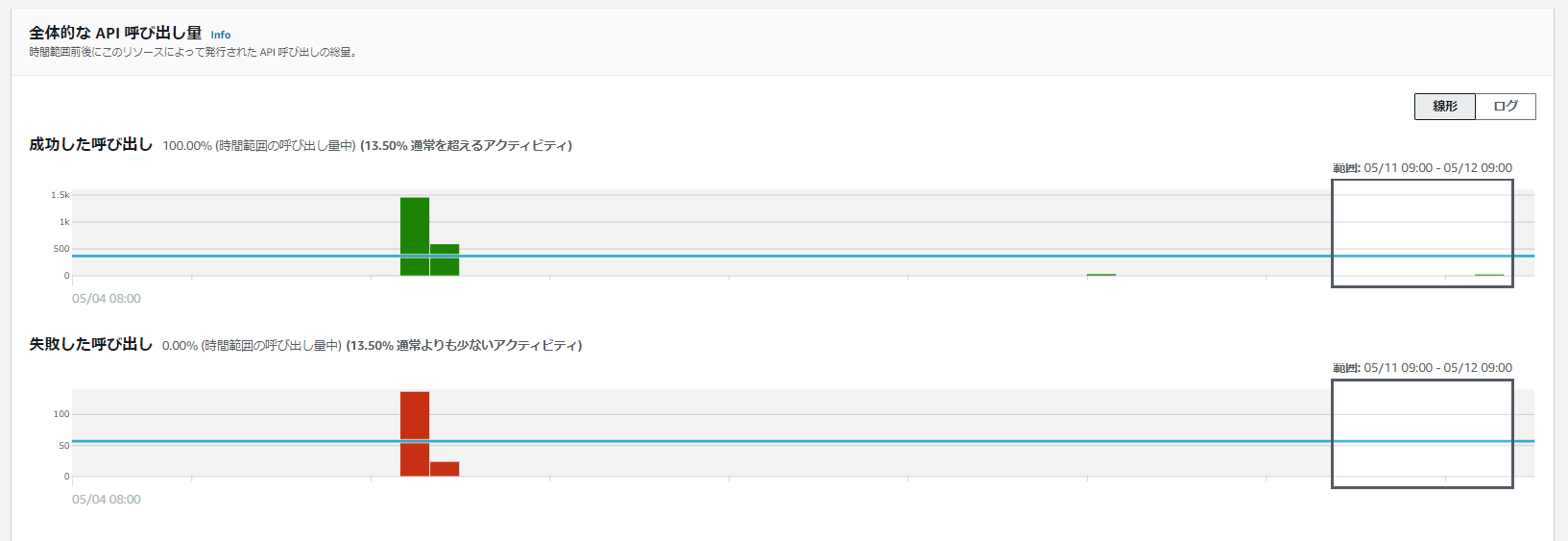

下図のように、成功した呼び出しと失敗した呼び出しがグラフで確認できます。

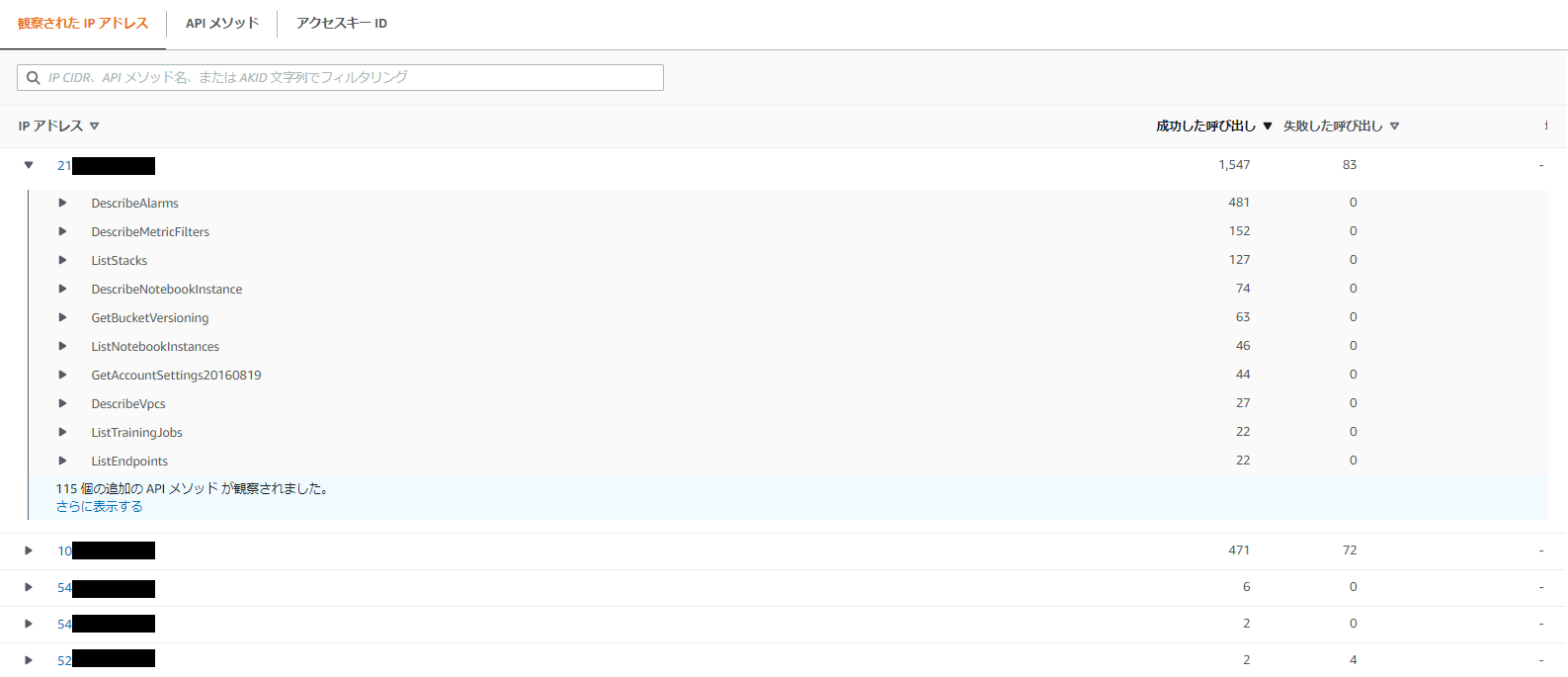

下にスクロールしてアクティビティの詳細を確認します。

IPアドレスごとのAPIコールの種類や成功/失敗の数を見ることができます。

4. Amazon Detective でのアクションと使用状況の追跡

Detective アクティビティを追跡しやすくするために、[使用状況] ページには、取り込まれたデータ量と推定コストが表示されます。

管理者アカウントの場合は 動作グラフ全体のデータ量と推定コストが表示され、

メンバーアカウントの場合は 寄与する動作グラフ全体でアカウントのデータ量と予測コストが表示されます。

動作グラフの使用状況とコストのモニタリング (管理者アカウント):https://docs.aws.amazon.com/ja_jp/detective/latest/adminguide/usage-tracking-admin.html

さいごに

Amazon Detectiveを使うと、AWS環境のセキュリティ問題を簡単に分析・調査できることが分かりました。

30日間の無料トライアル期間が設けられているのもいいですね。

参考ドキュメント