はじめに

前回の記事では CodePipeline について調査を行いました。

今回は CodePipeline を触ってみたのでその記録を残します。

前提

繰り返しですが私はAWSの仕組みや各サービスの内容について詳しく理解できていません。

そのおかげで、テンプレートの作成以前に CodePipeline を触ってみる段階でも苦労しました。

事前準備

事前準備として必要なものは以下の2つです。

- 有効なAWSアカウント

- プロジェクトのソースコードが入っているGitHubリポジトリ

もちろん全て一人でやってみるというのは難しかったので、資格持ちの同期と ChatGPT さんに手伝ってもらいながら進めました。

では各ステージごとに何をしていったかというのと、振り返った時使えるように私が作成した時の設定値も残します。

Source

前回の記事で触れましたが、今回は CodeCommit を使用せず、 Github をアクションプロバイダーとして使用しました。

Github との接続方法は3つくらいあるみたいでしたが、今回は CodeStar を使って GitHub と接続 しました。手順は主に以下の記事を参考にしました。

基本的にどれを選べばいいの!?となったときはデフォルトの値のままにしていました(パイプライン作成した後でも変更できるので)。

こんな感じで設定して「接続する準備が完了しました」と表示されていればOKでした(アクション名や出力アーティファクトは任意の名前で設定してください)。

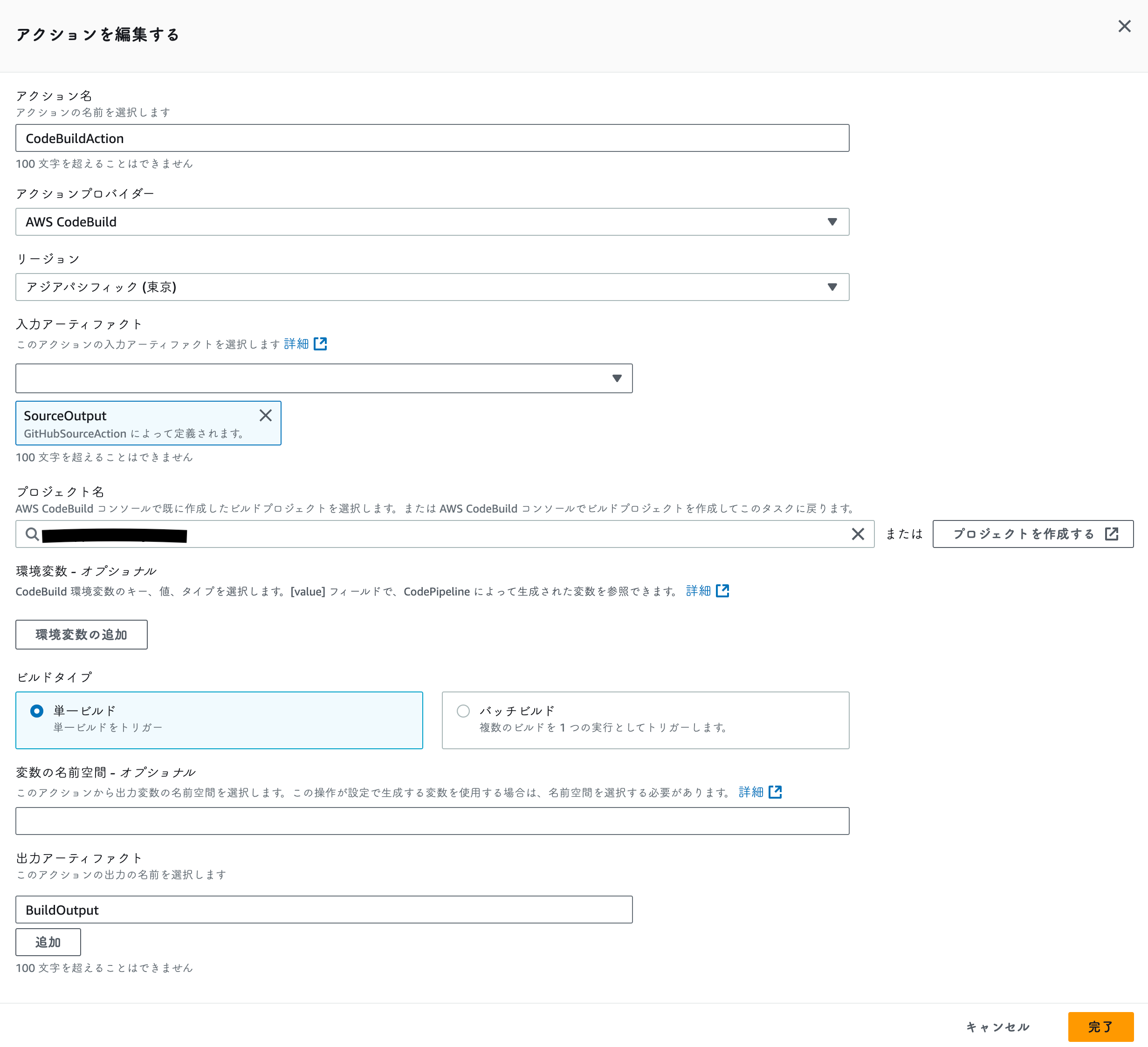

Build

ビルドにはCodeBuildを使用しました。事前にビルドプロジェクトを作成しておくと便利です。

プロジェクト作成時に BulidSpec という項目の中でビルド仕様を「builspecファイルを使用する」にしました。

そうなると builspec ファイルが必要になるので buildspec.yml を作成してソースコードのルートディレクトリに配置しておきました。<>の中身は適宜書き換えてください。

version: 0.2

phases:

install:

runtime-versions:

python: 3.9

commands:

- echo "Installing dependencies"

- pip install aws-sam-cli

pre_build:

commands:

- echo "Starting pre_build phase"

- sam --version

- echo "Validating SAM template"

- sam validate --template infra/sam/template.yaml

build:

commands:

- echo "Starting build phase"

- sam build --template infra/sam/template.yaml

post_build:

commands:

- echo "Starting post_build phase"

- echo "Packaging SAM application"

- sam package --template-file .aws-sam/build/template.yaml --s3-bucket <YOUR_BUCKET_NAME> --output-template-file packaged.yaml

- echo "Deploying SAM application"

- sam deploy --template-file packaged.yaml --stack-name <YOUR_STACK_NAME> --capabilities CAPABILITY_IAM --region <YOUR_REGION> --parameter-overrides DalleApiKey=<REDACTED>

artifacts:

files:

- packaged.yaml

cache:

paths:

- .aws-sam/cache

私が一番苦労したポイントはここで、IAMのポリシー不足が原因で以下のエラーが頻発して何度もビルドに失敗しました。

<arn>:function:<function名> because no identity-based policy allows the lambda:ListTags action

一番初めに必要なポリシーを付与しておけばよかったんですが、どれが必要かわからないからとりあえず飛ばして後でやろう!という考えで後々痛い目を見ました;;

システムの構成などで必要な権限がいろいろあったので今回は雑に権限を一つずつ付与していったんですが、実際の業務では必要最低限の権限を付与するようにします。

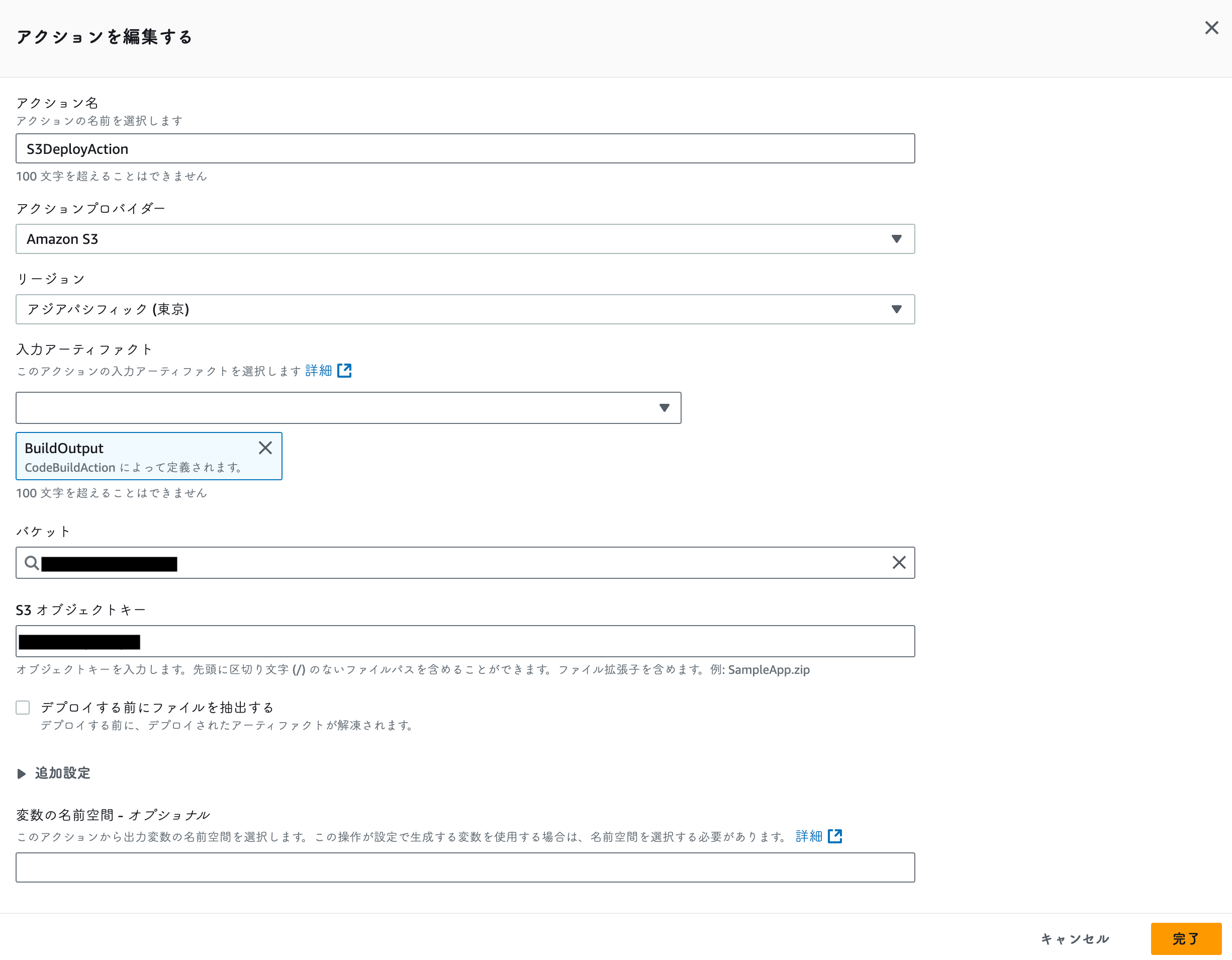

Deploy

デプロイ先はs3に設定しました。

フロントのソースコードをデプロイするようにしたかったんですが、おそらくGithubからソースを取得するときにリポジトリを丸ごと全部取得していたのでフロントのソースコードがうまく上がりませんでした。

おわりに

触ってみる段階でかなり時間がかかりましたが、基本的にはコンソール画面で選択していくだけなので流れとしては簡単でした。

また、Sorceステージの設定でフロントのコードだけをs3にアップロードするように設定していなかったのでs3にソースコード全てを圧縮したzipファイルが上がってしまいました。s3のフロントコードを見てアクセスするはずのWebシステムだったので、もちろんうまく動作しませんでした。

他の構成のシステムでも使えるかどうかの検証をしたかったんですが、上記の現象に悩まされてしまい今回の研究はここまでになりました。

業務ではAWSに触れる機会が多いので、今回のようにサービスを触ってみて少しずつでも理解していきたいです(資格取得も併せて頑張ります)。