はじめに

- sysmonを簡易EDRとして使う記事を作成してから1年以上経過しました。

- sysmonはその間も拡張を重ねて、2020.08.03時点でVer11まで進化しています(当時はVer9、10あたり)

- 今後のsysmon活用に関する情報アップデートをこちらに追記していきます

- リモートワークが前提となり、社内LANを通らない環境が当たり前になってきた場合、エンドポイント上のフライトレコーダーの役割を担うsysmonは必ず調査の助けになると思いますのでご参考ください。

更新履歴

- 2020.08.03 新規作成

- 2020.08.18 イベント毎のkey,valueのスクショサンプルを追加

- 2020.11.20 相関ルールの参照元を追加

- 2021.02.16 EventID 24&25 追加

新たなsysmon NEWSを知る術!

- Twitterで以下アカウントをフォローしておく。目が怖いのと。オラフw

- SwiftOnSecurity

- olafhartong

sysmonのconfig設定Tips

-

sysmonでFullロギングするとデータ量の割にノイズもおおく調査が困難になるので、sysmon用のconfigを準備します。

- ↑SplunkのForwarderでは高度なロギングフィルタができないため

-

sysmonロギングの友の紹介

-

SwiftOnSecurity

- まず最初に参考にするならこれ。こちらのベースに対して、追加でinclude/excludeをカスタマイズしていく

-

Olaf - sysmon-modular

- 次にこちらも参考に。MITER ATT&CKのTTPに基づいた、EventIDごとにconfigを用意してくれているので見やすい

-

SwiftOnSecurity

-

v11になったことでconfig内のscheme番号がかわっていますので変更すること。参考までに

`<Sysmon schemaversion="4.3">`

EventIDごとのメモ

- 特にロギングしておきたいEventIDについて説明

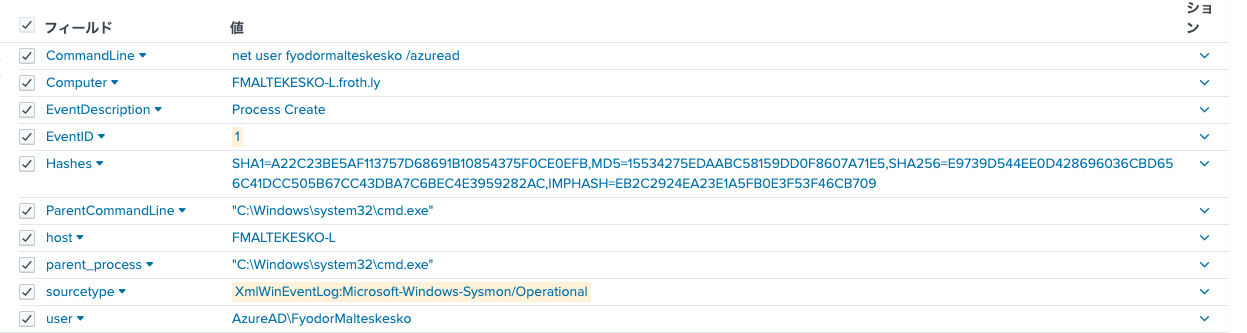

Event Code 1: Process creation

- マストです。不審なプロセス起動の証跡記録ができます

- CommandLineとParentCommandLineとHashesあたりをよくチェックします。

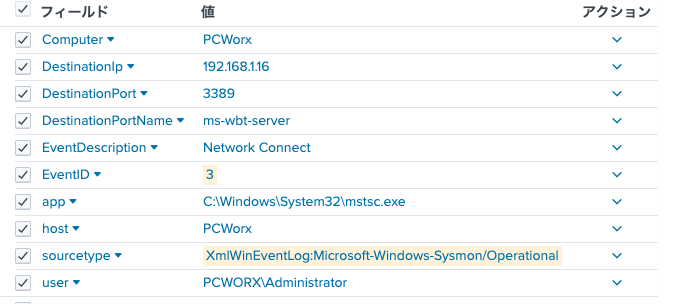

Event Code 3: Network Connection

- 不審なプロセスが疎通する外部IPと脅威情報(IP Intelligence)の突合調査ができます

- どのapp(プロセス)がdestipとdestportを使っていたのかチェックします。

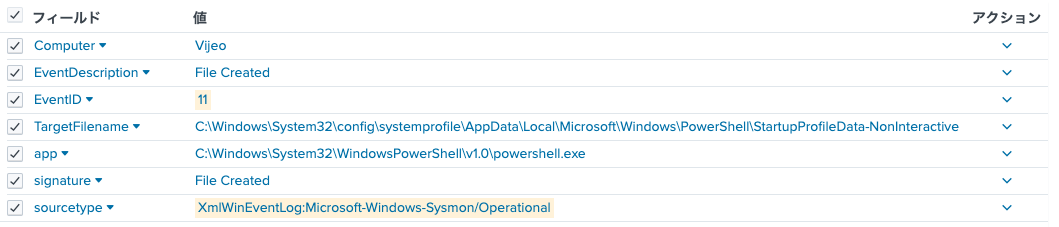

Event Code 11: File creation

- プロセスが実行されないものの、ファイル作成されたイベントからhash値やファイル名調査ができます

- appによって作成されたTargetFilenameが記載されます。

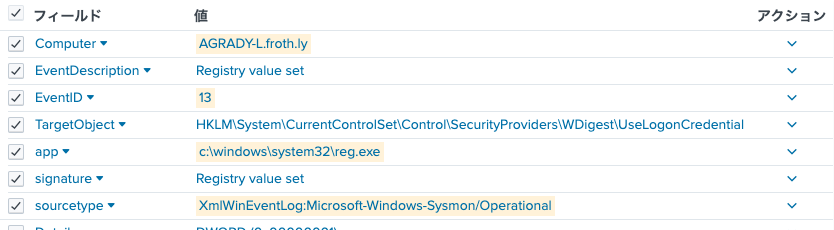

Event Codes 12, 13, 14: Registry key creation, deletion, and modification

- 不正プログラムによるレジストリ改変の兆候を記録します

- appがTargetObjectに対してどんなアクション(signature)を実施したかチェックします。

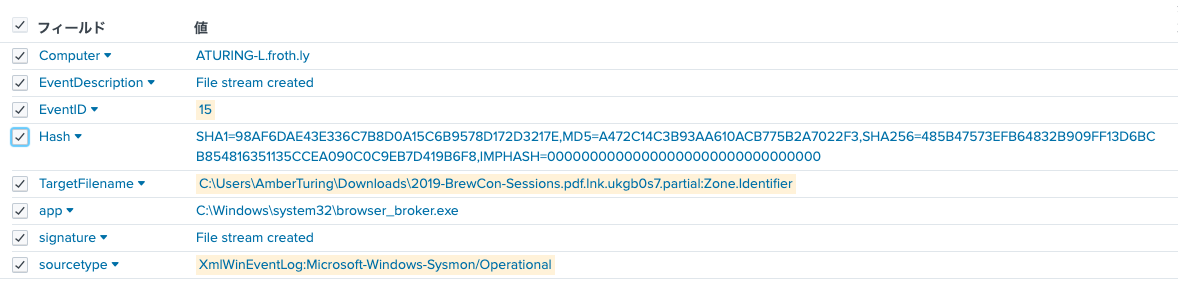

Event Code 15: Alternate Data Stream creation

- インターネットからダウンロードされた不審ファイル(特に.bat、.vbs、.ps1、.cmdなどを含むファイル)の監視します

- appがダウンロードしたファイル(TargetFilename)をチェック

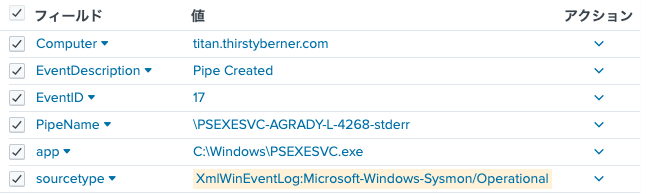

Event Codes 17 and 18: Pipe creation and connection

- CobaltStrikeなどの攻撃ツールにて利用する名前付きパイプを使った横展開の活動を記録します

- Configルールの参考情報

Event Codes 19, 20, and 21: WMI

- マルウェア(Nytetyaなど)が横展開活動を行う際にWMIを使う際の活動を記録します

- Configルールの参考情報

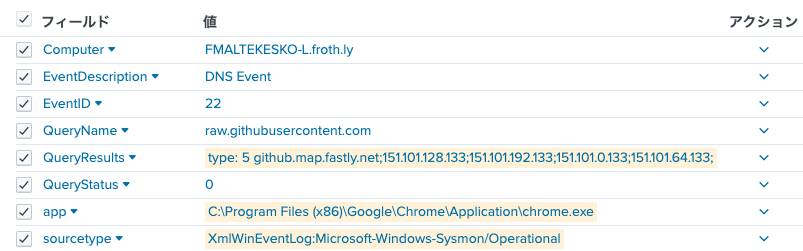

Event ID 22: DNSEvent (DNS query)

- 不審なプロセスが名前解決を行う外部ドメインと脅威情報(Domain Intelligence)の突合調査ができます

- QueryResultsがある時、QueryStatus=0になっている模様。なので名前解決に成功した場合がStatus=0になると理解しています。

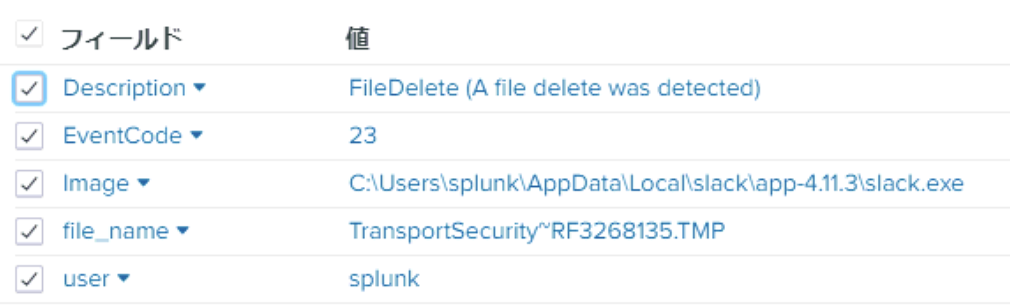

Event ID 23: FileDelete (A file delete was detected)

- 攻撃者による証拠隠蔽の挙動を記録します

- Configルールの参考情報

- file削除は何でも記録しているので指定フォルダ配下のみを監視対象とするなどのinclude/exclude条件が必須

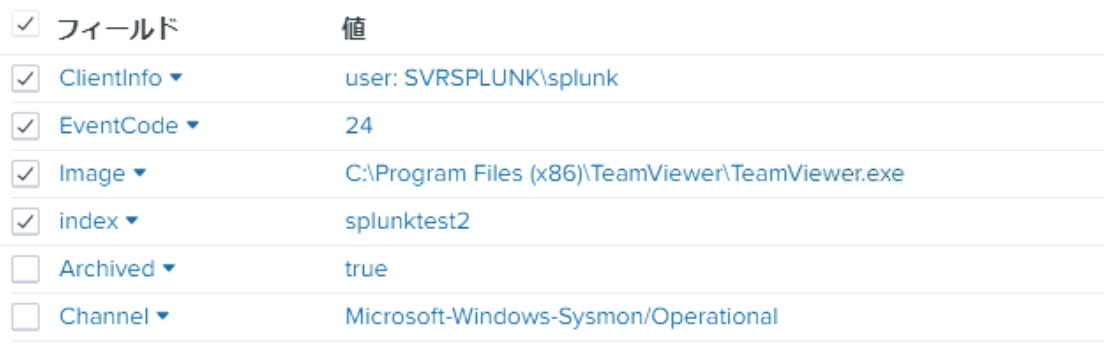

Event ID 24: ClipboardChange (New content in the clipboard)

- Clipboard利用に関するイベントの解説 by falconforce

- Clipboardを使用したimage(プロセス)が記録されるが具体的に何がClipboardに利用されているかは分からない。。

- notepadに対してテキストのコピペした時にも記録されるのでconfigにてinclude/exclude条件を絞る必要あり

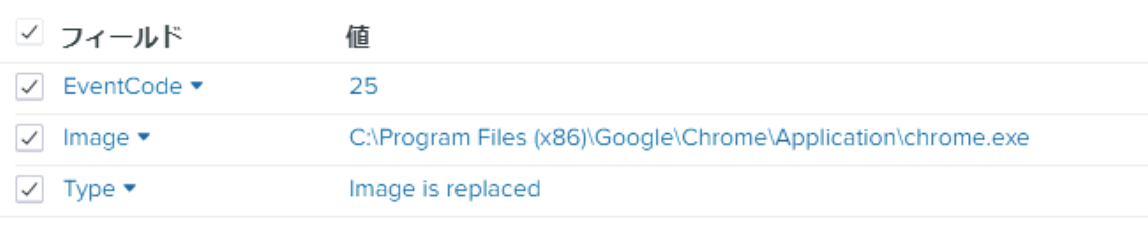

Event ID 25: ProcessTampering (Process image change)

- 別のプロセスなどの外部ソースからprocess imageが変更されたときに発生

- 変更されたimage(process)が記録されるが、何が原因で変更されたかまではわからない。

- EventID:1 や EventID:11と併用してチェックする必要あり

sysmonログを活用した分析ルールの参考

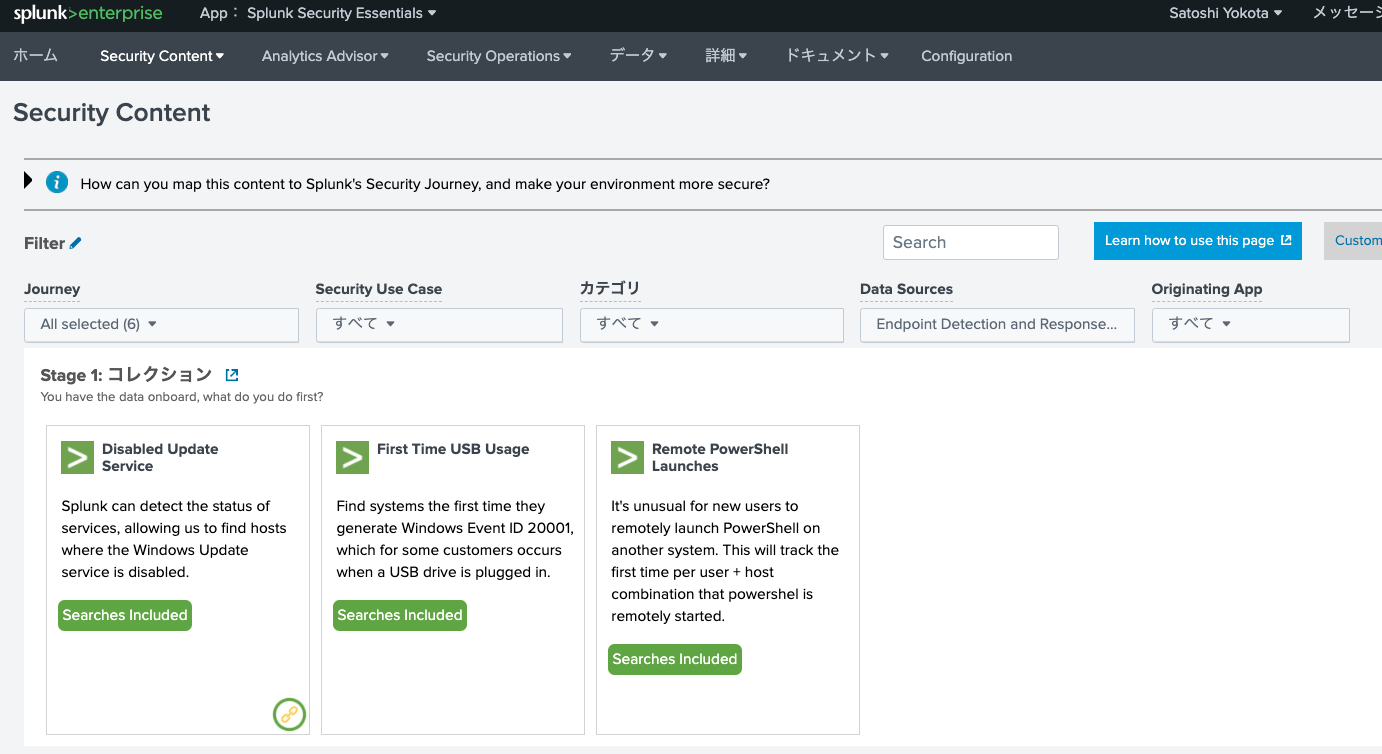

Splunk Security Essentials

-

これを使えば間違いなし

-

使い方の詳細はこちらの記事を参考ください

Splunkmon — Taking Sysmon to the Next Level

その他情報ソース

-

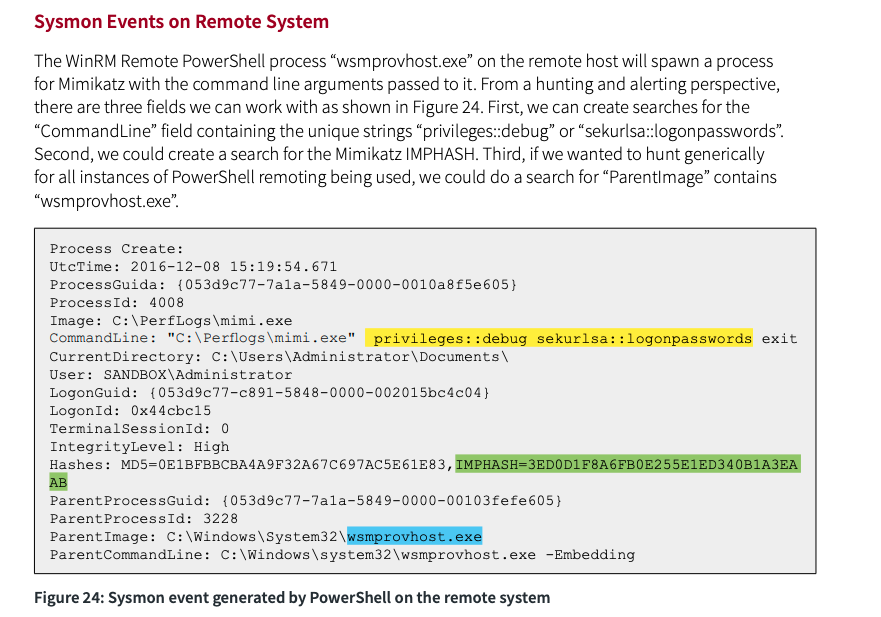

引用元:How to Go from Responding to Hunting with Sysinternals Sysmon

-

引用元:Advanced Incident Detection and Threat Hunting using Sysmon (and Splunk)

-

引用元:Mimikatz実行痕跡の発見手法(IIJ)