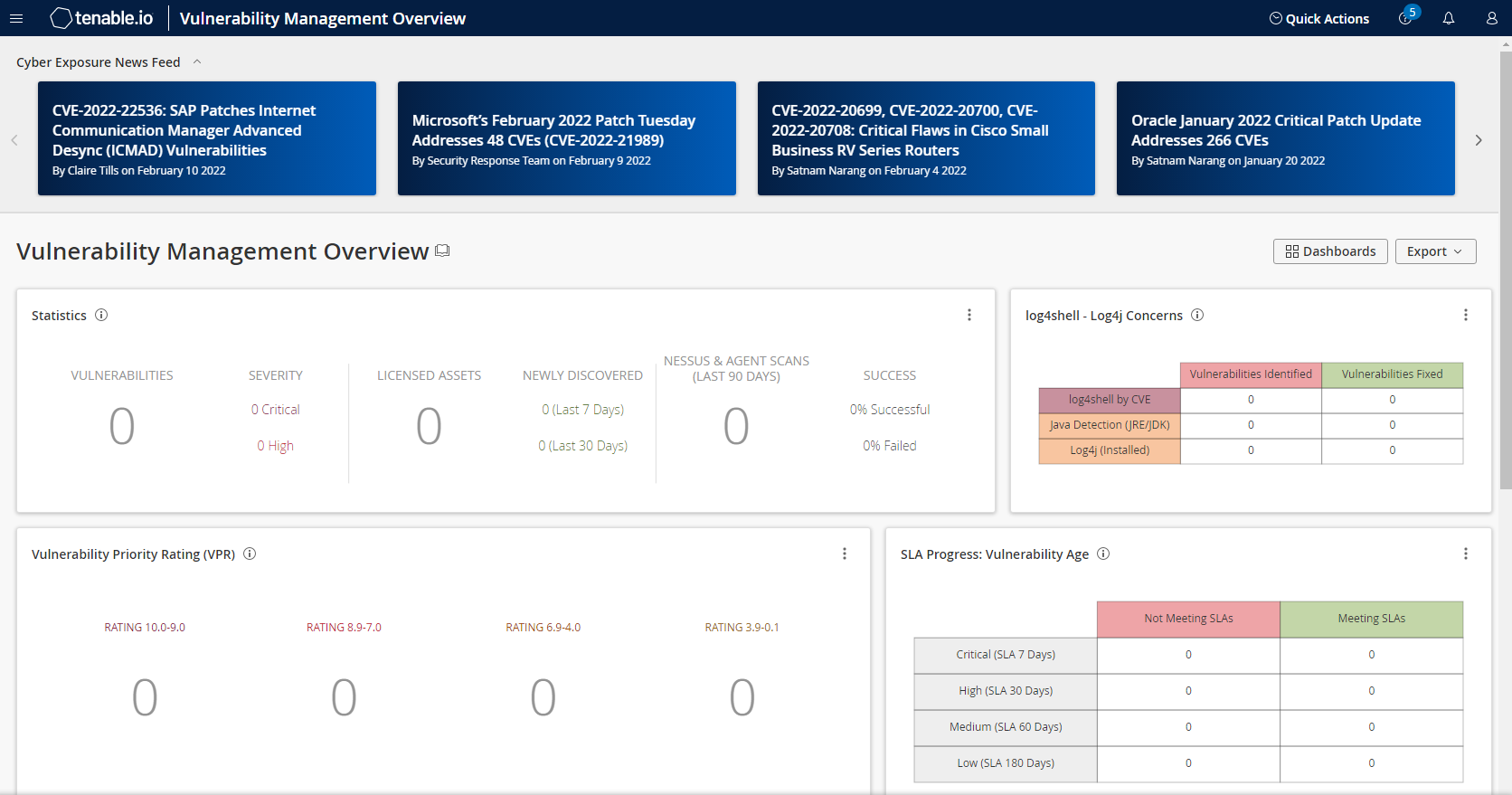

tenable.ioのトライアルを利用してみました。トライアル申し込みからAgentを利用した脆弱性診断までやってみましたので、備忘録も兼ねて。

1. 環境

OS: CentOS7.9

Kernel: 3.10.0-1160.el7.x86_64

Agent: NessusAgent-10.1.1-es7.x86_64.rpm

2. トライアル申し込み

下記サイトへアクセスします。

すぐに下記内容が登録メールアドレス宛に届きますが、この時点ではまだ利用はできません。次のメールが来るのを待ちましょう。

下記メールがきてようやく利用できます。「Activate Your Evaluation」をクリックします。

ログイン用のパスワードを設定します。12文字以上で設定しましょう。

ログイン画面が表示されます。Usernameには登録メールアドレス、パスワードは先ほどの手順で設定したパスワードを入力して「Sign in」をクリックします。

3. link key取得

続いて、Agentと取得したトライアルアカウントをリンクするためのlink keyを取得します。画面左上のマークから「Settings」をクリックします。

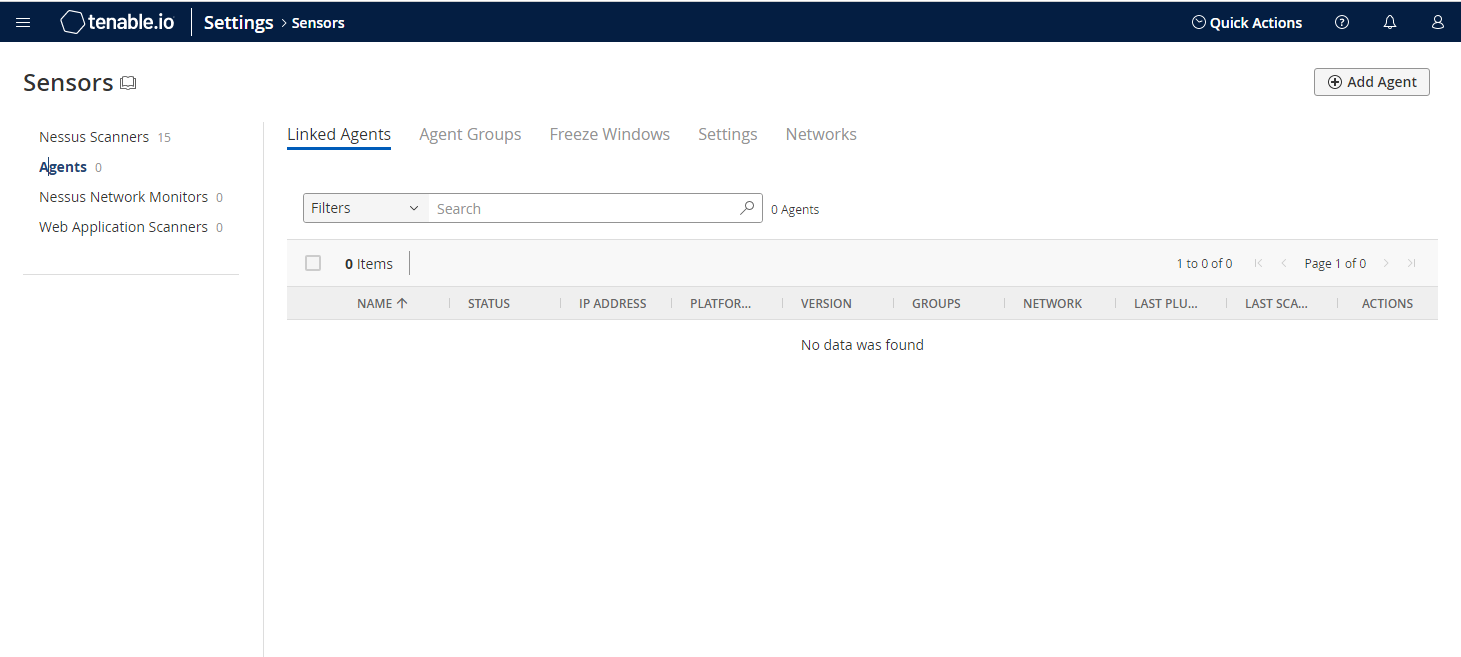

画面が遷移します。左メニューから「Agents」をクリックします。

Agent情報が表示される画面に遷移します。画面右上の「Add Agent」をクリックします。

Linking Keyの下にある数字がAgentとリンクを形成する上で必要となる鍵です。「Copy」ボタンをクリックしてテキストなどに張り付けておきましょう。

4. Agent ダウンロード

これで監査対象となるLinuxOS側の設定が可能となりましたので、Agentファイルを下記サイトからダウンロードしましょう。

今回はCentOS7を監査対象ノードとしていますので、下記画面に表示されているパッケージを取得します。パッケージファイル名をクリックします。

ダウンロードしたパッケージを対象ノードにSCP転送してから下記コマンドを実行しましょう。

# rpm -ivh NessusAgent-10.1.1-es7.x86_64.rpm

warning: NessusAgent-10.1.1-es7.x86_64.rpm: Header V3 RSA/SHA256 Signature, key ID 1c0c4a5d: NOKEY

Preparing... ################################# [100%]

Updating / installing...

1:NessusAgent-10.1.1-es7 ################################# [100%]

- First, start Nessus Agent by typing /bin/systemctl start nessusagent.service

- To link this agent, use the '/opt/nessus_agent/sbin/nessuscli agent' command.

Type '/opt/nessus_agent/sbin/nessuscli agent help' for more info.

Unpacking Nessus Core Components...

インストール後にサービスを起動させます。

# systemctl start nessusagent.service

# systemctl status nessusagent

* nessusagent.service - The Nessus Client Agent

Loaded: loaded (/usr/lib/systemd/system/nessusagent.service; enabled; vendor preset: disabled)

Active: active (running) since Fri 2022-02-11 18:25:07 JST; 10s ago

Main PID: 25148 (nessus-service)

Tasks: 3

CGroup: /system.slice/nessusagent.service

|-25148 /opt/nessus_agent/sbin/nessus-service -q

`-25149 nessusd -q

Feb 11 18:25:07 gitlab-dev systemd[1]: Started The Nessus Client Agent.

サービス起動後に手順#3にて取得したlink keyを使ってコマンドを実行します。

# /opt/nessus_agent/sbin/nessuscli agent link --key=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX --cloud

[info] [agent] HostTag::getUnix: setting TAG value to 'XXXXXXXXXXXXXXXXXXXXXXXXXXX'

[info] [agent] Successfully linked to cloud.tenable.com:443

[info] [agent] Failed to open global database.

Agentのステータスが下記の通りであれば、成功です。

# /opt/nessus_agent/sbin/nessuscli agent status

Running: Yes

Linked to: cloud.tenable.com:443

Link status: Connected to cloud.tenable.com:443

Last successful connection with controller: 22 secs ago

Proxy: None

Plugin set: (null)

Scanning: No (0 jobs pending, 0 smart scan configs)

Scans run today: 0 of 10 limit

Last scanned: Never

Last connect: 1644829816

Last connection attempt: 1644829816

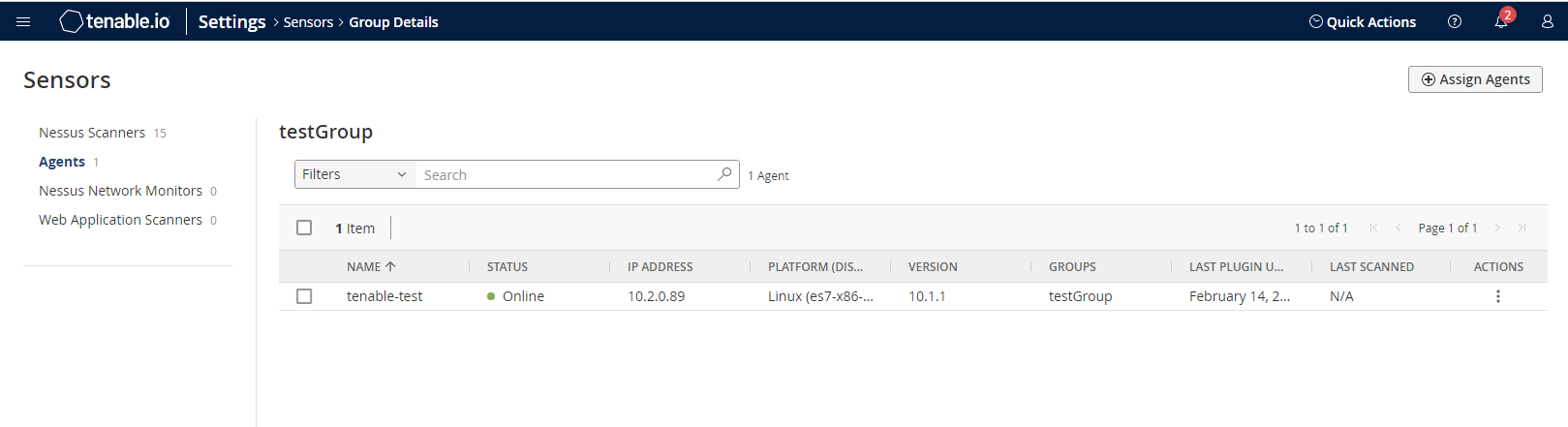

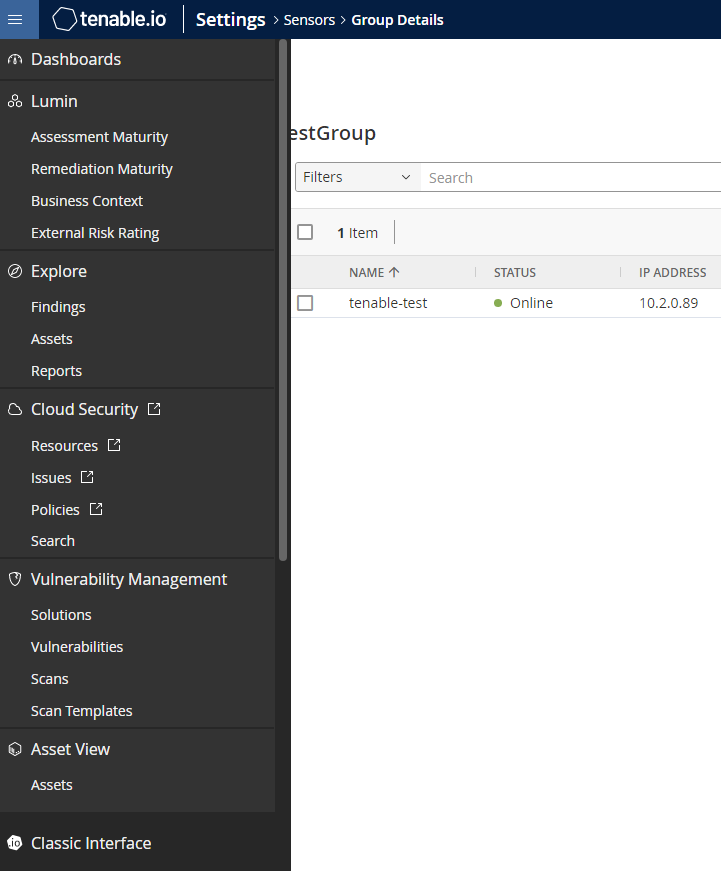

tenable.ioのAgent画面からもLink状態を確認することができます。

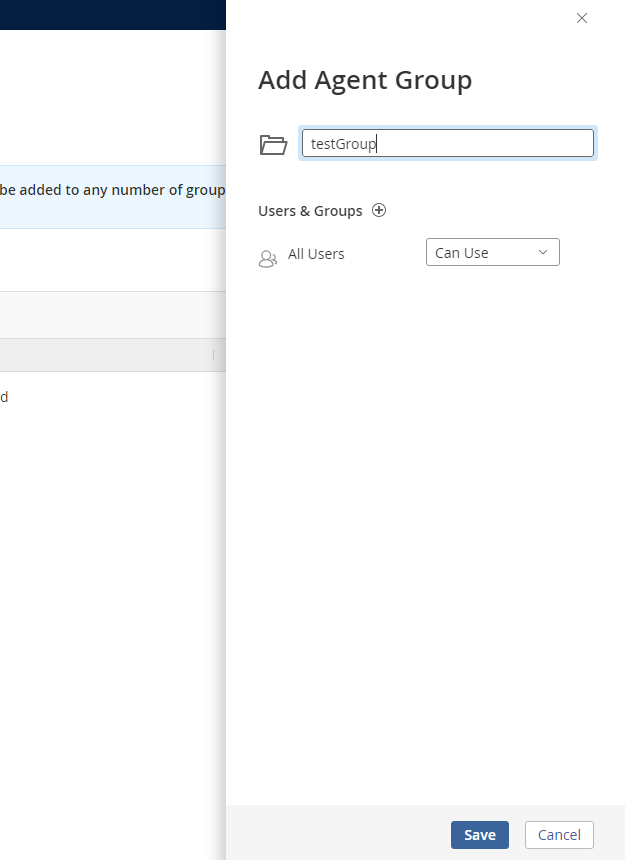

続いて、Agent監査を実施する前にグループを作成する必要があります。「Agent Group」から「Add Agent Group」をクリックします。

本来は用途毎に適切な名前を付けるべきだと思いますが、今回はtestGroupという名前にしました。「save」ボタンをクリックします。

グループが作成されました。では、このグループ名をクリックします。

エージェント一覧が表示されますので、先ほど登録したAgentを選択して「Assign」ボタンをクリックします。

5. 脆弱性診断

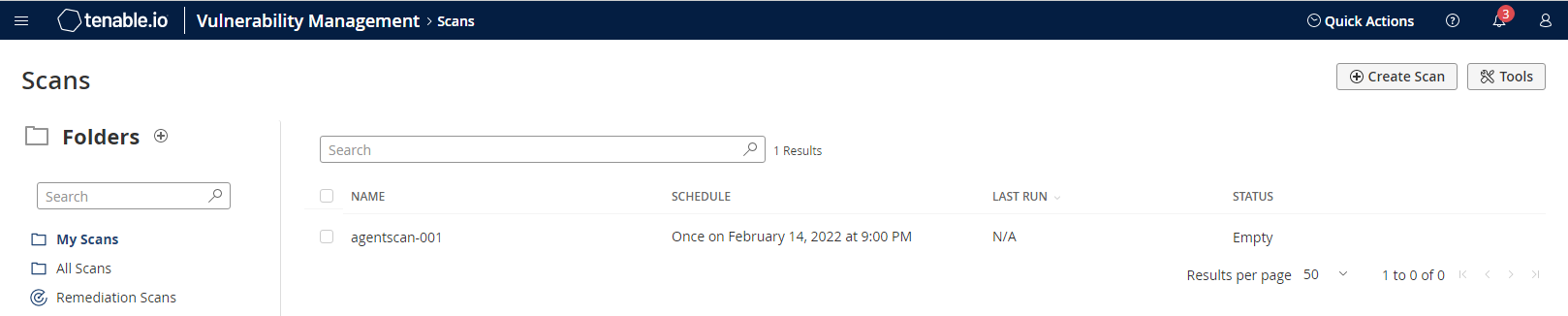

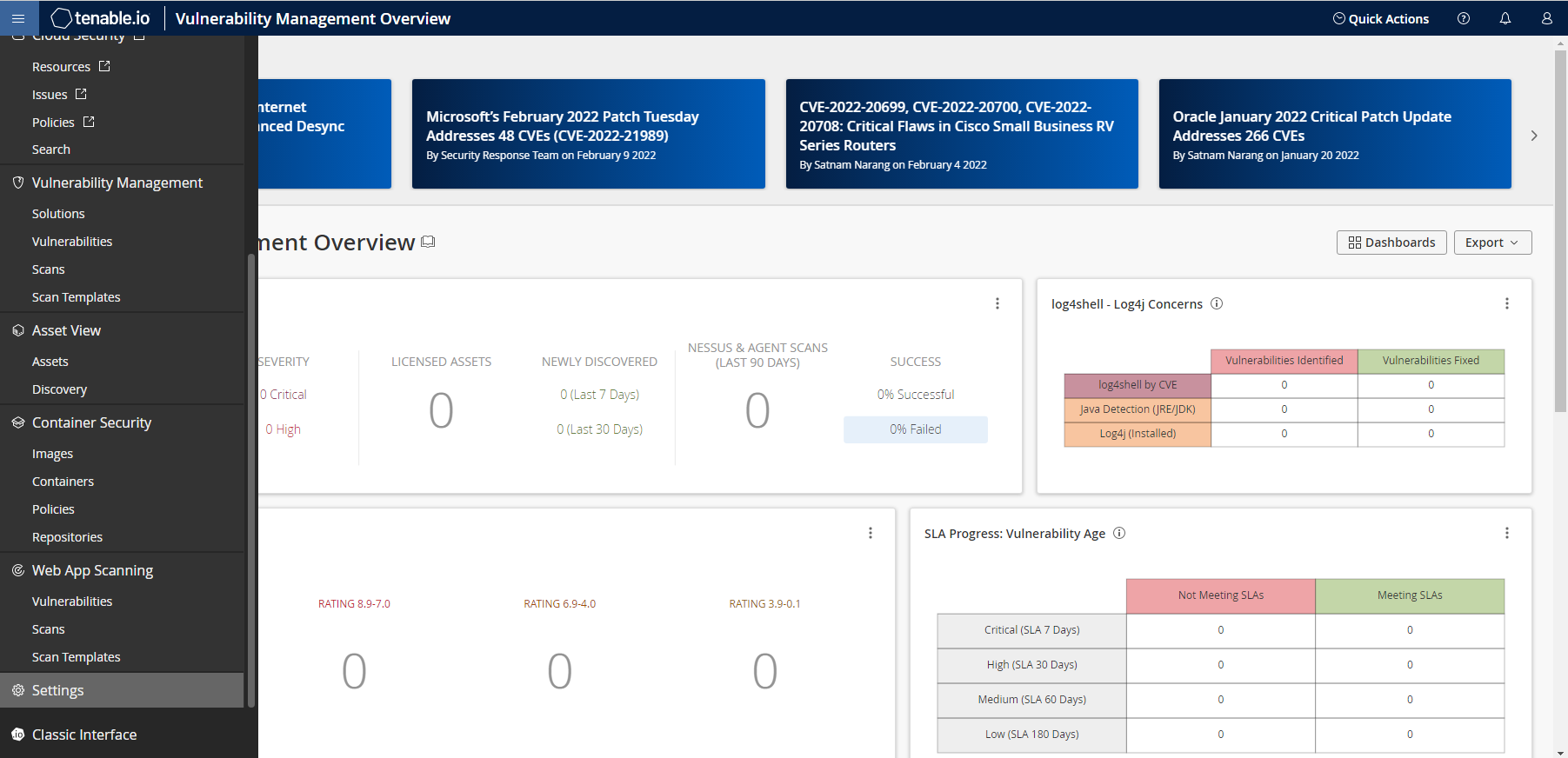

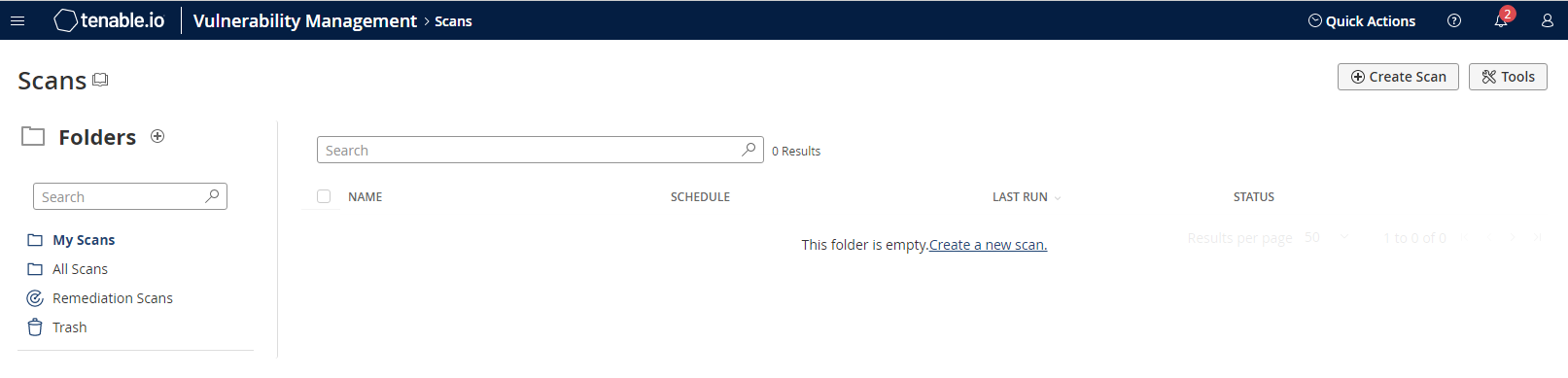

Agentの準備もできましたので診断(Scan)をしたいと思います。画面左上から "Vulnerability Management" - "Scans"を選択します。

画面遷移します。画面中央の「Create a new scan」をクリックします。

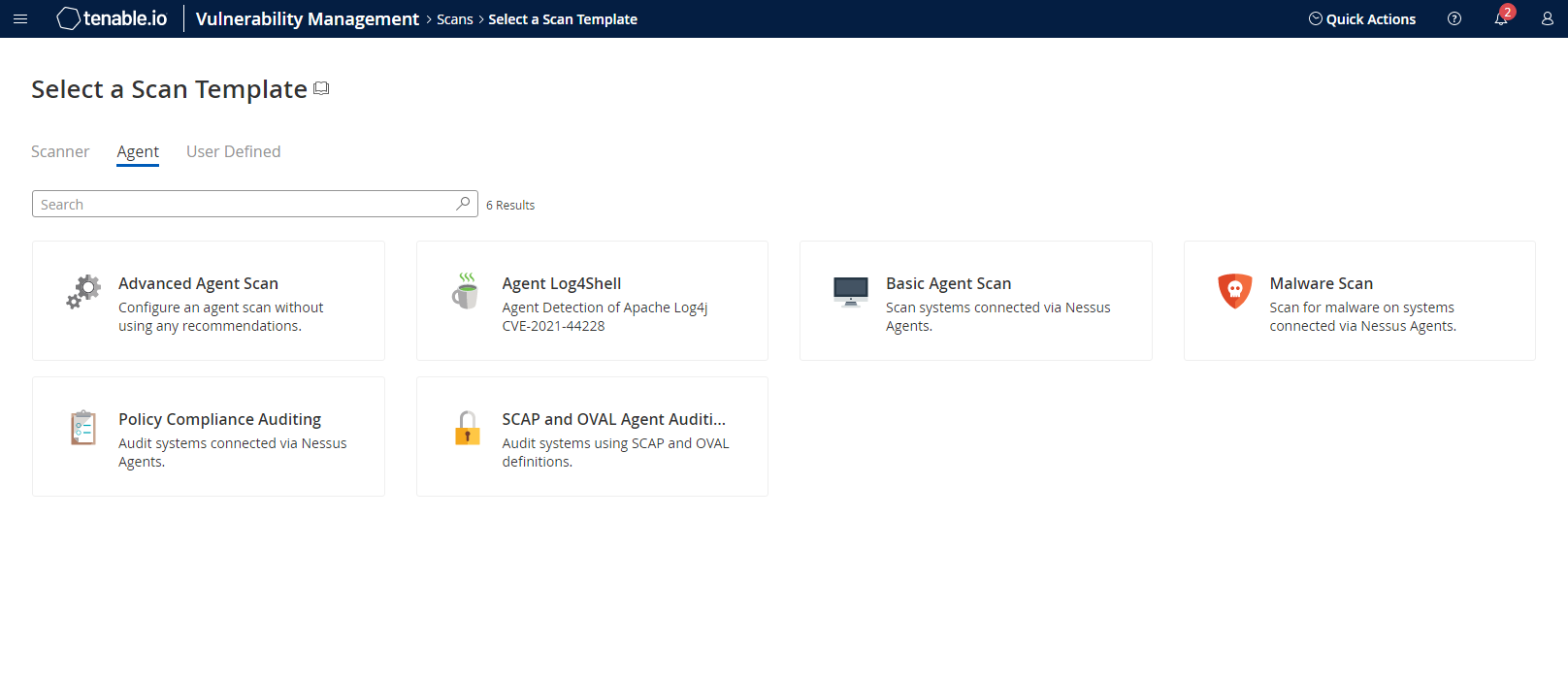

さらに画面が遷移します。画面上部にある「Agent」をクリックします。

画面下に表示されている「Advanced Agent Scan」をクリックします。

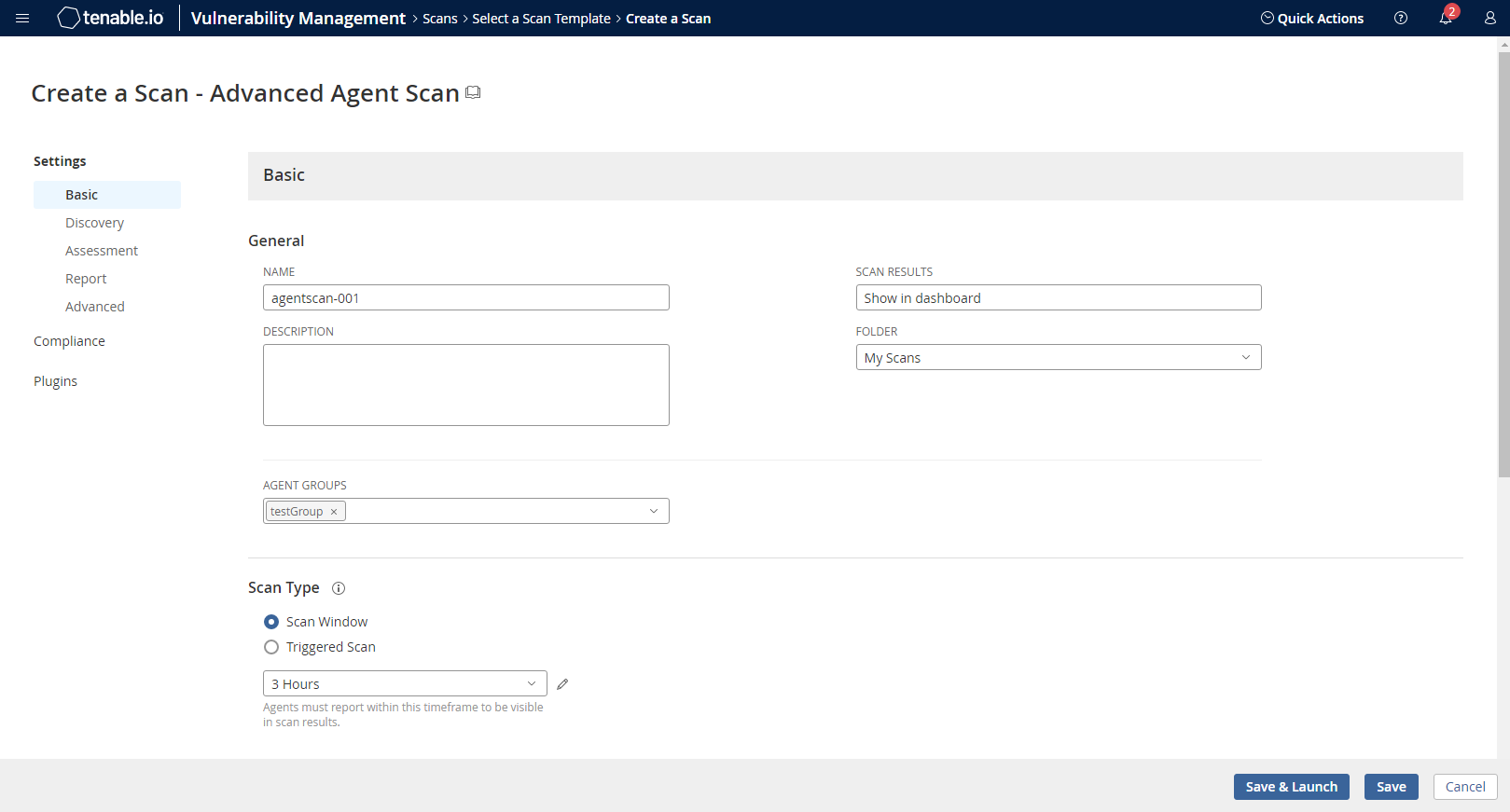

作成するスキャン名の入力とAgentGroupを選択します。

画面を下にスクロールするとスケジュール設定可能なフィールドがあります。今回はこちらに余裕をもった未来時刻を入れておき、画面右下の「save」ボタンをクリックします。

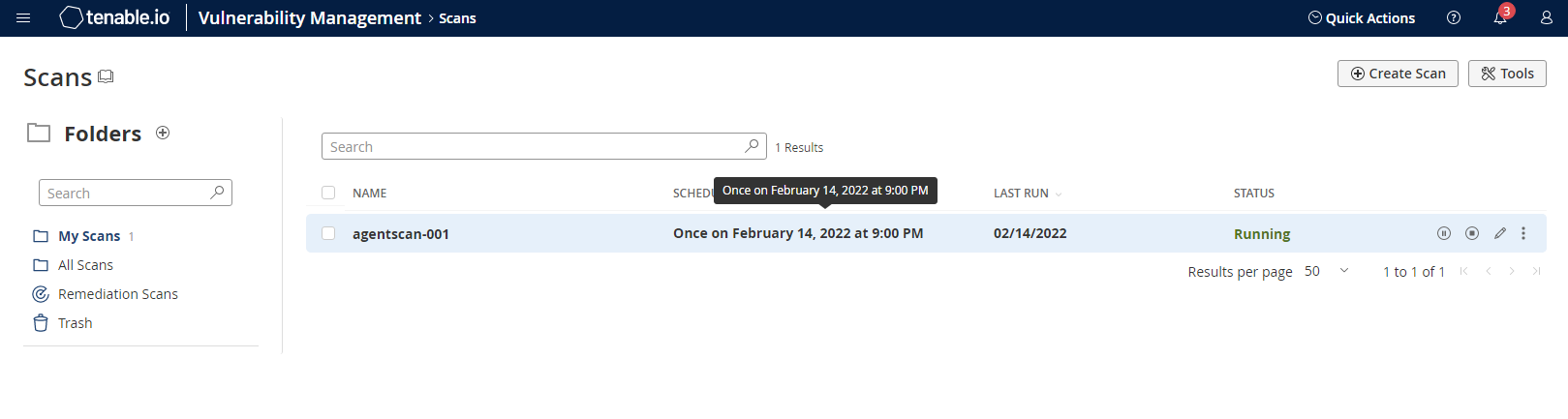

設定した時刻後のサイト状況です。ステータスが「Running」になっていることがわかります。

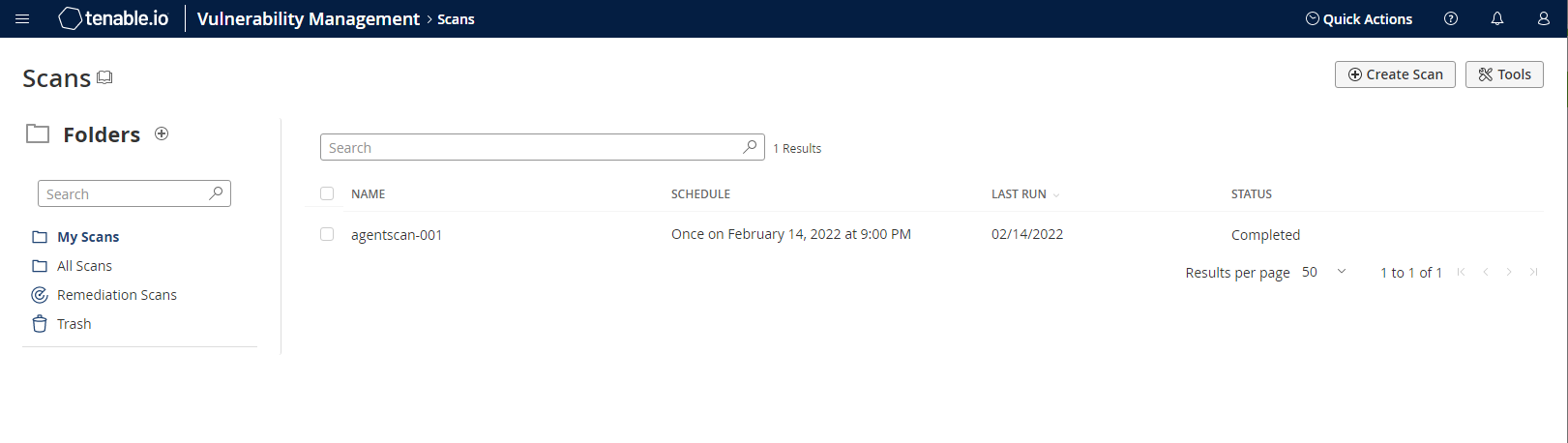

しばらくすると、監査が終わりステータスが「Completed」になりました。では、作成したScan名をクリックしましょう。

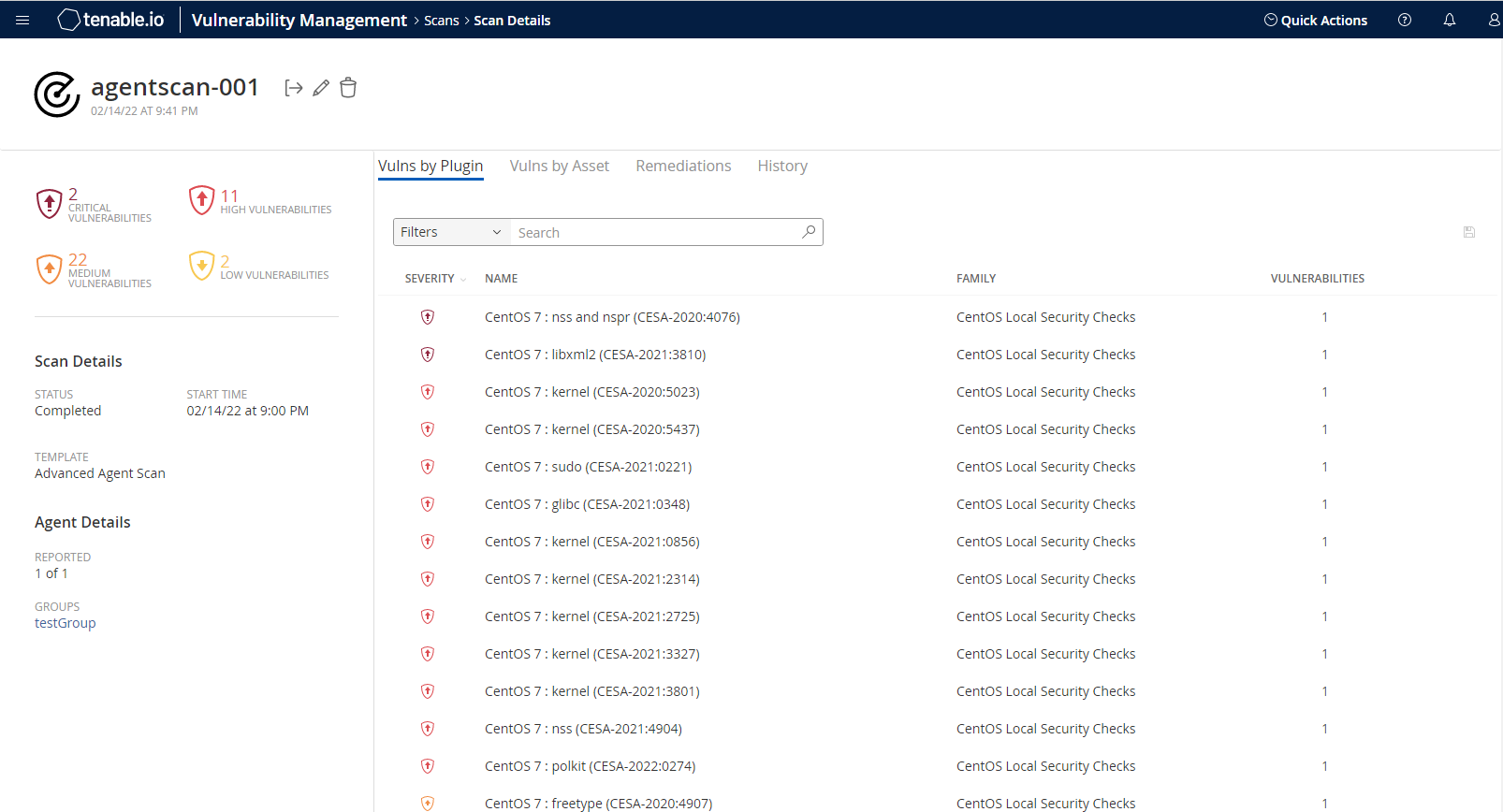

脆弱性の結果が表示されていることがわかります。この画面上からでも色々と確認することが出来ますが、レポート形式のほうが見やすいとおもいますので、Scan名の横にある "[→" マークをクリックします。

画面右にレポート出力できるサブウィンドウが表示されます。「HTML Costom」から「Export」ボタンをクリックします。

ローカル端末側でHTMLがダウンロードされ、結果を確認することができます。

6. その他

tenable.ioのトライアル版を利用してみました。今回は脆弱性情報が正しく検知されているかを見るためにあえて少し古めのISOイメージから展開したCentOSを利用してみましたが、正しく検知されていることがわかりました。※1/26記事のpolkitも検知しているのがわかります。