ラズパイとAWS IoTを使った見守りシステム自作で学んだこと(3)ラズパイ物理構成とパッケージ導入からの続きです。

今回はラズパイをAWS IoT coreにモノとして登録して、証明書にモノとポリシーを紐づけて、ラズパイとAWS IoTでpub/subが出来るようにします。

簡潔に言うと、モノ(ラズパイ)に名前を付けてAWS IoTに登録する手順を説明します。

AWS IoT core

AWS IoT coreはmqttsで外部のモノとAWSリソース間でpub/subする際にBroker(中継サーバー)をしてくれるサービスです。

IoT coreの機能はBrokerに留まりませんが今回はmqtt Brokerとして使います。

AWS IoTを使ったことが無い方はこちらの記事等をご参考ください。

また、一度マネジメントコンソールから設定するのもお奨めです。公式のハンズオンページは分かり易いです。

証明書によるセキュリティの確保

少し乱暴な説明というか正確さを欠きますがご容赦を。

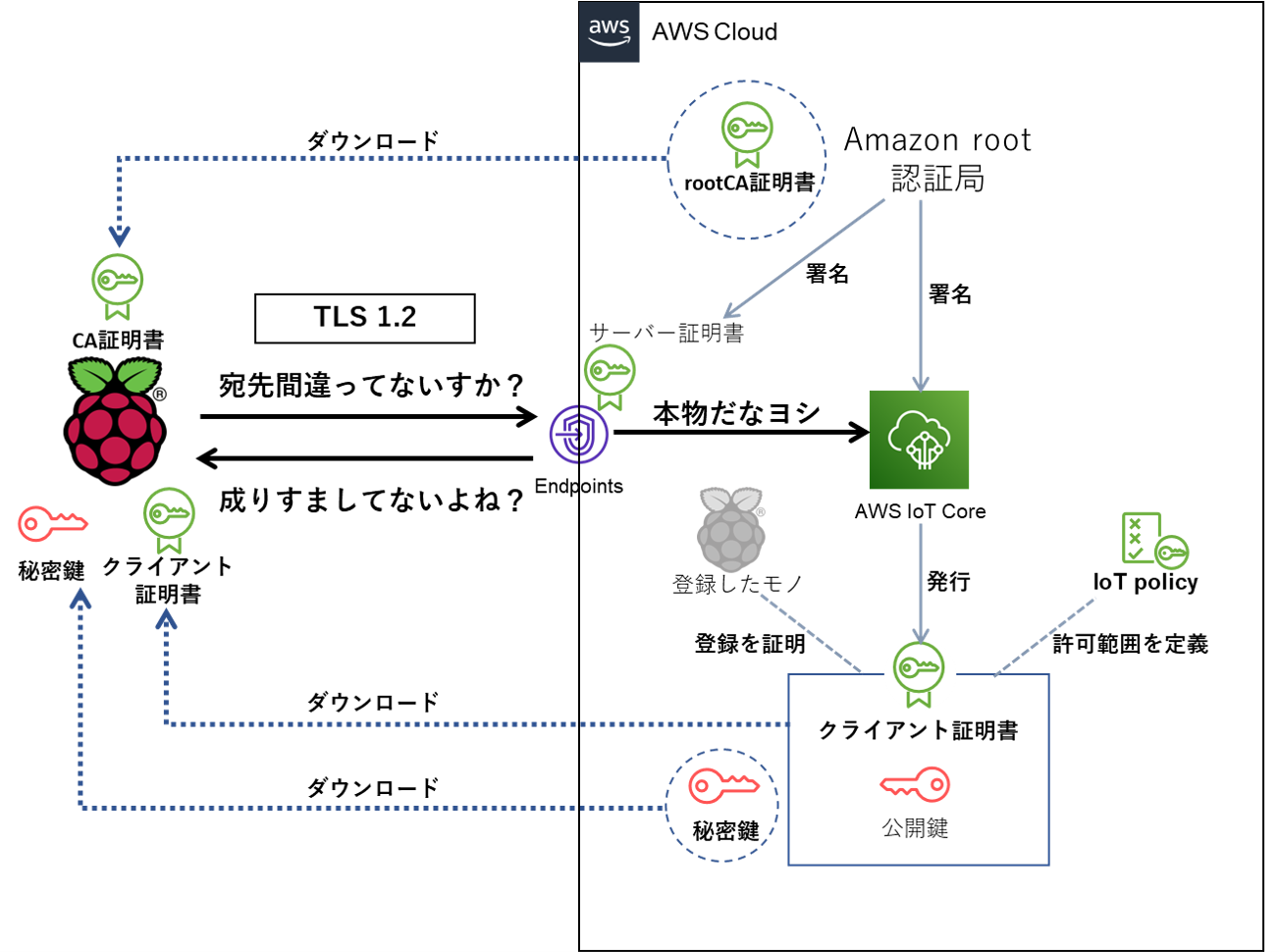

暗号化通信の下でラズパイとAWSが常に行っているのは

- AWSに接続してきたラズパイが事前に登録した本物か(クライアント証明書チェック)

- 登録先だと思って通信してる宛先が間違ってないか(サーバー証明書チェック)

の二つの確認です。この確認が出来た時に安全と見なされてデータのpub/subが実行されます。

クライアント証明書

AWS IoTが発行します。

接続時にサーバーからラズパイに対して

- クライアント証明書は自分自身に埋め込まれている鍵(公開鍵)の片割れの鍵(秘密鍵)を持っていることを確認

- クライアント証明書自体が怪しいものではありませんと認証局からお墨付き(認証局の署名)をもらっているかrootCA証明書で確認

- 上述の2つが確認できた時に「このクライアントは登録された本物のラズパイ」なことが認められる

という3要素認証的なチェックが入ります。

ラズパイがAWS IoTに接続するとAWS側から「お前ニセモノじゃないよな証拠を出せ」と言われて、この3点が確認できるとヨシ!ということになります。

参考:X.509 クライアント証明書

サーバー証明書

ラズパイがエンドポイントに接続しに行くと

- user固有のエンドポイントからラズパイに対してサーバー証明書が提示される

- サーバー証明書自体が怪しいものではないことを認証局からお墨付き(認証局の署名)をもらっていることをrootCA証明書で確認する

というチェックをします。

エンドポイントとrootCA証明書の組合せが符合した場合に、宛先間違ってなかったことの証明になります。

参考:サーバー認証

AWS IoTとのセキュア通信に必要なもの

今説明したクライアント証明書とサーバー証明書のクロスチェックをする為に、ラズパイ側では以下の情報が必要になります。

- AWS IoTのエンドポイント:AWS IoTの接続先

- クライアント証明書:そもそもAWS IoT登録済みであることの証明

- 秘密鍵:クライアント証明書に埋め込まれた鍵が本物であることの証明

- rootCA証明書:クライアント証明書とサーバー証明書の署名が本物であることの証明

ラズパイへのダウンロードは不要ですがクライアント証明書がラズパイに対して有効化されるためには、AWS内での行動許可書にあたるIoT policyの作成が必須です。

ここまでの証明書の作成と動作の相関図を無理やり図にすると以下のようになるかと思います。

モノの登録と証明書の発行

前置きが長くなりましたがラズパイのコマンドラインから登録と証明書の発行をしたいと思います。

ちなみに、こちらの記事にお世話になりました。正規表現については別途書籍含めて必要なことを雑多に確認しています。

途中でjsonからARNを抜きたい箇所があるので事前にjqのインストールとupdateをかけます。

sudo apt install jq -y

sudo apt update -y

sudo apt upgrade -y

もう一つ事前準備として、(2)で設定ファイルに出力したモノの名前とAWSアカウントIDを文字列として抜き取ります。

THING_NAME=$(cat ./iot_prov_config | grep THING_NAME | awk -F'=' '{print $2}')

AccountId=$(cat ./iot_prov_config | grep AWS_AccountId | awk -F'=' '{print $2}')

ここからawscliでAWS IoTリソースを作ります。

まずラズパイをモノとして登録します。

aws iot create-thing --thing-name ${THING_NAME} | tee create-thing.json

次にクライアント証明書、公開鍵、秘密鍵を作成してダウンロードします。

aws iot create-keys-and-certificate --certificate-pem-outfile ${THING_NAME}-certificate.pem.crt --public-key-outfile ${THING_NAME}-public.pem.key --private-key-outfile ${THING_NAME}-private.pem.key --set-as-active | tee create-keys-and-certificate.json

証明書のARNを証明書情報の入ったjsonから抜き取り、モノの名前をクライアント証明書に紐づけます。

CERT_ARN=$(jq -r '.certificateArn' < create-keys-and-certificate.json)

aws iot attach-thing-principal --thing-name ${THING_NAME} --principal ${CERT_ARN}

IoT policyをつくります。

このポリシーはany状態でガバガバですので実運用では問題があります。

きちんとリソースで縛る手順を組み込みたいと思います。

【2022.10.25修正】

Region、AWSアカウント、topicで明示されたResource名で縛られたpolicyに修正しました。必要な項目にたどり着くまでの紆余曲折は別途記録に残します。

policy_stm="\"Statement\": [

{

\"Effect\": \"Allow\",

\"Action\": \"iot:Connect\",

\"Resource\": \"arn:aws:iot:ap-northeast-1:${AccountId}:client/\${iot:Connection.Thing.ThingName}\",

\"Condition\": {

\"Bool\": { \"iot:Connection.Thing.IsAttached\": \"true\" }

}

},

{

\"Effect\": \"Allow\",

\"Action\": \"iot:Publish\",

\"Resource\": \"arn:aws:iot:ap-northeast-1:${AccountId}:topic/\${iot:Connection.Thing.ThingName}/*\"

},

{

\"Effect\": \"Allow\",

\"Action\": \"iot:Subscribe\",

\"Resource\": \"arn:aws:iot:ap-northeast-1:${AccountId}:topicfilter/\${iot:Connection.Thing.ThingName}/count\"

}

]"

aws iot create-policy --policy-name "${THING_NAME}_subscribe" --policy-document "{\"Version\": \"2012-10-17\",${policy_stm}}"

IoT policyをクライアント証明書に紐づけます。

aws iot attach-policy --policy-name ${THING_NAME}_subscribe --target ${CERT_ARN}

Amazonの自社認証局(Amazon Trust Services)からrootCA証明書をダウンロードします。

wget https://www.amazontrust.com/repository/AmazonRootCA1.pem

以上でAWS IoTとmqtts通信する為のラズパイ側準備は完了です。

次回

(5) paho.mqttでセンサーデータをラズパイからAWS IoTにPublishに続きます。

追記

修正 2022.10.25

IoT policyをRegion、AWSアカウント、topicで明示されたResource名で縛られたpolicyに修正しました。