これまでの記事

はじめてAWSでデプロイする方法①(インスタンスの作成)

はじめてAWSでデプロイする方法②(Elastic IPの作成と紐付け)

前回までの流れ

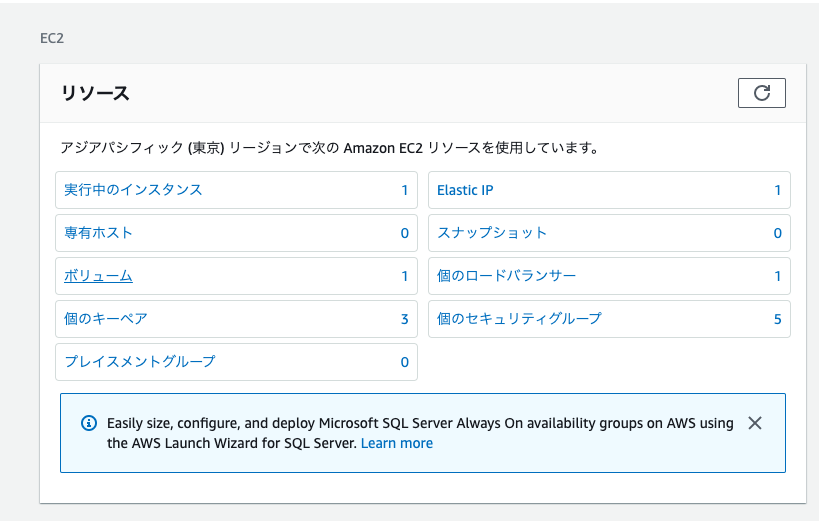

作成したEC2インスタンスとElastic IPを紐付けして、パブリックIPを固定にした。

今回の流れ

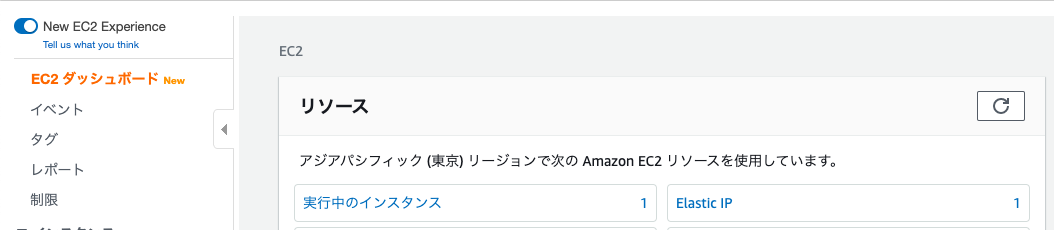

現状

現時点において、HTTP(www.サイトURL)で接続することはできない。

(ターミナルでEC2とSSH接続は可能。)

つまり、一般ユーザーは閲覧することはできない状態である。

なので、今回はHTTP接続(www.)を解放して、URLでサイトを閲覧できるようにしていく。

現実で比喩

従業員は店舗に入れるけど、お店は開店させていないので、お客さんは入店できない。

>入り口を解放する必要がある

ポート(入り口)の解放

このHTTP接続(www.)の入り口となるのが、「ポート」(扉)と呼ばれます。IPアドレスが住所「家」であれば、ポートは外に出る・外から入る「扉(ドア)」に該当します。

ポートの設定をするためには、「セキュリティグループ」という設定を変更していきましょう

本題、セキュリティグループの設定

セキュリティグループとは、AWSのファイアウォール機能の一つ。

プロトコル、ポート範囲、送信元/送信先IPアドレスによるパケットフィルターが可能。

インスタンス単位に適用することができる。

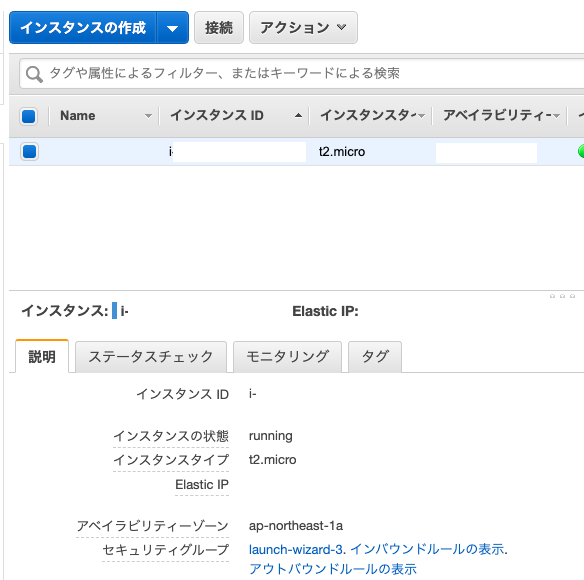

手順

-

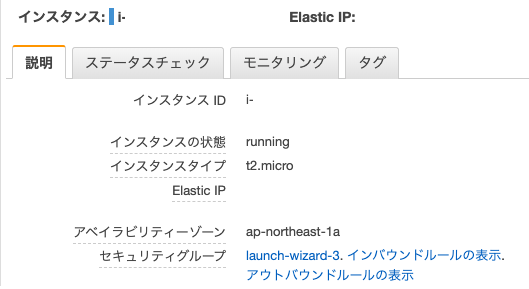

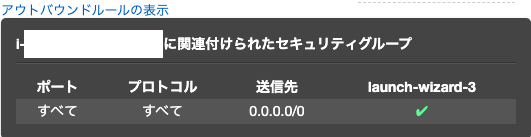

セキュリティグループの『launch-wizard-3』をクリック

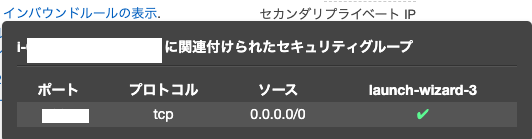

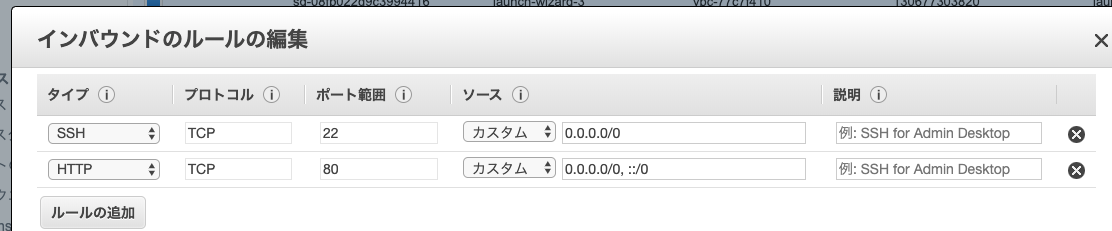

補足: インバウンドルール(この後追加します)

そのセキュリティグループに関連付けられたインスタンスにアクセスできるトラフィックを規制する。『インバウンドルールの表示』をクリックすると下記が表示される。

補足: アウトバウンドルール(この後追加します)

そのセキュリティグループに関連付けられたインスタンスからどの送信先にトラフィックを送信できるか(トラフィックの送信先と送信先ポート)を制御するルール

『アウトバウンドルールの表示』をクリックすると下記が表示される。

(ここから、セキュリティグループの『launch-wizard-3』をクリック後に続く)

5. 下記の画面が表示される

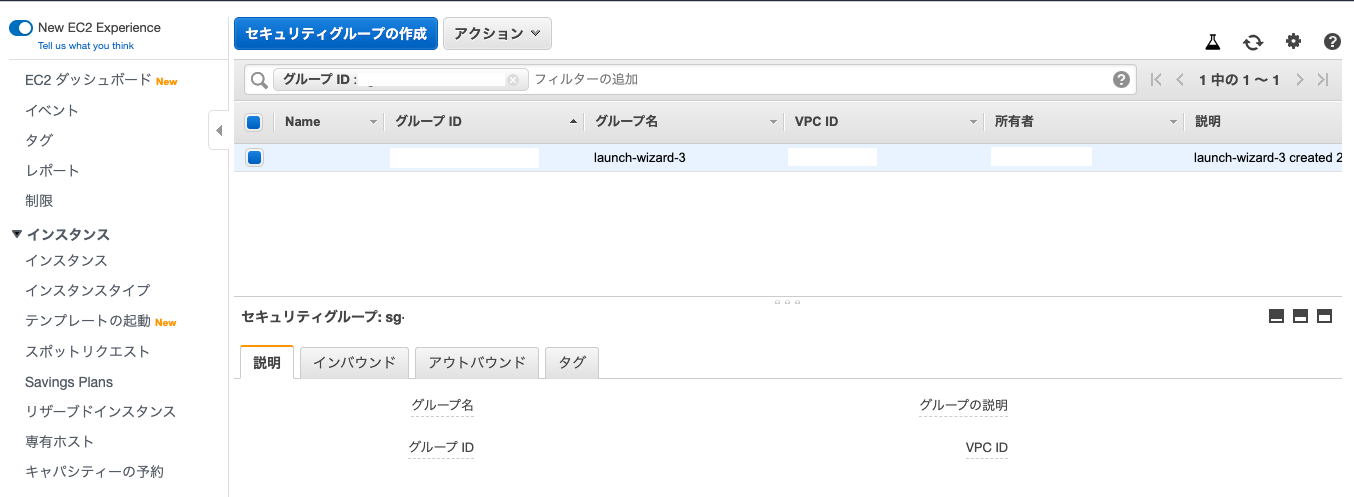

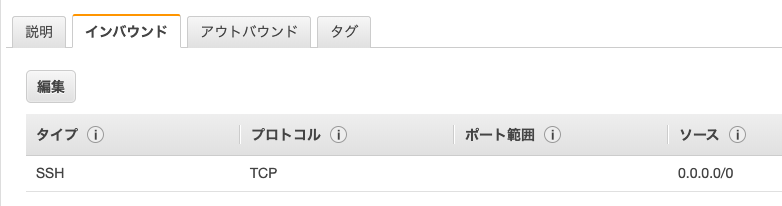

6.『 インバウンド 』を選択

7. 『 編集 』をクリック

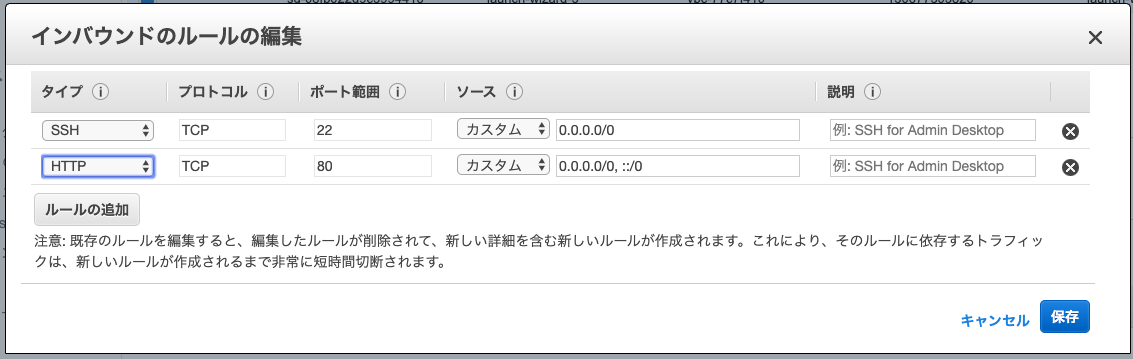

8. 左下の『ルールの追加』をクリック

9. タイプ:『 HTTP 』を選択

10. 画面左下の『 保存 』をクリック

11. 完了

これでIPアドレス、WWW.やドメインでのWEB閲覧が可能となります。

次はEC2にSSHログインしていきましょう!

ここまで、お疲れ様でした。

なかなか慣れない作業で疲れたのではないでしょうか?

セキュリティグループについては、下記記載のAWSのセキュリティグループリファレンスを参照してみるといいかもしれません。

次回は自身で作成したWEBアプリとEC2サーバーを紐づけていくために、SSHログインしましょう

次回の記事はこちら!

はじめてAWSでデプロイする方法④(EC2にSSHログイン)