Application Gatewayの構築検証記事②です。

第1回では、構築する構成図と事前準備について記載しました。

→ URL:https://qiita.com/ninob/items/e8d883a69cb4069abee1

第2回の今回は、Application Gatewayの作成と、ルール①の設定でエンドツーエンドのTLS化を行います。(下図赤枠)

前手順で作成した以下の証明書ファイルを準備しておきます。

・PFX証明書(クライアント⇒Application Gateway間の通信復号化用。リスナーに登録)

・CER証明書(Application Gateway⇒バックエンドサーバ間の通信暗号化用。HTTP設定に登録)

Application Gateway作成(リスナーのTLS化含む)

Application Gatewayのメニューにて「作成」

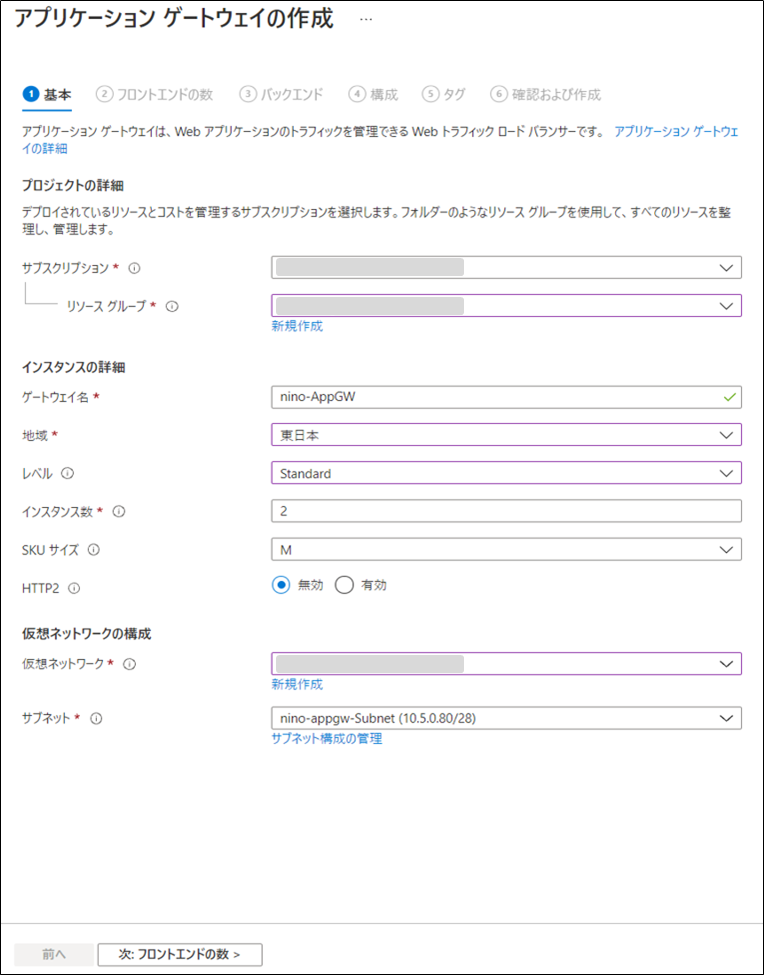

"基本"タブでSKUやネットワーク設定を行い「次:フロントエンドの数」へ。

今回はStandard v1 SKUを使用し、本稼働用の最小構成とします。

"フロントエンドの数"タブでフロントエンドIPを設定し「次:バックエンド」へ

今回はパブリックIPを設定しない構成とします。(Standard v2 SKUではパブリックIPが必須です)

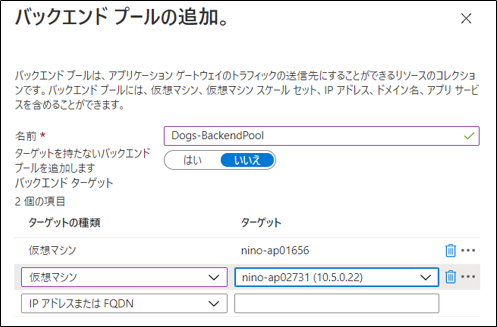

"バックエンド"タブでバックエンドのサーバを設定します。

「バックエンドプールの追加」をクリック

まずはHTTPS通信先の犬システム(nino-ap01,nino-ap02)を追加し、画面下部の「追加」をクリック

設定が追加されたことを確認し「次:構成」へ

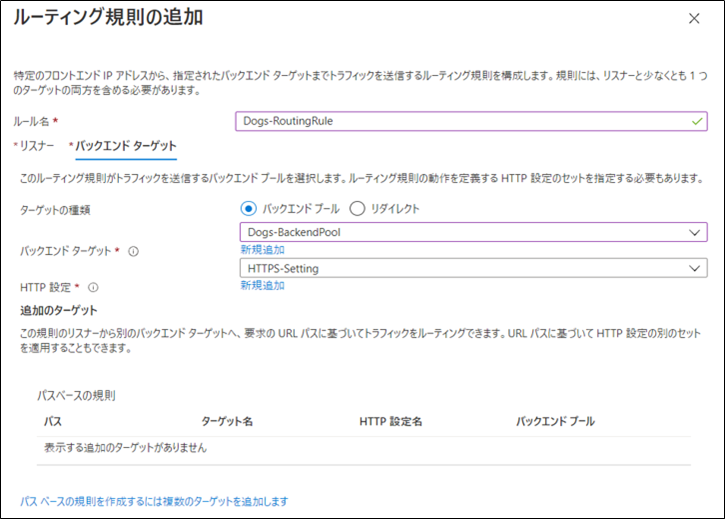

"構成"タブでルーティング規則を設定します。

「ルーティング規則の追加」をクリック

ルーティング規則の名前とリスナー(クライアントからの要求規則)を設定します。

赤枠の設定にて"HTTPSで「dogs.test.co.jp」に対するアクセスを処理する"設定としています。

またHTTPS設定欄にて、事前準備で作成したPFXファイルをアップロードします。

※"エラーページのURL"の設定は、第3回でご説明します。

「バックエンドターゲット」タブに移り、前画面で設定した犬システムのバックエンドプールを指定します。

またHTTP設定を追加するために、「新規追加」をクリックします。

バックエンドサーバに対してアクセスするプロトコル等を設定します。

ここでTLS化する場合は作成した証明書(CERファイル)をアップロードします。

が、なぜかここでは証明書の名前を設定できないので、いったんHTTPの設定で追加し、後で修正します。

またカスタムプローブの設定もグレーアウトされているので、後ほど必要に応じて設定します。

これでルーティング規則の設定が終わったので、内容を確認し画面下部の「追加」をクリックします。

Application Gatewayの構成が完了したので、「次:タグ」へ

タグを設定し、「次:確認および作成」へ

設定内容に問題なければ「作成」をクリック

※構成内容は表示されないので、前画面までできちんと確認します。

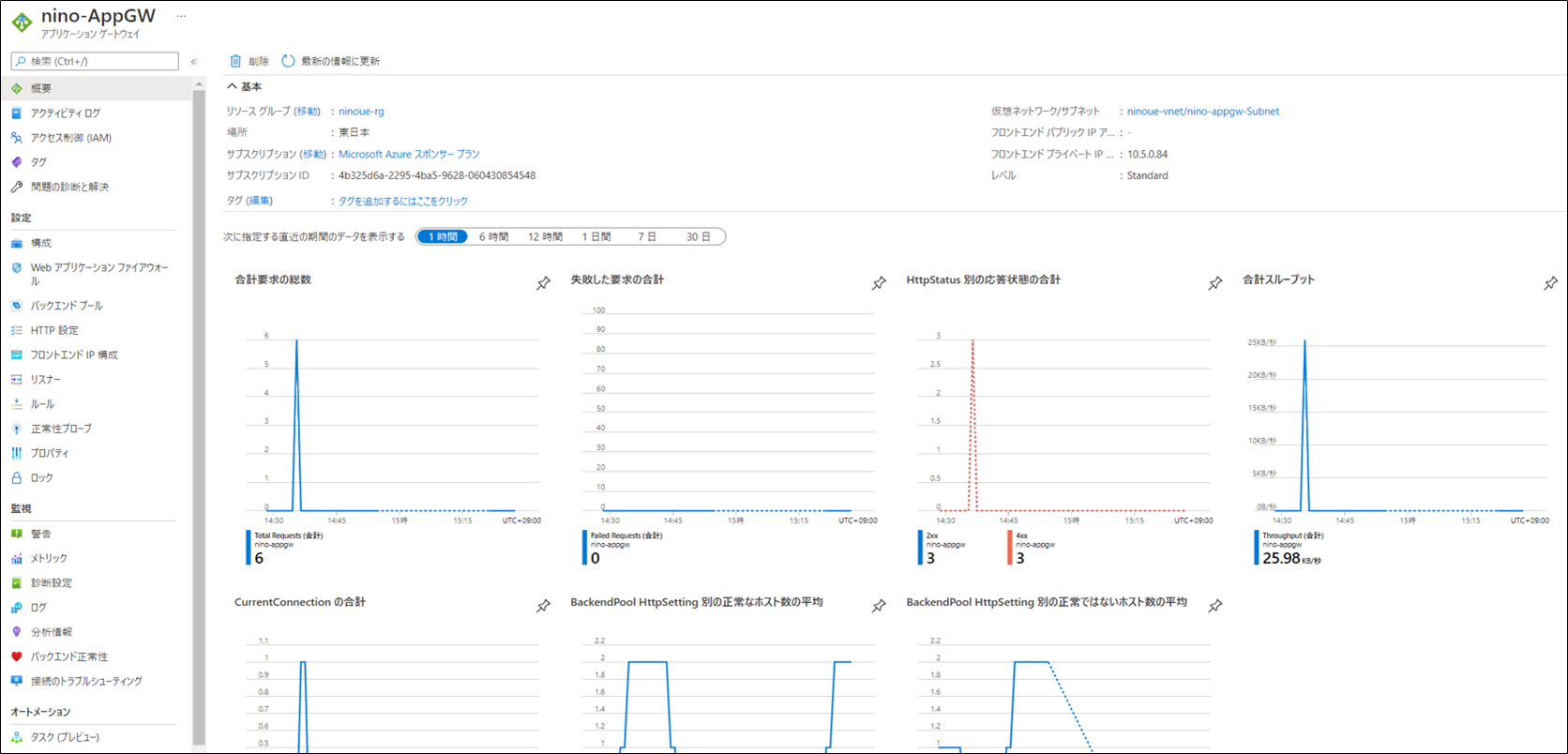

作成完了まで30分弱かかりました。Application Gatewayは作成も更新も遅いです。。

バックエンドへの通信のTLS化

先ほど仮で設定したHTTP設定を修正していきます。

設定⇒HTTP設定メニューから、先ほど設定した「HTTPS-Setting」をクリック

プロトコルをHTTPSに修正し、CER証明書をアップロードして「証明書の追加」をクリック

CER証明書のアップロード完了後、他の設定も見直し「保存」します。

※例えば、Cookieによって接続サーバを固定化したい場合は、「Cookieベースのアフィニティ」を有効化し、Application Gatewayで処理するCookie名を設定します。

(バックエンドのアプリケーションで処理するCookie名ではないので注意)

※カスタムプローブについては後述します。

これで設定完了です。

カスタムプローブの設定

必要に応じてカスタムプローブを設定します。

※既定のプローブと、カスタムプローブの説明はこちらを参照。

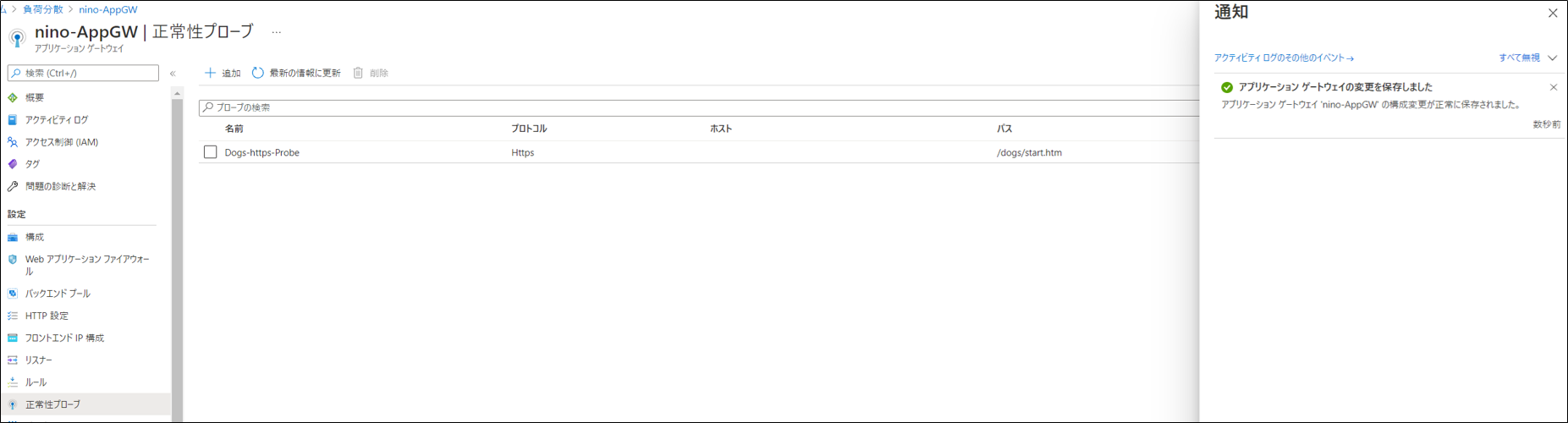

設定⇒正常性プローブメニューから、「追加」をクリック

監視を行うパスや監視間隔等を設定し、画面下部の「追加」をクリック

正常性プローブが追加されたことを確認

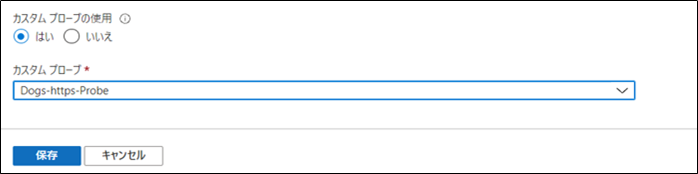

先ほどの「HTTPS-Setting」を開き、画面下部のカスタムプローブの設定を更新し「保存」

・カスタムプローブの使用:はい

・カスタムプローブ:先ほど作成したプローブ名を指定

監視⇒バックエンド正常性メニューを開き、プローブの状態を確認します。

状態が「健全」になっていればOKです。

犬用URLへアクセスしてみます。(https://dogs.test.co.jp/dogs/start.htm)

HTTPSで接続し、正常に犬画像が表示されたことを確認できました。

これで1つめの要件は設定完了です。

次回は2つめの要件として、パスベースの規則を設定します。

第3回URL:https://qiita.com/ninob/items/167beb82fff74f7f6b0d