内容

・はじめに

・前提条件

・参考サイトなど

・ユーザー作成

・権限付与

・マネジメントコンソールをカッコよくするw

・アラート通知設定

・二段階認証設定

・アクセスキーの削除

・ルートユーザー以外に権限を付与するためにIAMの設定

・操作履歴の記録など

・レコードの停止方法や、リソースの削除方法

・さいごに

はじめに

趣旨目標は、無料期間を利用して『手を動かすこと。』『基本を押さえること。』です。ミスをせず、スピードの向上(少しでも実機に慣れる。)、業務でお役に立てるよう技術向上を図ります。

また、本記事は、リソースを設置するだけでなく、最後にはリソースの削除、ログ出力の停止方法も触れていますので、参考にされてください!

前提条件

アカウント(root)の作成は完了している。

参考サイトなど

aws公式 ハンズオン資料:

https://aws.amazon.com/jp/events/aws-event-resource/hands-on/

AWS無料枠:

ユーザー作成

ユーザーの作成を行う。rootでの作業は行わず、IAMユーザーに適切な権限を付与する。

カスタムパスの設定、都度パスを生成しない設定を行う。

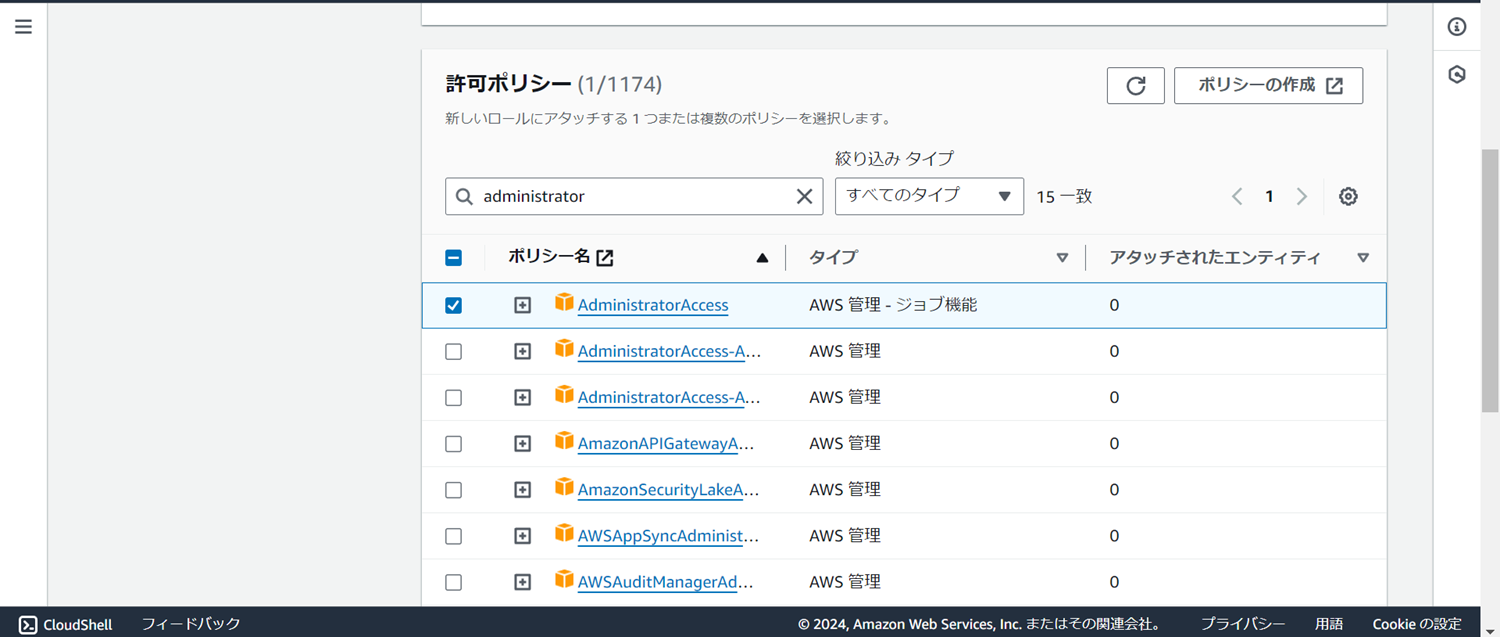

権限付与

学習環境であるため、全権限付与

ユーザー登録できたら、CSVファイルをダウンロードする。

基本的にはユーザーとしてログインを行って作業を行う。

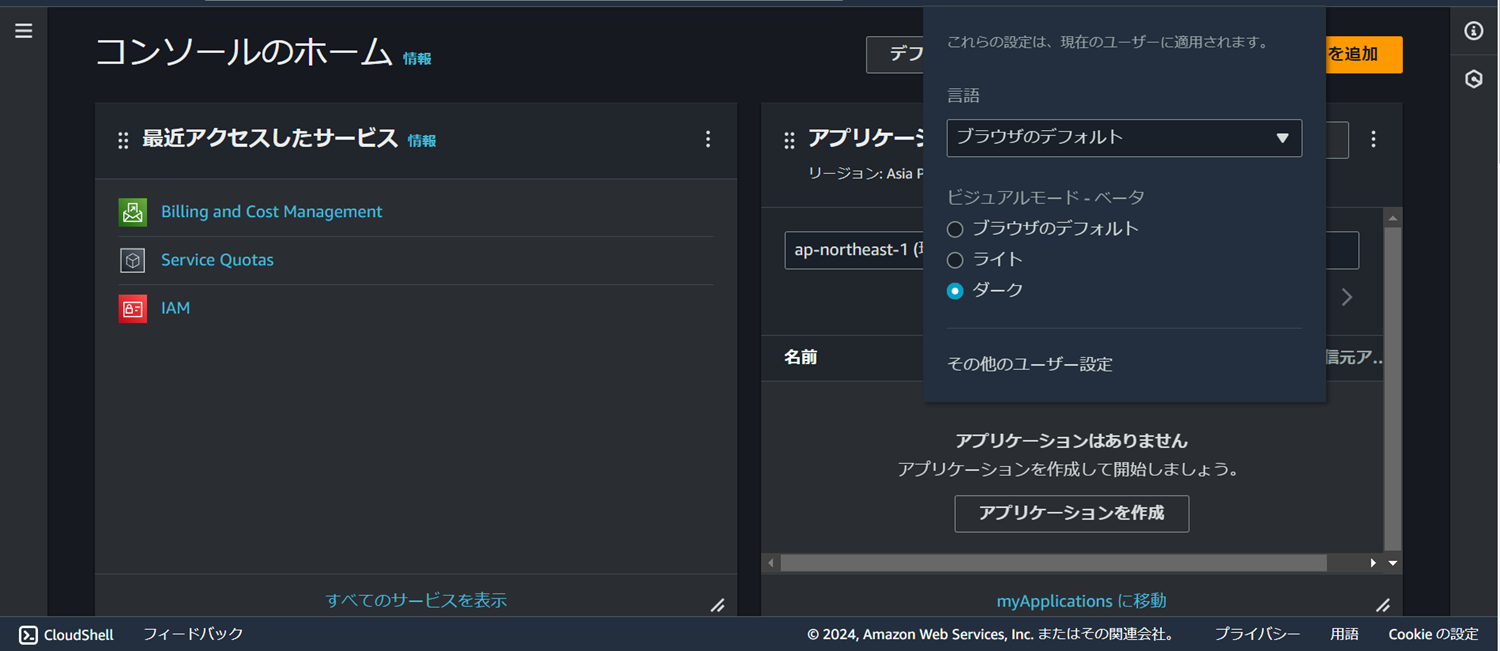

マネジメントコンソールをカッコよくするw

料金アラート通知設定

料金アラート通知設定、公式資料:

https://youtu.be/ID66xUIxLhU

https://repost.aws/ja/knowledge-center/free-tier-charges

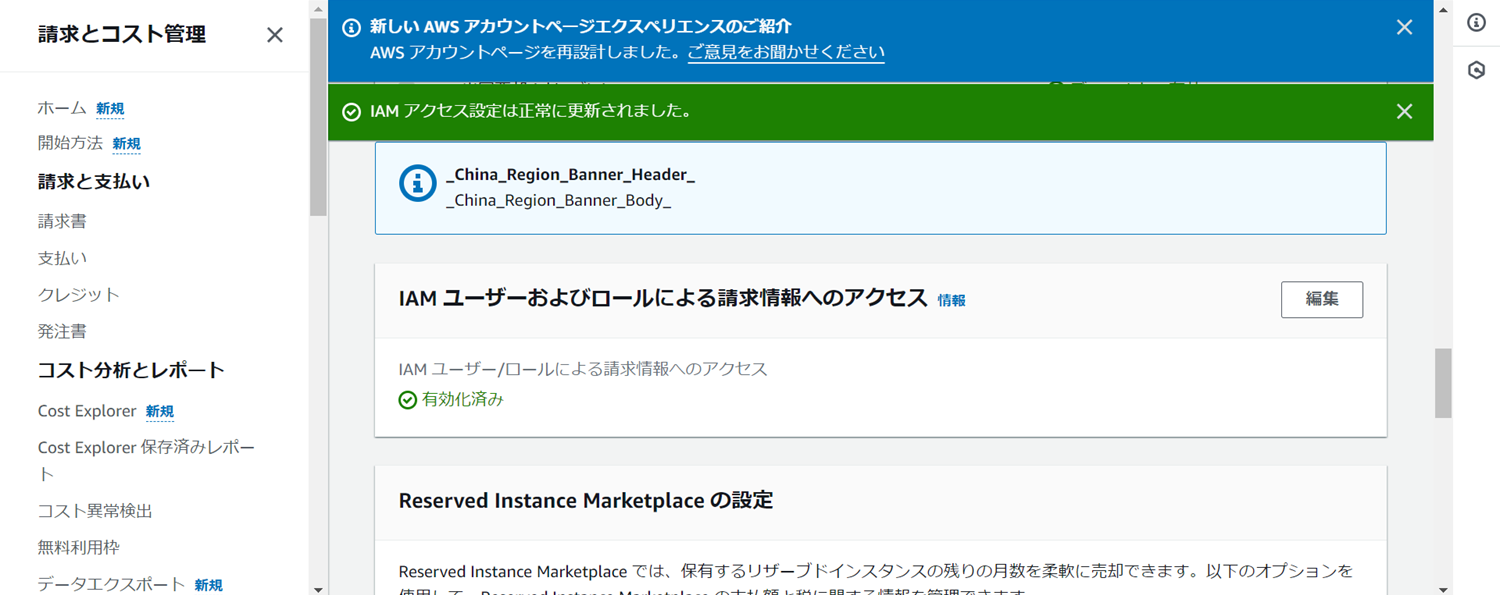

ユーザー全体(学習環境では1ユーザーであるが。)に反映させたいことなので、rootで作業を行う。

公式資料に基づいた初期設定(セキュリティ)続き

aws公式 ハンズオン資料の一部:

https://pages.awscloud.com/JAPAN-event-OE-Hands-on-for-Beginners-Security-1-2022-reg-event.html?trk=aws_introduction_page

これに沿って設定する。

蛇足:

ここでリージョンについて知ったこと。

通信速度などの理由から、当然日本国内を選択すべきだと思いますが、検証や学習目的であれば、バージニアなどの比較的安価なリージョンを選択する手段があることを初めて知りました。

加えて、海外のリージョンを選択した場合の不利点として、何か問題が発生して訴訟問題などに発展した際に面倒だと聞いたことがあります。リージョン選び恐ろしい(-_-;)

今回はバージニア北部で学習を進める。

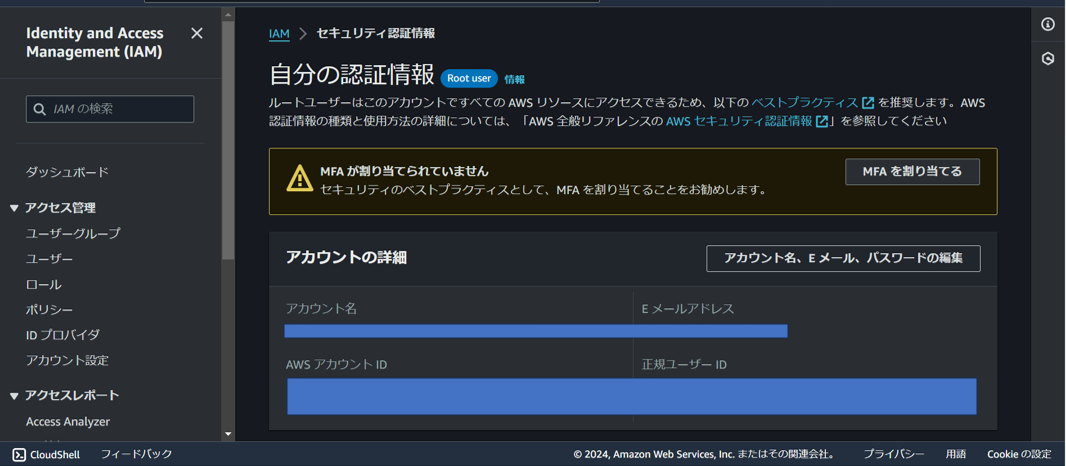

二段階認証

アクセスキーの削除

SDFやCLIで作業した場合、不要なアクセスキーが存在する可能性があるため、不要であれば、アクセスキーを削除する。

当然ながらなし。

ルートユーザー以外に権限を付与するためにIAMの設定

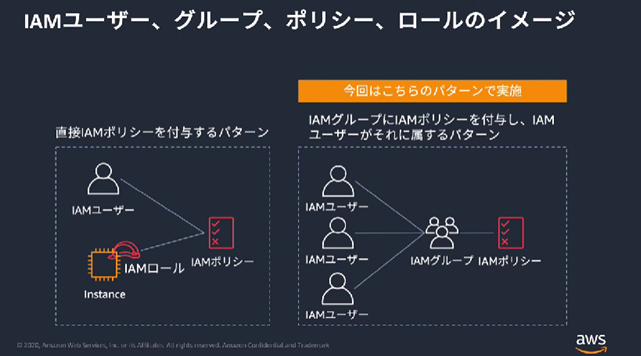

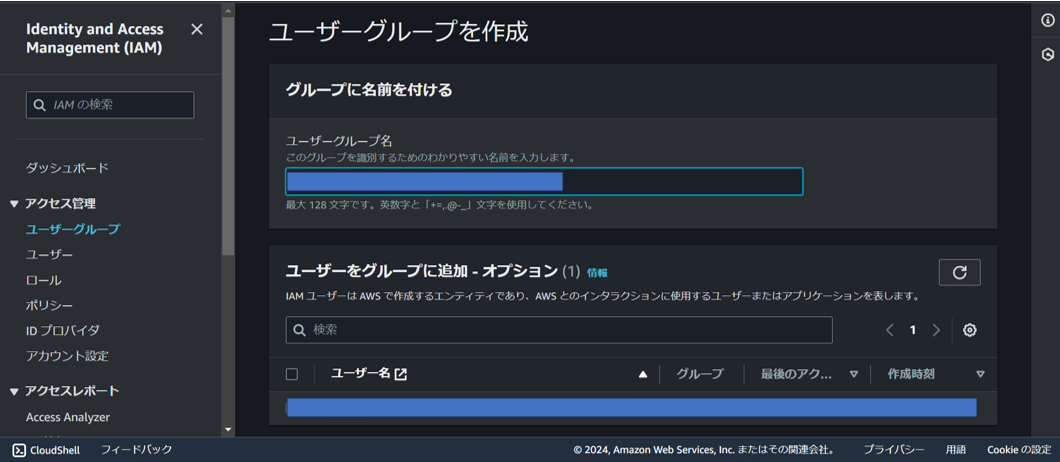

ユーザーとロールに権限を付与するのが基本であるが、グループに適用する。

root権限に移動して設定する。

すでにadministratorの権限を付与しているユーザーを、グループを作成して参加させる。

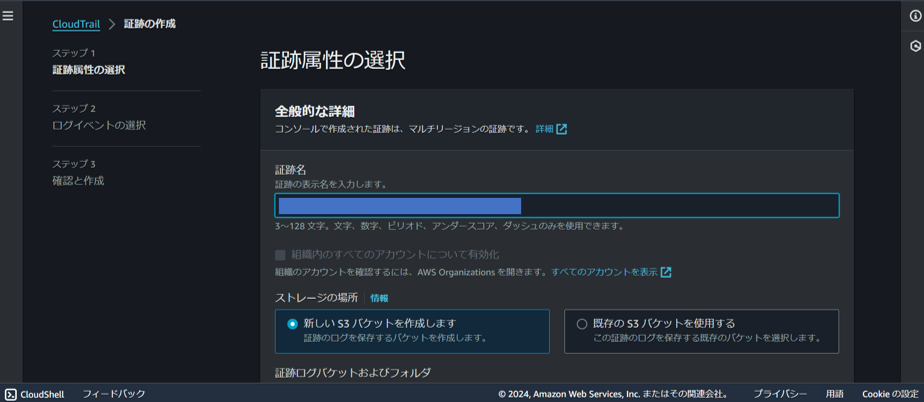

操作履歴の記録など

操作履歴のログを取得することができる。誰が作成したリソースなのか確認する際に使用することができるとのこと。

無料で90日間さかのぼれる。(S3使用のため課金あり。)

CloudTrailを使用していく。

実用例:

https://core-tech.jp/blog/tech_log/5771/#lwptoc

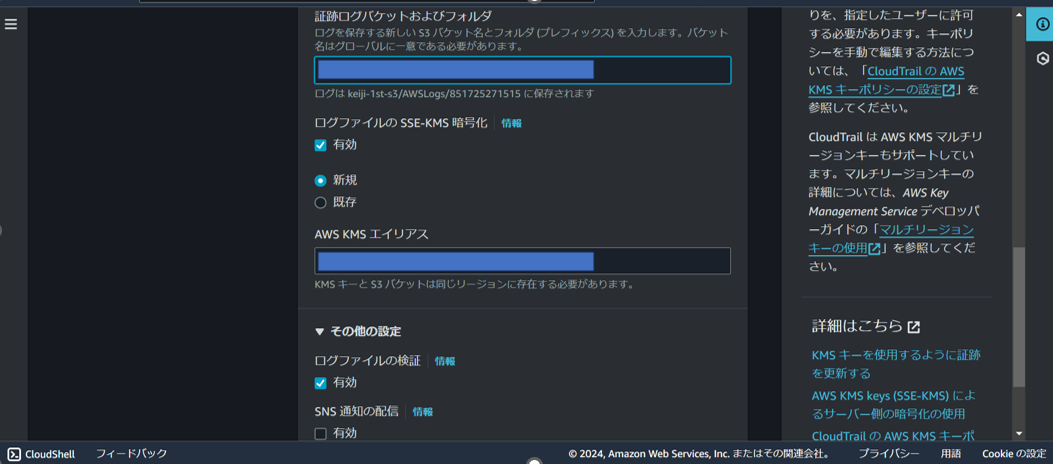

CloudTrailを設定するなかで、S3を作成することができる。

ここで監視対象を設定できますね。公式さんのUIが古いっす(泣)ググりながらメモリながら迷いながら泣きながらw

ここで保存データの暗号化なども選択できる。

そして公式さんの人柄が見えます。若干感動しました。

設定してきた内容をもう一度全体表示して再確認を求めてくれますので、一通り設定したら、再確認して実行しましょう。

バケットから証跡を確認。バケット作成から証跡が出るまで多少かかるようです。

結構短時間でログが多く出力されてきます。

次に行きます。

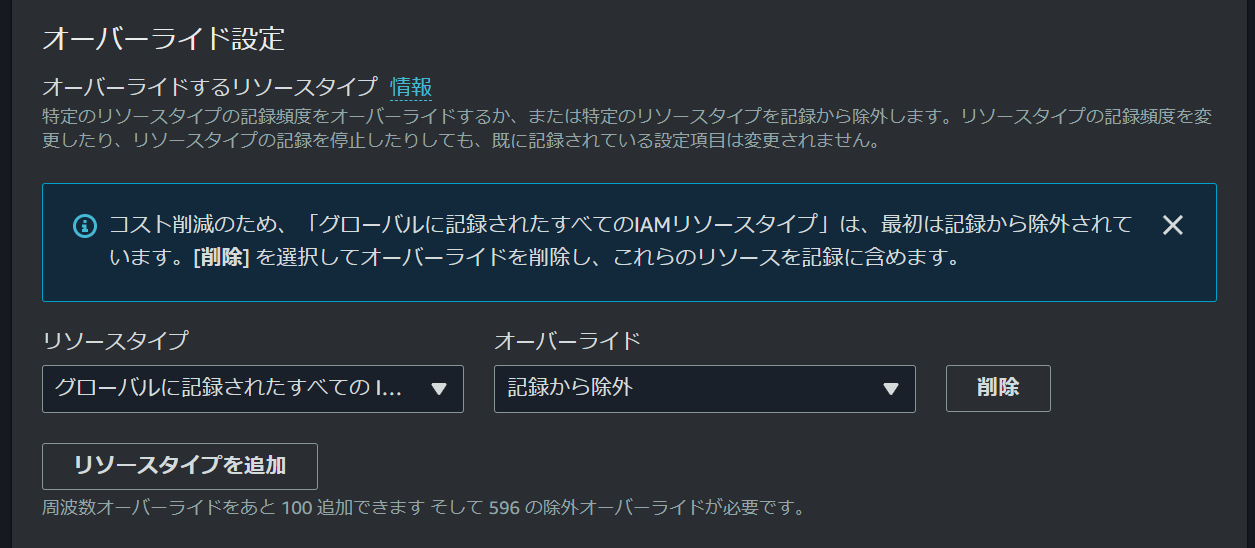

awsConfigを設定していく。

awsConfigはというと、設定の変更履歴などのCloudTrailよりも細部まで見られるといったイメージ。ちょっとググったところ、設定によって多く課金してしまったといった記事もありましたが、システム障害などが発生した際に追跡するなどで活躍するとのこと。

「config」で検索をかけて設定を開始し、監視する対象を限定するか否かの設定がある。

設定全般料金に対する気遣いがあるが、恐らく「継続的な記録」にチェックした場合、かなりのログが発生するものと予想します。。

また、CloudTrailはAthenaのSQLを実行することで分析する。といった使用法もあるのですね(p_-)

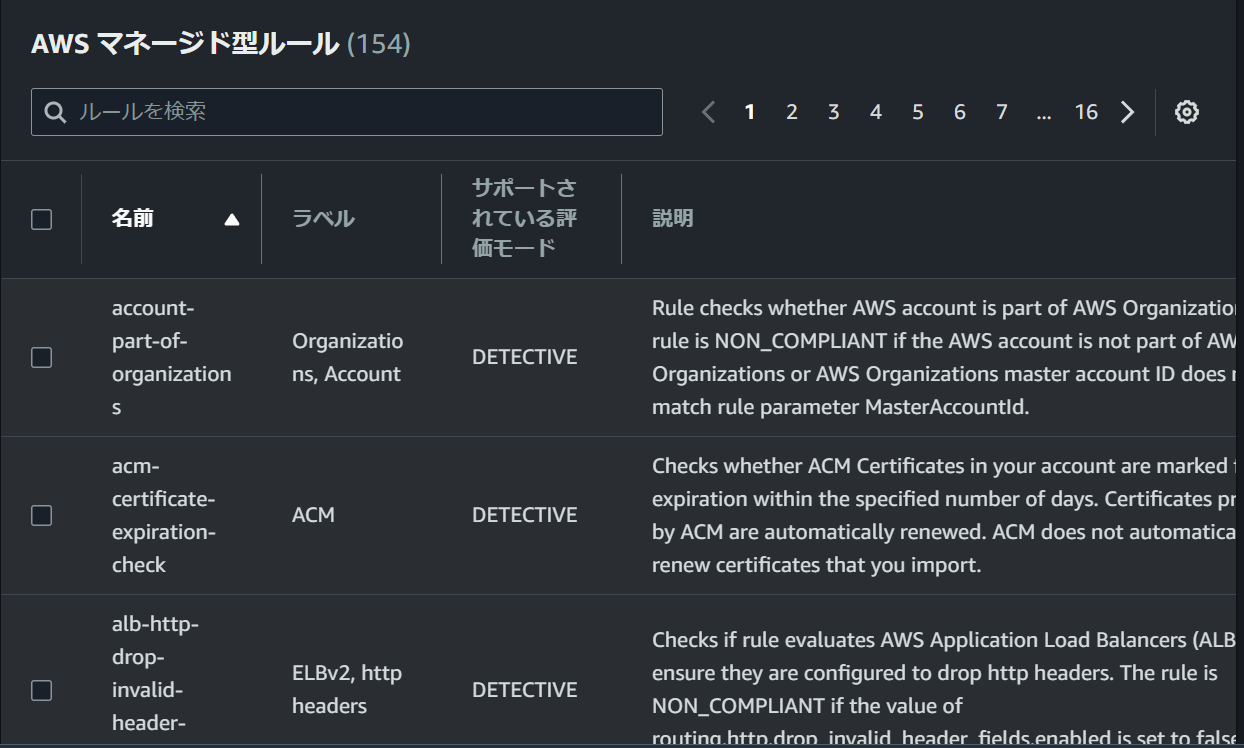

評価要素が多数表示されるが、チェックを入れずデフォルトで行きます。

なお、 Amazon GuardDutyについては、ワンクリックで設定できるため、設定としては割愛しています。 Amazon GuardDutyはawsが機械学習において得られた情報によって、監視してログで詳細を確認することができます。相手の国、IPアドレス、ポート、該当のリソース、どんな攻撃か、などの詳細の情報が得られるため、セキュリティの一助になると思料します。

レコードの停止方法や、止めるやり方

公式さんもこれまで行ってきた設定の削除、設定の戻しまで記載していますが、GUIの違いによって困った方も中にはいらっしゃると想像して記載します。(^^;

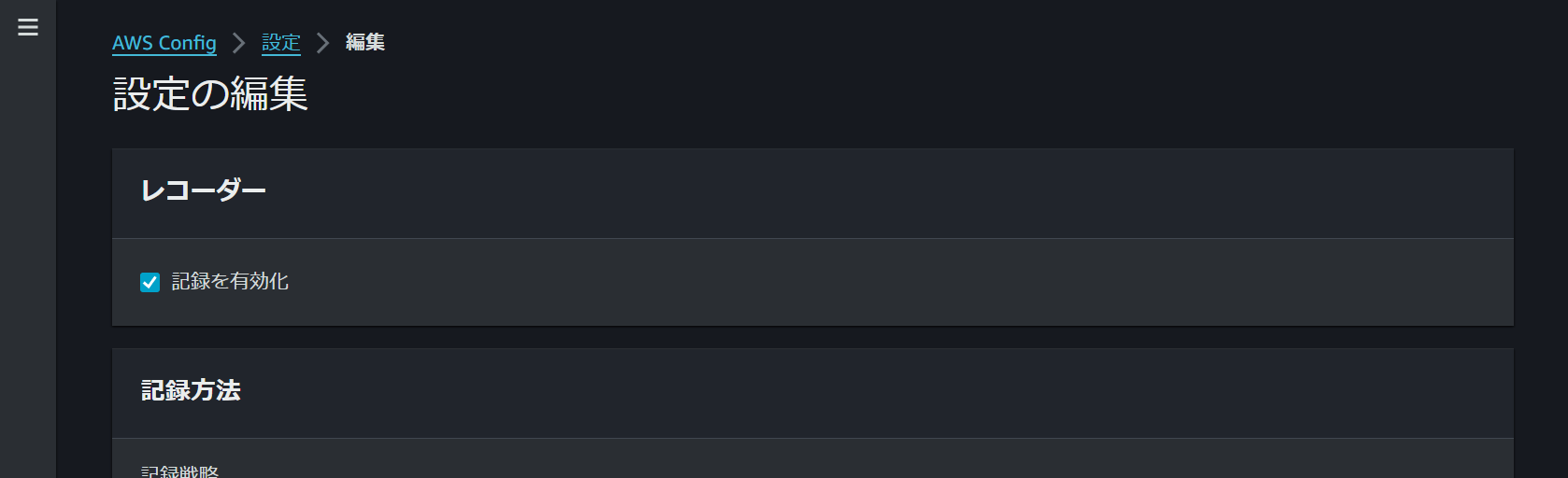

aws config

有効化のチェックボックスのチェックを外します。

CloudTrail

画面右上の「ログ記録の停止」をクリックします。

S3を削除します。

検索窓からS3と入力して検索します。

それぞれのS3のデータを削除し、空にします。

その後、削除をそれぞれクリックすることで、削除することができます。

さいごに

ログの収集での予期しない課金額発生インシデントの記事を読みました。プロのエンジニアさんでも事故るんだなと。。細かいミスや、環境も相まって発生した感じに受け取りましたが、コンソールでの入力は一歩間違えれば事故につながるのだなと強く感じました。課金額の定期的なチェックなどの基本的な行動をちゃんとやらなければならないと感じました。

では!