趣旨と目標

・パケットトレーサーを使用したネットワーク構築の基礎学習

・CCNAの資格知識とwebサイトの情報をもとに構築。

・試したい技術は、ルーター及びスイッチの管理設定、OSPF、VLAN、VPN

そもそもパケットトレーサーは検証や学習に使用する用途なのは理解していますが、ググると分割された技術記事しか存在しない印象。実践向きの構築学習ができるサイトがあったら教えてください!

より実践的なネットワークの構築学習ができるよう時間の許す限り挑戦してみます。できなかったらごめんなさい(泣)継続するためにpart1としました。

参考サイト:

①ルーターなどの管理設定、基本的なネットワーク構築(割愛)

https://nwengblog.com/cisco-pt01/

②VPN構築についての技術情報

https://qiita.com/infra-blog/items/e45e660fd30d93b888e4

③ASA(ファイアウォール)についての技術情報(今後組み込みたい。一気に組み込むのは正直時間かかりすぎるため今後の宿題。)

https://qiita.com/infra-blog/items/88c3b9225defd881bfa3

内容:

・完成図

・参考サイト①を元に基本的なネットワークを構築(割愛)

・参考サイト②を元にVPN接続できる端末の設置設定(今回の記事のメイン)

・参考サイト③を元にファイアウォールの設定(今後の宿題!)

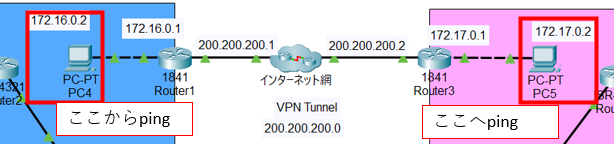

完成図

拠点1と2が存在し、それぞれにVLANを使用した2つのネットワークがある。

各ルーターにはenableやlineconfigのパス設定、SSH接続のための鍵の設定、OSPFなど、可能な限り技術を山盛りに設定。時間が許す限りもっと盛り込み、より複雑に、よりリアルに作りたい!・・・時間が欲しい(泣)

ということで話を進めます(^^ゞ

今回はコードの記載方法がほぼ自分で入力したコマンドの画像なのはご容赦ください。。

VPNに関する設定を開始

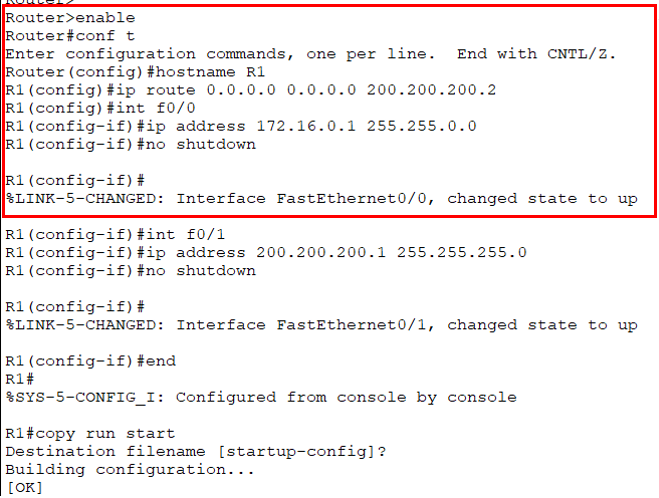

初期なのでここではパスワードの設定など求められず次に進み、enableでモードを切り替える。

そして、ホスト名をスペースを入れてネーミング。

次に、デフォルトルートを次のとおり、全部ここに繋ぎなさいと設定します。

インターフェイスf0/0に表記のアドレスをno shutdownで適用します。

メモ:enableは「en」に短縮可能、configure terminalは「conf t」に短縮可能、interfaceは「int」に短縮可能、インターフェイスとは?。。。広すぎますが、”繋ぐところ”と解釈しています(微妙)。都度状況に合わせて調べるのが正確。

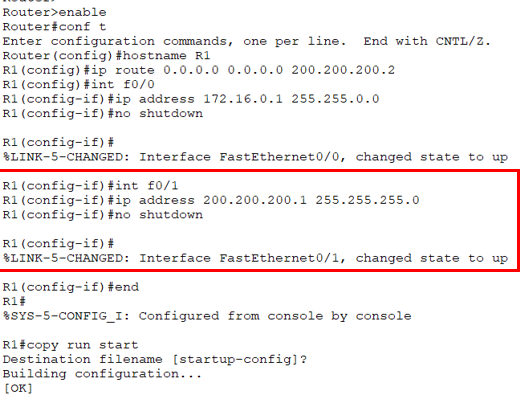

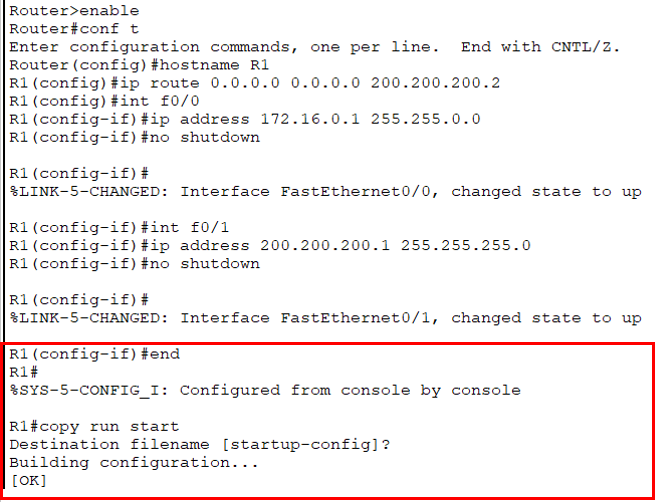

3 通常初期設定を行う時などは、「end」の後は「write memory」とかして記憶させますが、「copy run start」こちらでも構いません。今回は「copy run start」を実行し、デフォルトの「strartup-config」という名前でファイルを保存します。

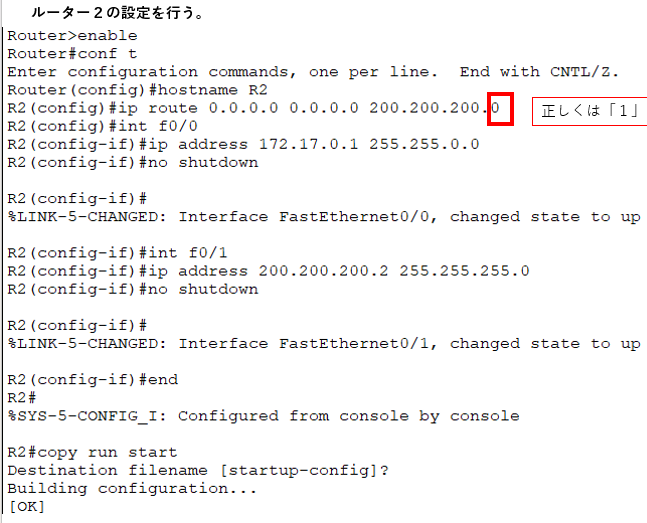

4 ルーター2(R2)にも同様の設定を行う。赤枠は私の誤りです。訂正挿入のとおりが正解です。

アクセスリスト、暗号鍵などの設定

(ザ・マニアック。気分が悪くなった方は休憩されてください(笑)私だけか(泣))

ザクっとやることを申し上げます。

「VPNの対象とするトラフィックの定義(アクセスリストの作成)つまり誰が通るかを決めて、IKEポリシーの定義(仮想プライベートネットワークで使われるセキュリティのプロトコル)つまりIPsecで通信のための鍵の設定!異なるベンダー機器でも適用できるセキュリティの設定をインターフェイスへ適用する。」

1 インターネット向けに送信元と宛先を指定できる拡張アクセスリストを使用する。CCNAで学習した100以上の数値で、permitで許可するアドレスを決めるやつですね!

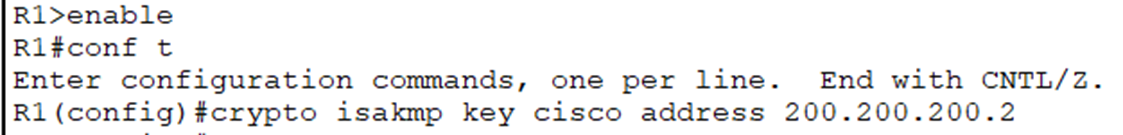

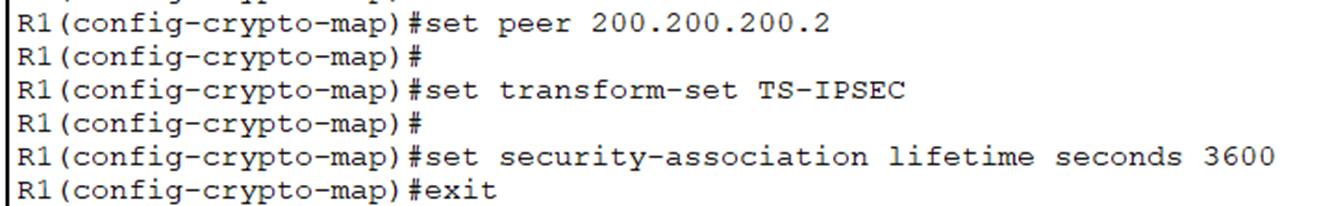

2 IPsecで実際に通信する際のセキュリティを設定し、ISAKMPで鍵交換などについて設定して、この2つのプロトコルは一緒に使われるのが通常のよう。「crypto isakmp policy1」1番優先して規定(ポリシー)設定を開始しましょうね!の意。

3 「authentication pre-share」事前の秘密鍵で認証しようね!

4 AESの方がセキュリティは強いけど今回は、3desという暗号化手法を使いましょう!

5 「group」は、強度が一番軽く、オーバーヘッドも一番軽い“1”を指定

6 「hash sha」は、通信データの認証にSHAハッシュアルゴリズムを使いましょう!というもの。アプリ開発の際も使用しますね~

7 lifetimeは、繋ぎあっている接続を一度切ることで、鍵の更新を行いセキュアな状態を確保するもの。。。(寂しくなる表現w)

8 対向ルーターとの共通鍵とIPアドレスを関連付ける。

9 IPsecでの通信名と暗号化アルゴリズムと認証を定義する。

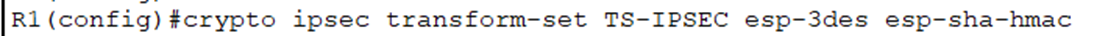

10 IPsecポリシー(規定)をmap(グループ化して)で定義する。

(アドレスは拡張アクセスリストの番号を指定し、対向のルーターのアドレスを指定して、フェーズ2として通信データの有効期限を新たに設定する。)

12 同様にルーター2(R2)も設定していく。

途中タイプエラー出ていますが、、これも勉強ですね(笑)本来「a」とタイプしたかったところ「s」で打っています。

要修正箇所に「^(キャレット)」マーキング付いてますね。

疎通確認の儀

まず、現状通信が成されていない状態なので、PCからpingを飛ばします。

この際、ARP要求などを行ったり、オーバーヘッドが大きかったりすると負荷となり、pingは一発で通らない。ルーターでまごまごします。2回ほどpingを飛ばして通ればOK。何度やってもpingが通らない場合は、どこかで設定を誤っています。

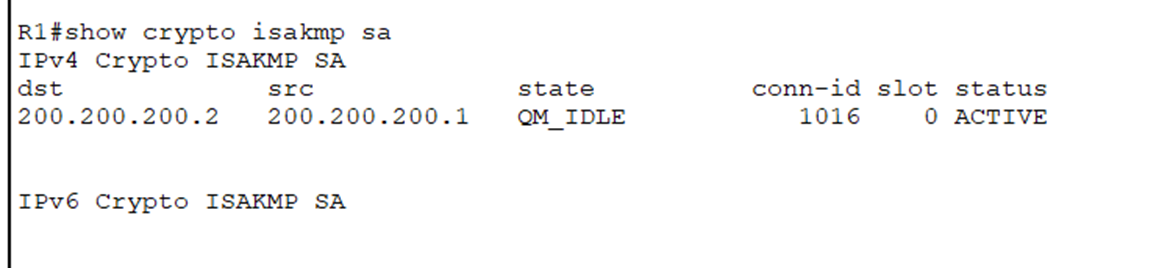

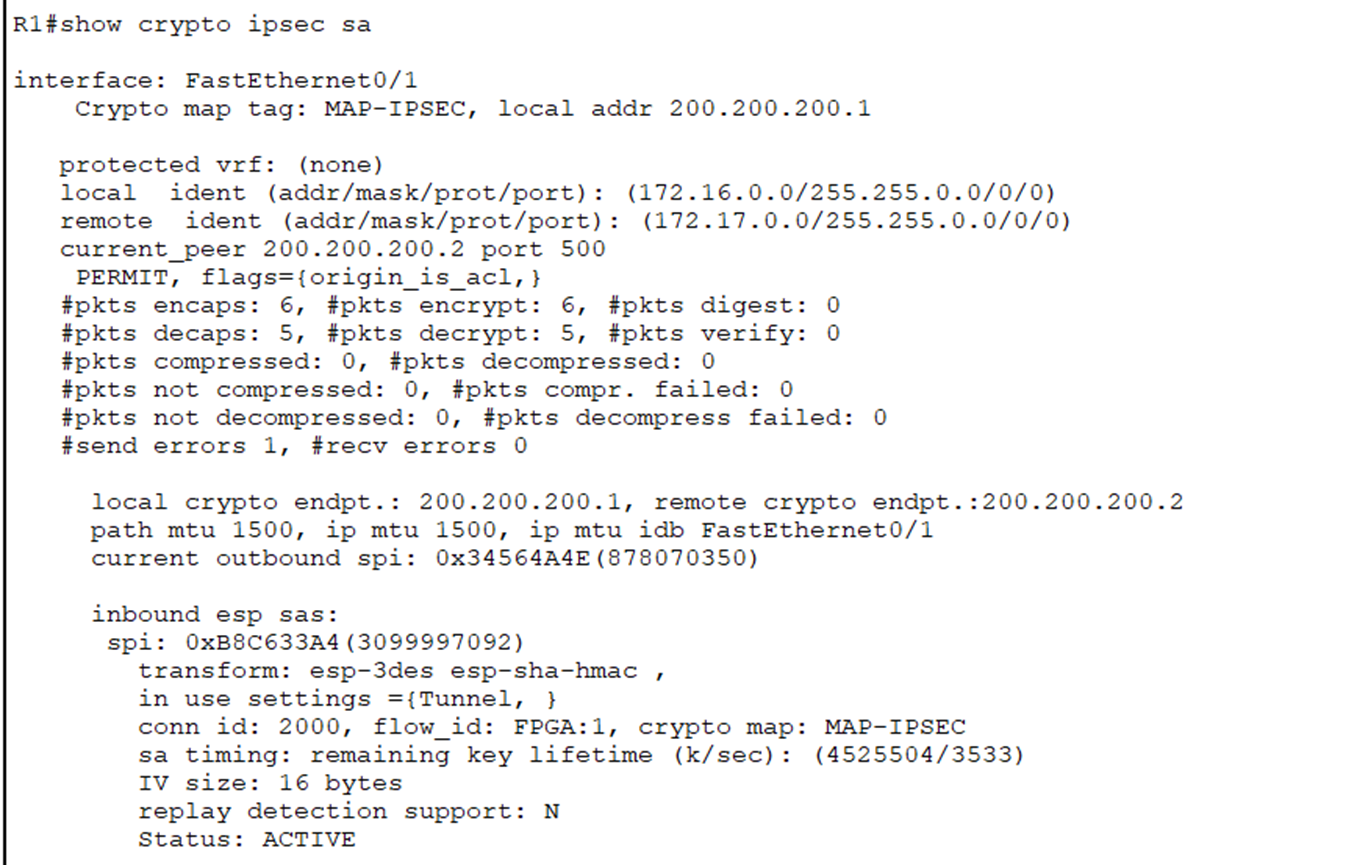

トンネルが確立されているか、トンネル情報などを確認していきましょう。

show crypto ipsec sa

これで、次のようにインバウンドとアウトバウンドが表示されトンネルが確立されていると思います。

最後に、ISAKMPにおいて確立されているセキュリティアソシエーション(SA)のリストを表示してみましょう。(通信する上でちゃんと暗号化できてる?ってこと。)

show crypto isakmp sa

ほんまはもっと時間かけたい!(大阪弁)

けしんかぎいきばったらわっせだれた!(鹿児島弁+宮崎弁もはや暗号)

夜更かししたらあかんえ!(京都北部弁)

ということで方言自慢をしたところで、この記事がどなたかの遅めのクリスマスプレゼントになりますように(笑)

またネットワークに関する記事を書いて、精度の向上と練度維持向上に努めます。

では。