設問1(1)

答え

脆弱性の有無によってサーバからレスポンスに違いがないから

IPAテクニカルウォッチ「DOM Based XSS」に関するレポート~JavaScriptでHTMLを操作するアプリは要注意!~

問題

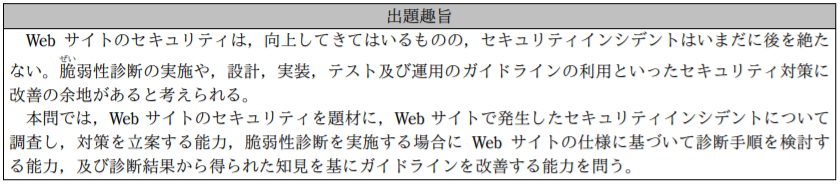

検知方法1:”スクリプトに相当する文字列を含めたリクエストをサーバに送信したときに、その文字列がレスポンス中にスクリプトとして出力されるかどうかで判断する方法” では脆弱性2:”検索ページで使用されるスクリプトにDOM-based XSSが存在する。攻撃者が”#”から始まるフラグメント識別子に攻撃コードを記述できる”を検知できない。

サーバからのレスポンスの内容を見て脆弱性を判断するツールを用いた場合、脆弱性2を検知できないのはなぜか。その理由を35字以内で具体的に述べよ。

設問1(2)

答え

スクリプトを分析し、フラグメント識別子の値の変化による挙動を確認する。

IPAテクニカルウォッチ「DOM Based XSS」に関するレポート~JavaScriptでHTMLを操作するアプリは要注意!~

問題

Rポータルへのアクセスを繰り返すことなく、脆弱性2:”検索ページで使用されるスクリプトにDOM-based XSSが存在する。攻撃者が”#”から始まるフラグメント識別子に攻撃コードを記述できる”の有無を分析する方法について、脆弱性の原理を踏まえ、攻撃者が分析する方法を40字以内で述べよ。

設問1(3)

答え

Rポータルが利用しているスクリプトがCookieの値を利用している場合

IPA セッション乗っ取り:#1 セッションIDとセッションID侵害手口

問題

Rポータルの動作に影響が出ないことを確認したうえで、Cookieの発行時にHttpOnly属性を付与することについて、Rポータルがどのような実装方法を用いている場合に影響があるか。45字以内で述べよ。

設問2

答え

踏み台サーバの操作記録機能によって、ログインした利用者のデスクトップ画面、実行したコマンド、及びキーボード入力を記録する。

問題

踏み台サーバには操作記録機能があり、ログインした利用者のデスクトップ画面が数秒間隔で画像データとして記録され、実行したコマンドやキーボード入力がテキストで記録される。すべてのサーバがアクセスログを取得しており、どの利用者IDによっていつログイン、ログアウトしたかの記録が残る。

共通管理者アカウントが正しく利用されていることが確認できる証跡は取得していることについて、サーバセグメント内のサーバで共通管理者アカウントを用いるR団体では、どのような機能を使ってどのような証跡を取得しているか。本文中の字句を用いて、70字以内で具体的に述べよ。

設問3(2)

答え

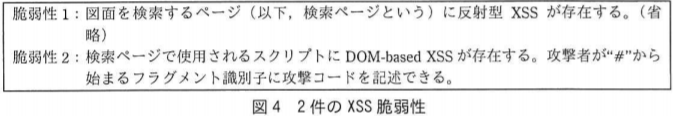

人事総務課の職員が踏み台サーバを経由してDBサーバに共通管理者アカウントでログインする行為

問題

R団体のセキュリティ対策基準にのっとり、DBサーバには、システム運用課員によるログインと、WebAPサーバからの接続だけが許可されている。

PCからリモートデスクトップ機能を使い、一度、踏み台サーバの利用者ID(以下、管理IDという)を用いて踏み台サーバにログイン後、さらに、踏み台サーバからリモートデスクトップ機能を使い、共通の利用者IDとパスワード(以下、共通管理者アカウントという)で人事サーバにログインして、一括で更新している。

検出事項2:踏み台サーバを除く全てのサーバの管理者用アカウントに、共通管理者アカウントが使用されている。

DBサーバに関してR団体のセキュリティ対策基準に違反するおそれについて、誰がどのようなアクセス経路で何を行うと、セキュリティ対策基準違反になるか。違反になる行為を本文の内容を基に、55字以内で具体的に述べよ。

設問4(1)

答え

e:制作パートナに渡すCCIの数

問題

・コンテナサーバには、CCのインストーラ(以下、CCIという)を生成する機能がある。プロトタイプ制作の契約ごとに、R団体は、**必要な数のCCIを制作パートナにメディアで渡す。**制作パートナに渡すCCIには、CCごとの識別情報が組み込まれている。

本文中のeに入れる、制作パートナに確認する必要がある事項を20字以内で具体的に述べよ。

設問4(2)

答え

f:CCをインストールしたPCを協力者宛てに輸送

問題

・CCが、インストール後、最初にコンテナドライブにアクセスする際、CCの識別情報とPCの端末情報の組がコンテナサーバに登録される。仮に制作パートナが、同一のCCを複数台のPCにインストールしても、そのうち最初にコンテナドライブにアクセスした1台だけがコンテナドライブにアクセスできる。

・仮想デスクトップ環境にはCCをインストールできない。

本文中のfに入れる、コンテナ方式における不正行為の手口を30字以内で述べよ。

設問4(3)

答え

g:DRMサーバへの通信を制作パートナのグループIPアドレスからだけに制限する。

問題

・制作パートナがS図面をダウンロードして、PC上のDRM対応の図面アプリでS図面を開くと、PCとDRMサーバとの間で通信が行われ、認証ダイアログが表示される。DRMサーバは、R団体のDMZ上に設置され、利用者の認証機能や、利用者の図面へのアクセスを制御する機能を持っている。認証ダイアログに、あらかじめR団体から与えられたS図面用の利用者ID、パスワードを入力すると、S図面が正常に開く。

本文中のgに入れる、適切な技術的対策を45字以内で述べよ。

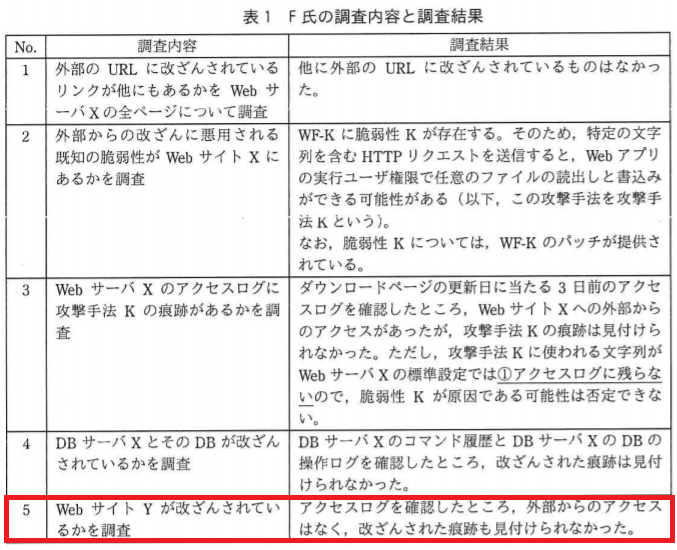

設問1(1)

答え

攻撃に使われる文字列がPOSTデータ内に含まれている場合

@IT Webサーバへの攻撃を見抜く

問題

WF-Kに脆弱性Kが存在する。そのため、特定の文字列を含むHTTPリクエストを送信すると、Webアプリの実行ユーザ権限で任意のファイルの読出しと書き込みができる可能性がある(以下、この攻撃手法を攻撃手法Kという)。

攻撃手法Kに使われる文字列がWebサーバXの標準設定ではアクセスログに残らないことについて、アクセスログに残らないのは、どのような攻撃の場合か。35字以内で述べよ。

設問1(2)

答え

a:WebサイトYの全ファイルと比較

IPA ウェブサイト改ざんの脅威と対策

問題

WebサイトXとシステム構成が全く同じWebサイトYを、別のデータセンタYに災害対策用として設置している。

ある日、WebサイトXの利用者から、WebサイトXのダウンロードページでファイルをダウンロードしたところ、マルウェア対策ソフトが警告を表示したという連絡がった。

F氏:ダウンロードページのリンク以外に外部のURLに改ざんされているページはありませんでした。しかし、スクリプトを埋め込まれるなど、他の形でページが改ざんされている可能性もあるので確認が必要です。

Dさん:分かりました。ページの改ざんは、実際にはどのように確認すればよいでしょうか。

F氏:WebサイトXの全ファイルをaして確認すると漏れが無く、効率も良いでしょう。

本文中のaに入れる適切な確認方法を、表1の結果を考慮し、20字以内で具体的に述べよ。

設問1(3)

答え

公開鍵認証方式

IPA ユーザ認証

CSIRT SSHサーバセキュリティ設定ガイド

問題

SSHの認証方式をパスワード認証方式以外に設定することについて、設定すべき認証方式の名称を、10字以内で答えよ。

設問2

答え

b:Webサイトで使用しているOS、ミドルウェアWFの名称並びにそれぞれのバージョン情報

IPA 安全なウェブサイトの運用管理に向けての20ヶ条 ~セキュリティ対策のチェックポイント~

問題

WF及びプラットフォームの脆弱性については、Webサイト改ざんなどの被害につながるので、全社のWebサイトについて脆弱性対応状況を調査した。その結果対応漏れがあるWebサイトが5サイト見つかった。漏れがあった理由を各Webサイト担当者にヒアリングしたところ、脆弱性が発表されていることを知らなかったとのことであった。

そこで、今後は情報システム部が一括して脆弱性情報を収取し、各Webサイト担当者にその情報を提供することにした。それに先立って、効率的な情報取集ができるよう、各Webサイト担当者には、bを報告させた。また、Webサイトの更改などに伴ってbに変更がある場合は、その都度報告させることにした。

本文中のbに入れる適切な報告内容を、50字以内で具体的に述べよ。

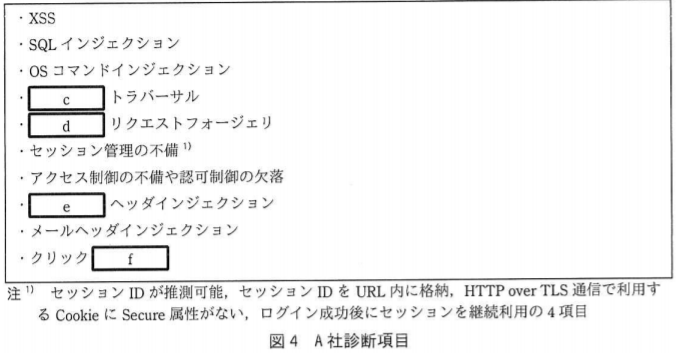

設問3

答え

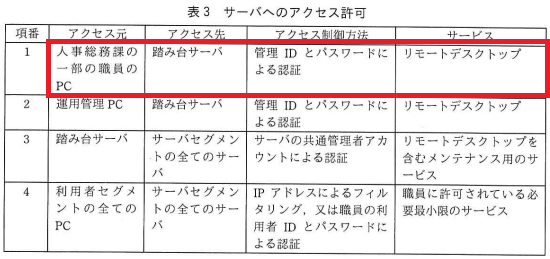

c:ディレクトリ

d:クロスサイト

e:HTTP

f:ジャッキング

IPA 安全なウェブサイトの作り方

問題

図4中のC、本文中、図4中、図5中、表3中及び図10中のd、図4中のe、図4中のfに入れる適切な字句を、それぞれ10字以内で答えよ。

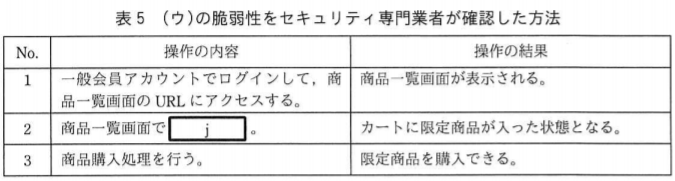

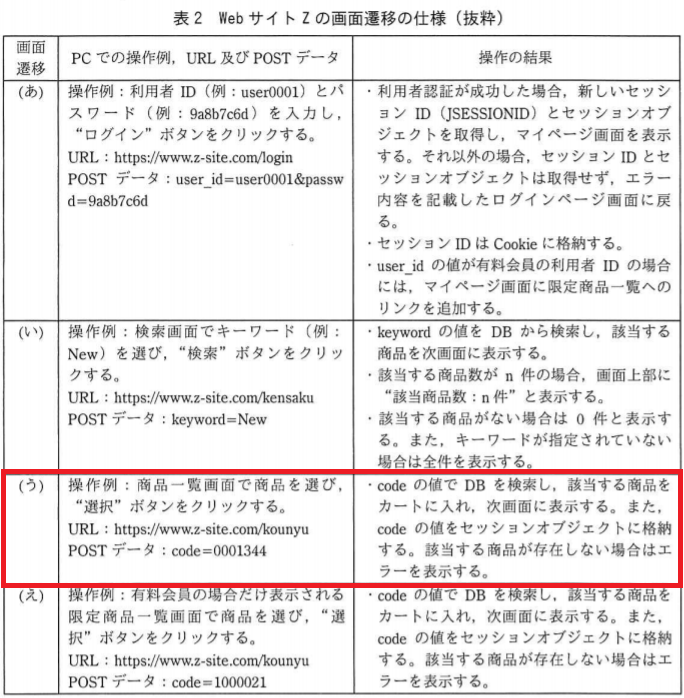

設問4(3)

答え

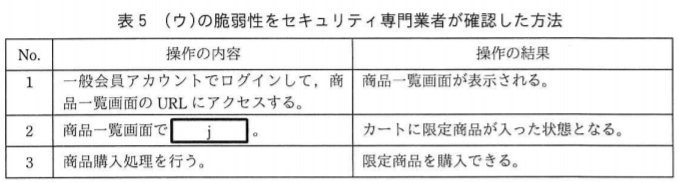

(う)の操作を実行するときに、codeの値を限定商品の値に書き換える

問題

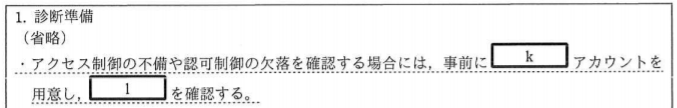

図10診断手順書第2版 3.手動による診断 ・アクセス制御の不備や認可制御の欠落

kアカウントそれぞれについて、パラメタの値を変更するなどして、許可されていない操作ができる場合に脆弱性ありと判断する。

表5中のjに入れる適切な操作内容を、表2中の画面遷移を指定して40字以内で述べよ。

設問4(4)

答え

k:権限が異なる複数の

l:許可されている操作の違い

IPA セキュリティテスト

問題

図10中のkに入れる適切な字句を、表5の方法を踏まえて、15字以内で答えよ。また、図10中のlに入れる適切な字句を、表5の方法を踏まえて、20字以内で具体的に述べよ。

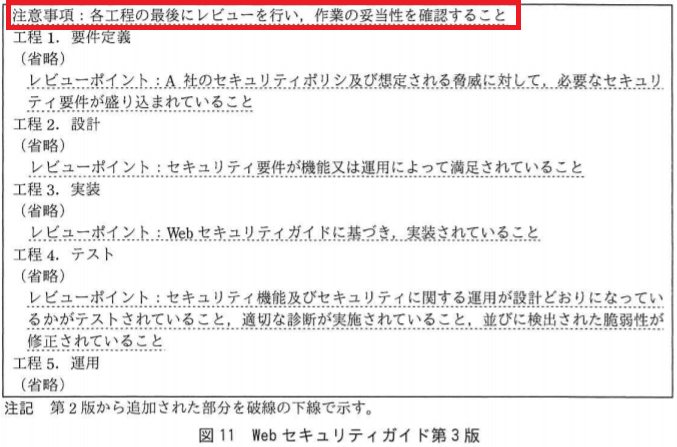

設問5

答え

作業の妥当性を確認できる詳細なレビュー記録を委託先が提出していること

問題

今回のように開発を外部の業者に委託する場合、図11に従って開発されていることを確認するには工夫が必要である。そこで、H課長は、外部に開発を委託する契約の検収条件に追加すべき記載内容は何か。40字以内で具体的に述べよ。

設問6

答え

脆弱性の作りこみ原因を調査して、注意すべきポイントを追加する。

問題

Webアプリの脆弱性については、まず、今回検出された XSS を作りこんだ原因について、B社にヒアリングした。・・・表3の診断結果から、Qさんは脆弱性を作りこまないようWebセキュリティガイドに項目を追加した。

診断で見つかった個々の脆弱性はWebセキュリティガイドを改善するためにどのように利用できるか。40字以内で述べよ。