2018年4月

NISC「重要インフラにおける情報セキュリティ確保に係る安全基準等策定指針(第5 版)」公表(2.1.1)

-

目的

- 「安全基準等」について

- 重要インフラ事業者等は情報セキュリティ対策の項目及び水準が文書において明示されることが必要。

- 関係法令に基づき国が定める「強制基準」

- 関係法令に準じて国が定める「推奨基準」及び「ガイドライン」

- 関係法令や国民からの期待に応えるべく業界団体等が定める業界横断的な「業界標準」及び「ガイドライン」

- 関係法令や国民・利用者からの期待に応えるべく重要インフラ事業者等が自ら定める「内規」等

-

「安全基準等」で規定が望まれる項目

- 策定目的

- 対象範囲

- 関係主体の役割

- 対策項目

-

Plan(計画の観点)

-

「組織の状況」の観点

- 外部環境及び内部環境の理解

- 関係主体の要求事項の理解

-

「リーダーシップ」の観点

- 経営層のコミットメント

- 情報セキュリティ方針の策定

- 組織の役割に対する責任及び権限の割当

脅威情報等の収集及び関係主体との情報共有担当- セキュリティインシデントの管理担当(CSIRT等)

- コンティンジェンシープラン及び事業継続計画の実行担当

- 情報セキュリティ対策の取組全般に対する内部監査担当

- サプライチェーン(サプライヤー、委託先等)における情報セキュリティ対策の取組の管理担当

- セキュリティ人材の職能要件の管理及び教育研修担当

- 情報システム(ネットワークを含む)の運用担当

- 各資産(情報システム、ソフトウェア、情報等)の管理担当

- 物理的セキュリティが要求される施設の管理担当

-

「計画」の観点

-

情報セキュリティリスクアセスメント

-

内閣サイバーセキュリティセンター「重要インフラにおける機能保証の考え方に基づくリスクアセスメント手引書」を参照

-

IPA「制御システムのセキュリティリスク分析ガイド」を参照

-

- 絶えず変化する自組織を取り巻く状況及び関係主体等のニーズを踏まえ、重要インフラサービスの提供に必要な業務の範囲・水準等を明らかにするとともに、当該業務の遂行に必要な情報システム等の経営資源を特定する。また、その過程で自組織のリスクに対する態度・リスク許容度を分析する。

- 情報システム等の経営資源に対する「情報セキュリティリスク」を特定する(リスク特定)。

- リスクに対する態度・リスク許容度等を考慮しつつ、「事象の結果によるサービス・業務への影響度合い」や「事象の発生可能性」等を評価軸として策定されるリスク基準を活用して、特定されたリスクの大きさを確認する(リスク分析)。

- 基準値以上の大きさのリスクを抽出するとともに、個別事情も考慮してリスク対応の対象とするリスクを抽出する(リスク評価)。

-

情報セキュリティリスク対応の決定

「ISO/IEC 27000ファミリー規格」や「重要インフラのサイバーセキュリティを向上させるためのフレームワーク(NIST)」、「CSMS 認証基準(IEC62443-2-1)」等にもセキュリティ管理策が示されている。

-

-

-

「Do(実行)」の観点

-

「Check(評価)」の観点

-

「Act(改善)」の観点

経済産業省「サイバー・フィジカル・セキュリティ対策フレームワーク(案)」公表

サイバー・フィジカル・セキュリティ対策フレームワーク(CPFS)

-

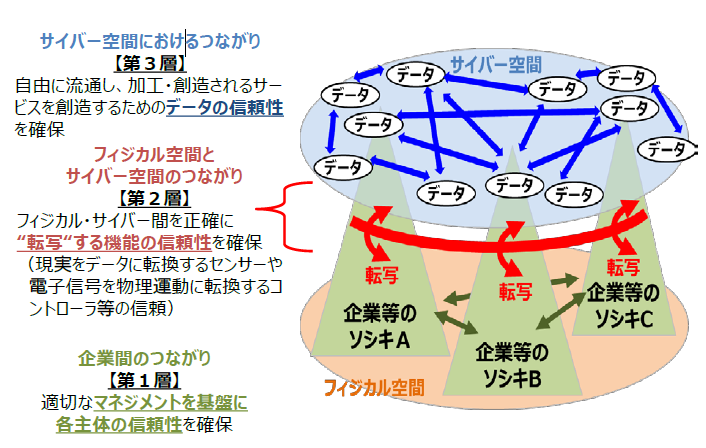

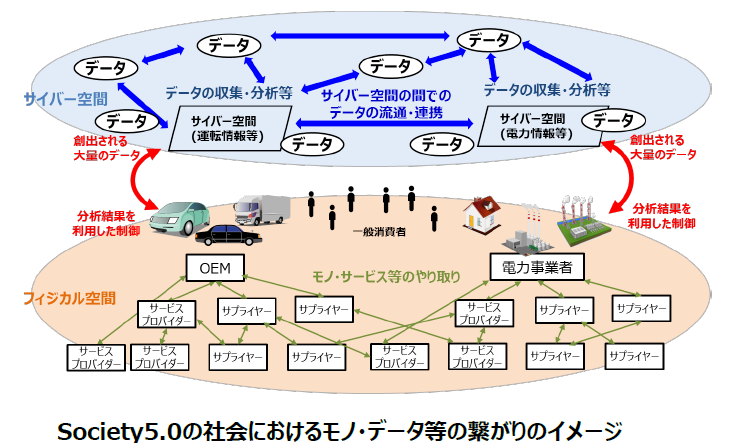

「Society5.0」では、データの流通・活用を含む、より柔軟で動的なサプライチェーンを構成することが可能。一方で、サイバーセキュリティの観点では、サイバー攻撃の起点の拡散、フィジカル空間への影響の増大という新たなリスクへの対応が必要。

-

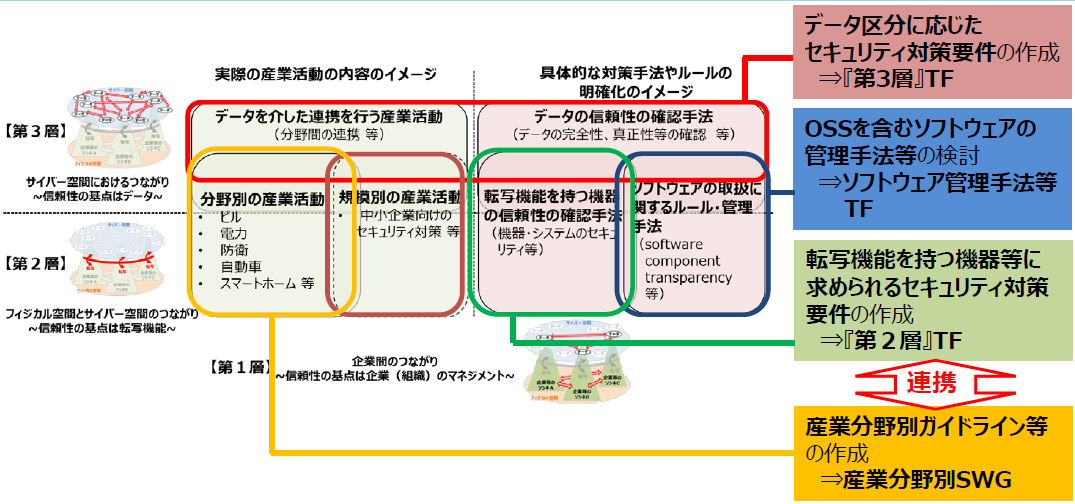

このため、産業サイバーセキュリティ研究会WG1において、「Society5.0」におけるセキュリティ対策の全体像を整理し、産業界が自らの対策に活用できるセキュリティ対策例をまとめた、『サイバー・フィジカル・セキュリティ対策フレームワーク(CPSF)』を策定。

-

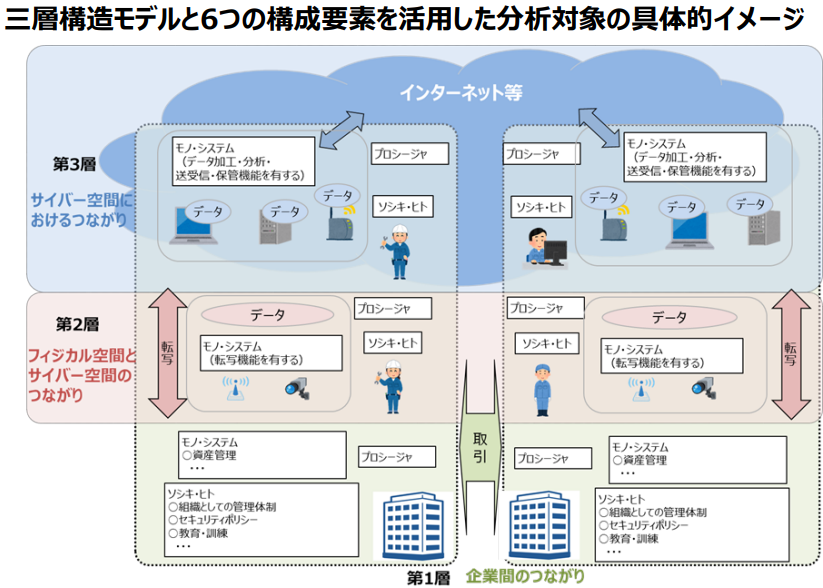

CPSFでは、産業・社会の変化に伴うサイバー攻撃の脅威の増大に対し、リスク源を適切に捉え、検討すべきセキュリティ対策を漏れなく提示するための新たなモデル(三層構造と6つの構成要素)を提示。

三層構造

六つの構成要素

| 構成要素 | 定義 |

|---|---|

| ソシキ | バリュークリエイションプロセスに参加する企業・団体・組織 |

| ヒト | ソシキに属する人、及びバリュークリエイションプロセスに直接参加する人 |

| モノ | ハードウェア、ソフトウェア及びそれらの部品操作する機器を含む |

| データ | フィジカル空間にて収集された情報及び共有・分析・シミュレーションを通じて加工された情報 |

| プロシージャ | 定義された目的を達成するための一連の活動の手続き |

| システム | 目的を実現するために |

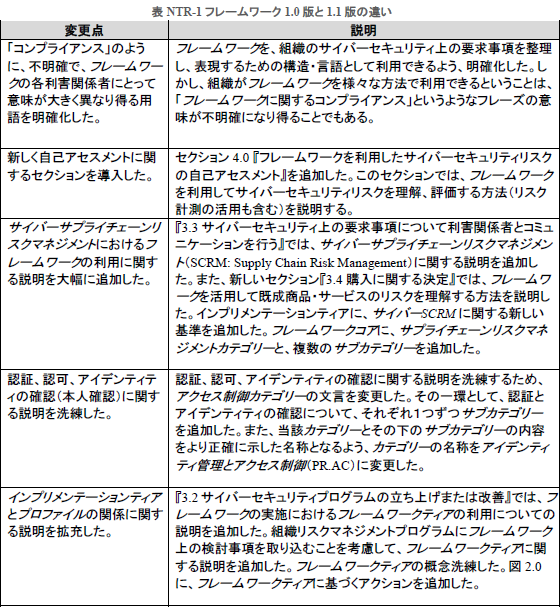

米国国立標準技術研究所「Framework for Improving Critical Infrastructure Cybersecurity Version 1.1」公表

「 電気通信事業法及び国立開発研究法人情報通信研究機構法の一部を改正する法律」公布

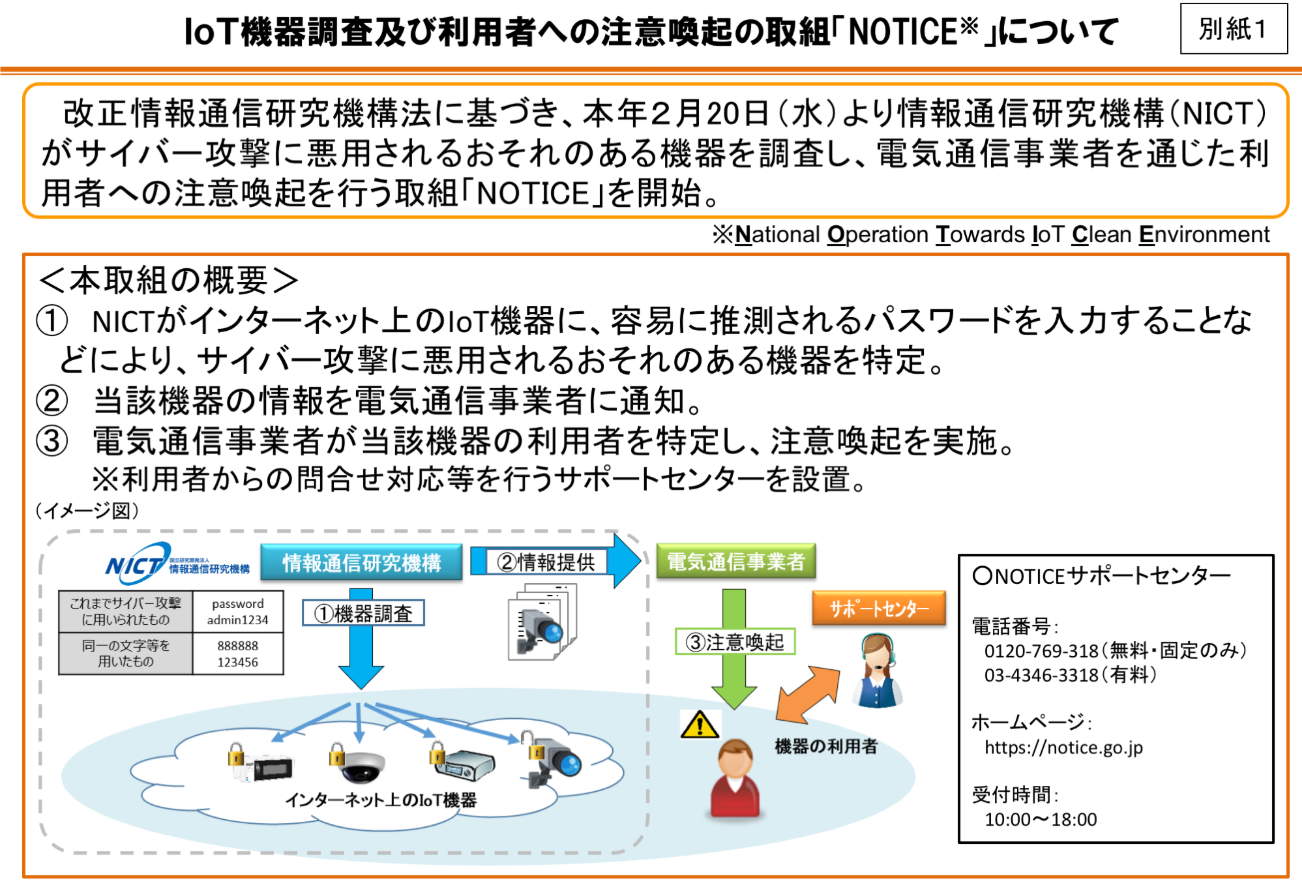

総務省 脆弱なIoT機器及びマルウェアに感染しているIoT機器の利用者への注意喚起の実施状況

IoT機器が普及する一方で、IoT機器を狙ったサイバー攻撃は近年増加傾向にあります。センサーやウェブカメラなどのIoT機器は、機器の性能が限定されている、管理が行き届きにくい、ライフサイクルが長いなど、サイバー攻撃に狙われやすい特徴を持っています。セキュリティ対策に不備があるIoT機器は、マルウェアに感染しサイバー攻撃に悪用されるおそれがあります。諸外国においては、IoT機器を悪用した大規模なサイバー攻撃(DDoS攻撃)によりインターネットに障害が生じるなど、深刻な被害が発生していることから、我が国においても2020年オリンピック・パラリンピック東京大会を控え、対策の必要性が高まっています。

このような状況を踏まえ、NICTの業務にサイバー攻撃に悪用されるおそれのある機器の調査等を追加(5年間の時限措置)する「電気通信事業法及び国立研究開発法人情報通信研究機構法の一部を改正する法律」が平成30年11月1日(木)に施行されました。

EUでGDPRが発効

NTTデータ先端技術開発 EU一般データ保護規則(GDPR)の概要(前編)

-

EU一般データ保護規則(GDPR)とは?

「EU一般データ保護規則(General Data Protection Regulation:GDPR)」は、欧州経済領域(European Economic Area:EEA=EU加盟28カ国およびアイスランド、リヒテンシュタイン、ノルウェー)の個人データ保護を目的とした管理規則であり、個人データの移転と処理について法的要件が定められているものです。その主な内容を簡単にまとめると以下のようになります。- 2018年5月25日から適用開始

- 個人データの保護に対する権利という基本的人権の保護を目的とした法律(EU基本権憲章)

- 適正な管理が必要とされ、違反には厳しい行政罰が定められている

- EEA内に支店、現地法人などが無くても、ネット取引などでEEA所在者の個人データをやり取りする場合は対象になる

- 組織の規模、公的機関、非営利団体等関係なく対象となる(中小零細企業でも対象だが一部例外措置あり)

- 個人データの取扱い状況によってはデータ保護責任者(Data Protection Officer:DPO)やEEA内に代理人(Representative)の選任が必要になる

-

GDPRでの個人データ(Personal Data)とは?

GDPRでの個人データ(Personal Data)の定義は以下のようになっています。

「個人データとは、識別された又は識別され得る自然人(以下「データ主体」という。)に関するあらゆる情報を意味する。識別され得る自然人は、特に、氏名、識別番号、位置データ、オンライン識別子のような識別子、または当該自然人に関する物理的、生理的、遺伝子的、精神的、経済的、文化的もしくは社会的アイデンティティに特有な一つ、もしくは複数の要素を参照することによって、直接的にまたは間接的に、識別され得る者をいう。」(GDPR 第4条)

例えば以下のような情報が考えられますが、具体的なガイドラインは第29条作業部会(Article 29 Working Party)が作成中であり、定義の詳細や業種業態ごとの管理手法について不明点がまだ多い段階です。 -

GDPRでの保護対象となる個人データの範囲とは?

GDPRの保護対象となる個人データとは、EEA内に所在する個人(国籍や居住地などを問わない)の個人データとなります。ここまでは分かりやすいのですが、更に以下のような条件でも保護対象の個人データになるようなので注意が必要です。(GDPR 第2条、第3条、第44条~第50条)- 短期出張や短期旅行でEEA内に所在する日本人の個人データを日本に移転する場合

- 日本企業から EEA内に出向した従業員の情報(元は日本から EEA内に移転した情報)

- 日本から EEA 内に個人データを送付する場合(基準に沿って EEA内において処理されなければならない)

- 日本から EEA 内に個人データが送付され、EEA内で処理された個人データを日本へ移転する場合

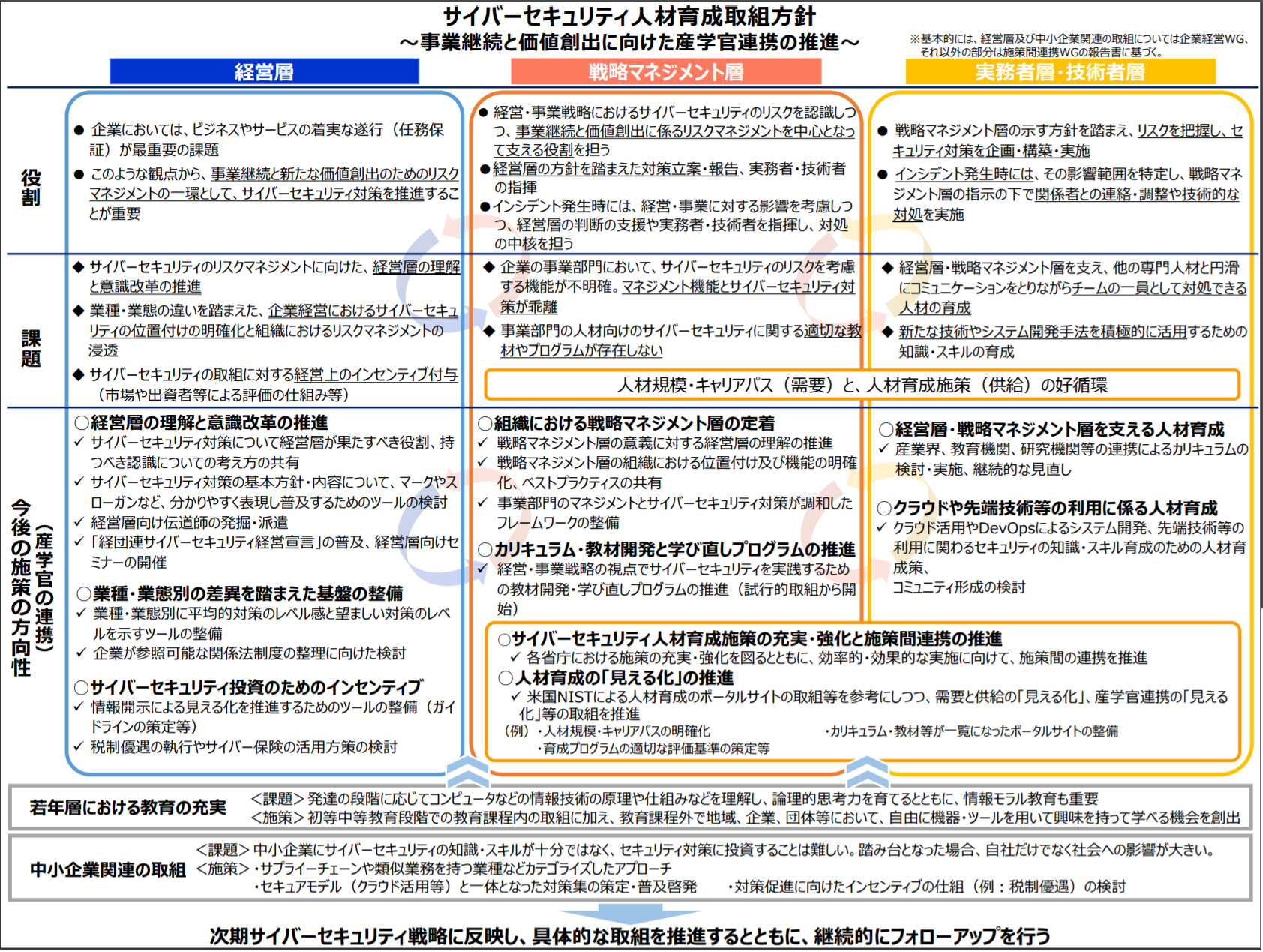

サイバーセキュリティ戦略本部「サイバーセキュリティ人材育成取組方針」決定

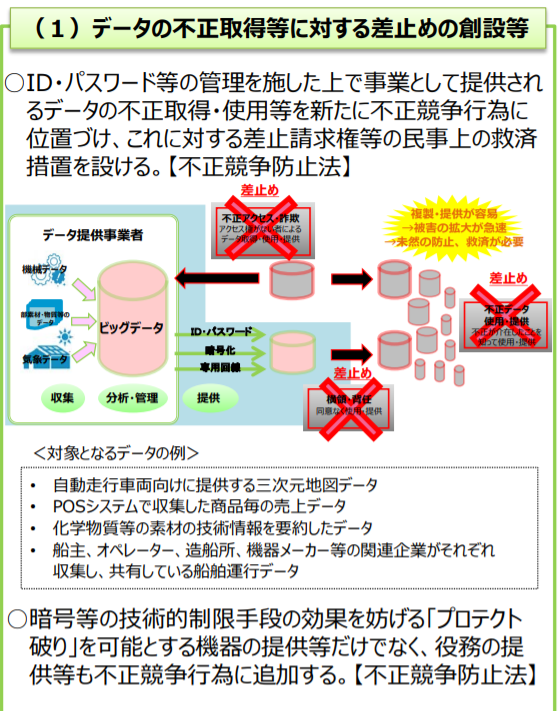

「不正競争防止法等の一部を改正する法律」公布

特許庁 不正競争防止法等の一部を改正する法律(平成30年5月30日法律第33号)

経済産業省・IPA「コラボレーション・プラットフォーム」開始

経済産業省と独立行政法人情報処理推進機構は、企業の経営に携わる方々や関係機関等に所属する方々が、サイバーセキュリティ対策に関する情報交換、交流を行っていただける「場」を提供することを目的に「コラボレーション・プラットフォーム」を共催しています。コラボレーション・プラットフォームには、大きく2つの特徴があります。

1つ目は、主催者側から、参加する皆様に国内外のサイバーセキュリティ政策をめぐる最新の動向について情報を提供し、それについて皆様からご質問やご意見をお伺いすることにより、今後の政策等への反映を図ることです。

2つ目は、参加する皆様それぞれが、コラボレーション・プラットフォームにおける議論を通じて、サイバーセキュリティ対策のニーズを明確化・具体化していただき、参加者の間で情報提供・情報収集を直接行うことにより、参加者同士の情報交流の場となることです。

ユーザ企業やITベンダをはじめ、コンサルタント企業、研究開発機関等、幅広い方々のご参加をお待ちしております(要事前申込み)。

EC サイトで事前にスクリーニングされたリストによるパスワードリスト攻撃が発生

セシールオンラインショップへの不正アクセス、二重登録防止機能を悪用しリストをスクリーニング

メールアドレスリストからアタックを仕掛け「既にこのメールアドレスは登録されています。」というメッセージを元に、登録済みのメールアドレスをスクリーニングした。更にスクリーニングからリバースブルート攻撃を仕掛けたものと思われる。(IDを固定した状態で、パスワードを変えながら繰り返しトライを続け、認証突破を試みる攻撃)

大学で相次ぐフィッシングメール被害を受け、文部科学省が全国の大学に注意喚起

6大学で1万件超の情報流出、文科省がフィッシングメールの注意喚起

6大学はいずれも電子メールサービスにマイクロソフトの「Office 365」を利用していた。フィッシングメールは、「メールを送れなかった」といった内容が英文で書かれていて、本文中のURLをクリックするとOffice 365のログイン画面と同じ見た目の偽サイトに誘導されるようになっていた。そこで入力したIDやパスワードの情報が攻撃者に届く仕組みだった。攻撃者は入手したIDとパスワードで不正ログインを実行し、利用者のメールを外部に転送するよう設定を変更していた。

IPA に国内のビジネスメール詐欺(BEC)の情報提供が相次ぐ

IC37やトレンドマイクロ社では、ビジネスメール詐欺の手口を主に次の 5 つのタイプに分類

J-CSIP ビジネスメール詐欺「BEC」に関する事例と注意喚起(続報)

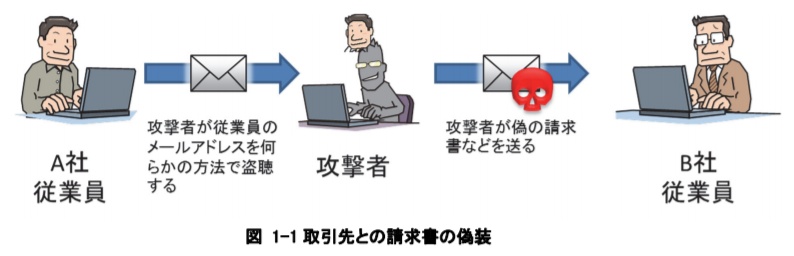

- タイプ 1:取引先との請求書の偽装

このタイプは、「偽の請求書詐欺(The Bogus Invoice Scheme)」や、「サプライヤー詐欺(The Supplier

Swindle)」、「請求書偽装の手口(Invoice Modification Scheme)」などと呼ばれています。

海外の企業との取引を行っている企業が主に被害にあう傾向があります。

この攻撃は、請求に係るやりとりをメールなどで行っている際に、攻撃者が取引先になりすまし、攻撃

者の用意した口座に差し替えた偽の請求書などを送りつけ、振り込みをさせるというものです。

このとき、攻撃者は取引に係るやりとりをなんらかの方法によって事前に盗聴し、取引や請求に関する

情報や、関係している従業員のメールアドレスや氏名などを入手していることがあります。

-

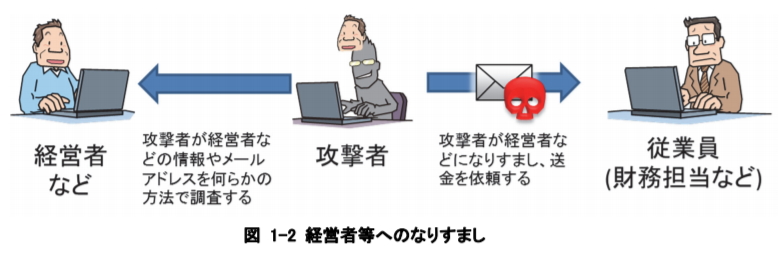

タイプ 2:経営者等へのなりすまし

このタイプは、「CEO 詐欺(CEO Fraud)」や、「企業幹部詐欺(Business Executive Scam)」、「なりすまし詐欺(Masquerading)」、「金融業界送金詐欺(Financial Industry Wire Frauds)」などと呼ばれています。

企業の財務担当者などの金銭管理を行う部門が被害にあう傾向があります。

この攻撃は、攻撃者が企業の経営者や企業幹部などになりすまし、企業の従業員に攻撃者の用意した口座へ振り込みをさせるというものです。

このとき、事前に攻撃者はなんらかの方法によって、企業の経営者などのメールアドレスを調べ、より

本物らしくなりすましを行う場合もあります。

-

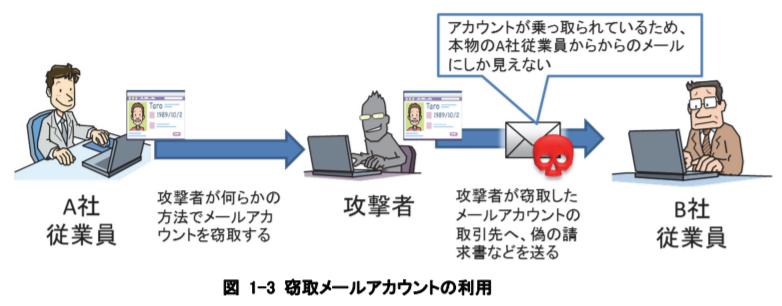

タイプ 3:窃取メールアカウントの悪用

この攻撃は、攻撃者が従業員のメールアカウントをなんらかの手段を用いて窃取し、乗っ取った上で、そのメールアカウント(従業員)の取引実績のある別の企業の担当者へ、攻撃者の用意した口座に差し替えた偽の請求書などを送りつけ、振り込みをさせるというものです。

メール受信者は、あたかも正当な相手からのメールであるかのように見えるため、攻撃であると気づきにくいことが特徴です。

-

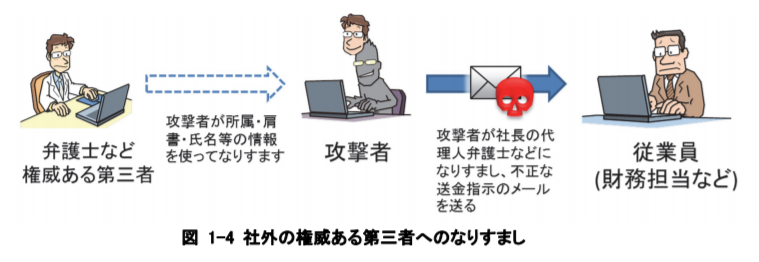

タイプ 4:社外の権威ある第三者へのなりすまし

この攻撃は、攻撃者が弁護士や法律事務所といった社外の権威ある第三者へなりすまし、企業の財務担当者などに対して、攻撃者の用意した口座への振り込みをさせるというものです。

この攻撃では、例えば、攻撃者は企業の社長の代理人弁護士になりすまし、緊急を要する機密案件であるかのような旨をその企業の担当者に伝え、秘密裏かつ迅速に対応するべきであるかのように圧力をかけて詐欺を仕掛けてきます。

-

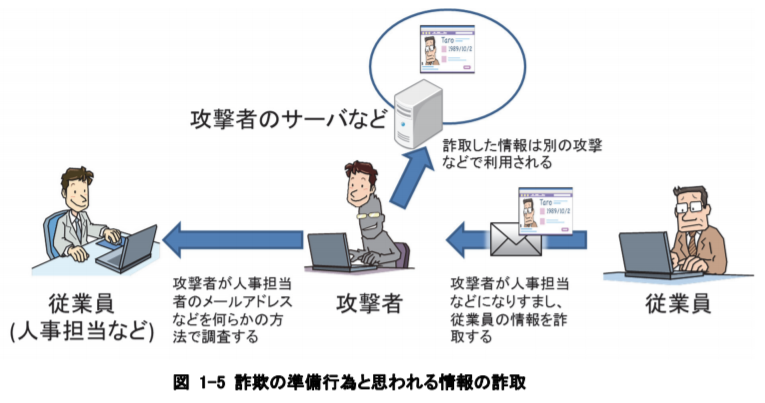

タイプ 5:詐欺の準備行為と思われる情報の詐取

この攻撃は、攻撃者が詐欺の標的とする企業の経営者や経営幹部、または人事担当などの特定任務を担う従業員になりすまし、企業内の他の従業員の個人情報などの情報を詐取しようとするもので、不正な送金要求の前段階として行われることがあります。

この攻撃によって詐取された情報は、攻撃者のサーバなどに送られ、別の攻撃などに悪用されることがあります。この攻撃はタイプ 1~4 と異なり、金銭の詐取ではなく、詐欺を行うための情報を得ることが目的と思われます。

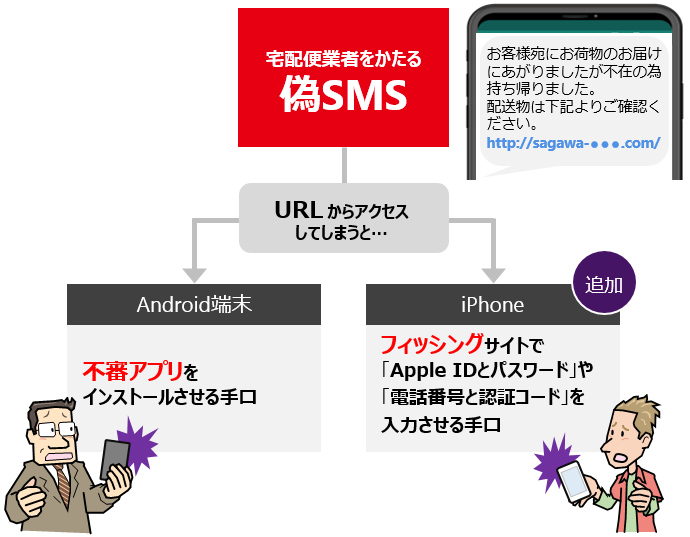

宅配便業者を装う不在通知SMSの相談急増

手口の主な流れと対処方法

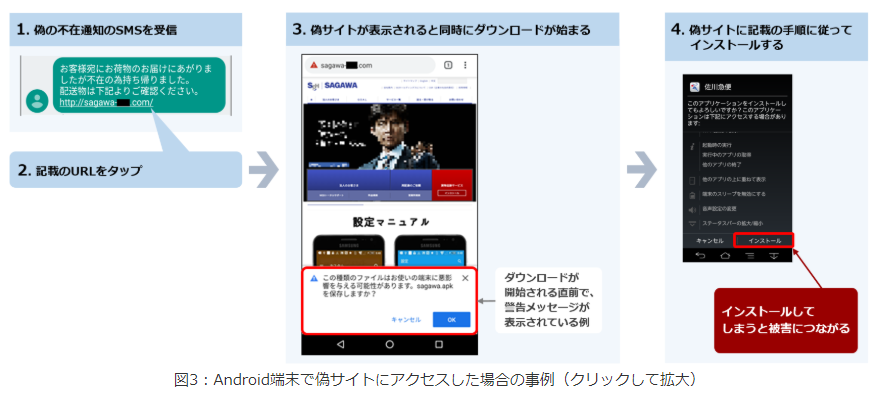

1. 不審アプリをインストールさせる手口(Android端末)

Android端末で偽SMSに記載のURLから偽サイトにアクセスすると、不審アプリのインストールへ誘導されます。 以前は、サイト内をタップすることで不審なアプリのインストールファイルのダウンロードが始まりましたが、現在は、偽サイトの画面が表示されると同時にダウンロードが始まる事例を確認しています。

◆対処方法

ダウンロードの確認・警告画面が表示された場合は、キャンセルしてください。

もしファイルをダウンロードしてしまった場合でも、インストールしていなければ、被害にはつながりません。

不審なアプリをインストールしてしまった場合は、すぐにスマートフォンを機内モードにした後、端末やアカウントへの対応などを行ってください。

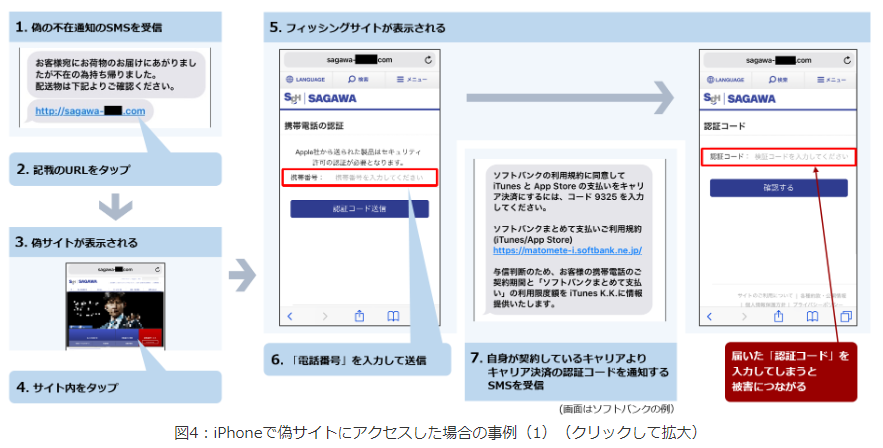

2. フィッシングサイトで情報を入力させる手口(iPhone)

iPhoneで偽SMSに記載のURLから偽サイトにアクセスし、そのサイト内をタップすると、携帯電話会社が提供するキャリア決済サービスの悪用やApple IDを狙ったフィッシングサイトに誘導される場合があります。

- キャリア決済サービスの不正使用を狙ったフィッシング

フィッシングサイトにて「電話番号」と「認証コード」の入力画面が表示された場合、これらを入力してしまうと、当該電話番号に紐付くキャリア決済サービスを不正使用される可能性があります。

入力してしまったことで、キャリア決済サービスによる、身に覚えのないAppleコンテンツ等の請求が発生したという事例を確認しています。

◆対処方法

偽サイトや、フィッシングサイトが表示された場合は、画面を閉じてください。フィッシングサイトに入力をしていなければ、被害にはつながりません。

電話番号と認証コードを入力してしまった場合は、すぐにお使いの携帯電話会社に不正なキャリア決済が発生していないか確認してください。

キャリア決済が発生していた場合は、携帯電話会社や、キャリア決済が利用されたサービスの提供会社に相談してください。それでも問題が解決せず、契約関連について公的機関への相談が必要な場合は、最寄りの消費生活センターに相談してください。

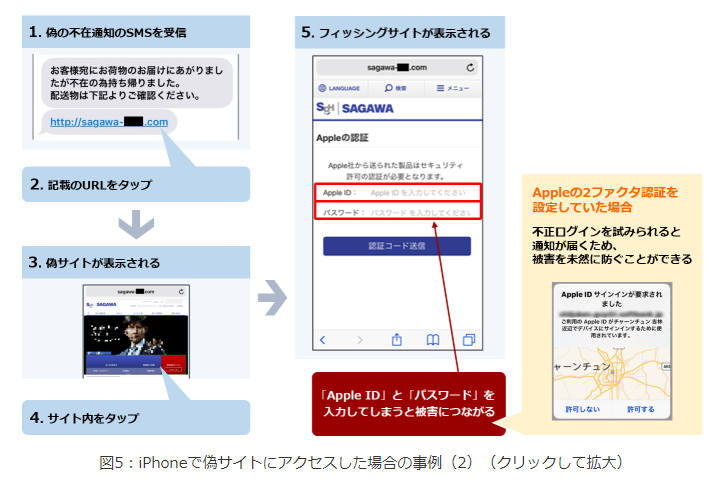

- Apple ID を狙ったフィッシング

フィッシングサイトにて「Apple ID」と「パスワード」の入力画面が表示された場合、これらを入力してしまうと、Apple IDで利用できるサービスに不正ログインされる可能性があります。

ただし、Appleの2ファクタ認証を設定していた場合は、攻撃者が不正ログインを試みたときに通知が届くため、不正ログインを未然に防ぐことができます。

◆対処方法

偽サイトや、フィッシングサイトが表示された場合は、画面を閉じてください。フィッシングサイトに入力をしていなければ、被害にはつながりません

Apple IDとパスワードを入力してしまった場合は、速やかにパスワードを変更してください。

「サイバーセキュリティ戦略」閣議決定

基本原則

① 情報の自由な流通の確保

サイバー空間が創意工夫の場として持続的に発展していくためには、発信した情報がその途中で不当に検閲されず、また、不正に改変されずに、意図した受信者へ届く世界が作られ、維持されるべきである。また、プライバシーへの配慮も引き続きなされるべきである。なお、情報の自由な流通で他者の権利・利益をみだりに害すことがないようにしなければならない。

② 法の支配

サイバー空間と実空間の一体化が進展する中、サイバー空間においても、実空間と同様に、法の支配が貫徹されるべきである。この空間では、国内においては法令を含む各種ルールや規範が適用されている。また、同様に、この空間では、既存の国際法が適用される。今後、サイバー空間が安全で信頼できる空間として持続的に発展していくためには、引き続き、既存の国際法の適用、規範の形成が不可欠である。

③ 開放性

サイバー空間が新たな価値を生み出す空間として持続的に発展していくために、多種多様なアイディアや知識が結びつく可能性を制限することなく、サイバー空間は全ての主体に開かれたものであるべきである。サイバー空間が一部の主体に占有されることがあってはならないという立場を堅持していく。

④ 自律性

サイバー空間は多様な主体の自律的な取組により発展を遂げてきた。サイバー空間が秩序と創造性が共存する空間として持続的に発展していくためには、国家が秩序維持の役割を全て担うことは不適切であり、不可能である。サイバー空間の秩序維持に当たっては、様々な社会システムがそれぞれの任務・機能を自律的に実現することにより、悪意ある主体の行動を抑止し、対応する以外にはなく、これを促進していく。

⑤ 多様な主体の連携

サイバー空間は、国、地方公共団体、重要インフラ事業者、サイバー関連事業者その他の事業者、教育研究機関及び個人などの多様な主体が活動することにより構築される多次元的な世界である。こうしたサイバー空間が持続的に発展していくためには、これら全ての主体が自覚的にそれぞれの役割や責務を果たすことが必要である。そのためには、個々の努力にとどまらず、連携・協働することが求められる。国は、連携・協働を促す役割を担っており、その役割を果たすことができるように施策を推進していく。

サイバーセキュリティの基本的な在り方

① サービス提供者の任務保証

~業務・サービスの着実な遂行~

「任務保証」とは、企業、重要インフラ事業者や政府機関に代表されるあらゆる組織が、自らが遂行すべき業務やサービスを「任務」と捉え、係る「任務」を着実に遂行するために必要となる能力及び資産を確保することである。その際には、一部の専門家に依存するのではなく、各々の組織の「任務」に該当する業務・サービスを遂行する観点から、その責任を有する者が主体的にサイバーセキュリティの確保に取り組むことが肝要である。

すなわち、これは、サイバーセキュリティに関する取組そのものを目的化するのではなく、各々の組織の経営層・幹部が、「任務」に該当する業務やサービスを見定めて、その安全かつ持続的な提供に関する責任を全うするという考え方である。

② リスクマネジメント

~不確実性の評価と適切な対応~

「リスクマネジメント」とは、組織が担う「任務」の内容に応じて、リスクを特定・分析・評価し、リスクを許容し得る程度まで低減する対応をしていくことである。これは、サイバー空間に本質的にある不確実さから、不可避的に導かれる観点である。

リスクは、「目的に対する不確実さの影響」と定義され、目的を設定して初めて測れるものである。したがって、リスクは、組織の目的によって、その評価や対応が変わってくるものである。また、リスクマネジメントは「リスクについて組織を指揮統制するための調整された活動」と定義されており、リスクの特定・分析・評価という個別の活動を指すのではなく、組織を指揮統制して、組織が有する有限の資源を適切に分配し、リスクに対応していく一連の活動の全体を意味している。

各々の組織の「任務」に該当する業務・サービスを認識せずに、リスクを過小評価して、サイバーセキュリティに必要な資源を分配しなければ組織の存立そのものに関わるような事態を招くおそれがある。一方で、リスクを過大評価して、サイバーセキュリティに過剰に資源を分配すれば組織の業務・サービスの遂行と持続的な成長に支障が生ずることとなる。

このようなリスクマネジメントの考え方は、個人においても、サイバー空間の知見や技術・サービスを活用して恩恵を享受している以上、求められるものである。

恩恵の享受に当たっては、その前提となる技術・サービスを制御できなくなるおそれというリスクが発生するのが一般的である。その際、機械的な予測は成り立たず、完全なリスクの除去は不可能であることから、リスクの性格や影響の現れ方に応じて適切に対処し、その効用と比較してセキュリティリスクを許容し得る程度まで低減していくという課題への対処が求められる。

③ 参加・連携・協働

~個人・組織による平時からの対策と連携・協働~

「参加・連携・協働」とは、サイバー空間の脅威から生じ得る被害やその拡大を防止するため、個人又は組織各々が、平時から講じる基本的な取組である。サイバー空間で活動する主体は、誰もが、その恩恵として新たな価値を生み出す可能性があり、内在するリスクから発生する脅威にさらされる可能性がある。このような観点から、サービスを提供する組織だけでなく、個人においても、基本的な取組を平時から行う必要がある。

具体的には、不正プログラムからの防御、脆弱性の解消、認証における信頼性確保、個人情報の適切な管理等に関する対策が挙げられる。こうした取組は、実空間における公衆衛生活動や交通安全活動にたとえられる。

しかし、いつでもどこでもサイバー攻撃が生じるなど脅威が日常化していく中で、個々の努力による取組のみでは対応が困難であり、その取組を補強するため、組織を含む他者による積極的な助けも必要となる。

このため、皆が力を合わせて取り組むこと、すなわち協働が求められる。サイバー空間に関わる個人又は組織各々が、個々の努力で取り組むだけでなく、平時においても事案発生時においても、情報の共有を行い、個人と組織間で相互に連携・協働することをサイバー空間における新たな公衆衛生活動と捉えて、基本的な取組と位置付けていく必要がある。

我が国は、こうした基本的な取組を推進するため、官民連携で支援することが求められる。特に、国は、基本原則に掲げた「多様な主体の連携」の原則に基づき、連携・協働を促す役割を平時から積極的に担うことが求められる。

サイバーセキュリティ戦略本部「サイバーセキュリティ2018」公表

自由、公正かつ安全なサイバー空間を創出・発展させ、もって「経済社会の活力の向上及び持続的発展」、「国民が安全で安心して暮らせる社会の実現」、「国際社会の平和・安定及び我が国の安全保障」に寄与することを目的として、政府が2018年度に実施する具体的な取組を戦略の体系に沿って示すものである。

「産業競争力強化法等の一部を改正する法律」施行

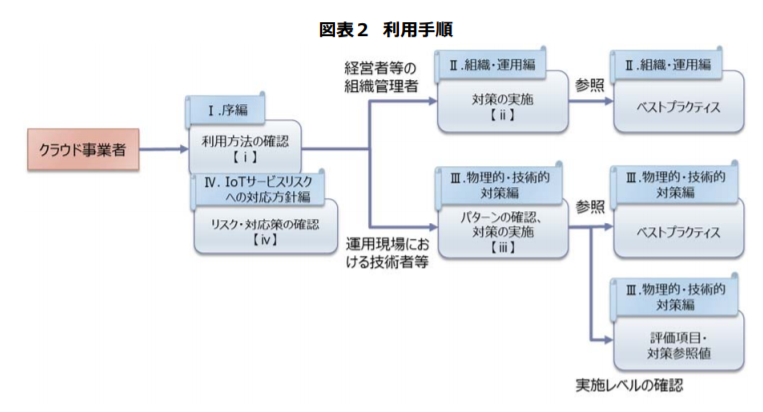

総務省「クラウドサービス提供における情報セキュリティ対策ガイドライン(第2 版)」公表

本ガイドラインは、クラウド事業者がクラウドサービスを提供する際に実施すべき情報セキュリティ対策のガイドラインである。クラウド事業者が提供するサービス内容に即した適切な情報セキュリティ対策を実施するための指針として、可能な限り分かりやすくかつ具体的な対策項⽬を提⽰することを⽬指して策定されている。クラウド事業者は、本ガイドラインをそのまま利⽤することで、⽐較的容易に⾃ら提供するクラウドサービスに即した情報セキュリティ対策が実施できるよう構成されている。利⽤者との契約において、より厳しい対策を設定し実施する等、各クラウド事業者の実情に合わせて活⽤することも可能である。

なお、利⽤者がクラウド事業者との契約の範囲外で独⾃に利⽤するハードウェア及びソフトウェア(他のクラウドサービスを含む)並びに利⽤者が契約する通信回線及びインターネット・サービスにおける情報セキュリティ対策は、本ガイドラインの対象外である。

また、本ガイドラインは、利⽤者がクラウドサービスを選定する際に、クラウド事業者が実施している情報セキュリティ対策の状況を確認するための指標として活⽤することもできる。

トランプ米国大統領が国防権限法に署名

米国政府機関に対し、「特定 5 社を含む中国企業製の通信・監視関連の機器・サービスを利用している機器・システム・サービス」の購入・取得・利用、及び「特定 5社を含む中国企業製の通信・監視関連の機器・サービスを利用している、機器、システム又はサービス」を利用している企業・拠点との契約・取引を広汎に禁止。

通信機器には、サーバー、ルーター等だけでなく、スマートフォンも含まれる。

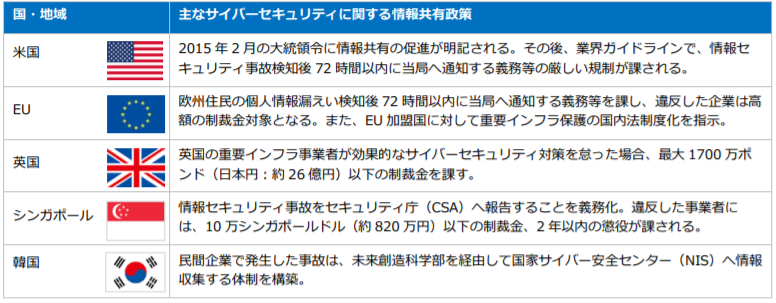

シンガポールでサイバーセキュリティ法が施行

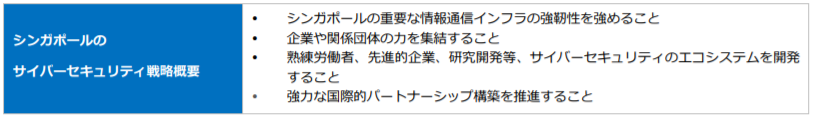

ITU が 2017 年 7 月に発表した「Global Cybersecurity Index(GCI)」で、第一位となったシンガポール

では、遡ること 2015 年 4 月にサイバーセキュリティ庁(Cyber Security Agency of Singapore : CSA)が設立され、サイバーセキュリティに関する専門機関と位置付けられたその翌年の 2016 年 10 月には、「シンガポールサイバーセキュリティ戦略」を発表した。このサイバーセキュリティ戦略では、シンガポールの重要な情報通信インフラの強靭性を強めることやサイバーセキュリティのエコシステムを開発すること等の戦略が明記された。

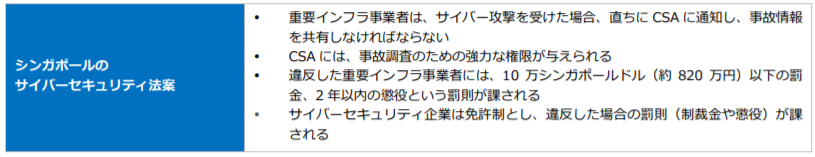

2018 年 2 月、シンガポール議会は「サイバーセキュリティ法」を可決した。この法案では、重要インフラ事業者は、セキュリティ事故発生時に CSA へ報告する義務があるとした。また、違反した事業者には、10 万シンガポールドル(約 820 万円)以下の制裁金、2年以内の懲役という罰則が課される。また、サイバーセキュリティ事業者はライセンス制とし、違反した場合の罰則(罰金や懲役)も明記された。

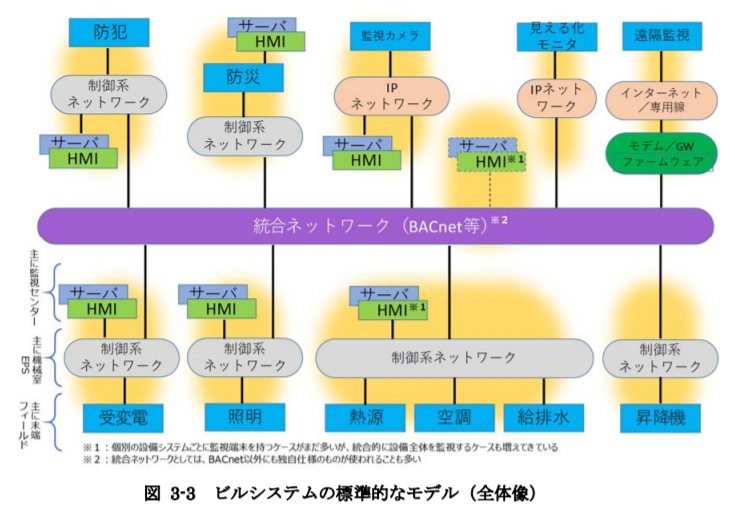

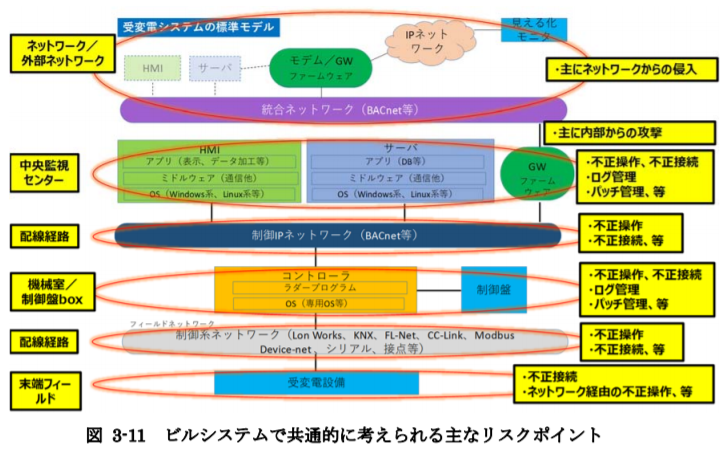

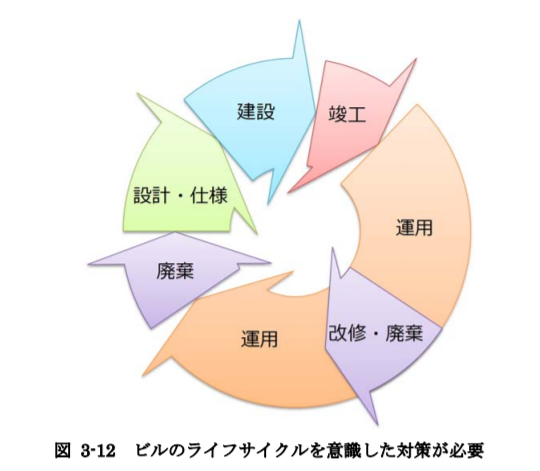

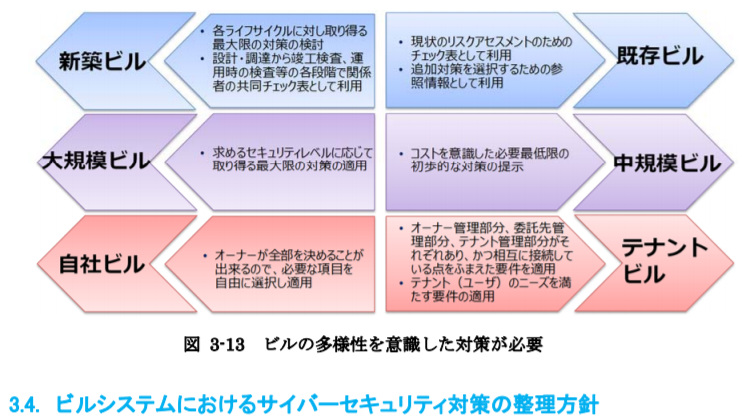

経済産業省「ビルシステムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン(β版)」公表

本ガイドラインの目的は、これまで取組が遅れていたビルシステムのサイバーセキュリティに関して、その確保のためのガイダンスを示すことである。ここでいうビルシステムには、ビルを運営するためのシステムを構成する全てのサブシステムが含まれており、このようなビルシステムの概念について概要を整理し、それに対する脅威を示すとともに、これらの脅威に対する対策について、設計、建設、竣工検査、運用、改修/廃棄のビルシステムのライフサイクルに係わる各段階において整理して示すものである。

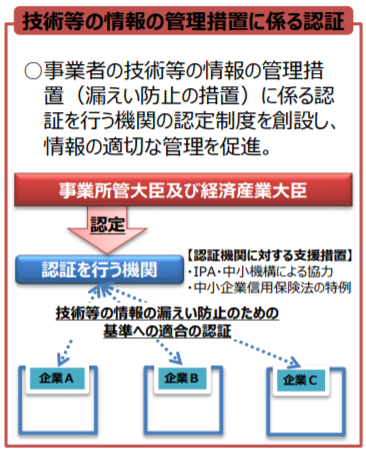

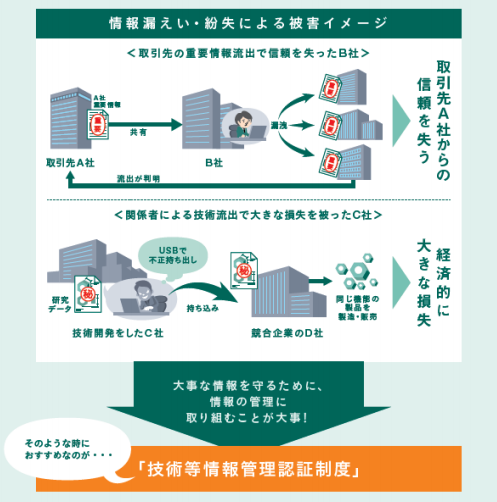

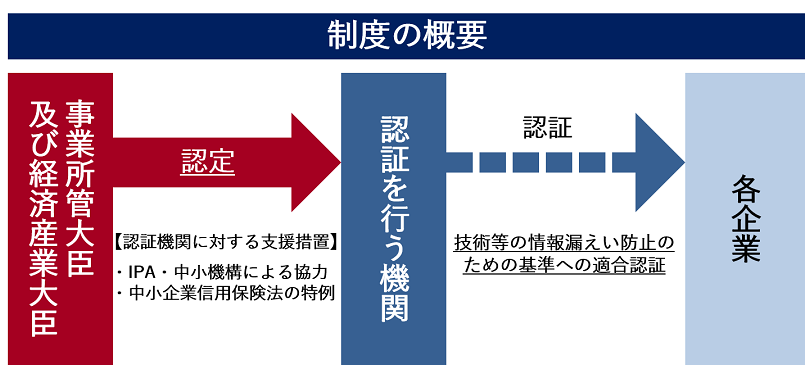

経済産業省「技術等情報管理認証制度」開始

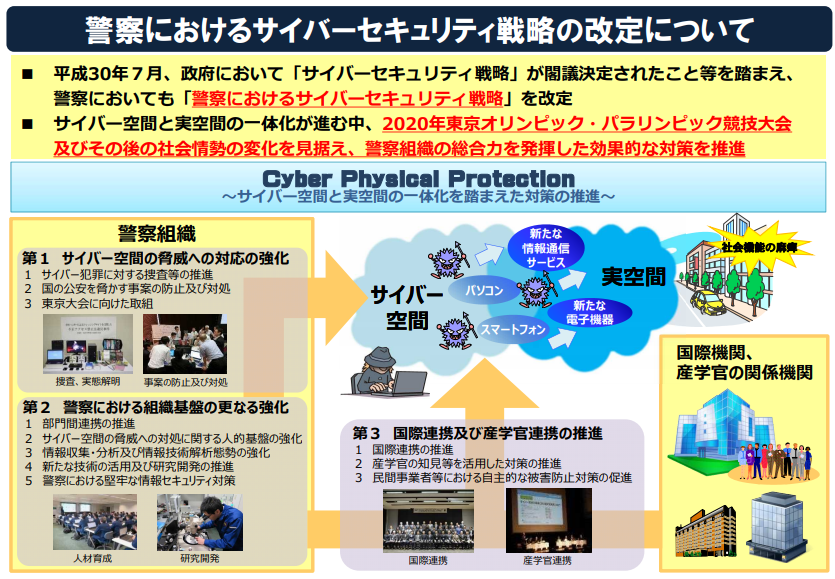

警察庁「サイバーセキュリティ重点施策」改定

米国「国家サイバー戦略」発表

1.アメリカ人民、国土、生活様式の保護

・連邦のネットワーク/情報を安全にする

・重要インフラを安全にする

・サイバー犯罪と戦い、インシデントレポートを改良する

2.アメリカの繁栄を促進する

・活気あふれるデジタル経済を育む

・米国の独創性を育んで保護する

・優秀なサイバーセキュリティ人材を育成する

3.強さを通して平和を保つ

・責任ある国家行動の規範によるサイバー安定性の向上

・サイバースペースで許容されない行動の帰属を明らかにし、抑止する

4.アメリカの影響力を先進させる

・オープンで、相互運用可能で、信頼性が高く、安全なインターネットを促進する

・国際サイバーキャパシティを構築する

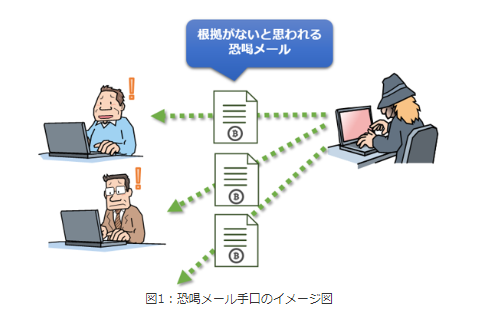

性的脅迫で仮想通貨を要求するメールの相談急増、日本語版も登場

1.恐喝メールの特徴

メールの内容は複数のパターンが確認されていますが、特徴として以下の点があります。

・自分のパスワードが記載されている場合がある

・「アダルトサイトを閲覧している姿を撮影し、連絡先情報を収集した」と脅す

・仮想通貨を要求する

・送信元が自分のアドレスになっている場合がある

総務省「プラットフォームサービスに関する研究会」設置

プラットフォーマー型ビジネスの台頭に対応したルール整備の基本原則

【基本原則の概要】

- デジタル・プラットフォーマーに関する法的評価の視点

検討を進めるに当たっては、デジタル・プラットフォーマーが、①社会経済に不可欠な基盤を提供している、②多数の消費者(個人)や事業者が参加する場そのものを、設計し運営・管理する存在である、③そのような場は、本質的に操作性や技術的不透明性がある、といった特性を有し得ることを考慮する。 - プラットフォーム・ビジネスの適切な発展の促進

革新的な技術・企業の育成・参入に加え、プラットフォーム・ビジネスに対応できていない既存の業法について、見直しの要否を含めた制度面の整備について検討を進める。 - デジタル・プラットフォーマーに関する公正性確保のための透明性の実現

① 透明性及び公正性を実現するための出発点として、大規模かつ包括的な徹底した調査による取引実態の把握を進める。

② 各府省の法執行や政策立案を下支えするための、デジタル技術やビジネスを含む多様かつ高度な知見を有する専門組織等の創設に向けた検討を進める。

③ 例えば、一定の重要なルールや取引条件を開示・明示する等、透明性及び公正性確保の観点からの規律の導入に向けた検討を進める。 - デジタル・プラットフォーマーに関する公正かつ自由な競争の実現

例えば、データやイノベーションを考慮した企業結合審査や、サービスの対価として自らに関連するデータを提供する消費者との関係での優越的地位の濫用規制の適用等、デジタル市場における公正かつ自由な競争を確保するための独占禁止法の運用や関連する制度の在り方を検討する。 - データの移転・開放ルールの検討

データポータビリティやAPI開放について、イノベーションが絶えず生じる競争環境の整備等、様々な観点を考慮して検討を進める。 - バランスのとれた柔軟で実効的なルールの構築

デジタル分野におけるイノベーションにも十分に配慮し、自主規制と法規制を組み合わせた共同規制等の柔軟な手法も考慮し、実効的なルールの構築を図る。 - 国際的な法適用の在り方とハーモナイゼーション

我が国の法令の域外適用の在り方や、実効的な適用法令の執行の仕組みの在り方について検討を進める。規律の検討に当たっては国際的なハーモナイゼーションも志向する方向で検討する。

国内の病院で電子カルテシステムがランサムウェアに感染

電子カルテシステムがランサムウェアに感染、サーバー設定不備で患者情報の一部は復元できず

オンラインゲームのサーバに対するDDoS 攻撃が発生

「FF XIV」DDoS攻撃により障害が発生、人気ゲームを襲うサイバー攻撃

大手SNS 事業者が、ユーザの個人情報2,900 万件が漏えいした恐れがあると公表

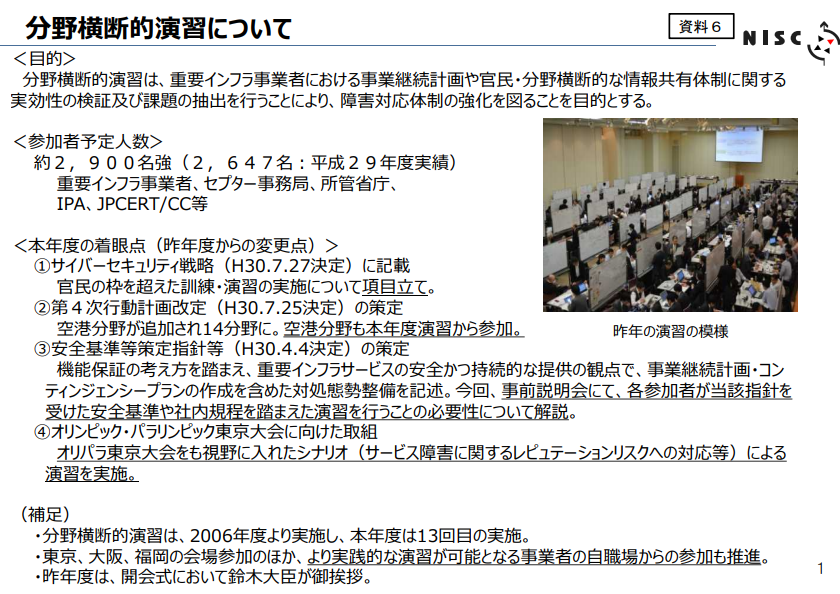

NISC「分野横断的演習」実施

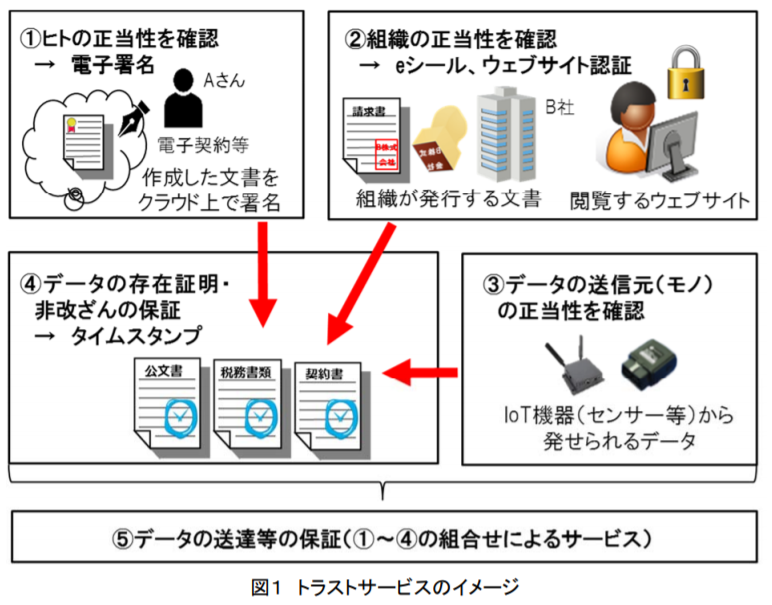

総務省「トラストサービス検討ワーキンググループ」設置

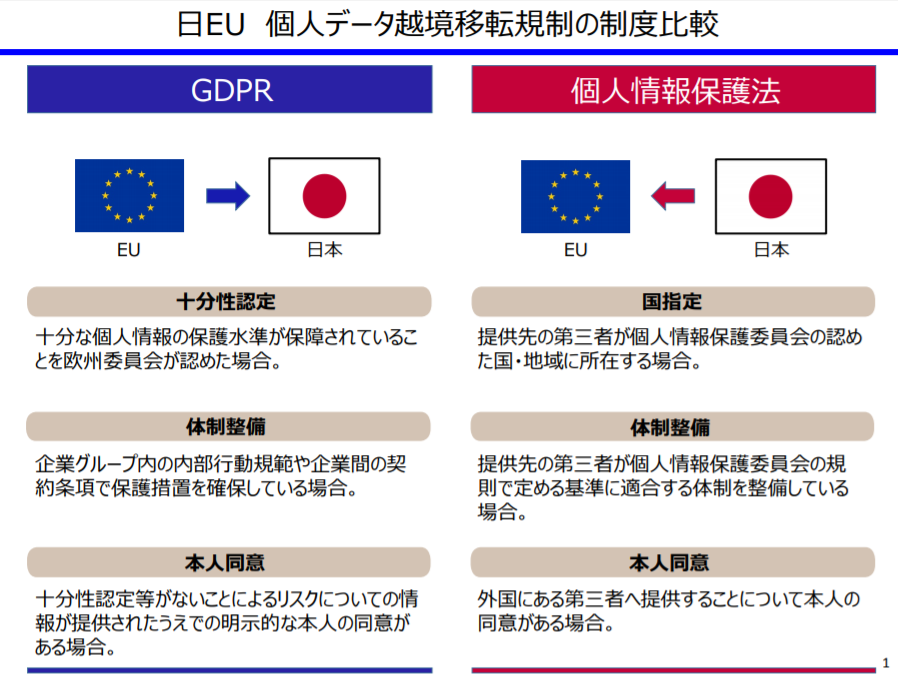

日本とEU との個人データ移転に関する包括的な枠組み発効

海外の大手ホテルチェーンが、不正アクセスにより顧客情報3 億8,300 万件が漏えいした恐れがあると公表

不正アクセスにより、ファイル転送サービス利用者の情報漏えいが発生

フランスのデータ保護機関が、グローバルインターネット事業者のGDPR 違反を認定

欧州議会「EU サイバーセキュリティ法案」承認

自動アップデートツールを悪用してウイルスを配布する攻撃の報告

スマートホームへの攻撃状況

トレンドマイクロ社によると、2017 年に続き、2018 年にスマートホーム向けのホームルータで観測した攻撃的なネットワークイベントの内訳では、「通信プロトコル『Telnet』のデフォルトパスワードによるログイン関連」「仮想通貨マイニング活動関連」「更新プログラム『MS17-010』関連(脆弱性『EternalBlue』やランサムウェア『WannaCry』を示唆)」の三つが、大きな割合を占めている。

EternalBlue

脆弱性攻撃ツール「EternalBlue」は、2017 年 5 月中旬に世界的に拡散した暗号化型ランサムウェア「WannaCry」の事例で大きく注目されました。「WannaCry」の後には、ファイルを利用しないランサムウェア「UIWIX」、ワーム「EternalRocks」、仮想通貨発掘ボット「Adylkuzz」など、EternalBlue を利用した「模倣犯」が連続して登場しました。

EternalBlue は、「Windows SMB1.0(SMBv1)」サーバが特定のリクエストを処理する際のセキュリティ上の欠陥です。

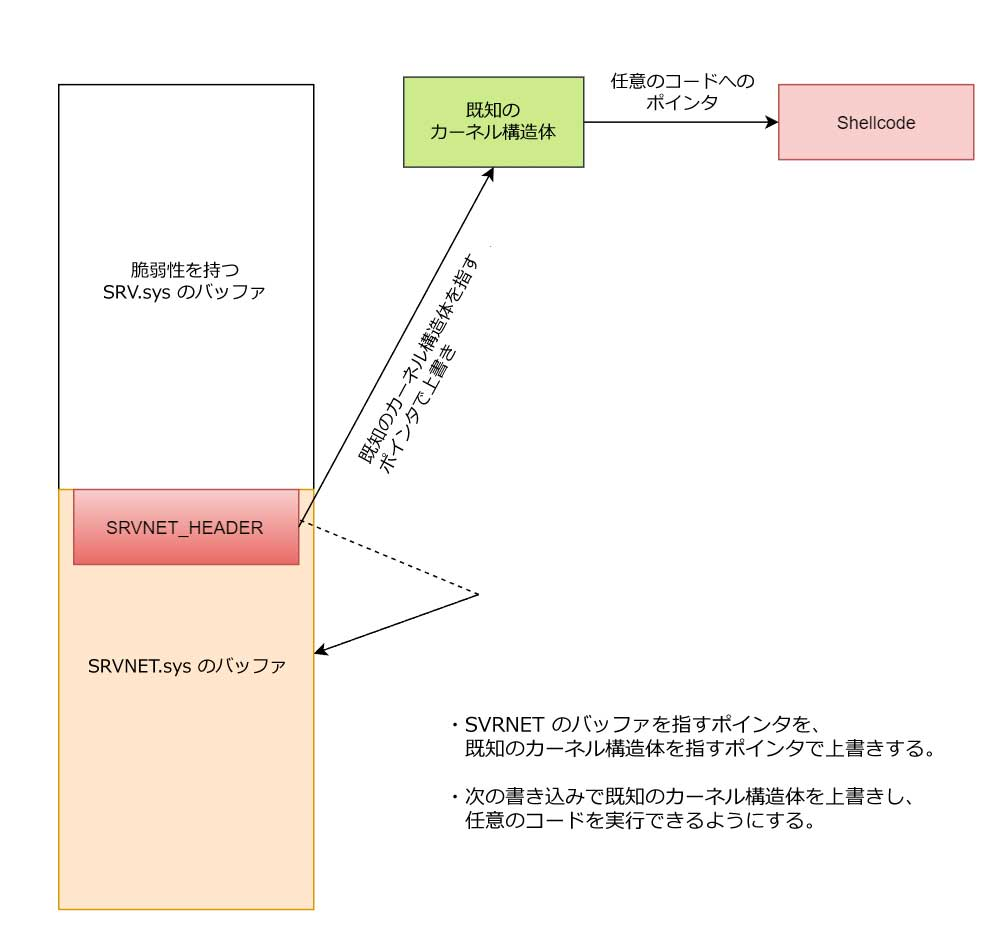

EternalBlueの脆弱性攻撃の仕組み

バッファオーバーフローを起こす脆弱なコードは、カーネルメモリの非ページのメモリ領域で動作します。これはまたラージ非ページ領域でも動作します。これらの非ページプールは、ページ領域の先頭にプールヘッダを持たないため、これらを利用するEternalBlueの脆弱性攻撃の場合、特別な技術が行使されます。この場合、図 のようにオーバーフロー領域に確保されるヘッダ部を書き換える必要があります。