はじめに

こんにちは。LITALICOに入社して2年が経ちました@nhnmomongaです。この記事はLITALICOアドベントカレンダー2021の16日目の記事です。

私は普段Webアプリケーションのプログラマ(主にサーバサイド)として働いているのですが、前職はセキュリティベンダーで働いていたということもあり、CSIRTの一員としても活動しています。

そういった技術の仕事をしていると親戚から時々かけられる 「あんた、パソコン詳しいんでしょ?」 という雑なお言葉。この記事は、お正月実家に帰ったら家族や親戚のそんな一言から 否応なくご家庭内のインシデントレスポンスに巻き込まれてしまったあなたへ 捧げます。

想定読者

- いつもは実家にいないが、年数回は家族が住む実家に帰る人。

- 親戚から「なんかパソコンに詳しい」と思われている人。

- 実家に帰ると「ルーターのファームウェアくらいはアップデートしておいてやるか……」と思う、なんの見返りもないのにネットワーク機器の保守をしてくれる優しい心の持ち主。

免責事項

本記事で解説する調査方法や判別法などはあくまでもご家庭で端末の調査をする際の一例であり、発生した事象、感染したコンピュータウイルス(「マルウェア」とも呼びます)の種類などによっても最善の対応は異なります。

特に、今回のケースでは横展開(感染の拡大)などについては考慮していなかったりしますし、説明が不十分なことが多くあります。

以上をご留意のうえ読み進めていただけますと幸いです。

実践!インシデントレスポンス

今回は<サポート詐欺に引っかかった!>という状態を想定して対処方法を時系列で解説していきたいと思います。ここから先は出来事を身近に感じて貰うため急に物語調になりますが、お楽しみいただければ幸いです。それではインシデントレスポンスの、始まり、始まり。

インシデントは突然に

昨年はコロナ渦で実家に帰っていないということもあり、今年は帰省することにしたあなた。正月、自室で惰眠をむさぼっていると、突然兄が困惑した表情であなたを起こしに来た。

「おまえ、パソコン詳しかったよな? ちょっと来て欲しいんだけど……」

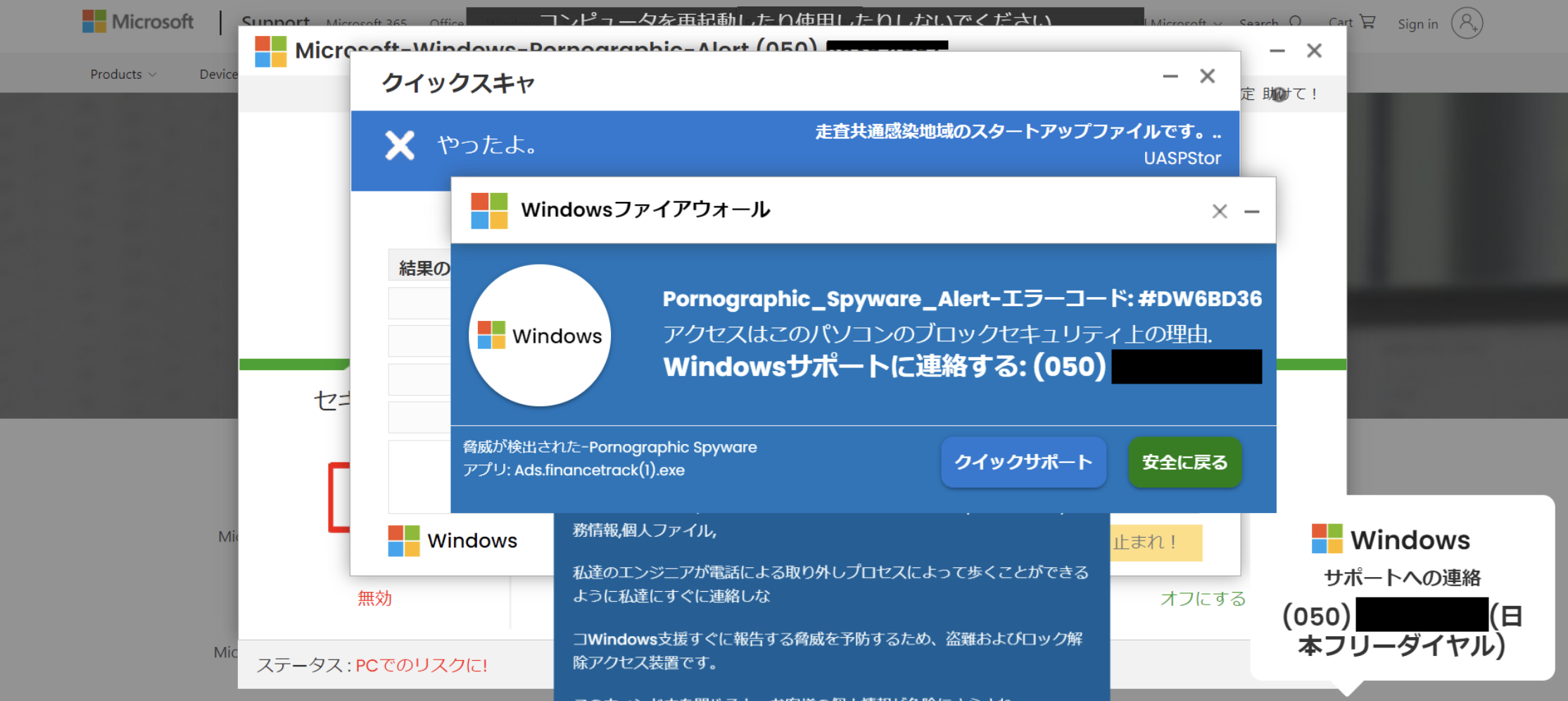

何かと思って尋ねると、父親がリビングでパソコンを操作していたところ、急にけたたましいビープ音が鳴り響いて、ウイルスに感染したことを知らせる警告ウィンドウが沢山出てきたという。

「なんか、パソコンがウイルスに感染したらしい。なおせそう?」

そもそも本当にコンピュータウイルスに感染したのか疑わしいな、と思ったあなたは、現状調査のためパジャマのままリビングに向かった。

誰かと電話する父親の声

あなたがリビングへ行くと、父親は誰かと携帯電話で会話していた。

「はい。ダウンロードできてます。再起動もできました。ええ、これをクリックして……はい、起動できました。はい……」

ダウンロード? 起動? ちょっと待て、おかしいぞと思ったあなたは父親の背後に回ってパソコンの画面を確認した。

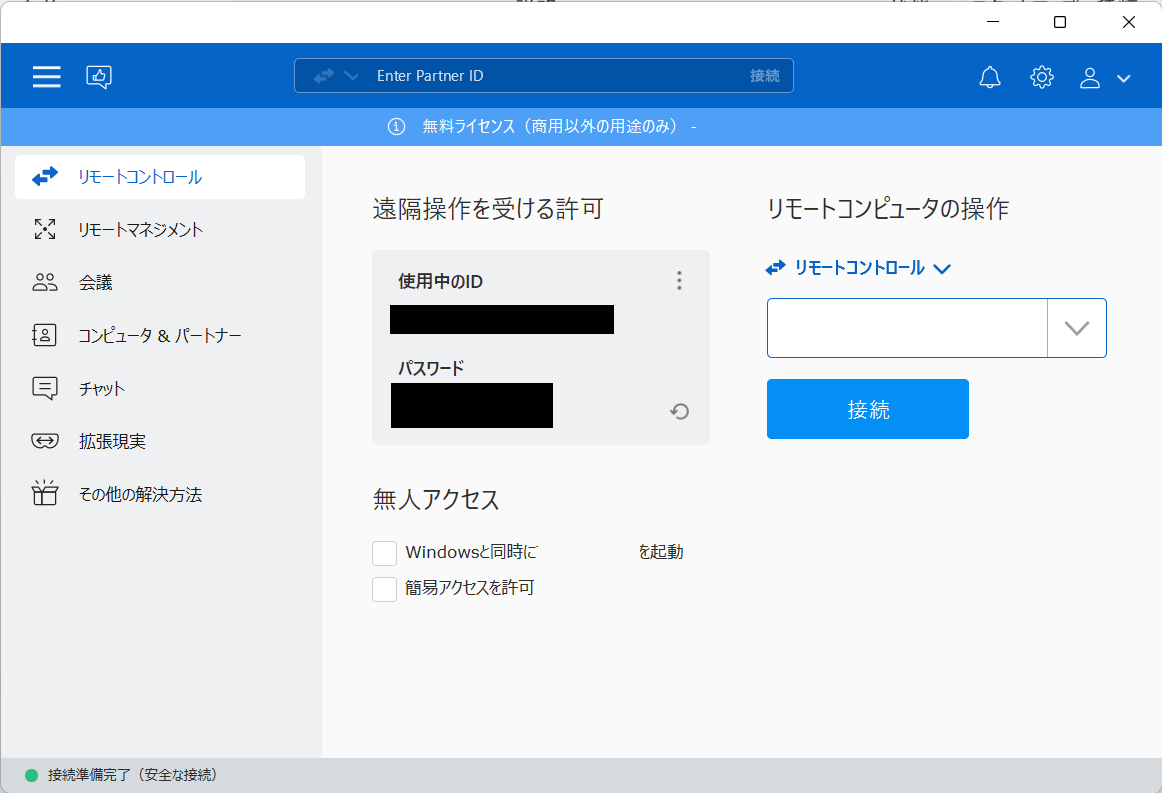

すると、父親はマウスを動かしていないのにもかかわらず、画面上でマウスが動いている。

これはサポート詐欺だ。しかも今まさに遠隔操作されている。 そう判断したあなたは父親から電話を奪って通話を切り、パソコンのネットワーク接続も切断した。

「おい、一体なんなんだ。電話中だったのに」

「お父さん、詐欺にひっかかってるよ」

「え?」

あなたがサポート詐欺について説明すると、父親は詐欺であることを理解してくれたようだった。

電話口で何を支持されたのかを父親に聞いたところ、「サポートセンター側でウイルスを除去するので操作支援用のソフトをインストールして起動して欲しいと言われ、そのとおりにした」ということがわかった。

そこで、インストールしたソフトの名前を覚えているかをたずねたが、名前が長くて覚えていないという。さらにWebサイトから何かソフトをダウンロードしたか聞くと、ダウンロードしたのは覚えているが、どこにダウンロードしたか覚えていない、指示通りに操作したのでいつもとは違う場所にダウンロードしたと思う、とのことだった。

また、何か機微情報を誰でもわかるようなところに置いていないか? と聞いたところ、「通販で買い物する時にコピペする用に、デスクトップにクレジットカード情報を記入したメモを置いていた」とのことだった。

なんでそんなわかりやすいところにまた……とあなたは思ったが、わかりやすいところでないと忘れるからだろうと思い直した。

メモの内容が盗まれてしまったかどうかは現時点では不明だが、念のため父親にはカードを停止したい旨の連絡をカード会社にしてほしいと伝え、あなたは一体何のソフトをインストールされてしまったのか、削除してパソコンを復旧できそうかを調べることにした。

調査準備

本来正式なデジタルフォレンジックを実施する場合はデュプリケーターでHDDやSSDをまるごと複製してから調査するのだが、あなたの自宅にはそこまでする装備がない。

幸い該当のパソコンのOSはWindows11だったので、あなたはCDIR-C(Cyber Defense Institute Incident Response Collector/証拠保全ツール)一式が入ったUSBを対象のパソコンに接続し、下記ページからダウンロードできるユーザーズガイドに沿って調査に必要なイベントログやレジストリを保全することにした。

※データの収集方法等は上記ユーザーズガイドに記載があるため今回は割愛します。

※ツールの本来のコンセプトなどは下記の記事で解説があります。もしご興味ある方は参考にしてみてください。

対応1.直近端末内にインストールされた実行ファイルを探せ!

データの保全に成功したあなたは、時間つぶしのために自宅から持ってきた私用のノートパソコンに、USBメモリ経由で保全したログを移した。

これまでに聞いた兄と父親の話からすると、サポート詐欺でインストールさせられた実行ファイルは、直近一時間以内に生成された実行ファイルであると推測できる。

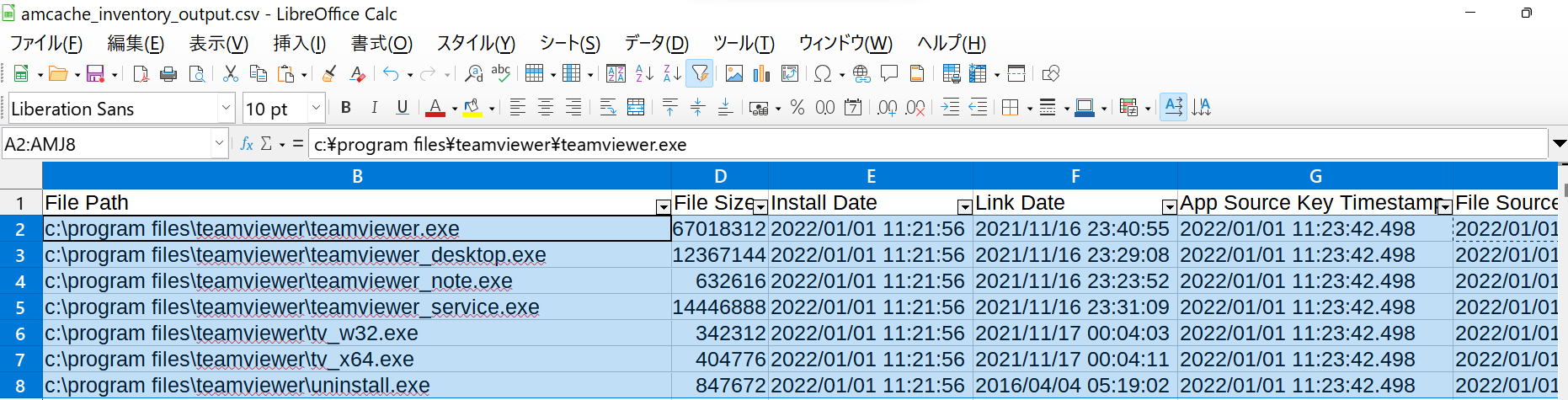

CDIR-Cを使って回収したログやファイルのうち、MFT(ざっくり言うと端末内のファイルの目次)からそれらを見つけ出すのはレコード数が多すぎて、自分が持ってきたノートパソコンのスペックでは、ログを扱いにくいかもしれない……。そう思ったあなたは、実行ファイルの痕跡だけが残る Amcache を元に、サポート詐欺に利用された実行ファイルを探すことにした。

※Amcacheの書き込まれるタイミングに注意。ここになかったからと言って実行ファイルが存在しなかったことの証明にはならない。

Amcacheは、実態としてはAmcache.hve(拡張子はこれでハイブと読みます)ファイルで、CDIR-Aのamcache.exe(paser)を利用して内容をパースすることができる(詳細はgithub上のREADMEを参照)。保全が成功していれば、保全時に生成される端末名と日付の入ったフォルダ(以降保全フォルダと呼ぶ)の中の、Registryフォルダに入っている。

あなたは自分の端末上で下記のコマンドを実行してamcache.exeを動かし、パース結果であるcsvファイルを得た。

$ amcache.exe -o 出力フォルダへのパス 保全フォルダ\Registry

※registryフォルダを指定すればamcache.exeが勝手にAmcache.hveファイルを探してパースしてくれる。

得られたcsvファイルを適当な表計算ファイルで開き、インストール日を降順で並び替えてみたところ、画像のような実行ファイル群が見つかった。インストールされた日時も、先ほど父親が電話していた時間帯と合致している。

Program filesフォルダの中に複数あって、uninstall.exeもあることから、インストーラーでインストールされたのだろうか?とあなたは予測した。

発見したファイル名で検索をかけてみたところ、IDとパスワードを入力することで端末の遠隔操作が可能になるタイプのソフトで、商用以外であれば無償で誰でも利用できるソフトであることがわかった。父親はこのソフトを起動して、詐欺電話の相手にIDとパスワードを教えてしまったのだろう。

本来であればAmcacheはファイルのSHA1ハッシュも記録しているのだが、今回は端末の再起動などをしていないためか、該当ファルのSHA1はAmcache内に記録されていなかった。

そのため、父親の端末上の該当ファイルをアンインストールする前にPowershellのGet-FileHashコマンドで該当ファイルのSHA256ハッシュを取得し、VirusTotalで検索してみたところ、該当のソフトは改造品等ではなく現在も配布されている正規のソフトウエアであることがわかった。

また、再度表計算ソフトに戻って今度はFile Source Key Timestampの項目を降順にしたところ、インストーラーらしきファイルを父親が利用しているユーザーのドキュメントフォルダ内に発見した。

対応2. 見つけた実行ファイルを削除しろ!

該当のソフトはファイル転送も可能なタイプのソフトだったので、あなたはデスクトップにあるクレジットカード.txtなど格好の餌食だっただろう、被害がないといいが……と思いながら、「プログラムの追加と削除」メニューから該当のソフトウェアをアンインストールした。

今回利用されたのはマルウェアではなく正規のソフトウェアだったので、通常のアンインストール手順で削除することができただろうとあなたは判断した。

念のためサービスとして動いていないかを確認したが、アンインストールする前は動いていた該当のサービスが削除されていた。

また、誤って再度インストールしないよう、父親がインターネットからダウンロードしたであろうインストーラーも削除しておいた。

これで、今回のサポート詐欺によって端末上に生成された実行ファイルは削除できたはずだとあなたは判断した。

他にも窃取されたファイルがあるかもしれないな、とあなたは思ったが、幸いこの端末は父親がネットサーフィンやゲーム(麻雀)をするためだけに利用しているパソコンで、クレジットカード情報よりも重要な情報は入っていなさそうだった(クレジットカード情報もかなり重要な情報ではあるが……)。年賀状のデータ作りや印刷は兄の担当になっていてよかった、とあなたは胸をなで下ろした。

また、操作されていた時間はものの1分程度だったため、Decoyかよ、と思うような場所に存在したクレジットカード.txt以外にファイルを漁れるような時間はなかっただろう、とあなたは判断した。

しかしながら、電話番号はそもそも電話している時点で詐欺相手にバレているので、あなたは今後あまりに迷惑電話や詐欺電話が多くなるようなら携帯電話の番号を変えることを父親に勧めた。

対応3. ブラウザ通知を削除しろ!

最後に、今回の詐欺の入り口になったであろうわずらわしい広告を削除しなければならない。アンインストール作業中も頻繁に「コンピュータウイルスが発見されました!」のような通知が表示されてうっとおしいことこの上なかった。

この通知をうっかりクリックしてしまえば、またサポート詐欺用のウェブサイトへ飛ばされてビープ音が鳴り響いたりするのだろうか。一瞬好奇心がむくむくと湧き上がったが、対処が面倒なのでクリックするのはやめておこう、とあなたは思った。

どのソフトからの通知なのかを確認したところ、Chromeからの通知だったので、下記の記事に沿って設定を確認し、父親の了解を得た上で通知元のドメイン含め、知らないドメインの通知設定を片っ端からブロックした。

こうしてあなたの実家は平和を取り戻した(父親のカードは止まってしまったけど)。

はたして予防はできるのか?

無事インシデントレスポンスを終えたあなた。しかしもう正月に叩き起こされたくないな……そう思ったあなたは、今後は同様のトラブルが起こりにくくなるよう予防策を考えた。

- 親や親類とは定期的に連絡を取る

- 仕事でも同じだが、何か異常があったときに早めに報告・相談してもらえる関係であることが大事。

- 実家内の異常は実家に居る人間でないと気づけない。センサーのメンテナンスは重要。

- 親と不仲な場合距離を置くのは正しい対処が、なんとなく面倒というだけで放置はしない方がよい。大抵の場合より面倒なことになる。

- 実家に帰ったら片っ端から機器のソフトウェアをアップデートをする。

- 一般人はソフトウェアアップデートの重要性を知らない。代わりに更新する。

- さりげなく注意喚起する

- 最近こんなメールが来てさ~!本物かと思ったんだけど詐欺らしいよ!など事例を挙げると意識してもらいやすい。

ここまで考えてあなたは思った。やっぱり一番脆弱なのは人間だな……。 システムの脆弱性を突くよりも、人間の脆弱性を突く方がよっぽど簡単だ。だから詐欺はなくならない。

あなたはテレビに映る正月番組をぼんやり眺めながら、もう少し頻繁に親にping打つか……と思ったのだった。

おわり。

端末がMacだった場合

いやいや、そこで終わらないでくれ、うちはWindowsじゃなくてMacなんだが……と思ったそこのあなた! ちゃんとMac用の保全ツール・解析ツールも存在しておりますよ:)

え~、でもツールだけ渡されても……と思ったあなた!そんなあなたは運が良い!

なんと、来年1月に開催されるイベント「Japan Security Analyst Conference 2022」にはMacのフォレンジックを行うハンズオントラックがあります!

こちらのイベントはセキュリティに関わる分野の学生や社会人のみという参加条件がありますが、基本的に資料や発表されたツールは後日公開されるため、来年1月には誰もがMac OSのフォレンジックができるようになっていることでしょう……

最後に

いかがでしたでしょうか。今回は保全した複数のファイルのうち、1つのファイル(Amcache)にしぼってものすごくざっくりした調査をしてみました。

他にもCDIR-Cで収集した調査に役立つファイルはたくさん有りますし、データの解釈の仕方は本来もっと繊細で注意事項がたくさんあるのですが、今回はとりあえずのおうちインシデントレスポンス用に……という形で紹介させていただきました。各種説明や、注意事項の著しい欠如がある等のご指摘は是非コメント欄にメッセージいただければと思います。随時追加・修正させていただきます。

物語の中の「あなた」が予防策を考えていたように、詐欺に引っかからないことも重要なのですが、 いくら予防をしても引っかかる人がいるのが詐欺というものです。 仕事でのインシデントレスポンス同様、引っかかったことのことも考えてフォロー体制ができているとよいですよね。今回の記事がその一助になれば幸いです。

それでは皆様良いお正月を🎍