自社内でゼロトラスト的な取り組みを行っていますが、設計や選定の時に注意すべきと感じたことを書きたいと思います。実際やってみてどうだったかも簡単に書きたいと思います。実は2020年10月28日の Akamai Gaming Leadership Summit でウェビナー登壇させて頂いた時の資料です。せっかくスライドを作ったので少し補足も加えつつ公開してみました。スライドは下記にもアップロードしてあります。

スライド版

https://www.slideshare.net/ssuser8200d3/ss-239010449

補足

どこかしらで信頼するのと、本などを読むと何故かゴチャゴチャしているため。

補足

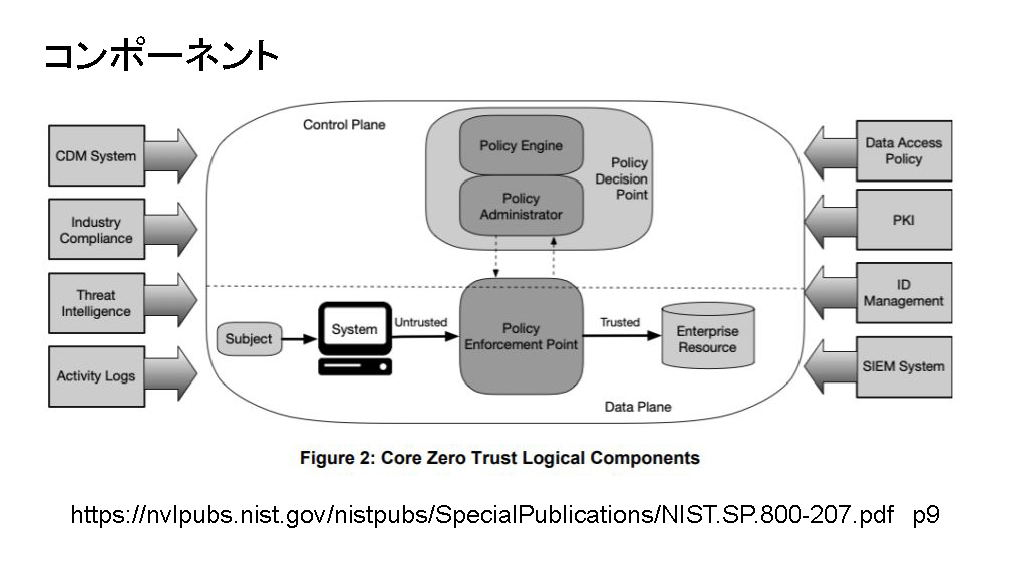

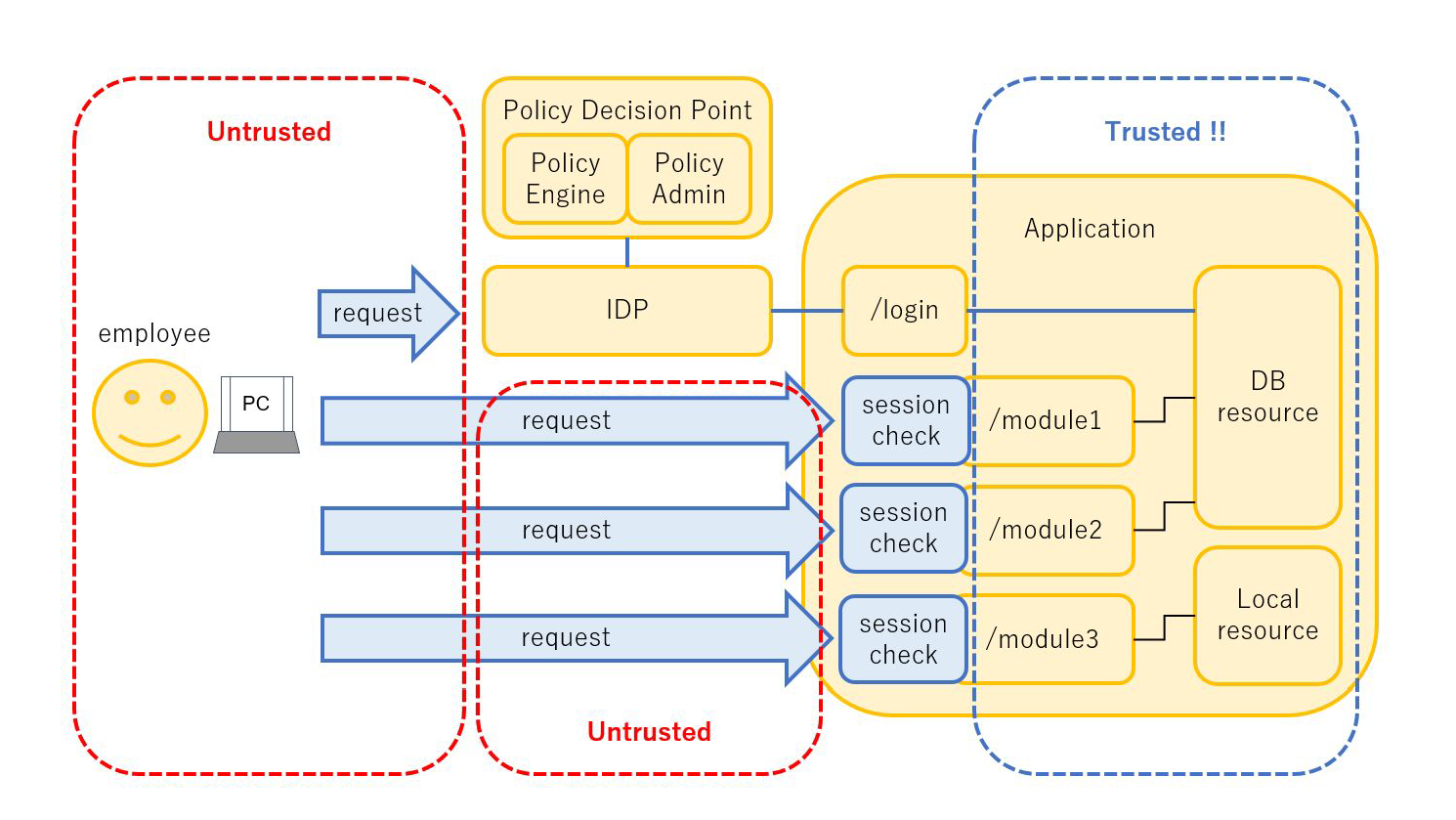

上記はあくまで危ないと思う一例です。他にもPolicyで評価されない攻撃リクエストがEnterprise Resourceに届いてしまう実装パターンはあるかもしれません。実際に出会ったことはありませんが、例えば社員が操作するノートPC等のクライアントに配置されるエンフォーサの実装があった場合にも、同様の問題が発生する可能性があります。

補足

エンフォーサはEnterprise Resourceに近い場所に配置しつつ、どのようなクライアントからリクエストが来ても、漏れなくPolicy通りのチェックと制御が行えることが重要になります。私がプロキシ型を好むのは、Enterprise Resourceを扱うApplicationの認証やセッションチェックに問題があったとしても、認証やポリシーによる防御を一律に被せられるためです。

Auth Proxy で通信を実際に止めたり通したりします。図の経路以外からは App にアクセス出来ないようにするのが重要です。将来的にデバイス認証やポリシーを追加してゆくために IDP か Auth Proxy の部分で拡張が行えるようにしておくと良いと思います。IDP は API が提供されているものだと、SIEM や EDR や デバイス管理系ツール と連携したポリシーを追加しやすいと思います。なお、冗長化などの細かい部分は省いています。

補足

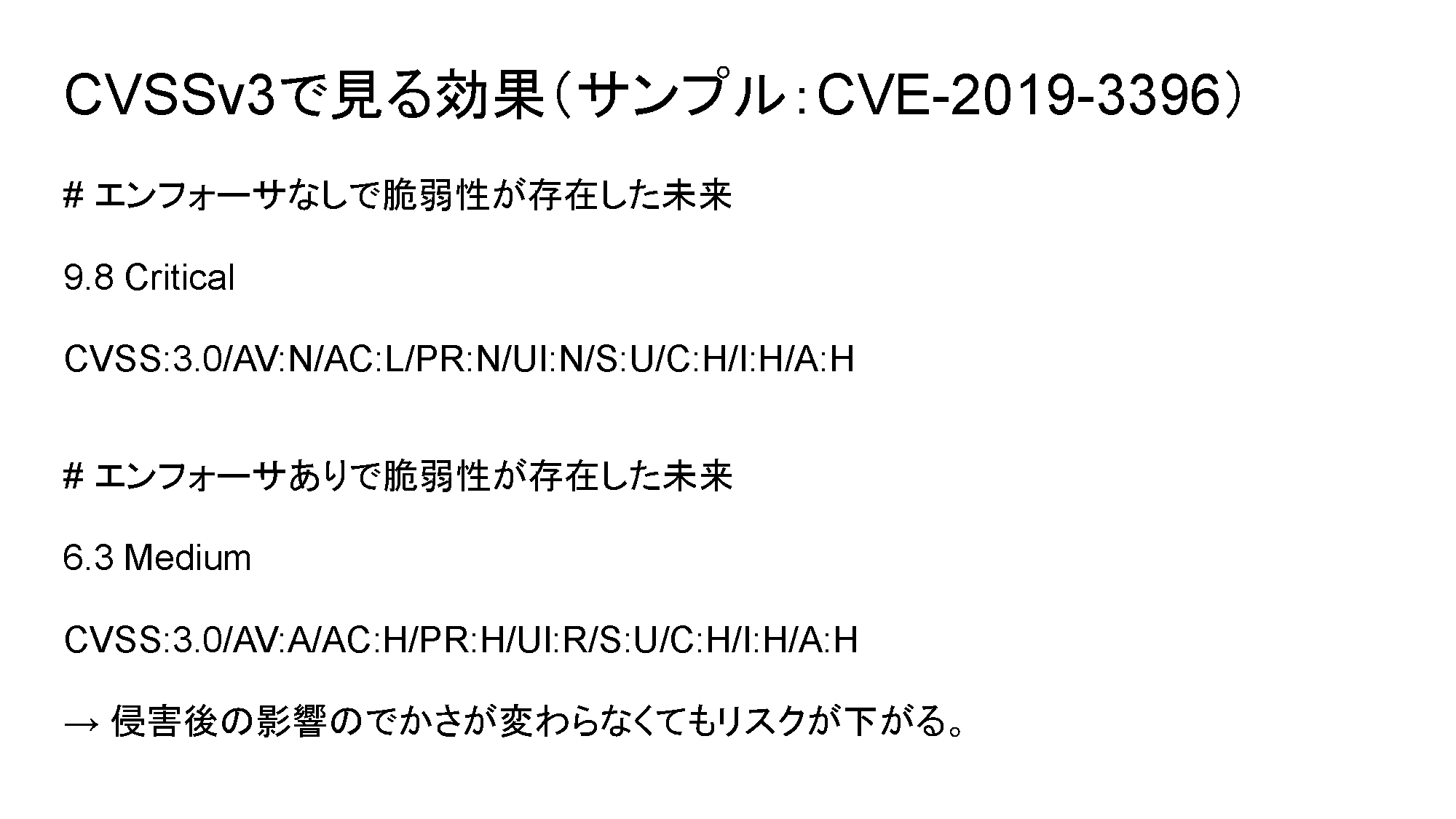

上記は両方とも 機密性/完全性/可用性 への影響を全て「高」のままで計算していますが、このくらいリスクレベルが下がる。というサンプルです。逆に言うと前に図で説明した 認証不要&権限不要&ネットワーク越しに悪用可能な脆弱性 はそれだけ危険ということになります。

補足

実装パターンは様々なのと接続方法もいくつかパターンがありますが、ここまでの要件や注意点のほかに暗号化など一般的なセキュリティ対策が施されている必要はあります。また、通信速度/安定性/運用保守のしやすさも重要なポイントだと思います。通信速度に関しては中継点のロケーションによって大きく左右されるため、海外製品は特に注意が必要でした。

インターネット上に公開する部分がマネージドサービスであったり、自身で配置するコネクタへのインバウンド通信許可が不要なもののほうが、安心で運用も楽だとは思っています。例えば Akamai EAA のように Enterprise Resource のあるローカルネットワーク側のコネクタからクラウドプロキシにトンネルをはるようなものです。自身のサーバをインターネット公開するものだと、セキュリティパッチなど手入れが大変なため、運用体制に不安がある時に重宝します。

補足

我々にとっては、今まで防がれてきた攻撃が逆に防がれなくなるということを避けるために、きちっとしたエンフォーサの実装がまずは最重要でした。さらなるセキュリティ強化や自動化はメリットを見極めつつ計画的にやってゆこうと考えています。