本記事はリンクアンドモチベーション Advent Calendar 2023の22日目の記事になります

はじめに

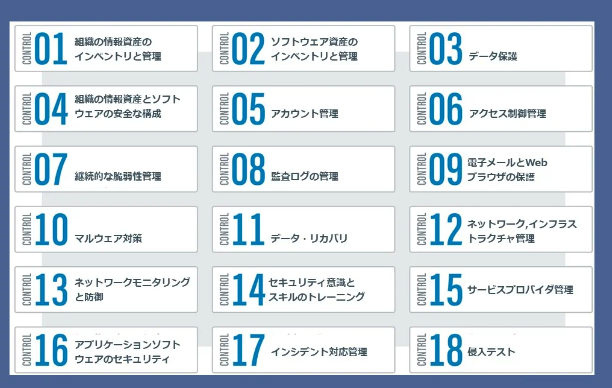

弊社ではより堅牢なセキュリティ体制にするためにCIS Controlsというフレームワークに沿ってサイバー攻撃に対する対策を見直してます。

今回、CIS Controlsというフレームワークの中でセキュリティ対策で効果的な3つのAWSサービスについての運用・適用の工夫を紹介できればと思います。

※使用しているAWSサービス数が多いので絞らせてもらいます。

CIS Controlsのフレームワークとは?

米国のセキュリティ非営利団体であるCISが、企業がサイバーセキュリティ対策として取り組むべきことをまとめたガイドラインです。サイバー動向の変化に合わせて頻繁に更改されています。

直近の更改では、テレワークの増加やクラウドサービスの活用増加等の影響を受け作成されました。

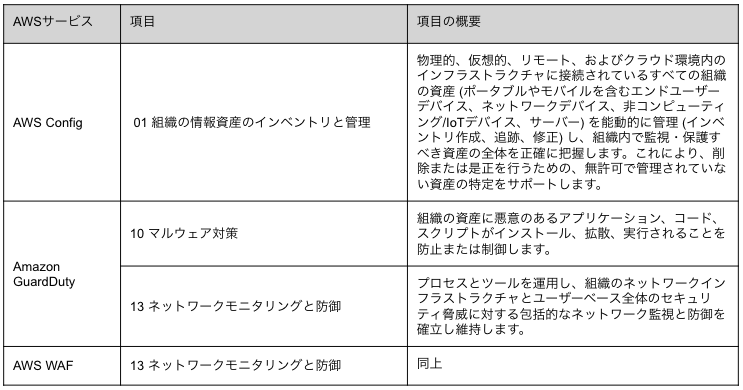

紹介するAWSサービスとCIS Controlsの項目の関係

今回記事で紹介するAWSサービスはAWS Config,Amazon GuardDuty,AWS WAFです。

それぞれのサービスを使うとどの項目に効果的かを表します。

以下でそれぞれのAWSサービスの概要と運用・適用の工夫を記載します。

AWSサービスごとの概要と運用・適用の工夫

AWS Config

概要

AWSリソースの設定を追跡、監査、評価するサービスです。これにより、リソースの設定変更の影響を特定し、セキュリティと運用の監査を効率的に行うことができます。

Configの設定をオンにするだけで、簡単にAWS内の全てのリソースの追跡をし、意図していないリソースが作成・挙動していないかの特定が可能です。

運用・適用の工夫

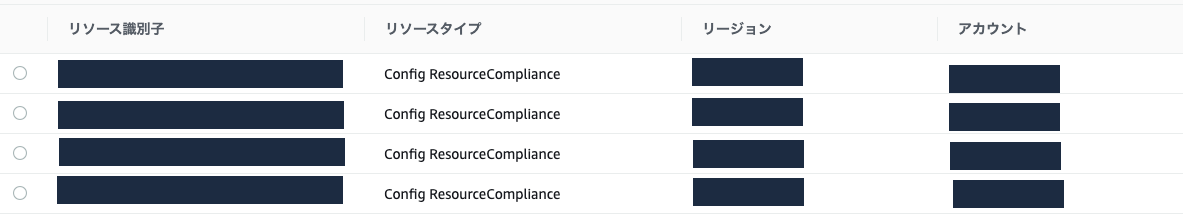

単純にConfigをオンにするだけだと、リソースの情報は保持できていますが、うまく運用に載せるのが難しいです。

意図していないリソースが作られていないかの特定をするために以下の工夫で運用してます。

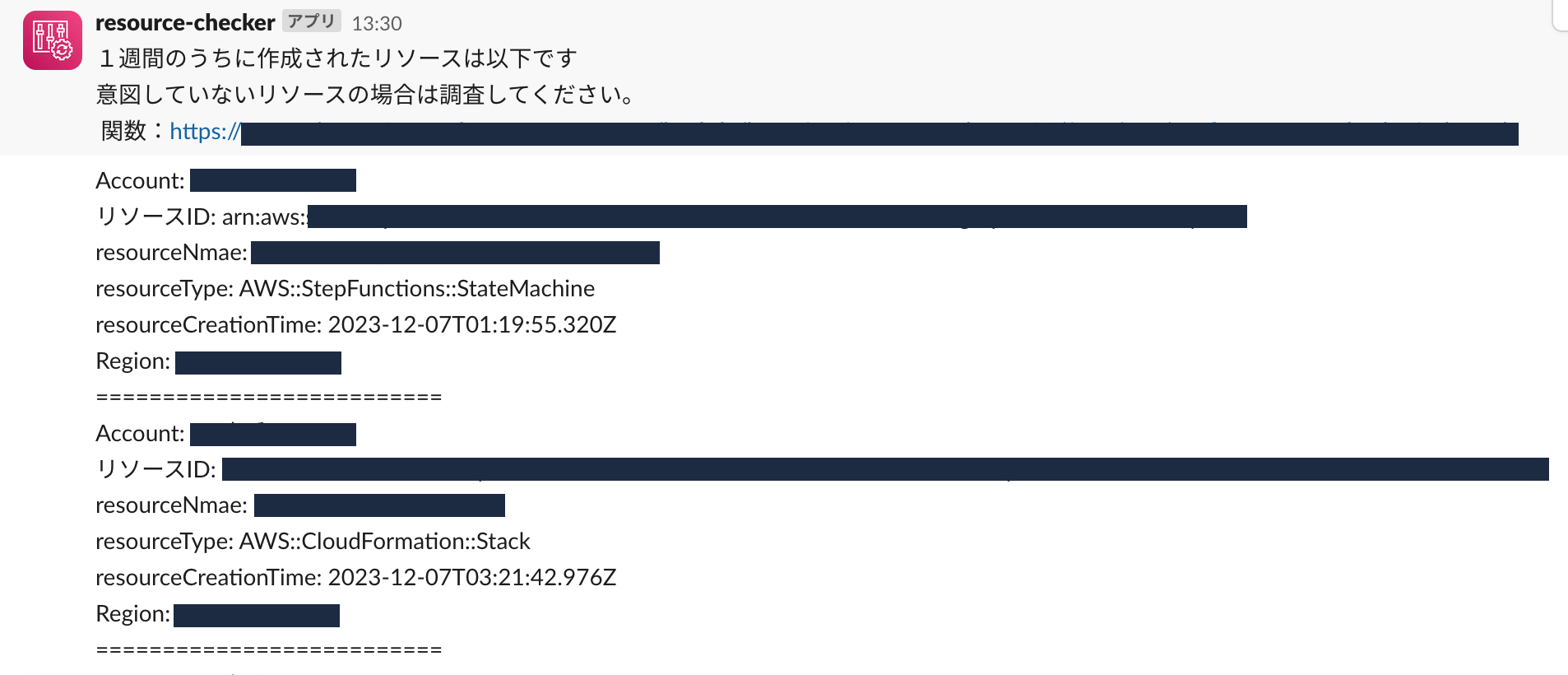

AWS Configの中の高度なクエリを使用して、自分たちが意図していないリソースが勝手に作られていないかを週次で自動で通知し確認してます。(※画像参照)

意図していないリソースはないか以外で確認する観点は以下を取り入れてます。

・パブリックに公開していないか?

・機密情報が適切に取り扱われているか?

・コストが急激に増加しないか?

上記を判断して、それぞれのリソースに適切な対応をしてます。

通知の量が多い時に大変ですが、今後その判断も自動化でできないかを検討していきたいと思ってます。

Amazon GuardDuty

概要

ユーザの操作や通信などのログを継続的にモニタリング、不審なサーバーとの通信や不正アクセスなど「悪意がある」と疑われる挙動を、機械学習を用いて検出してくれます。

最近ではECS Runtime Monitoringという機能が追加され、Fargateなどのコンテナに対してのセキュリティ問題の検知をしてくれるようになりました。

運用・適用の工夫

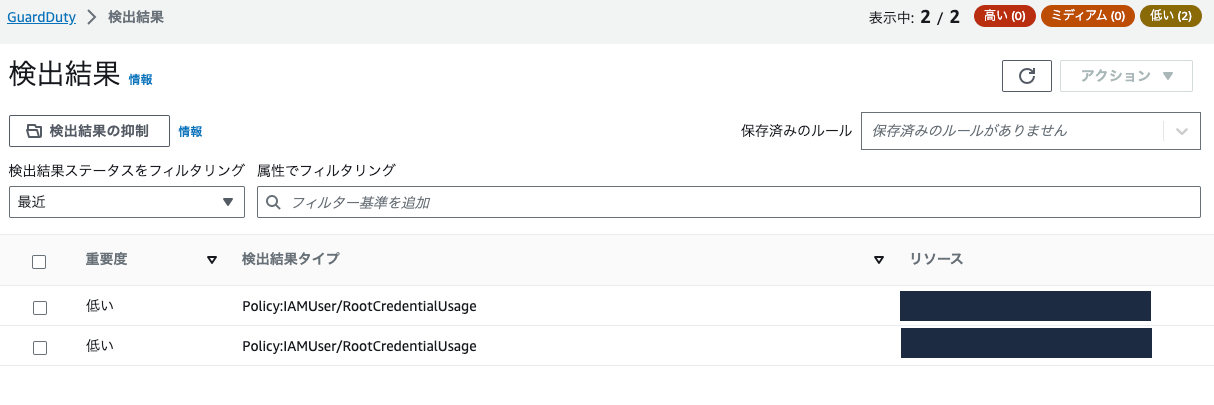

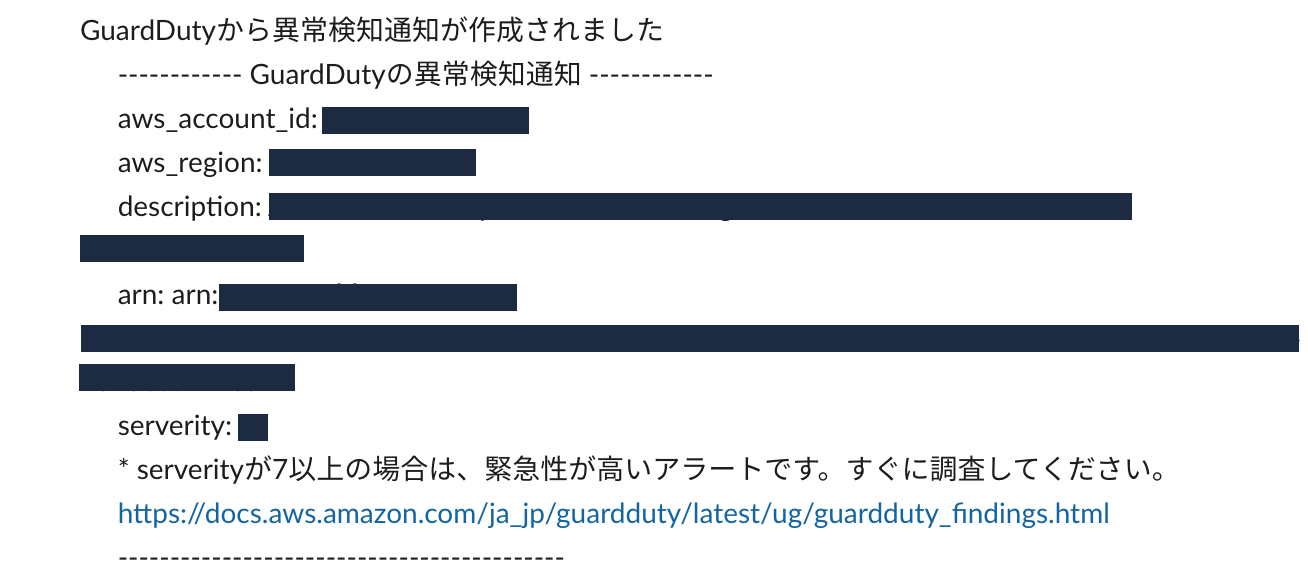

定期的にコンソールを見に行くのは辛いので、Lambdaを使用して検知したら通知する運用にしています。

GuardDutyから検知された内容を通知することで即座に反応し異常があるかないかを判断し、迅速に対応することができます。

AWS WAF

概要

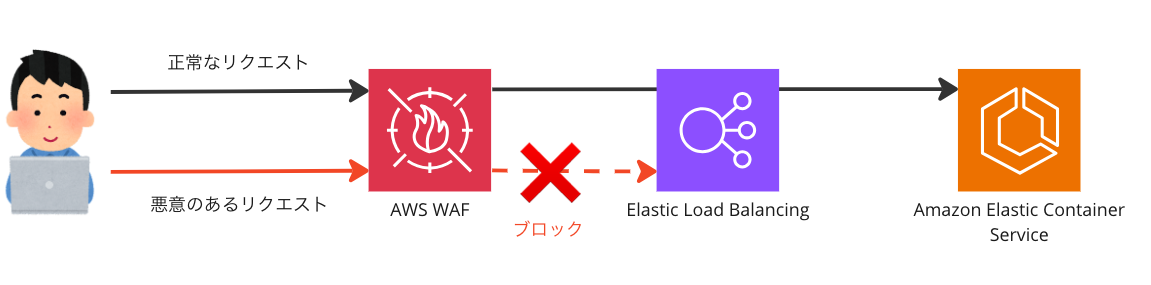

ウェブアプリケーションの脆弱性を狙って仕掛けられる悪意ある攻撃から、ウェブアプリケーションを保護することができます。

アクセスしてくるユーザーとウェブアプリケーションの間にWAFを挟むことにより、悪意ある攻撃の通信を遮断してウェブアプリケーションを防御することができます。

リクエストの発生元のIPアドレスまたはクエリ文字列の値など、指定したルールに基づいて、保護されたリソースに関連付けられたサービスはリクエストに対し、リクエストされたコンテンツ、HTTP403ステータスコード (禁止)、カスタム応答のいずれかで応答します。

運用・適用の工夫

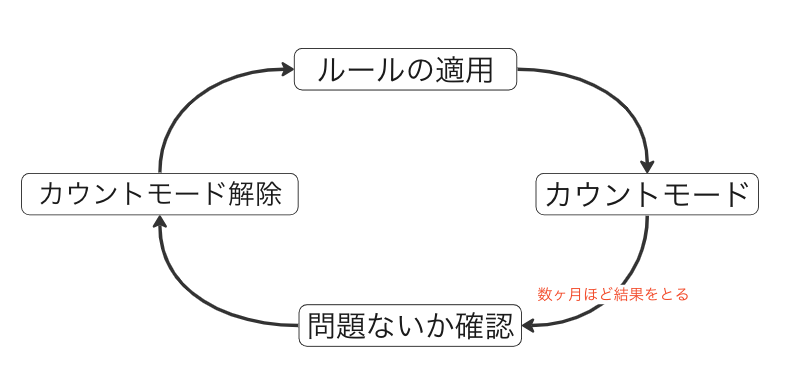

適用するルールを決めてWAFをリソースに紐づけて導入するだけですが、正常なリクエストを間違ってブロックしてしまう可能性があります。

なのでまずカウントモードを使用してから適用します。カウントモードとはブロックするのではなくその数をカウントするだけのモードです。

カウントモードの数を確認し、使用しているルールがサービスに問題がないかを判断します。

その判断の後、カウントモードを解除しWAFを運用に乗せることができます。

最後に

セキュリティ対策をAWSサービスを使うことで、メンテナンスコストを減らすことができ、運用を形骸化しないようにすれば半永久的に安全性が保たれます。

弊社も活用しきれていない部分はあるので、今後いろんなサービスを試しながら開発組織に運用・適用できるサービスを見つけセキュリティレベルを高めていきたいと思います。