🎄はじめに

この記事は Cisco Systems Japan の有志による Advent Calendar 2024 のシリーズ 2 の

15日目として投稿しています。

< 過去の記事 >

2017年: https://qiita.com/advent-calendar/2017/cisco

2018年: https://qiita.com/advent-calendar/2018/cisco

2019年: https://qiita.com/advent-calendar/2019/cisco

2020年(1枚目): https://qiita.com/advent-calendar/2020/cisco

2020年(2枚目): https://qiita.com/advent-calendar/2020/cisco2

2021年(1枚目):https://qiita.com/advent-calendar/2021/cisco

2021年(2枚目)https://qiita.com/advent-calendar/2021/cisco2

2022年: https://qiita.com/advent-calendar/2022/cisco

2023年: https://qiita.com/advent-calendar/2023/cisco

2024年:https://qiita.com/advent-calendar/2024/cisco (シリーズ1と2)--> 今ここ

🎄この記事で書くこと

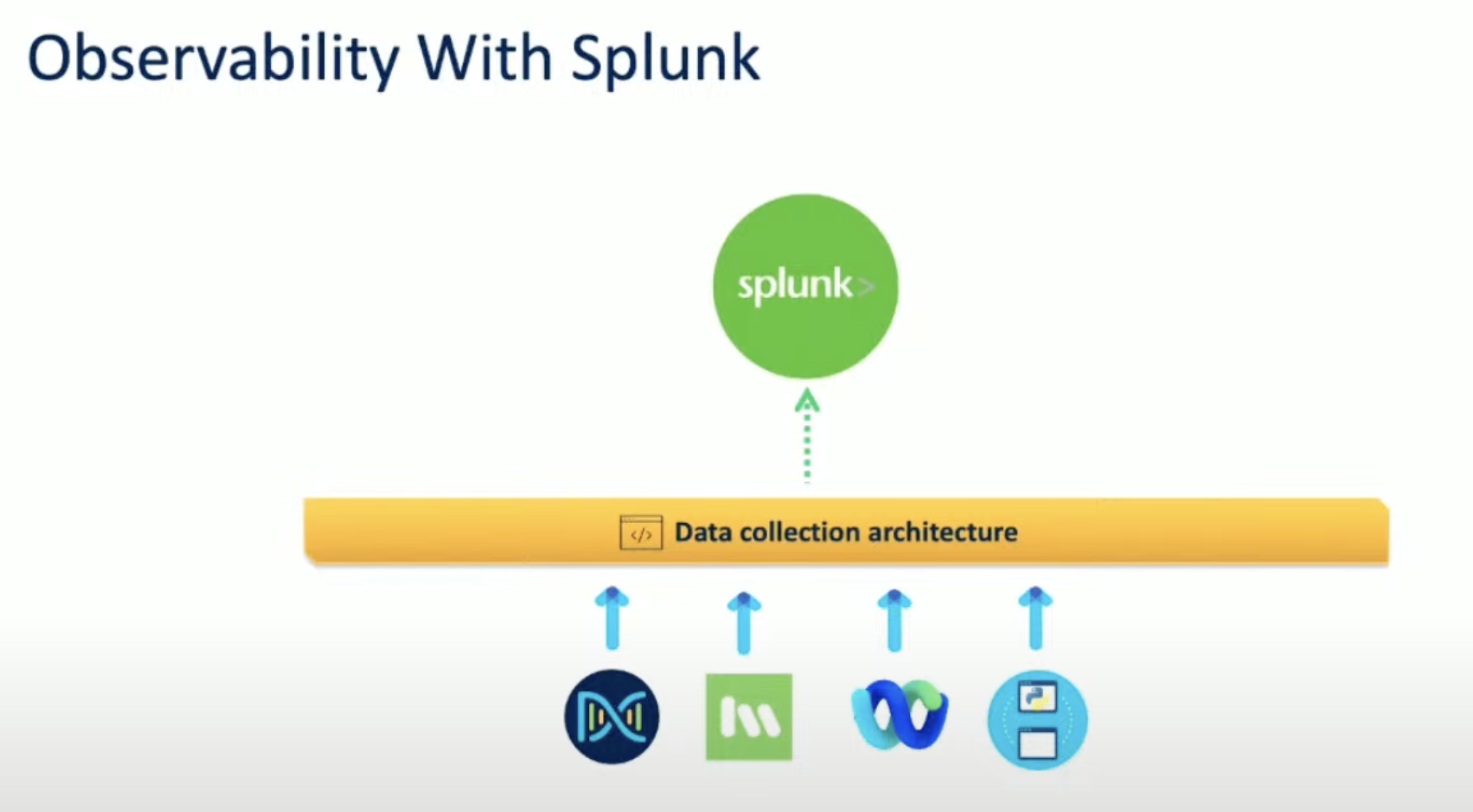

Meraki/Catalyst製品から得られるネットワークテレメトリをSplunkに連携させるには、Splunkbaseで提供されている Splunk Add-on for Cisco Meraki 等のAppを使う、SyslogサーバとしてSplunkを設定する、などの方法もありますが、今回はWebhookを設定してリアルタイムのアラートをSplunkへ連携させ可視化することを試してみました。

STEP1. WebhookレシーバとしてSplunk HTTP Event Collector (HEC)を設定

STEP2. MerakiとCatalyst CenterのWebhookを設定

STEP3. Splunkでデータ検索&ダッシュボードカスタマイズ

環境

- Meraki Dashboard + MR44

- Cataltst Center v2.3.7.6

- Splunk Enterprise v9.3.0

Splunk Enterprise/Cloud環境については、アカウントを作成いただくと、どなたでも下記よりフリートライアルを申し込み可能です。

STEP1. Splunk HTTP Event Collector (HEC) の設定

Splunk がデータを取り込む方法はたくさんありますが、一般的な方法の 1 つは HTTP Event Collector (HEC) を使用することです。

HECは、HTTPS経由でSplunk Enterprise/Cloudにデータを送信できるようにする機能です。HECが Webhookレシーバーとなり、データを取り込んでインデックスを作成します。今回はこのHECを利用します。それではSplunkにログインしてHECを設定していきましょう。

Splunkへログインし、右側の「設定」メニューをクリック、「データ」の下で「データ入力」をクリックします。

「HTTP イベント コレクター」 の「新規追加」をクリックし、次のページでトークンに名前を付けます。この例では、meraki-catalyst-collector という名前を付けています。

「次へ」をクリックし、入力設定をしていきます。

HEC の 2 つの重要な部分、インデックスとソースタイプを設定します。

ソースタイプは基本的に、送信する予定のデータのタイプを Splunk に伝えるものです。

これを指定しておくことにより、Splunk がデータの解析方法を理解するのに役立ちます。

こちらのソースタイプの指定がなくとも基本的にSplunkはデータタイプを自動で解釈することができますが、同じJSON形式でもたとえばソース毎に名前を変えて指定しておくことにより、後述のインデックスと同様、後にサーチ機能を利用してのデータの検索と管理が容易にすることができます。

MerakiやCatalyst CenterのwebhookではJSON形式でデータを送信しますので、ここではJSONのソースタイプを指定します。[選択] をクリックし、ドロップダウン メニューから "_json" を選択します。

インデックスは、Splunk 内でデータが保存される場所で、Splunk のデータベースと考えることができます。今回はインデックスとして ”main” を選択します。

「確認」をクリックしてから「送信」をクリックします。

これで、HECの設定は完了です![]()

Splunk に送信するデータの種類ごとに個別のインデックスを作成することをお勧めします。これにより、データの検索と管理が容易になります。

これでSplunkのHECの設定は完了し、Webhookを受ける準備ができました。

下記の情報をメモしておきましょう。

トークン値 : HEC エンドポイントに対して認証するためのトークン

トークン値 : HEC エンドポイントに対して認証するためのトークン

HEC URL : 送信先となる URL です。

HEC URL : 送信先となる URL です。

通常、HEC URL は https://{splunk-server}:8088/services/collector/raw という形式になります。{splunk-server} は Splunk サーバーの IP アドレスまたはホスト名です。

では、curlコマンドで受信できるかテストしてみましょう!

% curl -k https://<splunk-server>:8088/services/collector/raw -H "Authorization: Splunk <token>" -d '{"event": "Hello, Splunk!"}'

{"text":"Success","code":0}

Splunkのサーチで、検索コマンドは色々ありますが、例えば下記のように指定してデータを検索します。

source="http:meraki-catalyst-collector" (index="main") sourcetype="_json"

データを受信していることが確認できました!

STEP2-1: Meraki のWebhook設定

データを Splunk に送信するように Meraki アラートを構成していきます。

Merakiダッシュボードにログインして、「オーガナイザーション」-> 「Webhooks&API」に移動します。

ここで、データをフォーマットするためのWebhook テンプレートを作成し、データを送信するために、レシーバーとしてSplunk HECを設定します。

リキッドボディで使用するテンプレートは下記を使用します。

{

"version": "0.1",

"sharedSecret": "{{sharedSecret}}",

"sentAt": "{{sentAt}}",

"organizationId": "{{organizationId}}",

"organizationName": "{{organizationName}}",

"organizationUrl": "{{organizationUrl}}",

"networkId": "{{networkId}}",

"networkName": "{{networkName}}",

"networkUrl": "{{networkUrl}}",

"networkTags": {{ networkTags | jsonify }},

"deviceSerial": "{{deviceSerial}}",

"deviceMac": "{{deviceMac}}",

"deviceName": "{{deviceName}}",

"deviceUrl": "{{deviceUrl}}",

"deviceTags": {{ deviceTags | jsonify }},

"deviceModel": "{{deviceModel}}",

"alertId": "{{alertId}}",

"alertType": "{{alertType}}",

"alertTypeId": "{{alertTypeId}}",

"alertLevel": "{{alertLevel}}",

"occurredAt": "{{occurredAt}}",

"alertData": {{ alertData | jsonify }}

}

リキッドヘッダで、 Splunk がデータの認証に使用するヘッダーを追加します。

Key: Authorization

Value: Splunk {{sharedSecret}}

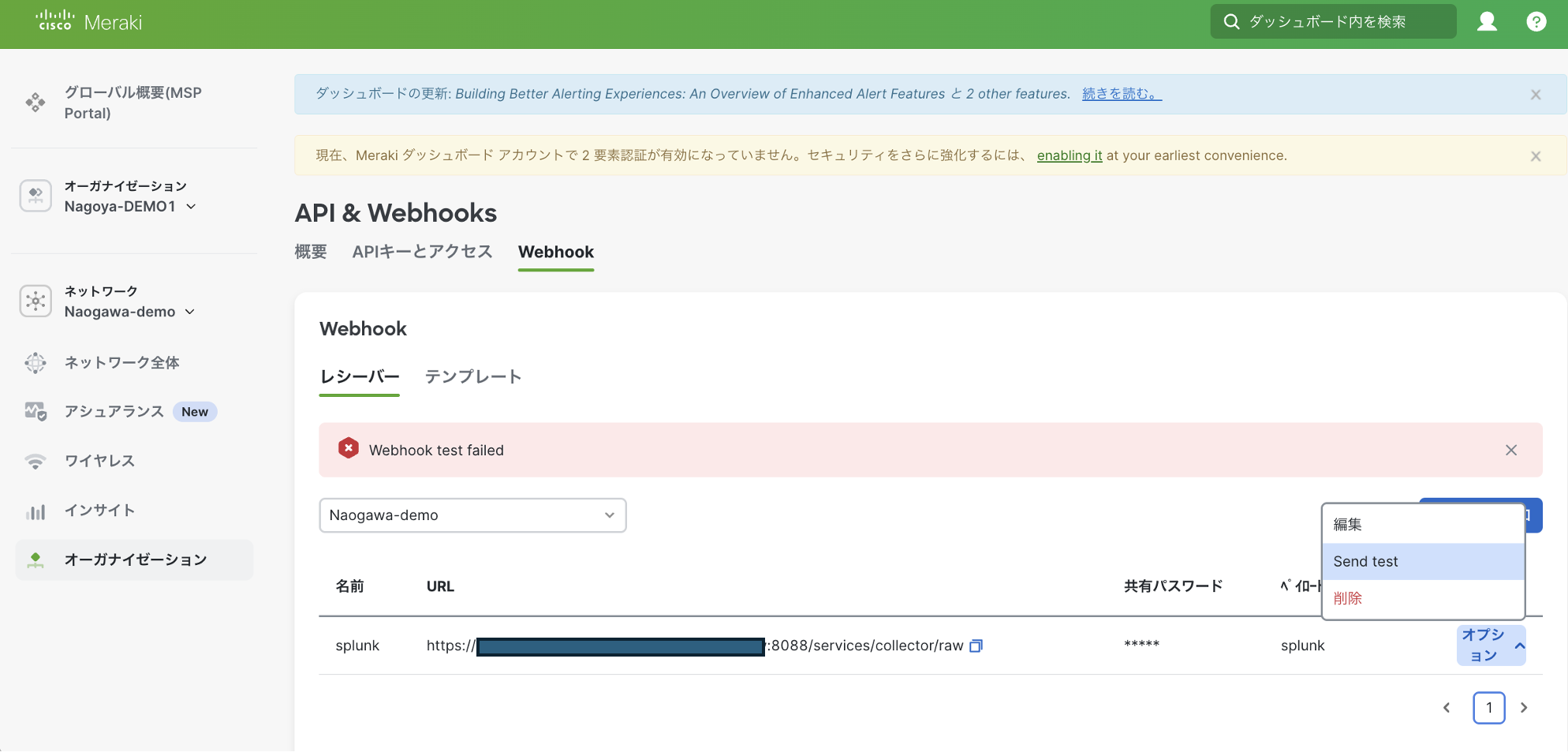

テンプレートを保存して、レシーバー"splunk"を追加します。

ここにSTEP1でメモしたSplunk HEC URLとトークン値(共有シークレット)を貼り付け、テンプレートに先ほど作成した”splunk test"のテンプレートを指定し、「保存」します。

最後に、アラートを構成します。「ネットワーク全体」->「アラーム」に移動して、”デフォルトの受信者”に先ほど作成したレシーバ"Webook: splunk"を指定し、送信したいアラームを選択して設定を保存します。これでMerakiのWebhookの設定は完了です。

ではテストしてみましょう!

「ネットワーク全体」->「アラーム」設定の下段で、Webhook送信をテストすることができます。無事、SplunkでMerakiのWebhookを受信できることが確認できました。

💡ご注意

「オーガナイザーション」-> 「Webhooks&API」でも、Webhookの送信テストが可能ですが、現状ここから実施すると、sharedsecretを空で送信してしまうという不具合がございます🙇♀️ハマらないようにご注意ください。私はハマりました。。笑

Webhookの送信がFailする場合のトラシューは、HARキャプチャーが便利です。ご参考まで。今回もこの方法で、sharedsecretが空で送信されていることを発見できました。

STEP2-2: Catalyst CenterのWebhook設定

データを Splunk に送信するように Catalyst Center のアラートを構成します。

Catalyst Center でアラートの送信先となる宛先(Splunk HEC)を作成し、Splunk に送信するアラートを設定します。

では、まずアラートの送信先となる宛先(Splunk HEC)を設定していきます。

[システム] > [設定] に移動し、「External Services」の欄で、「Destinations」を選択し、Webhook で [追加] をクリックします。

パネルが表示されるので、以下を追加して保存します。

Name: Splunk Collector(任意)

Description: 説明(任意)

URL: https://<splunk-server>:8088/services/collector/raw

Trust Certificate: No

Method: POST

Autentication: Basic

Proxy:Yes/No

Headers:

Header Name: Authorizarion

Header Value: Splunk <トークン値>

宛先を作成できたら、Catalyst Center でアラートを構成します。

Catalyst Center では、様々なアラートを指定しAPI経由で発報することが可能です。 Splunk に送信するアラートをサブスクライブするため、アラートを設定していきます。

[プラットフォーム] > [開発者用ツールキット] に移動し、「Event Notifications」タブを選択、"Create New"をクリックします。

Event Nameから、サブスクライブするイベントを選択します。この例ではAPに関するイベントを選択しています。

次に、[Select Channels] で、イベントを HTTPS 経由で Splunk HEC に送信するため、"REST"を選択し、[次へ] をクリックします。ここで、先に作成したSplunk HECの宛先を選択し、「次へ」をクリックします。最後にとNotificationsの名前と説明を入力し、Summary画面で内容を確認し、「Finish」をクリックして完了です。

ではテストしてみましょう。

[プラットフォーム] > [開発者用ツールキット] に移動し、「Event Notifications」タブで特定のイベントを選び、"Try It Now"をクリックして”Publish”すると、Webhookのテスト送信が可能です。

Splunkで受信できることが確認できました。

STEP3: Splunkで受信データをサーチ&データをグラフ化してみる

Splunkは強力なサーチ機能を持っています。Splunkの検索処理言語(SPL(Search Processing Language)を使えば、大量のデータを迅速に検索し、特定のパターンやイベントを簡単に抽出できます。データのフィルタリング、集計、統計処理を柔軟に行えるため、複雑なデータ分析が可能です。

リアルタイムでのデータ検索が可能で、異常検知やインシデント対応が迅速に行えます。

今回は、statsコマンドを使って、Webookの受信データname フィールドのイベント名ごとに件数をサーチ、グラフ化してみました。

また、Splunkのダッシュボードはドラッグ&ドロップで作成でき、ユーザーのニーズに応じて簡単にカスタマイズできます。複数のデータソースから得られた情報を一つの画面に統合し、視覚的にわかりやすく表示できます。インタラクティブな要素(フィルターやアクションボタンなど)を追加することで、ユーザーがデータをより深く探索できるようになります。

今回は、サーチコマンドで検索、グラフ化したものをダッシュボードに追加してみます。

サーチコマンドの使いこなしやダッシュボードのカスタマイズ機能の習得は奥深く、私もまだまだ時間がかかりそうですが、今回は上記のような簡単な作成例をまずはご紹介してみました。今後も様々なユースケースをご紹介していければと考えています。

終わりに

SplunkでCatalyst CenterやMerakiのテレメトリを可視化することで、ネットワーク全体の使用状況やパフォーマンスを包括的に把握できます。また、Splunkを使用することで、他のシステムやセキュリティインシデントのデータとも容易に統合できるため、相関分析による精度の高い脅威検出や迅速なインシデント対応が可能となり、運用効率の向上、予測分析によるプロアクティブな対策、そしてコンプライアンス対応の強化が期待できると考えています。今回の記事では、Catalyst CenterとMerakiのリアルタイムアラートを連携する例を紹介しましたが、次はセキュリティ製品も加えた統合監視の例なども紹介できればと考えています。最後まで読んでいただきありがとうございました。

参考サイト

Turbocharge Your Network Monitoring with Cisco Meraki & Catalyst Center! (youtube)

Integrate Splunk with Cisco Meraki for Network Monitoring (youtube)

Cico U. Integrating Splunk with Cisco Enterprise Networking Platforms for Real-Time Monitoring and Alert

免責事項

本サイトおよび対応するコメントにおいて表明される意見は、投稿者本人の個人的意見であり、シスコの意見ではありません。本サイトの内容は、情報の提供のみを目的として掲載されており、シスコや他の関係者による推奨や表明を目的としたものではありません。各利用者は、本Webサイトへの掲載により、投稿、リンクその他の方法でアップロードした全ての情報の内容に対して全責任を負い、本Web サイトの利用に関するあらゆる責任からシスコを免責することに同意したものとします。