第1回目: 事前準備編

第2回目: この記事

第3回目: RDS編

はじめに...

前回の記事 -事前準備編- の次の項目として、一般的に使われるであろう仮想サーバーを構築するための事前準備をしていきます。

基本的にEC2を使って環境構築、RDSのセキュリティグループの配置などのほとんどの基本的な項目をしっかり抑えていければと思います。

追記:

ルートを紐付ける際に、IGWへと紐付ける項目を記述し忘れていました。

書き加えてあります。

(2018/02/24)

やること

- VPCの作成

- IGW(インターネットゲートウェイ)の作成

- サブネットの作成

- ルートの関連付け

- セキュリティグループの作成

まずは[VPC]を作り、[VPC]を外部のインターネットと接続するための[IGW]を作成します。

次に[EC2]や[RDS]を配置するための[サブネット]を作成し、VPC内でのネットワーク接続のための[ルート]を設定します。

最後に[EC2]や[RDS]などの仮想ファイアウォールとしての[セキュリティグループ]を設計して終わりです。

1. VPCの作成

まずはVPCをAWSの中に構築していきます。VPCは**[Virtual Private Cloud]**と言い、AWSの仮想ネットワークで、他の仮想ネットワークから論理的に切り離されて(セキュリティ性が高い)います。現在EC2インスタンスを立ち上げるために必須のものとなっています。

1アカウント最大で5つまでのVPCが作れます。以外に少なくて上限に引っかかったりして困ったりします。AWSに申請すれば上限は一応外せますが、面倒です。

VPC:

https://aws.amazon.com/jp/vpc/

ドキュメント:

https://docs.aws.amazon.com/ja_jp/AmazonVPC/latest/UserGuide/VPC_Introduction.html

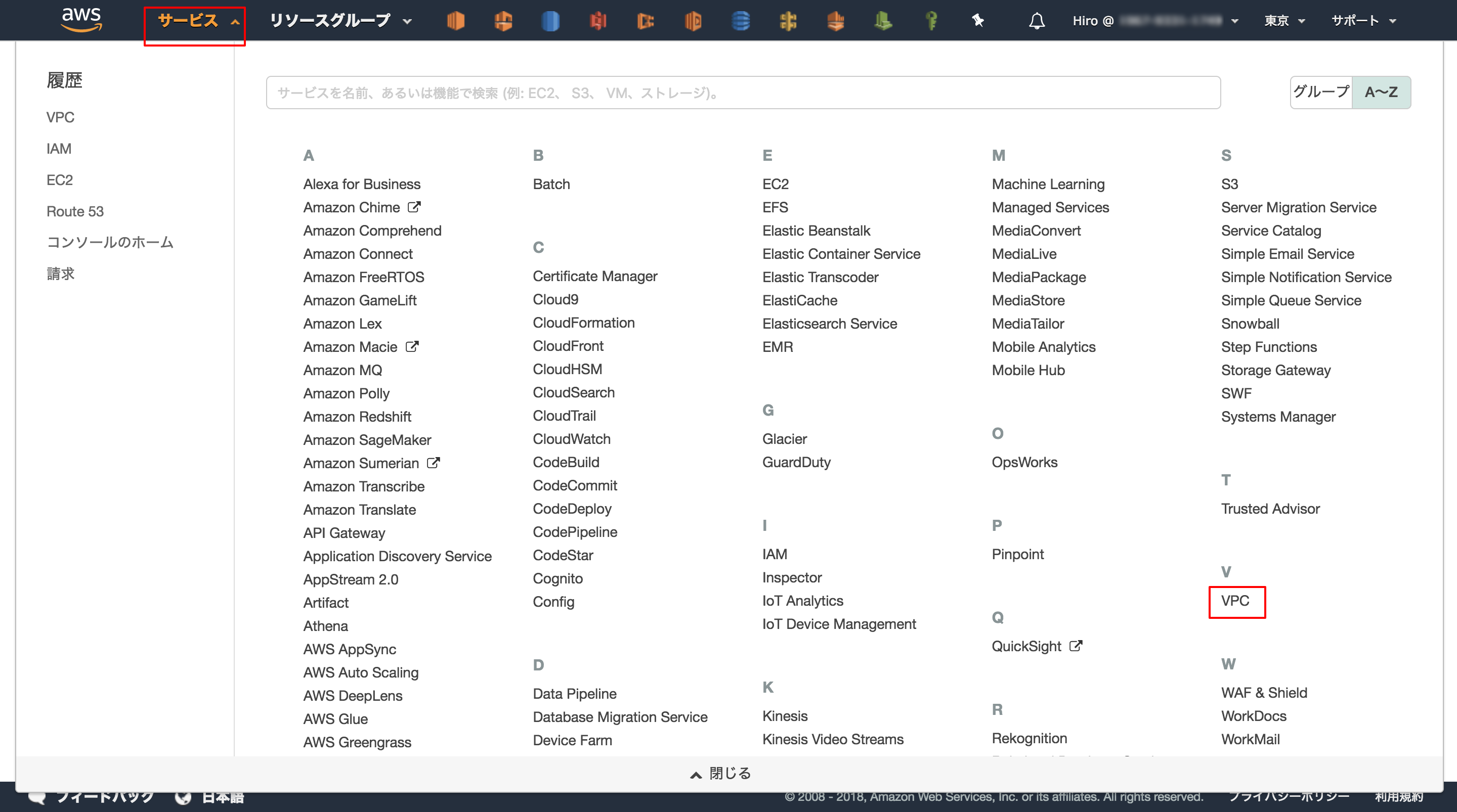

[サービス]から[VPC]を選択

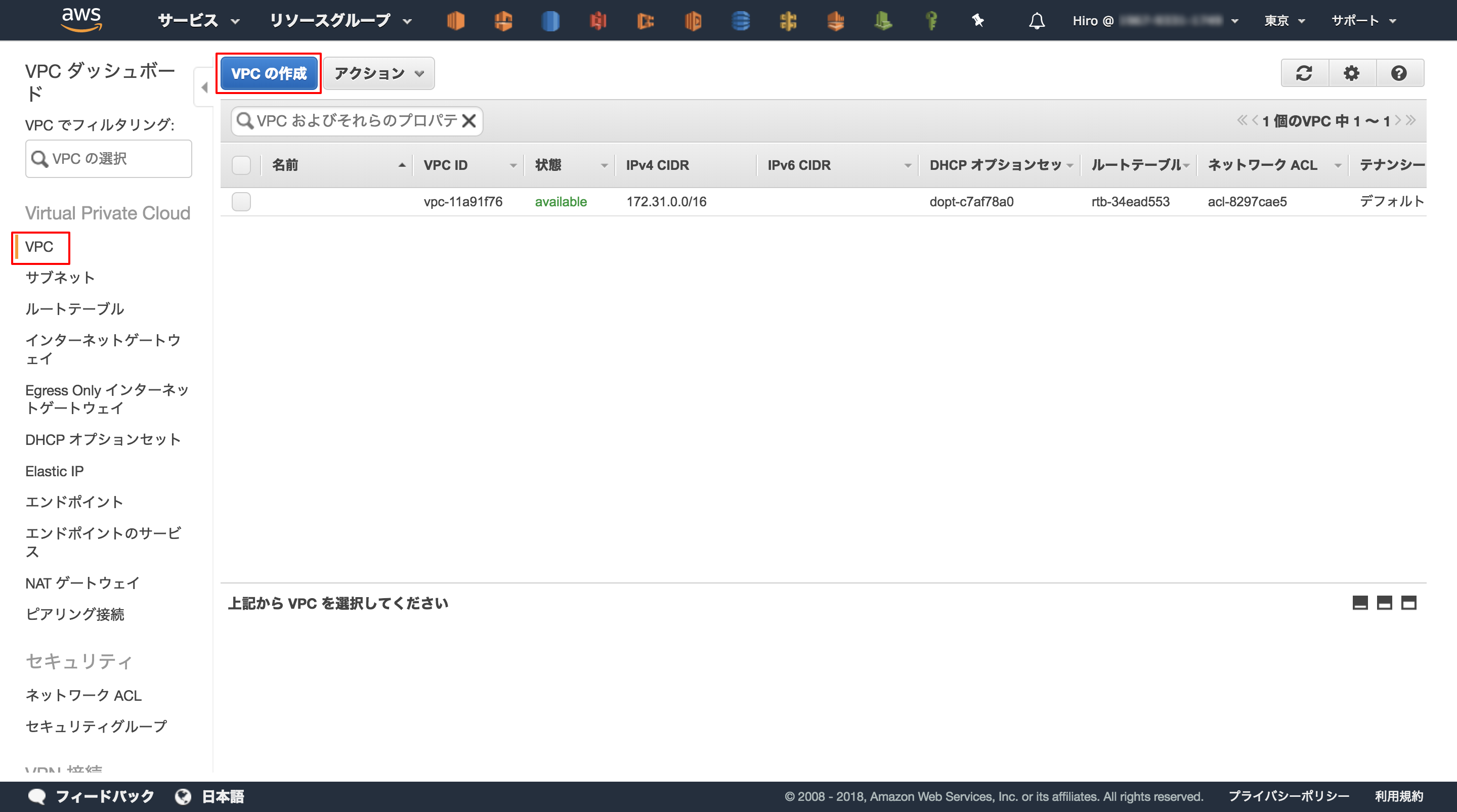

AWSはアカウント作成時に自動でデフォルトのVPCが作成されている。

特に消す必要もないので、消さないでおけばいいでしょう。

以前はデフォルトVPCを消してしまうと、Amazonに直接連絡しなければ復旧できなかったが、現在は自力でのデフォルトVPCの復旧が可能になっている。

サイドバーの[VPC]から[VPCの作成]をクリック

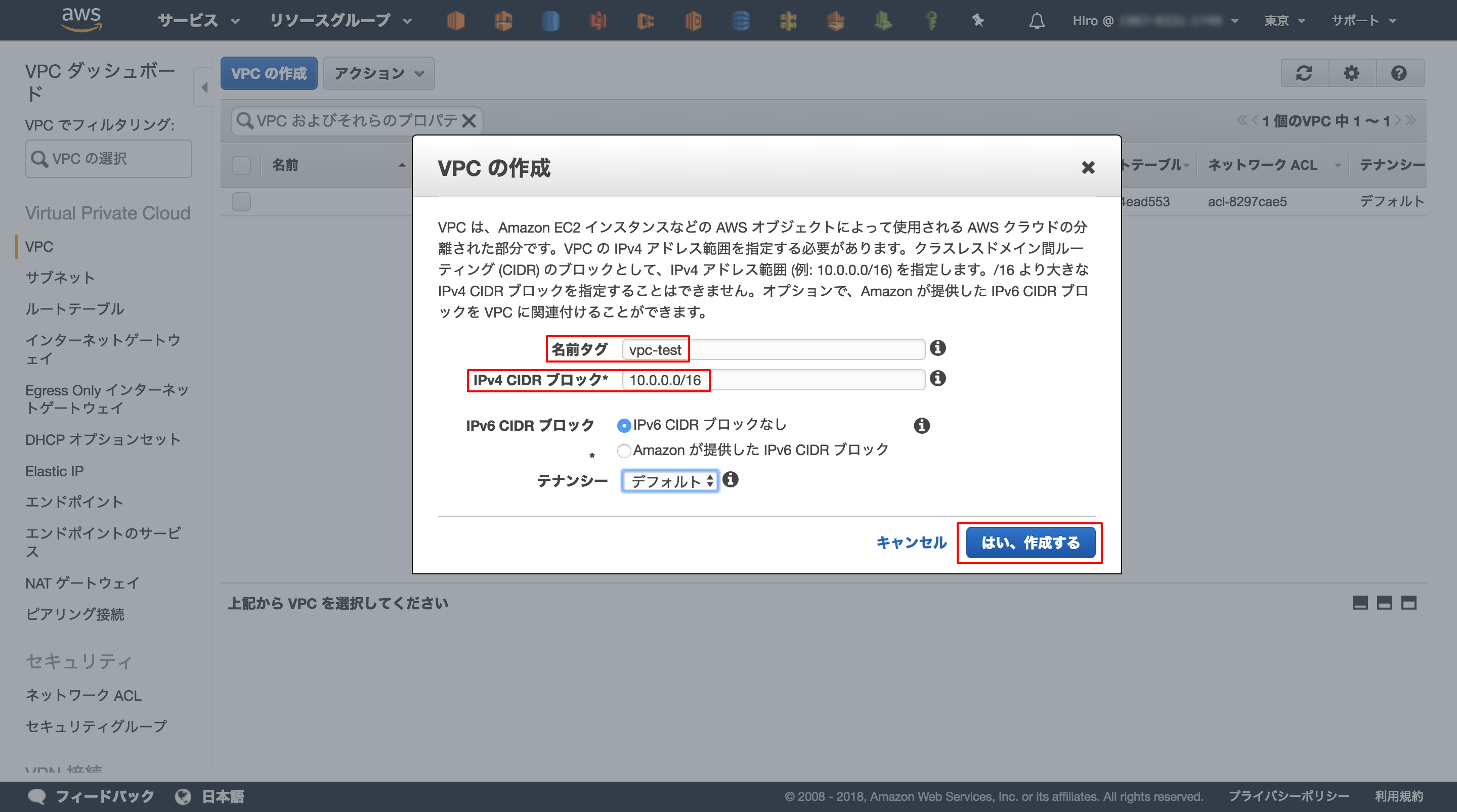

名前タグは任意で、[IPv4 CIDR]については特に指定はないです。

「CIDRなにそれ美味しいの?」という方などはここでの[10.0.0.0/16]でいいと思います。

[テナンシー]は、そのハードウェアを専有(物理的に確保)するかどうかですの選択です。専有するとその分お金もかかりますので、[デフォルト]のままでいいと思います。

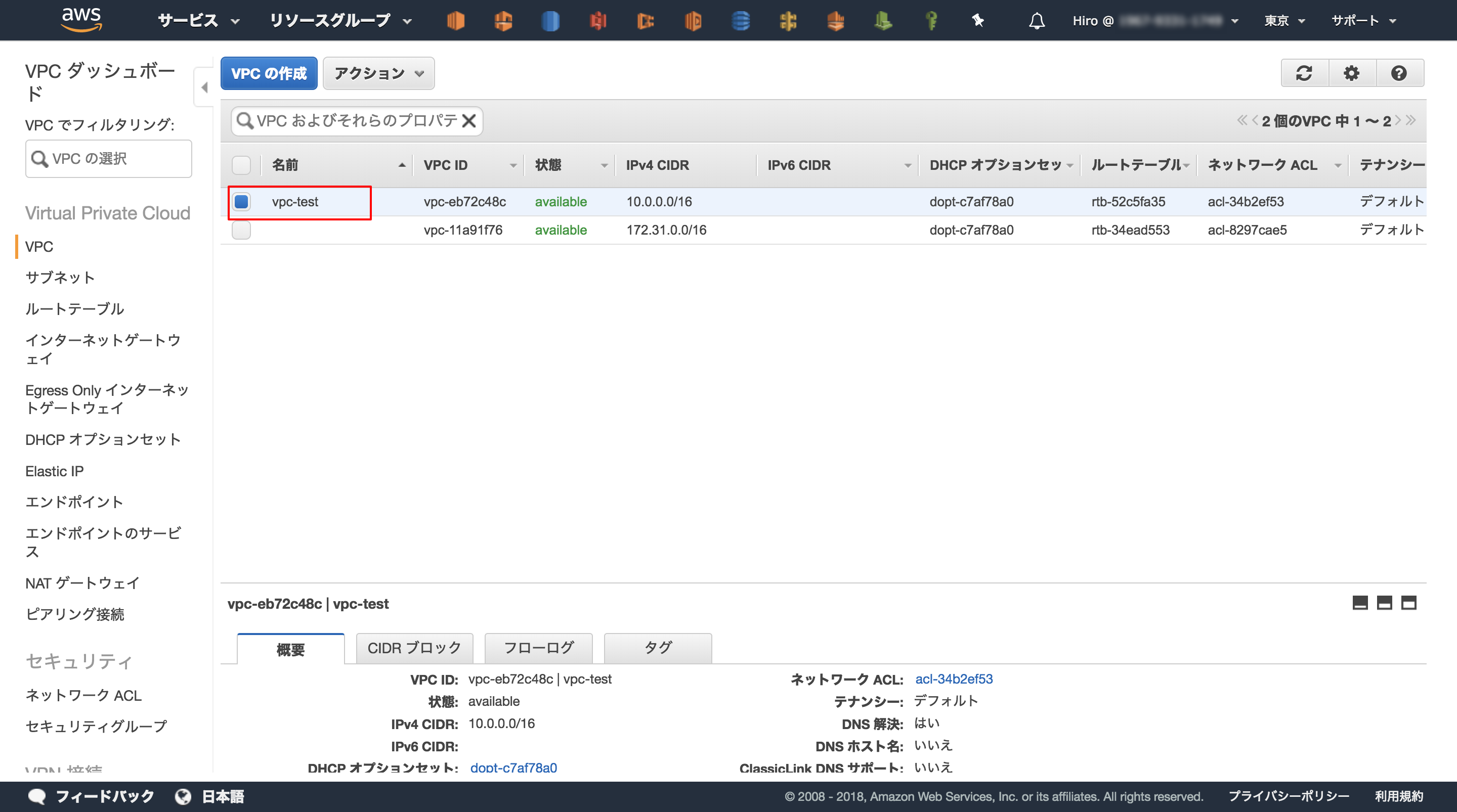

戻るとVPCが作成されていることがわかるはずです。

2. インターネットゲートウェイの作成

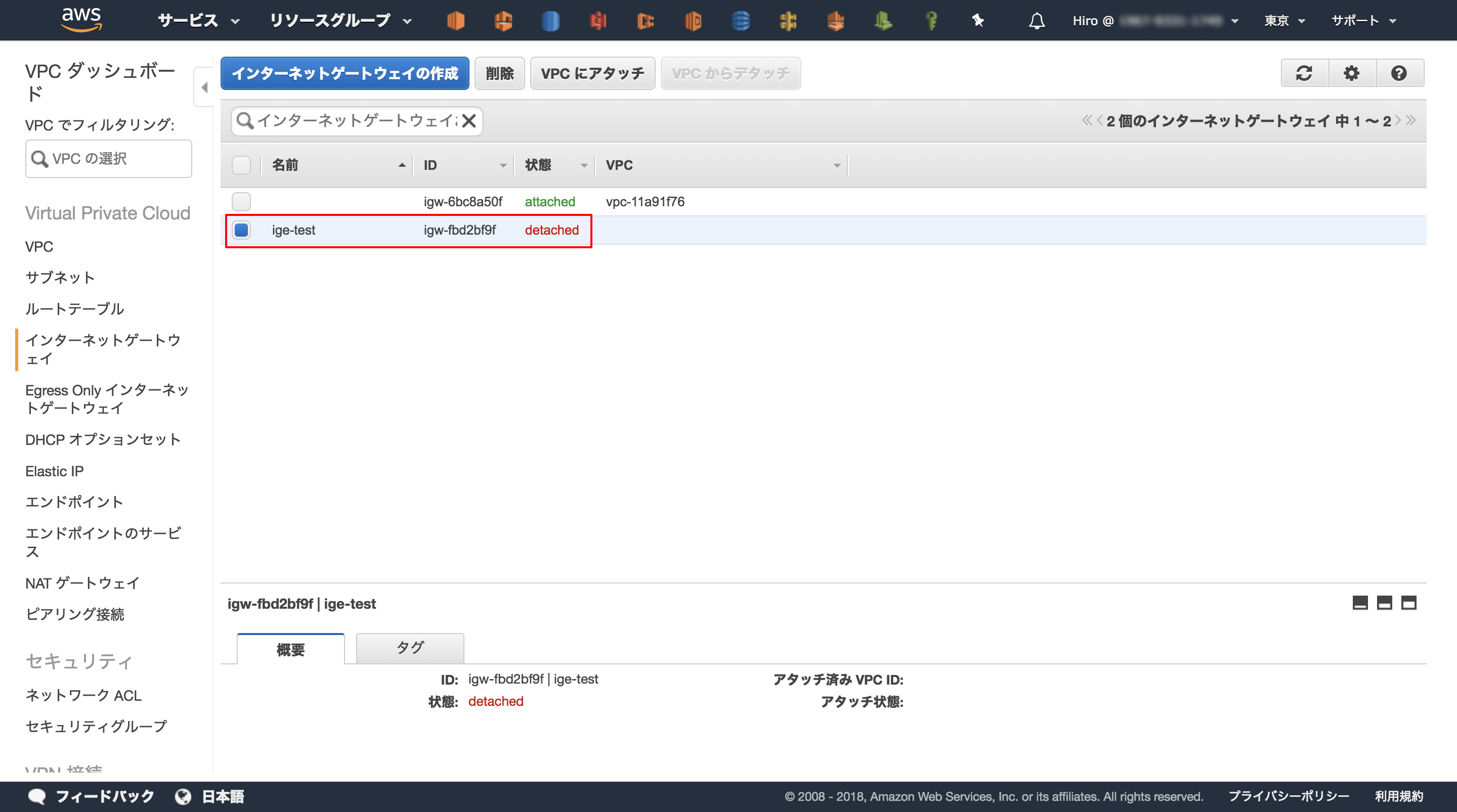

サイドバーの[インターネットゲートウェイ]から[インターネットゲートウェイの作成]をクリック

名称のみ設定したらすぐに出来上がります。ですが、まだこのインターネットゲートウェイはどこにも繋がっていないため、表示は[detached]のままです。

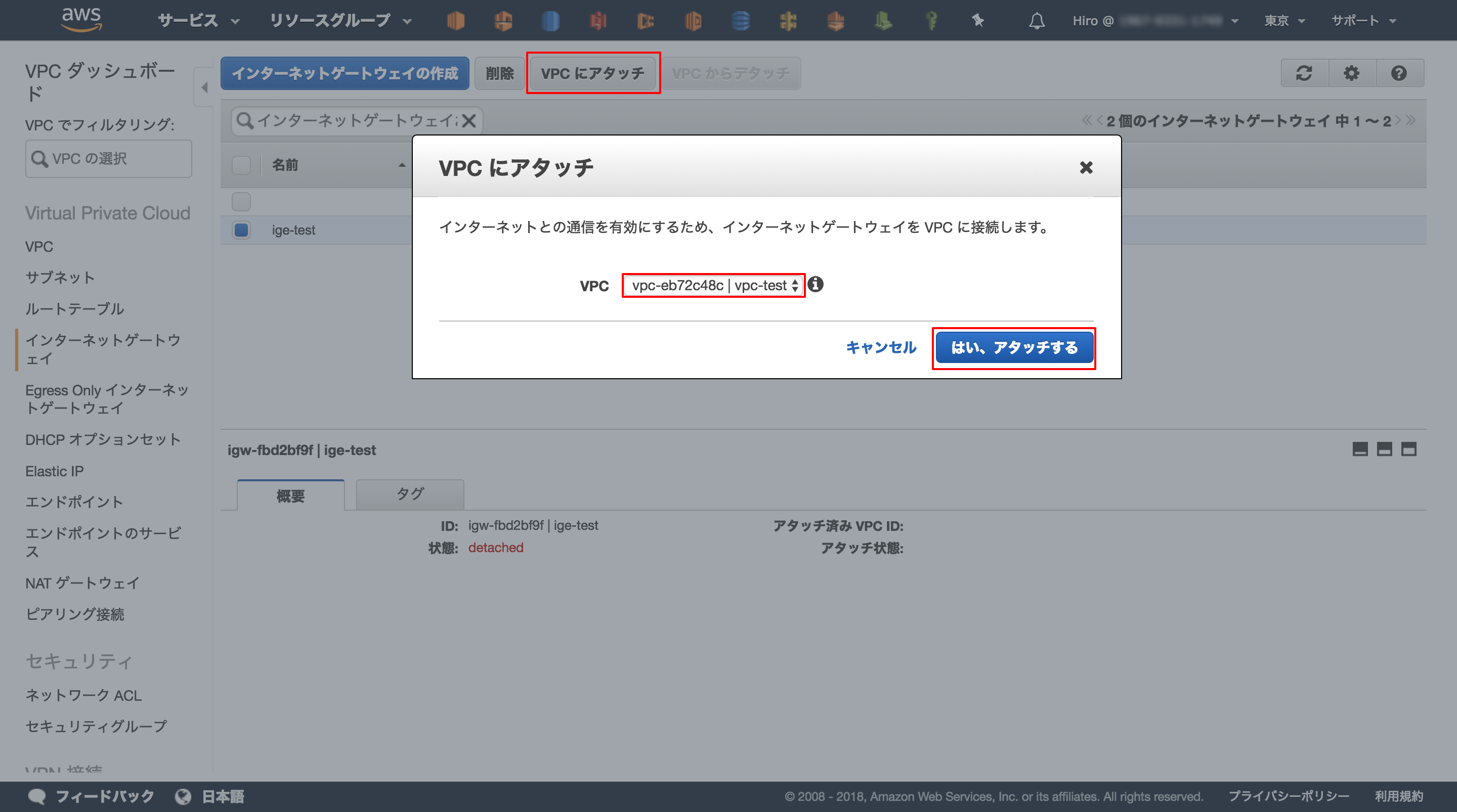

作ったIGWを選択し[VPCにアタッチ]をクリックします。

作成したVPCが表示されていることを確認したらアタッチをします。

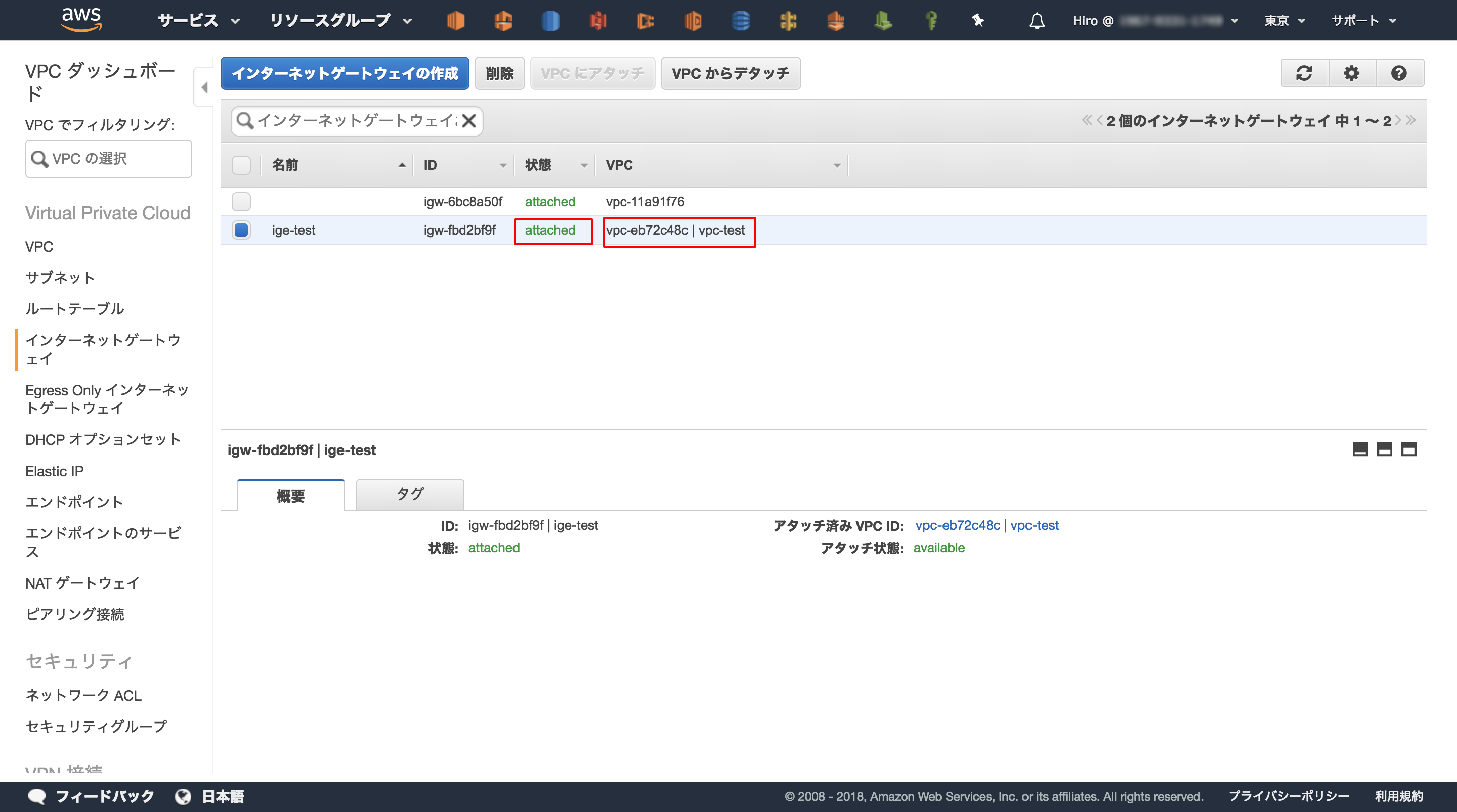

完了すれば[detached]が[attached]に変化しており、接続されたVPCが表示されているはずです。

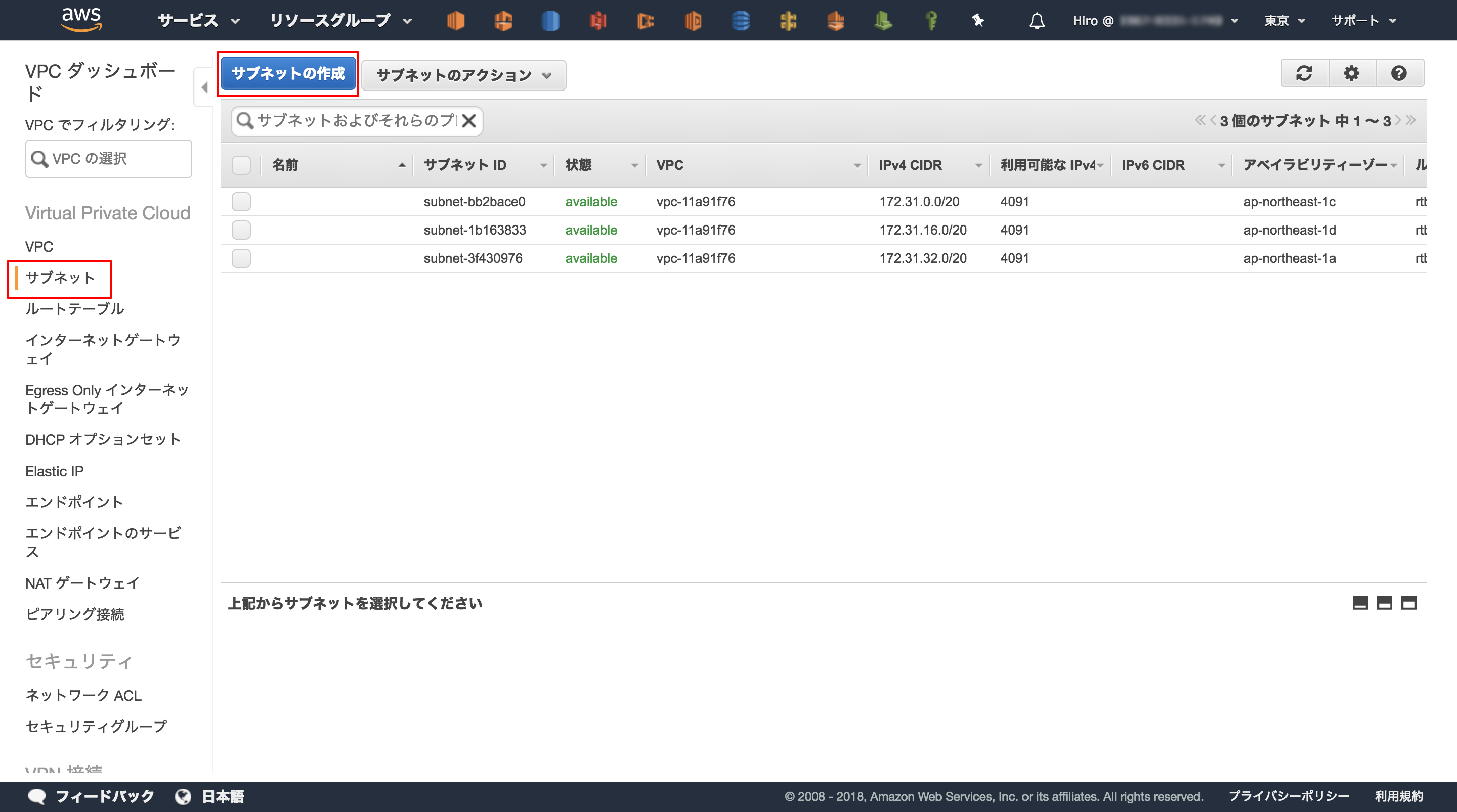

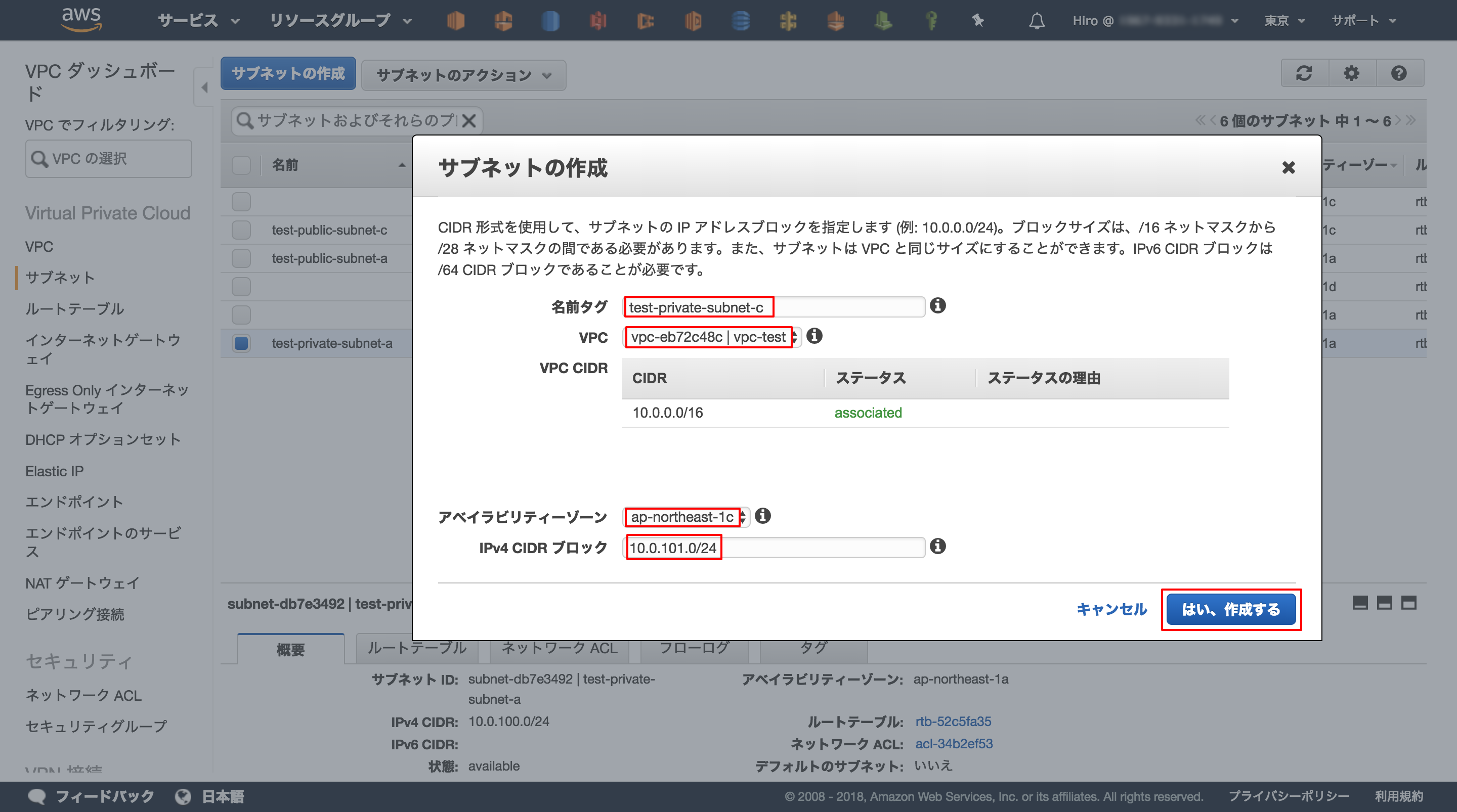

3. サブネットの作成

今一度、全体の構成を確認してみましょう。

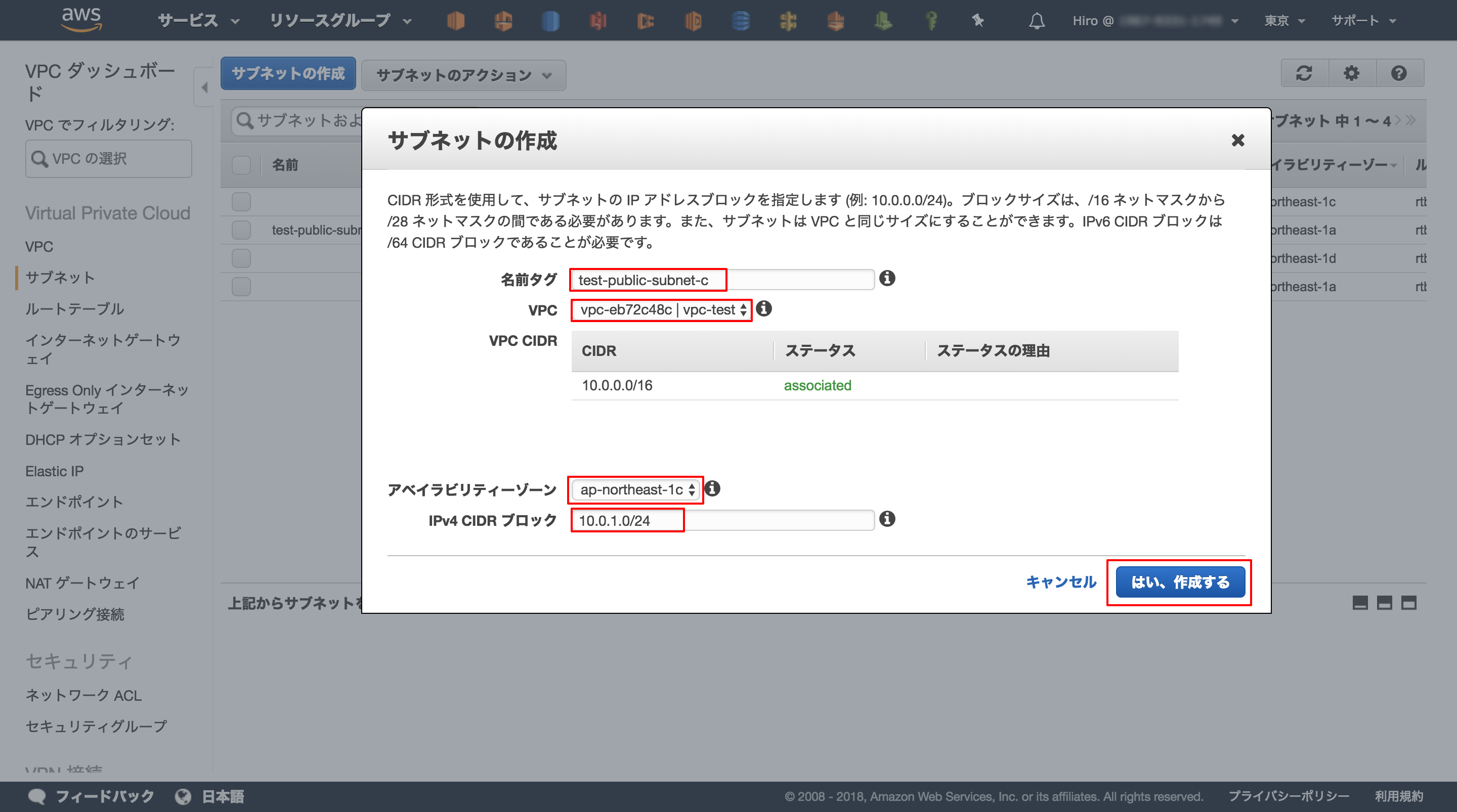

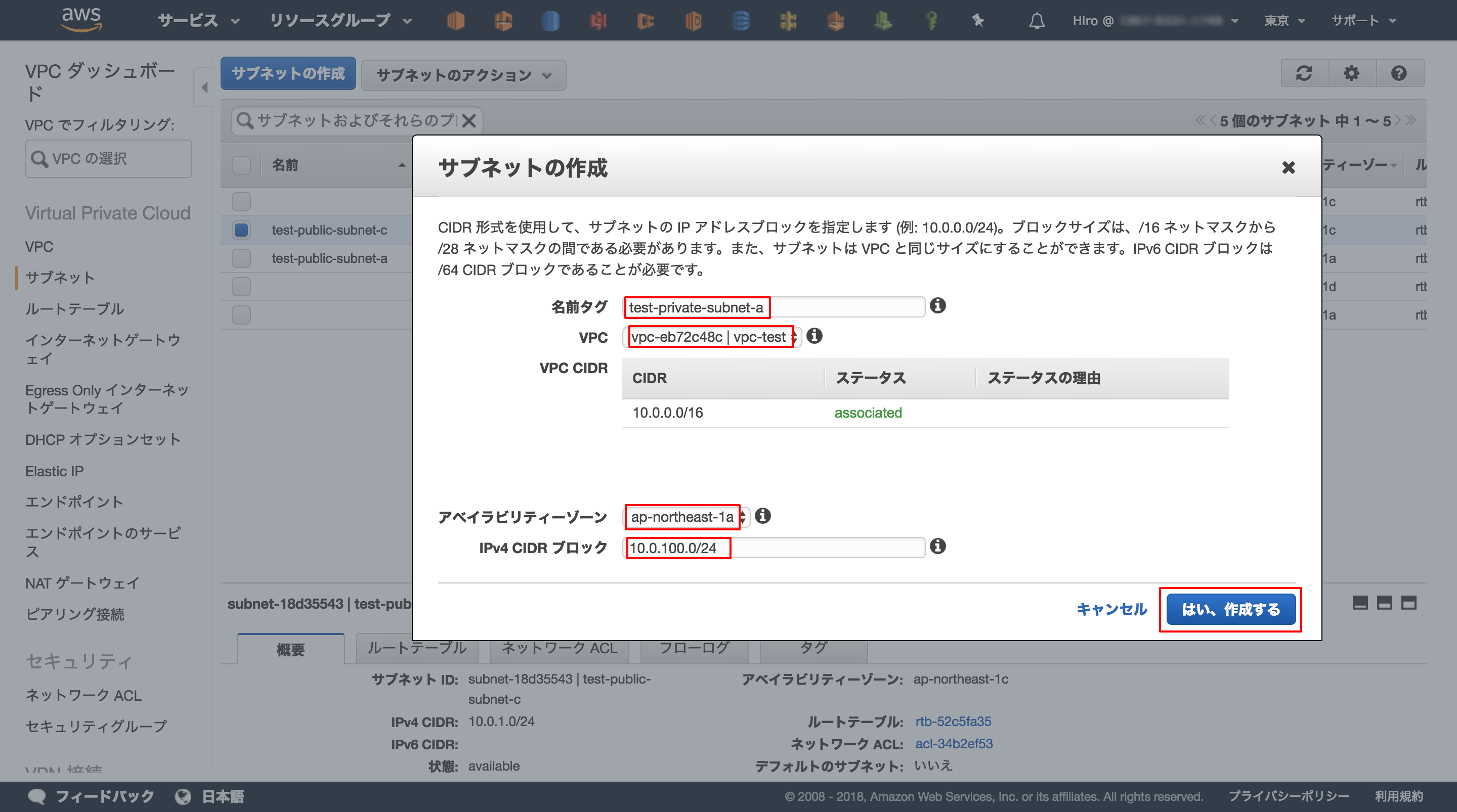

今回のサブネットは[パブリックサブネット]として[EC2]を配置するためのサブネットを2つ、[プライベートサブネット]として[RDS]を配置するためのサブネットを2つの計4つを作成する構成です。

順番に左上、左下、右上、右下の順番で作っていきます。

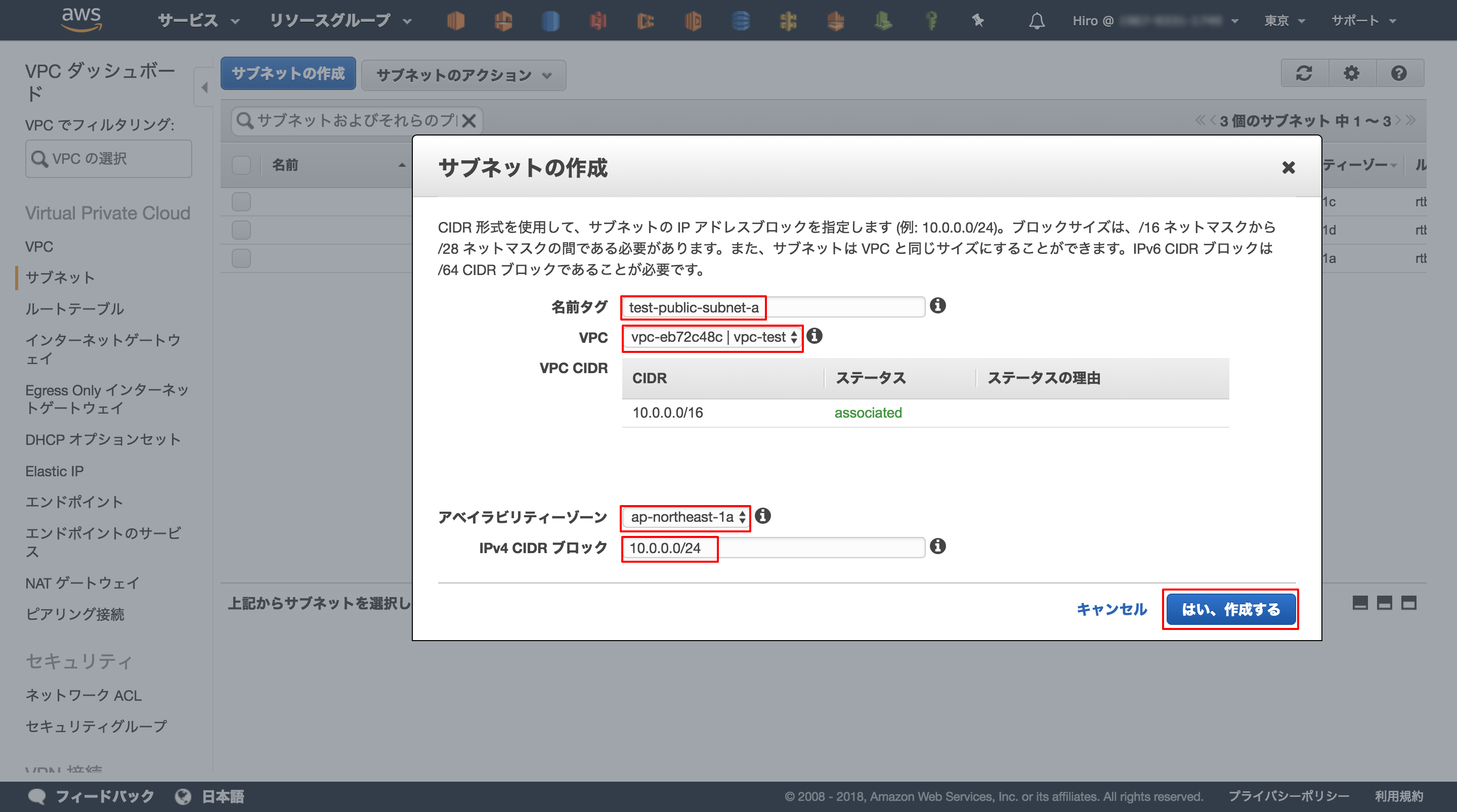

サイドバー[サブネット]から[サブネットの作成]を選択

最初は[パブリックサブネット]を作っていく。

最初に作ったVPCに所属するサブネットであることを設定して、その後[アベイラビリティゾーン]を指定して、CIDRを記述する。

CIDRがわからない人は、引き続きおまじないのようなものだと思って同じ数字を記述しておいてください。

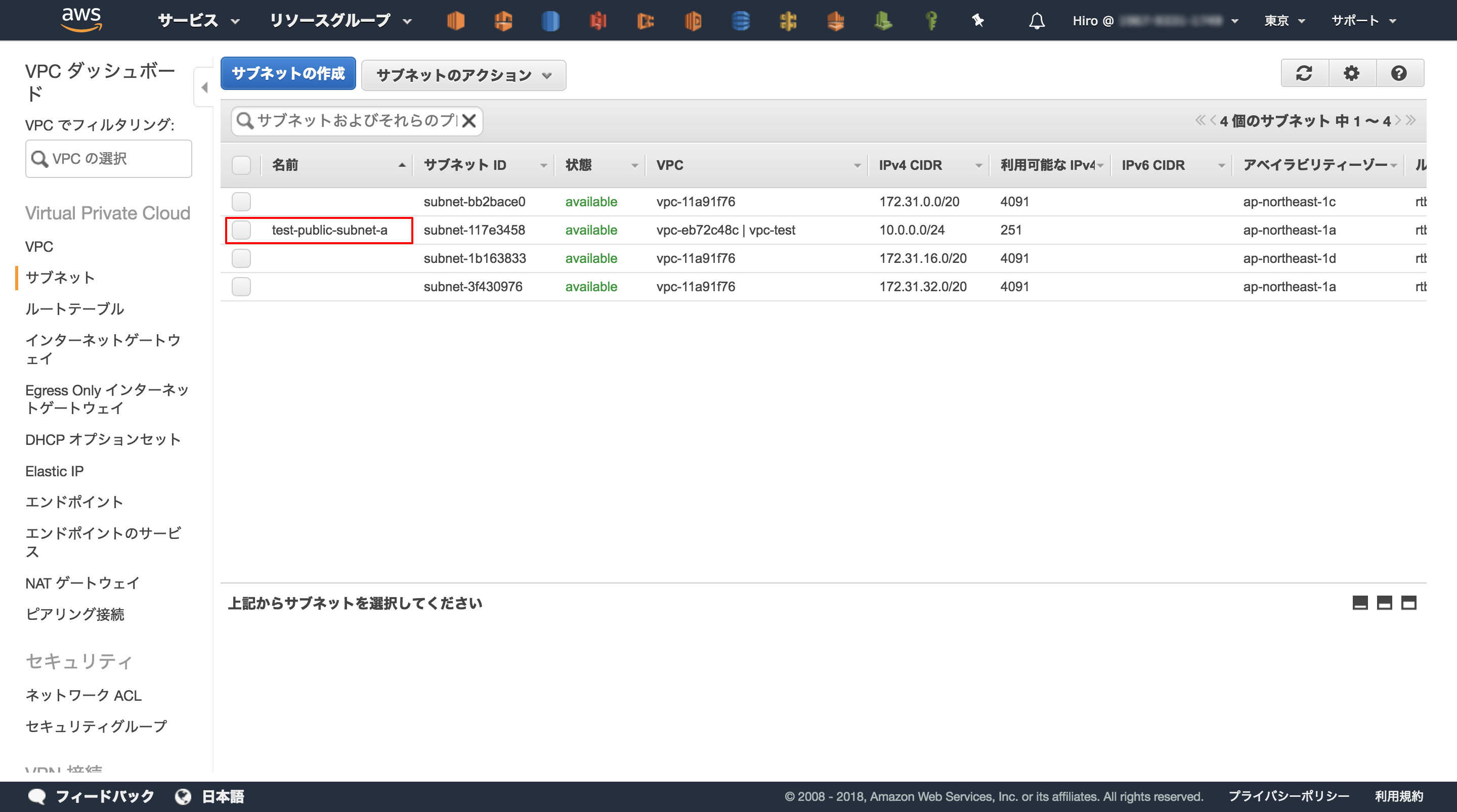

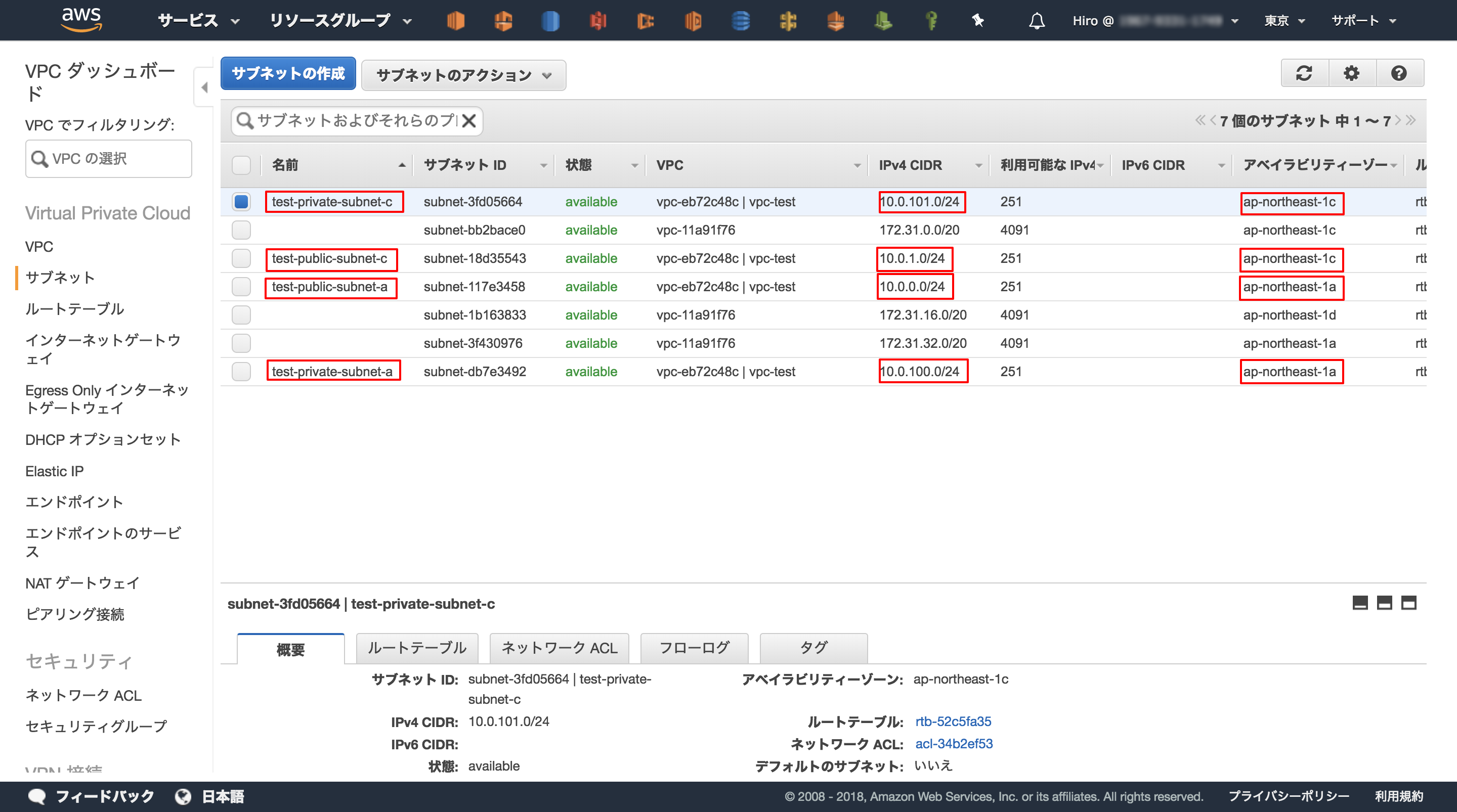

とりあえず一つできたことが確認できましたね。残りのサブネットも同じように作成します。

はい、全部で4つのサブネットができましたね。現在は[public]と[private]と名前では区切っていますが、まだ本当の意味で区切れてはいませんので、その点は注意です。

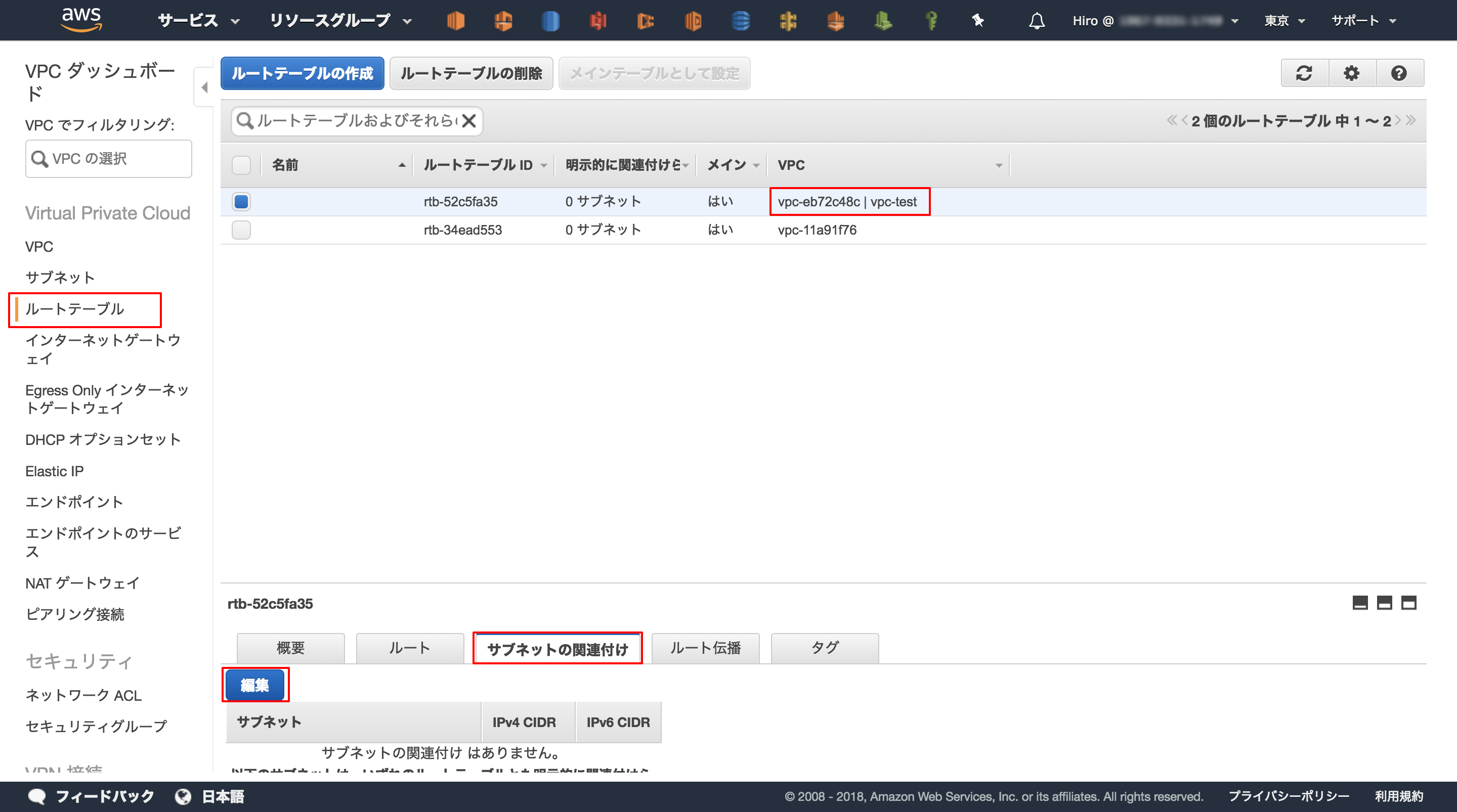

4. ルートの関連付け

ではルートの関連付けに移っていきます。

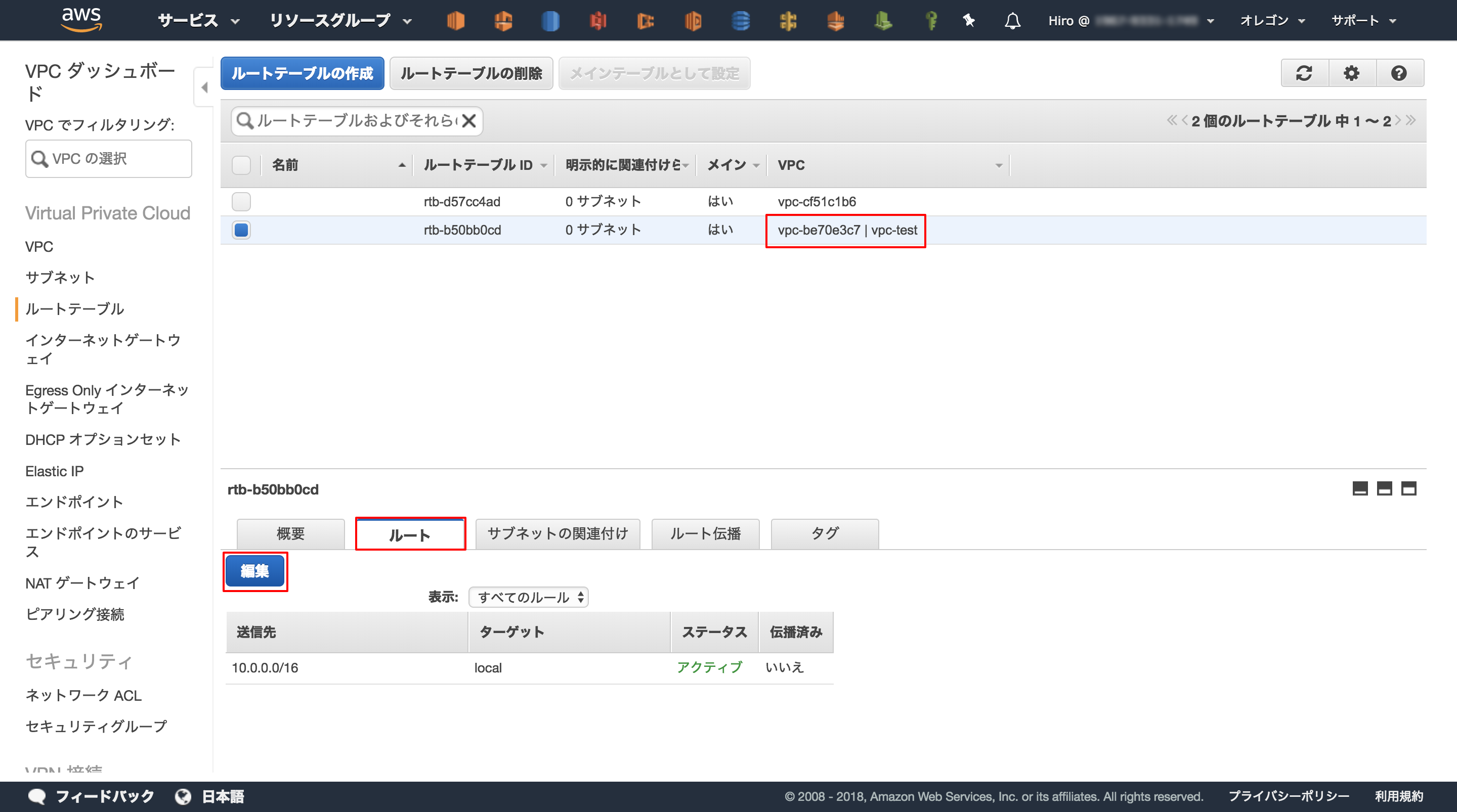

サイドバー[ルートテーブル]を開きます。

最初にVPCを作成した時点でルートテーブルは自動に作成されています。

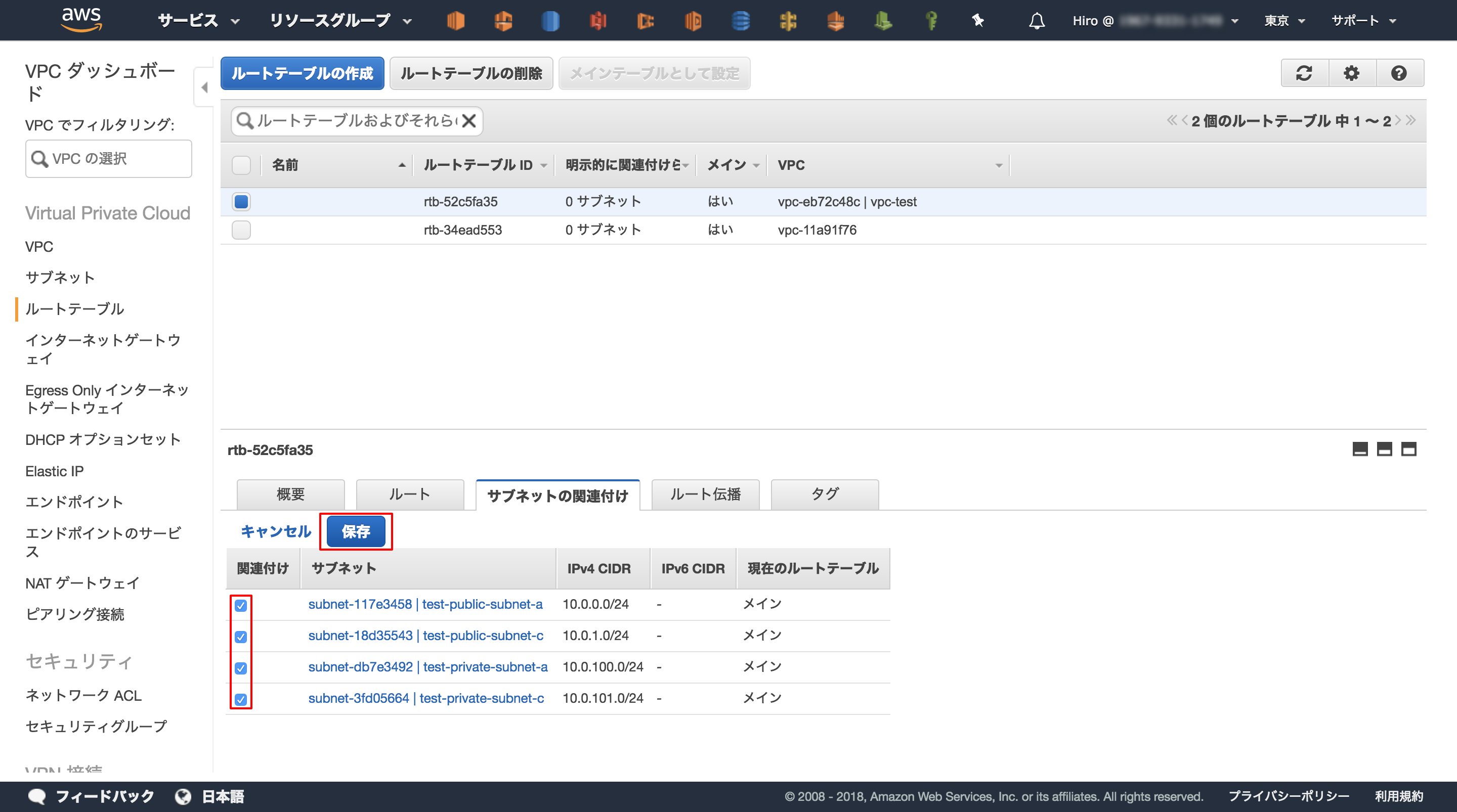

画面下部に[サブネットの関連付け]という項目があるのでクリックし、[編集]を押します。

先程作成したサブネットが表示されます。それに対応したチェックボックスがあるので、関連付けたいサブネットにチェックを入れて[保存]をクリックします。

===================

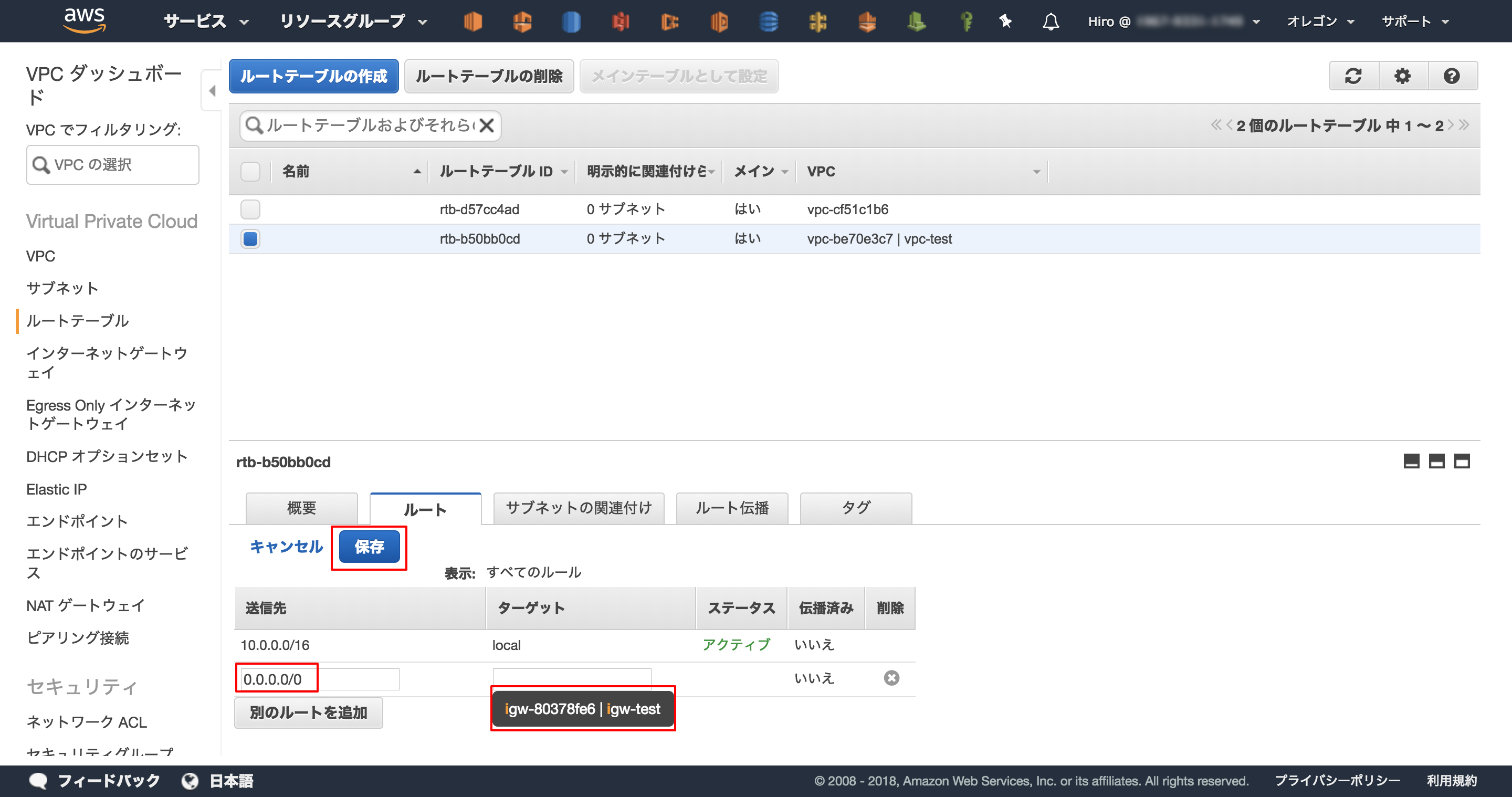

ここから追記

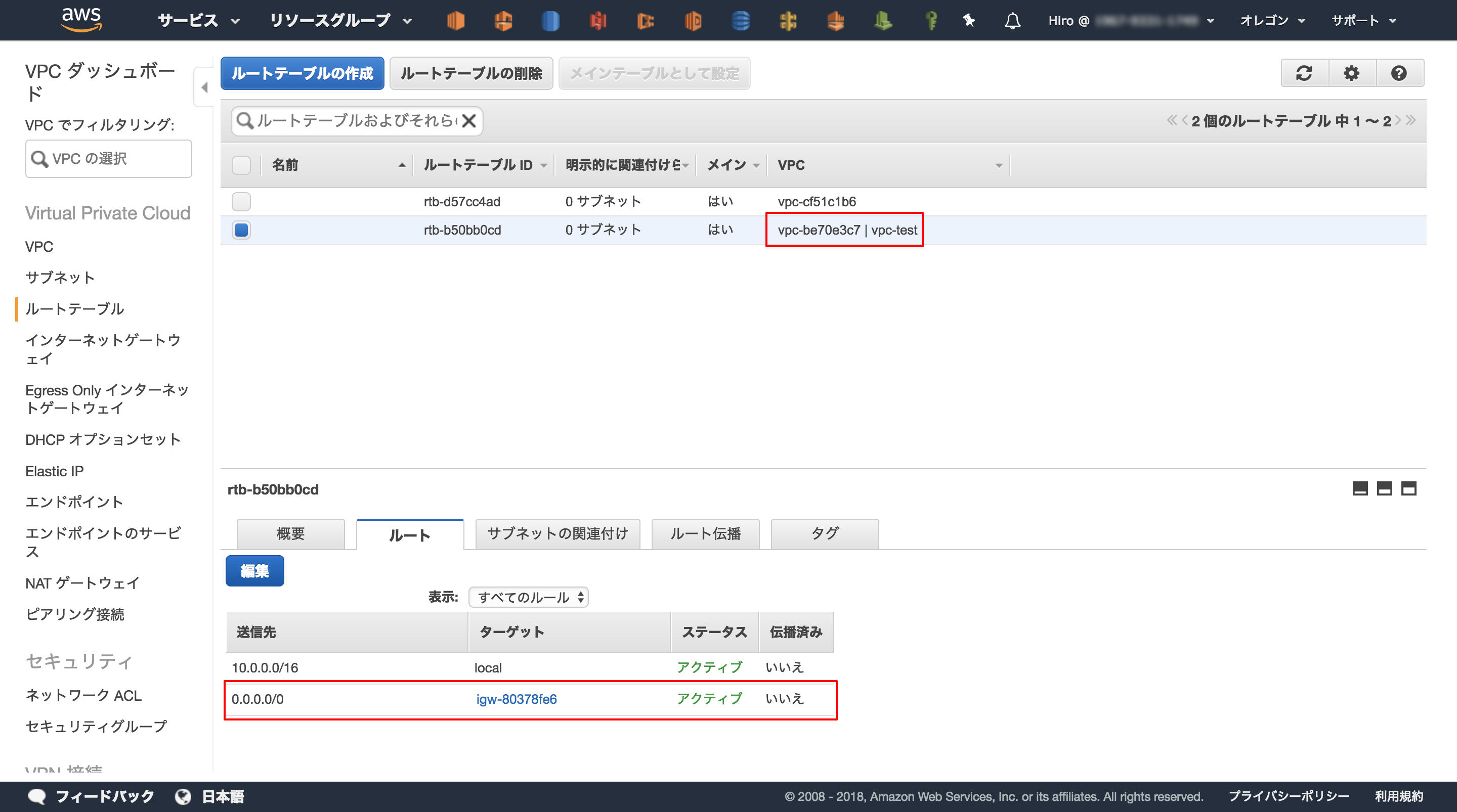

ルートテーブルに[IGW]を加えます。

送信先は[0.0.0.0/0]で、誰でも入ることができるという設定です。

===================

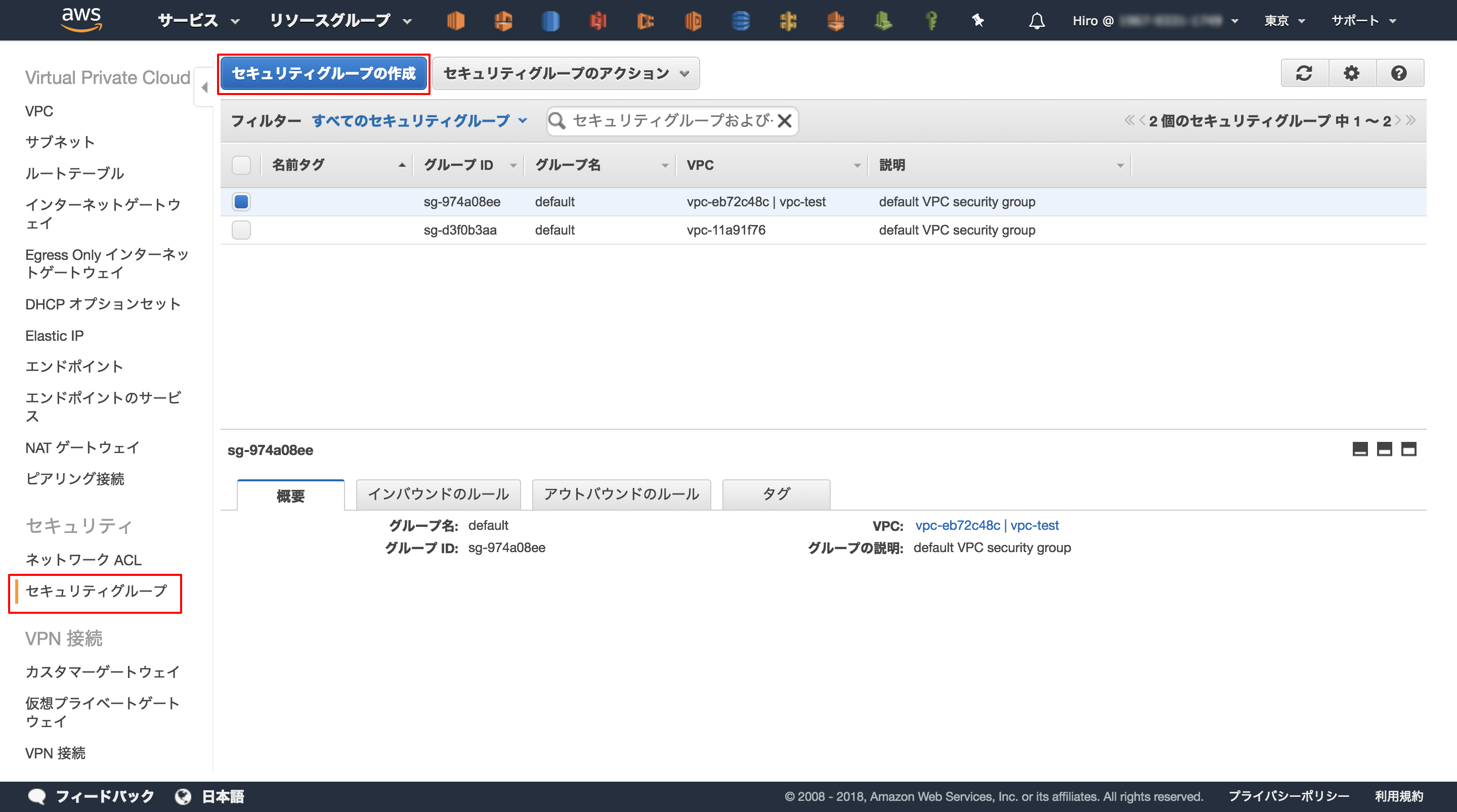

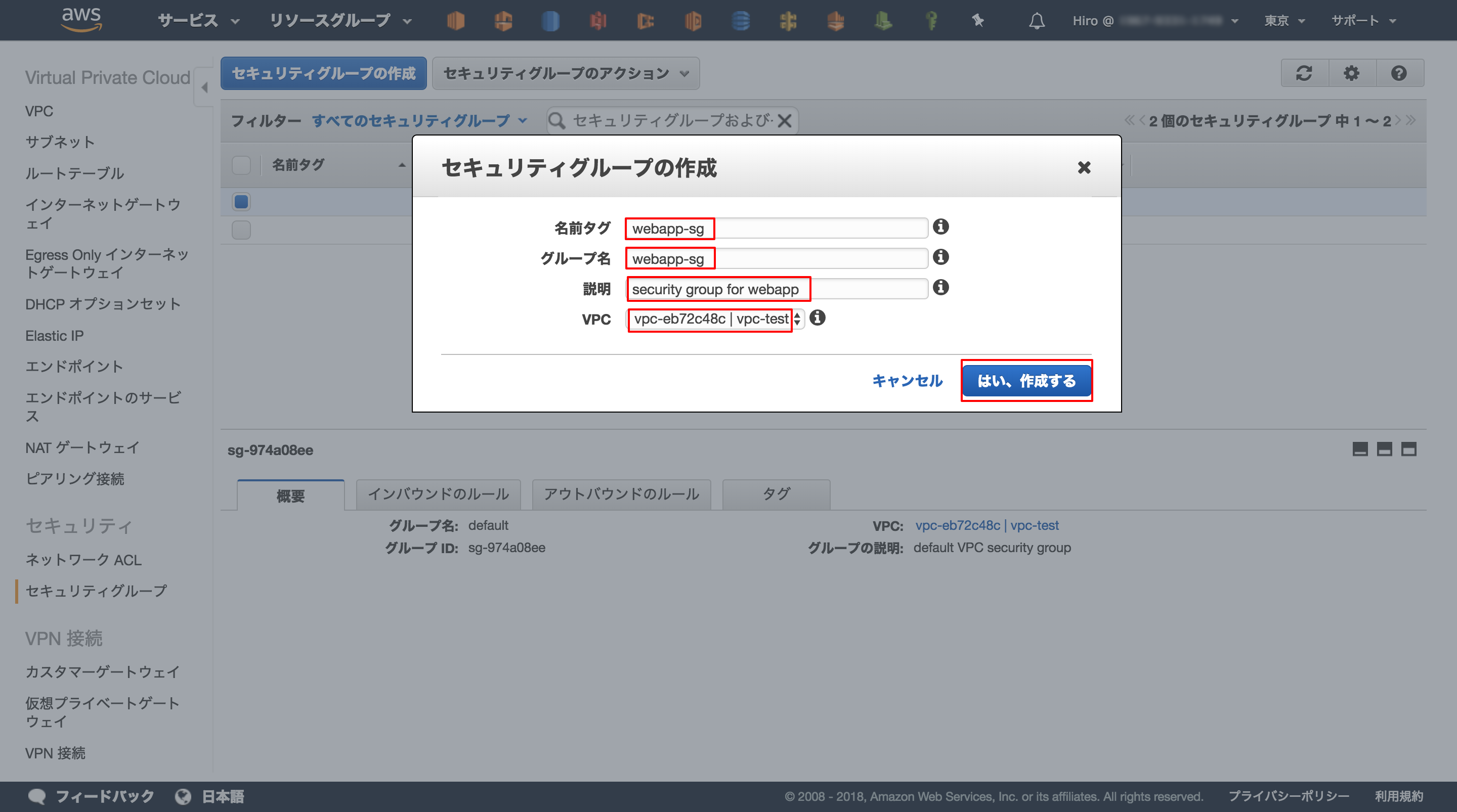

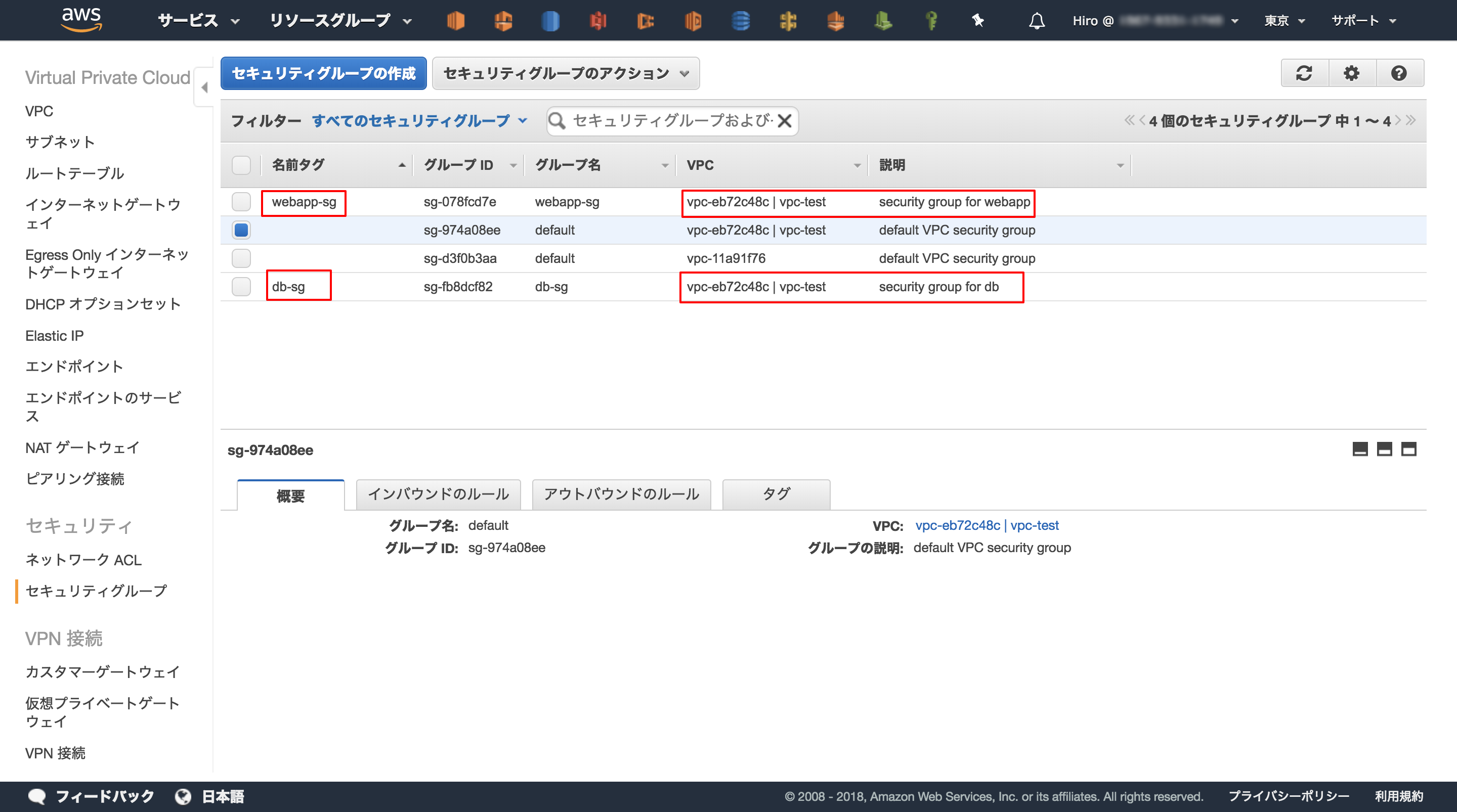

5. セキュリティグループの作成

最後にセキュリティグループの作成に移ります。

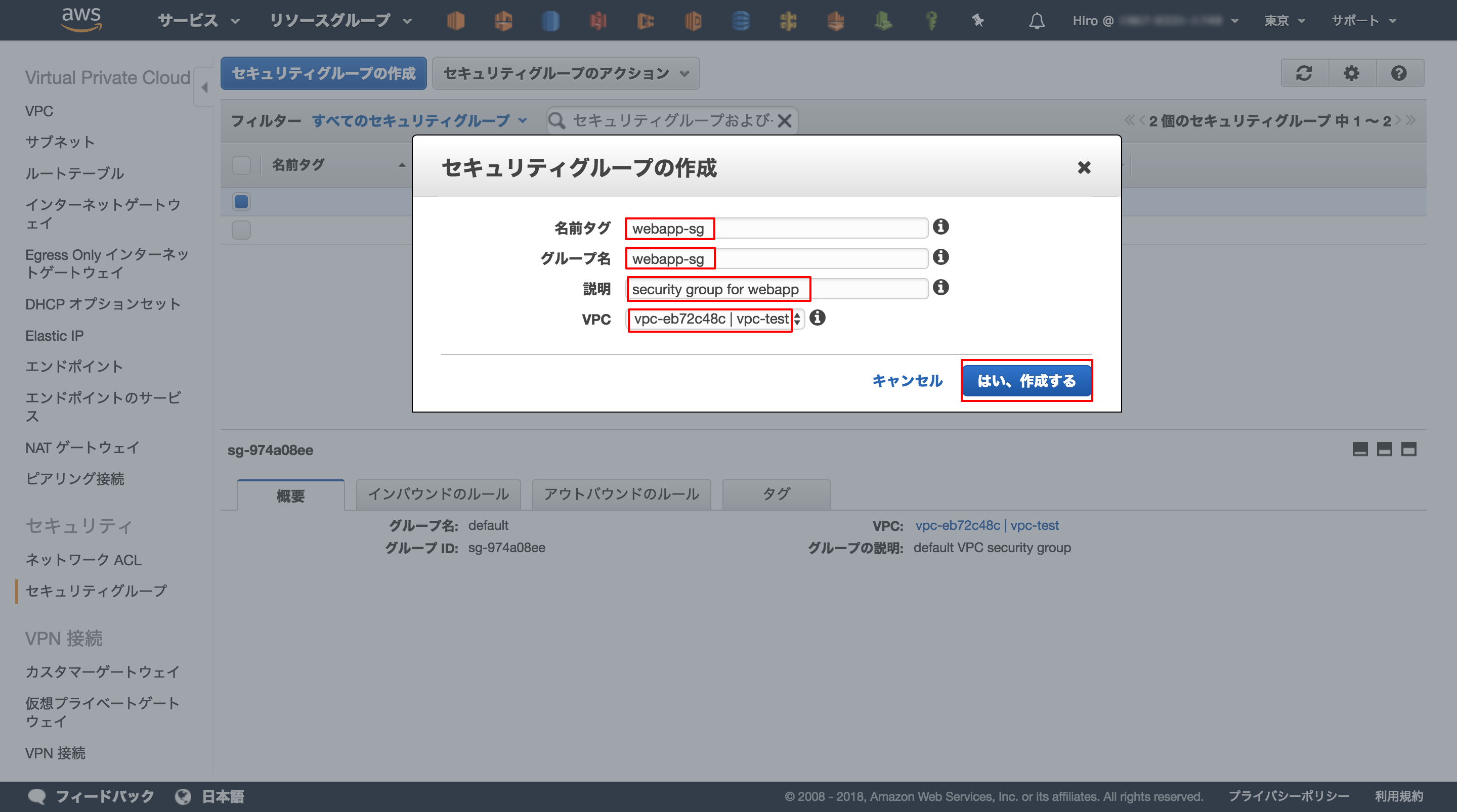

サイドバー[セキュリティグループ]から[セキュリティグループの作成]を選択。

名前タグを入力するとグループ名もそのまま記載されます。

[publicサブネット]を囲む[EC2を配置するセキュリティグループ]を作ります。

目的そのままでの命名、webapp置き場なので[webapp-sg]とします。

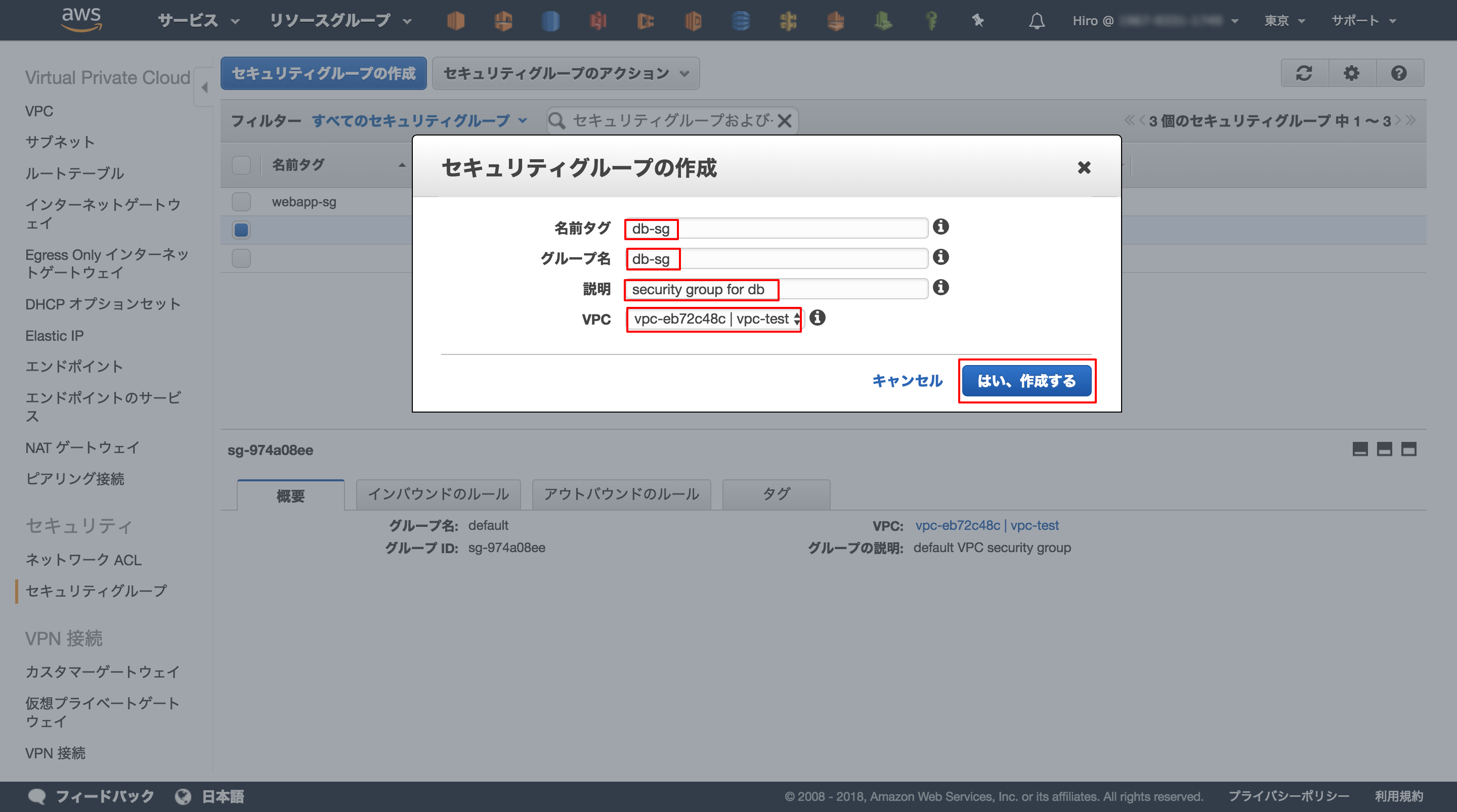

同様にDBのセキュリティグループを作成します。

ちなみにセキュリティグループは[EC2]のコンソール上でも作成することができます。

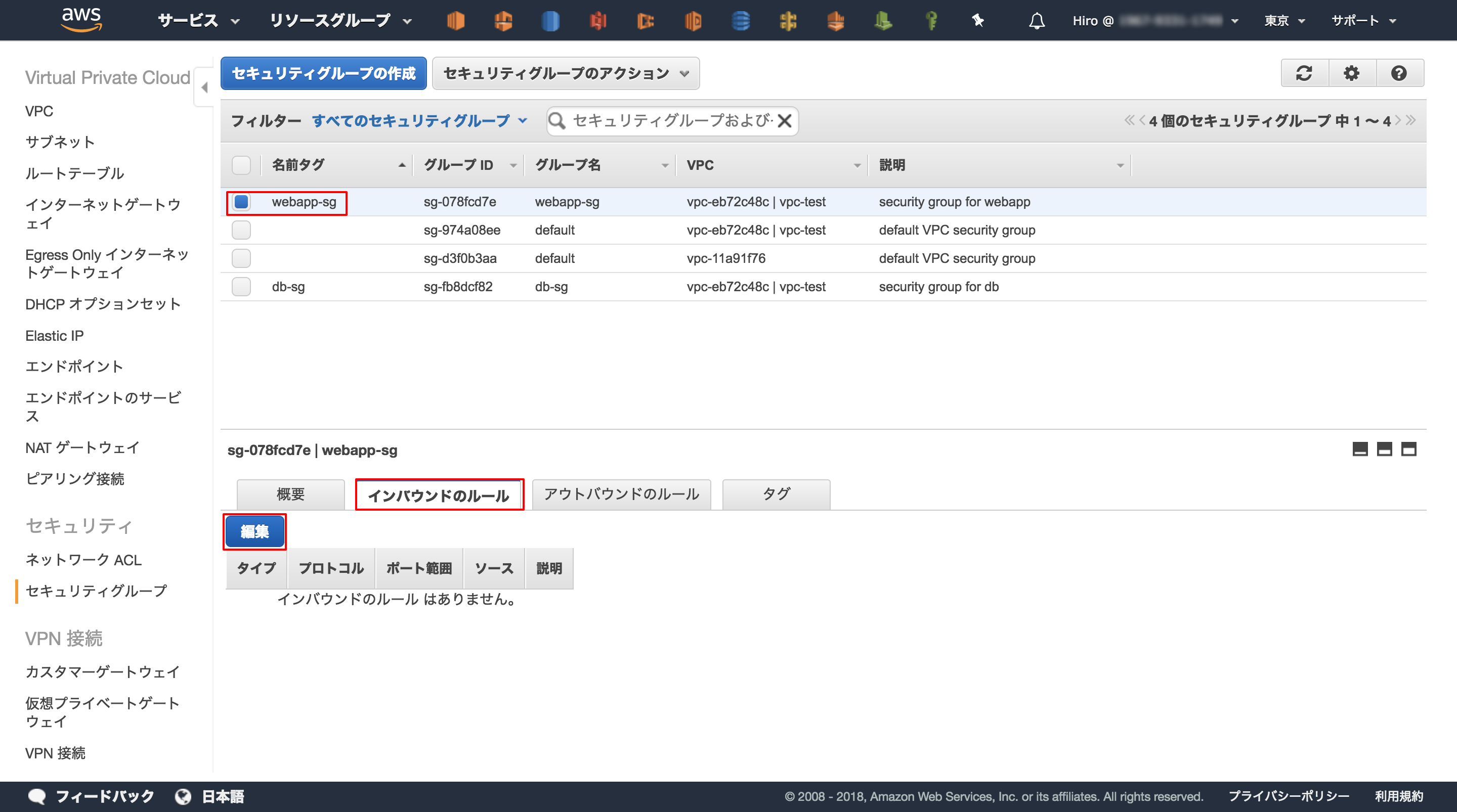

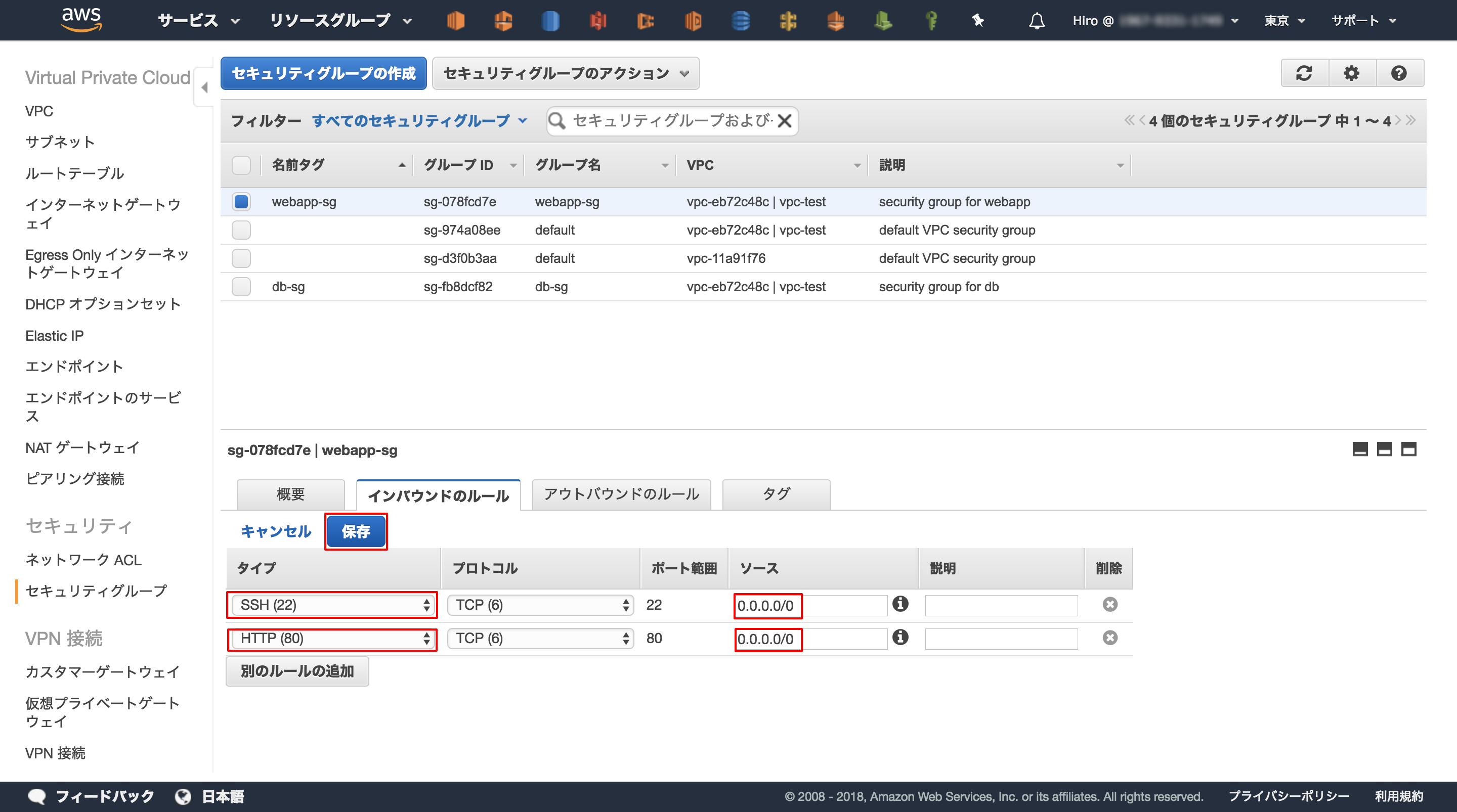

最後にセキュリティグループにEC2を配置した時にアクセスできるように設定しましょう。

[webapp]のセキュリティグループをクリックし、画面下部の[インバウンドのルール]から[編集]をクリックしてください。

それぞれ[SSH]と[HTTP]を選択し、[ソース]の部分を[0.0.0.0/0]と入力しましょう。

終わったら保存して完了です。

最後に...

VPCの部分はAWSの資格試験でも頻出ですね。

使い回しが効くので、作った配置の中身をWordPressにするでも、RailsにするでもJAVAにするでも自由です。

皆さんも楽しいAWSライフをお過ごしください。