Splunkへのログの取り込みと分析の例として、我が家の無線LANルータのログを使ってタダ乗りされていないかチェックしてみます。

1.ログ取り込み

①ログ取り込み

Splunkのトップ画面から、「Add Data」、「Upload」と進み、取り込むログを指定します。

②インデックスの作成

「Create a new index」で新規でインデックスを作成します。名前は「ap_idx」とします。

2.ログのサーチ

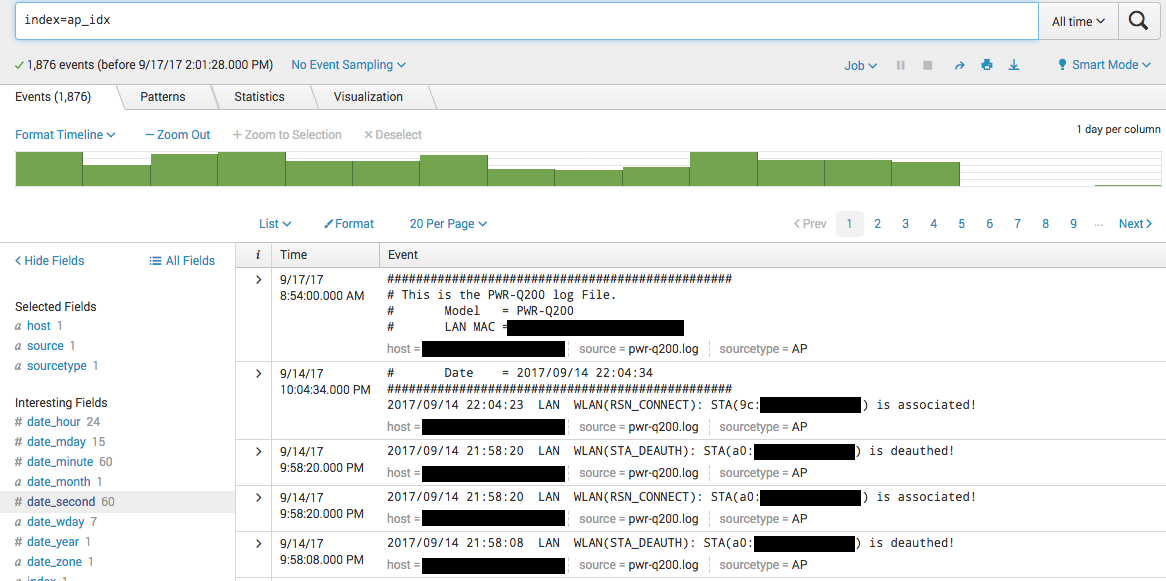

インデックスを指定して取り込んだログをまず全て表示させてみます。

index=ap_idx

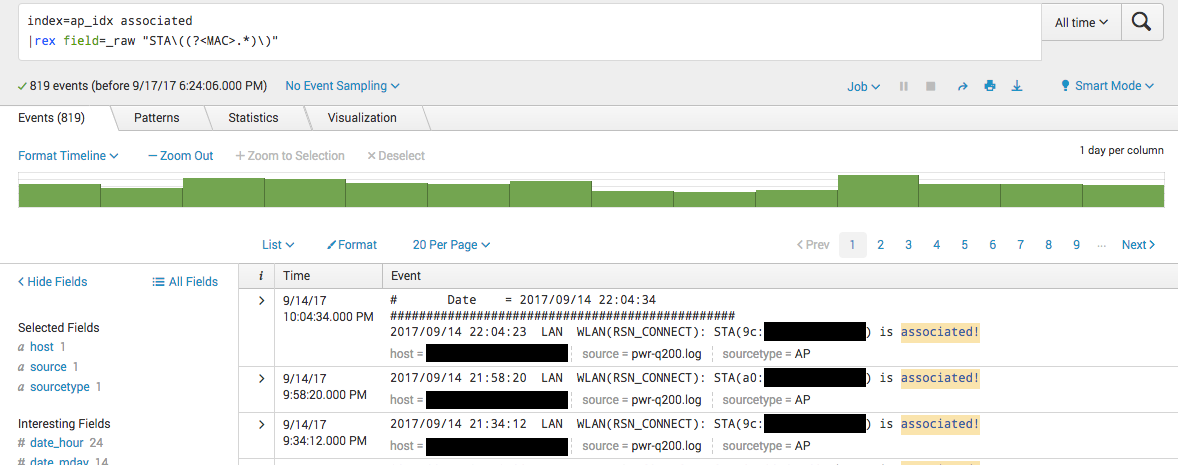

無線LANルータへの認証が成功すると「associated」というキーワードが残るようなので、以下のようにサーチ文にキーワードを入れます。

index=ap_idx associated

「associated」か含まれている行のみが表示されるようになりました。この辺りがgrepっぽいですね。

次に、認証に成功しているMACアドレスを抽出してみましょう。ログを見ると、「STA("MACアドレス")」というフォーマットになっているので、rexコマンドを使って以下のサーチ文を書きます。

(サーチ結果を別のコマンドに渡すときはパイプ"|"を使います。Linuxとかと同じですね。)

index=ap_idx associated

|rex field=_raw "STA\((?<MAC>.*)\)"

画像に変化がありませんが、抽出、つまりフィールドとして認識しています。

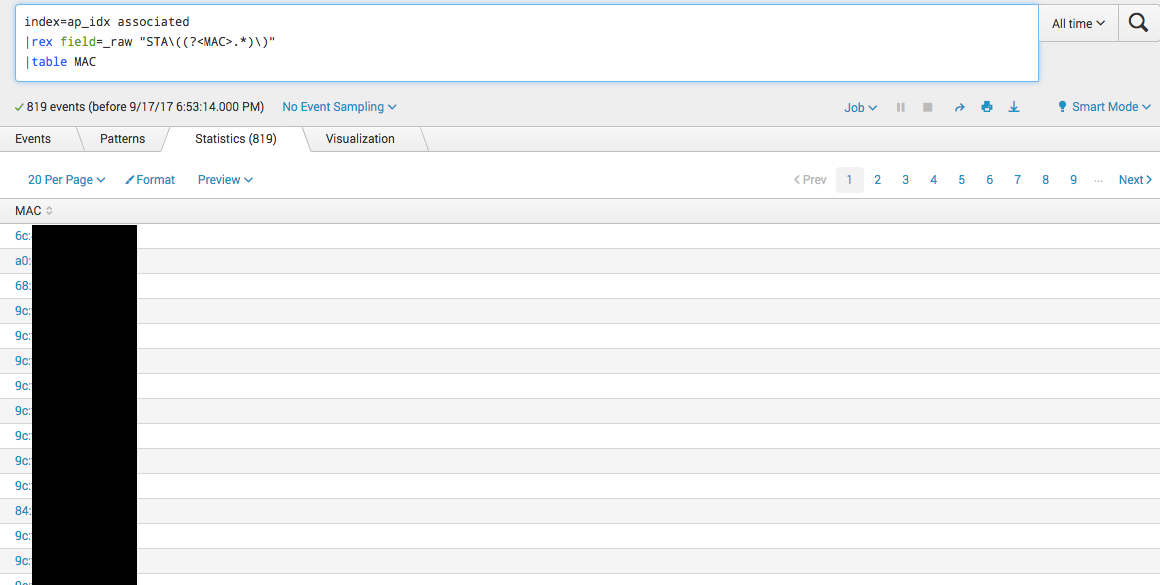

ただ、このままでは一覧性がなく見にくいので、リスト形式にします。tableコマンドを使います。

index=ap_idx associated

|rex field=_raw "STA\((?<MAC>.*)\)"

|table MAC

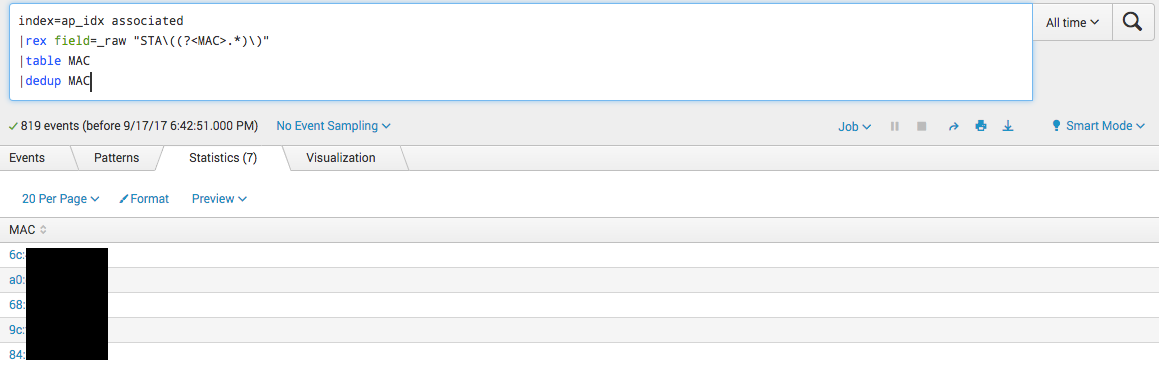

重複しているMACアドレスも表示されていますので、重複を削除します。dedupコマンドを使います。

index=ap_idx associated

|rex field=_raw "STA\((?<MAC>.*)\)"

|table MAC

|dedup MAC

この中に知らないMACアドレスがあればタダ乗りされていることになりますが、すべて把握しているものでしたので一安心です。