はじめに

VMware Cloud on AWS におけるユーザーの権限管理を AWS Directory Service for Microsoft Active Directory (AWS Managed Microsoft AD) と連携させて管理を行うという方法については sanjushi003 さんにて既に連携方法が公開されております。(sanjushi003 さん、いつも参考にしてます!)

今回 AWS Managed Microsoft AD ではなく、Simple AD と連携してユーザー権限管理を行う事ができないか?とご質問を頂いたので、実際の検証結果を含めてまとめてみます。

目次

- vmc.localドメインにはユーザーの追加ができない

- Simple ADとは?

- 全体アーキテクチャ概要

- Simple AD設定およびvCenter連携

- 権限管理を行なってみる

- 権限を付与したユーザーでログインしてみる

- まとめ

- 参考文献

- 関連記事

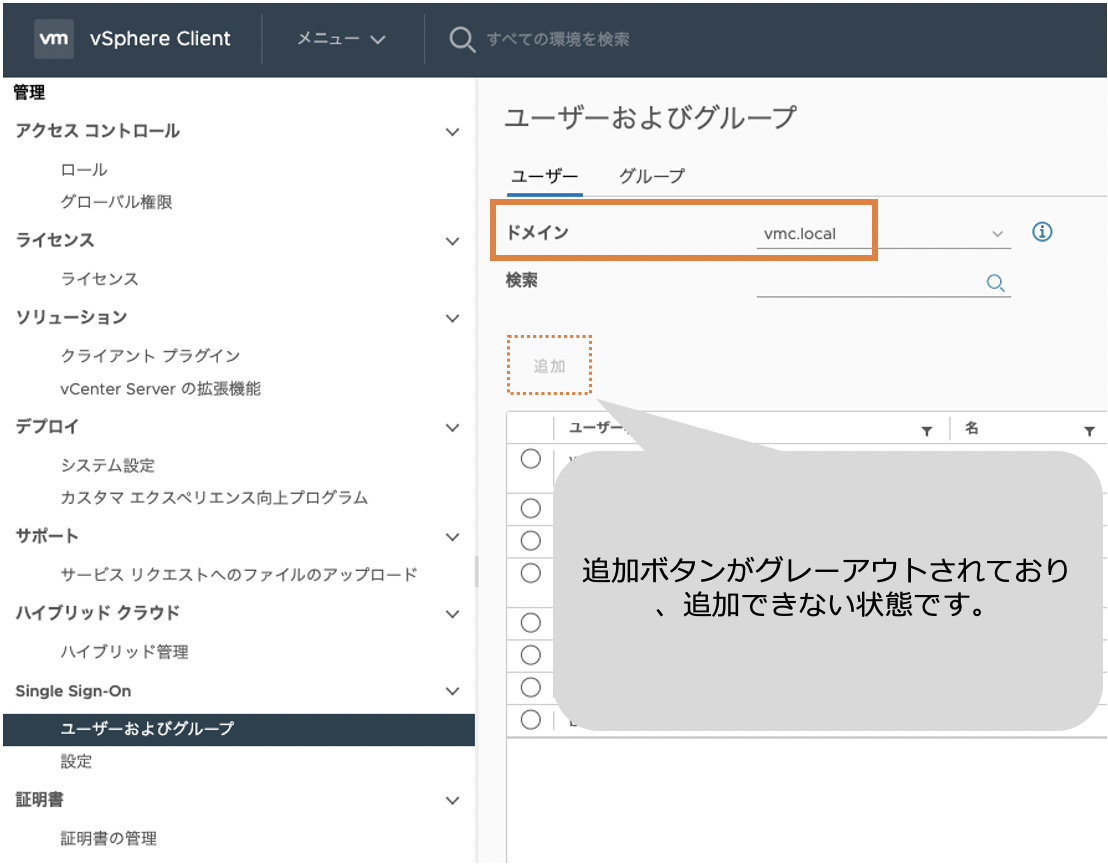

vmc.localドメインにはユーザーの追加ができない

VMware Cloud on AWS では、vmc.local ドメインのユーザーとして、cloudadmin のみを提供します。

以下のスクリーンショットは、「VMware KB: [VMC on AWS] cloudadmin@vmc.local 以外のユーザーが追加できない」からの抜粋ですが、このスクリーンショットの通り、vmc.local ドメインには追加のユーザーが作成できません。

つまり、アクセス権を付与して細かい権限管理をするには LDAP ドメインを SDDC の vCenter Server の ID ソースとして追加する必要があります。

Simple ADとは?

Simple AD は、AWS Directory Service のオプションのうちの1つで AWS マネジメントコンソールや API を介して簡単にセットアップすることができます。

以下 AWS のドキュメントページからの抜粋です:

Simple AD は、AWS Directory Service が提供する Microsoft Active Directory 互換のディレクトリであり、Samba 4 を使用します。Simple AD は、ユーザーアカウント、グループメンバーシップ、Linux ドメインまたは Windows ベースの EC2 インスタンスの結合、Kerberos ベースの SSO、グループポリシーなどの、基本的な Active Directory の機能をサポートしています。

Simple AD はクラウド内のスタンドアロンなディレクトリです。ユーザー ID の作成や管理、アプリケーションへのアクセスの管理を行います。基本的な Active Directory の機能が必要な、多くの使い慣れた Active Directory 対応のアプリケーションやツールを使用できます。

Simple ADでは「スモール」と「ラージ」のサイズが選択でき、AWS Managed Microsoft AD に比べて低コストで利用できることがメリットと言えます。

本稿執筆時点では、Simple AD は 東京リージョンで スモールサイズを利用した場合、1時間あたり 0.08 USD です。(最新の情報は料金ページを参照下さい)

この Simple AD を ID ソースとして利用できるか今回検証してみました。

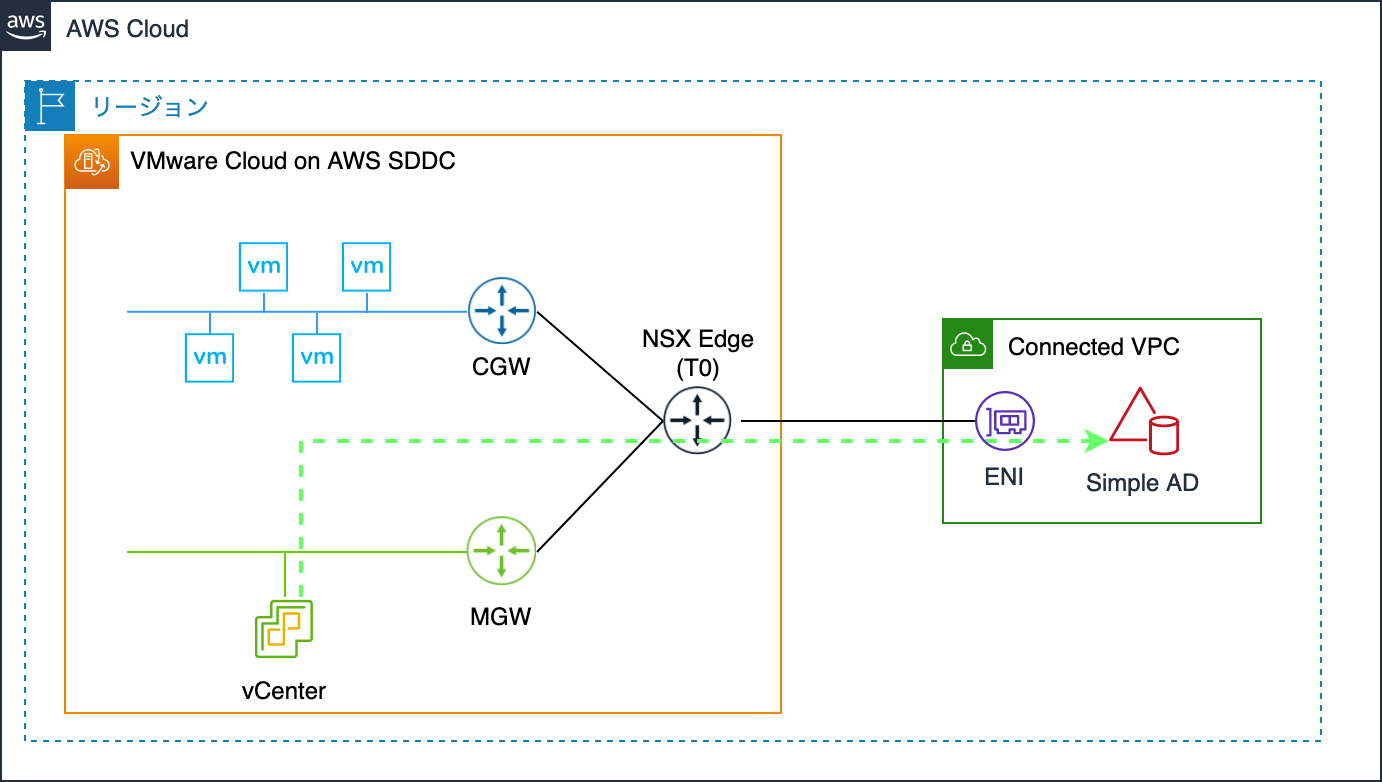

全体アーキテクチャ概要

今回は一番シンプルな方法として、Elastic Network Interface (ENI) 経由で接続する Connected VPC 内に Simple AD をデプロイして接続をします。

尚、ENI 経由での接続の詳細については、以下の記事を参照下さい。

Simple AD設定およびvCenter連携

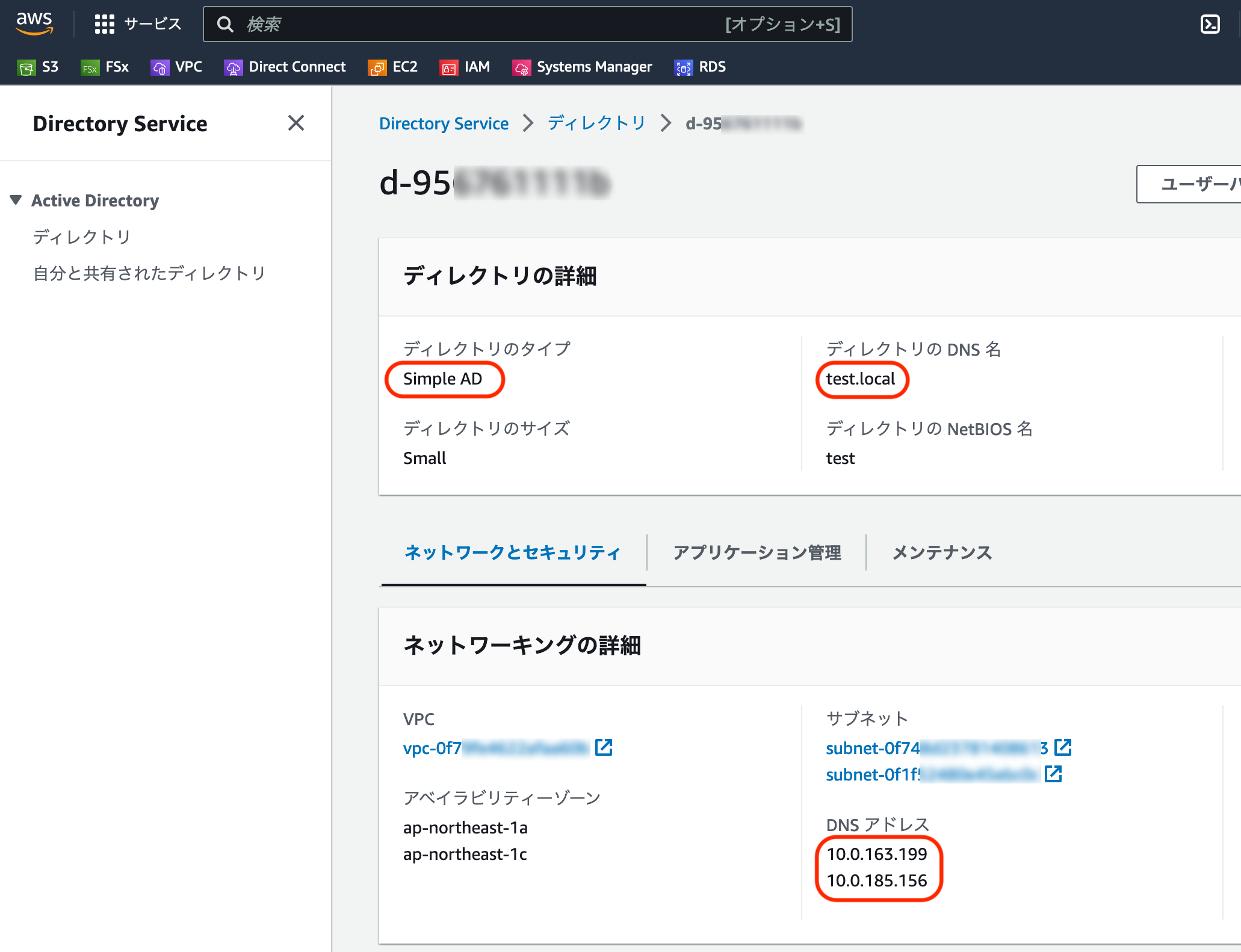

Connected VPC 内で以下の通り Simple AD を構成しました。

test.localドメイン内にstudent001とstudent002というユーザーを作成しています。

Single Sign-On の設定を追加するには [メニュー(三本線)] - [管理] から [Signle Sign-On] - [設定] をクリックし、[ID ソース] タブから [追加] ボタンをクリックします。

以下のように設定をします。ID ソース タイプは "LDAP を介した Active Directory" を使用します。

プライマリ サーバ URL と セカンダリ サーバ URL は Simple AD の DNS アドレスを使って ldap://Simple ADのDNSアドレス の形式で入力します。後続の権限設定のためには一度ログアウトが必要でした。

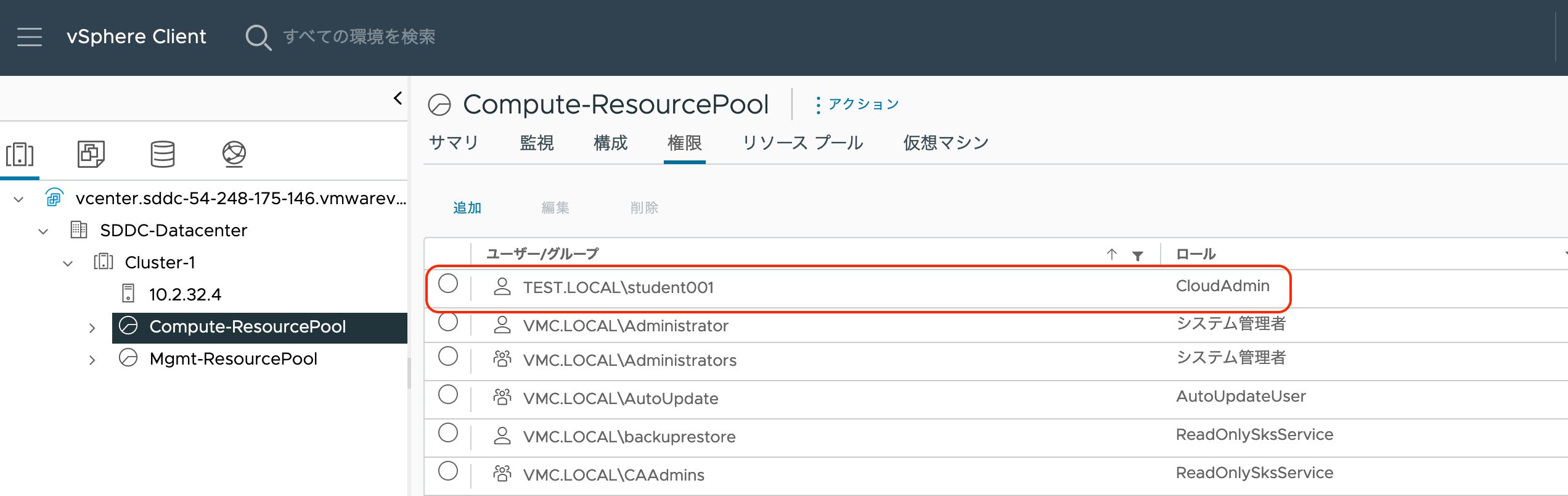

権限管理を行なってみる

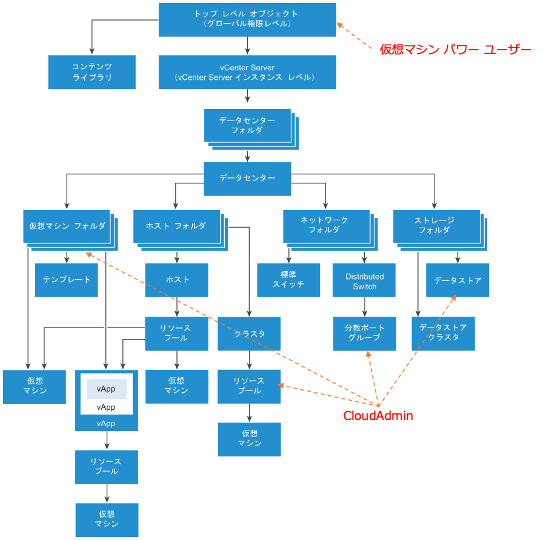

今回は、student001 というユーザーに対して以下の操作を許可したく権限付与をしてみました。

- コンテンツライブラリを使用して仮想マシンのデプロイをさせたい

- 特定のフォルダ、リソースプール、論理ネットワーク、データストアのみ表示・利用させる

今回は以下のように権限を付与してみました。(もっと権限を絞った形で付与できるかと思いますが、、、)

※ 上記の図は VMware Docs から引用しております。

権限を付与したユーザーでログインしてみる

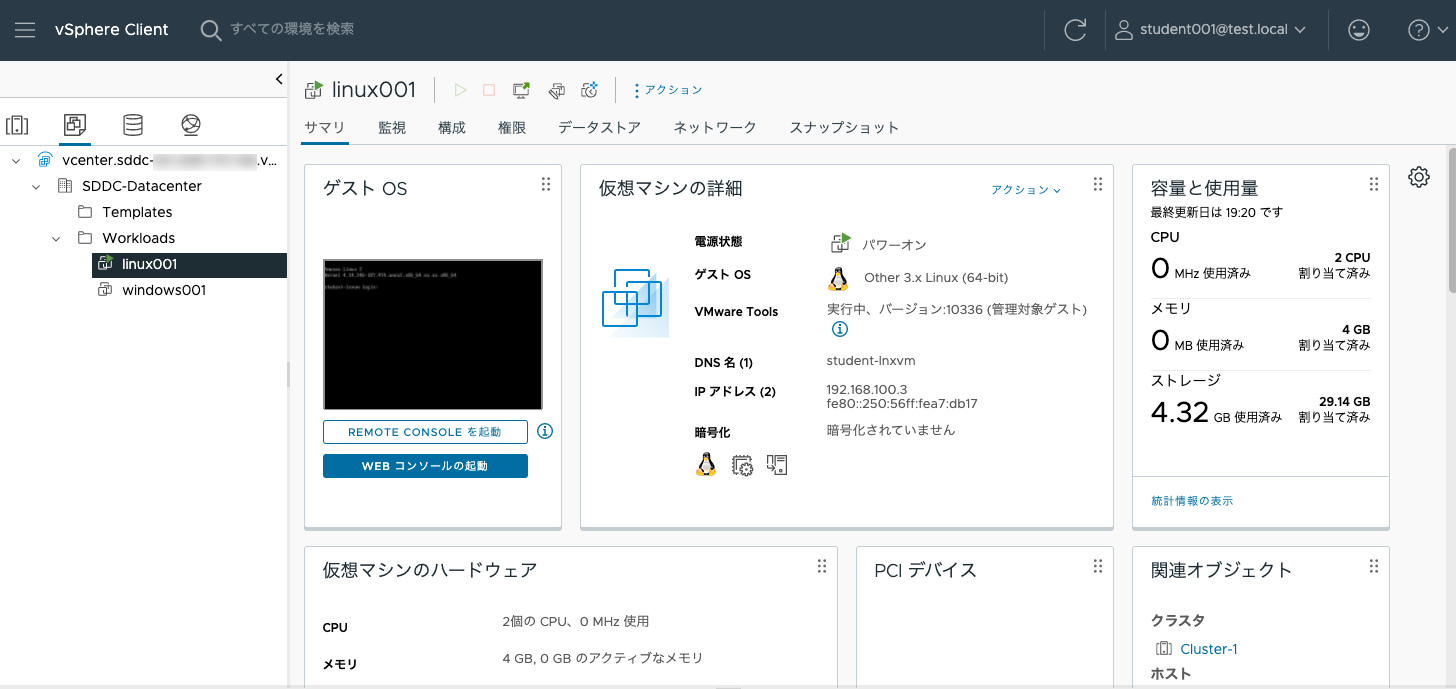

権限を付与した student001 を使って vSphere Client でログインをしてみます。

問題なくログインができました。Mgmt-ResourcePoolが見えないように制御できてます。

コンテンツライブラリから Linux VM を作成しパワーオンまで実施できたので、意図したように権限の付与ができました!

まとめ

Simple AD を使って AWS Managed AD と同様に VMware Cloud on AWS の SDDC 環境の権限管理ができます。

コストを抑えて権限管理をしたい場合、Simple AD の利用も検討できるかと思います。

参考文献

関連記事