VPCのイメージだけでも掴んでおこう

どうも.

最近ではオンプレよりも

クラウドが主流化してきましたね.

案件もお●前.comやロ●ポップを使って

構築してくれ!

なんて案件も偶にありますが,,,

大きい企業になるともっぱらGCP,AWSですね.

たまーに,Azureなんてありますが,

Azureは分からないので,AWSに強引に持っていきます.

どのクラウドベンダーでも構わないのですが,

アジャイル開発が主流になってきているので

AWS認定なんかあると,

チヤホヤされそうです.

ちなみに僕はAWS普段使ってるし受かるだろ〜

的なノリで受けて模試では半分しか点数取れませんでした.

本格的に勉強しだしたので,今月中にでもSAAをサクッと受かろうと思います.

自分が勉強していてしっくりこなかった分野は,セキュリティネットワークでしたね.

(あまり実践に関わってこない)

それでは,VPC解説していきます.

VPCとは

バーチャルプライベートクラウド

の略です.

一言で言うと,プライベートな仮想ネットワークでしょう.

オンプレ時使っていたルータやファイアウォールは必要なくなりました.

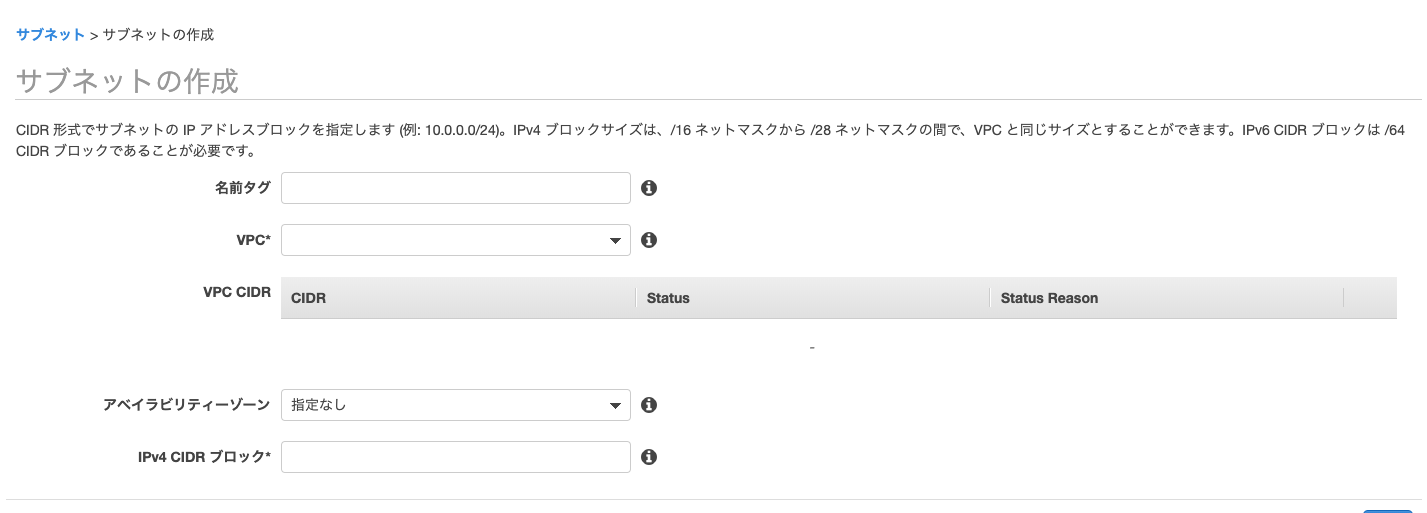

VPC設定の流れ

1.VPC作成

ここで重要なのは1点.

「リージョンをまたいでVPC作成はできない」

マネジメントコンソールにリージョン選択する場所がありますが,

そこは選択必須です.という事

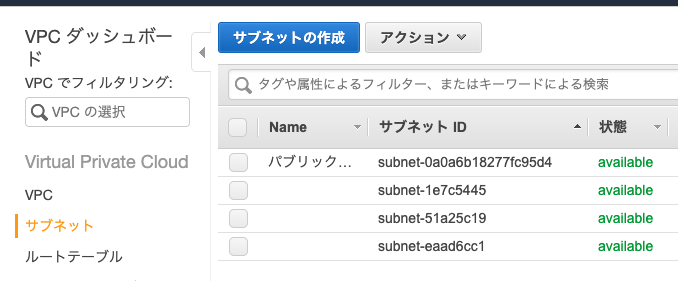

サブネットはネットワークの分割区分です.

重要なのは,複数のアベイラビリティゾーンに跨がれない,

と言う事

サブネットには,

・プライベート

・パブリック

がありますが,インターネットへのルートありか無しかだけでございます.

CIDRというのはネットワーク状のIPアドレス割り当て数なのですが,

VPCのCIDR範囲>サブネットのCIDR範囲なら平気です.

3.ルートテーブルを作ろう

わかりやすく言えば,サブネットのルーティングを規定します.

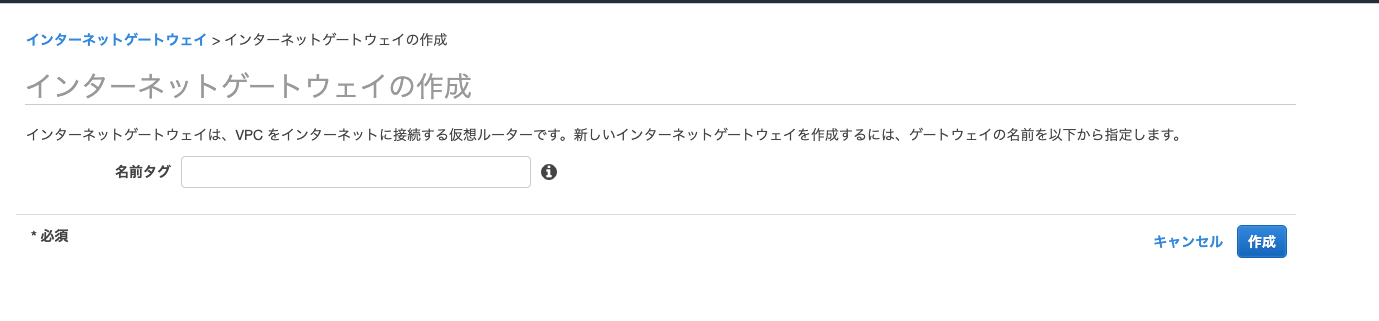

4.ゲートウェイのアタッチ

VPCからインターネットにアクセスをさせる作業です.

これによって,サブネットがパブリック,プライベートが決められます.

ちなみに

初期状態(設定しない)はプライベート .

設定するとパブリックです.

5.セキュリティ設定

AWSでは,

ファイアウォール = セキュリティグループ + ネットワークACL(アクセスコントロールリスト)

で設定されます.

セキュリティグループとネットワークACLの違いは,

設定単位が違います.

前者は,インスタンス

後者は,サブネット単位で制御します.

また,模試に出たのは,

セキュリティグループ → ステートフル (現状のデータを持ってる)

ネットワークACL → ステートレス (持ってない)

つまり,ネットワークACLには戻りのトラフィック設定が必要です

個別に設定するならセキュリティグループ

一括ならネットワークACL

と覚えましょう

ちなみにIAM管理者なら後から変更可能です.

補足

手を動かすと更に分かりますよ.

クライアントにEC2インスタンスにおける

セキュリティをかけるには,

セキュリティグループで通信はSSHだから22で送信先は00.00.00.000!!

(ポート番号

SSH -> 22

https ->443

http -> 80)

のように自由にできるところまで行くと,

SAAのセキュリティは怖く無いです.