fortigateを挟んでswitchからPCへpingが疎通が出来る構成にします。

環境

- PC_Windows11

- FortiGate60D v6.0.7

- Catalyst3560

イメージ図

Catalyst設定

vlanを作成してipアドレスを設定。

今回はdmzにlanを接続するため、modeはtrunkにする。(Catalyst3560_123の設定)

セグメント跨いでの通信のため、スタティックルート、デフォルトルートの設定も忘れず。

accessモートでも通信可能。その場合は物理ポートにIPアドレスを設定。(Catalyst3560_456の設定)

Switch123#show running-config

Building configuration...

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

interface GigabitEthernet0/8

switchport trunk encapsulation dot1q

switchport trunk allowed vlan 30

switchport mode trunk

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

interface Vlan30

ip address 192.168.1.252 255.255.255.0

!

ip default-gateway 192.168.1.254

ip classless

ip route 172.16.30.0 255.255.255.0 192.168.1.254

ip route 192.168.1.0 255.255.255.0 192.168.1.254

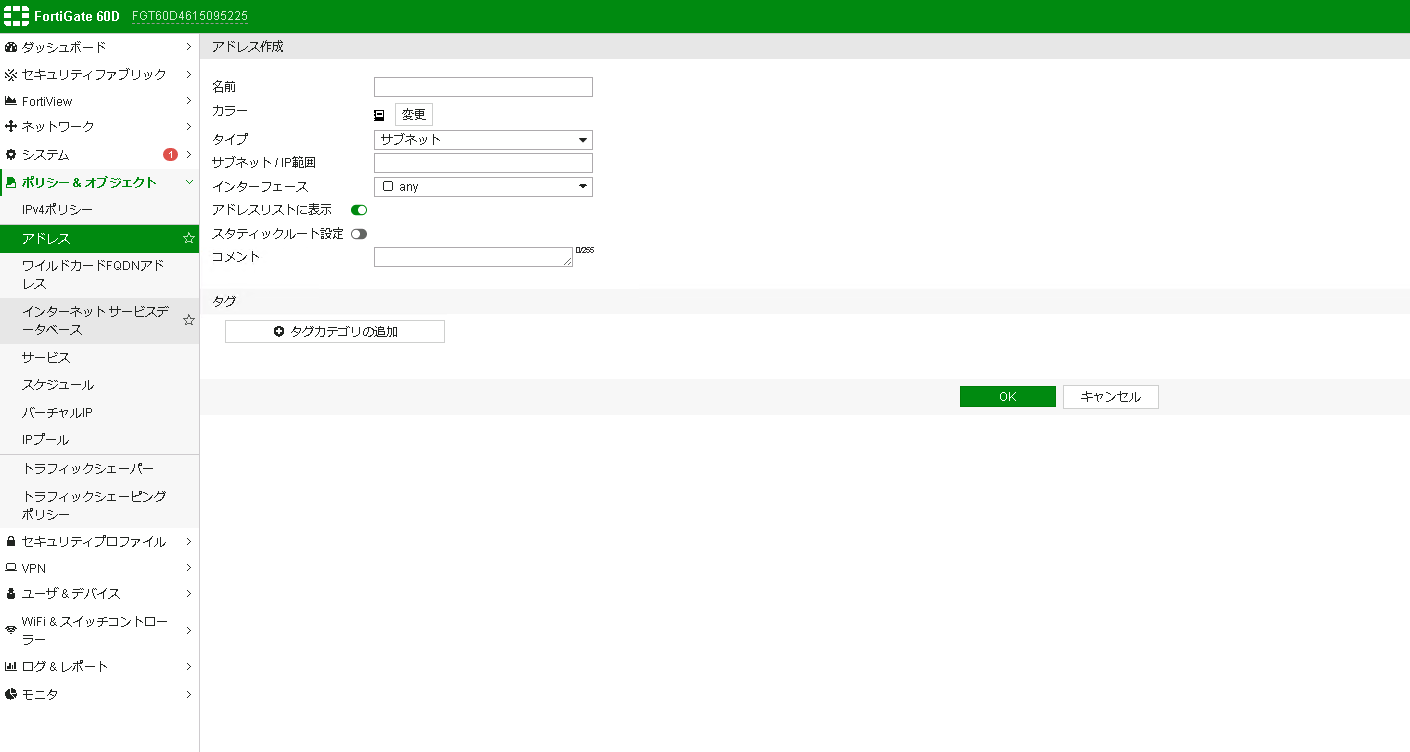

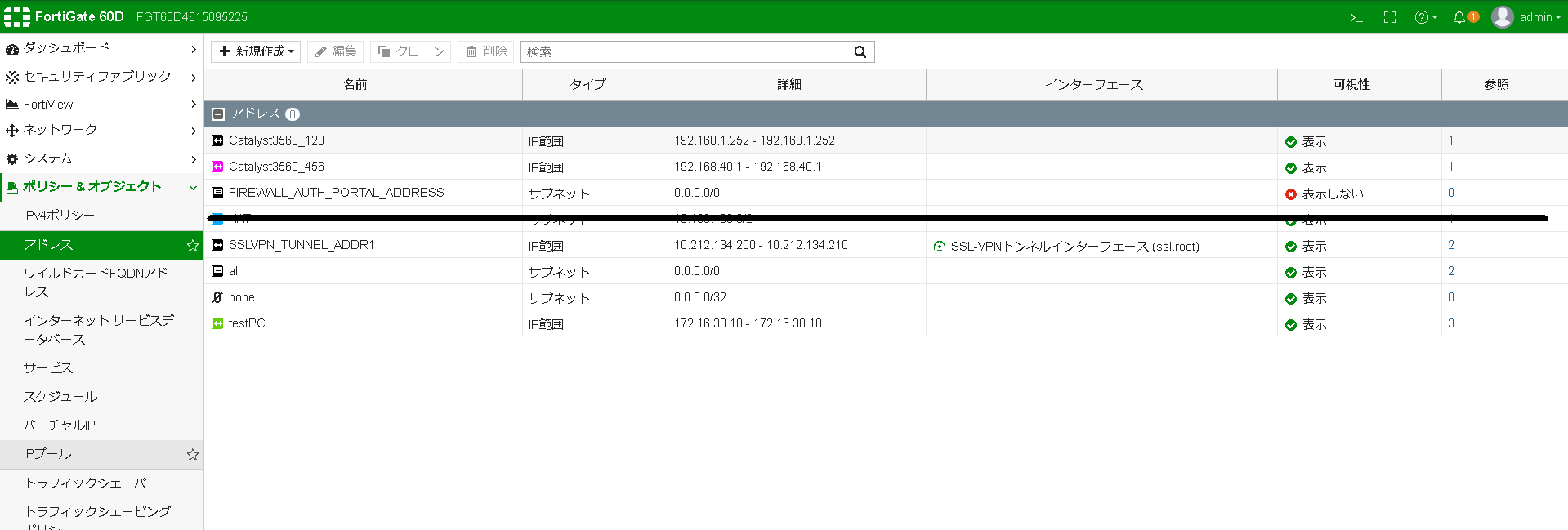

fortigate設定

- タイプを「ip範囲」に設定して各ノードのIPアドレスを設定。

「サブネット」のタイプはセグメントを指定する時に用いる。 - インターフェースは「any」

- アドレスリスト表示にチェック

- スタティックルートはチェックしない

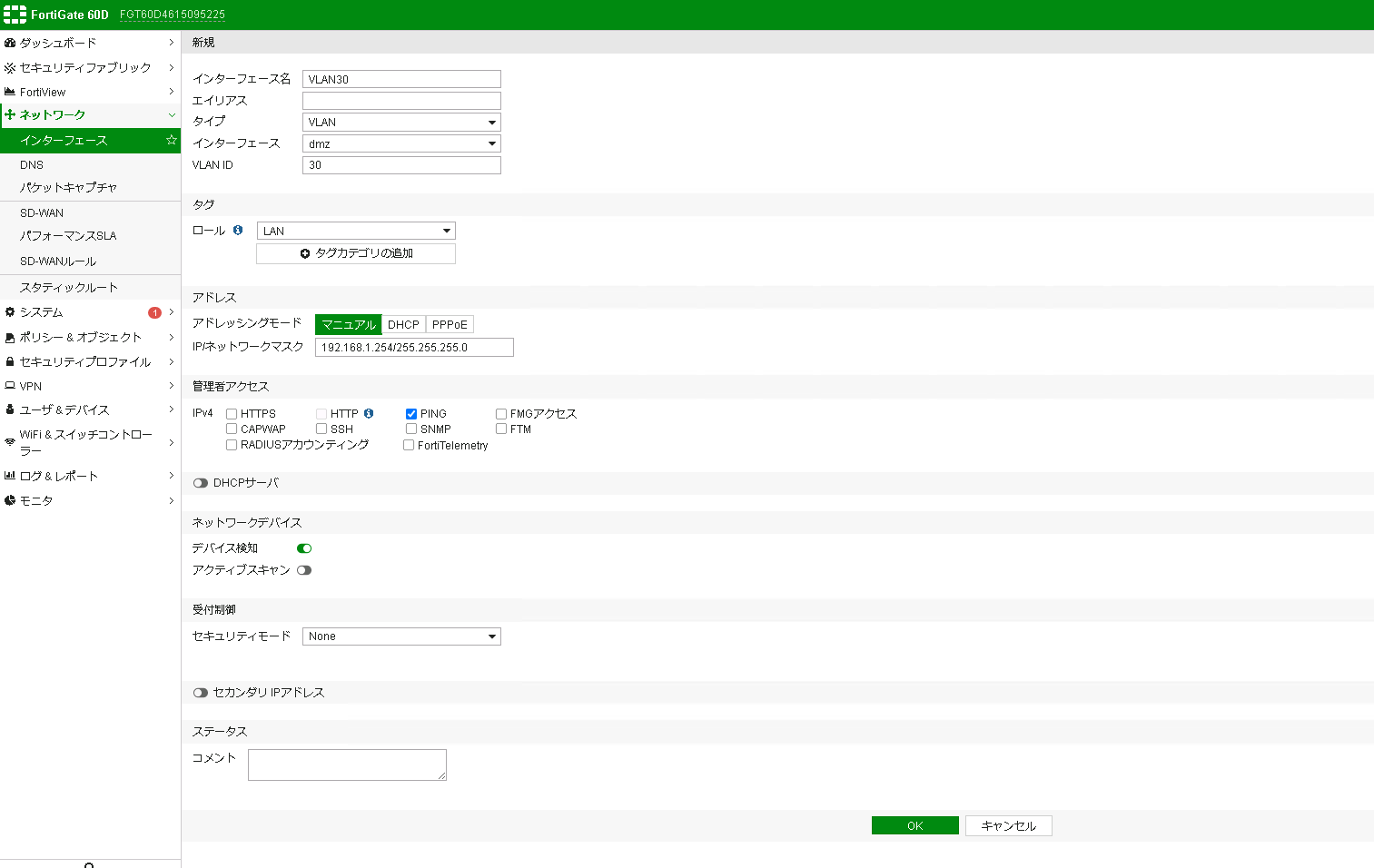

i/fに接続ノードのデフォルトゲートウェイとなるIPアドレスを設定。

vlanにIPアドレスをふったスイッチを接続するため、vlanのi/fを作成し、dmzに紐付けている。

※デフォルトからだと一つのハードウェアスイッチに物理ポートがまとめられているので、編集でi/fメンバーから物理ポートを切り離す。

- タイプを「VLAN」

- インターフェースは紐付けたいi/fを選択

- VLAN ID、ip/ネットワークマスク入力

- ロールはLANを選択。I/Fにロールを割り当てることで、GUI で設定できる項目が変わります。LANが一番設定出来る項目数が多い。

- 管理アクセスはFortigate60Dにアクセスするプロトコルを制限。

異なるセグメント間のポリシーを設定。

- 入出力i/fは、物理か仮想i/fを指定。

- 送信元/宛先は、アドレス欄で作成したものを指定する。

- pingで疎通確認したいので、サービスのところでAll_ICMPを設定している。

- NATはチェックを入れたままにして、「送信インターフェイスのアドレスを使用」を選択。

この場合だと、fortiからPCに向かう通信の送信元がNAT変換されるので、PCにスタティックルートを設定する必要が無くなる。 - FWログを確認したい場合は、編集からロギングオプションで「すべてのセッション」を選択。

上から4つがスイッチからPCへpingしたときのFWログ。(この時設定したポリシー名と上のスクショにあるポリシー名だっけ変更してあるが同じ)