はじめに

最近は、生成AIを活用して誰でも簡単に攻撃ツールが作れてしまう世の中になりました。

便利な反面、非常に怖いですね…

こういった状況下でもセキュリティをしっかり担保していくには、

判断材料をすばやく集め、運用を含めた日々の対策見直しが重要になってきます。

弊社では複数のプロダクトがAWS上で動いており、それらのセキュリティ担保のためにAWS Security Hubを使って運用体制の再構築を行いました。

今回は、スタート~体制の再構築までのステップを簡単に振り返ります。

1. ”責任共有モデル”に基づいたAWSクラウドセキュリティ対策範囲の整理

AWSクラウドセキュリティ 責任共有モデル では、AWS側とクラウド利用者側とで意識すべきセキュリティの責任範囲を明確化しています。

※ 簡単にいうと 「自分たちのデータとアプリケーションのセキュリティは、自分たちで責任を持ちましょう」 ということが書いてあります。

一言でセキュリティ対策と言っても非常に広範囲なので、

まずはこの考えに沿って、どこからどこまでの範囲で責任を持てばいいのか整理を行いました。

2. どこから手を付ける?NIST CSFの利用

具体的にどこから手を付けたらいいのか?

先ほどの”責任共有モデル”に基づいて考えなければならない範囲はわかったものの、具体策とその実施優先度はどのように決めればよいでしょうか。

ケースバイケースだと思いますが、弊社では現状分析と不足部分の強化に重きを置いて NIST CSF(サイバーセキュリティフレームワーク) を利用して優先度決めを行いました。

NIST CSFは元々、米国オバマ政権時代に国防強化のために作られたものですが、汎用性があるため一般企業でも適用可能です。

必要なセキュリティ対策を「識別」「防御」「検知」「対応」「復旧」の5つの機能で整理し、強化ポイントがどこかを効果的に洗い出すことができます。

3. AWS Security Hubで必要な情報を一元化

そのあとは洗い出し結果に基づいて対応を進めていきました。

例えばNIST CSF「検知」に該当するAWSのセキュリティ強化サービスとしては、以下があります。

- Amazon GuardDuty:脅威検知

- Amazon Inspector:ソフトウェアの脆弱性検知

- Amazon Macie:個人情報検知

etc…

これらを組み合わせてセキュリティ対策を行うことは非常に効果的である一方で、

個々の管理画面を都度確認し、対応優先度を判断していくのはかなり運用負荷が高くなります。

そこで登場するのがAWS Security Hub。

主要なセキュリティ対策サービス群と連携して検出結果を一箇所に集約し、分かりやすく可視化してくれます。

※ AWS Security Hubはあくまでも情報集約・可視化のサービスです。

情報ソースとなる各種セキュリティ対策サービス群は、別途有効化が必要です。

4. リスク優先度に沿った対応

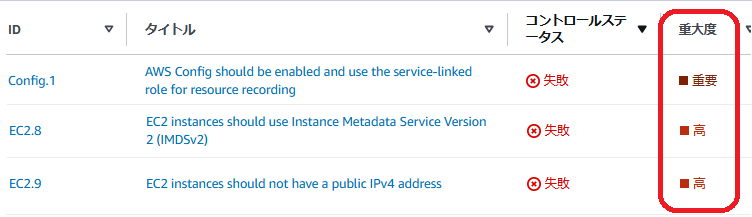

Security Hubには、 リスクをグルーピングして深刻度を自動付与 する機能が標準搭載されています。

※ 重大度:重要 > 高 >中 > 低 で表現されます。

連携したセキュリティ対策サービス群すべての情報を集約表示してくれているので、

これだけで「どのリスクに、いつ、どれくらいの優先度で対応すべきか」を判断しやすくなり、運用負荷が大きく下がります。

なお重要度はAWSのベストプラクティスに沿って優先度付けされているので、

基本的には上から順に対応を検討していくのが良いと思います。

出力サンプル

まとめ

セキュリティ対策は「運用」が肝心です。

AWSを使っているなら、AWS Security Hubによって対策判断材料をすばやく集めるられるのは大きなポイントですね。

ただ環境によっては集まる情報が膨大になってしまって、対策判断がつけられない…というケースも十分ありそうです。

よりコストパフォーマンスのいい運用方法については、弊社もまだまだ模索段階ですので、

ここは折を見てまた触れたいと思います。

最後まで読んでいただきありがとうございました。

この記事がどなたかの参考になれば幸いです。