1. はじめに

今回の記事は、Mac Mini (2024,M4) に、Microsoft Defender for Endpoint (MDE)をインストールして、動作確認をしてみた記事です。

当然ではありますが、MDEはもともとWindows向けのセキュリティに強みがあり、MacOS向けのセキュリティ機能は、2019年6月28日にMicrosoft Defender Advanced Threat Protection (ATP) for Mac が一般提供開始され、2019年12月にEDRの機能が追加され、2023年10月31日にMacOS用のデバイス分離の機能が追加されたように、段階的な機能拡張が実現されてきました。

ということで、2025年4月時点での動作を確認してみたくなりましたので、本記事で記載いたします。

【Microsoft Defender for Endpoint Blog URL】

Microsoft Defender ATP for Mac is here!

EDR capabilities for macOS have now arrived

Announcing device isolation and AV scanning for Linux and macOS

2. プラットフォーム毎のMDEの違い

以下表のように、MDEはOS単位でサポートされている機能に違いがあります。

ただ、MacOSに関してもEPPとEDRの機能は既に実装されており、現時点だと機能レベルのOS差異はあまりないように感じます。とはいえ、自動調査&応答(AIR)でmacOSが×になっている点は気になります。

例えば、Microsoft Learnによると、2025年4月時点でのMDEのOS単位の機能は以下のようになっています。

【引用元:MS Learn | サポートされている Microsoft Defender for Endpoint 機能】

3. IntuneによるMacOSへのMDEのオンボード

今回はIntuneで、Mac MiniにMDEをオンボードしていきます。Microsoft Learnに手順は記載されているので、そちらに沿っていけば大丈夫ではありますが、WindowsにMDEを展開するのと比べると、なかなかのボリュームでした。

内容としては、

- 設定カタログによるシステム拡張機能の承認

- テンプレートのカスタムによるmobileconfig(×6種類)の配信

- 設定カタログによるMicrosoft AutoUpdate(MAU)の制御

- Microsoft Defender ウイルス対策設定の配信

- MDEのアプリの配信

- MDEのオンボードパッケージの配信

となり、「割り当て」は、全て「デバイスグループ」で実施しています。

詳細は以下Microsoft Learnの記事をご覧いただければと思います。

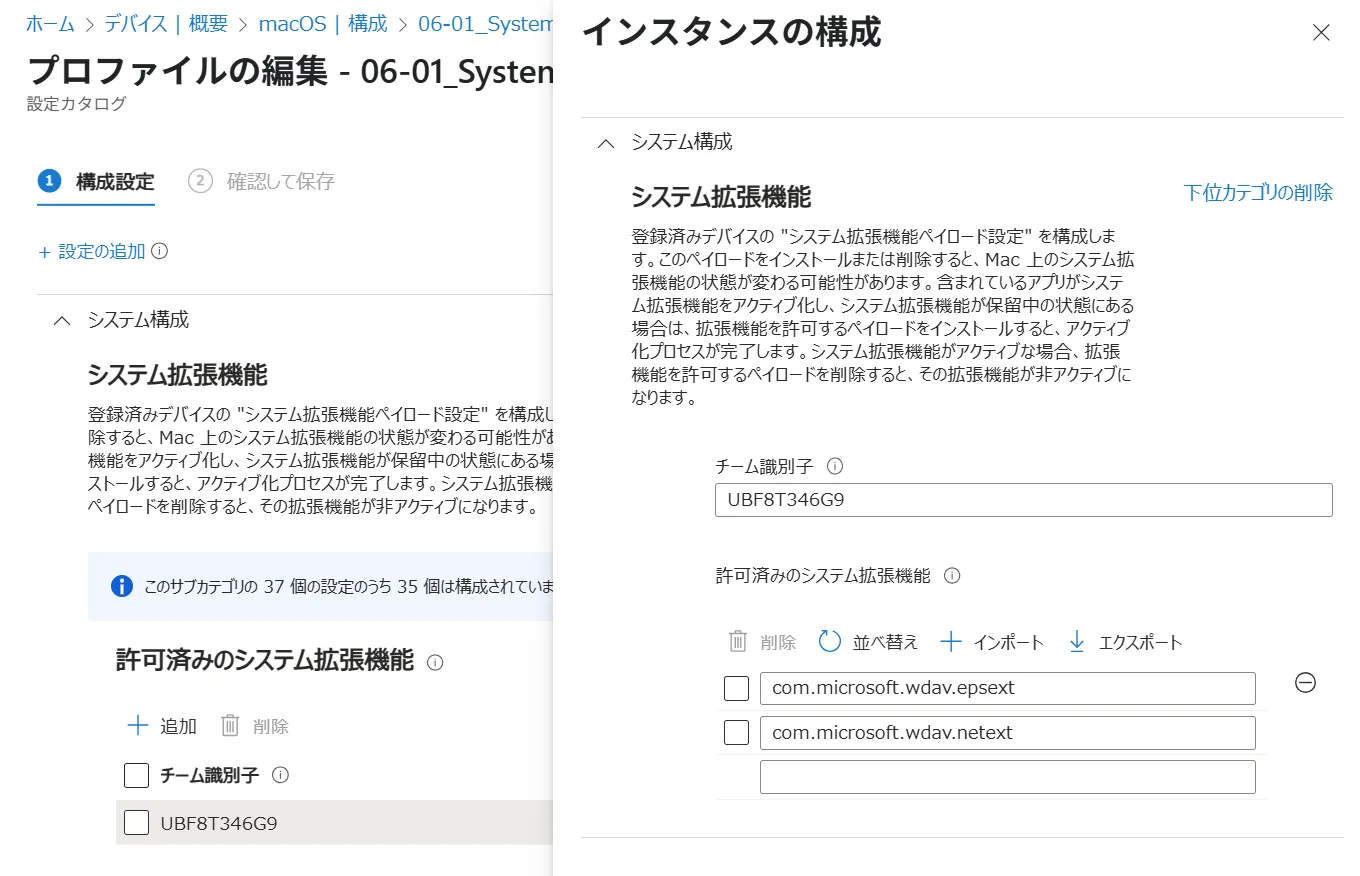

3-1. 設定カタログによるシステム拡張機能の承認

Microsft Intune管理センターにサインインし、[デバイス] > [macOS] > [構成] > [作成] > [設定カタログ]の順番に進めていきます。

ここで、[システム構成]の中の[システム拡張機能] > [許可済みのシステム拡張機能]を選択します。

チーム識別子として、UBF8T346G9を追加し、許可済みのシステム格納機能として、com.microsoft.wdav.epsextとcom.microsoft.wdav.netextを入力します。

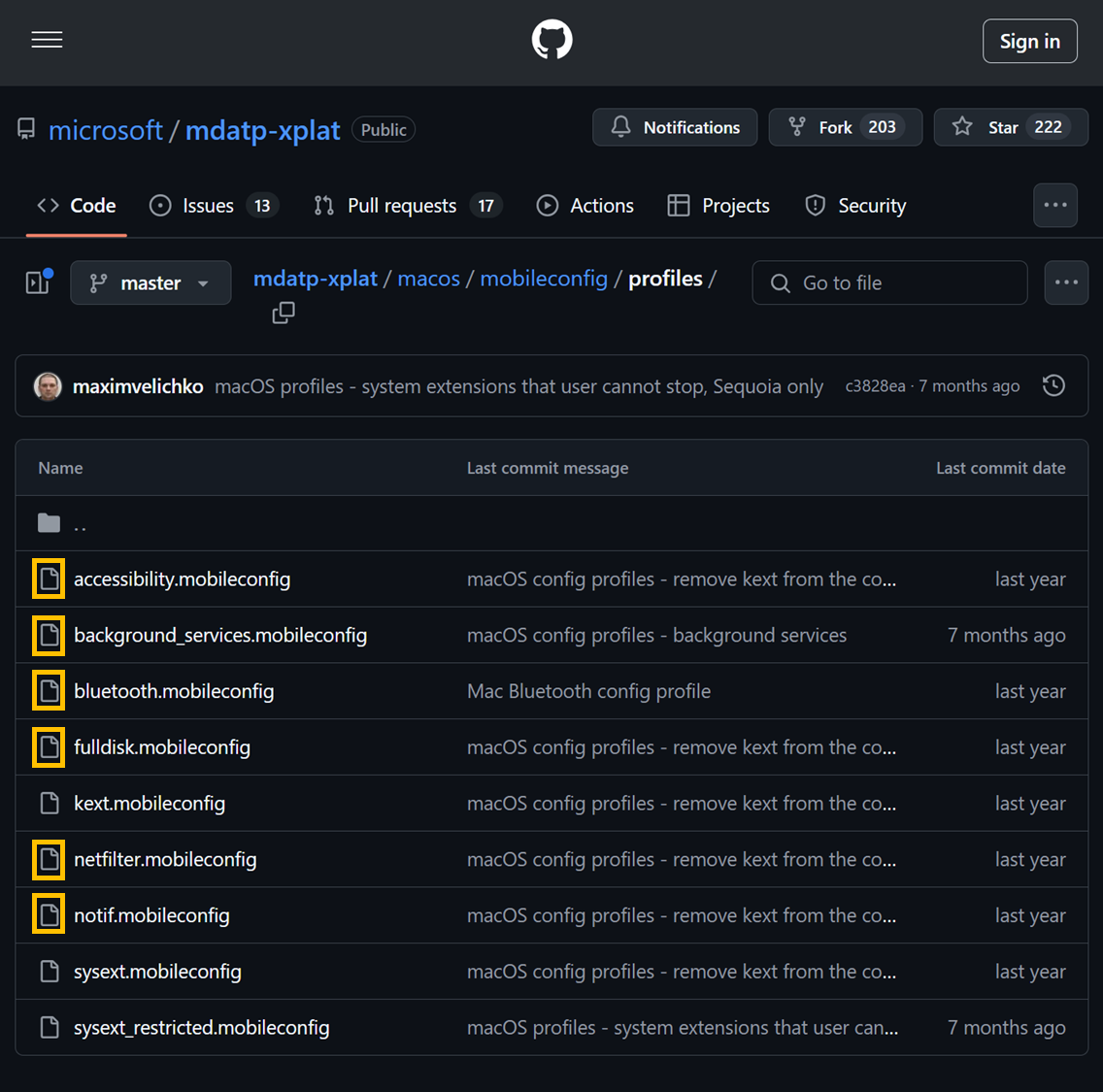

3-2. テンプレートのカスタムによるmobileconfig(×6種類)の配信

ここでは、以下github上にアップロードされているmobileconfigを利用して、各種アクセス許可を実施する必要があります。

上記URLにアクセスいただくと、複数のファイルがありますので、以下画像中のオレンジ色で囲ったファイルをダウンロードします。

- mobileconfigのリスト

- accessibility.mobileconfig

- background_services.mobileconfig

- bluetooth.mobileconfig

- fulldisk.mobileconfig

- netfilter.mobileconfig

- notif.mobileconfig

構成プロファイルの種類で [テンプレート] を選択後、[カスタム] を選択します。

ここで任意のカスタム構成プロファイル名を入力し、先ほどダウンロードしたmobileconfigをアップロードします。そして、対象となるグループに割り当てをします。

これを上記mobileconfigの6種類分繰り返したら完了です。

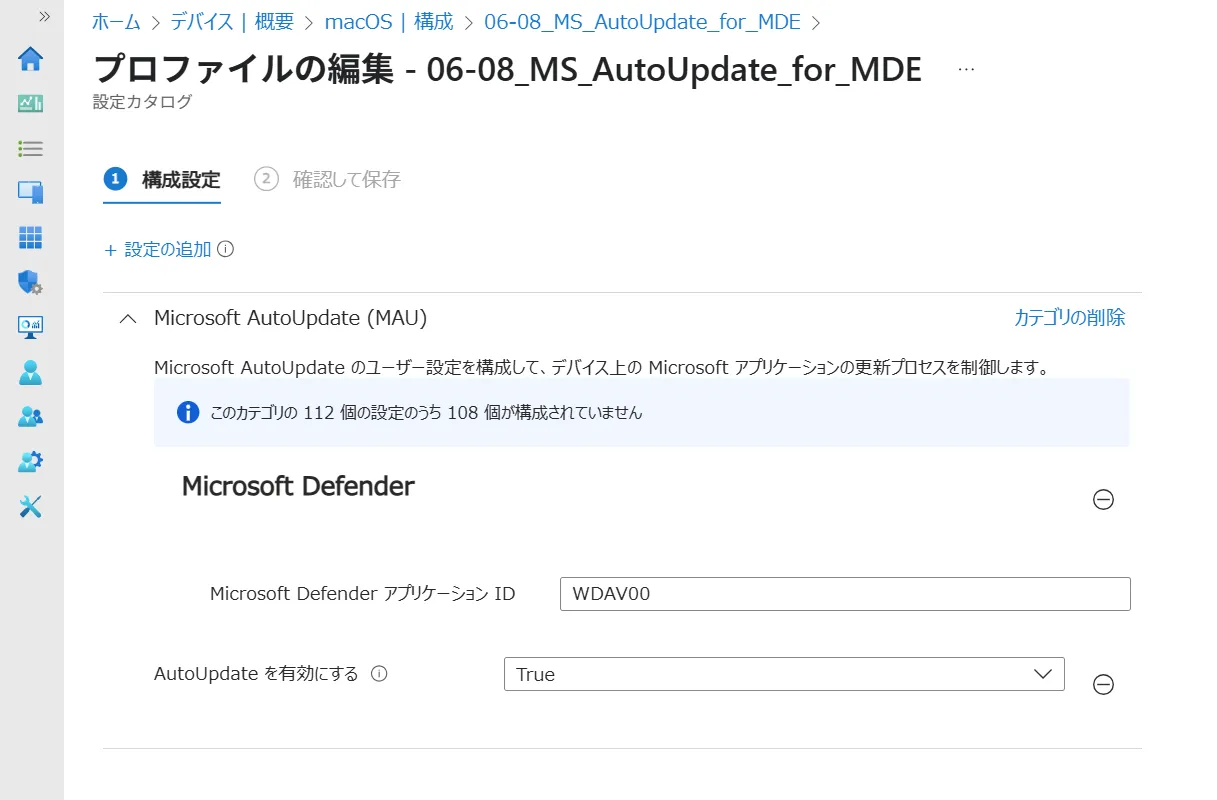

3-3. 設定カタログによるMicrosoft AutoUpdate(MAU)の制御

次はMicrosoft AutoUpdate(MAU)の設定も配信します。

これは設定カタログの中にもありますので、MDE用のアプリケーションIDのWDAV00を指定して、AutoUpdateを有効にするをTrueにして完了です。

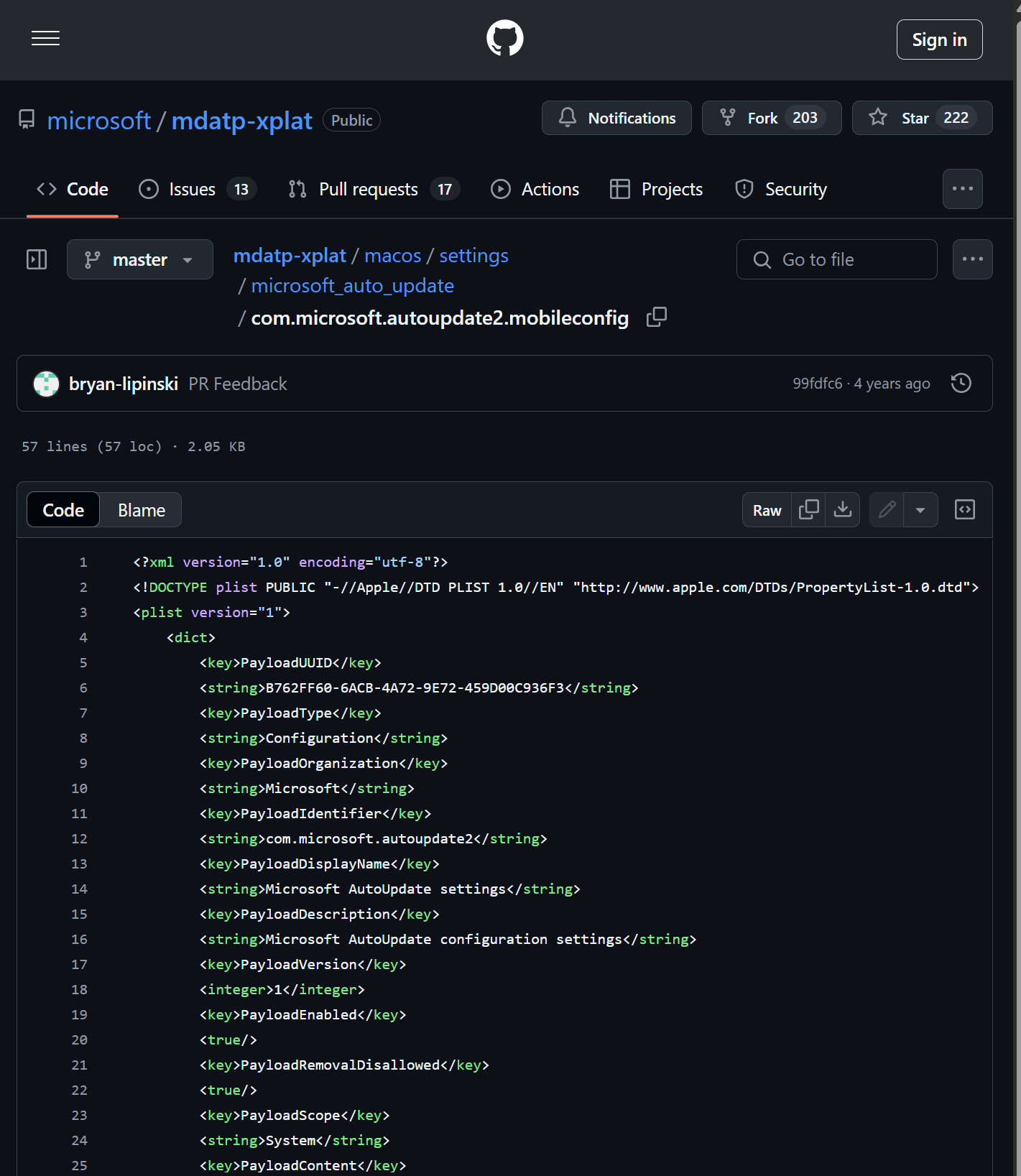

他のやり方としては、先ほどと同様、以下URLのようにmobileconfigを配信するのも1つです。

上述のGithubリポジトリとは異なる場所にありました。

- mobileconfigのリスト

- com.microsoft.autoupdate2.mobileconfig

3-4. Microsoft Defender ウイルス対策設定の配信

ここでは、ウイルス対策の設定を配信します。

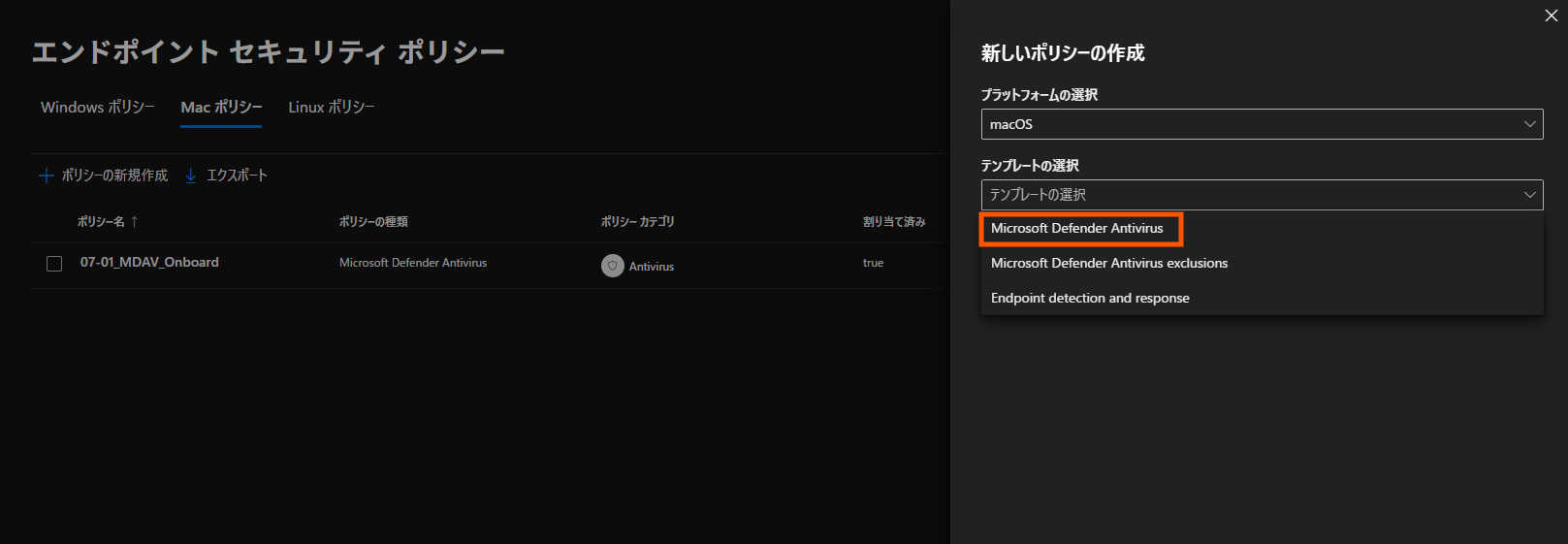

Defender Portalの[エンドポイント] > [構成管理] > [エンドポイントセキュリティポリシー]を選択し、[Macポリシー]中の[ポリシーの新規作成]を選択します。

対象となるプラットフォームは、[macOS]とした後、テンプレートには[Microsoft Defender Antivirus]を選びます。

今回は基本的に既定を設定する方針とし、以下画像のようにしました。

この辺りは組織で異なる運用となるでしょうから、チューニングが必要かと思われます。

3-5. MDEのアプリの配信

次は、MDEのアプリを配布します。

Mac用のMDEに関しては、Intune上にデフォルトで存在しているのでそちらをそのまま配信します。

3-6. MDEのオンボードパッケージの配信

最後の設定は、オンボードパッケージの配信です。

Microsoft 365 Defender ポータルで、 [設定] > [エンドポイント] > [オンボーディング] の順に進み、[macOS]と[モバイルデバイス管理/Microsoft Intune]を選び、[オンボードパッケージのダウンロード]を選択します。

ファイルを解凍し、intuneフォルダの配下に、[WindowsDefenderATPOnboarding.xml]というファイルがあります。

今までと同様、[WindowsDefenderATPOnboarding.xml]というファイルをIntune管理センターのテンプレートにあるカスタムからデバイスに配信します。

4. 動作確認

想像よりも大変でしたが、これでMacOSにMDEを配信することができました。

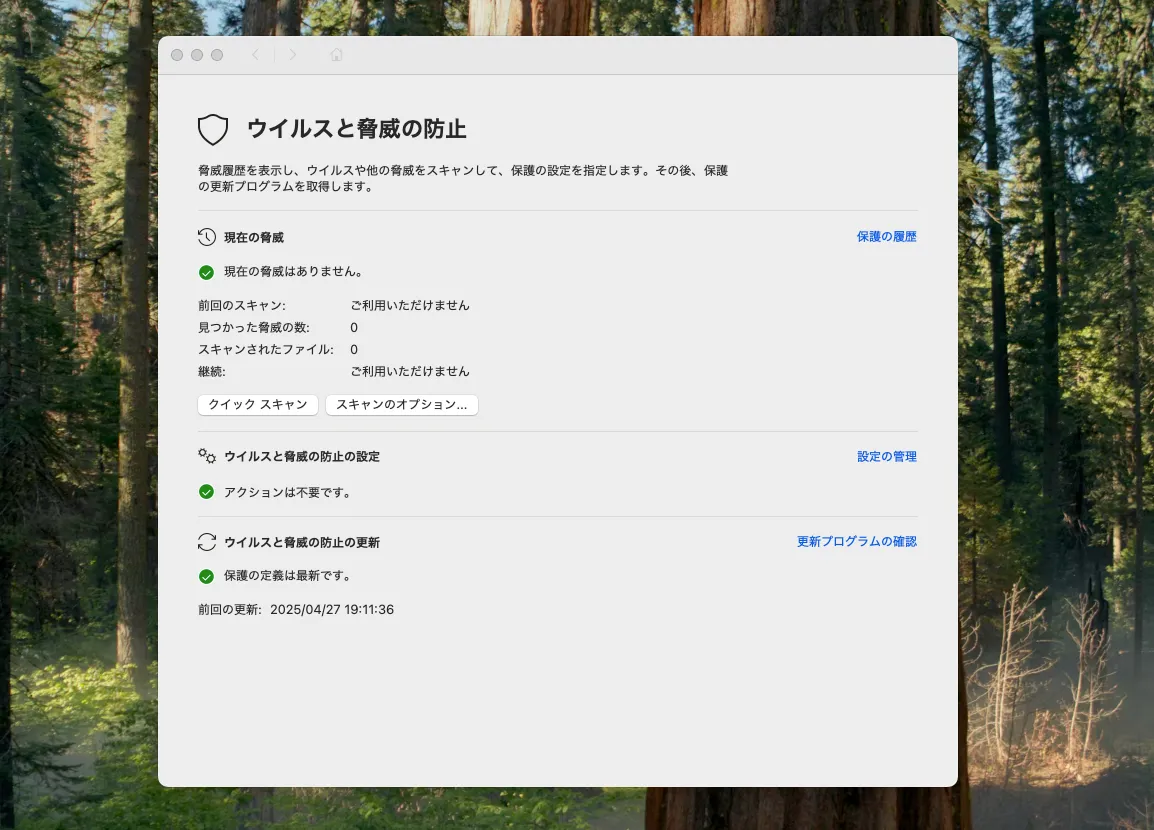

デバイス上にあるMDEを確認してみると、以下画像のようになっています。

例えば、Eicar Test Fileを駆除した際には以下のように履歴として残りました。

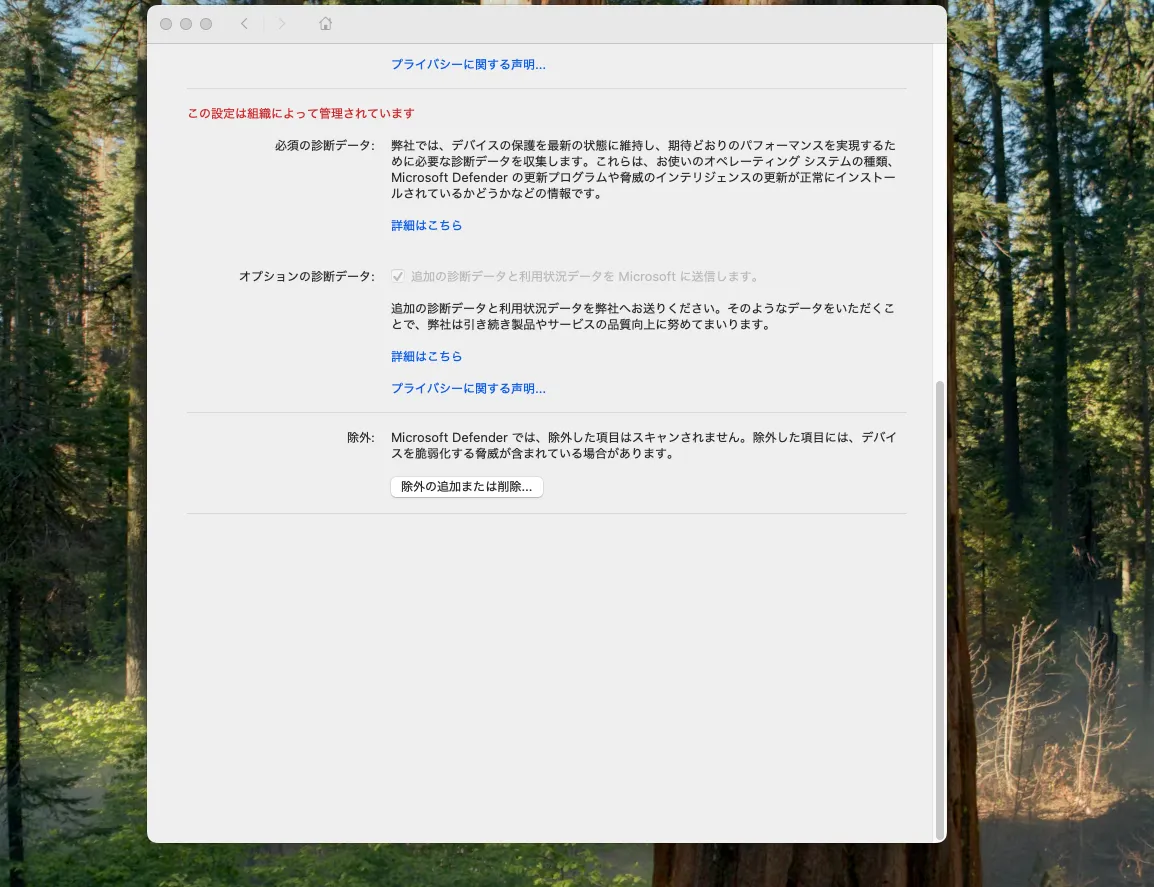

加えて、改ざん防止の設定を配信していることから、「この設定は組織によって管理されています」という表示があり、設定を変えることができなくなっています。

次に、Defender Portal上でもデバイスの確認をしてみます。

ポイントとしては、macOSの場合でも「調査パッケージの収集」「ライブ応答セッションを開始する」「デバイスを分離」といった主要なアクションを実行できることが分かります。

4-1. Eicar Test によるテスト

まずはウイルス対策の機能の見てみるため、eicar test fileをダウンロードし、MDEによって駆除をします。すると、以下のようにポータル上にアラートが表示されました。

アラートの詳細を見てみると、Safariで、eicar test fileをダウンロードした後、Microsoft Defender ウイルス対策によって、防止されていることが分かります。

4-2. EDRのテスト

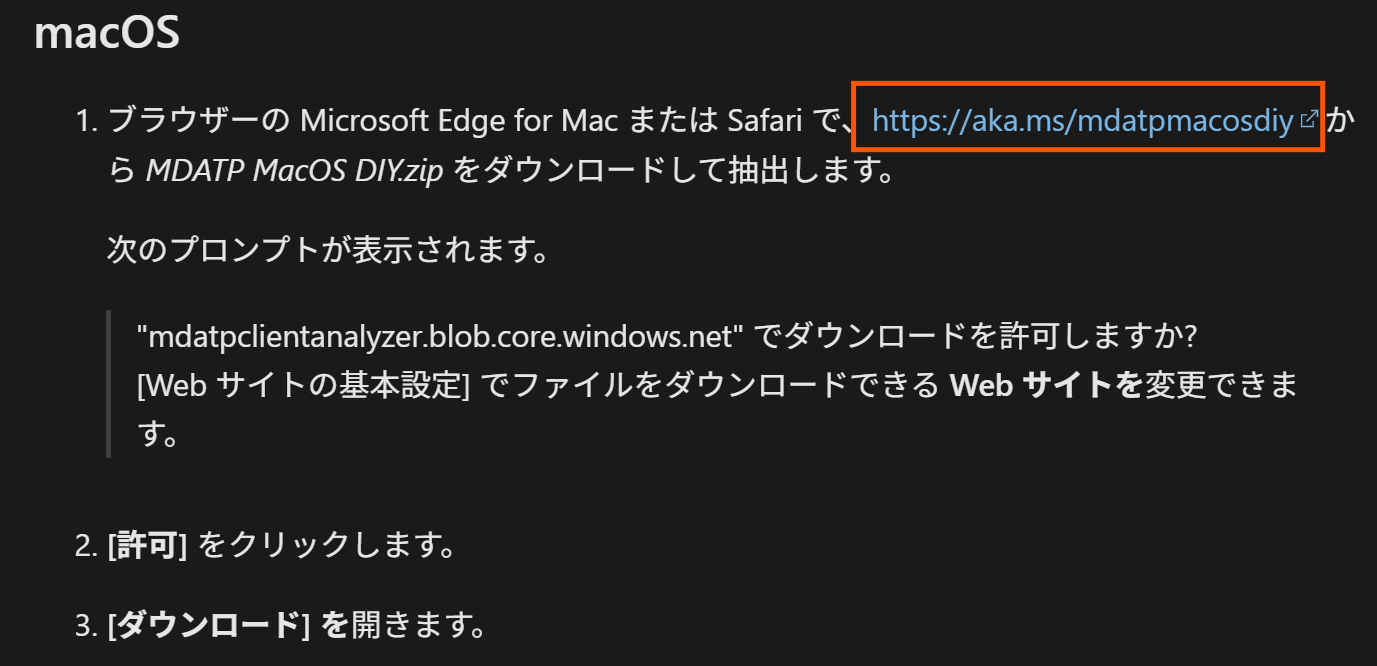

次は、EDRの機能を見てみます。Microsoft Learnにテストファイルがありますので、これをMDEをインストールしているmac miniにダウンロードし、実行します。

すると、以下のようにポータル上にアラートが表示されました。

プロセスツリーの上部は、先ほどのeicar test fileですが、下部にEDR Test Alertがあり、検出ソースもEDRとなっていることが分かります。対象となる証拠としてもdiyというファイルを認識しています。

さらに、より詳細調査のために、タイムラインも確認することができます。アラートの前後の詳細イベントを確認することが可能となっていることが分かります。

5. おわりに

お疲れさまでした。以上で、Mac miniにMDEをインストールして、動作確認をしてみた記事は終了です。

Intuneから配信するポリシーの数に圧倒されつつも、macOSのセキュリティは明示的な許可を求めるので、仕方がないかなと思いました。着々とmacOS向けの機能実装が進んでいますので、次なるアップデートに期待ですね。