1.はじめに

今回の記事は、Mac mini (2024, M4)を使って、プラットフォームシングルサインオン(PSSO)、つまり、Mac OS版 Entra参加 をしてみた記事です。

Windowsですと馴染み深いEntra参加ですが、2024年の5月にパブリックプレビューとして、Mac OSでもEntra参加可能となりました。つまり、Macのサインインプロセスにおいて、Entra IDによる認証を利用することができ、シームレスなSSO体験を実現することができます。

さらに、MacのSecure Enclaveを利用することもできるので、Windows Hello for Businessに類似するハードウェアレベルで担保されたセキュアなサインインプロセスも実現することが可能となります。

今回テストに利用したMac Mini (2024, M4チップ)の画像です。

バージョンは15.4.1(Sequoia)です。

2. プラットフォームシングルサインオン(PSSO)とは

プラットフォーム SSOを利用することで、Macデバイスで、「2-1.サインイン時の認証」で記載した各種サインインプロセスを実現することができます。このサインインプロセスの中で、適切なSSOの資格情報を取得することが可能となり、デスクトップ上でEntraIDの資格情報を利用するアプリにシームレスなアクセスをすることができます。

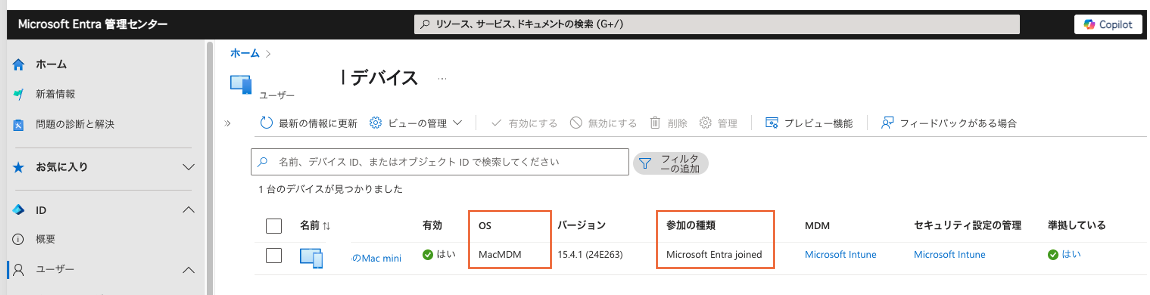

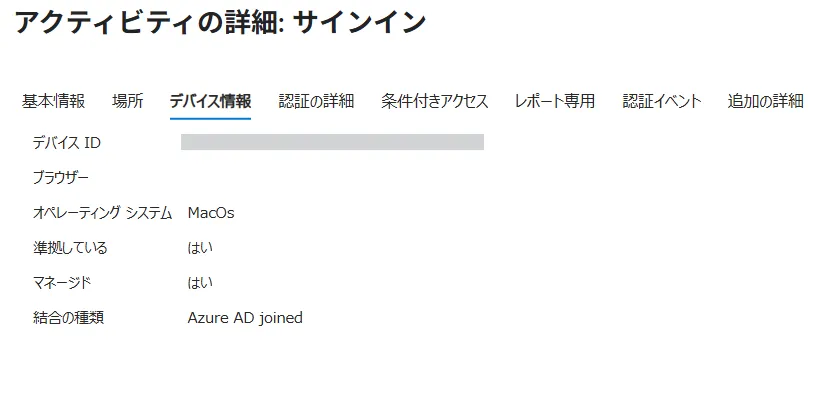

Entra Joinedに相当する機能となりますので、以下画像のように本機能を適用したmacOSは、Microsoft Entra Joined とEntra管理センター上でも表示されます。

macOS プラットフォームシングルサインオンは、2024年5月からパブリックプレビューとして利用可能になっておりますが、本記事執筆時点(2025年4月時点)では、まだ一般公開の機能ではない点に注意して下さい。

【参考リンク:Platform SSO for macOS now in public preview】

https://techcommunity.microsoft.com/blog/microsoft-entra-blog/platform-sso-for-macos-now-in-public-preview/4051574

2-1. サインイン時の認証

PSSOを利用したサインイン時の認証方法は以下3パターンあります。

今回の記事では、②のSecure Enclaveを利用した認証方法を説明しています。

①パスワード

Entra ID ユーザのパスワードを利用して、mac OSのサインインを実現することが可能となります。これはEntra ID ユーザのパスワードをローカルアカウントと同期することで実現しています。

②Secure Enclave

Secure Enclaveで保護された暗号化キーを利用して、Entra IDの認証によるサインインプロセスを実現することができます。この時、Touch IDを使用することで、パスワードレスなロック解除を実現できます。こちらはWindows Hello for Businessに類似するサインインプロセスとなるため、フィッシング耐性のある資格情報を用いた認証方式に位置付けられます。

なお、今回の検証では、Mac miniを利用していますので、Touch IDではなくローカルアカウントのパスワードを利用したサインインになっています。これはPINに類似した構成と考えております。

③スマートカード

外部スマート カード、またはスマート カードと互換性のあるハード トークン (Yubikey など) を使用してマシンにサインインすることができます。

2-2. サインイン後のSSO

上記パスワードとSecure Enclaveを利用したサインイン完了後は、Entra ID SSOのPRT(プライマリ更新トークン)を取得することができます。つまり、Entra IDと連携済みのSaaSやアプリへのシングルサインオンを実現することができます。

Apple デバイス用の Microsoft Enterprise SSO プラグイン

サインインプロセスに影響を与えたくない場合は、Enterprise SSOプラグインのみを導入するのが安全です。こちらのプラグインを用いた場合も、Entra ID ユーザに対するSSOを実現することができます。

動作プラットフォームは、macOSに加えてiOS/iPadOSも対象となります。

また、Enterprise SSOプラグインは、次のアプリの組み込み機能です。

Microsoft Authenticator: iOS、iPadOS

Microsoft Intune ポータルサイトアプリ: macOS

【参考リンク:Apple デバイス用の Microsoft Enterprise SSO プラグイン】https://learn.microsoft.com/ja-jp/entra/identity-platform/apple-sso-plugin

3. 設定

今回の手順は以下のような3つとなります。

①IntuneでPSSOのポリシーの作成

②macOSにIntuneポータルサイトアプリをデプロイし、デバイス登録する

③Intuneポリシーを受け取った後、必要な手順の実施

3-1. IntuneでPSSOのポリシーの作成

Intuneでの設定内容は以下リンク先のパラメータをそのまま利用しています。

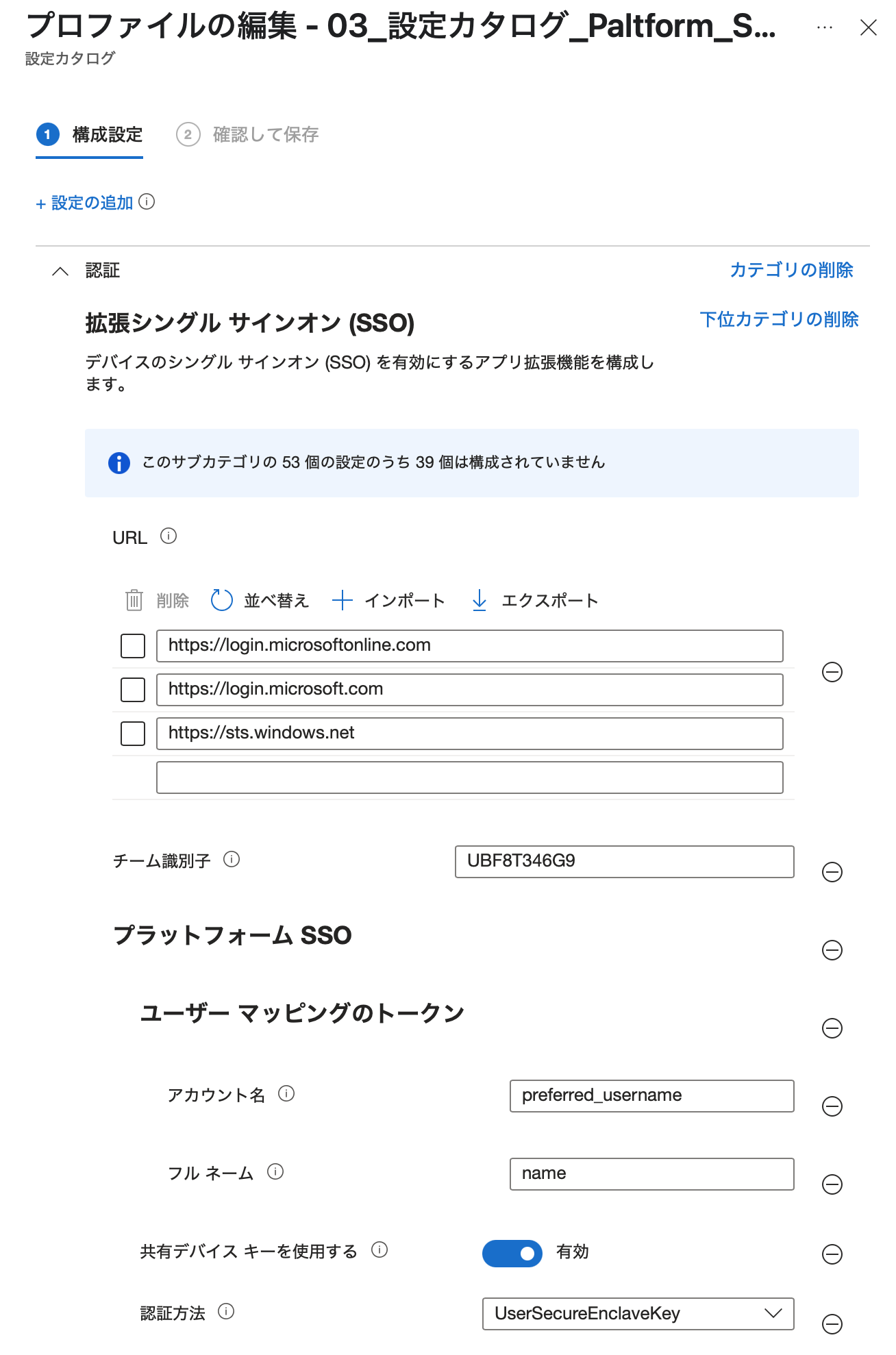

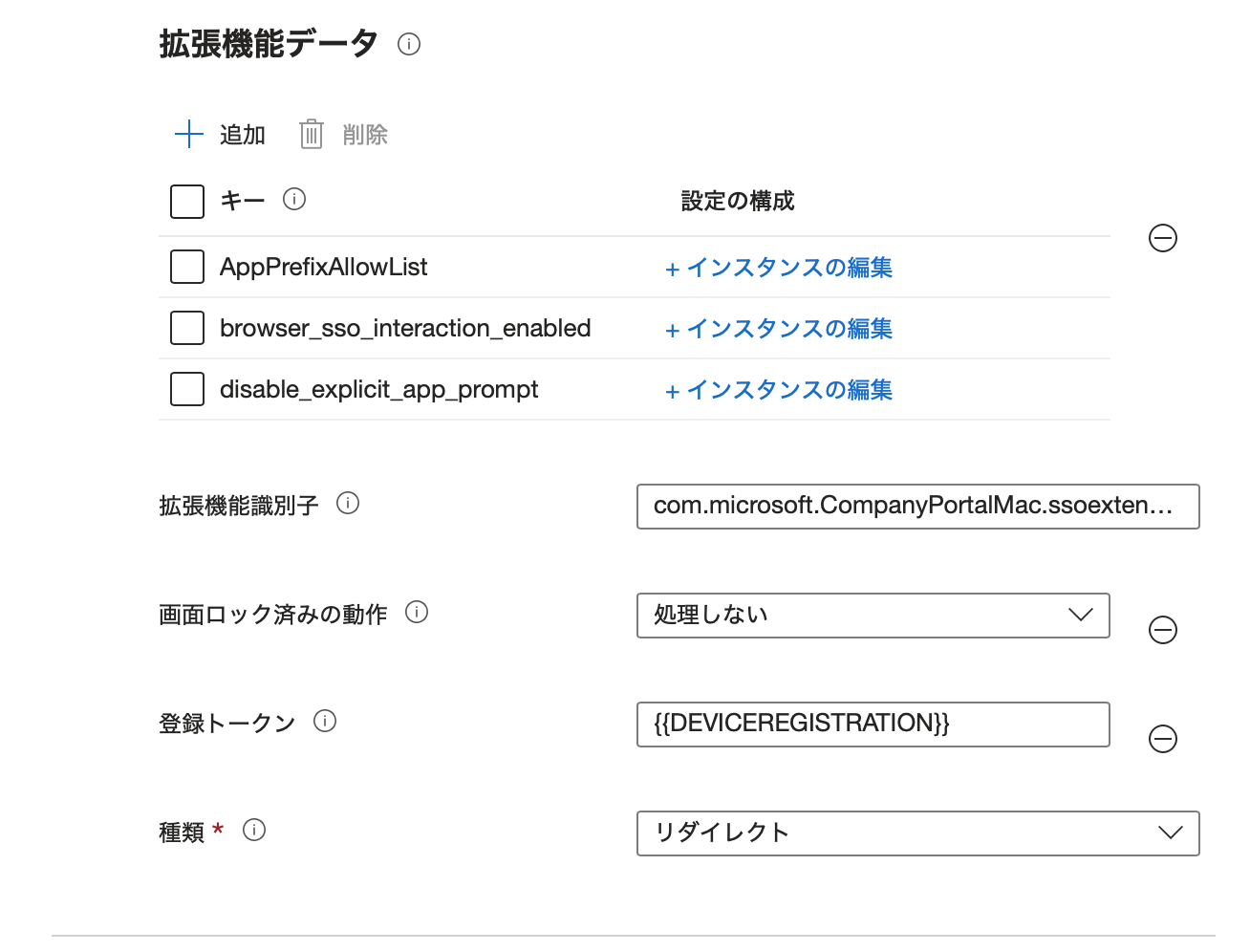

設定後の設定値は以下のようになっています。

ポイントとしては以下画像の中で、認証方法という項目がありますので、こちらでmacOSのサインイン時の認証方法を設定しています。対象となる認証方法は、3パターン(パスワード、UserSecureEnclave、SmartCard) あります。

割り当て

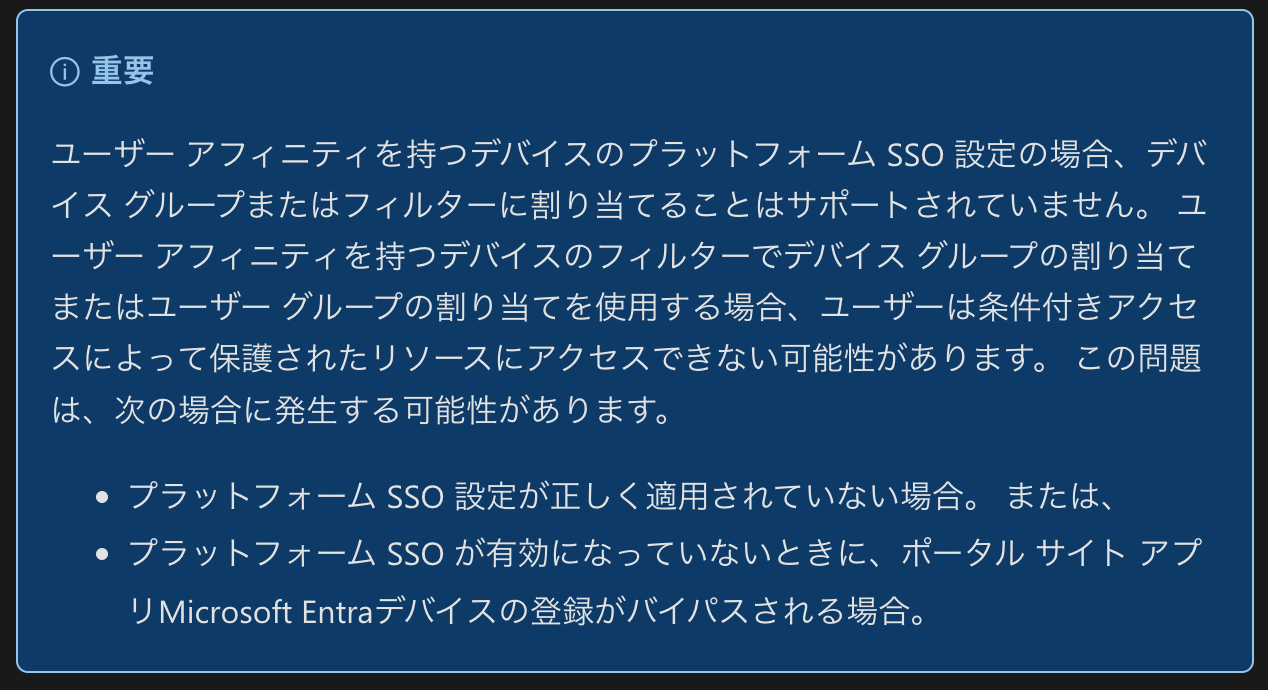

条件付きアクセスとの連携を視野に入れる場合は、デバイスグループではなく、ユーザーグループへの割り当てが推奨のようです。詳しくは以下画像をご確認下さい。

3-2. macOSにIntuneポータルサイトアプリをデプロイし、デバイス登録する

Intuneのポータルサイトアプリのインストールには、以下URLよりインストーラをダウンロードして実行します。

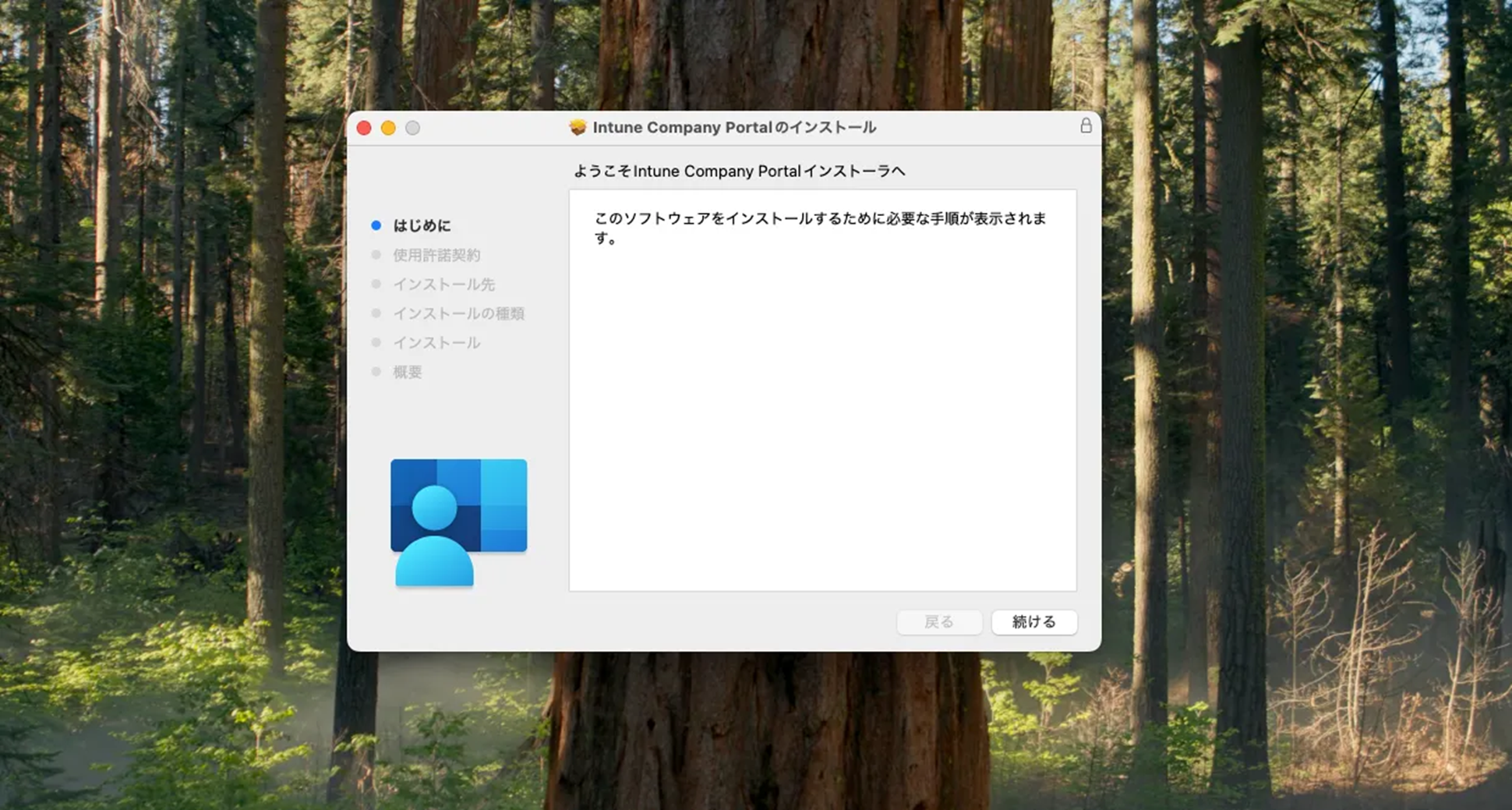

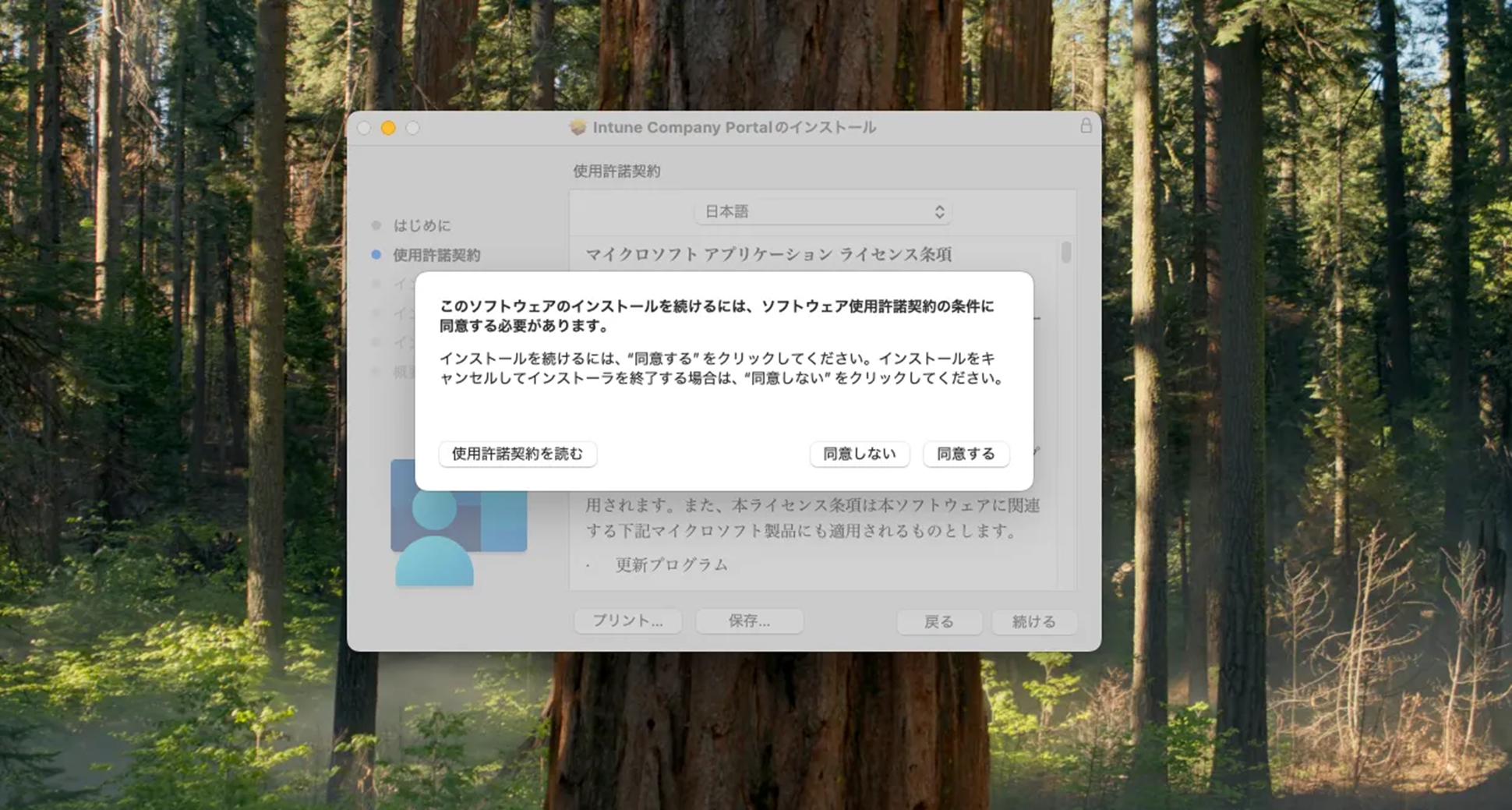

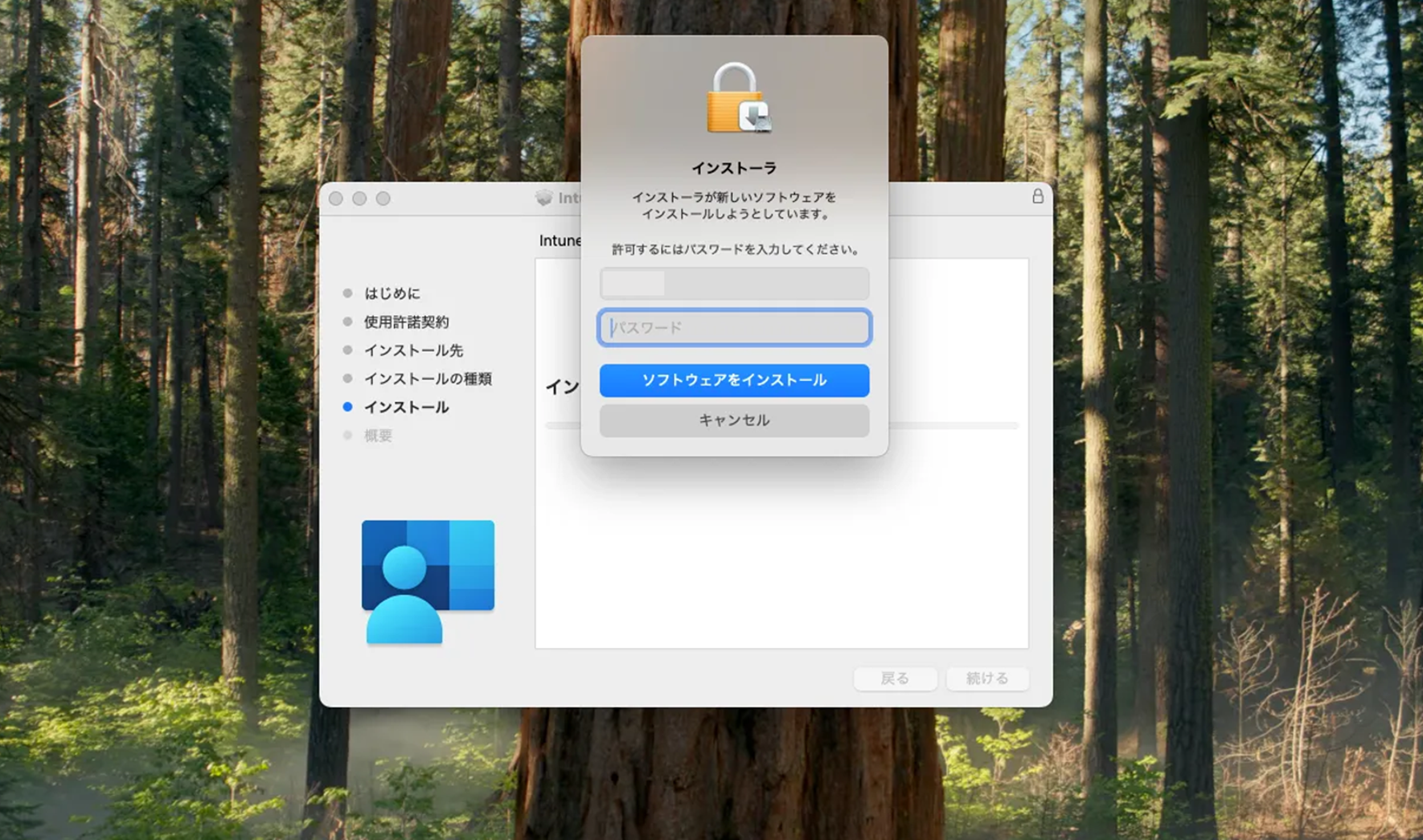

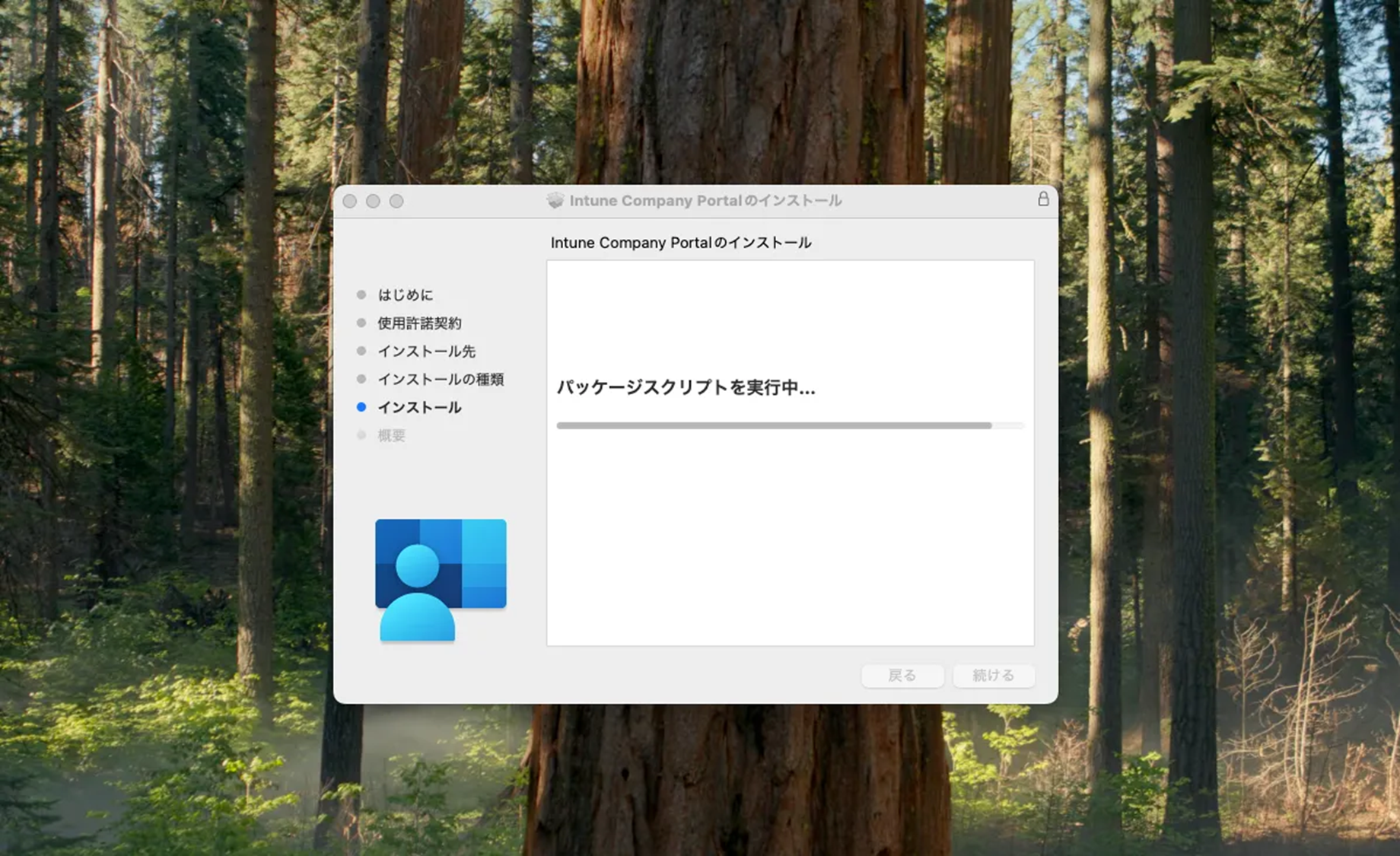

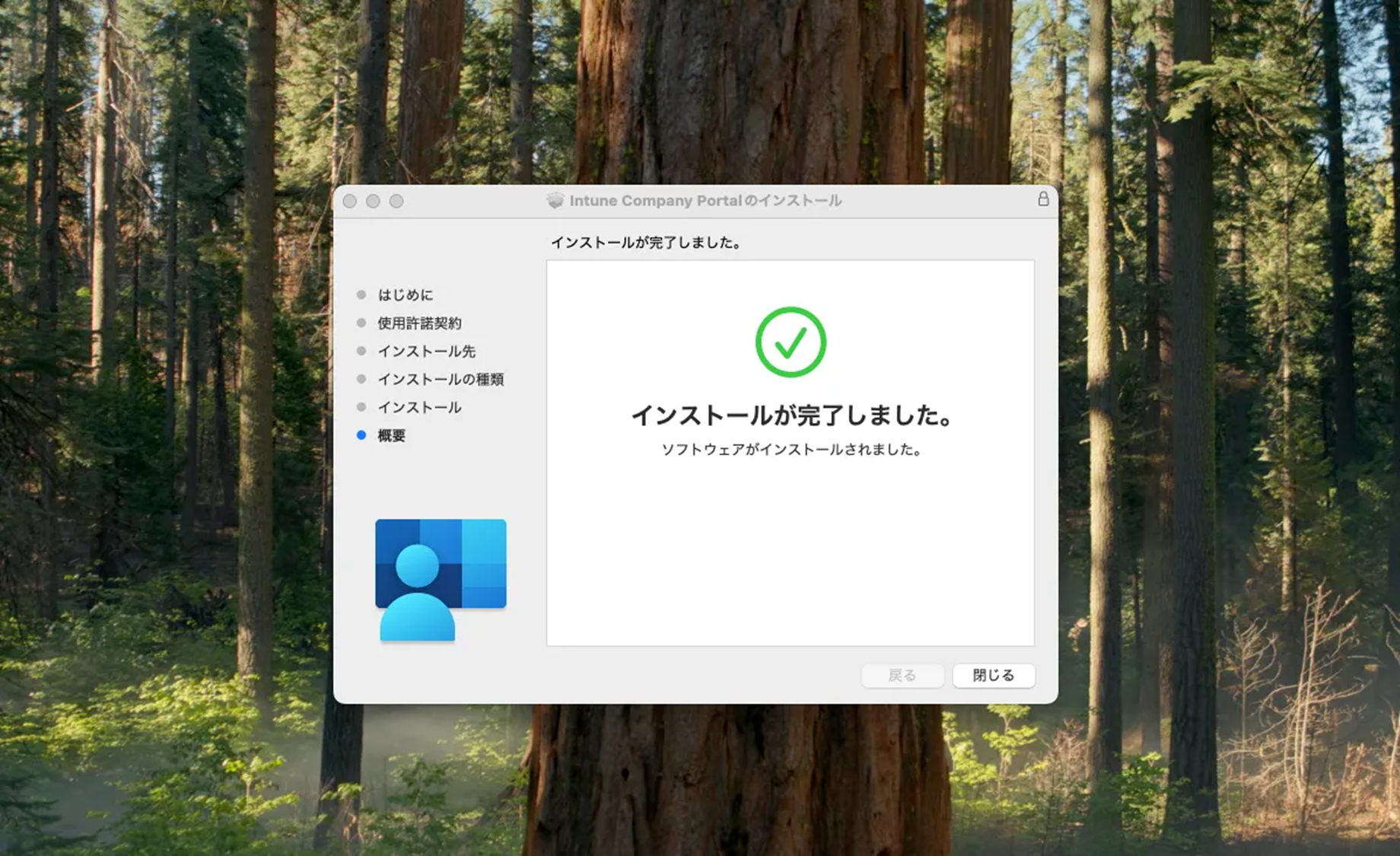

まずはIntuneのポータルサイトアプリのインストールウィザードです。

以上でインストール完了です。

3-3. Intuneポリシーを受け取った後、必要な手順の実施

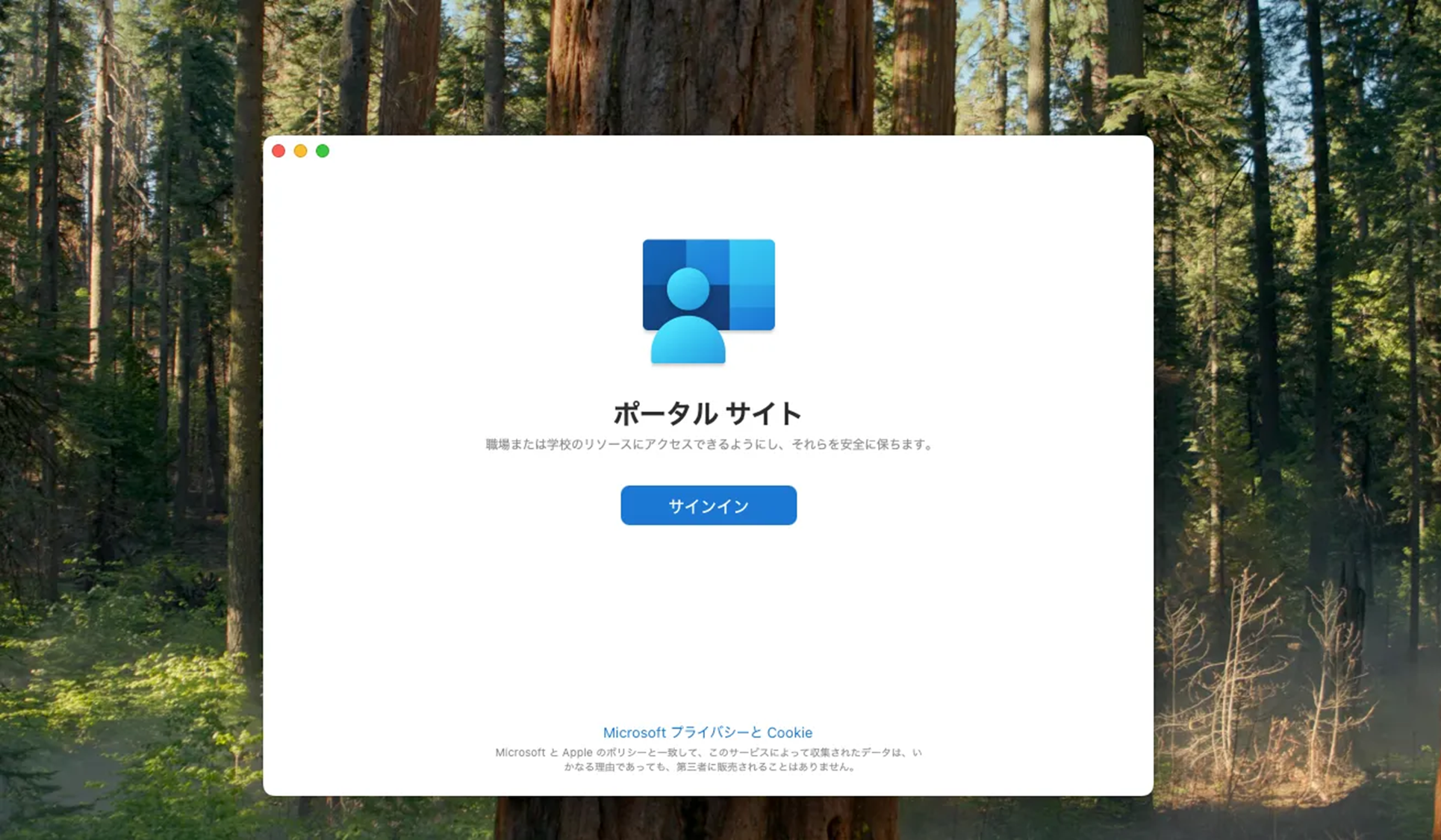

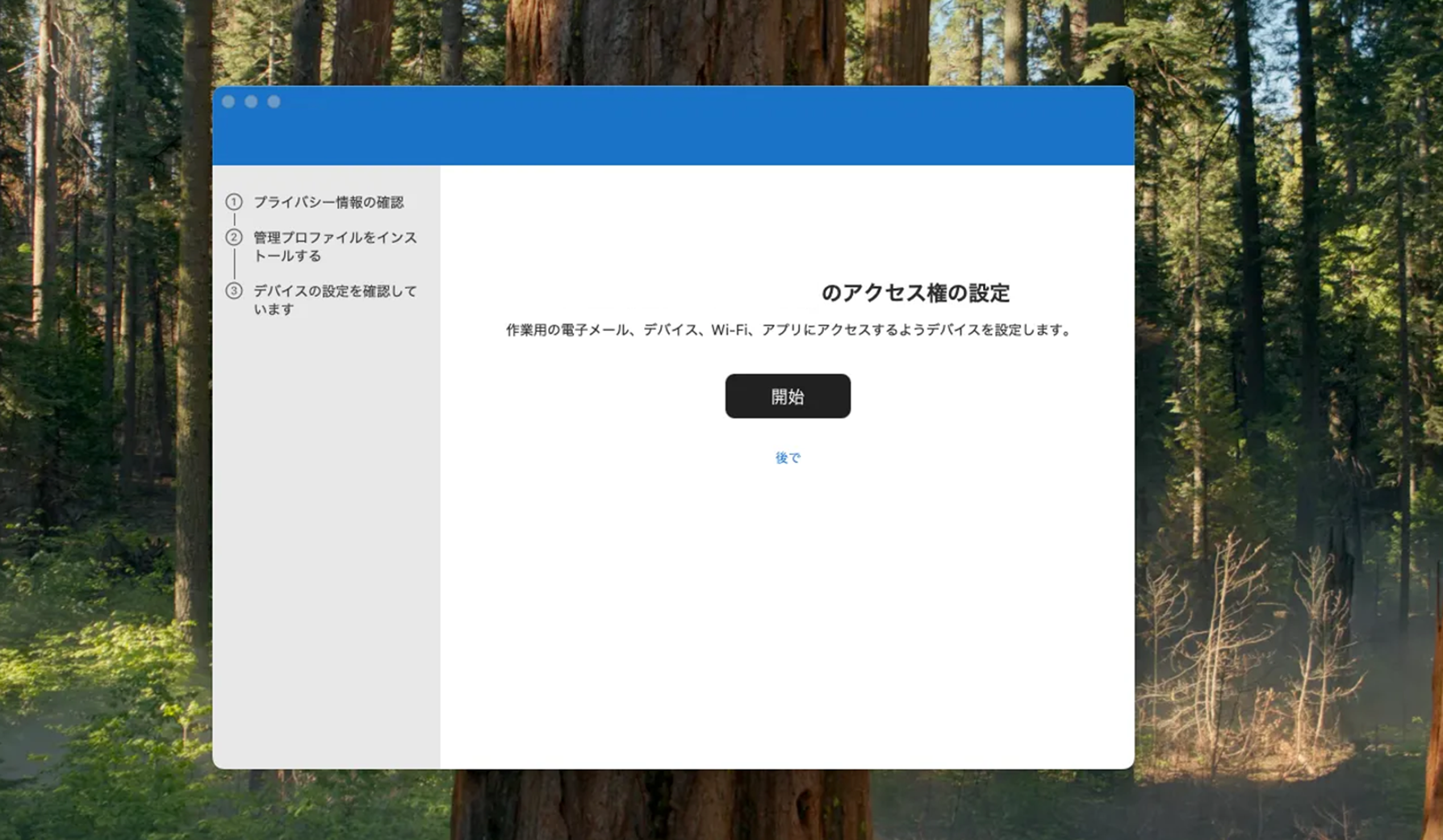

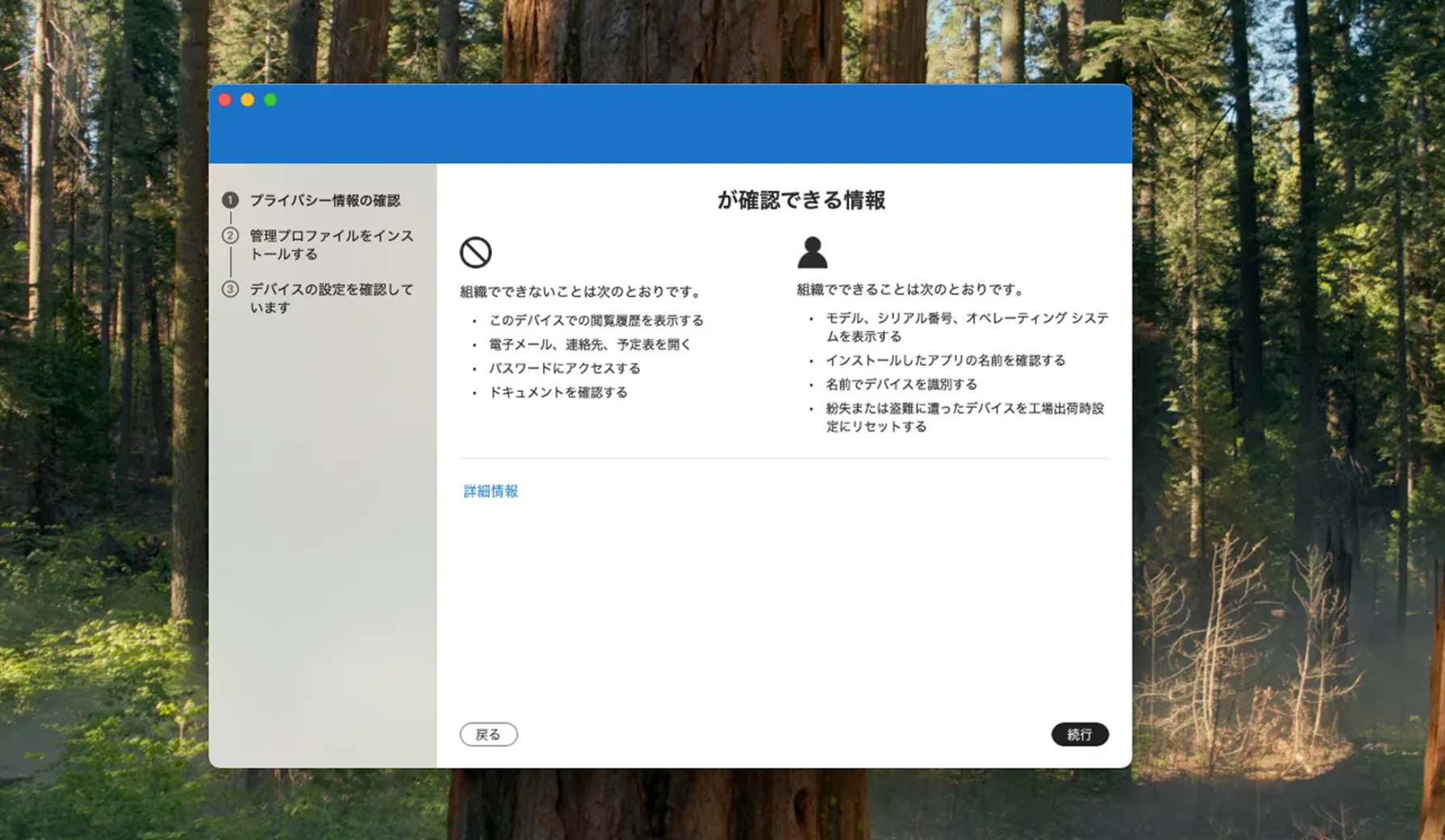

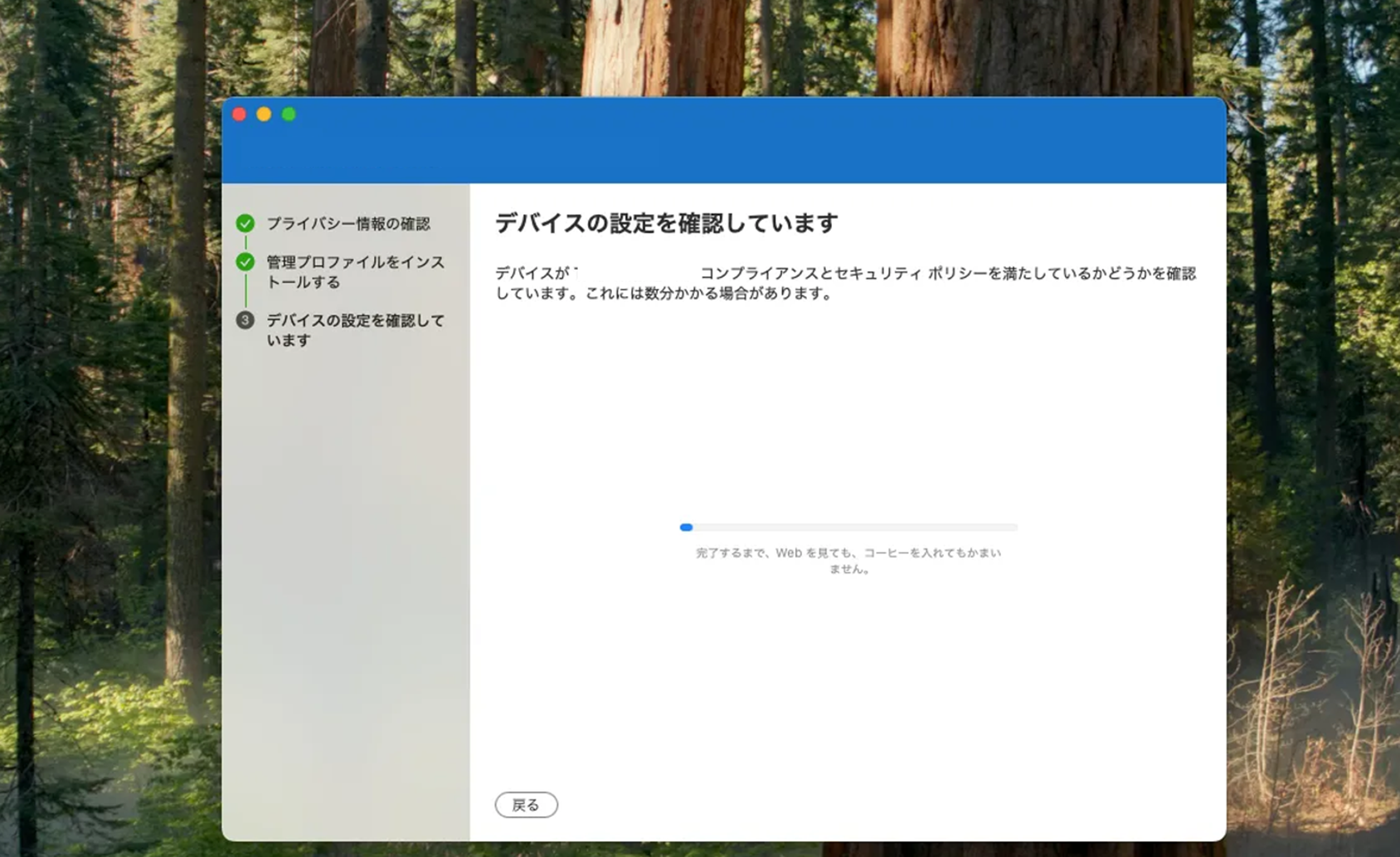

次は、Intuneポータルサイトアプリにサインインをします。このサインインによって、先ほど設定したIntuneのポリシーも適用されていきます。

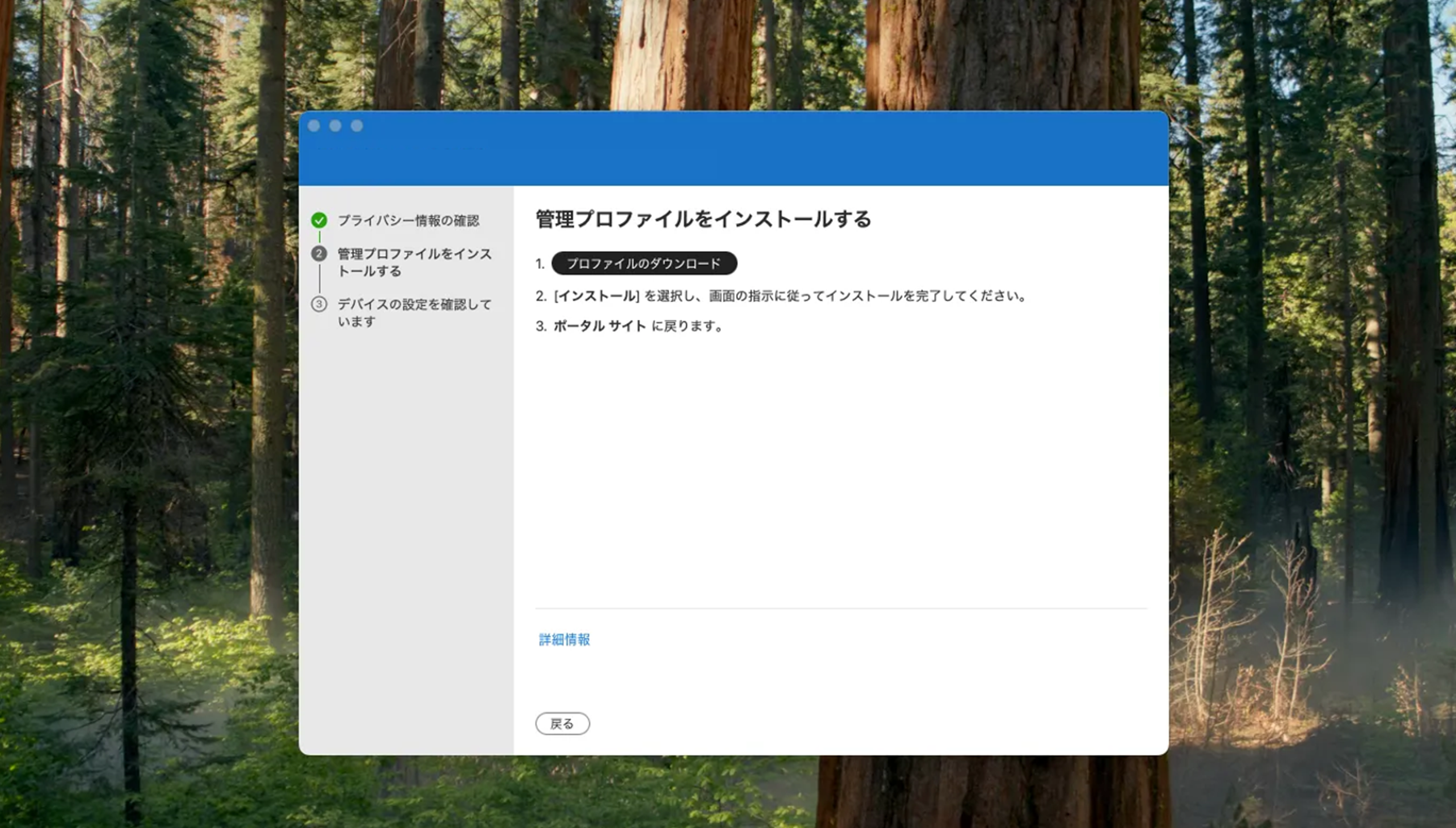

ここでmacOSに適用する管理プロファイルをダウンロードし、インストールします。

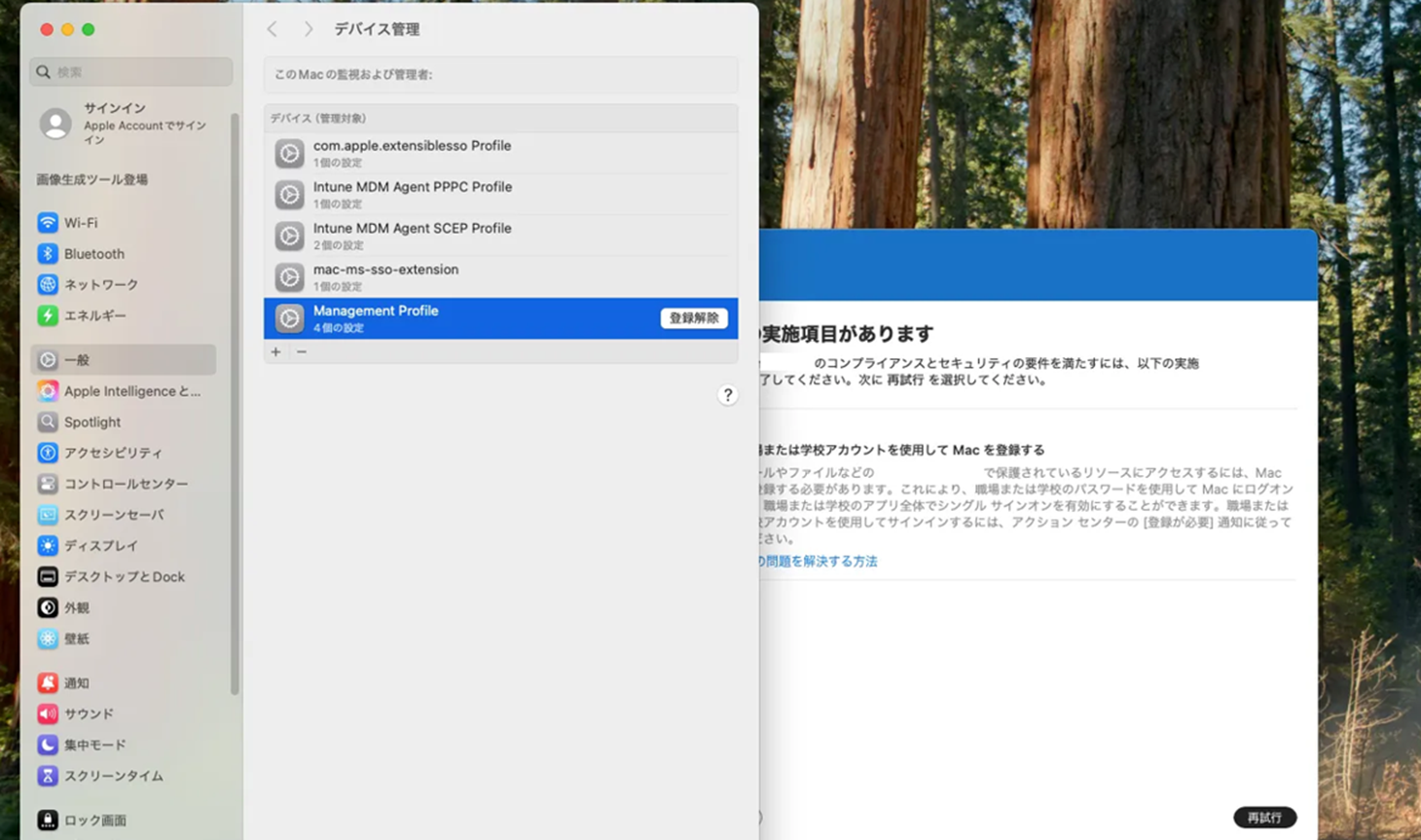

Management Profileをインストールすると、付随したプロファイルが自動で適用されます。

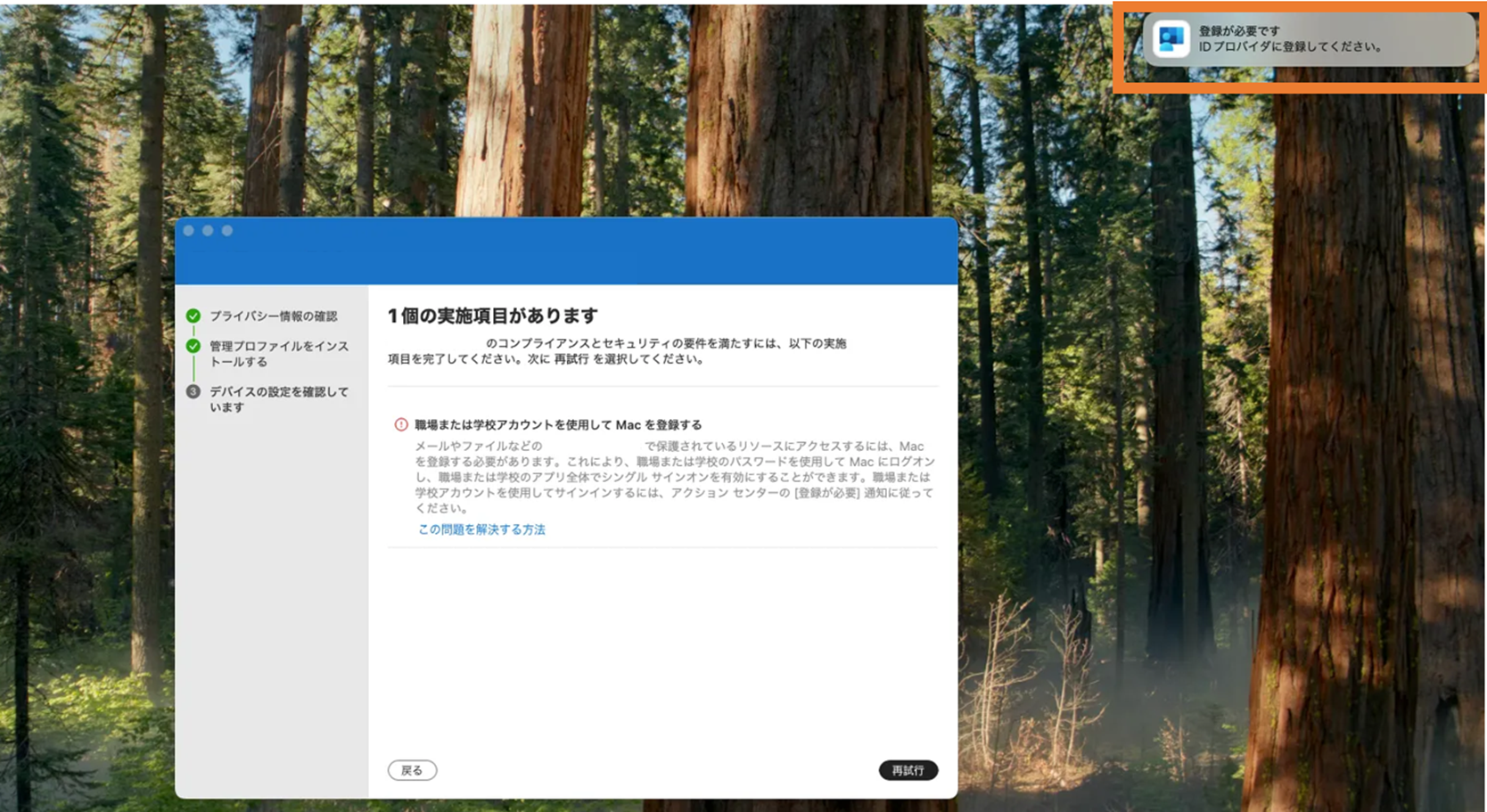

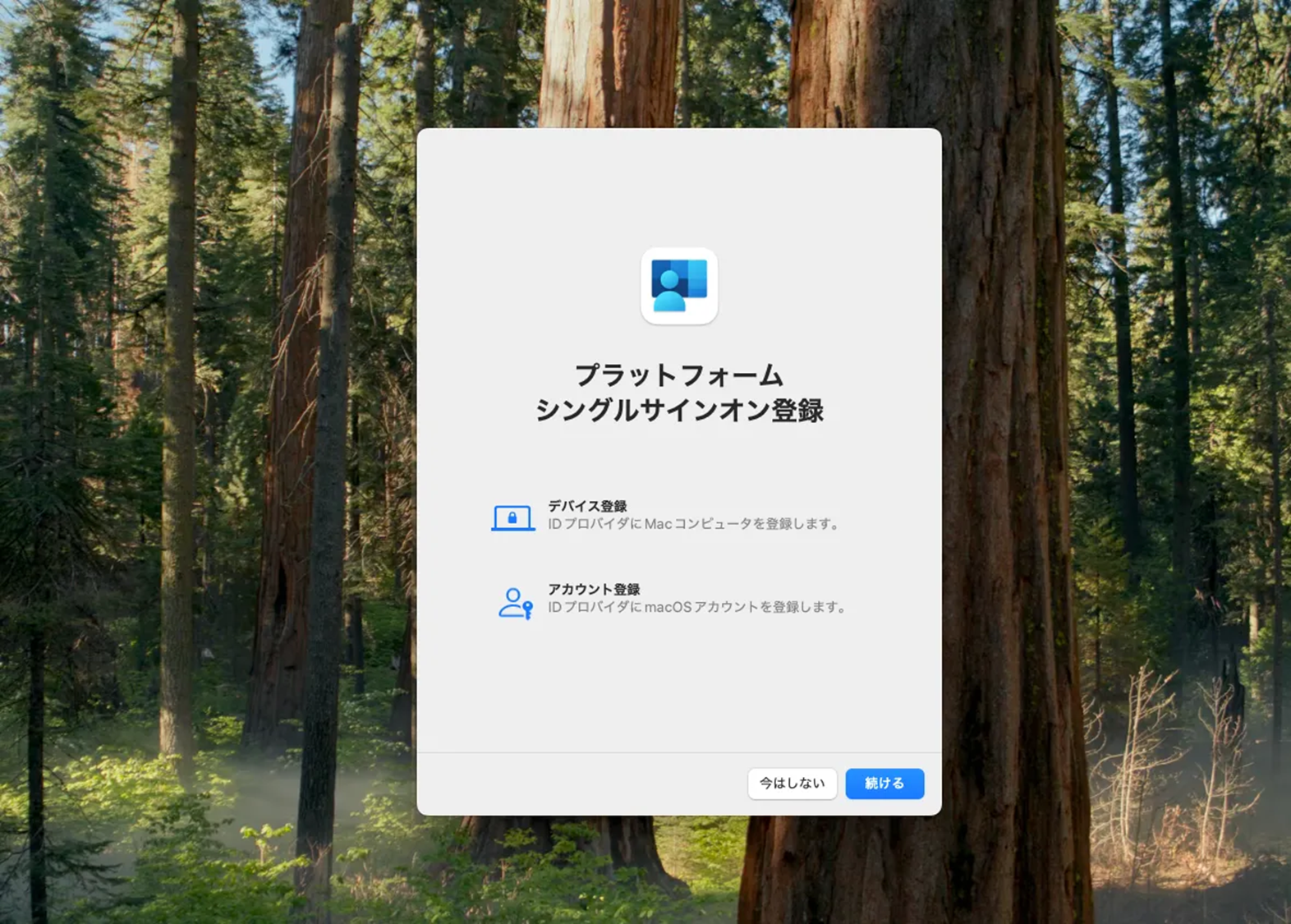

右上にPSSOの登録のための通知が表示されます。これをクリックします。

するとプラットフォームシングルサインオン登録に遷移しました。

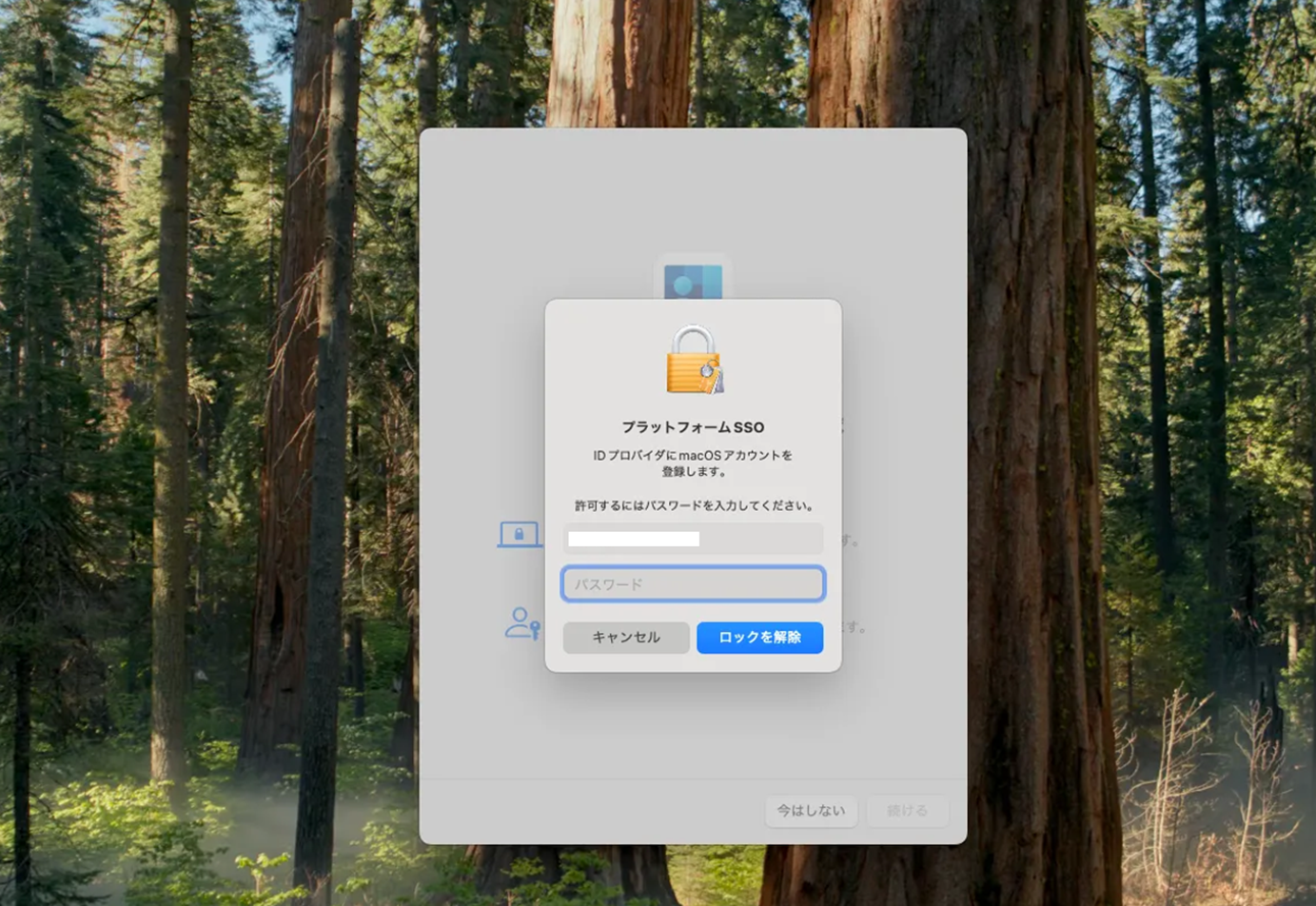

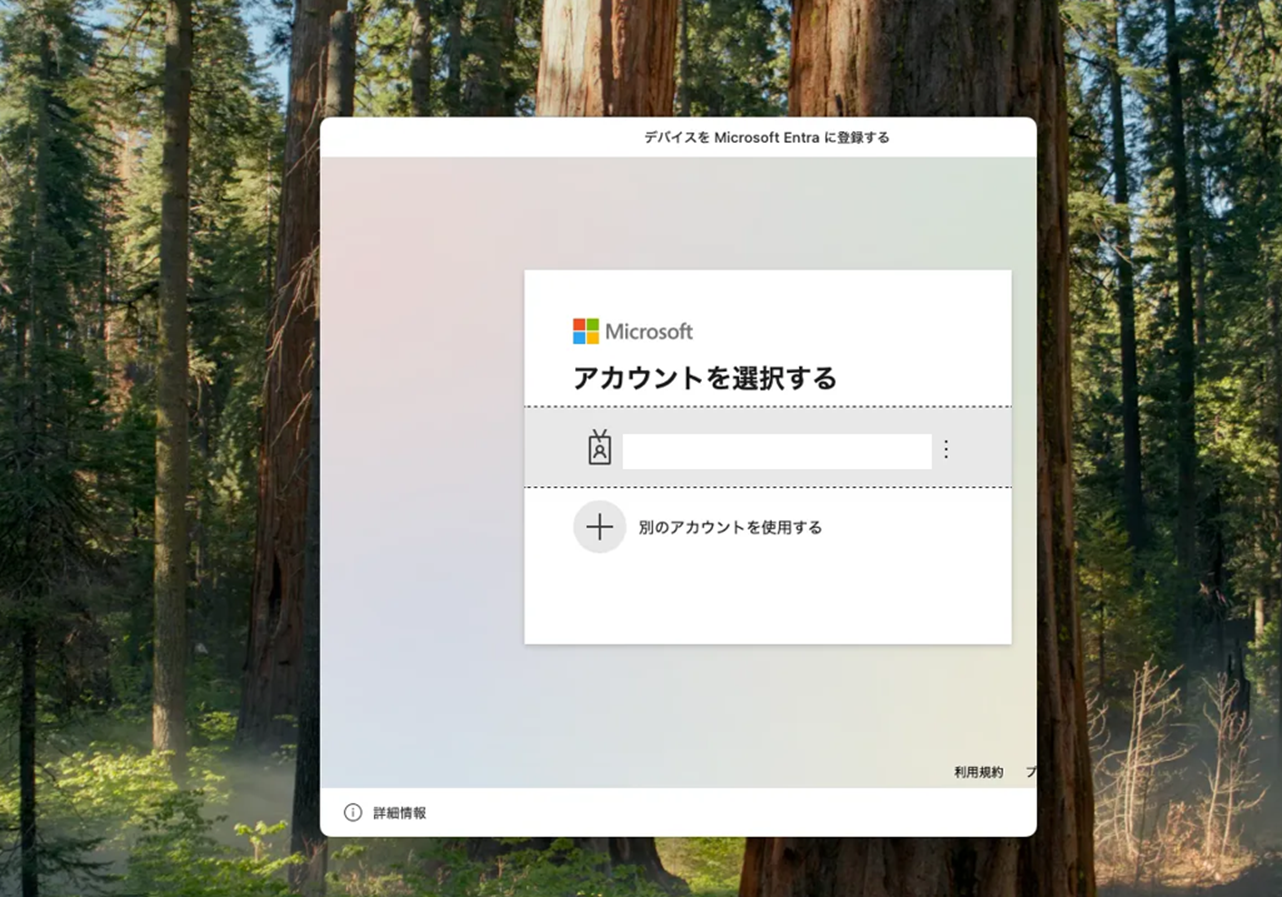

必要な資格情報を入力します。

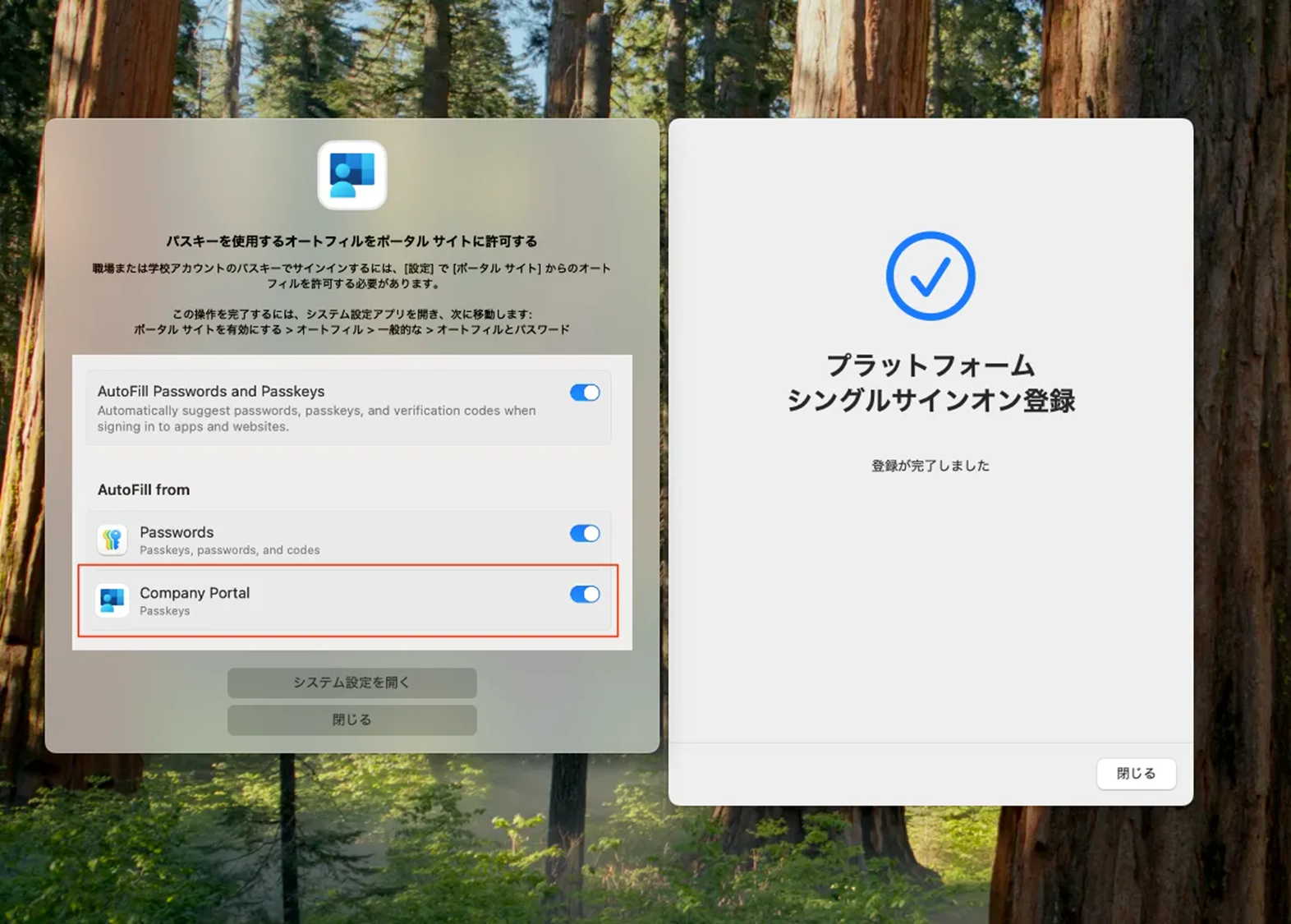

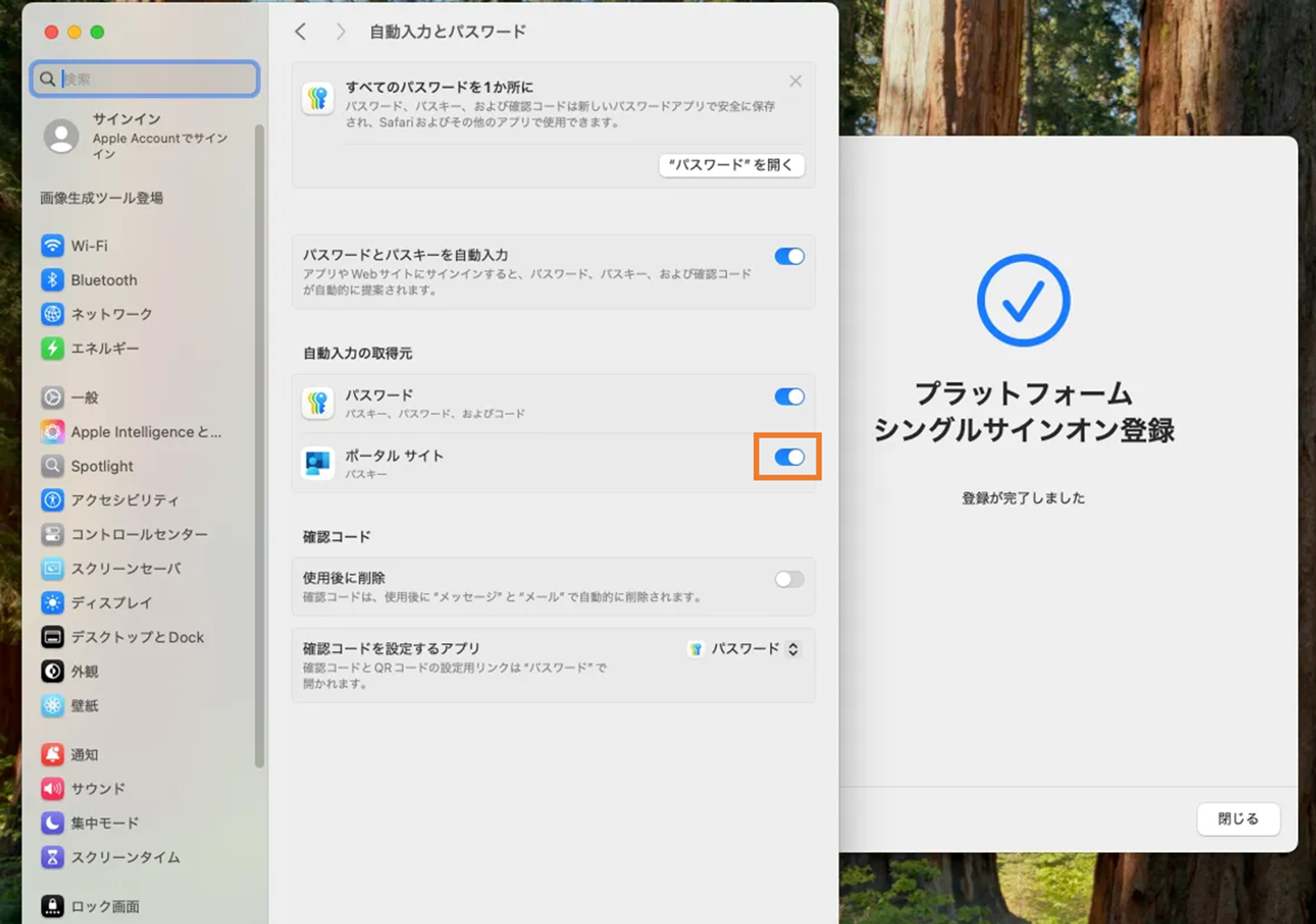

パスキーを使用するオートフィルをポータルサイトに許可する場合は、システム設定で許可を与えます。

ポータルサイトのところを有効化します。

これで設定完了です。

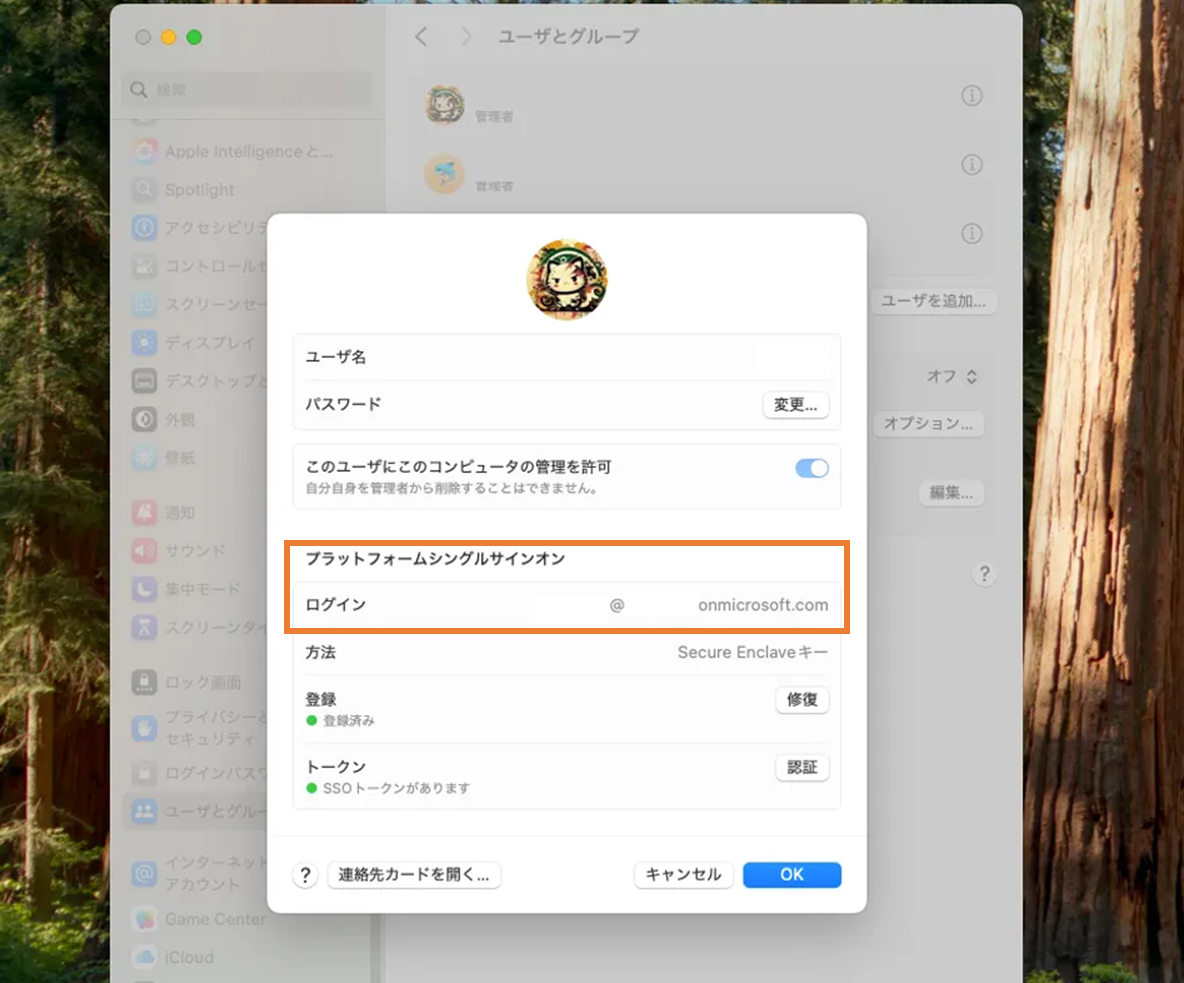

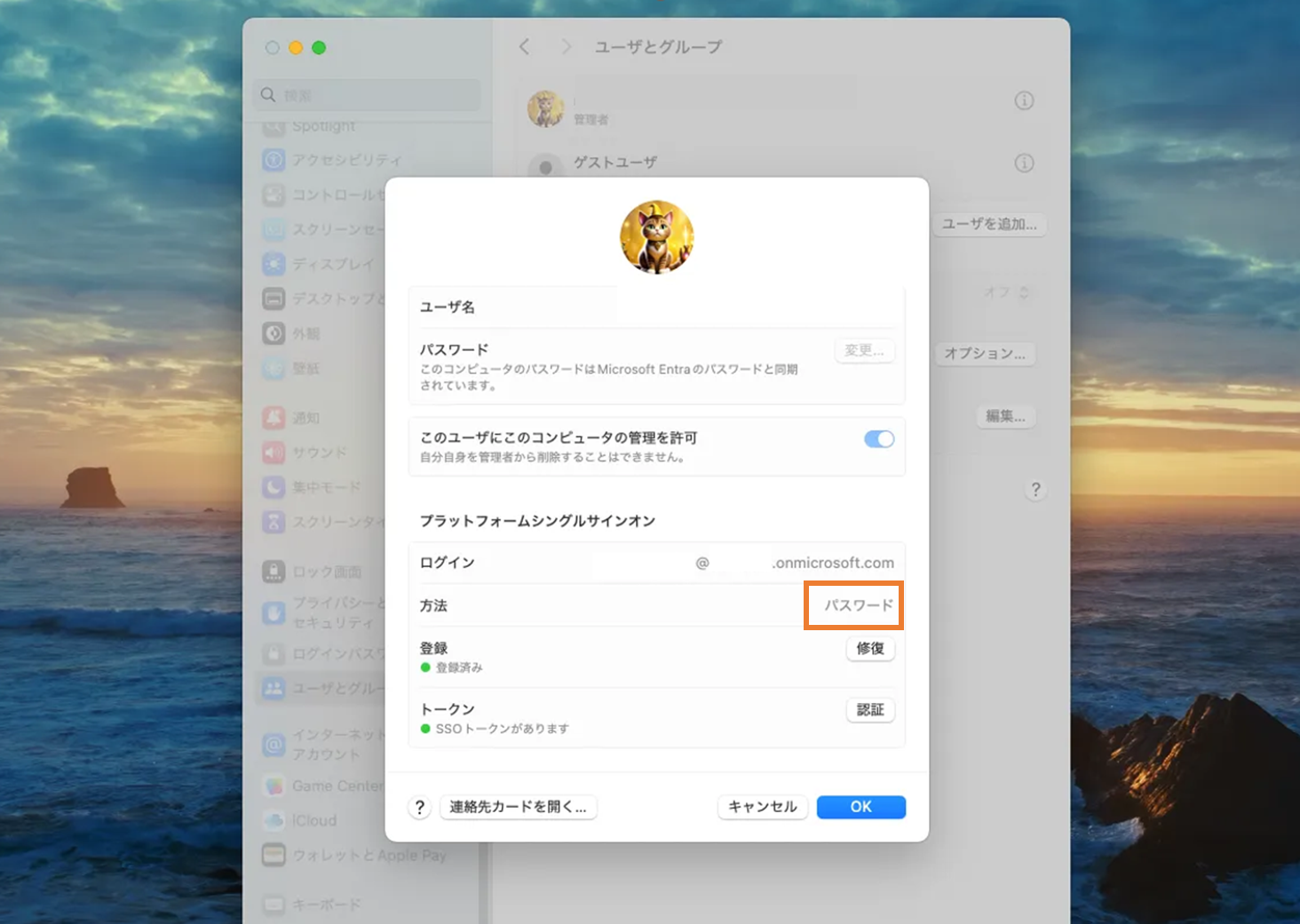

試しに、ユーザとグループのところで、ユーザを確認します。するとプラットフォームシングルサインオンのところで、Entra IDのユーザ名が表示され、方法のところで今回利用している認証方法(Secure Enclave キー) が表示されます。

4. 動作確認

4-1. アプリのSSO確認

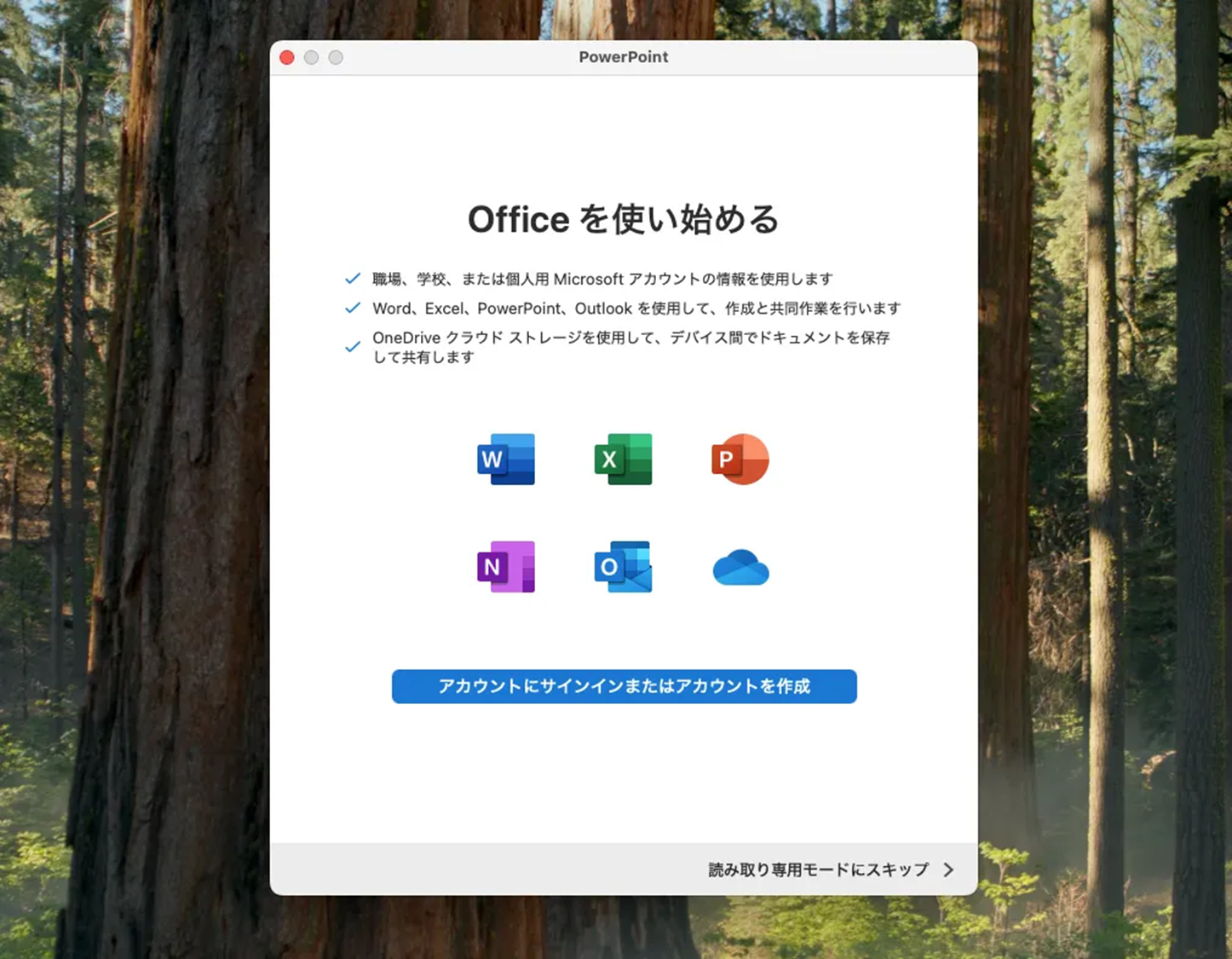

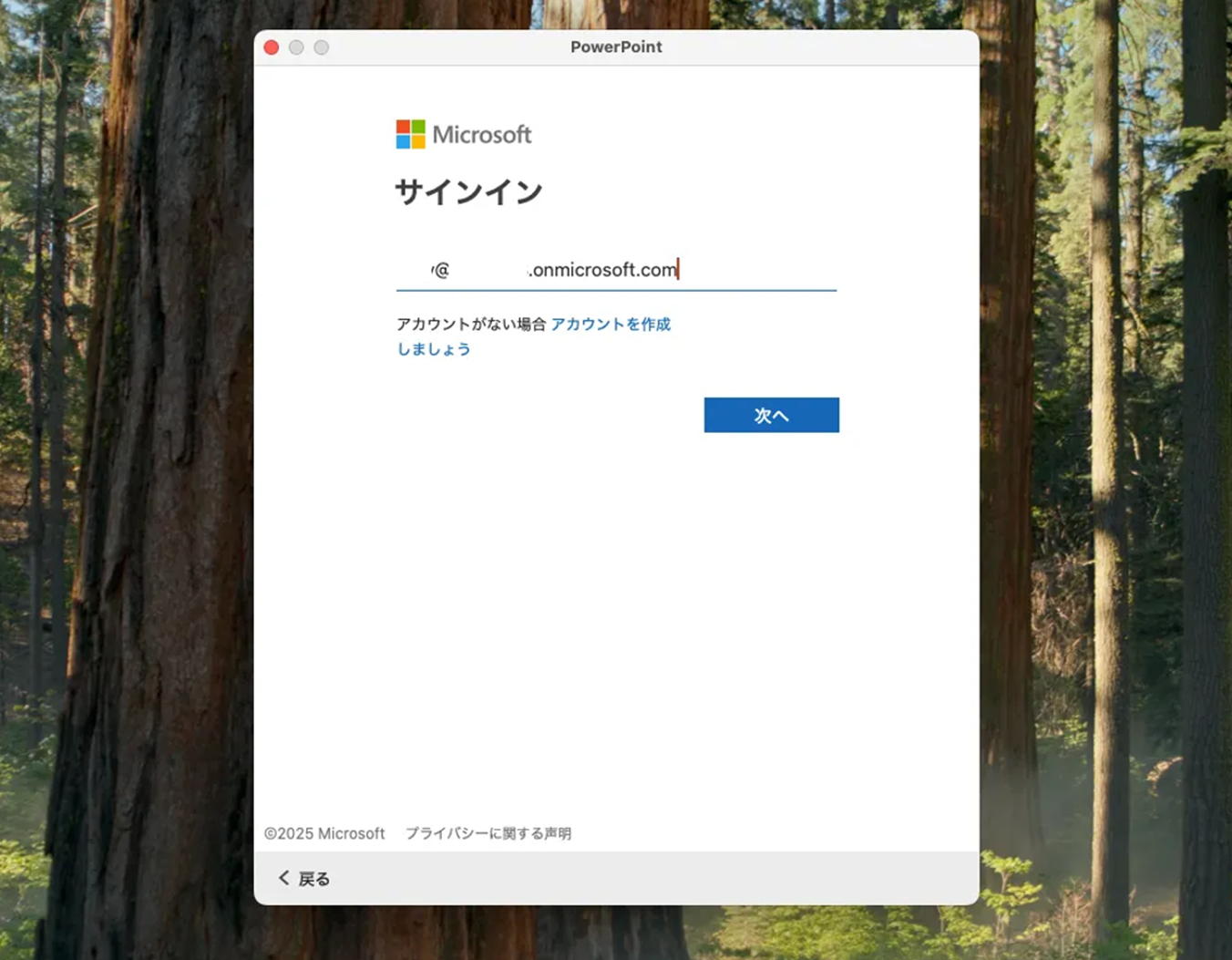

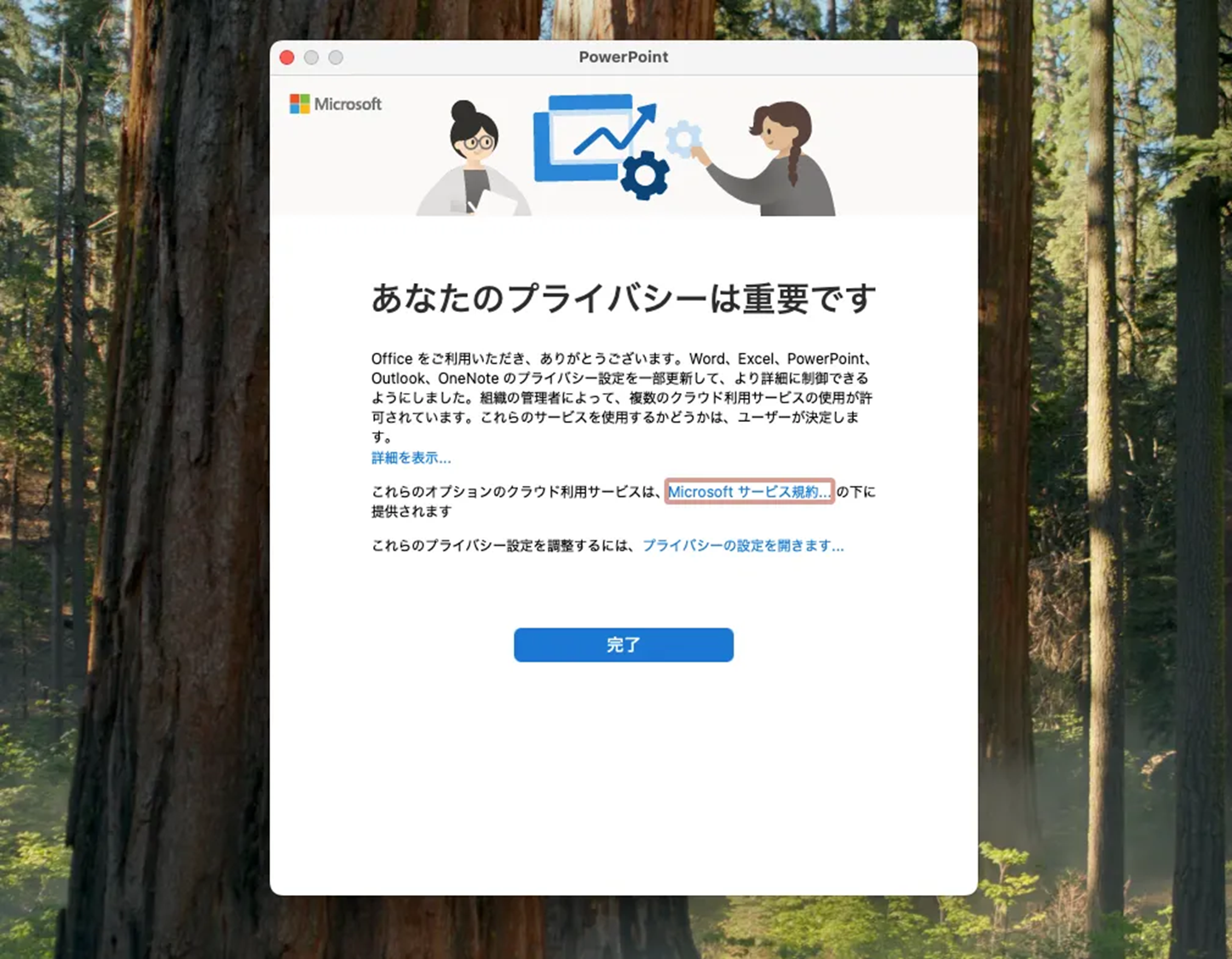

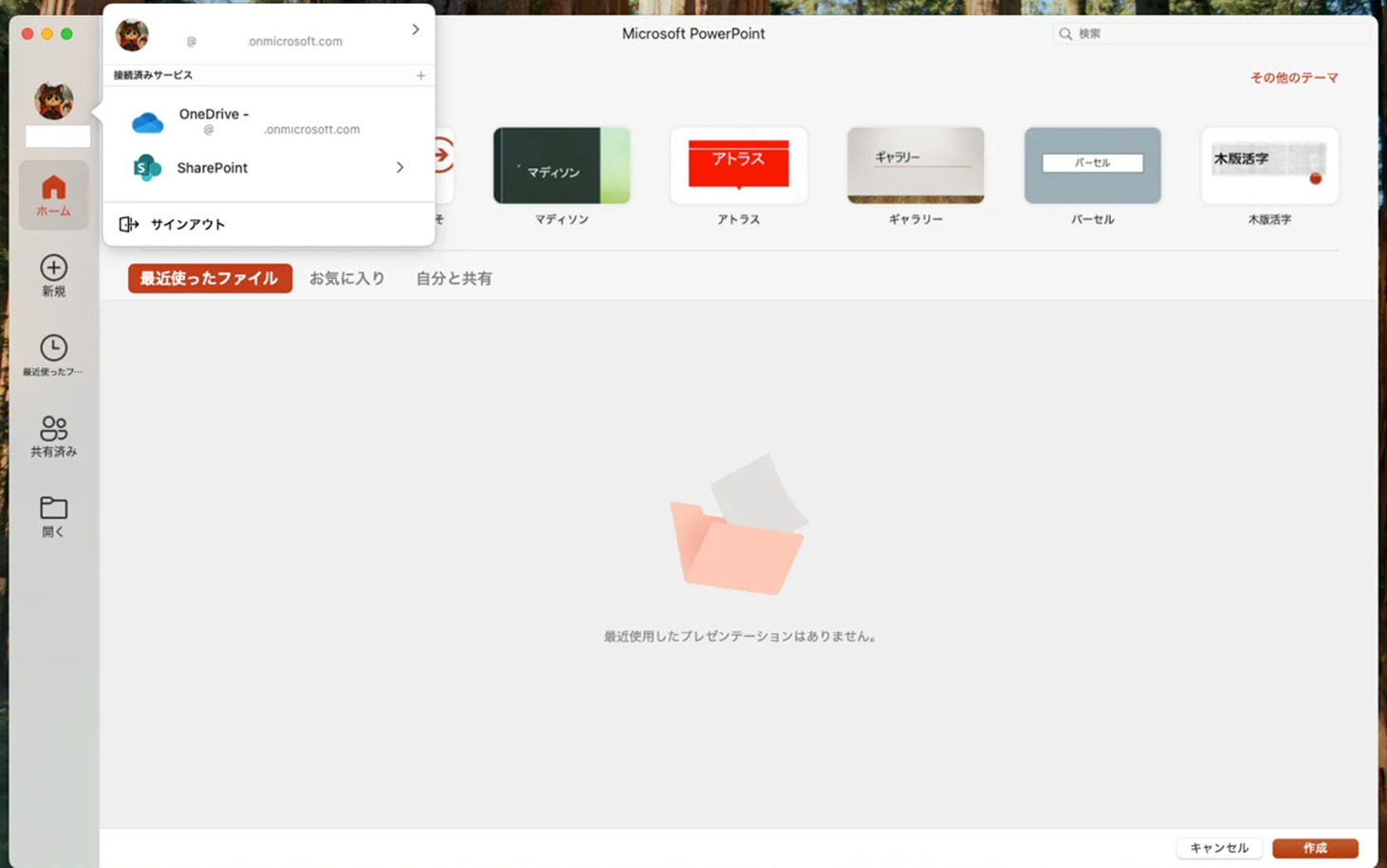

それではPowerPointでSSOの動作を見てみます。

(PSSOの重要なポイントはサインインプロセスのところですが、上手くキャプチャをする方法を思いつかず...割愛しています。)

PowerPointをインストールした後の初回アクセスのキャプチャとなります。

ユーザ名を入力します。

パスワード情報の入力は不要で次の画面に遷移しました。

これだけで認証済みユーザでpower pointを使えるようになりました。

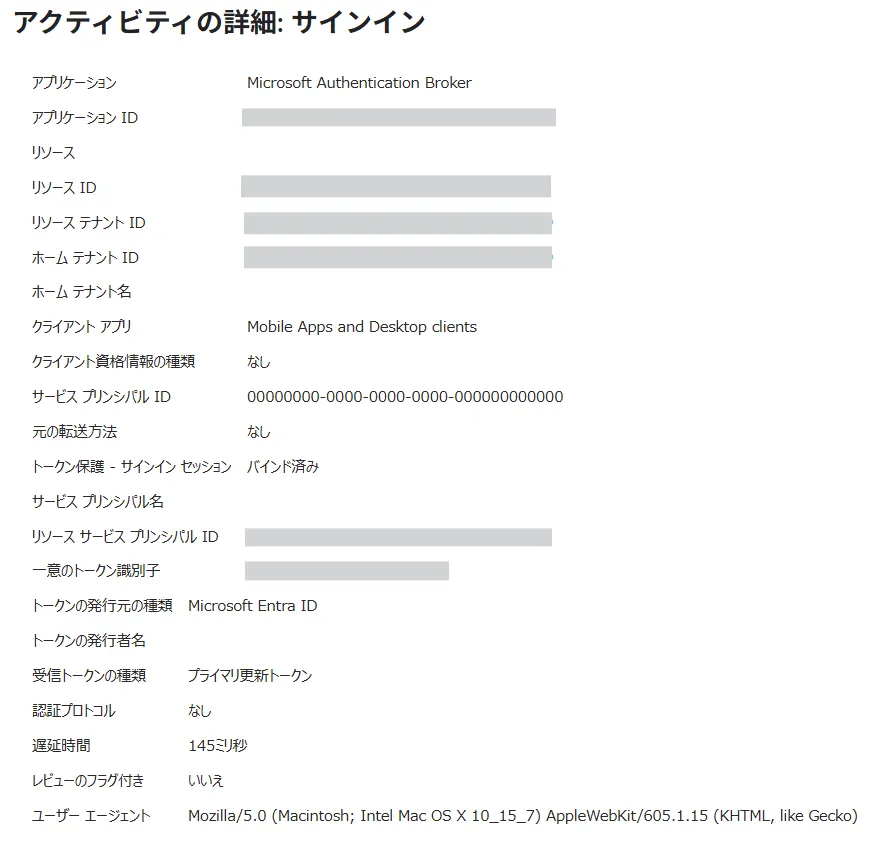

4-2. Entra管理センターを確認

PSSO対象のデバイスを確認してみると、参加の種類がMicrosoft Entra joined という表示になっていることを確認できます。

また、サインインログを見てみると、受信トークンの種類として、プライマリ更新トークンを保持していることも確認することができます。

マスクしていますが、デバイスIDを提示できており、OSをMacOsと認識でき、結合の種類はAzureAD joinedと表示されています。

5. おわりに

お疲れさまでした。これでMac miniを利用したプラットフォームSSOの記事は終了です。

プレビューの段階ではありますので、実運用にはハードルがあるかと思いますが、本PSSOは快適なエクスペリエンスとセキュリティを両立する機能と思われました。