1.はじめに

本記事は、以下記事の続編となっています。前回の記事では、Salesforce Developer EditionとEntra IDとのSAML連携を取り上げましたので、今回は、DocuSign Developer EditionとEntra IDとのSAML連携とJITプロビジョニングに関して記載します。

2.DocuSignのDeveloper環境作成

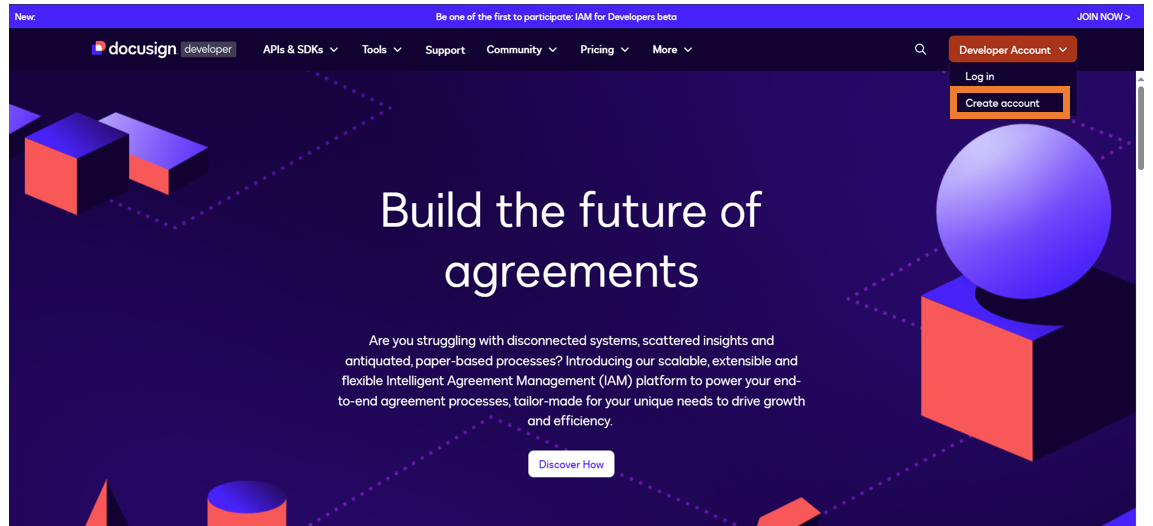

まずは、DocuSingのDeveloper環境を作ってみましょう。以下URLにアクセスしてください。

右上にある「Developer Account > Coreate account」を選択します。

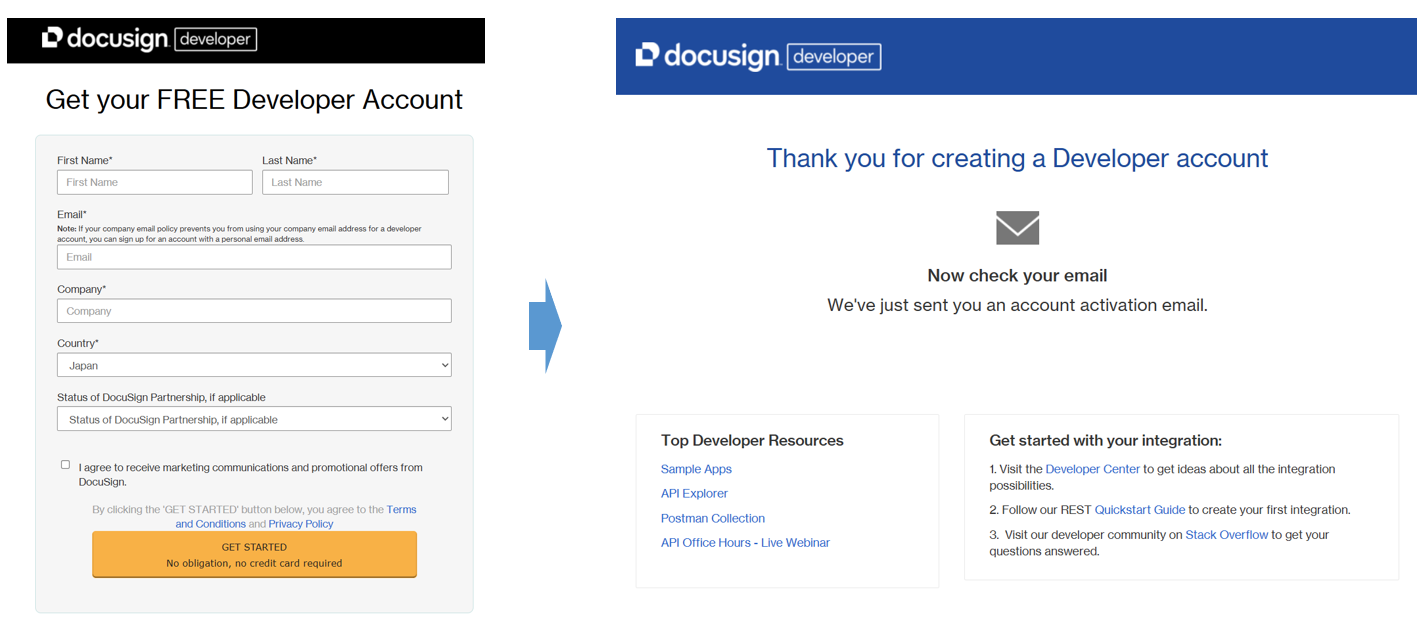

以下図のように、アカウント情報を入力するフォームに遷移しますので、Emailなどを入力します。入力後、メールボックスにアカウントのアクティベーションメールが届きます。今回登録用のメールアドレスは、outlook.comを利用しています。

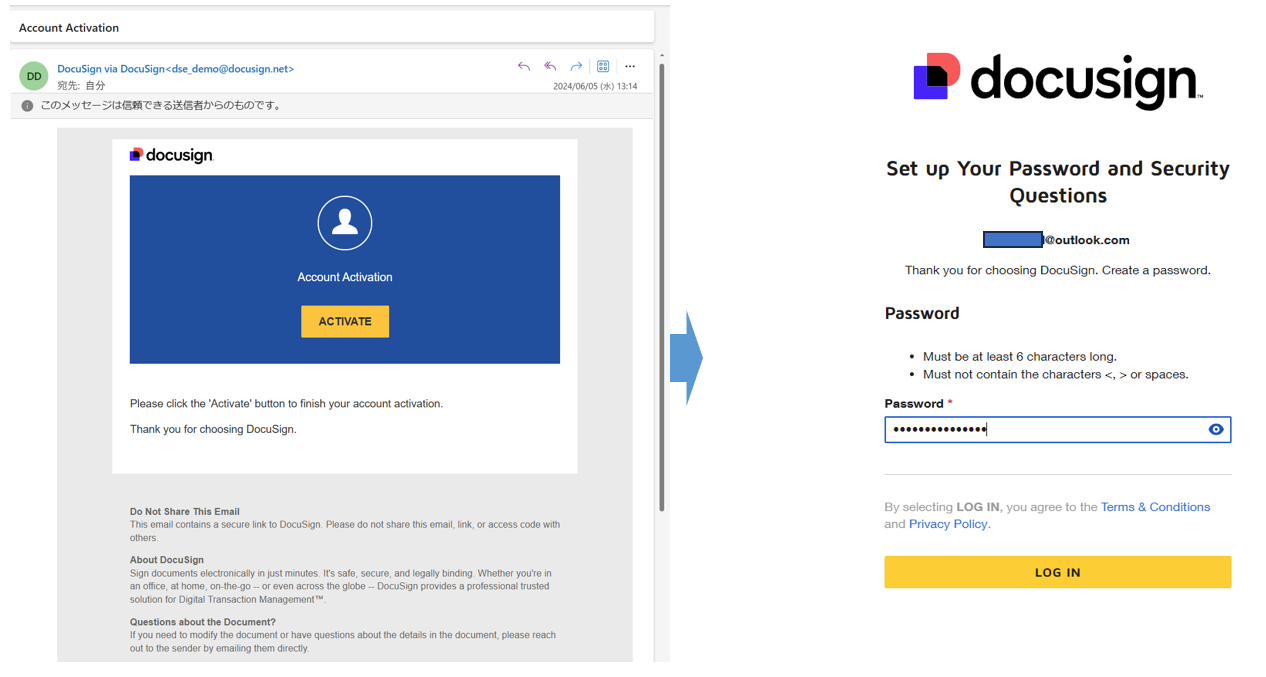

受信したメールの中央に、「ACTIVATE」というボタンがあるのでクリックします。すると、パスワード入力画面に遷移するので、パスワードを登録しましょう。

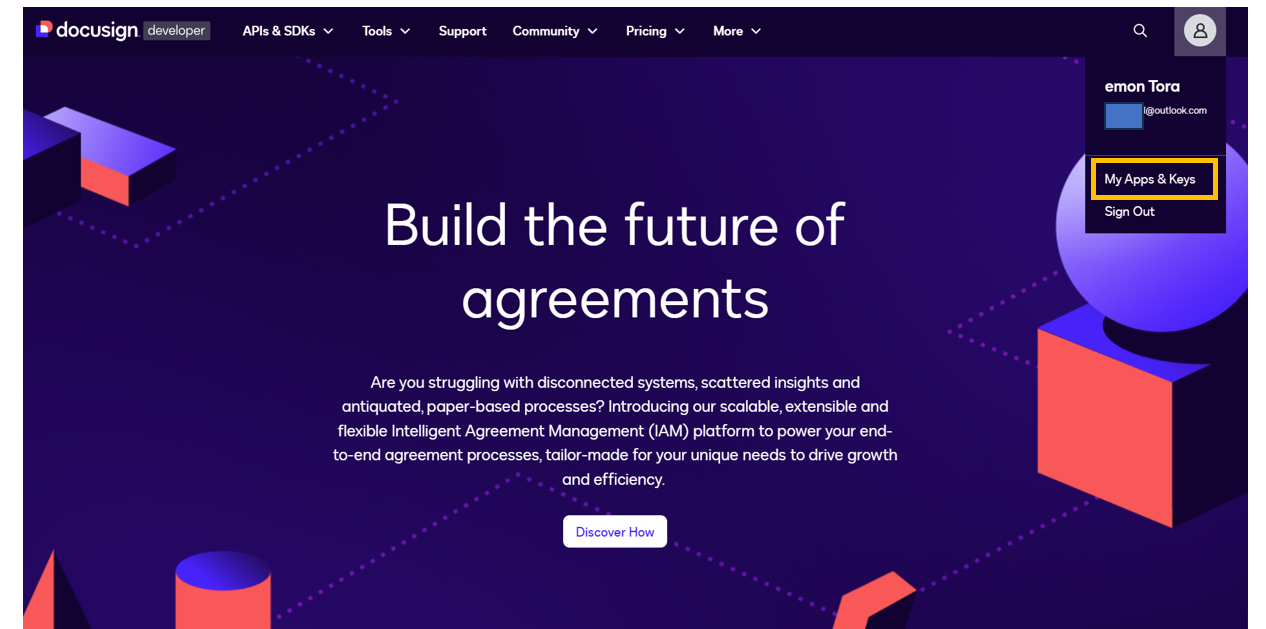

これでログインができるようになりましたので、docusing developerサイトに戻り、右上から「Login」を選択してログインします。

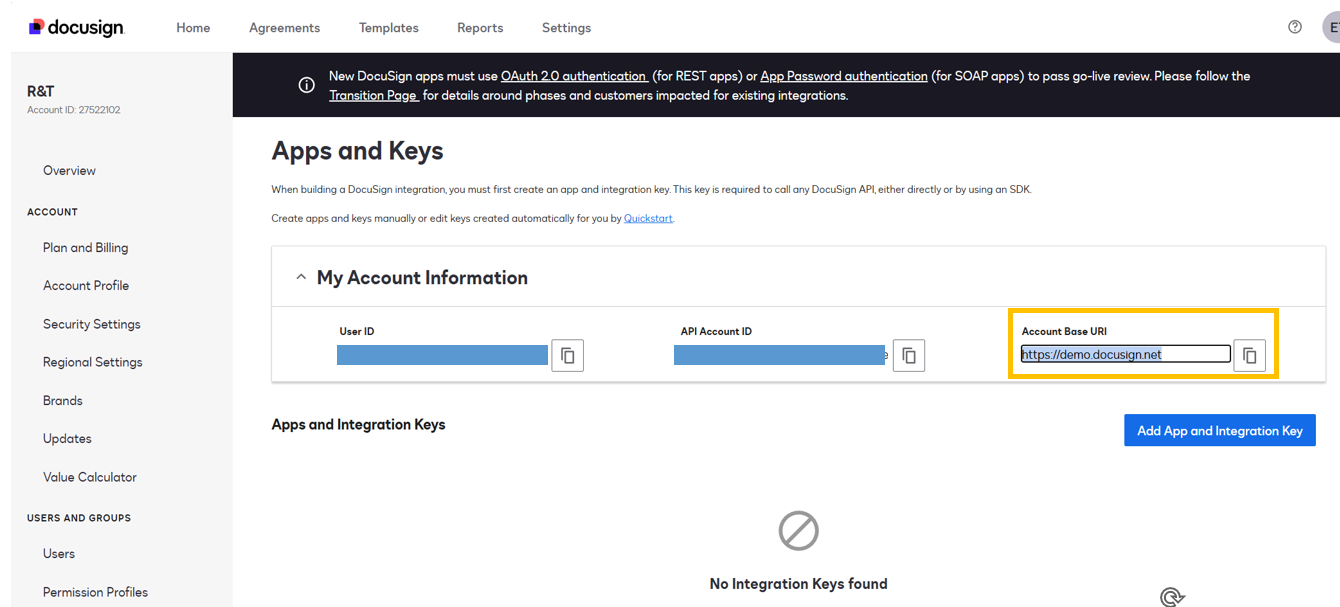

ログイン後、「My Apps & Keys」をクリックします。

下記画面が管理コンソール画面です。

画面中央右側に、「Account Base URI」がありますので、こちらのURLをブラウザに、コピー&ペーストして移動します。

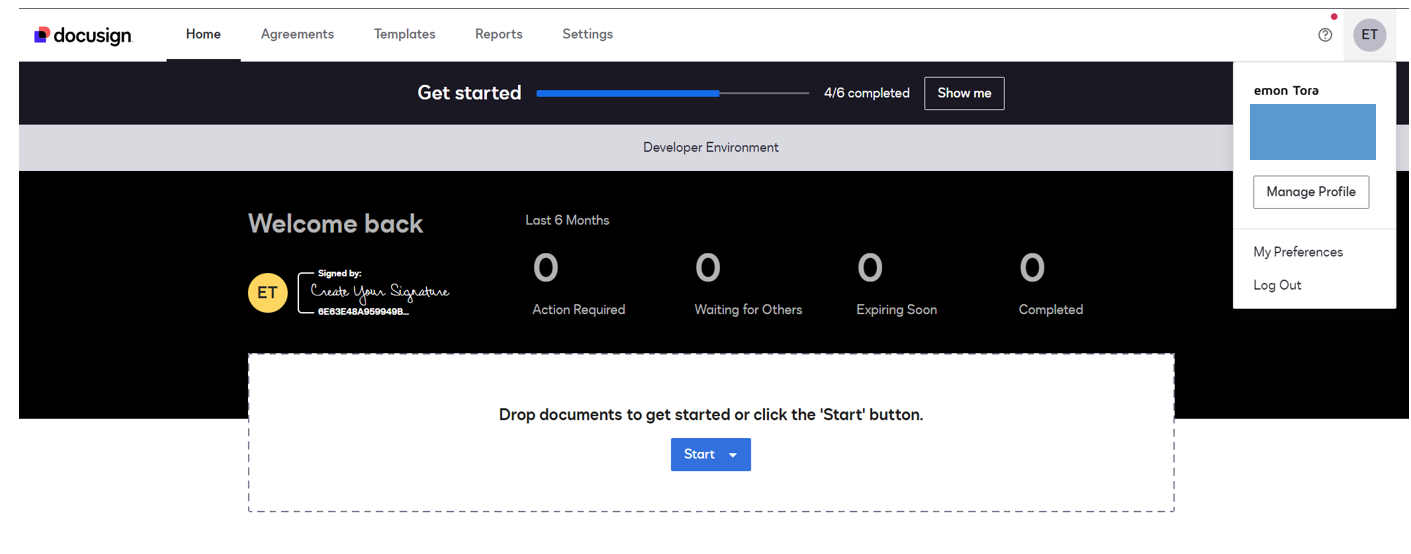

移動するとDocusignのサイトに移動することができます。日本語に変更することができるので、右上の「Manage Profile」を選択します。

言語と地域のところから、言語を日本語に、地域を日本に変更します。お好みで、マイプロフィールから、アバターも変更することができます。これで環境払い出し完了です。

3.DocuSignとEntra IDのSAML設定

この章では、DocuSignとDNS登録の設定をしていきます。

各企業で固有のドメインを保有していると思いますが、そのドメインを本当に所有しているかの確認をDNSレコードに、CNAMEレコードやTXTレコードを登録して確認するというものとなります。Salesforceのときは、Salesforce側がホスティングしているドメインのサブドメインを利用していましたが、DocuSignの場合は利用ドメインを確認するというプロセスが必要となります。

3-1.DocuSingにおける組織設定とドメイン登録

DocuSignの管理コンソールに移動します。初期テナントでは、「概要」のページの右上に「開始」のボタンがありますので、こちらをクリックします。

ここで任意の組織名を入力し、「Create」をクリックします。

組織名の入力が終わると、ドメインのページに移動し、右上の「ドメインの追加」をクリックできます。クリックするとドメインの入力が可能となるため、ドメインを入力します。このとき入力するドメインは、インターネット上で名前解決可能で、皆様が保有しているドメインの必要があります。

ドメイン検証用のCNAMEレコードとTXTレコードが表示されますので、保有しているDNSに登録します。

DNSの登録が無事完了しましたら、ドメインのステータスが緑色のアクティブになります。

nslookupなどで確認してみてもよいと思います。

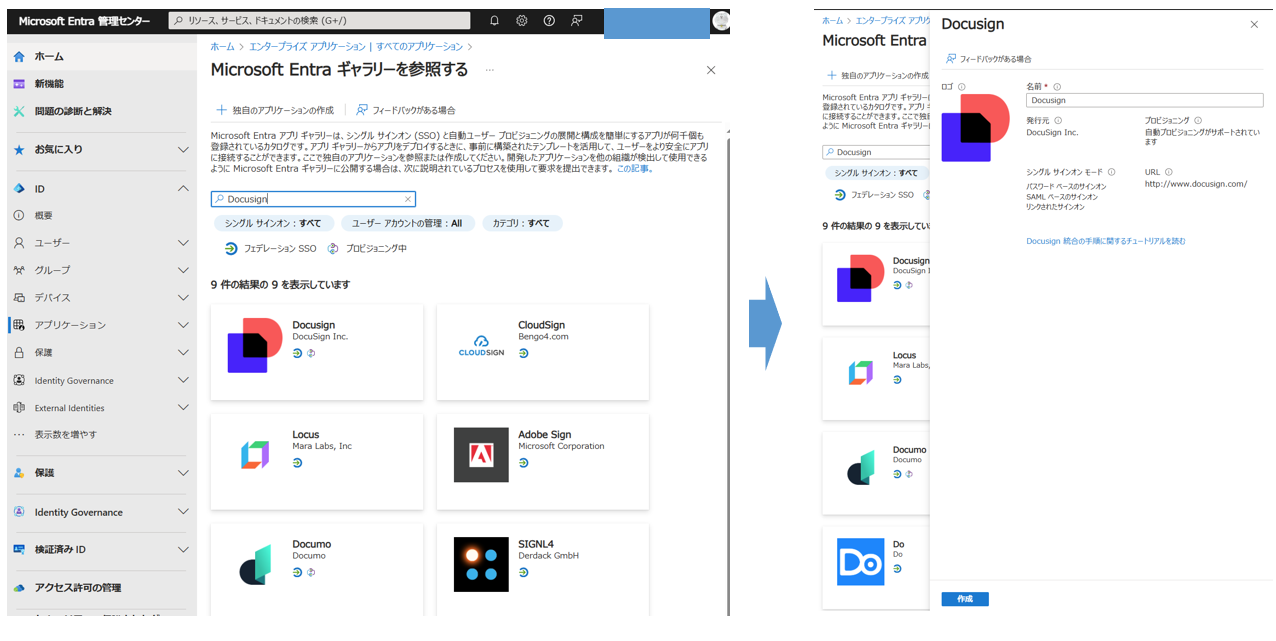

3-2.Entra IDへのDocusignの登録と設定

Entra管理センターに移動し、「アプリケーション > エンタープライズアプリケーション > 新しいアプリケーション」を選択します。そして、任意の名前を登録します。

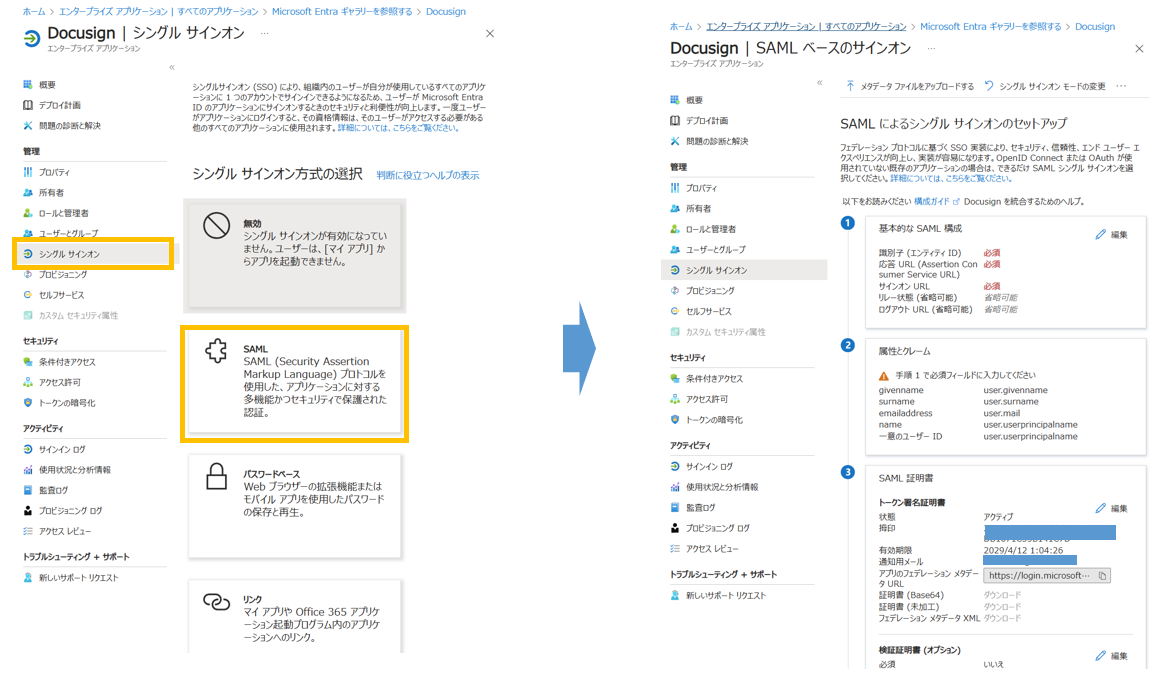

そして、「シングルサインオン」に移動し、シングルサインオン方式の選択では、「SAML」を選択します。

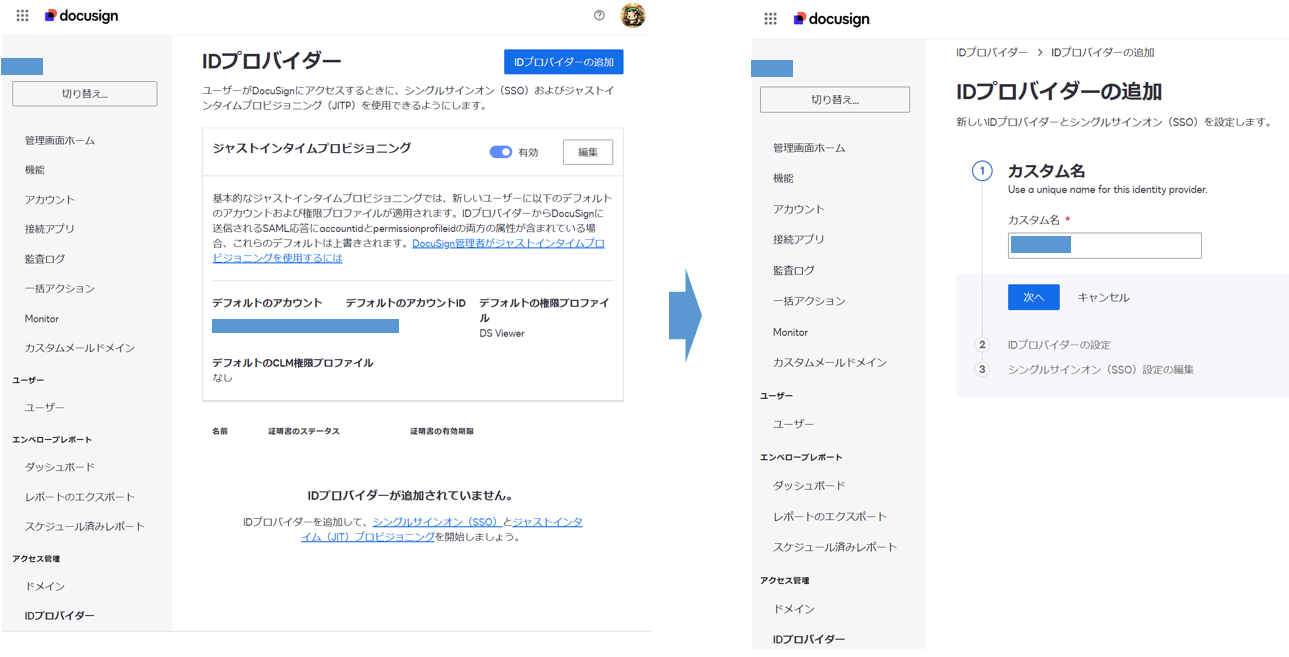

次に、再度DocuSignの管理コンソールに移動し、「IDプロバイダー」から「IDプロバイダーの追加」を選択し、カスタム名を登録します。

DocuSignのIDプロバイダーの設定画面では、Entra管理センターの「シングルサインオン」の中の「Docusignのセットアップ」にある情報を以下のように入力します。

| DocuSign | Entra ID |

|---|---|

| IDプロバイダーの発行者 | Microsoft Entra 識別子 |

| IDプロバイダーのログインURL | ログインURL |

| IDプロバイダーのログアウトURL | ログアウトURL |

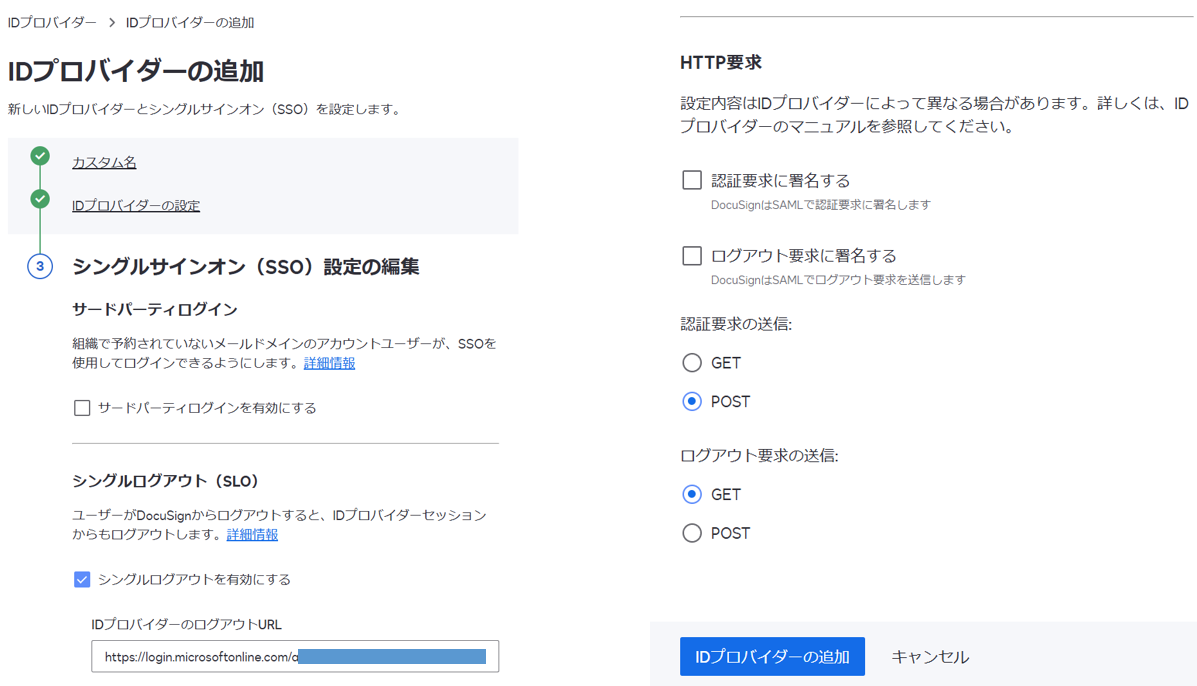

シングルサインオン(SSO)設定の編集では、「シングルログアウトを有効にする」にチェックし、IDプロバイダーのログアウトURLに、Entra管理センターにあったログアウトURLを入力します。

そして、認証要求の送信は、「POST」にし、ログアウト要求の送信は「GET」にします。

上記が完了すると、IDプロバイダーのエントリーが1つ追加されます。しかし、証明書のステータスが「証明書が見つかりません」となっているので、右側の「アクション」から「エンドポイント」をクリックし、表示された情報をEntra管理センター側に入力していきます。

「シングルサインオン > 基本的なSAML構成 > 編集」をクリックし、エンティティID、応答URL、サインオンURLを入力していきます。DocuSign側に表示された情報とEntra ID側の対応関係は以下ようになります。

| DocuSign | Entra ID |

|---|---|

| サービスプロバイダーの発行元URL | 識別子(エンティティID) |

| IDプロバイダーのログインURL | サインオンURL |

| サービスプロバイダーのアサーションコンシューマーサービスのURL | 応答URL |

そして、DocuSign側にEntra管理センターの「SAML証明書 > 証明書(Base64) > ダウンロード」を選択して、証明書ファイルをダウンロードします。ダウンロードした証明書をDocuSignの「証明書の追加」より、アップロードし、「保存」します。

これでようやくDocuSign側の「証明書のステータス」が有効になり、DocuSignにSSOをすることができます。

今回は、JITプロビジョニングを有効にしていますので、Entra管理センター側の「ユーザーとグループ」にDocuSignを利用するユーザを登録だけしておけば、DocuSignにSSOすることができます。

それでは、対象となるユーザを登録しておきます。

では、下記URLにアクセスして、対象のユーザでログインしてみましょう。

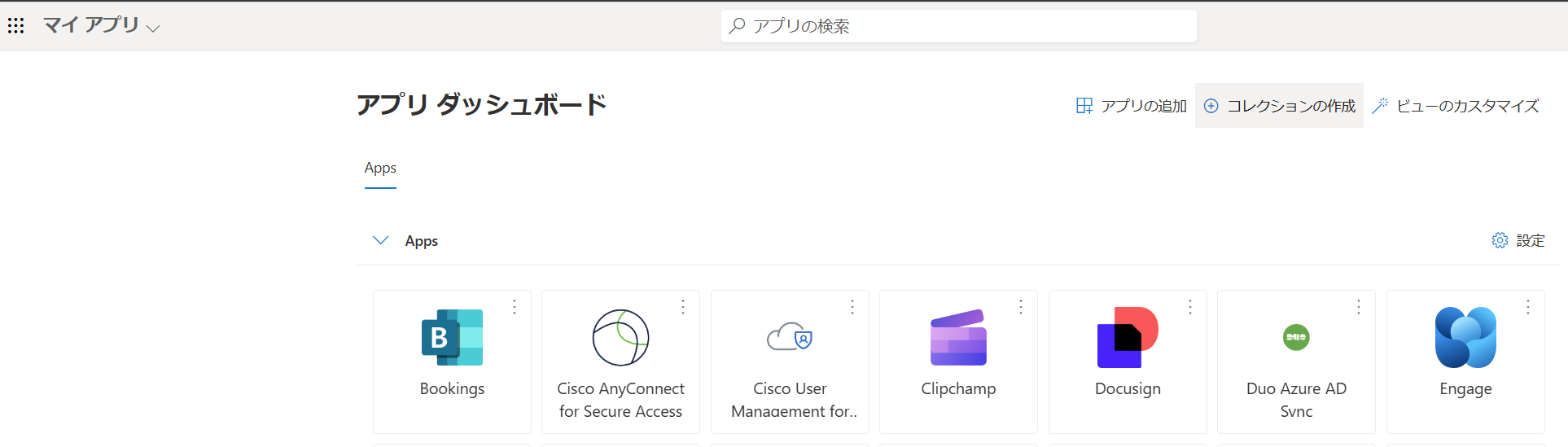

アプリダッシュボードに、DocuSignがあるので選択します。

DocuSignのページに移動することができれば成功です。

注意点

Entra側のユーザ情報に、user.givenname と user.surname がないとSAML認証が失敗します。これは、以下画像のようにDocuSign側のSAMLの仕様のためとなります。Entra IDとしては、必須のプロパティではないため、登録していないこともあるかもしれません。電子署名という性質上、このプロパティは必須にしているのかもしれません。

4.おわりに

今回は、DocuSign側のSAML設定に関して、記載してみました。SAMLレスポンスの内容に、user.givenname と user.surnameが必須である点や、ドメイン認証など、細かいハマりどころがあると思われたかもしれませんが、何かのお役に立ちましたら幸いです。

次回は、IDaaSとして有名なoktaをSP(サービスプロバイダー)にした設定をトライしてみようと思います。