1.はじめに

本記事では、Intune Suiteの1つである エンドポイント特権管理 (EPM: Endpoint Privilege Management) を取り上げており、簡単な動作確認手順をご紹介します。

2.エンドポイント特権管理とは

エンドポイント特権管理の説明をする前に、少しIntune Suiteに関して触れておきます。

2-1.Intune Suite

Intune Suiteとは、Intune Plan 1に対するアドオンプランです。

現在提供されている主要なコンポーネントは以下となっています。

試してみたコンポーネントには、リンクを付けていますので、もしよろしければ。

①リモート ヘルプ

・クラウドベースで、ユーザの遠隔支援

②エンドポイント特権管理

・ローカル管理者権限を Just in Time で付与

・本記事でのご説明

③高度分析(Advanced Analytics)

・デバイスクエリや、分析ダッシュボードを提供

④エンタープライズ アプリケーション管理

・3rd Party アプリの配信と脆弱性、更新の管理

⑤クラウド PKI

・SCEP証明書の発行や失効管理

費用感に関しては、以下公式サイトに記載があります。

2-2.エンドポイント特権管理とは

エンドポイント特権管理とは、Intuneで管理されたWindows PCにおいて、一般ユーザ(管理者権限を有さないユーザ)において、管理者権限が必要なアプリケーションのインストールに、一時的な管理者権限の付与を行えるというものです。

これによって、管理者権限をユーザに与えることなく、Windows PCの運用をすることができます。つまり、権限昇格攻撃のように、一般ユーザを狙って侵入した後、管理者権限を奪取していくという攻撃に対して、有効な対策となります。

サポート対象

サポートされるOSは、Windows 10 , 11です。

Microsoft Entra Joined / Entra Hybrid Joined をした状態で、Intune登録が必要です。

サポートされている拡張子としては、.exe, .msi, .ps1 等になります。

拡張子msiとps1もサポート

以下、Microsoft Intuneの新機能のページに記載があるように、2024年6月17日の週から、拡張子exeだけではなく、拡張子msiとps1もサポートされました。

2024 年 6 月 17 日の週 (サービス リリース 2406)

エンドポイント特権管理 (EPM) 昇格規則 で、以前にサポートされていた実行可能ファイルに加えて、Windows インストーラーと PowerShell ファイルの昇格がサポートされるようになりました。 EPM でサポートされる新しいファイル拡張子は次のとおりです。

.msi

.ps1

3.手順

3-1.テスト環境

今回のテスト用の事前準備は、以下となります。

- Hyper-V上に、Windows 11 PCを準備し、Entra JoinedとIntune登録を実施

- 上記Windows 11 PCに、管理者権限を有さないユーザでサインイン

- 利用するユーザに、EMS E3ライセンスと、Intune Suite (試用版)を適用済み

3-2.Intuneによるプロファイルの配信

それでは、対象のWindows 11 PCにIntuneによるプロファイルを適用していきます。

Intune 管理センターに移動し、「エンドポイントセキュリティ >> エンドポイント特権の管理」を選択し、「+ポリシーの作成」をクリックします。

「Windows 10以降」を選択し、「Elevation setting policy」をクリックします。アプリ単位ではなく、管理者権限を利用するときに、適用させる場合は、Elevation settings policyにします。

- Elevation settings policy:標準ユーザが管理者権限での実行を要求したときに、昇格動作を実施する

- Elevation rules policy : アプリ別に昇格要求の対応方法を管理

プロファイルに名前を付けます。

権限昇格時の応答を定義します。

選べる選択肢は、以下となります。権限昇格時には、承認者による承認を必要とさせたいため、「サポートの承認を必須にする」にしています。

- すべての要求を拒否

- ユーザーの確認が必要

- サポートの承認を必須にする

- 構成されていません

これで、対象のユーザにプロファイルを割り当てれば、完了です。

3-3.テスト用の実行ファイルのダウンロードと作成

テスト用のインストーラは、以下URLからダウンロードしています。

Wireshark

wiresharkは、.exe形式のインストーラをダウンロードします。

Google Chrome Enterprise

Google Chromeのエンタープライズ版には、.msi形式のインストーラがありますので、ダウンロードします。

powershell ファイル

管理者権限が実際に必要というわけではないので、単純なHello Worldのファイルを作成します。

なお、powershell実行時には、スクリプトに対する実行権限の設定が必要となります。必要に応じて、Set-ExecutionPolicy RemoteSignedをpowershellで実行しておく必要があります。

ちなみに、スクリプト実行ユーザの確認のため、whoamiを入れています。

echo "Hello World!"

whoami

pause

3-4.テスト用のファイルの実行

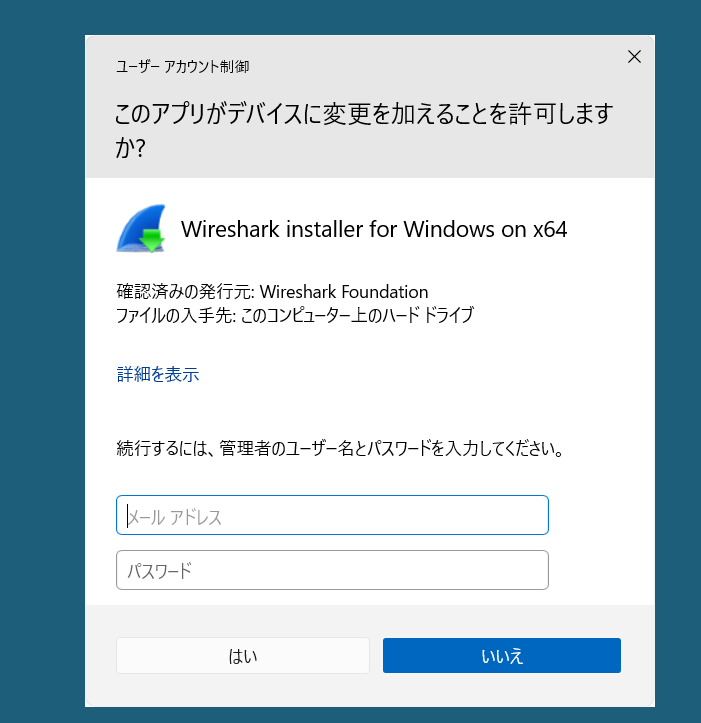

Wireshark

まずは通常通りインストーラを実行してみます。

すると管理者権限を聞かれましたので、「いいえ」で閉じます。

次に、対象のインストーラを右クリックし、「管理者特権で実行」を選択します。

すると、申請画面が出てきますので、申請理由を記載し、「送信」を押します。

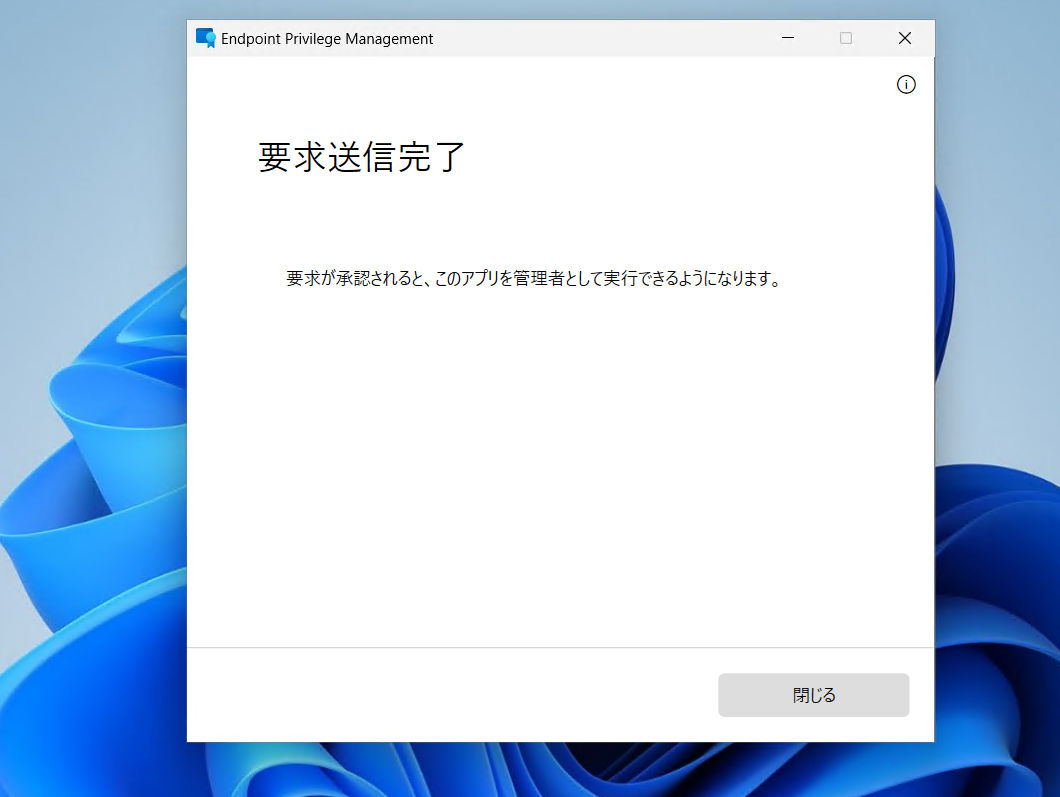

要求送信完了画面となります。

Intuneに戻り、「昇格要求」を見てみると、先ほどのファイルが確認できます。

対象のファイルをクリックし、「承認」を押します。

理由の入力画面が出てきますので、「はい」と入力し、承認完了です。

エンドポイントで数分待つと、承認の通知が出てきました。

再び、対象ファイルを右クリックし、「管理者特権での実行」を押します。

すると、今度は、「続行」を押すことが可能となっています。

残りは通常のWiresharkのインストール画面となります。

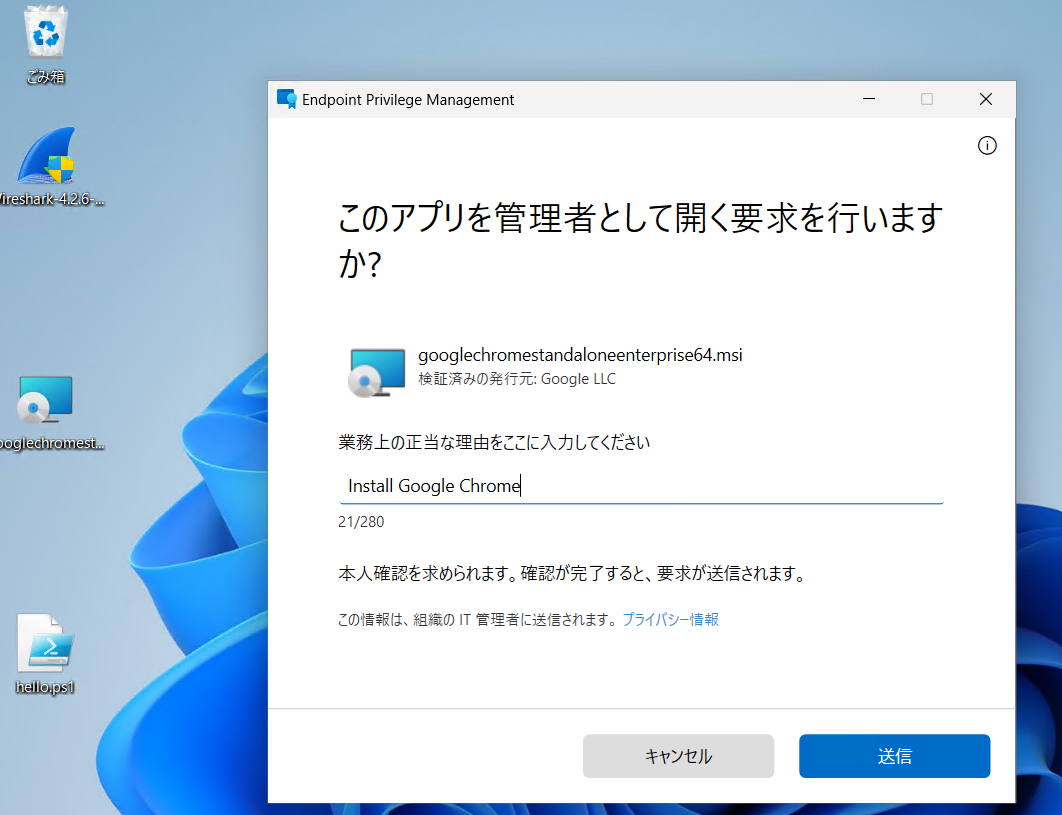

Google Chrome Enterprise

MSI形式となりますが、こちらも問題なく、エンドポイント特権管理が適用できています。

画面遷移は先ほどと、ほぼ一緒です...

Intuneに戻り、承認をしておきます。

少し待つと、承認の通知が発生しました。

対象ファイルを右クリックし、「管理者特権での実行」を押します。

「続行」を押すことが可能となっています。

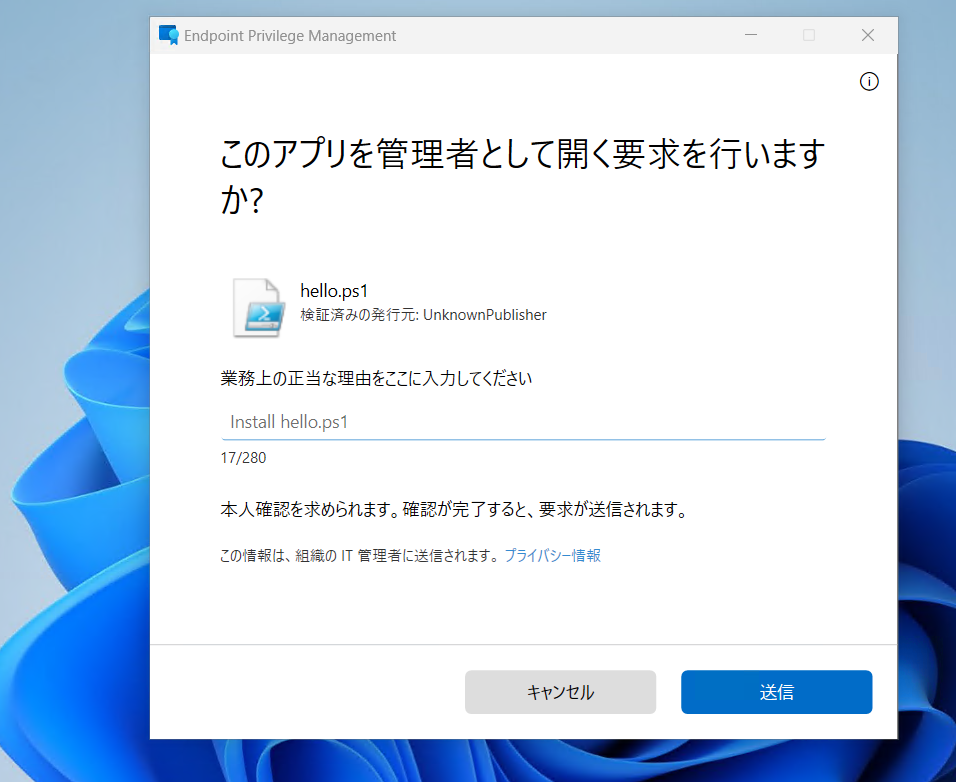

powershell ファイル

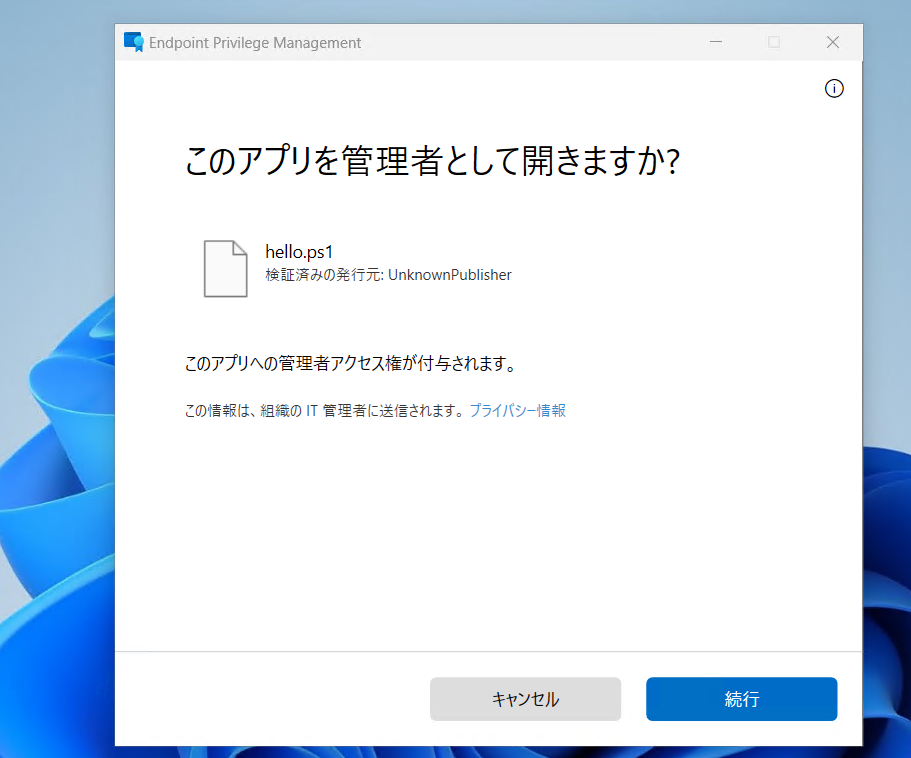

Powershellのps1形式となりますが、こちらも問題なく、エンドポイント特権管理が適用できています。

画面遷移は先ほどと、ほぼ一緒です...

Intuneに戻り、承認をしておきます。

通知が発生した後は、対象ファイルを右クリックし、「管理者特権での実行」を押します。

「続行」を押すことが可能となっています。

無事、Hello worldを出力することができました。

気になるところとしては、whoamiの出力結果となるmem\azuread_[username]_$のところでしょうか。

EPMを利用しない場合は、azuread\[username]となりますので、管理者特権専用のドメインにあるサービスアカウントのように見えます。

4.おわりに

Intune Suiteのエンドポイント特権管理を試してみました。

.exe形式に加えて、.ps1や.msiも追加されたため、本格的に利用しやすくなったのではないでしょうか。実運用では、管理者権限を与えず、標準的なソフトはIntuneからの配信にして、その他は、エンドポイント特権管理を利用するとよいかもしれません。