1.はじめに

本記事は、以下「クラウドPKIを利用して、Entra CBAをやってみる」の後編です。

前回の記事で、Intune クラウドPKIによるSCEP証明書の配布まで完了しましたので、Entra 証明書ベースの認証を今回は実施します。

2.Entra CBA

2-1.Entra CBAとは

Entra CBA (certificate-based authentication)とは、条件付きアクセスの認証ポリシーに、X.509証明書を利用する仕組みとなります。

もともと、Entra IDでは、Windowsでは、Windows Hello for Business(WHfB)を利用することで、証明書ベースの認証に相当する仕組みを提供していましたが、直接Entra IDの認証に、X.509 証明書を使用できるEntra CBA提供されることになりました。

Entra CBA自体は無料となり、Windowsだけではなく、iOS/ Androidプラットフォームでも利用可能な認証方式となっています。

Entra CBAでは、PKI(公開鍵基盤:Public Key Infrastructure)部分に関しては別途用意する必要があります。そのため、今回は、Intune クラウドPKIを利用しています。

2-2.余談:米国 大統領令「国家のサイバーセキュリティの向上」

以下記事によると、2021年の米国 大統領令 14028 「国家のサイバーセキュリティの向上」に対する Microsoft のコミットメントの一環として、Microsoft Entra 証明書ベース認証 (CBA) の一般提供開始を発表したとのことです。

PIV/CAC カードが、連邦政府内で使用される最も一般的な認証方法であるという状況のため、Entra CBAを一般提供したようです。

3.手順

3-1.Enra管理センターに、証明機関を登録する

Entra 管理センターに移動し、「保護 > Security Center > 証明機関」を選択します。

「アップロード」をクリックし、ルート証明書をアップロードします。

このとき、ルートCA証明書であるには、「はい」を選択し、証明書失効リストのURLには、Intune クラウドPKIのルートCAのプロパティ情報から入力し、「追加」を選択します。

再度、「アップロード」をクリックし、発行元CAの中間証明書をアップロードします。

このとき、ルートCA証明書であるには、「はい」「いいえ」を選択し、証明書失効リストのURLには、Intune クラウドPKIのルートCAのプロパティ情報から入力します。

アップロードが完了すると、リストに一覧が表示されます。

3-2.認証ポリシーに、証明書ベースの認証を設定

次は、証明書ベースの認証を「認証方法」に追加していきます。

※未設定の場合は、「有効の列が、いいえ」になります。

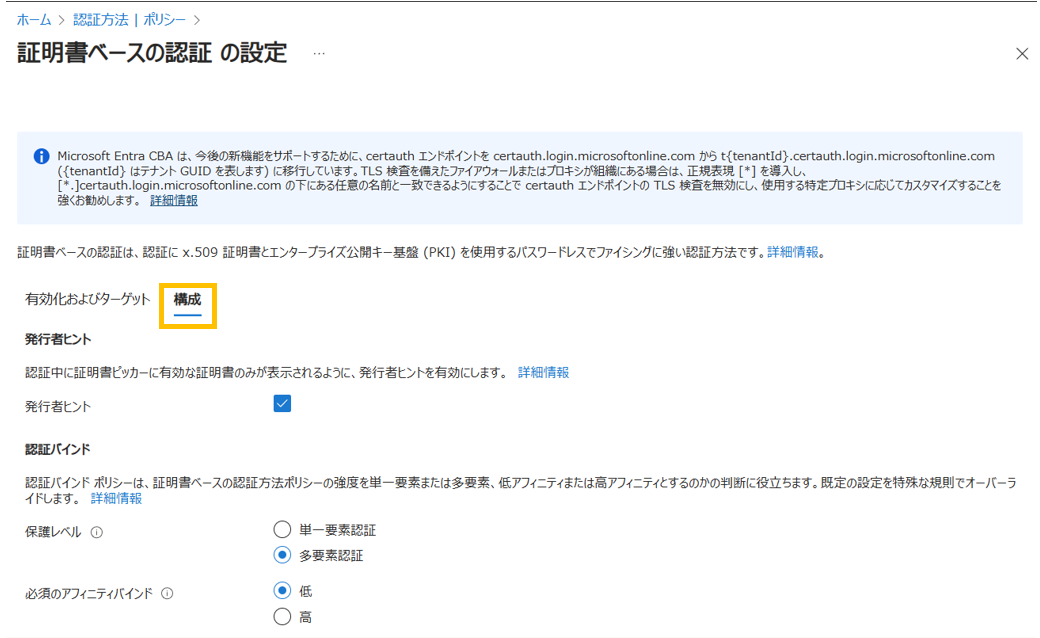

「有効にする」をチェックし、「グループの追加」からテスト対象のグループを追加し、有効化およびターゲットの右側にある「構成」を選択します。

「発行者ヒント」にチェックを入れ、保護レベルを「多要素認証」、必須のアフィニティバインドを「低」にします。

次に、「+規則の追加」を選択し、証明書の発行者の情報を登録します。

「証明書の発行者」にチェックを入れて、「証明書の発行者識別子」には、先ほど証明機関に登録した発行元CAを選択します。

認証強度は、「多要素認証」、アフィニティバインドは「低」にし、「追加」をクリックします。

ユーザー名バインドはそのままで、「保存」をクリックして完了です。

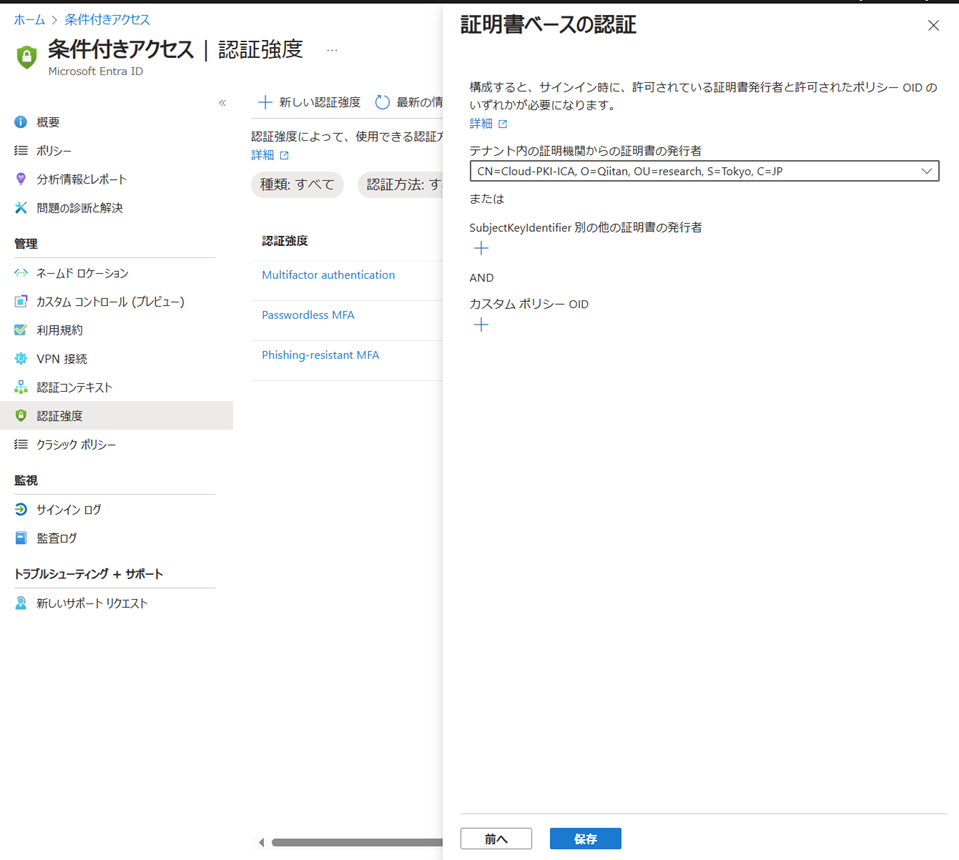

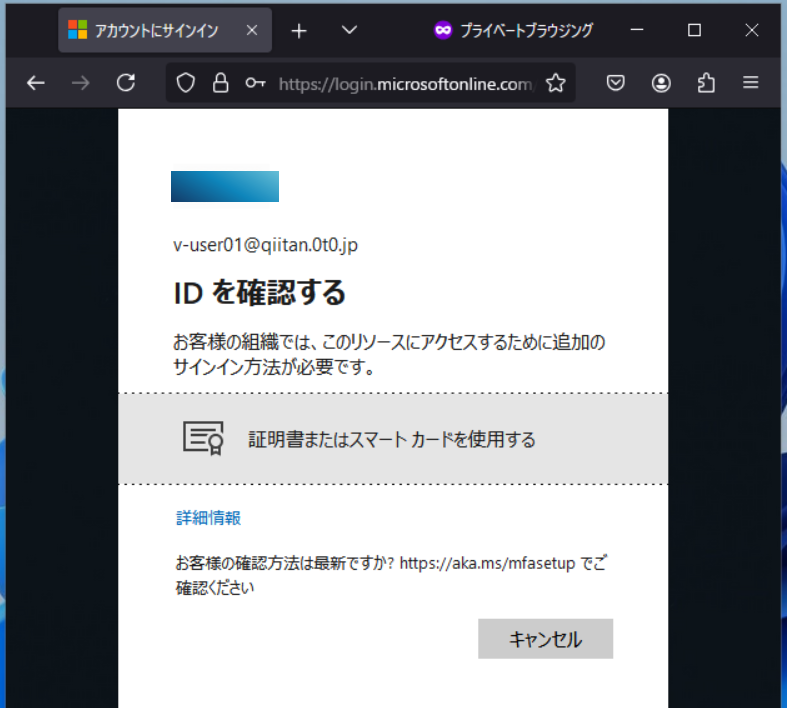

これで対象となるユーザに対しては、認証画面に「証明書またはスマートカードを使用する」というリンクが表示されます。

「証明書またはスマートカードを使用する」をクリックすると、利用する証明書の選択画面が表示されます。利用する証明書を選択し、「OK」をクリックすることで、Entra CBAを利用できました。

認証方法

認証方法に、Entra CBAを有効にして、対象となるグループに該当している時点で、証明書認証は利用可能となっています。

加えて、条件付きアクセスの認証強度に設定することで、Entra CBAといった認証方法を強制することが可能となります。

3-3.条件付きアクセスに、認証強度として、CBAを登録

Entra 管理センターにおいて、「保護 > 条件付きアクセス > 認証強度」を選択します。

そして、「+新しい認証強度」をクリックします。

フィッシングに強い多要素認証(MFA)

MFA扱いとなり、さらに、フィッシング耐性を有する認証方法としては、以下となっています。

今回設定しているEntra CBAも含まれますね。

- Windows Hello for Business

- FIDO 2 セキュリティキー

- Microsoft Entra 証明書ベースの認証 (多要素)

参考:Microsoft Learn 組み込みの認証強度

https://learn.microsoft.com/ja-jp/entra/identity/authentication/concept-authentication-strengths#built-in-authentication-strengths

あえて、フィッシングに強い多要素認証という言い方をしているのは、AiTM (Adversary-in-the-Middle) や Pass-the-cookie と呼ばれる攻撃手法があるためです。技術的には、SMSや電話を使ったタイプのMFAは、バイパスされる危険性があります。

参考:Microsoft Security : From cookie theft to BEC: Attackers use AiTM phishing sites as entry point to further financial fraud

https://www.microsoft.com/en-us/security/blog/2022/07/12/from-cookie-theft-to-bec-attackers-use-aitm-phishing-sites-as-entry-point-to-further-financial-fraud/

MFA疲労攻撃対策

余談ですが、Microsoft Authenticaterでは、以前、「サインインを承認しますか?」というプッシュ通知に対して、「拒否 / 承認」という選択肢による確認でした。

そのため、「ユーザーの誤操作」を狙って、誤って/うっかり、「承認」を押させるというMFA疲労攻撃が発生していました。

その後、対策として、Microsoft Authenticaterは、「プッシュ通知に番号の一致が必要」機能によって MFA の誤承認発生を防止するという機能が、2021年11月にリリースされています。

引用:Japan Azure Identity Support Blog

Microsoft Authenticator の MFA 疲労攻撃対策 - 数値の一致による MFA が 有効化されます

https://jpazureid.github.io/blog/azure-active-directory/defend-your-users-from-mfa-fatigue-attacks/

こちらの機能も「保護 > 認証方法」に移動し、メソッド中の「Microsoft Authenticator」のところで設定可能です。なお、古いテナントでなければ、最初から有効化されています。

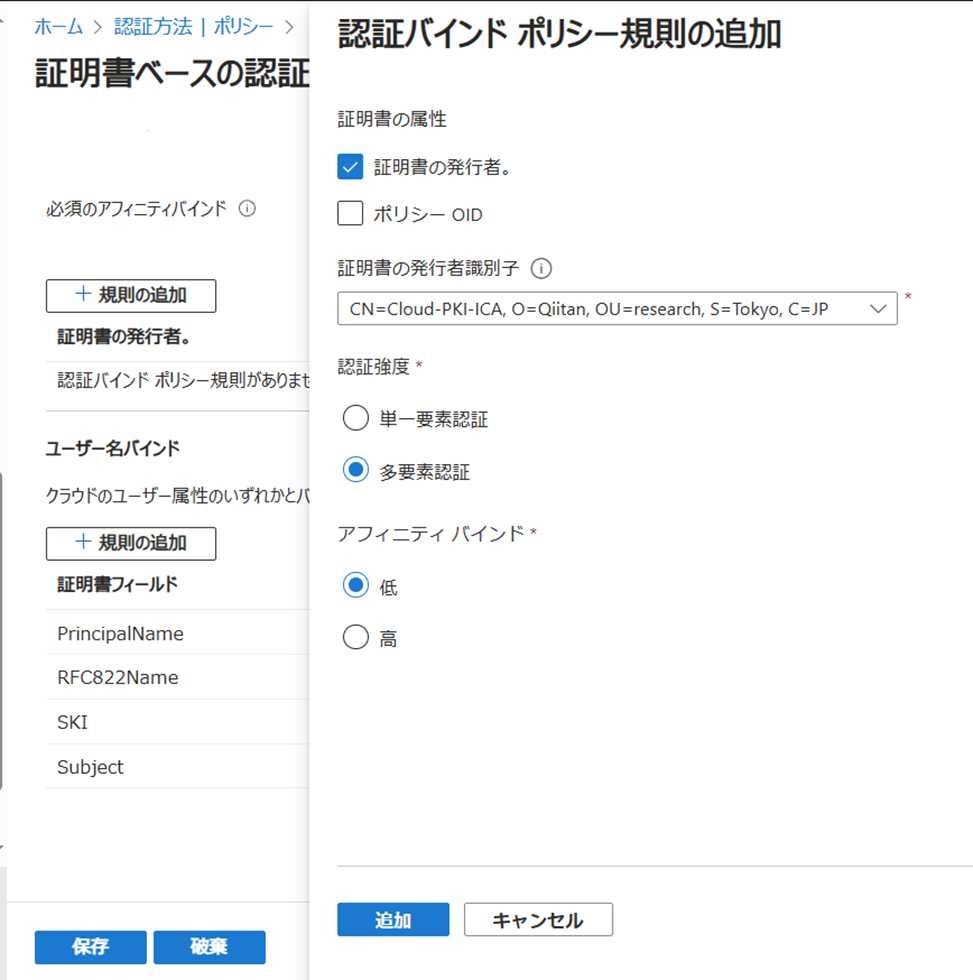

名前を入力し、「証明書ベースの認証(多要素)」にチェックを入れて、「詳細設定オプション」を選択します。

発行元CAを選択し、「保存」をクリックします。

最後に、「作成」を押して、カスタム認証強度の作成完了です。

次に、「保護 > 条件付きアクセス > ポリシー」に移動します。

条件付きアクセスを作成して、ユーザとアプリを限定します。

そして、許可条件に、認証強度の設定をし、完了です。

テスト用のSaaS

O365以外で、テスト用のSaaSで条件付きアクセスの確認をする場合は、以下URLをご参考下さい。

3-4.動作確認:Edge

それでは、動作確認をしていきます。

動作確認は、Edge , Google Chrome , Firefoxを利用し、どれも正常に動作いたしました。

では、Edgeのケースの画面遷移を見ていきます。

Edgeで、InPrivateを立ち上げて、SaaSにアクセスします。

次に、「証明書またはスマートカードを使用する」を選択します。

いつもの画面を遷移を経て、SaaSに無事アクセスできました。

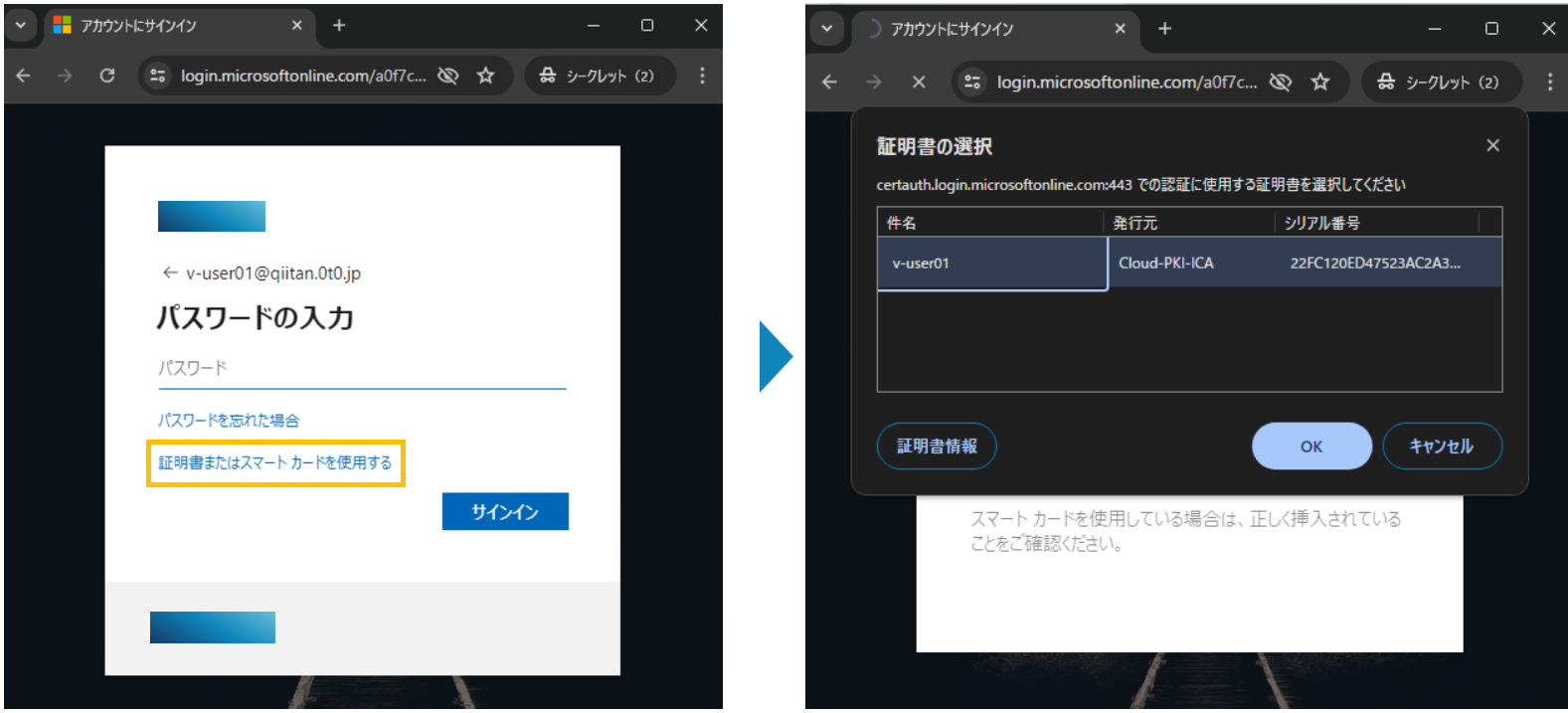

3-4.動作確認:Google Chrome

Google Chromeでも画面遷移は同じですが、ブラウザ側で証明書の選択画面が少し違います。

次に、「証明書またはスマートカードを使用する」を選択し、証明書を選択して完了です。

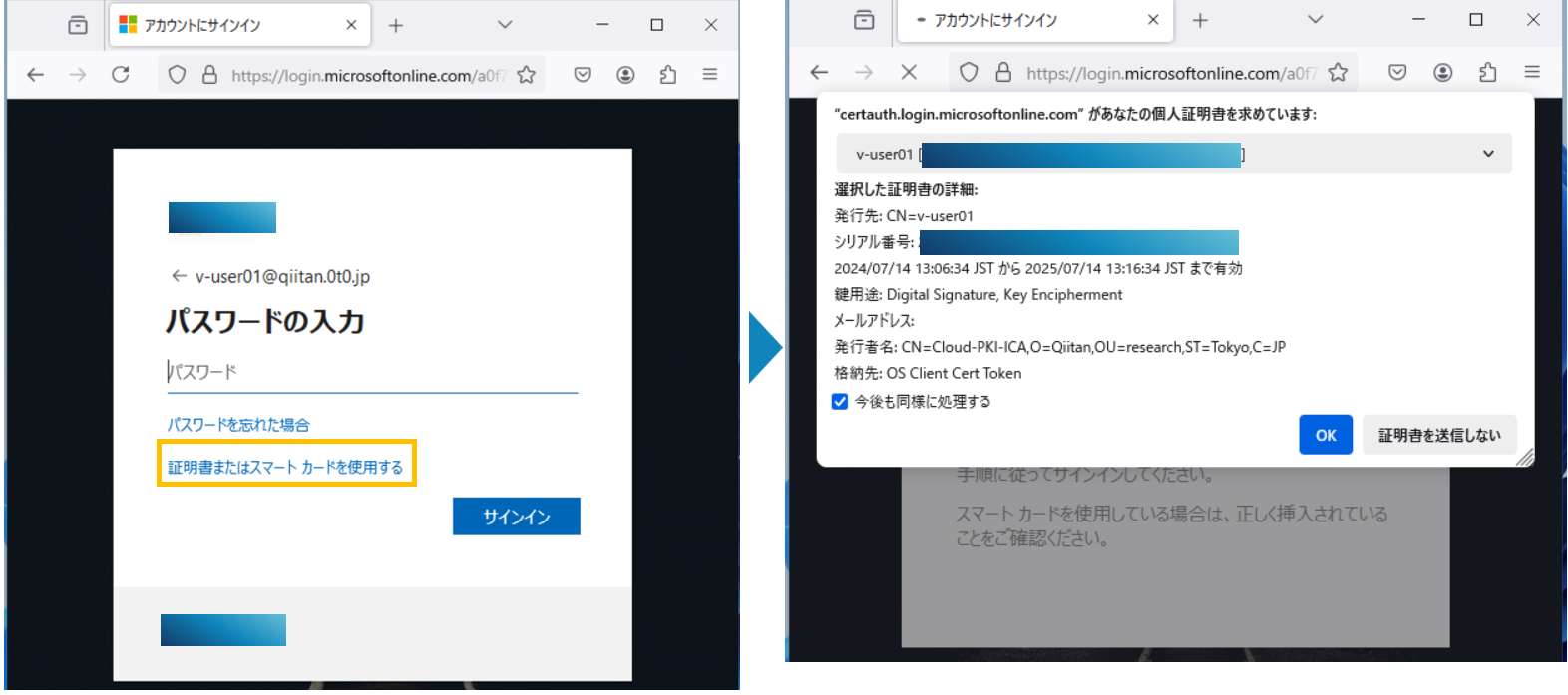

3-5.動作確認:Firefox

Firefoxでも画面遷移は同じですが、ブラウザ側で証明書の選択画面が少し違います。

次に、「証明書またはスマートカードを使用する」を選択し、証明書を選択して完了です。

5.おわりに

これで、「クラウドPKIを利用して、Entra CBA(証明書ベースの認証)をやってみる」は、完了です。

MFAだけではなく、パスワードレスやフィッシング耐性も考慮するためのアプローチとして良いかもしれませんね。