1. はじめに

本記事では、セキュリティオペレーションセンター(SOC)チームの方におススメな機能であるMicrosoft Defenderのマルチテナント管理をご紹介します。

本機能を利用することで、複数テナントのDefender Portalのインシデントを一元管理することができます。さらに、デバイスの一元的な監視、カスタム検出ルールの一元的な適用などを実現することができます。

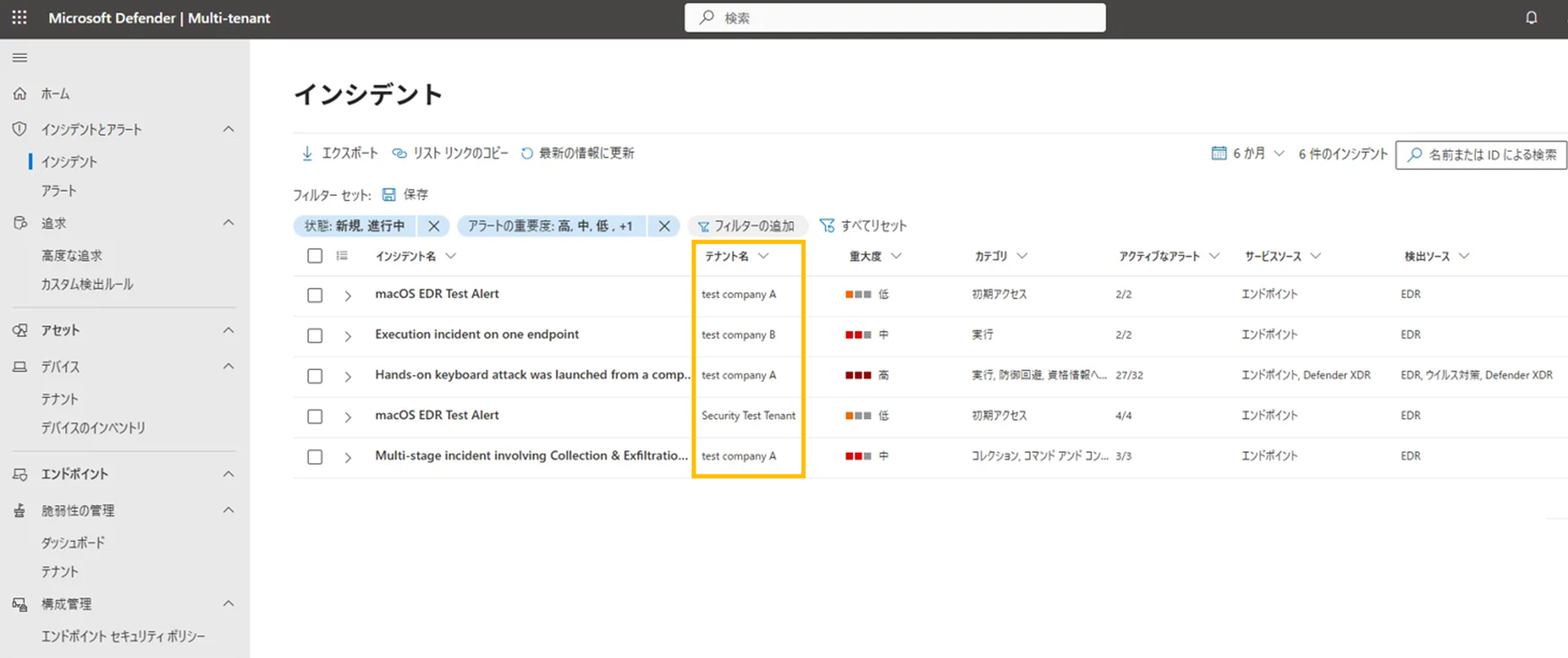

例えば、以下画像はDefender Portalのインシデント管理の画面です。

この画像のオレンジ枠のところにテナント名が表示されており、複数テナントで発生したインシデントを一元的に監視することができます。

2. 今回の設定手順

本記事では、MDEの脅威ハンティングみたいなことをマルチテナント管理で実施してみます。

設定手順は以下となり、設定後にカスタム検出ルールによってインシデントのアラートを生成してみます。

① 監視対象のテナントへのEntra B2B によるアクセス許可

② マルチテナント管理の設定

③ カスタム検出ルールの作成

④ テナントグループの作成による複数テナントへのカスタム検出ルールの同期

2-1. 監視対象のテナントへのEntra B2B によるアクセス許可

まずは監視したいテナントにゲストユーザとして、対象ユーザの招待を行います。

特に、マルチテナント管理固有の設定ではなく、Entra B2Bの機能を利用すれば大丈夫です。

ゲスト招待が完了しますと、マイアカウントの画面でゲストユーザとして参加しているテナントを確認することができます。

Entra B2B コラボレーション

もし、ゲストユーザの招待のやり方が不明な場合は、以下URLをご確認下さい。

Entra管理センターで、「外部ユーザの招待」を実施し、電子メールを受信しましたら承認することで、アクセス権限を得ることができます。

【URL:クイック スタート: ゲスト ユーザーを追加して招待を送信する】

https://learn.microsoft.com/ja-jp/entra/external-id/b2b-quickstart-add-guest-users-portal

そして、当該のゲストユーザに各テナントのセキュリティ管理者ロール等、必要なロールを付与しておきます。今回の設定ではMDEの脅威ハンティングのみを目的としているので、セキュリティ管理者のロールを付与しています。

2-2. マルチテナント管理の設定

以下URLにアクセスすることで、Microsoft Defenderのマルチテナント管理の設定をすることができます。

先ほど各テナントへのアクセス権限を付与したユーザでアクセスします。

これは通常のDefender PortalのFQDNに対して、mtoが付与されたURLになっていますね。

https://mto.security.microsoft.com

Microsoft Defenderのマルチテナント管理ポータルにアクセスします。このあと、テナントの追加を実行すると左側のサイドメニューの中身が増えます。

左側のサイドメニューの「設定」を選択します。

次に、「テナントの追加」を選択します。

先ほど、アクセス権限を付与したテナントが表示されます。

インシデント監視をしたいテナントにチェックを付けて、「テナントの追加」を選びます。

あっという間ですが、これでテナント追加完了です。

いつの間にか増えているサイドメニューの中身から、「インシデント」を選びます。

すると、各テナントのインシデントを見ることができます。

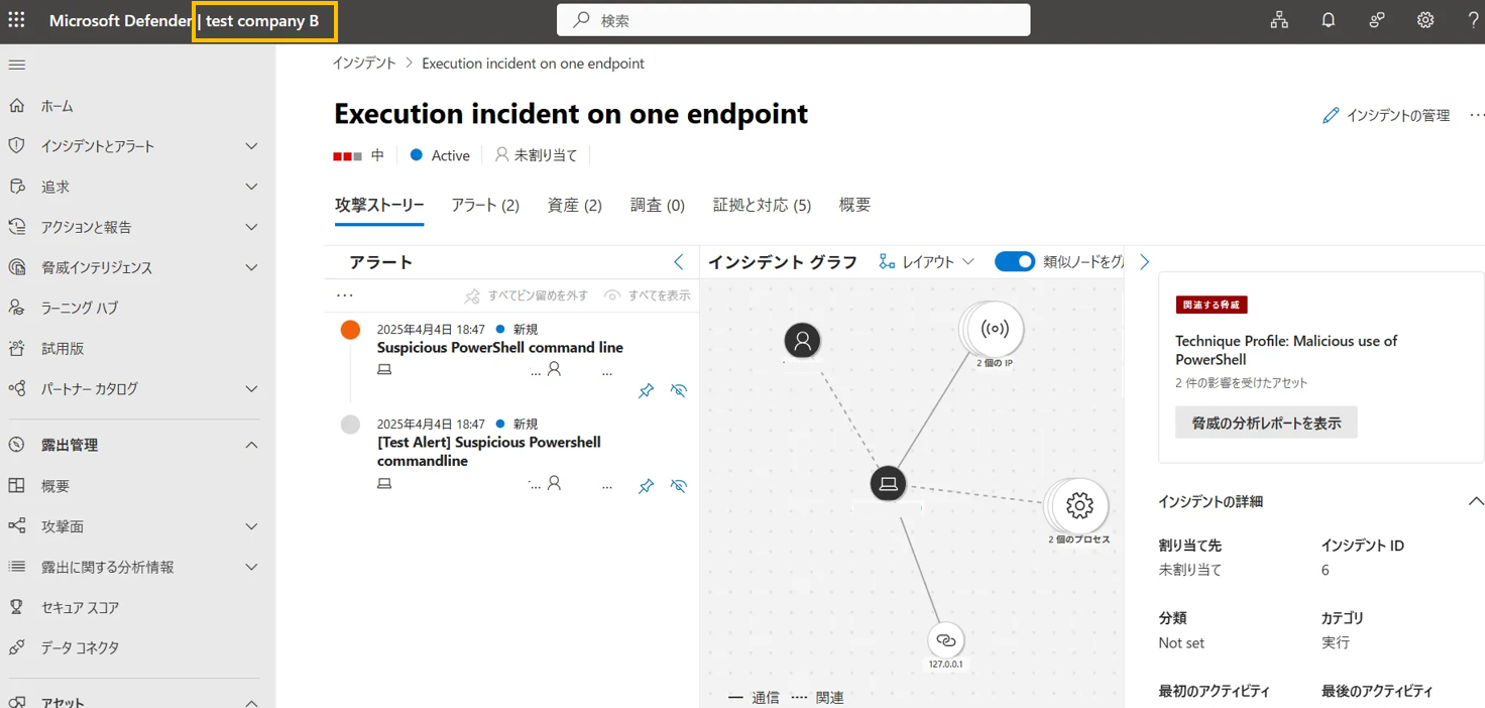

ただし、インシデントをクリックすると、各テナント単位のDefender Portalに移動します。

左上の表記もMulti-tenant から テナント名に変わっています。

インシデントの一元把握までで、詳細確認は各テナントで実施するということですね。

では再び、Microsoft Defenderのマルチテナント管理のポータルに戻ります。

ここで、「デバイス」の「テナント」をクリックすると、各テナント上で監視対象となっている、または、検出されたデバイス数も確認することができます。

これもテナント名をクリックすると、各テナントに移動できます。

「デバイスのインベントリ」も見てみると、各テナント上のデバイスのインベントリを一元的に確認することができます。

2-3. カスタム検出ルールの作成

それでは脅威ハンティングもどきを作っていきます。

カスタム検出ルール自体はマルチテナント管理のDefenderポータルではなく、管理対象のDefender Portalの1つで作成します。

[追求]の中にある[高度な追及]へアクセスします。

クエリの実行箇所で、以下 KQL(Kusto Query Language)を入力します。

このクエリは、「schtasks.exe を使って CustomDetectionTest という文字列を含むコマンドラインが実行されたプロセスイベント」を探しています。

DeviceProcessEvents

| where FileName == "schtasks.exe"

| where ProcessCommandLine contains "CustomDetectionTest"

【補足説明】

DeviceProcessEventsというテーブルを参照することで、MDE(Microsoft Defender for Endpoint)から得られるプロセス実行のログを抽出することができます。

そして、| where FileName == "schtasks.exe"を入れることで、実行ファイルがschtasks.exeとなるタスクスケジューラに一致するものだけを絞り込むことができます。

最後に、| where ProcessCommandLine contains "CustomDetectionTest"とすることで、実行時のコマンドライン中に、CustomDetectionTestという文字列が含まれるものだけにさらに絞り込むことができます。

次に、本画面の右上にある「検出ルールを作成」をクリックします。 入力内容は任意で良いですが、頻度のところを連続(NRT)とすることで可能な限り最速の検知ができるようにしています。

次は影響を受けるエンティティを入力します。

今回はDeviceProcessEventsというテーブルを利用しているので、デバイス名情報も含まれますので、DeviceNameを選択します。

最後に自動化されたアクションをいれます。

今回は検証用途なので、特に何もチェックを入れず「次へ」を選択します。

確認画面です。入力ミスがなければ「送信」を選び完了です。

2-4. テナントグループの作成による複数テナントへのカスタム検出ルールの同期

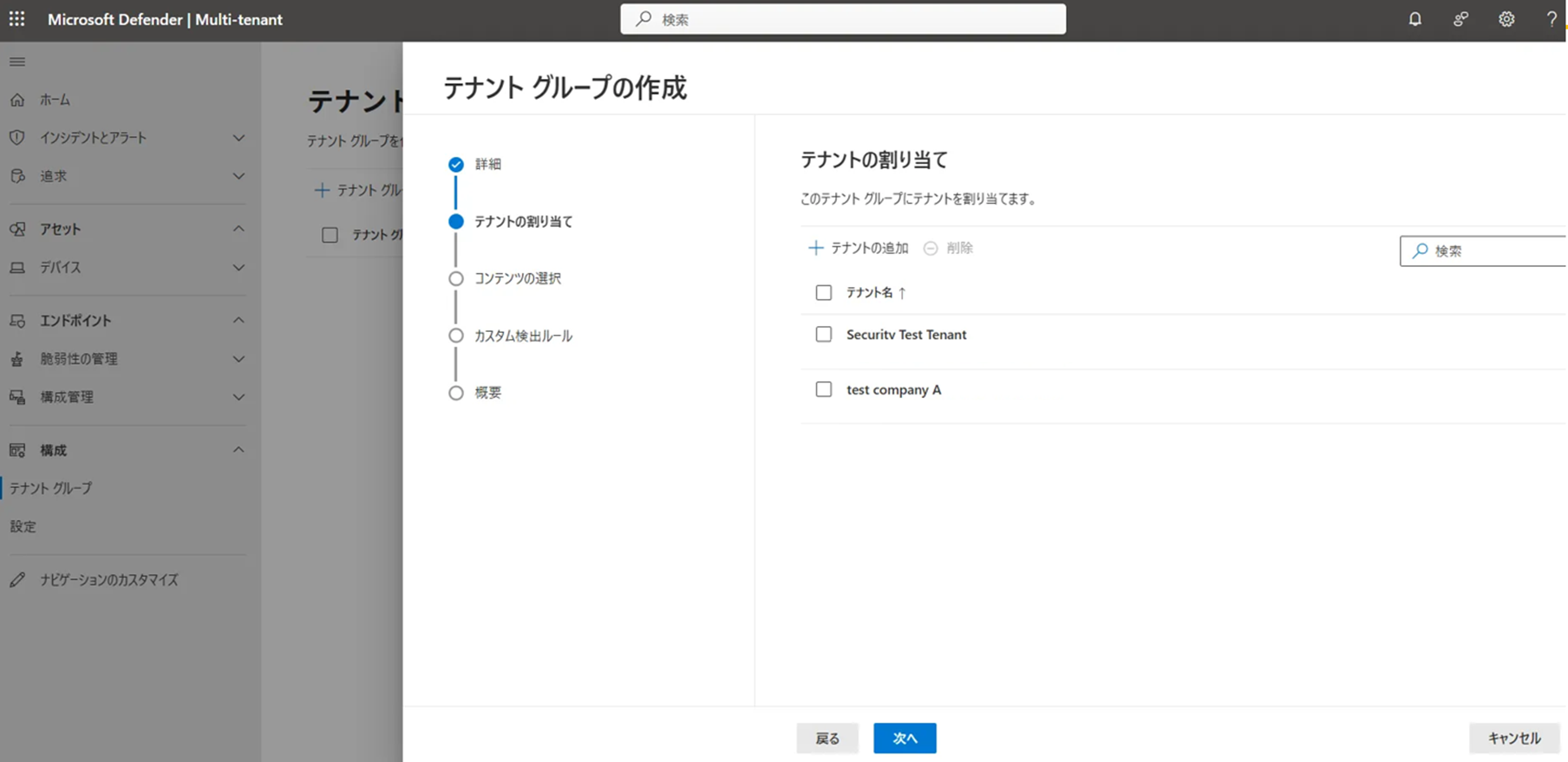

再び、Microsoft Defenderのマルチテナント管理ポータルに戻ります。

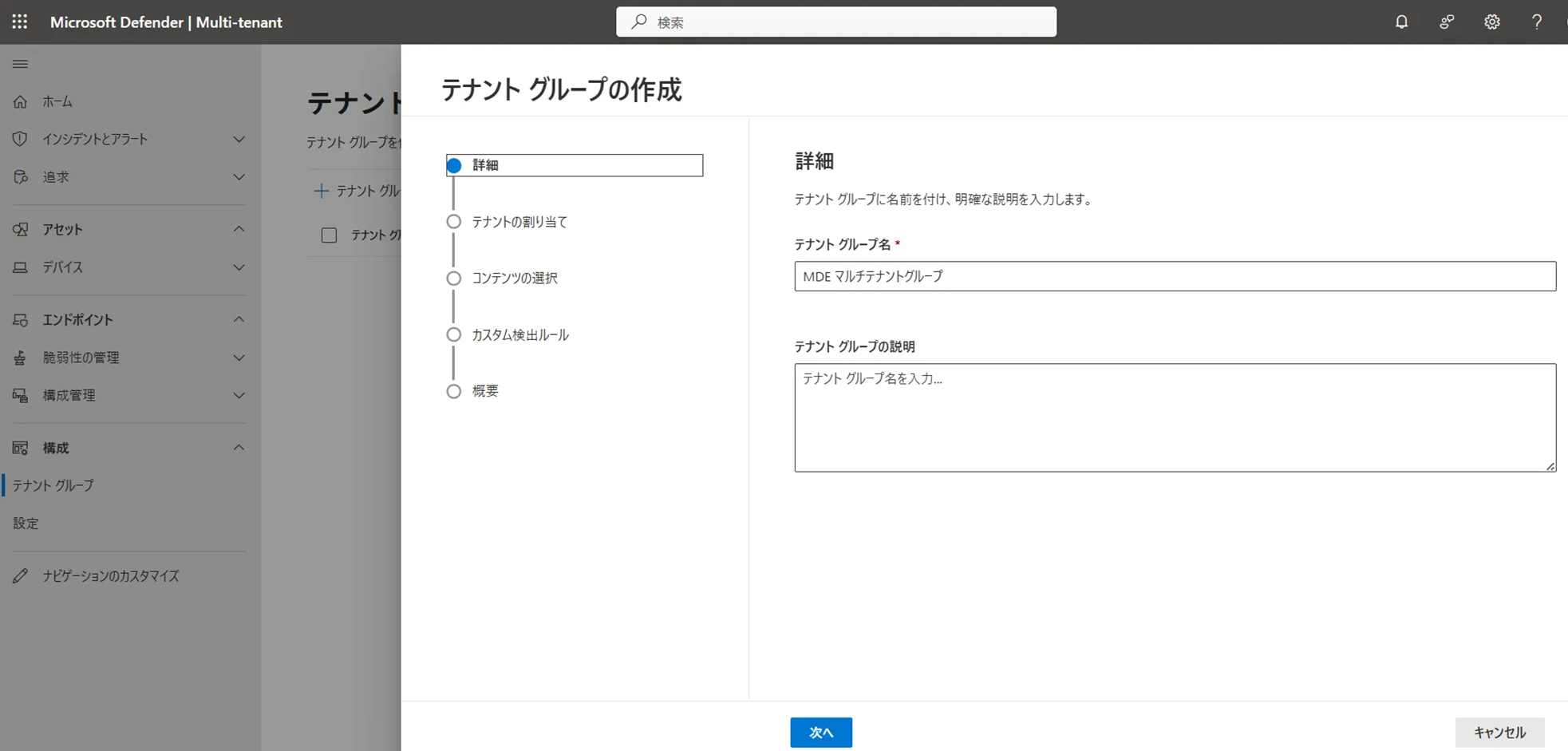

サイドメニューの「構成」の中にある「テナントグループ」を選び、「テナントグループの作成」を選択します。

任意のテナントグループ名を入力します。

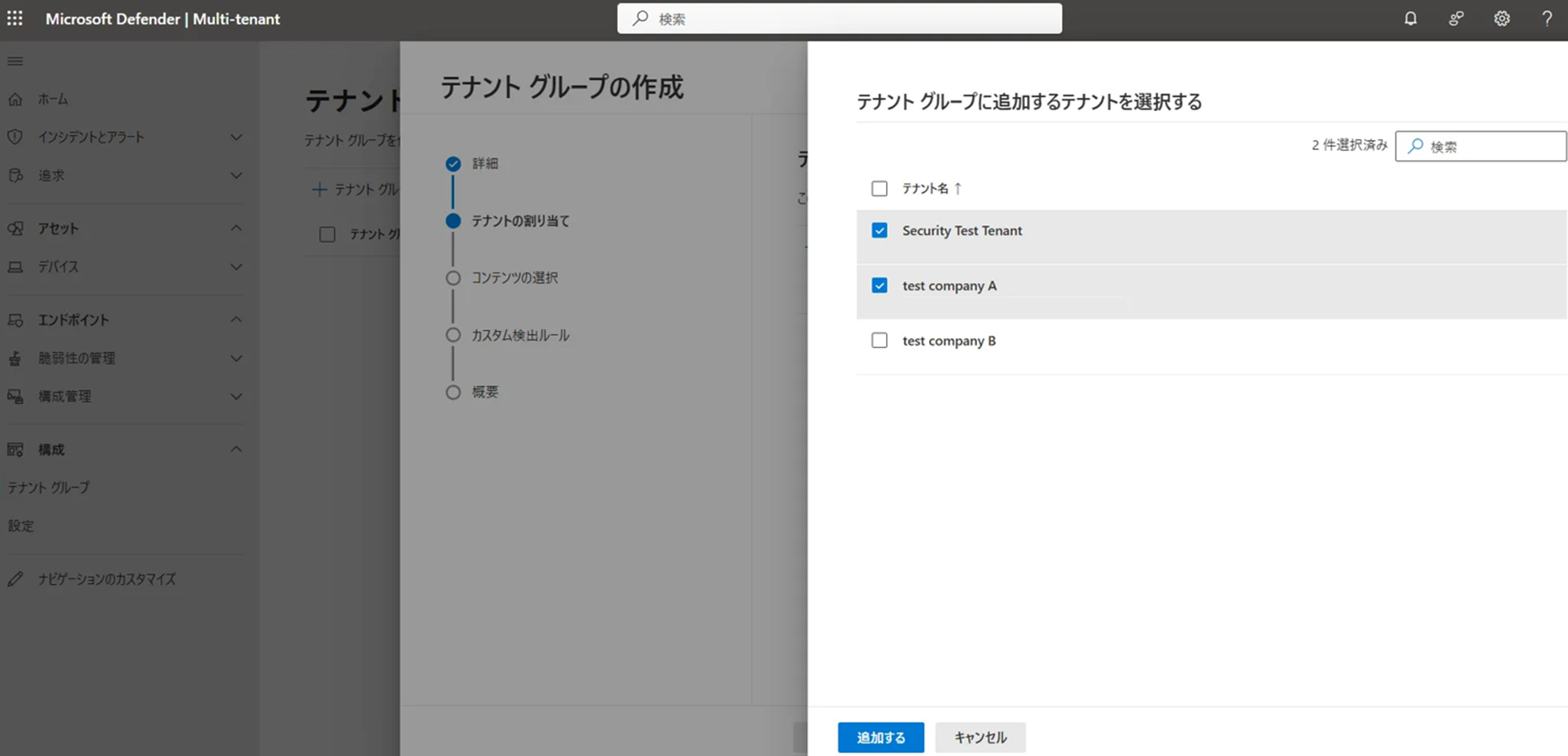

画面中央の「+テナントの追加」を選び、対象テナントの割り当てを行います。

カスタム検出ルールの同期をしたいテナントを選びます。

割り当てたテナントを確認し、「次へ」を選択します。

コンテンツとして、「カスタム検出ルール」にチェックが入っていることを確認して、「次へ」を選びます。

画面中央の「+コンテンツの追加」を選び、対象となるカスタム検出ルールを選択していきます。

先ほど作成したカスタム検出ルールを選びます。この検出ルールはテナントグループ間で同期され、各テナントで実行されるようになります。

対象となるデバイスグループを選びます。特に指定はないので、何もせずに「次のテナント」を選びます。

特に指定はないので、何もせずに「次へ」を選びます。

最後に、「送信」を選びます。

問題なければ、正常に作成されましたと表示されるので、「完了」を選びます。

3. 動作確認

それでは動作確認をしていきます。

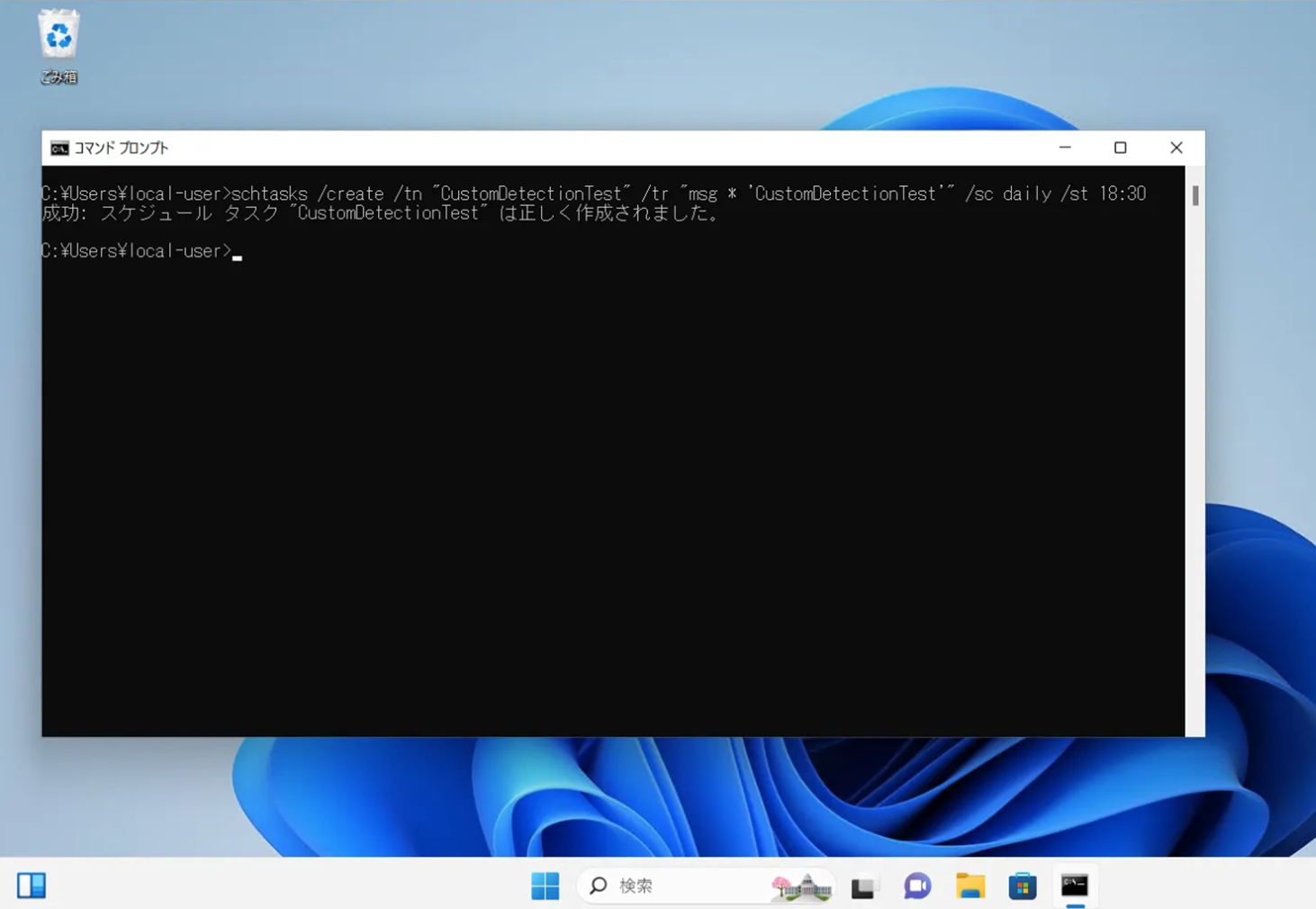

MDEをインストールしているWindows PC上で、コマンドプロンプトを立ち上げて以下コマンドを実行します。

このコマンドはタスクスケジューラに、CustomDetectionTestという名前のタスクを作成し、毎日18:30にポップアップによるメッセージを表示します。

schtasks /create /tn "CustomDetectionTest" /tr "msg * 'CustomDetectionTest'" /sc daily /st 18:30

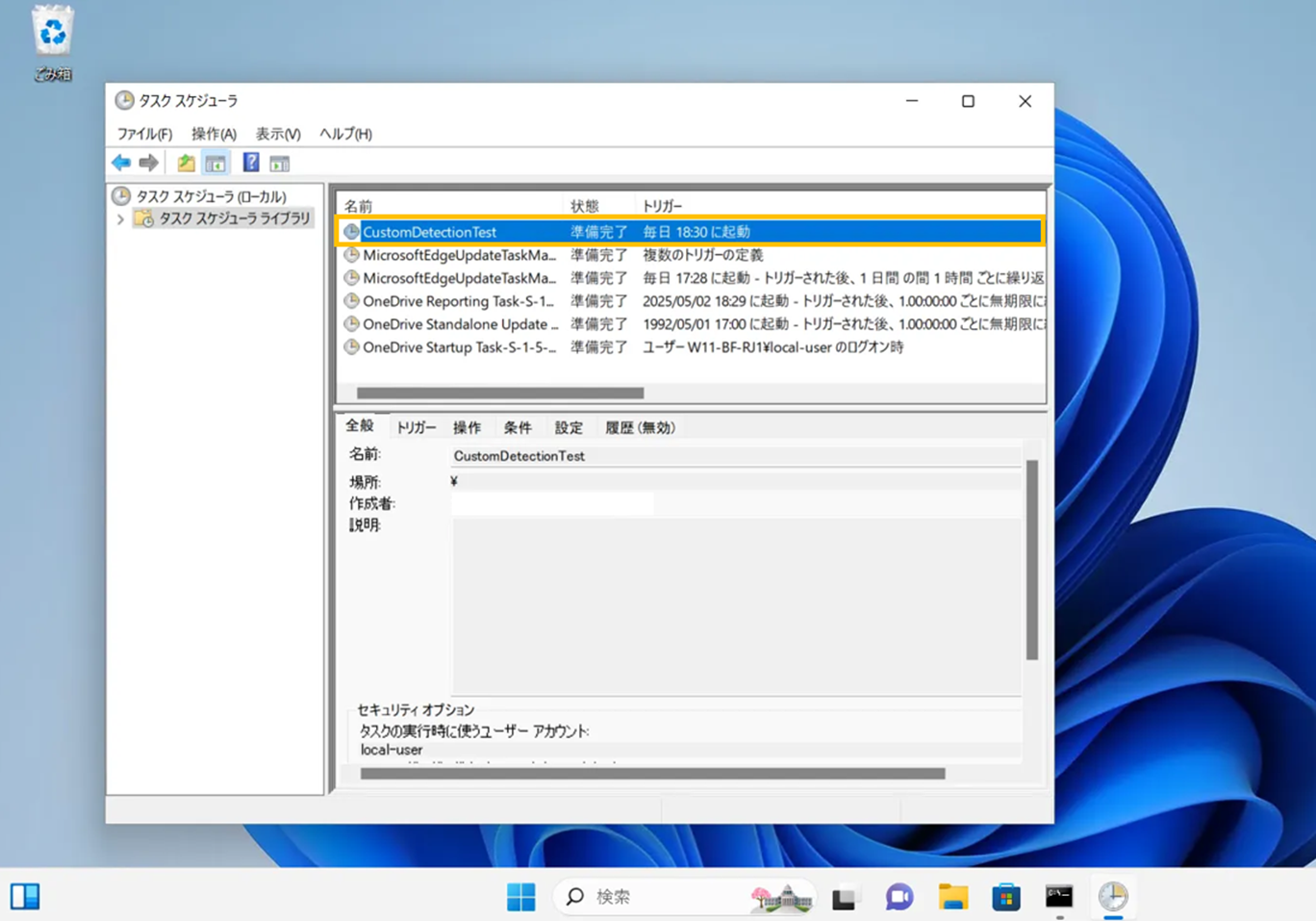

タスクスケジューラを見てみると、作成したタスクが登録されていることが分かります。

Microsoft Defenderのマルチテナント管理ポータルに戻り、インシデント画面を見てみると無事検出されていました。なお、フィルターで「情報」も含まれる形にしています。

以上で動作確認完了なので、テナントグループの削除等、クリーンアップします。

4. おわりに

お疲れさまでした。以上で「Microsoft Defender のマルチテナント管理をやってみた!」は終わりです。

複数のテナント管理をする必要があるSOCの担当者の方にはおススメな機能のように感じます。といっても、詳細調査には各ポータルへのアクセスは必要となりますので、一元的な監視場所という使い方がメインかなと思いました。