AWSを使いはじめる時に入力したメールアドレスとパスワードでログインするアカウントをAWSアカウントと呼びます。

このAWSアカウントは、何でもできる権限を持ったアカウントになります。

しかし、普段の運用においては何でもできる権限は不要のはずです。

また、AWSの運用を複数人で行う場合、共有アカウントの利用は好ましくありません。

AWSでは権限を限定したユーザをIAMで作ることができます。

普段はIAMで作成した権限が限定されているアカウントで運用しましょう。

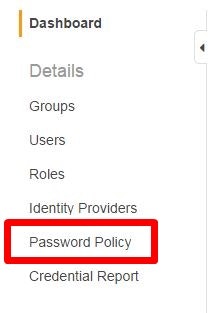

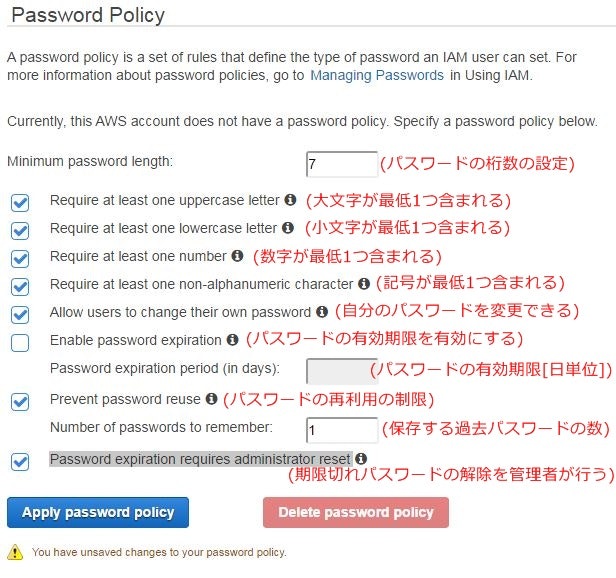

パスワードポリシーを設定する

- IAMユーザにはパスワードをかける際のポリシーを定義することができます。

強固なパスワードを設定してもらうためにまずこれを設定しましょう。

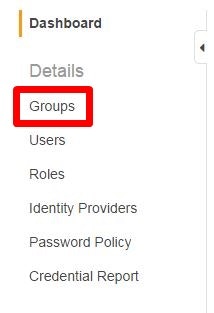

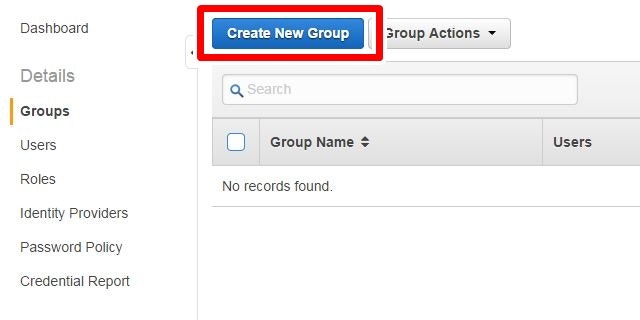

グループを作成する

- IAMではグループを作成することができます。グループに対して権限を付与することができるため、グループに権限を付与し、ユーザをグループに所属させる方が権限管理が楽になるでしょう。

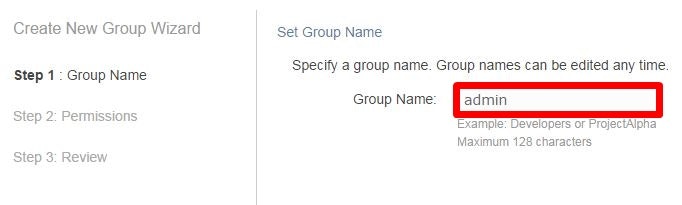

- ここでは管理者(admin)グループを作成してみます。

-

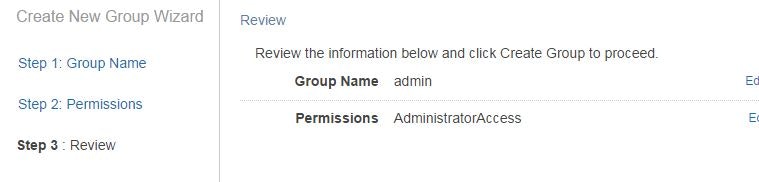

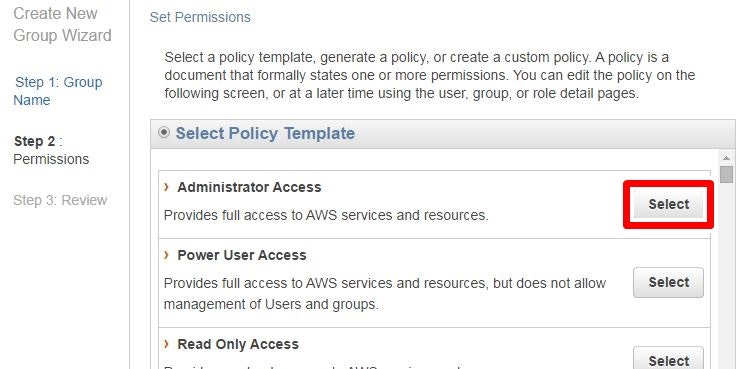

権限『Administrator Access』の[Select]をクリックする

権限はかなり細かく設定することができます。各個別サービスごとの設定や自分で自由に組み合わせることもできます。

-

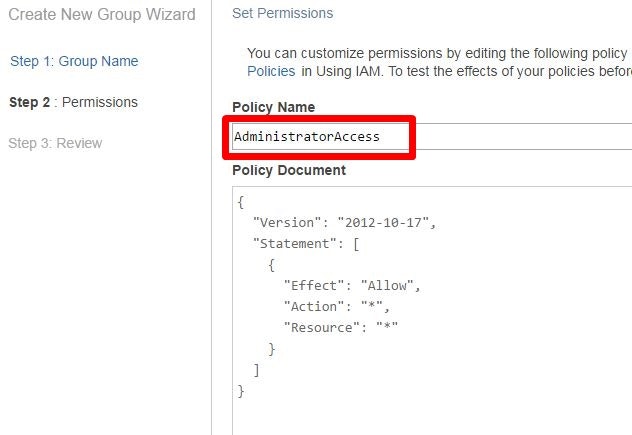

ポリシー名を入力し、[Next Step]をクリックする

今回は『AdministratorAccess』の権限をそのまま利用するため、ポリシー名には『AdministratorAccess』と入力しています。任意の名前にしてOKです。

ポリシーはjson形式で表現されます。複雑なポリシーの場合、ココで任意に書き換えることも可能と思われますが、今回は何も書き換えずに進みます。

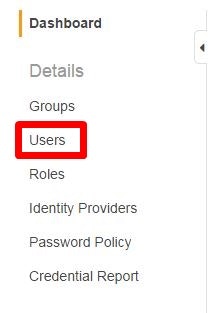

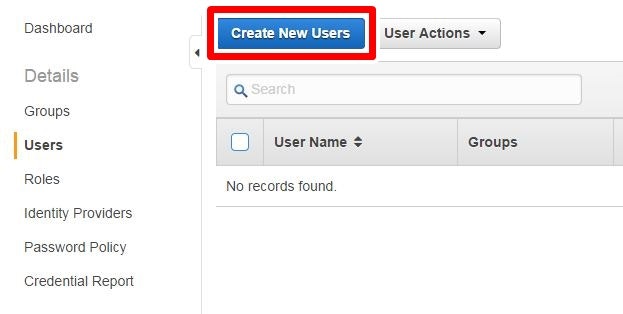

ユーザを作成する

- 最後にユーザを作成します。

-

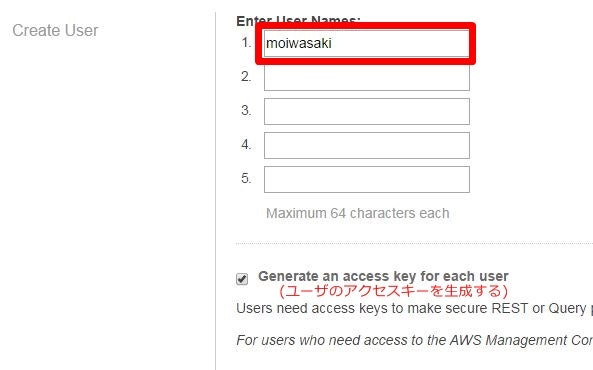

ユーザ名を入力し、[Create]をクリックする

[Generate an access key for each user]のチェックは、ユーザのアクセスキーを生成するかの確認です。チェックをつけたままにしましょう。

-

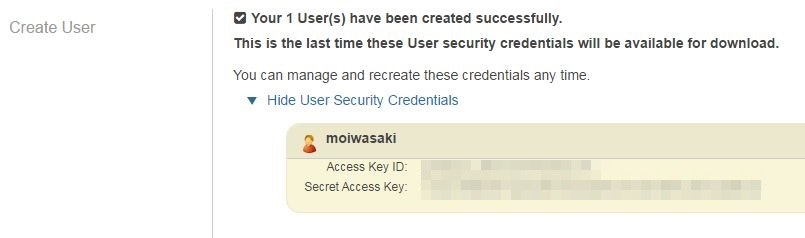

ユーザのアクセスキーをダウンロードするため、[Download Credentials]をクリックする。

ユーザがAPIでアクセスする際に必要になる認証情報です。大事にとっておきましょう。

-

ダウンロードしたら、[Close]をクリックする

-

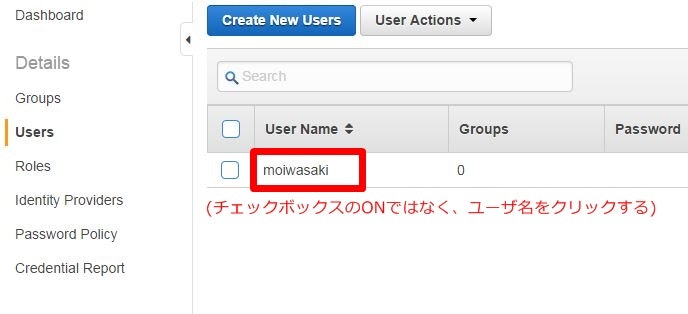

先ほど作成したユーザをクリックする

チェックボックスの選択ではなく、ユーザ名をクリックしてユーザのSummaryを表示させます。

-

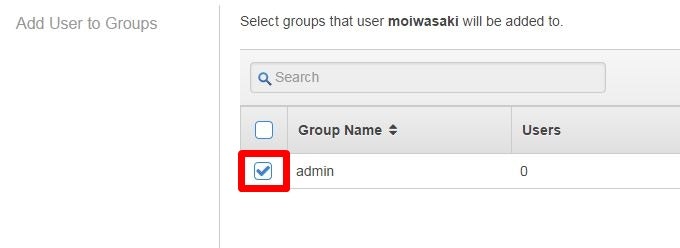

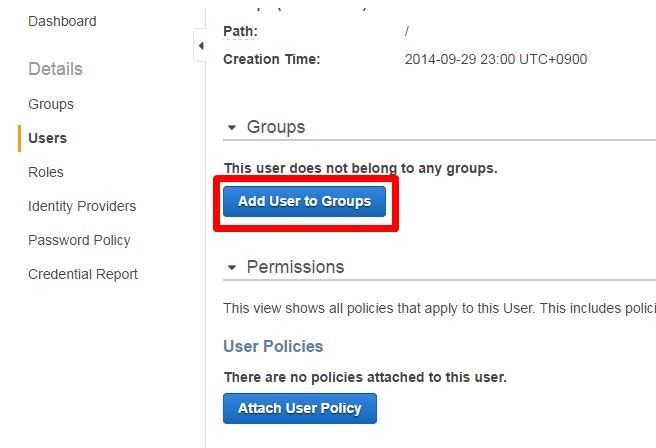

[Add User to Groups]をクリックする

ユーザをグループに所属させます。先ほども書きましたが、権限管理はグループで行うためです。

-

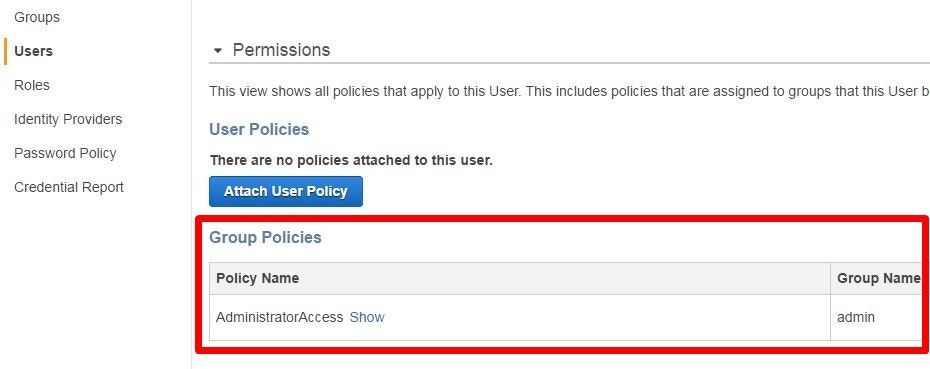

Permissions枠のGroup Policiesに『AdministratorAccess』のポリシーが表示されたのを確認する

-

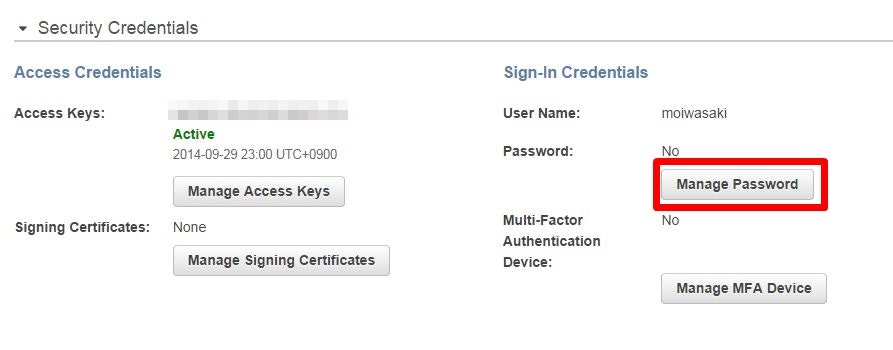

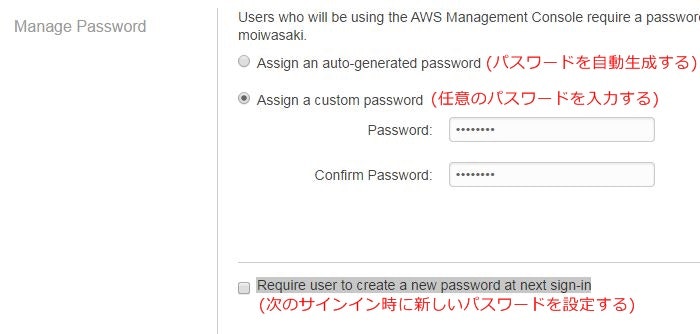

画面一番下のSecurity Credentials枠の[Manage Password]をクリックする

パスワードを設定します。

-

パスワードを入力し、[Apply]をクリックする

パスワードは最初に設定したパスワードポリシーに沿ったものでなければ通りません。

[Require user to create a new password at next sign-in]のチェックは、次回ログイン時にパスワードを変更するかのチェックになります。

今回は自分で使用するユーザなのでチェックを入れませんが、別の人のアカウントを作成する際は、チェックを入れると良いでしょう。

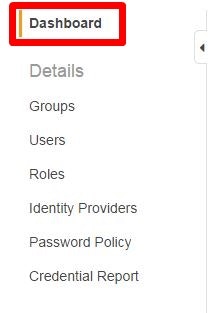

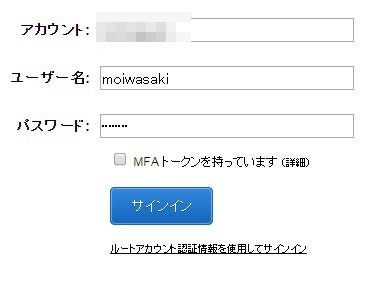

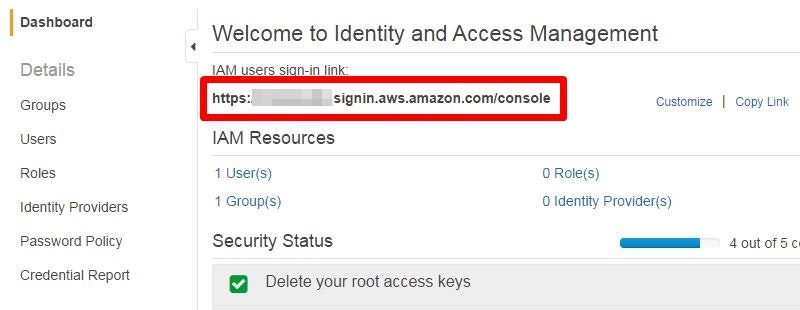

IAMユーザでAWSコンソールにログインする

- IAMユーザの作成は完了しましたが、どこからログインすれば良いのでしょうか。

-

IAM users sign-in linkのリンクに遷移する

このリンクはデフォルトで数字の羅列になっており覚えにくいですが、すぐ右にある[Customize]で任意の文字列に変更することができます(ただし、誰も使ってない文字列に限る)。

-

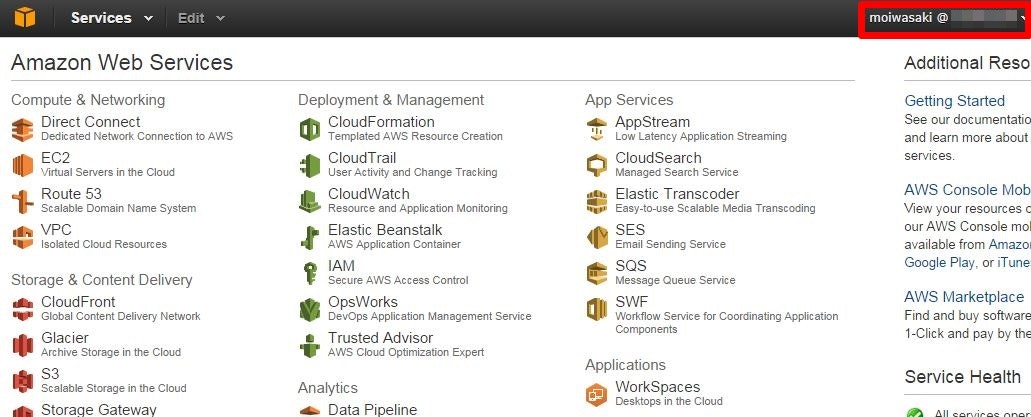

ログインできたことを確認

Administrator Access権限は請求関係の閲覧権限がないので、右上メニューから『Billing & Cost Management』にアクセスすると『IAM Access Denied.』と表示されるのが分かるはずです。

最後に

IAMの権限設定はかなり細かく柔軟に設定することができるので、いろいろ見てみると良いと思います。ユーザとグループと権限をうまく設定して運用することで、ミスオペやパスワードが破られた時も最小のリスクに抑えることができます(今回作った管理者(admin)グループの権限はかなり広いですね。もっと絞った方がよいでしょう)。各役割ごとにIAMユーザを作成して、最小権限で運用できると良いですね。なかなか難しいですが。。。