AWSを始めるにあたって最初に耳にするであろう「IAM」ですが、

・IAMユーザー

・IAMグループ

・IAMポリシー

・IAMロール

などがあり、正直文字だけでは理解が難しいと感じました。

理解を深めるためには手を動かしてみよう!と言うことで、

クラスメソッドさんの以下のブログに沿って、

架空の会社でAWSを使用することを想定し、

IAMのベストプラクティスを実装していきます。

このシリーズは全3回に渡ってハンズオンをしていきます。

AWSのIAMについて理解を深めるためのハンズオンシリーズ

[AWSのIAMについて理解を深めるためのハンズオン①]( https://qiita.com/ymochi_camera/items/bdaec3d0f3cfa60e7b0d)会社の構成

今回登場する架空の会社は上記のような構成になっています。

社長がトップにおり、その配下に開発部と営業部があります。

各部署にはそれぞれ部長1名と部員が複数名おり、

開発部は仕事を一部外注先に委託しています。

ルートユーザー

ルートユーザーは1番権限の強いユーザーです。

クレジットカード情報を登録して作成したアカウント=ルートユーザー

となります。

請求情報の確認ができるなど、全ての権限を持っているので、日常業務で使用するべきものではありません。

今回は社長にこの権限を割り当てます。

ルートユーザーの作成

AWSにアクセスし、アカウントの新規作成をします。

セキュリティ対策の実施

アカウントを作成した後は、セキュリティの観点から各種設定をしていきます。

多要素認証(MFA)の有効可

ルートユーザーに多要素認証を設定します。

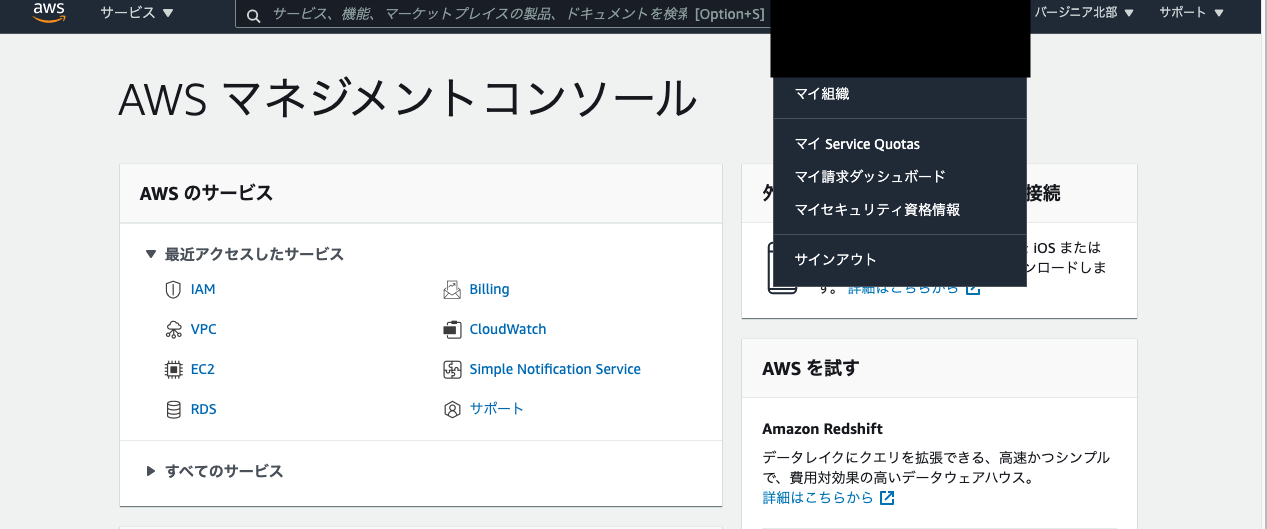

画面右上部のユーザー名が表示されている箇所をクリックし、

「マイセキュリティ資格情報」をクリックします。

多要素認証(MFA)タブを開いて、MFAの有効可をクリックします。

MFAデバイスとして、3つの選択肢が表示されます。

Google AuthenticatorなどのAuthenticatorアプリケーションを使う場合は、仮想MFAデバイスを選択します。

おそらくほとんどの方は仮想MFAデバイスをご使用かと思います。

余談ですが、YubiKeyなどの物理MFAデバイスは海外のテック界隈で結構人気だそうです。

6000円ぐらいするのでなかなか買う気にはなりませんが・・・

話を元に戻します。

MFAデバイスを選択した後に、以下のような画面が表示されるので、

QRコードを表示し、お手持ちのAuthenticatorアプリで読み取ります。

QRコードを読み取ると、Authenticatorアプリに数字が出てくるはずです。

その数字をMFAコード欄1に入力します。

一定時間が経過すると、新しい数字に更新されるので、その数字をMFAコード2に入力し、

MFAの割り当てボタンをクリックします。

以上でルートユーザーへのMFA設定は完了です。

次回ログイン時には、メールアドレス・パスワードの他にMFAコードが要求されるようになります。

アクセスキー設定の確認

アクセスキーとは、主にプログラムがAWSリソースにアクセスする際に使用するものですが、

ルートユーザー権限が必要なプログラムはありません。

万が一、アクセスキーを設定してしまっている場合は削除しましょう。

※上の画像のように、アクセスキーが作成されていないことを確認してください。

パスワードポリシーの設定

AWSアカウントのセキュリティを高めるためには、パスワードポリシーを設定することも有効です。

社員が簡単すぎるパスワードを設定してしまっていたために、アカウントがハックされた!

なんてことがあるかもしれません。

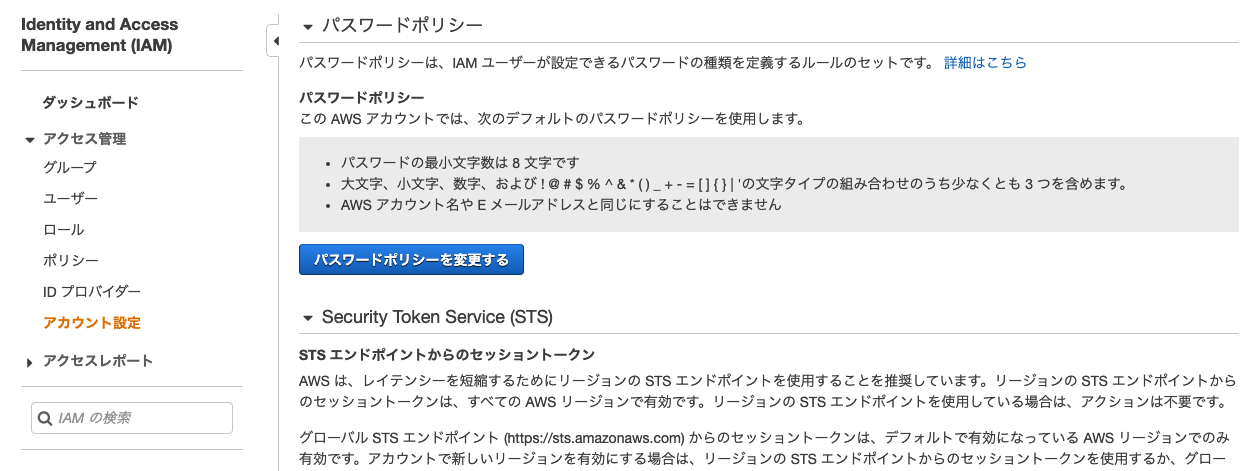

IAMの「アカウント設定」からパスワードポリシーの設定変更をすることができます。

AWSでは、下記のオプションが存在します。

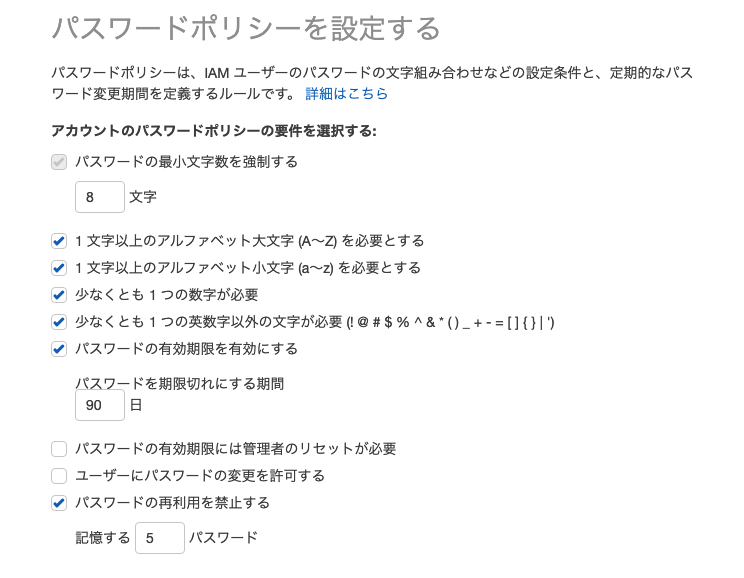

セキュリティを高めるために全ての項目にチェックをつけると、

ユーザーから苦情を言われる可能性があります。

ユーザビリティーを考慮して設定するようにしましょう。

ちなみに、PCIDSS(日本カード情報セキュリティ協議会)の要件を満たす設定は下記になります。

とりあえずこちらを設定しておくのがおすすめです。

・パスワードの最小長:8文字

・少なくとも 1 つの大文字が必要

・少なくとも 1 つの小文字が必要

・少なくとも 1 つの数字が必要

・パスワードの有効期間(日数):90日

部長用のユーザー作成

今回はAWS環境を管理する部署が存在しないため、

各部署の部長に管理を任せる方針となっています。

ユーザー作成

各部署の部長ユーザーを作成していきます。

ユーザーは1人に対して1つ付与します。

ユーザーを共用してしまうと、アクティビティの監視をする際に「誰が」何をしたのかが追跡できなくなります。

IAMの「ユーザー」から、左上の「ユーザーを追加」をクリックします。

(すでに2つユーザーが作成されていますが、テスト的に作ったものなので無視してください。)

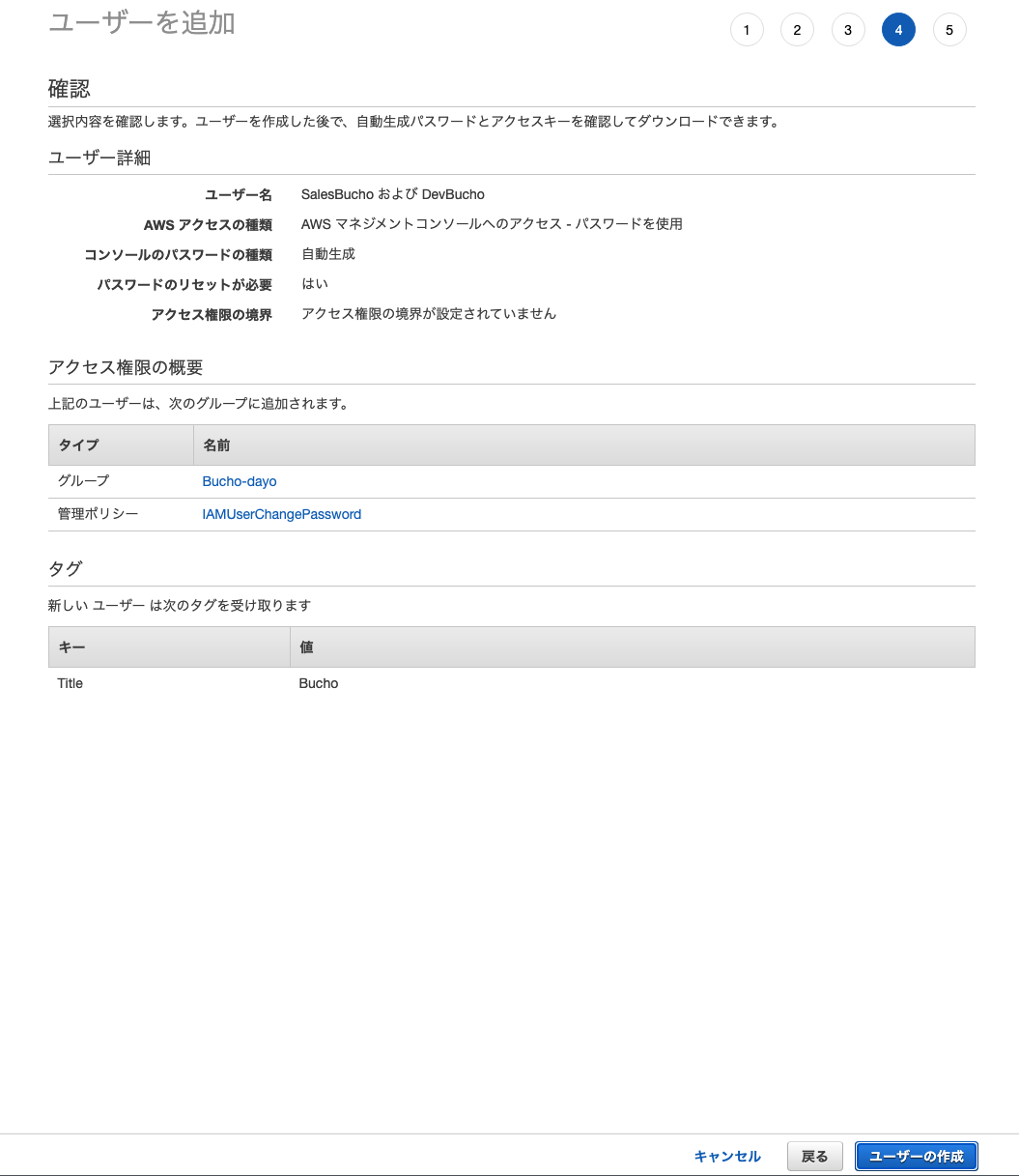

各部署の部長用ユーザーを作成します。

「別のユーザーを追加」を選択すると、1回で複数のユーザー作成ができます。

なお、初回作成時のパスワードは一旦自動生成にしておきます。

会社によっては、会社標準の初期パスワードなどを設定することもあるかもしれません。

また、アクセスの権限は「AWSマネジメントコンソールへのアクセス」のみを選択し、

「プログラムによるアクセス」は選択しないでおきます。

部長はあくまでAWSリソースを管理するだけで、

プログラム開発用途でAWSを使用しないことを想定しています。

ポリシーの設定

権限設定では、「ユーザーをグループに追加」を選択します。

「既存のポリシーを直接アタッチ」を選択するより、

グループを作成してあげたほうが部長の権限を変更する際に楽になります。

「既存のポリシーを直接アタッチ」だと、権限変更の際に各ユーザーごとに設定変更をしていかないといけません。

一方で「ユーザーをグループに追加」だと、同じポリシーを適用したい

複数のユーザーを同じグループに追加しておけば、

グループポリシーの設定を変えるだけで一気に全員のポリシー変更が可能になります。

グループ名を入力し、ポリシー名の「AdministratorAccess」を選択します。

この権限は、ルートユーザーの次に強い権限を持つポリシーになります。

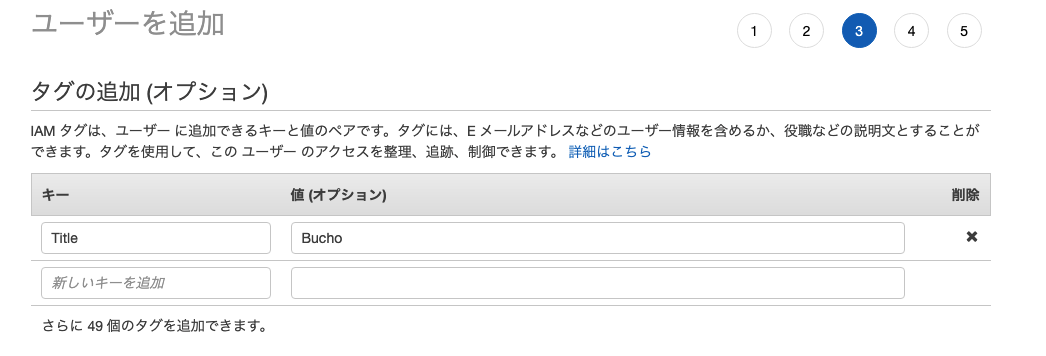

タグの作成

タグの作成では、説明欄にある通り役職の説明文を入れることとします。

「ユーザーの作成」をクリックしたら、作成が完了します。

ここで表示されるパスワードを控えておいて、各ユーザーへログイン情報を送付しましょう。

作成完了後、社長ユーザーと同様にMFA認証を設定します。(説明割愛)

記事がだいぶ長くなってきてしまったので残りは次の記事で書こうと思います・・・!

参考

AWS を安全に使うために(IAM のベストプラクティス)

クラスメソッドさん、いつもタメになる情報をありがとうございます!

AWSのIAMについて理解を深めるためのハンズオンシリーズ

[AWSのIAMについて理解を深めるためのハンズオン①]( https://qiita.com/ymochi_camera/items/bdaec3d0f3cfa60e7b0d)この記事はAWS初学者を導く体系的な動画学習サービス

「AWS CloudTech」の課題カリキュラムで作成しました。

https://aws-cloud-tech.com