いつも記事を読んでいただきありがとうございます!

モブエンジニア(@mob-engineer)です。

Cisco Catalyst SD-WANのユーザ設計ガイドがいい感じでアップデートされていたので、ユーザ設計ガイドを眺める会のネタとしてCisco Catalyst SD-WANのベストプラクティスを自分なりに整理してみたいと思います。

極力初学者でも理解できるように執筆します。

本記事は2024年11月24日時点のCisco Catalyst SD-WAN 設計ガイドをもとに記事を執筆しております。そのうえで、付属資料(導入ガイド、移行ガイドなど)や技術視点での検討(ポリシー戦略、Color戦略など)についてはいったん割愛いたします。

そのうえで、ビジネス視点でのベストプラクティスに関してはあくまで個人の意見となります。その点五竜頂けますと幸いです。

Cisco Catalyst SD-WAN 設計ガイド(以下、本ドキュメントと記載する)

目次

- 対象読者

- 対象読者へのアウトプット事項

- マニュアルの目的

-

使用例

- 自動化されたセキュアなWAN

-

アーキテクチャに関する理解

- SD-WAN Manager

- SD-WAN Controller

- SD-WAN Validator

-

ビジネス視点でのベストプラクティス

- 拠点間でのネットワーク分離が必要なユーザ向け

対象読者

- Cisco Catalyst SD-WANをビジネス視点で利用したい経営担当

- Cisco Catalyst SD-WANの技術仕様を理解したいネットワーク技術者

- Cisco Catalyst SD-WANの活用事例を理解したい営業パーソン向け

対象読者へのアウトプット事項

- Cisco Catalyst SD-WANで用いられているアーキテクトに関する最低限の理解

- Cisco Catalyst SD-WANのメリット・リスクに関する理解

- Cisco Catalyst SD-WANの活用イメージのヒント

マニュアルの目的

Ciscoから発出されているドキュメントの9割はマニュアルの目的に込められていると私なりに理解している。そのため、今後、Ciscoルータ・スイッチなどのアーキテクチャを活用するエンジニアの諸兄はいきなりアーキテクトを読み込むといったことは避けてもらいたいと考えている。

エンタープライズ環境は常に進化しています。モバイルおよび Internet-of-Things(IoT)デバイスのトラフィック、SaaS アプリケーション、およびクラウドの採用に対する需要が高まっています。さらに、セキュリティのニーズが高まり、アプリケーションに優先順位付けと最適化が必要になっています。この複雑さが増すにつれて、コストと運用費の削減が求められています。高可用性と拡張性は引き続き重要です。

今となっては当たり前の考えかもしれないが、ゼロトラストネットセキュリティに関する示唆を示している。そのうえで、高可用性と拡張性、コスト削減に関してはクラウド技術による経営層の関心ごとを示していると考えられる。

従来の WAN アーキテクチャは、この進化する状況において大きな課題に直面しています。従来の WAN アーキテクチャでは、一般に複数の MPLS か MPLS とインターネットまたは LTE をアクティブ/バックアップ方式で使用したペアでトランスポートが構成され、ほとんどの場合、インターネットや software-as-a-service(SaaS)のトラフィックはインターネットアクセス用の中央のデータセンターまたは地域のハブにバックホールされます。これらのアーキテクチャには、帯域幅が十分でない、帯域幅のコストが高い、アプリケーションのダウンタイムがある、SaaS のパフォーマンスが低い、運用が複雑である、クラウド接続のワークフローが複雑である、導入やポリシーの変更に時間がかかる、アプリケーションの可視性に制限がある、ネットワークのセキュリティの保護が難しいなどの課題があります。

Cisco以外のクラウドベンダー(AWS、Azure)などのサービスを活用することで、WANアーキテクチャ自体は構築することはできる。そのうえで、考慮しなくてはいけないのは、運用の柔軟さがあると考えている。とくに、インターネットブレイクアウトを考慮した通信を実現するとしたら、クラウドサービスであれば、複数のアーキテクチャを利用しないと難しいと考えられる。技術者への育成も考えると、代さんが割高になってしまう可能性もあると考えられる。

近年、このような課題に対処するために、ソフトウェア定義型ワイドエリア ネットワーキング(SD-WAN)ソリューションが進化してきました。SD-WAN は、ソフトウェア定義型ネットワーキング(SDN)の広範なテクノロジーの一部です。SDN は、基盤となるネットワーク インフラストラクチャをアプリケーションから切り離して抽象化し一元的に管理するネットワーク管理方法です。データプレーンの転送とコントロールプレーンを切り離すことで、ネットワークのインテリジェンスを集約し、ネットワークの高度な自動化、運用の簡素化、一元化されたプロビジョニング、モニタリング、トラブルシューティングが可能になります。SD-WAN は、このような SDN の原理を WAN に当てはめたものです。

運用の柔軟さを担保したWANアーキテクチャとして提唱されたのがSDN(ソフトウェア定義型ネットワーキング)となる。そのうえで、SDNの考えをワイドエリアネットワークレベルまで昇華させたのがSD-WANでとなります。

そのうえで、利点として次の要素がある。

- 集中型ネットワークおよびポリシー管理、および運用の簡素化。変更管理と導入の時間を短縮

- 分かりやすく言えば、ネットワーク構成管理・変更にかかる時間を短縮できるとなります

- 例えば、SD-WAN管理でないネットワーク機器であれば、設置場所によってはDC入館対応などのイベントが発生する場合があり、時間がかかる場合がある

- MPLS と低コストブロードバンドの組み合わせ、またはアクティブ/アクティブ方式のトランスポートの組み合わせ

- Cisco Catalyst SD-WANではインターネットブレイクアウト機能を活用することができるため、それらを活用することで、閉域網での通信を確保することができるといった話です

- データセンター、ブランチ、クラウドに拡張するトランスポートに依存しない

- データセンター・ブランチ・クラウドの環境によらず、柔軟なネットワーク設計構築、運用を実現できるといった意味です

- 導入の柔軟性

- 制御コンポーネントをオンプレミスまたはクラウドに導入

- 物理的または仮想的に行うことができ、ネットワーク内の任意の場所に導入できる

- 堅牢で包括的なセキュリティ

- エンドツーエンドの通信、暗号化技術の活用を説明しています

- アプリケーションとインフラストラクチャを可視化する豊富な分析

- SD-WANコントローラ経由から通信分析を行うことができるため、容易に管理可能と言っている

- また、API自体も用意されているため、活用すればレポート生成も可能

マニュアルの目的 (引用ママ)

この設計ガイドでは、Cisco Catalyst SD-WAN ソリューションの概要について説明します。コントロールプレーン、データプレーン、ルーティング、認証、SD-WAN デバイスのオンボーディングなど、ソリューションのアーキテクチャとコンポーネントについて説明します。SD-WAN コンポーネントの冗長性について説明し、多くの WAN エッジ導入の考慮事項と一般的なシナリオについて説明します。また、NAT、ファイアウォール、およびその他の導入計画の考慮事項にも焦点を当てています。

対象読者は、Cisco Catalyst SD-WAN ソリューションの理解を深めたい方、特に、組織の Cisco Catalyst SD-WAN の実装に適した設計を選択するために、仕組みと導入のベストプラクティスを理解する必要があるネットワークアーキテクトを対象としています。

この設計ガイドは、SD-WAN の関連する規範的な導入ガイドのコンパニオンガイドであり、最も一般的な SD-WAN の使用例の導入に関する詳細を提供します。このガイドは、SD-WAN マネージャバージョン 20.6 以前に基づいています。このガイドのトピックはすべてを網羅しているわけではありません。一部のトピックの下位レベルの技術的な詳細については、関連する規範的な導入ガイドまたは他のホワイトペーパーを参照してください。ドキュメントおよび他の参考資料の一覧については、付録 A を参照してください。

Cisco Catalyst SD-WAN、vEdge、および IOS XE SDWAN WAN エッジデバイスでは、2 つの主要なプラットフォーム間で機能に違いがあることに注意してください。一部の相違点と制限事項がガイドで指摘されていますが、SD-WAN の導入を計画する前に、Cisco Feature Navigator でサポート情報を確認してください。また、特定のソフトウェアリリースの詳細については、導入する前に、ソフトウェアリリースノートを参照してください。

要約していえば、Cisco Catalyst SD-WAN利用ユーザ全員を対象としたドキュメントと言っています。

使用例

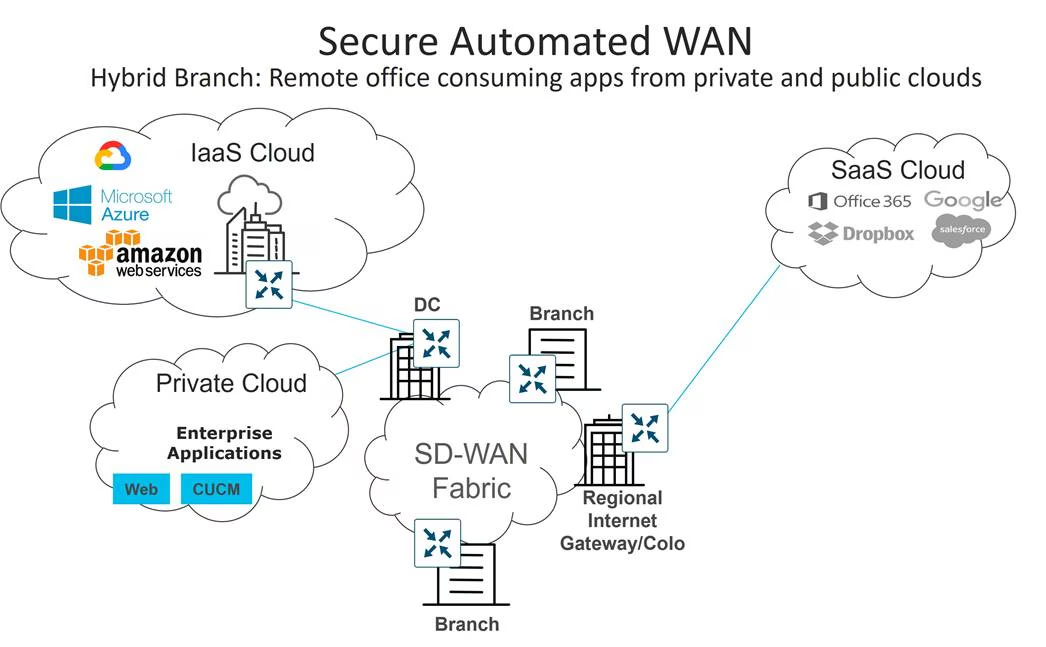

自動化されたセキュアなWAN

- 自動ゼロタッチプロビジョニング

- ルータ設置しケーブル接続→電源Onするだけで自動的にConfigが流れ込む機能となります

- ただし、BootStrapモードで起動している場合、初期化時、BootStrap Configで定義されているConfigが読み込まれるため、注意が必要

- 帯域幅拡張

- SD-WANに具備されているトランスポート機能を活用することで、利用したい帯域幅を確保できる

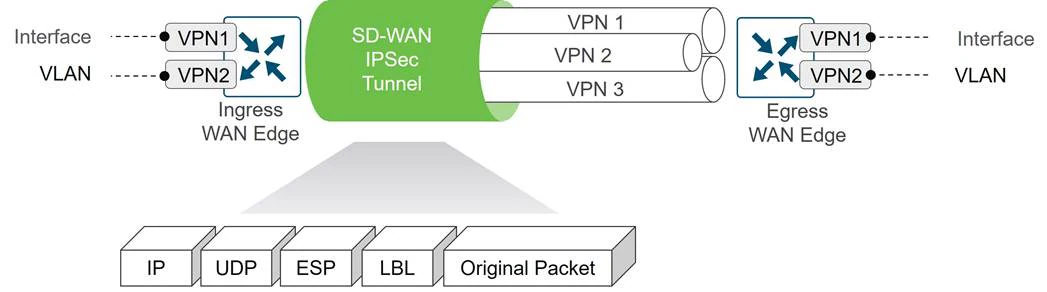

- VPN セグメンテーション

- VPN単位でトラフィックを分離できるため、1つのルータで複数のネットワーク分離を実現できる

- 利用シーンとして同じロケーションの各部門のネットワーク分離があるかと思います

- VPNセグメンテーションに関しては**ポリシー機能(=SD-WAN Controller向けConfig設定機能)とテンプレート機能(=ルータ向けConfig設定機能)**でサポートされています

残りの使用例に関しては技術要素が高いため割愛いたします。

深堀りすることで新たな世界が見えるので、ぜひ自身で調べてもらいたい

アプリケーション パフォーマンスの最適化(優先制御、データ冗長化など)

セキュアなダイレクト インターネット アクセス(仮想UTMによるセキュアなインターネット通信)

マルチクラウド接続(AWS、Azureなどのクラウドベンダーサービスとの相互利用)

アーキテクチャに関する理解

Cisco Catalyst SD-WANで利用されているアーキテクチャは数多あるが、とりわけ理解してもらいたいアーキテクチャに関して説明したい。

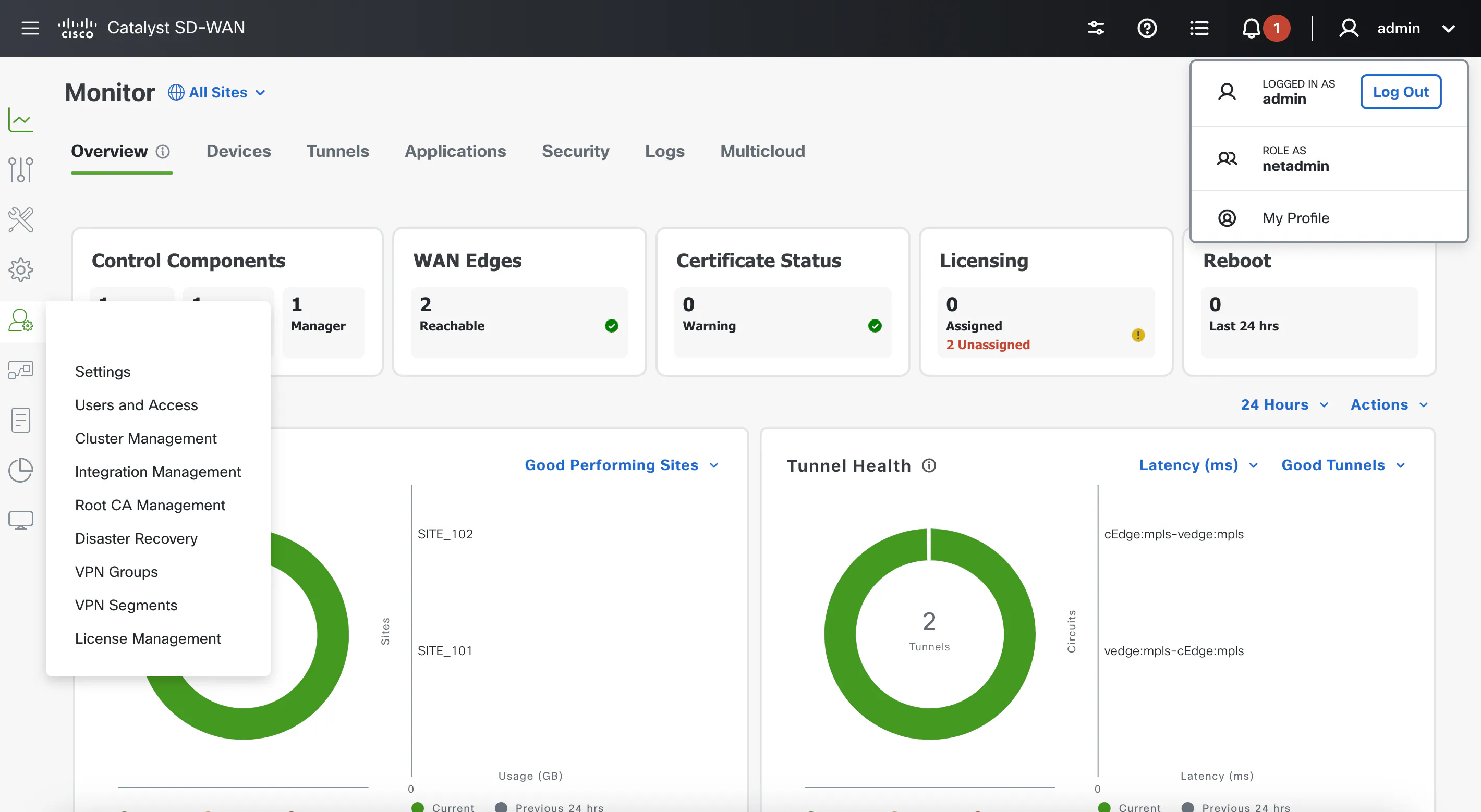

SD-WAN Manager

この集中型ネットワーク管理システムは、ソフトウェアベースで、アンダーレイおよびオーバーレイネットワーク内のすべての Cisco Catalyst SD-WAN デバイスと接続されたリンクを容易にモニター、設定、および維持するための GUI インターフェイスを提供します。Day0、Day1、Day2 運用の一元管理を提供します。

分かりやすく言えば、マネージドコンソール画面と思っていただければわかりやすい。

SD-WAN Managerを通じて、SD-WAN管理配下の機器へのConfig設定・通知設定・トラフィック分析などを実現することができます。

ネットワークエンジニア、運用管理者がCisco Catalyst SD-WANを活用する中で最も触るアーキテクチャとなります。

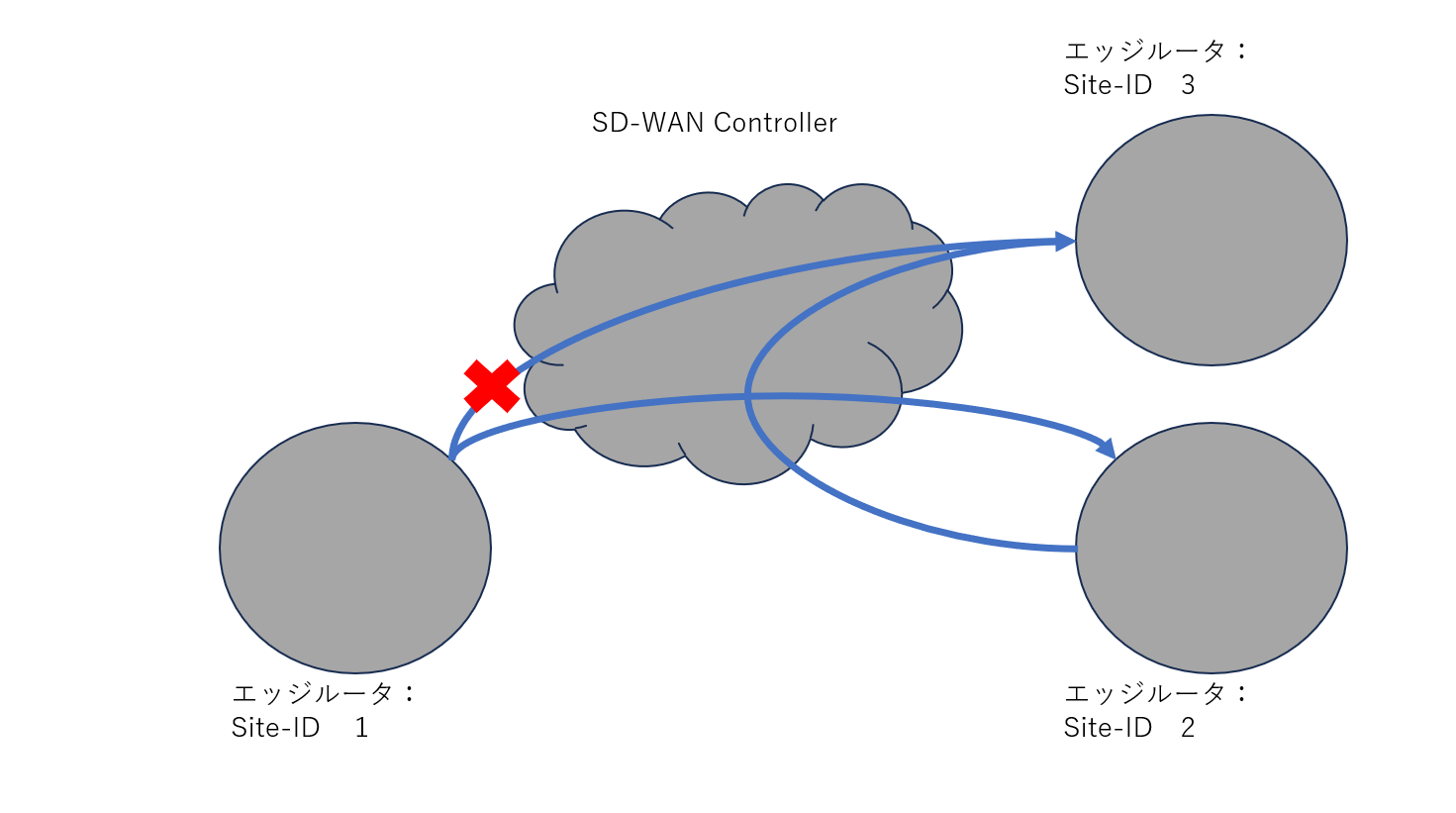

SD-WAN Controller

このソフトウェアベースのコンポーネントは、SD-WAN ネットワークの集中型コントロールプレーンの役割を担います。このコンポーネントは、各 WAN エッジルータへのセキュアな接続を維持し、Overlay Management Protocol(OMP)を介してルートおよびポリシー情報を配布し、ルートリフレクタとして動作します。また、WAN エッジルータから発信される暗号キー情報を反映することで、WAN エッジルータ間のセキュアなデータプレーン接続を調整し、非常にスケーラブルな IKE レスアーキテクチャを実現します。

分かりやすく言えば、SD-WANの通信制御の根幹をなすものとなります。基本的にエッジルータ(=宅内ルータなど)はSD-WAN Controllerを経由して対向機器との通信を行っています。

そのうえで、途中で説明したポリシー機能が肝となります。

SD-WAN Managerで作成したPolicyはSD-WAN Controllerへ適応されます。その際、SD-WAN Controllerが通信制御を行うための条件として、各エッジルータへ設定している機器情報(Sysytem-IP、Color、Site-ID、Organization-IDなど)を利用しています。

分かりやすく言えば、特定のSite-IDへの通信はBlockするといった器用な通信を実現することも可能です。

(例)

Site-ID:1からSite-ID:3への通信を拒否する場合

また、公式ドキュメントを読んでいただくとわかると思うが、特殊な設定(異なるColorを入れているなど)をエッジルータへ入れていない場合、フルメッシュ接続の構成となります。

SD-WAN Validator

このデバイスは、ハードウェアアプライアンスまたはソフトウェアベースのルータとして使用でき、物理サイトまたはクラウドに配置され、1 つ以上の WAN トランスポートを介してサイト間でセキュアなデータプレーン接続を提供します。トラフィック転送、セキュリティ、暗号化、Quality of Service(QoS)、Border Gateway Protocol(BGP)や Open Shortest Path First(OSPF)などのルーティングプロトコルを担当します。

すごくわかりやすく言えば、SD-WAN全体を管理するオーケストレーションと思っていただければわかりやすいかと思います。

運用管理者視点であれば、あまり意識することははないアーキテクチャですが、エンタープライズとして提供している事業者視点であれば、各SD-WANの通信制御を行っている重要な柱となるため、モニタリング含め、綿密な計画を立てる必要があると考えられます。

ビジネス視点でのベストプラクティス

Cisco Catalyst SD-WANの概略を見ながら、ビジネス視点でのベストプラクティスを考えてみたいと思います。

拠点間でのネットワーク分離が必要なユーザ向け

例えば、拠点間(A本社⇔B支社)での通信は極力避けたいといった場合、ポリシーを活用して各拠点間に設定しているエッジルータ単位でフルメッシュ接続するようにするといった案があるかと思います。

そのうえで、本社にハブ拠点エッジルータを設置することで、本社へ通信を集約することが可能になります。上記のように、本社へ通信を集約することで、余計な外部インターネット通信を排除することができるのではないかと考えられます。

(個人的にホワイトボードがあれば、図示して説明できるのですが...)

ざっくりですが、ビジネス視点でのCisco Catalyst SD-WANのベストプラクティスを考えてみました。そのうえで、ベストプラクティスを考えるうえで、必ず考慮しなくていなくてはいけないのは、ポリシー戦略・Color戦略、Site-ID戦略があります。(アラーム戦略もありますが)

このあたりの戦略に関しては、技術ドキュメントを読みながら読者に考えてもらえればと思います。

最後までお読みいただきありがとうございました。

参考サイト