分離ブラウザとは、適用可能な柔軟なアクションにより接続先のWebコンテンツの表示はするが、ファイルをアップロードはしないなど安全なデータアクセスのためにブラウザ分離を強制する仕組みのことをここでは示しています

この記事の目的は、管理者が実際に「柔軟なアクション」を指定してみて、分離ブラウザでエンドユーザーへの通知を設定する方法とテスト手順を説明することとします。

ブラウザ分離でどのようなアクションの結果になるかを確認してみてください

ゼットスケーラーの水本です。プロフェッショナルサービスのコンサルタントをしています

Zscalerのブラウザ分離機能(Web分離、分離ブラウザ、CBI、Cloud Browser Isolationなどとも呼ばれます)のを紹介できればということで、この記事はZscaler Advent Calendar 2024の6日目向けに作成しました前提として一般的なZIAの接続設定をすませ、テスト対象のURLカテゴリの定義とSSLインスペクションルールを有効にしてから実施ください

また分離ブラウザのリダイレクト先のURL .isolation.zscaler.com,.files.rbi.zscaler.comや認証先などがあれば個々の許可ルールを設定してください

分離ブラウザのテスト方法

すでに基本的な分離ブラウザの動作が済んでいる方は、警告を表示するブラウザ分離の手順ステップ1まで読み飛ばしていただいても構いません

その他、前提となるのはサポートされているWebブラウザが準備できれば分離ブラウザ単体のテストを行う環境の準備はクラウド上の分離ブラウザを使用するだけのためそれほど難しくないのではと考えています

- 管理 > リソース > セキュアブラウジング(Secure Browsing) > ブラウザ分離(Browser Isolation)から分離ブラウザ用の分離プロファイル(Isolation Profile)の設定を行いURLフィルタリングルールと組み合わせて分離ブラウザをURLカテゴリやユーザに適用するのがブラウザ分離の基本的な手順です

分離ブラウザのテスト:

ZIAに接続したユーザーで分離ポリシーに該当するアクション(Isolation)を指定したURLにアクセスしてみてください。

ブラウザセッションが分離クラウド向けのURL(.isolation.zscaler.com

等)にリダイレクトされ、ユーザーはWebサイトの分離版のページを表示するはずです

ブラウザ分離画面の表示

このとき、ユーザ画面上では分離ブラウザのバナーが表示され、設定されたユーザエクスペリエンスに基づいた保護と操作が許可/拒否されコントロールされます。

一般的にブラウザ分離にかかわる通知はバナーのみですが、今回は分離ブラウザを開く直前にもう1画面を表示することで、よりユーザビリティや柔軟性の高い操作手順を提供するステップを紹介します

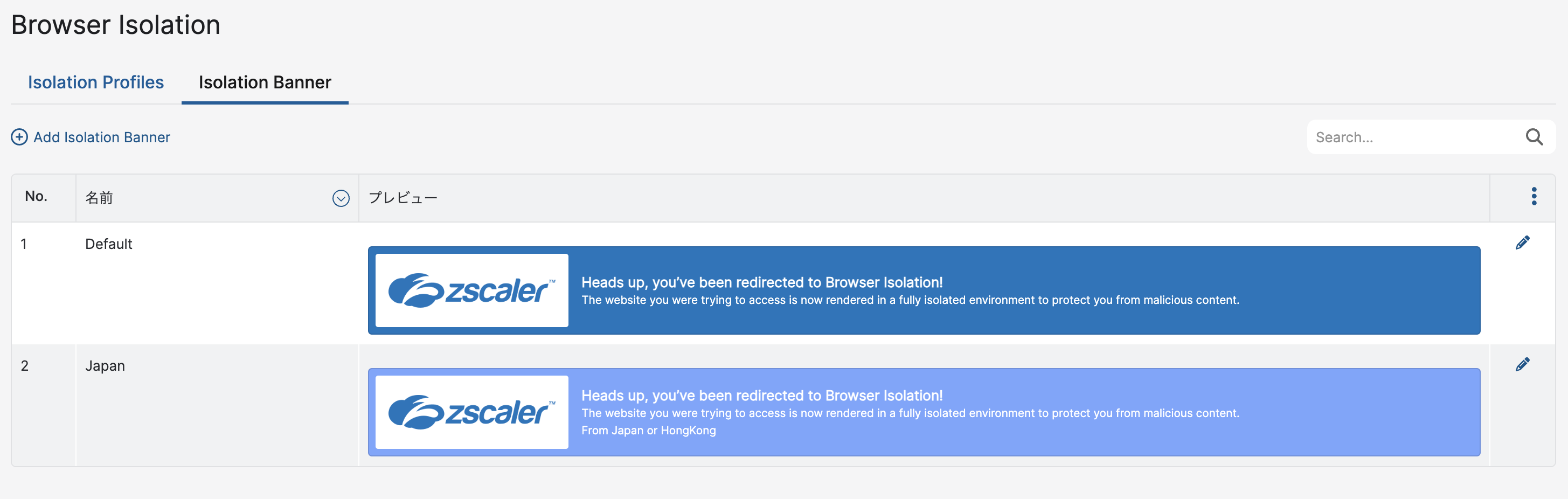

バナーの設定

デフォルトで1つのバナーが存在しています

分離プロファイルごとに1つ指定ができるためプロファイルの目的に合わせてメッセージを設定します

分離ブラウザのセッション開始時、新たな分離ブラウザタブが開いたときに表示されます

プロファイル(Browser Isolation > Isolation Profile)の設定

ルールごとに異なるユーザエクスペリエンスやセキュリティ設定を適用する場合に複数のプロファイルを作成します

今回はURLカテゴリに対して設定したプロファイルをルール上でひもづけます

なぜブラウザ分離のプロファイルはユーザーエクスペリエンスを向上させるのかいついては後述します

これらのエンドユーザの設定に基づいた接続先やコントロールはすべてクラウド上のコントローラ管理により一元的に実施されます

分離ブラウザの通知設定内容とブラウザ分離のアクション

URLフィルタリングルールの条件に基づき、エンドユーザのブラウザ上で自動的にリダイレクトされ分離ブラウザが「Cloud Browser」ブラウザ上で起動しフィルタリングルールの適用を継続します

これらの操作でユーザビリティが不足する場合のルールのアクションを利用した警告メッセージの設定例のステップを下記に示します

ポイントは同じような条件のルールを組み合わせて警告メッセージを表示するよう設定することです

- アクション: 警告と分離(Isolation)

- デバイスグループ: 分離側にCloud Browser Isolation

分離プロファイルのアクション要素

分離プロファイル上の許可アクションとしての要素としては、下記のような内容も含みます

- コピーアンドペースト

- ファイル転送

- 印刷(分離ブラウザ上コンテンツ)

- 読み込み専用

- オフィス系ファイルの分離ブラウザ上の表示

- ローカルブラウザ上へのレンダリング(リンクの展開)

- ローカルアプリケーション用指定リンクの許可

- バナー

- Cookie情報の維持(認証等)

- 翻訳ボタンの表示

- デバッグモードの許可

分離ブラウザに関連したアクションは分離ブラウザのアクションと利点として後述します

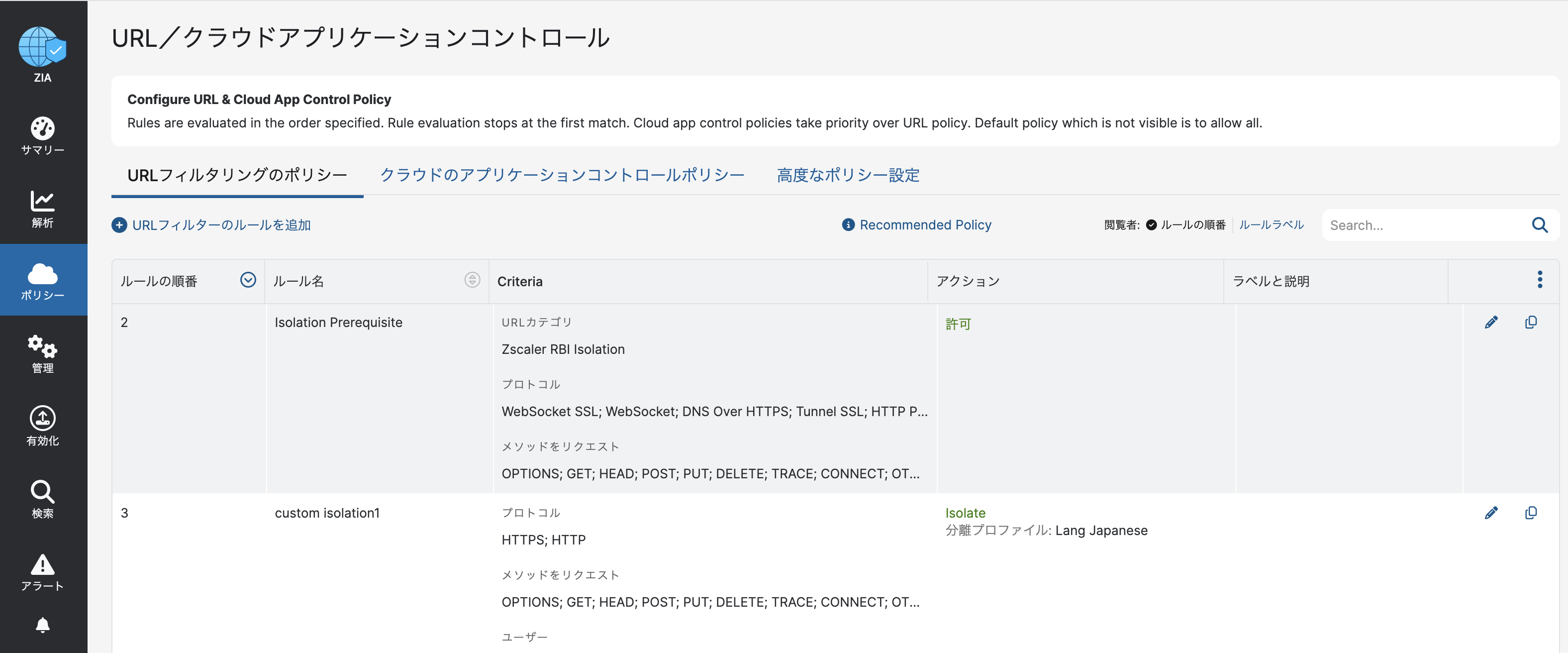

警告を表示するブラウザ分離 ステップ1:

以下のように、同じ適用先(例えば、URLカテゴリが同一)のアクションを「警告」に設定したURLフィルタリング/クラウドアプリ制御ルールを作成します

- ルールの デバイス グループ を [Cloud Browser Isolation] に構成します

- メソッドを「GET/HEAD/CONNECT」に設定します

- ユーザーエージェントを「その他」以外のすべてに設定します(Opera、Firefox、Microsoft Internet Explorer、Microsoft Edge、Chrome、Safariを選択)

このルールの順序は、分離用のルールより上位にある必要があります

警告を表示するブラウザ分離 ステップ2:

今作成した対(つい)になるURLフィルタリング/クラウドアプリケーションコントロールポリシーのルールをコピーして作成して、そのURLカテゴリ/クラウドアプリケーションのアクションを分離する(Isolationを指定)ように設定します

注 : ローカル レンダリングは、警告ループを避けるために、プロファイルで無効にする必要があります。

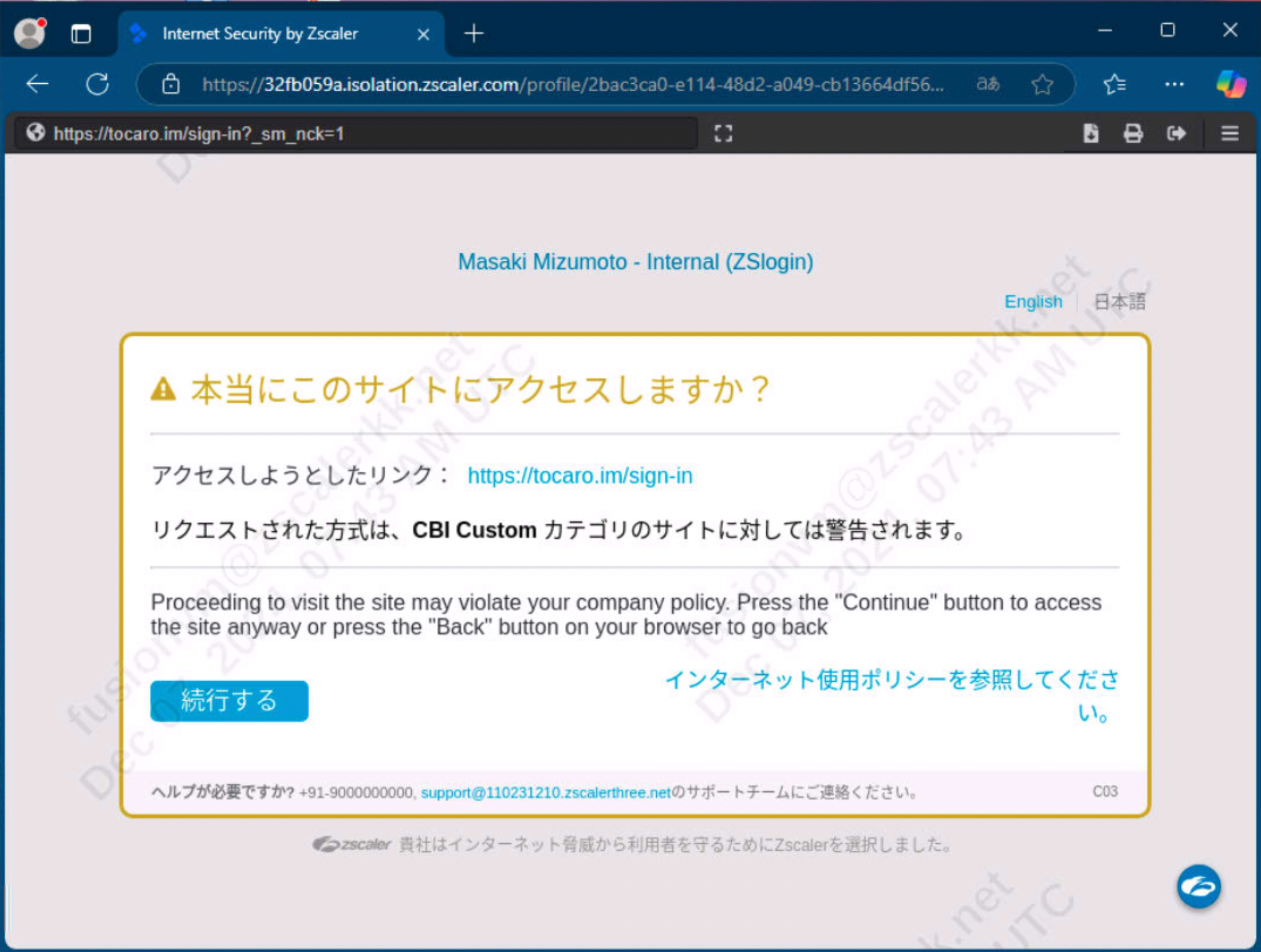

結果: 分離ブラウザの警告テスト

分離ブラウザのテスト方法をもとにユーザーが隔離されているWebサイトにアクセスすると、Webページを開く前に隔離用のバナーと警告画面が表示されます

「続行する」ボタンを押すと分離ブラウザが表示されます

ブラウザ分離の基本

ZscalerのIsolation Cloudで分離ブラウザを開始するためには、いくつかの手順を踏んでCBI(Cloud Browser Isolation)サービスを設定し、使用する必要があります

分離ブラウザの設定手順(詳細)

以下に、その手順を示します

-

Zscalerの管理ポータルにログイン

Zscaler Admin Portalにログイン - 管理者の資格情報を使用してZscaler Admin Portalにアクセスします。 -

ポリシー設定 - 管理ポータルの Policy セクションに移動します(ポリシー / Web / アクセスコントロール / URL / クラウドアプリケーションコントロール / URLフィルタリングのポリシー)

-

ポリシーで分離用のルールを設定:

URLフィルタリングのポリシーに移動します。

Web分離を適用したいURLやカテゴリーを指定するURLフィルタリングポリシーを作成または編集します。

-

ブラウザ分離のアクションを設定:

URLフィルタリングポリシー内で、分離ブラウザを適用するURLやカテゴリーに対して Isolate アクションを設定します

今回の例ではURLカテゴリなどほぼ同じ条件設定で警告アクションのルールを併用して設定する手順を示しました

事前のプロファイル設定

デフォルトの分離プロファイルを設定

ブラウザ分離プロファイルは、クラウドでシームレスに動作するセキュリティ対策とユーザーの脅威からの保護がなされつつ快適に作業できるようにします

データ損失リスクの軽減、デバイスパフォーマンスの最適化、柔軟なアクセスの提供により、安全で効率的な作業環境を実現します

- デフォルトの分離プロファイルを設定またはプロファイルの追加:

Default Isolation Profile が設定されていることを確認します。このプロファイルは、分離ブラウザセッションの動作や設定を決定します

ここでいうセッションは接続先のWebのセッションとは別の分離ブラウザ、つまりクラウド上のコンテナのブラウザを起動、操作するためのクラウドブラウザを使うためのセッションと考えてください

-

ユーザについて

なおユーザログインはZscalerのクライアント、またはブラウザ上の認証により実施済みの統合認証と考えてください

分離ブラウザと通常のエンドユーザ用のブラウザが分離しながらも、別アプリを使用せずに起動でき、さまざまな観点で統合化されていることがポイントです -

手順

Browser Isolation > Isolation Profiles に移動します。

ファイル転送設定、クリップボード設定などの設定を指定してデフォルトのプロファイルを作成または編集します

ユーザーに分離ブラウザのプロファイルを割り当てる:

設定した分離プロファイルを特定のユーザーグループや部署に割り当てます。

- Administration > User Management に移動し利用可能なユーザ関連情報を確認し設計します

- URLフィルタリングポリシーの各ルールの条件で適切なユーザーやグループにプロファイルを割り当てます

追加のヒント

分離ブラウザのログはWeb Insight Logに統合化されており、ログの表示が可能です

フィルタ条件としてはAction、LocationにCloud Browserを指定したり、一連の動作確認には分離対象外のZscalerのFQDN、分離対象のURLカテゴリなどを指定し適宜参照できます

セッションの監視と管理

セッションの監視と管理は、Zscaler Admin Portalを使用してアクティブな分離ブラウザのセッションを監視します。

Analytics > Web Insights に移動して、各分離ブラウザのセッションや総計関連するレポートやログを確認します。

追加のヒント

クライアントコネクタ: ユーザーのデバイスにZscaler Client Connectorがインストールされ、設定されていることを確認します。これによりURLフィルタリングポリシーのユーザ、グループ条件を使うことができます

なぜブラウザ分離のプロファイルはユーザーエクスペリエンスを向上させるのか

分離プロファイルは、セキュリティを強化しながら、ユーザーが快適にWebブラウジングやアプリケーションの利用をするコントロールを行いますが、以下の理由から、プロファイルはユーザーエクスペリエンスを向上させます:

- セキュリティの強化と使いやすさの両立

・コンテンツからの保護: プロファイルは、悪意のあるウェブサイトやコンテンツがユーザーのデバイスに到達するのを防ぎ、マルウェアのリスクが減ります

・シームレスなブラウジング体験: ユーザーはリスクのあるWebサイトにもブラウザ分離により+αの要素となりより安心してアクセスでき、分離環境が脅威を処理するため、スムーズで心配のないブラウジング体験を提供します - データ損失のリスク削減

・データ漏洩防止: セッションを隔離することで、機密情報が外部に漏れ出すリスクを減らします

・ファイルのアップロード/ダウンロードの管理: プロファイルは、ファイル転送を管理し、安全でないファイルのダウンロードやアップロードを防ぎます

・クラウド上の保護ストレージ(Protected Storage)やPDF化により、表示やデータの整合性とセキュリティが保たれます - 一貫したパフォーマンス

・リソース使用の最適化: コンテンツの処理をクラウドや安全な環境にオフロードするため、ユーザーのデバイスの負荷を軽減し、最適なパフォーマンスを維持します

・スムーズなユーザーエクスペリエンス: 潜在的に有害なコンテンツを隔離環境で処理することで、ユーザーの作業が中断されることなく、効率的なワークフローが実現します - アクセスの容易さ

・複雑な設定が不要: ユーザーは自分でセキュリティ設定を構成する必要がなく、プロファイルが中央で管理され、一貫したセキュリティ対策が提供されます

・操作: プロファイルによるセキュリティ対策は透過的に動作します - 柔軟性と適応性

・どこからでもアクセス可能: ユーザーはオフィス内外を問わず、安全に企業リソースにもアクセスできます

この柔軟性は生産性とユーザー満足度を向上させます

・ユーザーに応じた適応:プロファイルは、組織内の異なるユーザーの役割やニーズに合わせてカスタマイズでき、適切なレベルのアクセスとセキュリティを提供します

分離ブラウザのアクションと利点

分離ブラウザを利用するIsolationアクション以外に、分離プロファイルのアクション要素や他のアクションもいくつか提供されています

それぞれのアクションには特定の用途と利点があります

- ブロック(Block)

目的: ユーザーが危険なサイトや不適切なコンテンツにアクセスするのを防ぐ。

利点: セキュリティリスクを減少させ、企業のコンプライアンスを維持する。 - 警告(Warn)

目的: ユーザーに特定のサイトへのアクセスが潜在的に危険であることを警告する。

利点: ユーザーにリスクを知らせつつ、アクセスを許可する柔軟性を提供。 - 許可(Allow)

目的: 特定のサイトやカテゴリーへのアクセスを許可する。

利点: 業務に必要なサイトへのアクセスを確保し、生産性を維持する。 - 1日あたりの利用帯域幅

目的: ユーザーが特定のサイトやカテゴリーにアクセスできる時間やデータ量を制限する。

利点: リソースの過剰使用を防ぎ、ネットワークのパフォーマンスを保護する。

これ以外にもセッションの開始時など特定のサイトにアクセスする前に認証を求めたり、ユーザーのアクセスを監視し、認証済みのユーザーのみがアクセスできるようにできます。また今回紹介したアクセスしようとするユーザーにカスタムメッセージを表示して企業のポリシーやアクセス制限についてユーザーに通知します

これらのアクションを適切に組み合わせることで、企業はセキュリティと生産性をバランスよく維持することができます。各アクションの詳細な設定や用途については、Zscalerのドキュメントやサポートチームにお問い合わせください

以上となります