勉強前イメージ

よくある[Googleアカウントでログイン]のやつ?

調査

シングルサインオン(SSO)とは?

1つのIDとパスワードで認証を行い、複数のWebサービスやクラウドサービスにアクセスを可能にする仕組み

Qiitaのログイン画面でも GitHub Twitter Google の認証を利用してSSOが出来るようなログイン方法になっています。

シングルサインオン(SSO)のメリット・デメリット

メリット

- 利便性の向上

- 色々なwebサイトやアプリケーションを利用していると、ID・パスワードが増え、またログイン作業も面倒になります。

- シングルサインオンを利用することができれば、1つのID・パスワードを管理するだけで良くなり、またログインの回数も1回行うだけで済みます。

- パスワード漏洩リスクの低下

- セキュリティリスクの対策で長いパスワードを使っていても、紙に書いてたりしたら意味がありません。

- そもそも覚える必要もなく、漏洩のリスクも低下します。

- 管理業務の負担軽減

- パスワードを忘れた等のフォローなどもシングルサインオンを利用すれば問い合わせが少なくなり、管理業務の負担も軽減されます。

デメリット

- パスワード漏洩の際のリスクが増大

- 1つのシステムの認証を利用しているので、その認証するシステムのIDとパスワードが漏洩してしまうと他のシングルサインオンを行っているサービスまで影響が及び、不正利用されるリスクが高くなります。

- システム停止の際にシングルサインオンでログインができなくなる

- 認証するシステムがダウンした場合、関連サービスまでログインができなくなる可能性があります。

シングルサインオンの仕組み

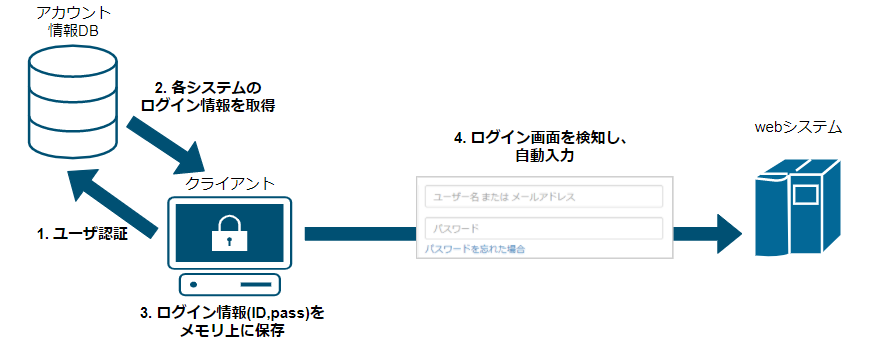

代行認証方式

クライアントのパソコンにインストールした専用のエージェントが代理でID・パスワードを打ち込む

エージェントはパソコンに常駐し、各サービスのログイン画面を検知して自動的にID・パスワードを入力

- クライアントはアカウント情報DBにユーザ認証を行う

- ログイン情報を取得

- ログイン情報はクライアントのPCのメモリ上に保存される

- PCに常駐するエージェントがwebのログイン画面を検知し、自動でID・パスワードを入力

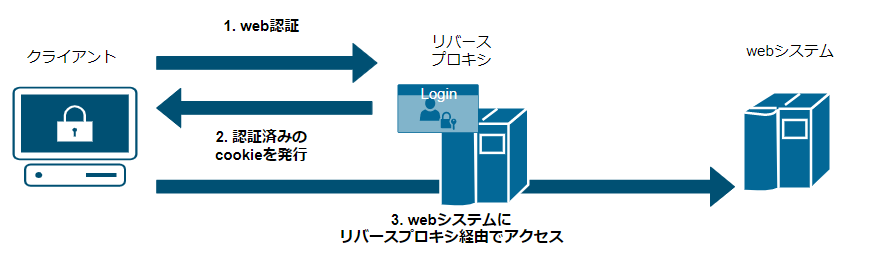

リバースプロキシ方式

リバースプロキシという中継サーバ上で認証を行う

リバースプロキシで認証を行った後、リバースプロキシより後ろのサービスにログインが出来るようになる

- クライアントはリバースプロキシにweb認証を行う

- リバースプロキシは認証済みのcookieをクライアントに発行する

- クライアントはcookieを保持したままwebシステムにリバースプロキシ経由でアクセスが出来る

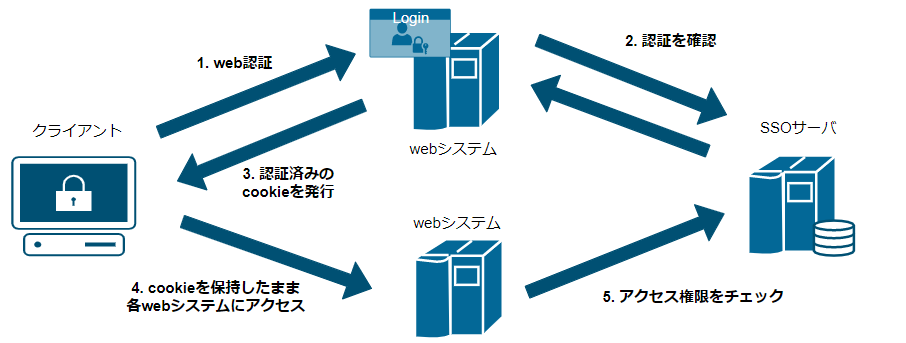

エージェント方式

webサーバに専用のエージェントを組み込んで、エージェントがシングルサインオン用の認証サーバと連携を行い、認証や権限の確認を行う

- クライアントはwebシステムに認証を行う

- webシステムはシングルサインオン(SSO)サーバに認証情報を確認

- webシステムは認証済みのcookieをクライアントに発行する

- クライアントは発行されたcookieを保持したまま、SSOが適応されているwebシステムにアクセス

- webシステムはシングルサインオン(SSO)サーバに権限等をチェックする

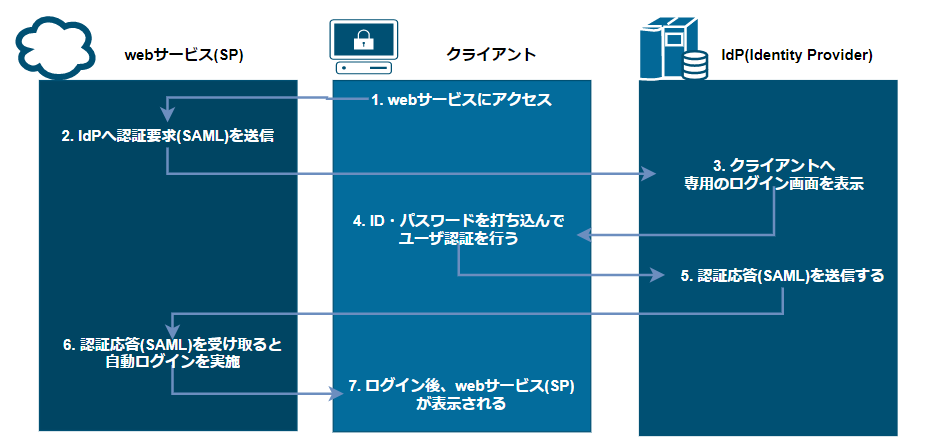

SAML認証方式

SAML認証は、Security Assertion Markup Languageの略になります。

- クライアントが対象のwebサービス(SP)へアクセスする

- webサービス(SP)はIdPへ認証要求(SAML)を送信

- IdPはクライアントへ専用のログイン画面を表示

- クライアントはID・パスワードを打ち込んでユーザ認証を行う

- 成功すれば、IdPはwebサービス(SP)に認証応答(SAML)を送信する

- webサービス(SP)は認証応答(SAML)を受け取ると自動ログインを実施

- クライアントはログイン後、webサービス(SP)を見ることができ、SAMLに対応する別のサービスへも自動ログインが可能になる

※ 名称について

- IdP(Identity Provider) : 各種クラウドサービスが行う認証を、クラウドサービスに代わって行い認証情報をクラウドサービス側に提供するサービス

- SP(Service Provider) : シングルサインオンで認証行為を行うwebサービス

勉強後イメージ

SSOって1つだけかと思ってたけど、色々認証方式があった

身近にあるSSOって結構SAML認証が主なのかな...