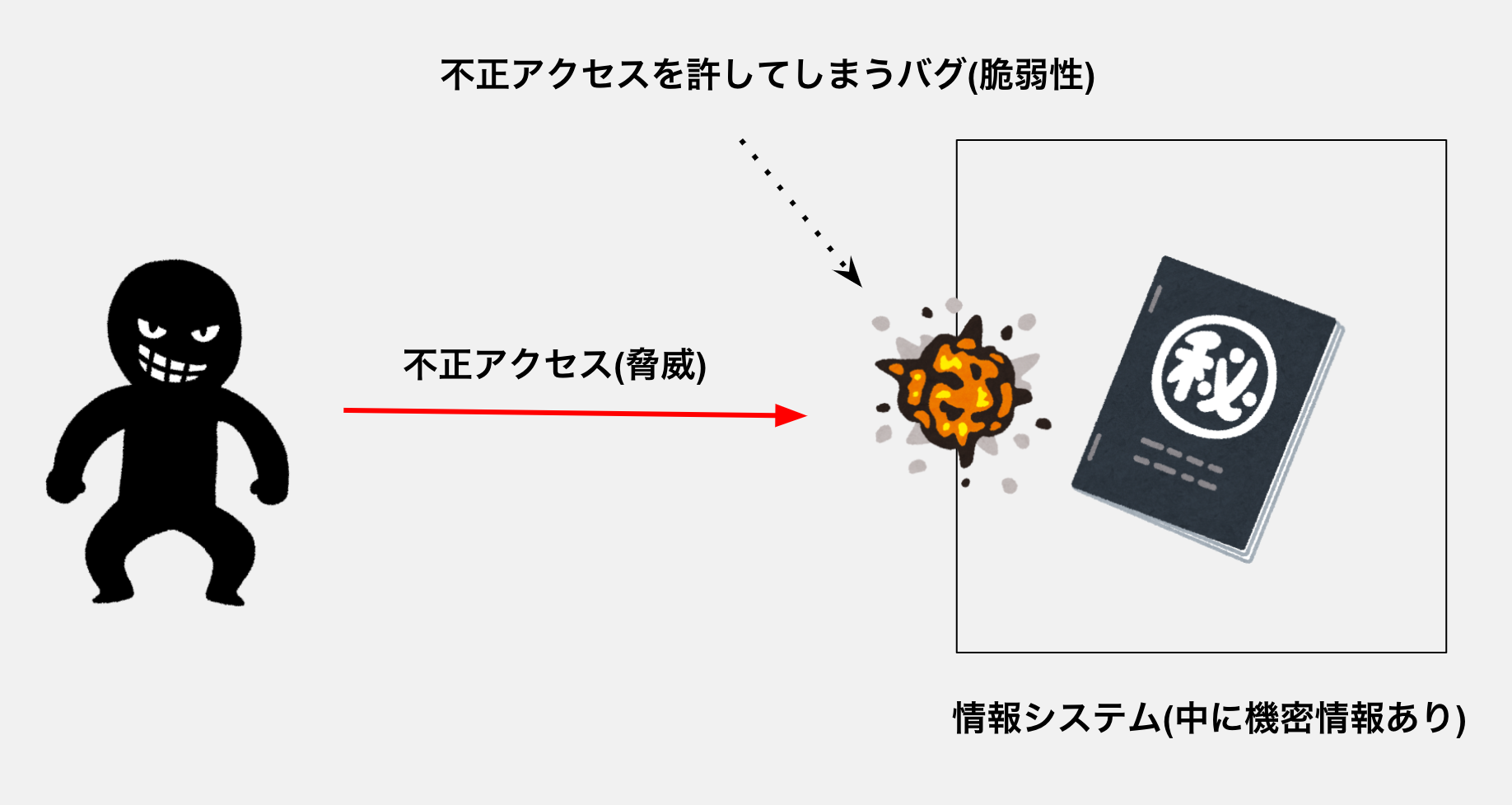

脆弱性とは?

情報セキュリティが維持できず、何かしらの損失が発生する可能性をリスクと呼ぶ。

リスクを発生させる要因は脅威、脅威に対する弱みが脆弱性です。

例えば機密情報(皆に見せれないもの)を持ったシステムに不正アクセスがあった場合1つの脅威となります。

そして不正アクセスを許してしまうバグがあればそれが脆弱性となる。

この場合、脆弱性となっているバグを不正アクセスによって利用され機密情報を持ち出されるなどの損害が発生するリスクがあると言えます。要するに弱点です。

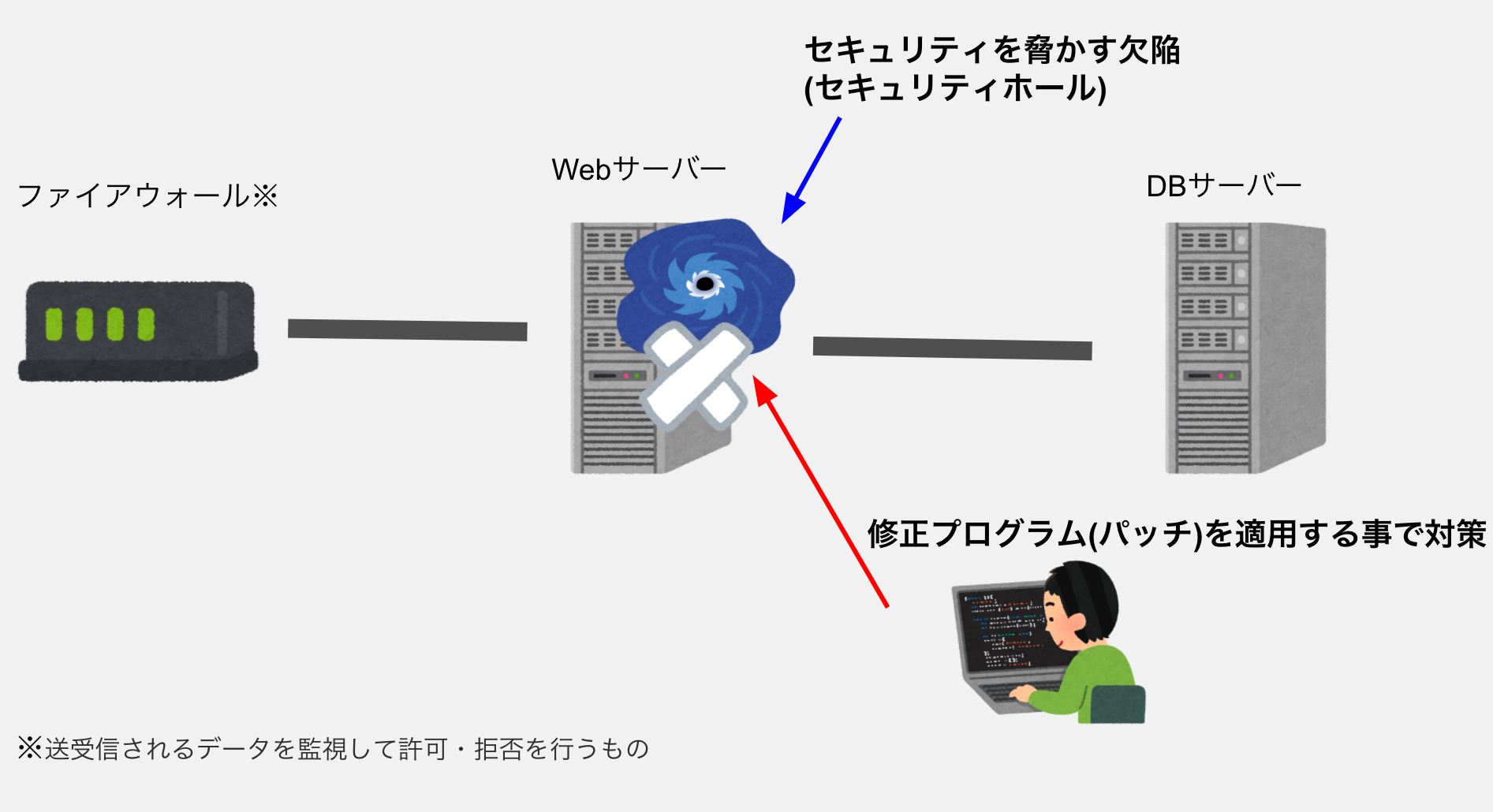

システムの弱点であるセキュリティホール

ソフトウェアの欠陥により、権限がないと本来できないはずの操作が誰でも出来てしまったり、見えるべきではない情報が誰にでも見えてしまう不具合。

企業しか見れない個人情報が誰でも見えてしまうバグとかですね。

セキュリティホールを発見したらすぐに修正する必要があります。

セキュリティホールがバグのことなのに対し、脆弱性は不具合というより外部からの攻撃に対する弱点という意味で違いがあります。

セキュリティホールはプログラミング上の話ですが、脆弱性に関してはコンピューターやネットワークを取り巻く環境全てが脆弱性を生む可能性があります。

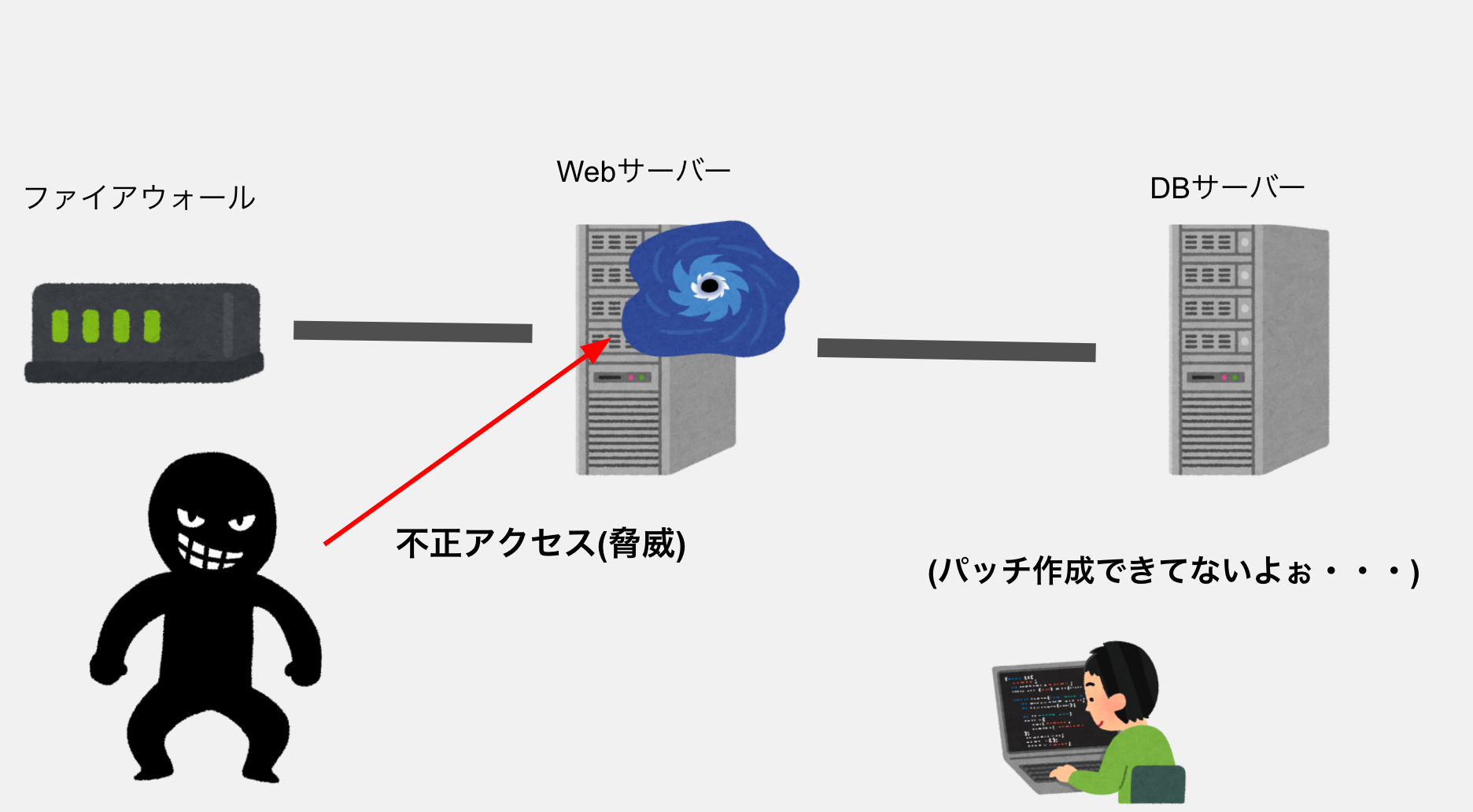

悪い奴が使う技1:ゼロデイ攻撃

発見されたセキュリティホールに対する修正を開発する前にセキュリティホールを利用した攻撃。

これにははっきりとした対策がなく開発者からしたら最も対策しにくい攻撃の1つ。

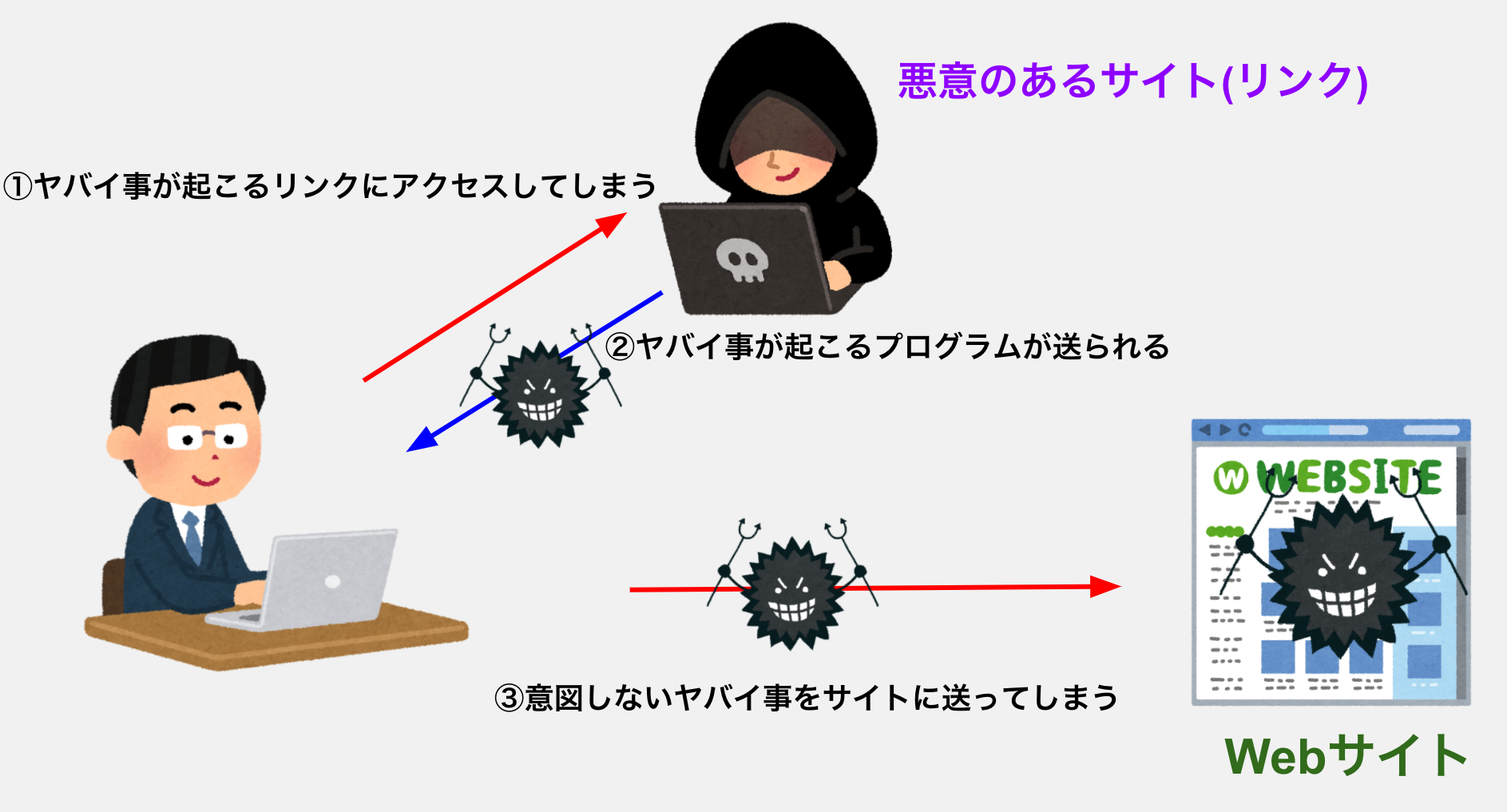

悪い奴が使う技2:クロスサイトスクリプティング(XSS)

SNSや掲示板のようなユーザーの入力内容を表示するタイプの脆弱性を突く攻撃。

悪い奴が「脆弱性を持つwebサイトに対してクリックするとヤバイ事が起こる」リンクを設置します。

ここでいうヤバイ事とはCookie情報を盗まれパスワードやIDが筒抜けになったり、ウイルスをダウンロードすることが考えられます。

そのリンクをクリックしたユーザーが脆弱性のあるwebページを介して悪いことが起こってしまいます。

ワンクリック詐欺やフィッシング詐欺がこれに当たります。

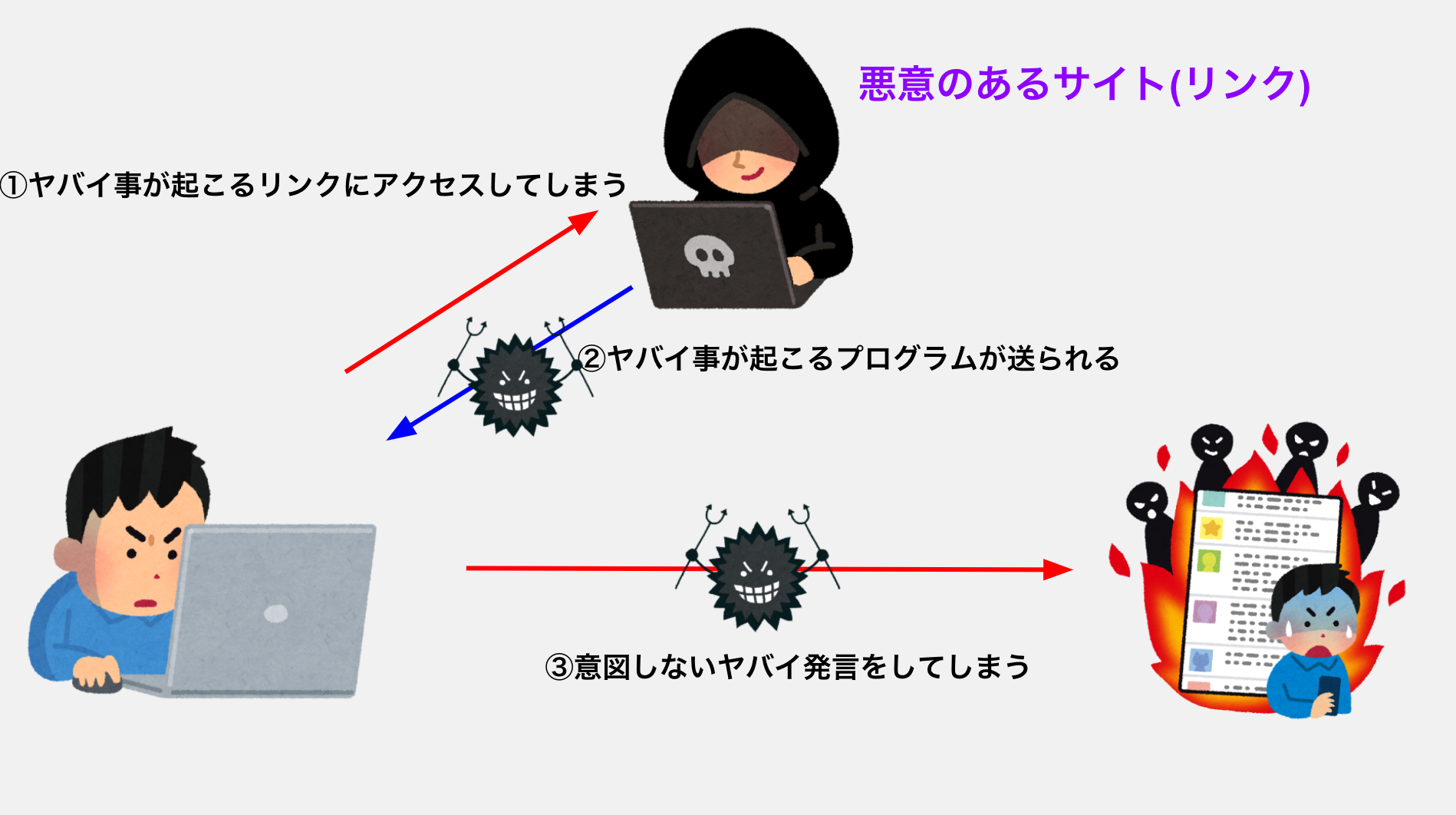

悪い奴が使う技3:クロスサイトリクエストフォージェリ(CSRF)

XSSと同じ悪い奴が「脆弱性を持つwebサイトに対してクリックすると悪いことが起こる」リンクを設置します。

XSSと違うのは本人になりすましてログインの必要なサイトを操作すること。

攻撃されるだけのXSSに対してCSRFはなりすまして悪いことをします。

SNS運営から見たらログインした張本人に見えてしまうのです。

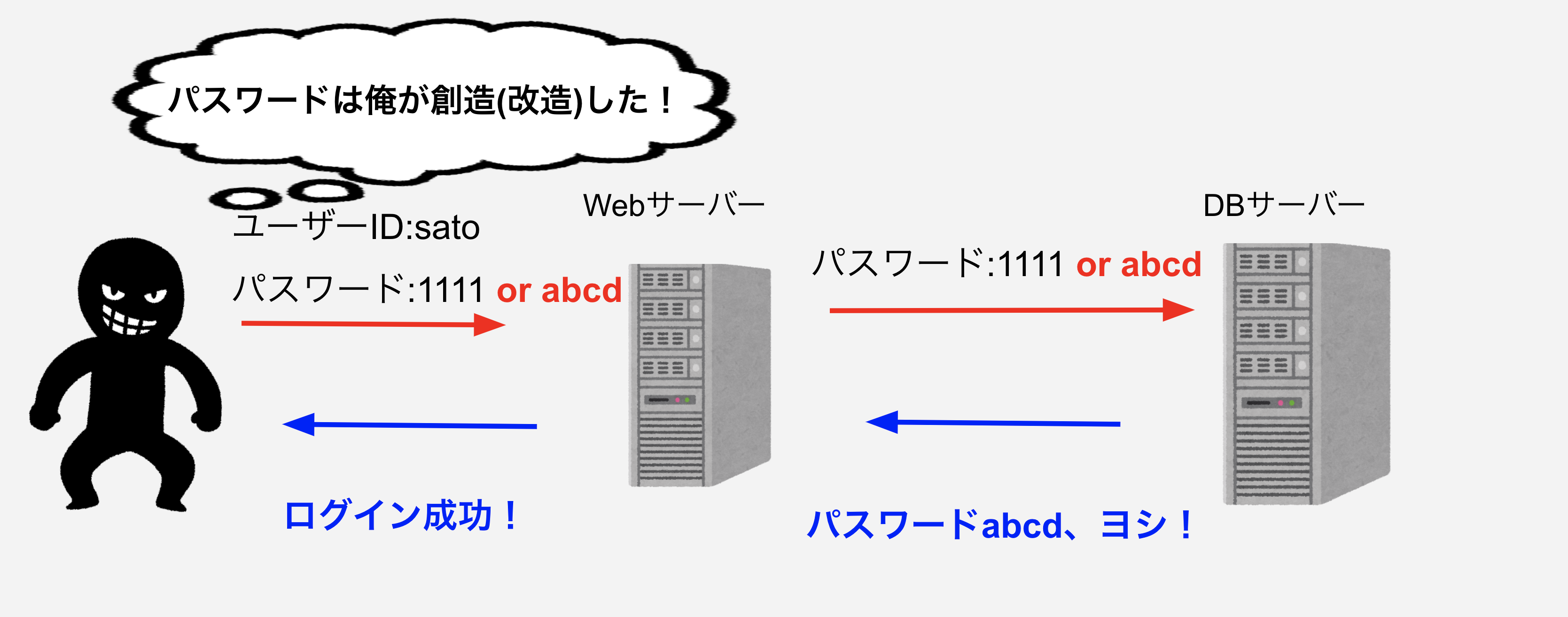

悪い奴が使う技4:SQLインジェクション

悪い奴がSQL(データベース処理のための情報)を入力された場合、サーバーがそれを処理するとSQLが実行されてしまいます。

SQLが実行されれば不正に情報漏えいや情報の改ざんができてしまう危険があるのです。

個人情報やクレジットカード番号といった重要な情報の漏えいや、閲覧するとウェブサイトからウイルスに感染するような仕掛けなどができてしまいます。

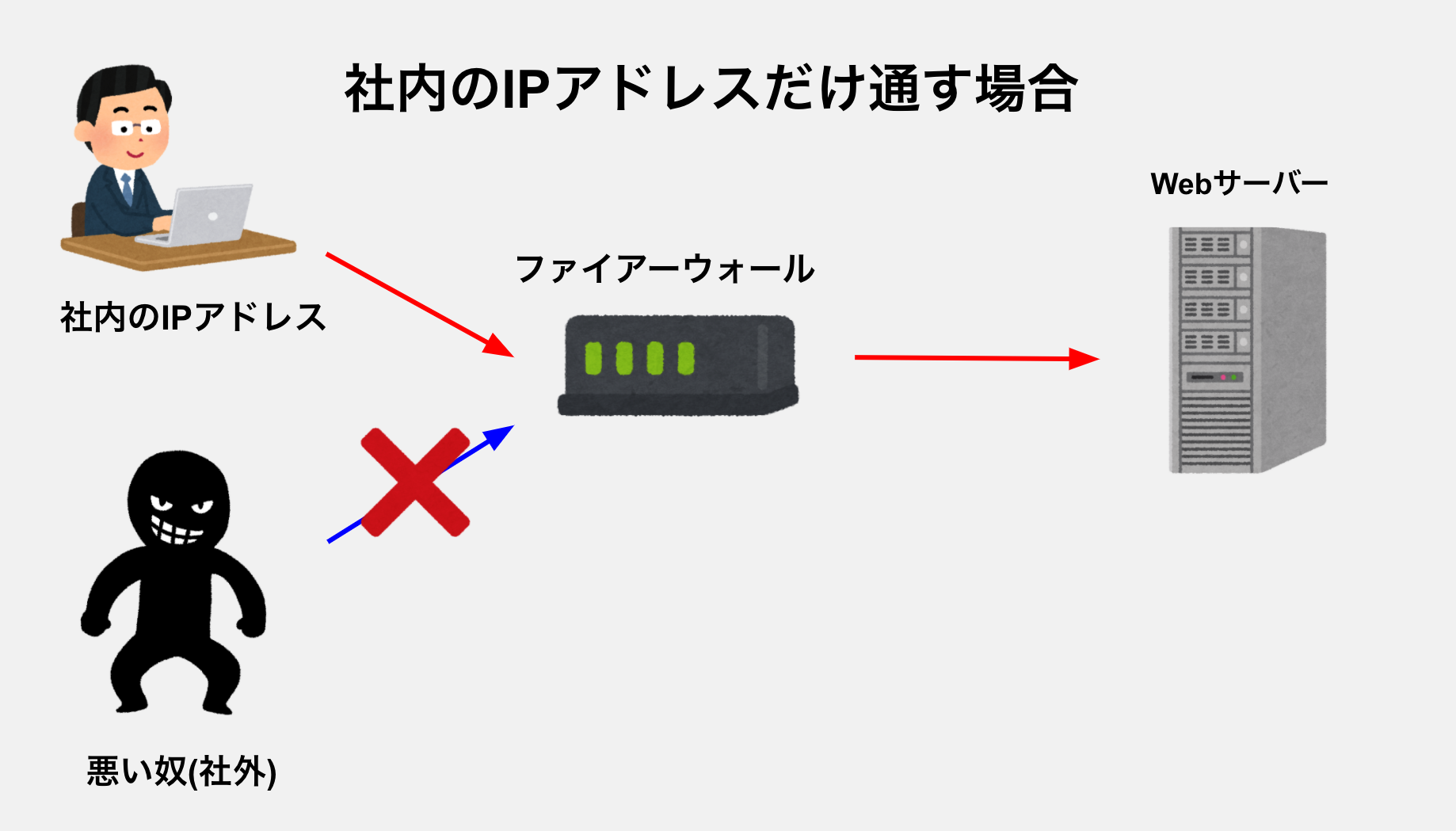

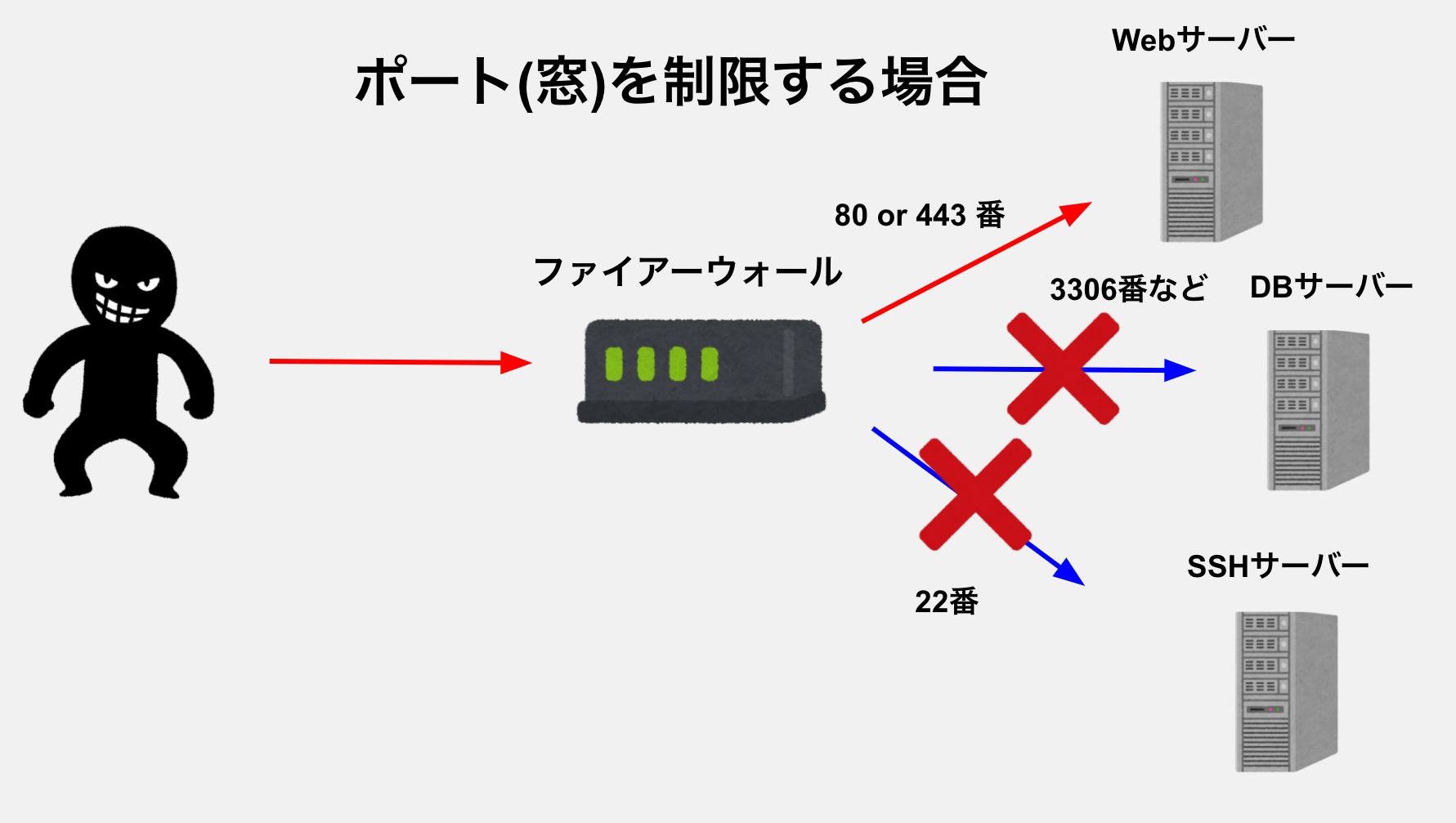

対策1:ファイアーウォール

送受信されるデータを監視して許可・拒否を行うもの。

有名な所だと送受信されるデータのIPアドレス(インターネットの住所)とポート番号(インターネットの窓)をチェックして送信の許可/拒否を判別します。例えば社内で使うためのwebシステムであれば社内のIPアドレスのみ通信できればOKですし。ポート番号にしても

通常のWebシステムであればホームページを見るためのポート番号(窓)であるHTTP(80番)やHTTPS(443番)へのみ通信をOKすればいいです。ネットワークに接続された機器を遠隔操作し、管理するための手段であるSSH(22番)などは拒否すればいいのです。

不特定多数のユーザーが利用する場合はIPアドレス単位の遮断は難しいですが、利用しないポートの通信を遮断するだけで不正アクセスの防止には大きく役に立ちます。ただし、ファイアーウォールで許可したIPアドレスやポート番号を利用した攻撃は防げないので他のセキュリティ対策をしなければいけません

対策2:IDS&IPS

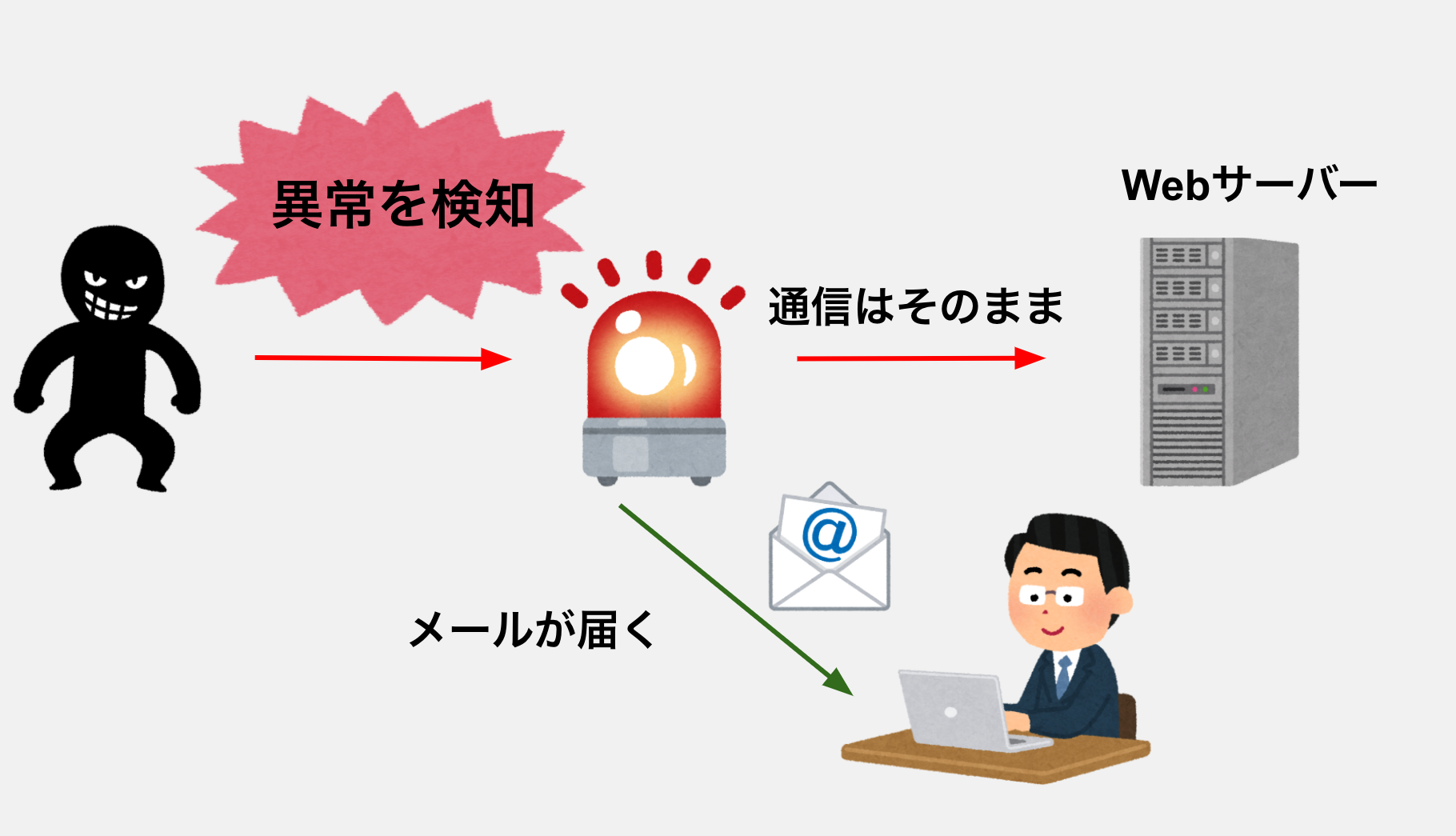

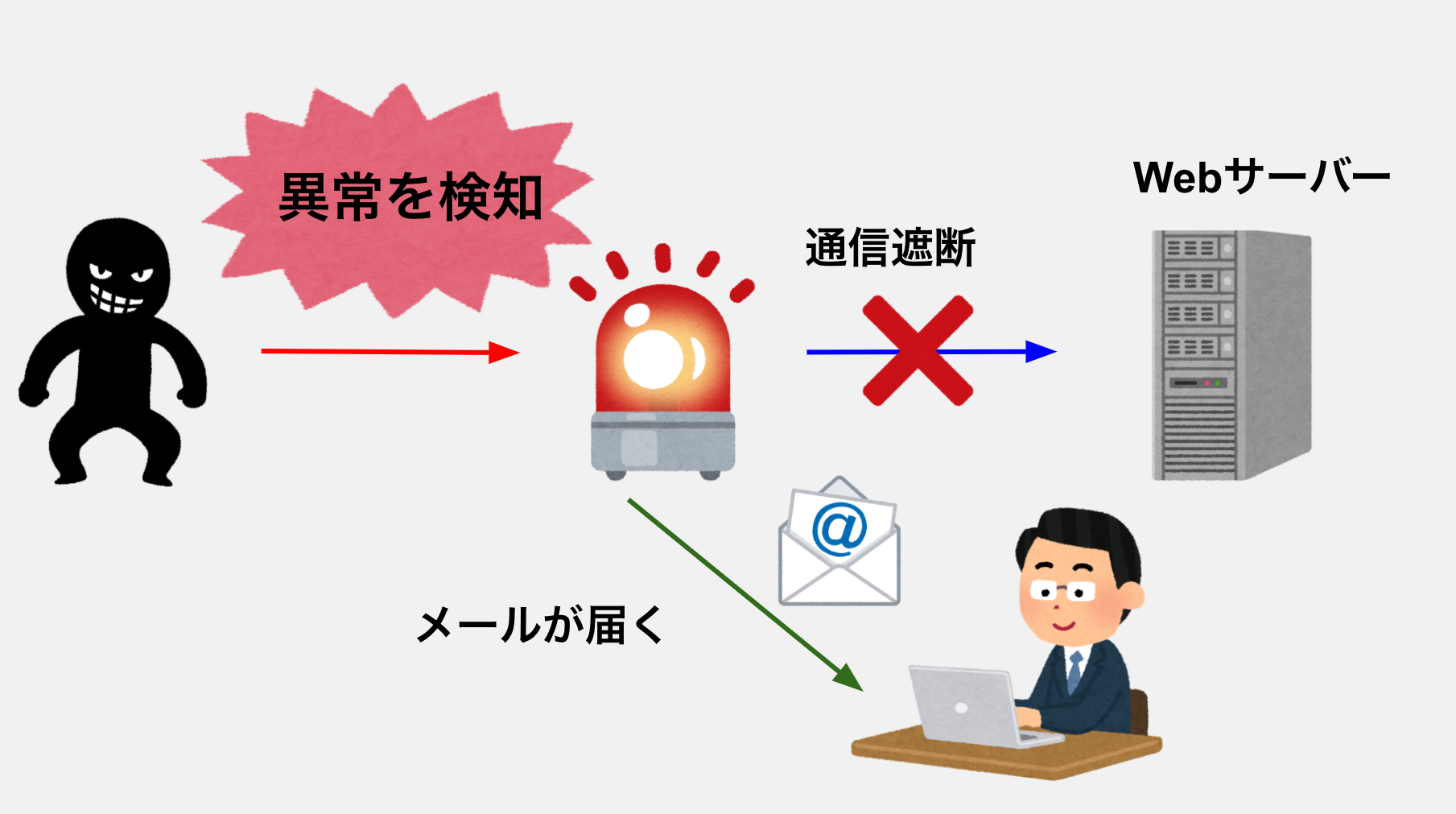

ファイアーウォールで防ぎきれない攻撃の1つにIDSやIPSがあります。両者ともネットワーク上で流れる通信を監視し、不正アクセスと見られる通信や普段と異なる異常な通信を検知するものです。

IDSとIPSの違いは不正を感知した時の動作でIDSは異常をメールで通知するだけですが、IPSは即座に該当する通信を遮断します。検知方法は下記の2パターンがあります。

シグネチャ型

攻撃手法におけるパターンが事前に登録しておく事。通信を監視して登録された通信がきたら検知します。

アノマリー型

普段は発生しないような通信を判別する事。通信内容はアクセス量が爆増するF5攻撃などがあります。

IDSのイメージ

ショッピングサイトのような通信が遮断されてしまったら販売チャンスを逃してしまうようなサイトなどでよく採用されます

IPSのイメージ

ネットバンキングのような攻撃を受けた時に損害が大きいサイトは疑わしきは排除するスタンスが必要な場合によく採用されます

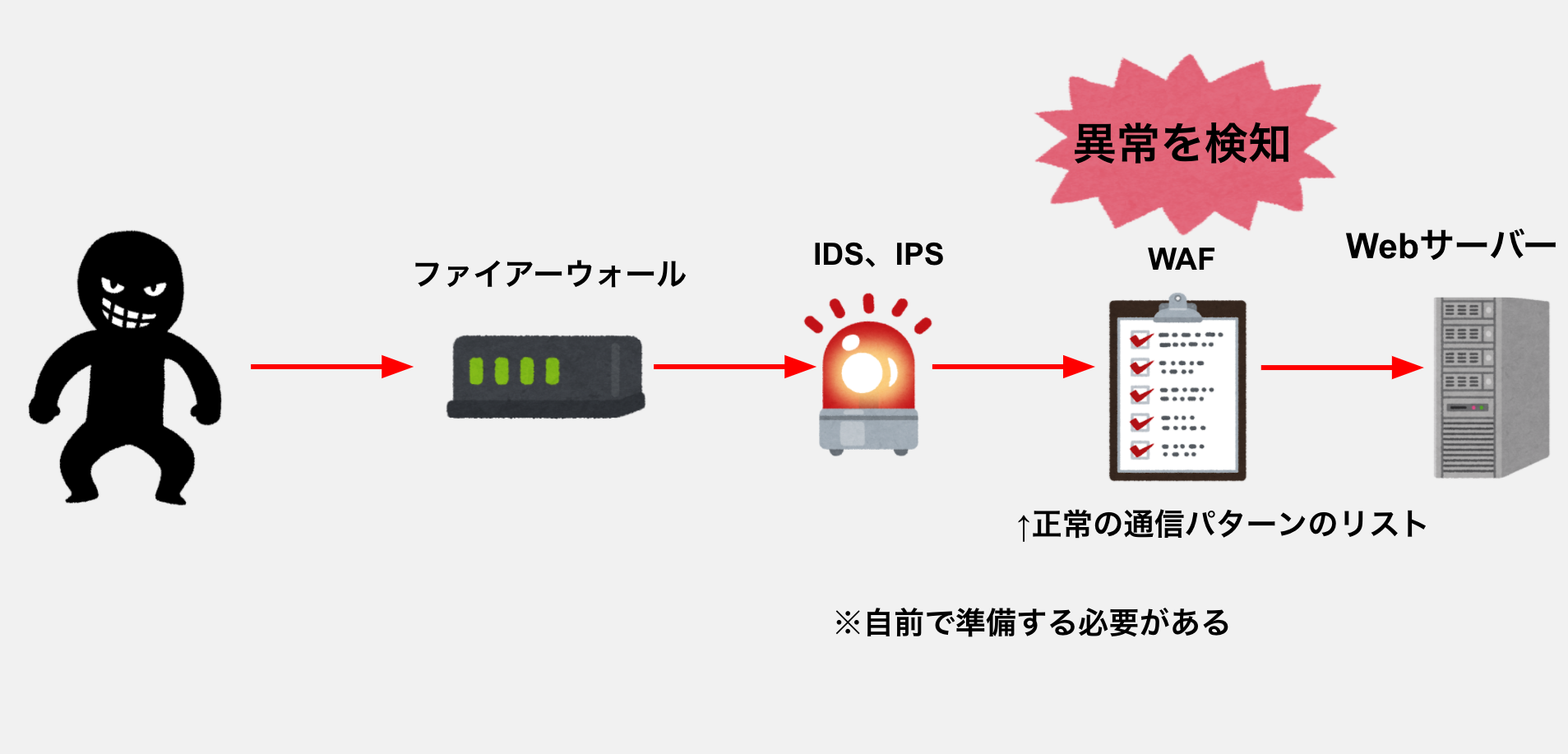

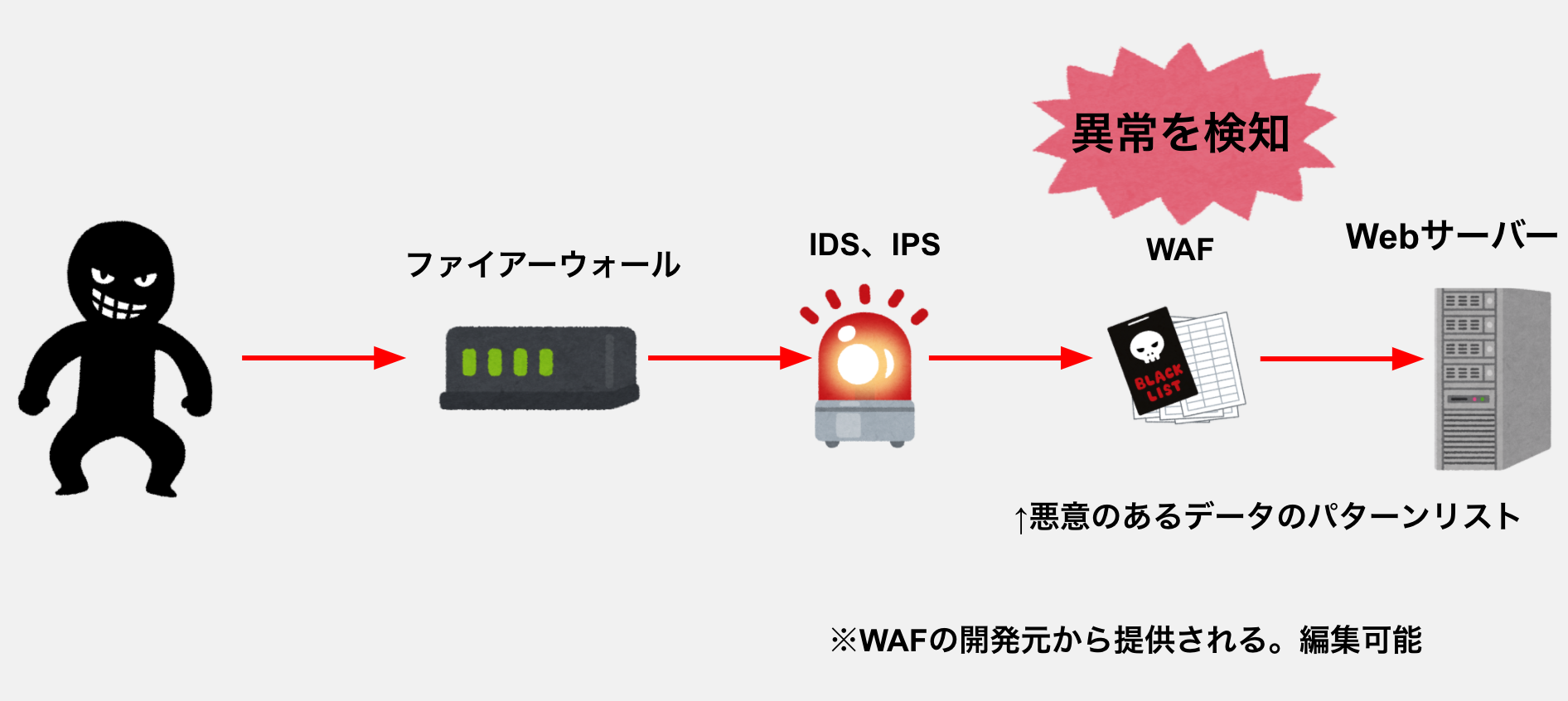

対策3:WAF

ファイアーウォールやIDSはデータの中身までチェックしないので攻撃をスルーしてしまいます。

ここで登場するのがWAF。こいつはやり取りするデータの中をチェックして判別してくれます。

高性能でセキュリティ効果は高いですがコストも高いので本当に必要か検討する必要があります。

判別方法は下記の2つがあります。

ブラックリスト型

IDSのシグネチャ型と同様特定のパターンの持つデータを持つ通信を遮断します。

基本的にはWAFの開発元が提供するものを利用します。

新たな攻撃方法が発見された場合はブラックリストに載るまでは対応できません。

ホワイトリスト型

正常なパターン(ホワイトリスト)を登録し、それに適合する通信のみ許可します。

確実に正常と判断できる通信のみを通過させるためセキュリティ効果は高いです。

しかし、誤って通信を遮断しないように全ての通信パターンを登録しておく必要があるのでホワイトリストの作成には専門的な知識が必要です。

そのためコストが高くなりがちです