はじめに

AutoScalingはインスタンスの負荷やスケジュールに応じて柔軟に台数を増減させてくれるサービスです。しかしその一方で、プライベートIPアドレスはサブネットのCIDR範囲のアドレスから動的に割り当てられるため、インスタンスがスケールイン・スケールアウトする度にIPが毎回変わってしまいます。

今回はこの問題を解決するために、予め指定したアドレス範囲のプライベートIPアドレスを、AutoScalingで生成したEC2インスタンスに付与する方法を実装してみたいと思います。

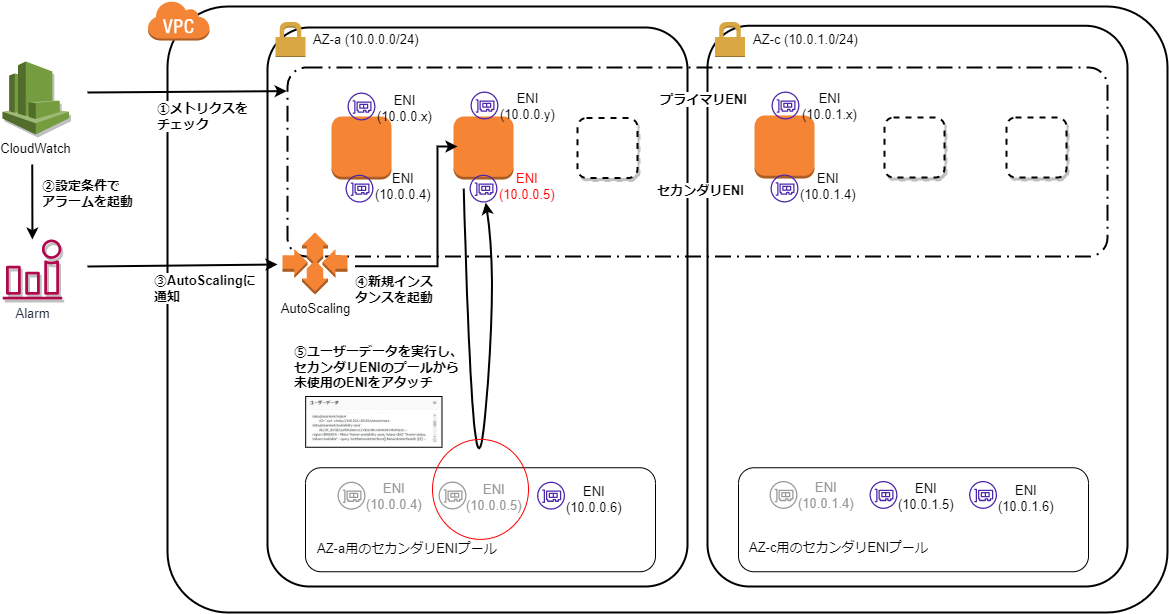

構成図

起動したインスタンスのプライマリENIに紐づくIPアドレスは、起動時にサブネットのCIDR範囲のIPアドレスが自動的に割り当てられます。そこで今回は、予め指定したプライベートIPアドレスをセカンダリENIを用意してプールしておき、インスタンスの起動時に自動的にアタッチされる仕組みを実装していきます。

下記図に処理の流れを示します。

①~④でインスタンスを起動し、その際にユーザーデータを実行(⑤)してセカンダリENIのプールの中から、インスタンスにアタッチされてないENIを取得しインスタンスにアタッチします。

実装

本実装では、以下ネットワーク構成のサブネットを予め用意していることを前提条件としています。

※実際に実装する際はご利用の環境に合わせて読み替えてください

| Availability Zone | IPv4 CIDRブロック |

|---|---|

| ap-northeast-1a | 10.0.0.0/24 |

| ap-northeast-1c | 10.0.1.0/24 |

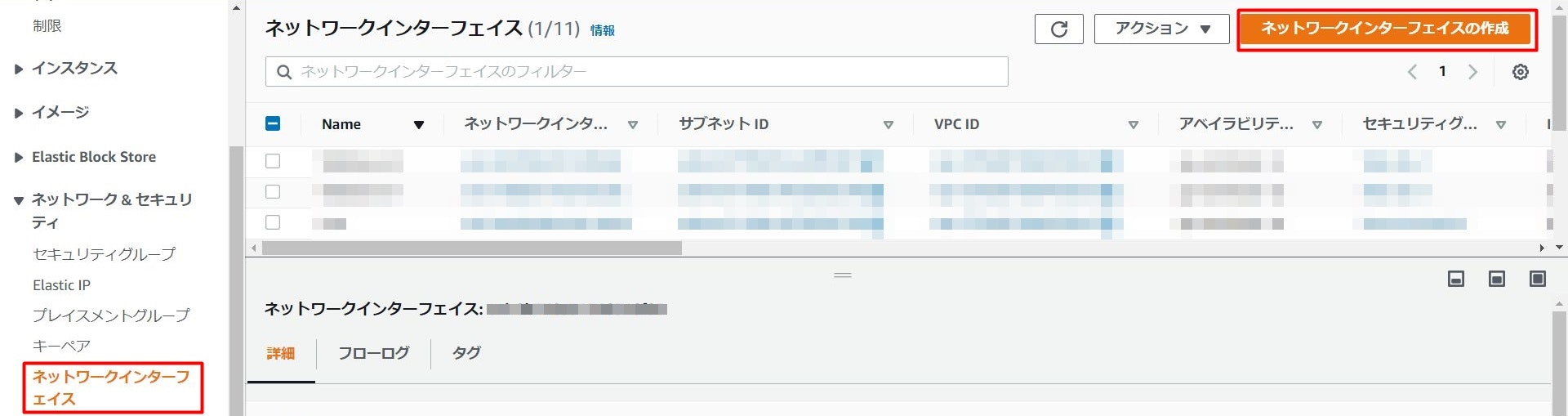

①セカンダリENIのプールを作成

まずはインスタンスにアタッチするためのセカンダリENIを作成します。

EC2のマネジメントコンソール画面の左ペインから[ネットワークインターフェイス]を選択し、右上の[ネットワークインターフェイスの作成]ボタンをクリックします。

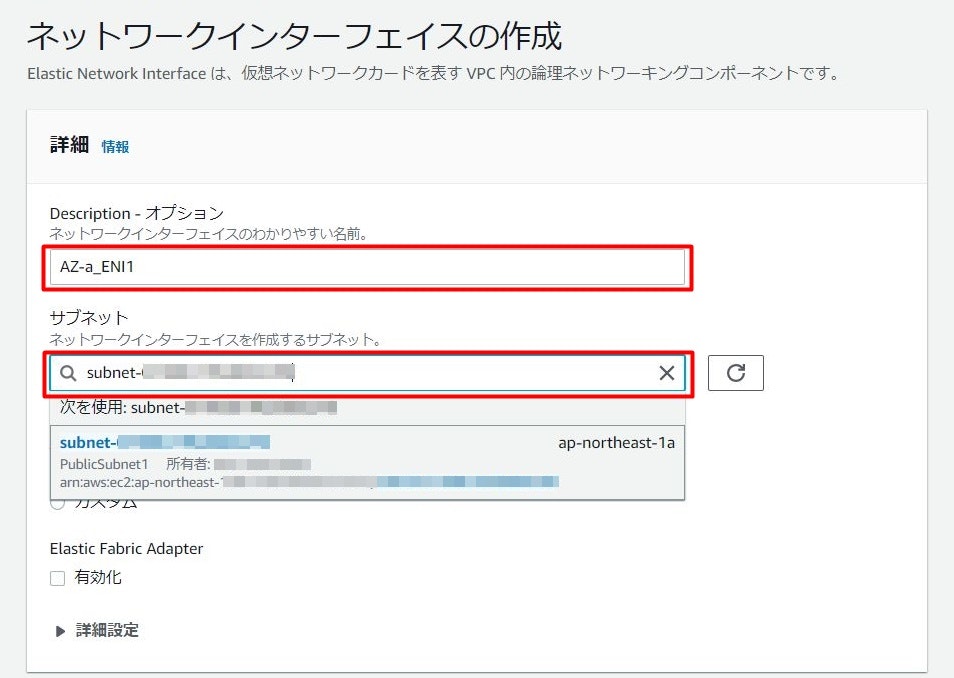

今回はわかりやすく「AZ-a_ENI1」と名前を付け、サブネットはAZ-aで作成したパブリックサブネットを指定しています。

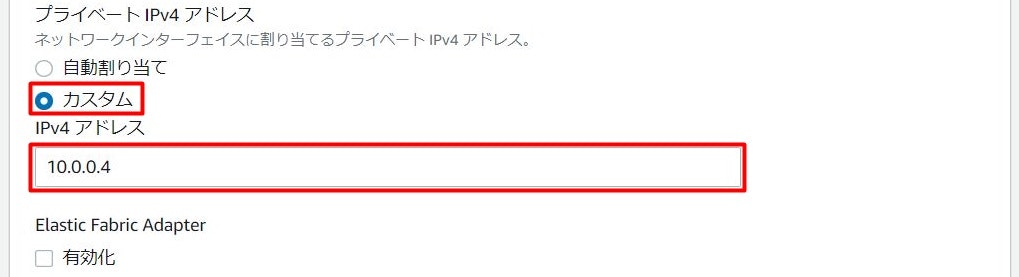

続いてプライベートIPアドレスを入力します。

固定のIPアドレスを割り当てるため、[カスタム]のラジオボタンを選択します。

10.0.0.1~10.0.0.3のIPアドレスはAWSで予約されているため、今回は10.0.0.4のプライベートIPアドレスを設定します。

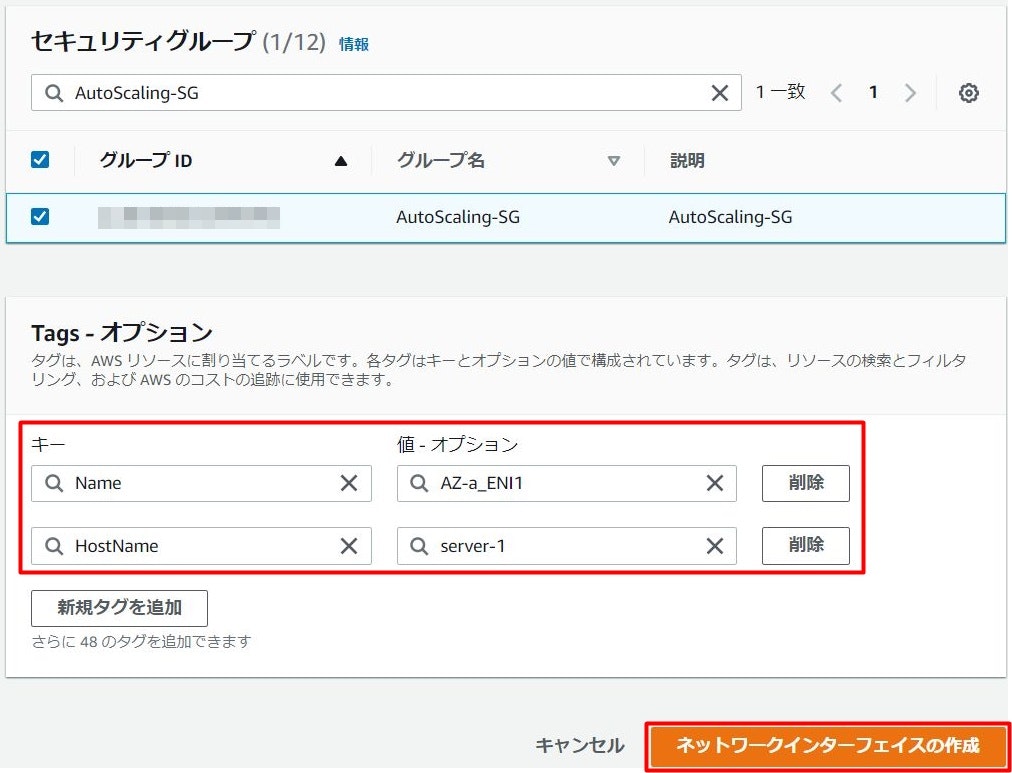

セキュリティグループは内部からのインバウンド接続が許可されているものを選択します。

タグは今回、ENI名を指定する[Name]タグと、ENIをアタッチしたインスタンスのホスト名を指定する[HostName]タグを設定します。(HostNameについては、生成したインスタンスにわかりやすい名前を設定するためのものなので、作成しなくても問題ありません)

最後に[ネットインターフェイスの作成]をクリックすれば、ENIの作成が行われます。

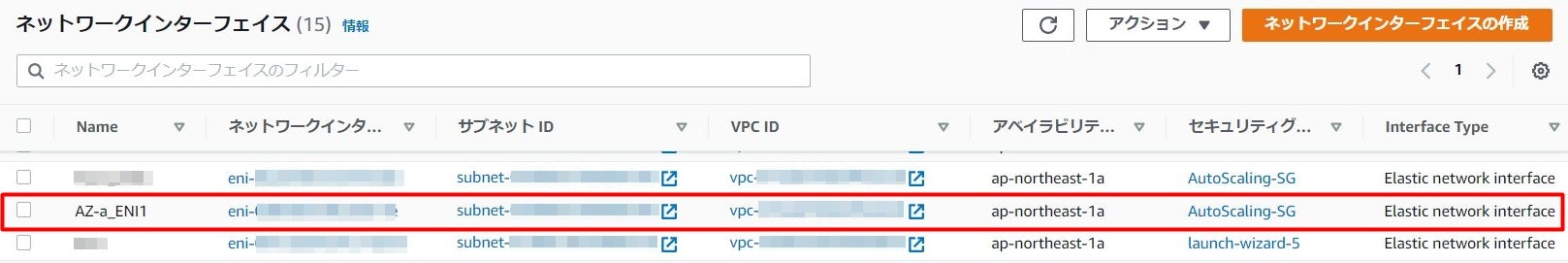

作成が成功していれば、「正常に作成されました」のメッセージが表示され、作成したENIが一覧に追加されます。

あとはスケールアウトする最大数分だけENIを作成します。

今回はAZ-aとAZ-cで合わせて最大6台のインスタンスを起動することとし、6個のENIを作成しました。

作成したENIの設定情報を纏めますと以下の通りです。

| ENI名 | IPアドレス | Availability Zone | タグ(キー:Name) | タグ(キー:HostName) |

|---|---|---|---|---|

| AZ-a_ENI1 | 10.0.0.4/24 | ap-northeast-1a | AZ-a_ENI1 | server-a1 |

| AZ-a_ENI2 | 10.0.0.5/24 | ap-northeast-1a | AZ-a_ENI2 | server-a2 |

| AZ-a_ENI3 | 10.0.0.6/24 | ap-northeast-1a | AZ-a_ENI3 | server-a3 |

| AZ-c_ENI1 | 10.0.1.4/24 | ap-northeast-1c | AZ-c_ENI1 | server-c1 |

| AZ-c_ENI2 | 10.0.1.5/24 | ap-northeast-1c | AZ-c_ENI2 | server-c2 |

| AZ-c_ENI3 | 10.0.1.6/24 | ap-northeast-1c | AZ-c_ENI3 | server-c3 |

以上にて、セカンダリENIのプールの作成は完了です。

②EC2にアタッチするIAMロールの作成

ユーザーデータにてAWS CLIを実行し、セカンダリENIをインスタンスにアタッチするのですが、CLIを実行するための権限が無いとそれが行えません。

そのため、ここではAutoScalingで起動したEC2にアタッチするIAMロールを作成します。

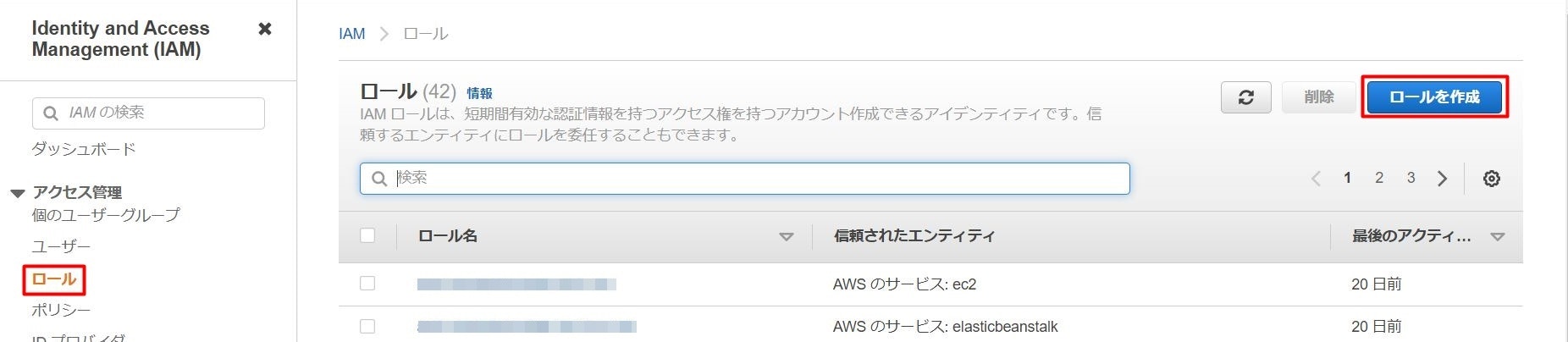

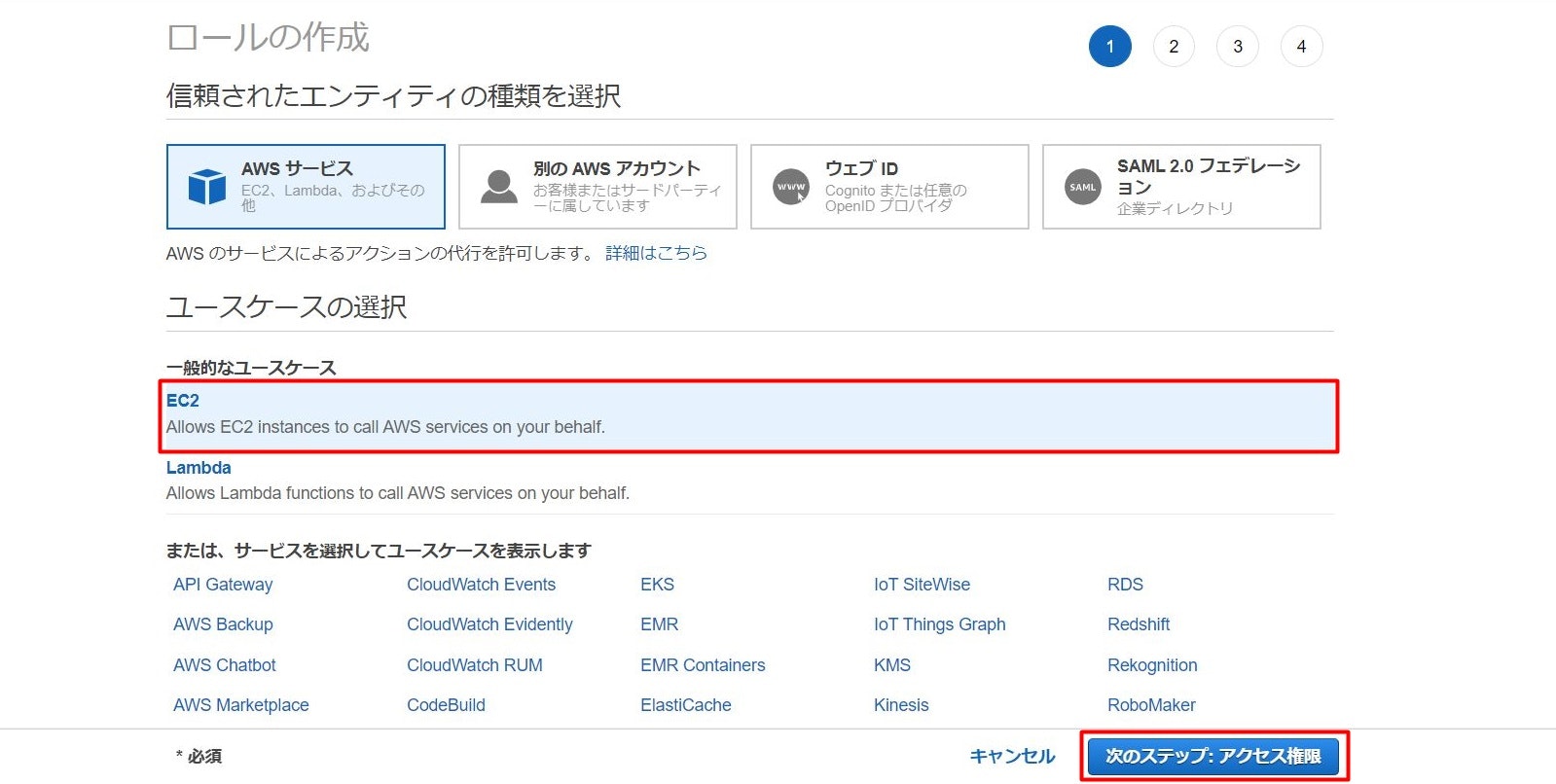

まずはIAMのコンソール画面の左ペインから[ロール]を選択し、右上の[ロールを作成]をクリックします。

ロールの作成画面に遷移したら、ユースケースの選択で[EC2]を選択し、[次のステップ:アクセス権限]をクリックします。

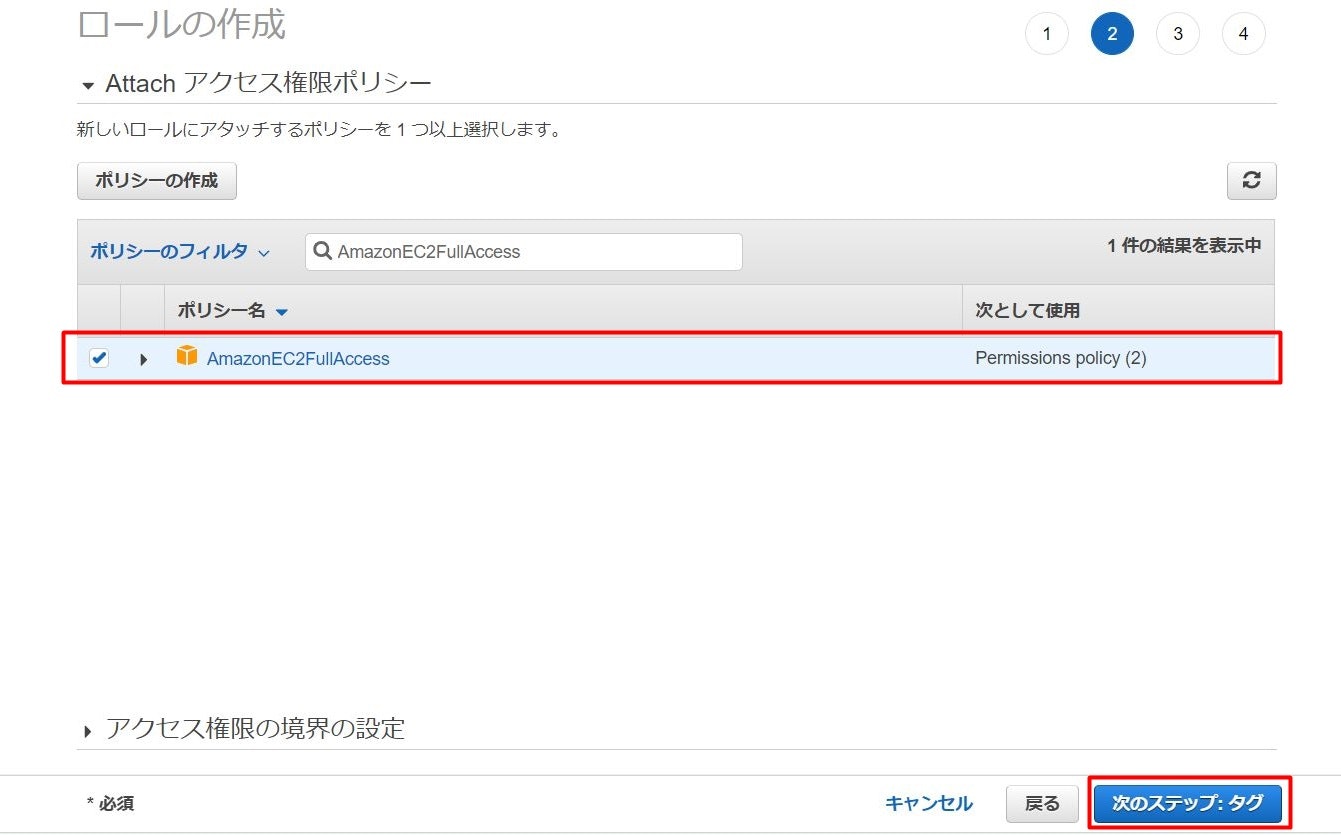

続いてロールにアタッチするアクセス権限ポリシーを選択します。

今回はEC2の変更(ENIのアタッチ)を伴うCLI操作を実行する必要があるので、[AmazonEC2FullAccess]を選択し、[次のステップ:タグ]をクリックします。

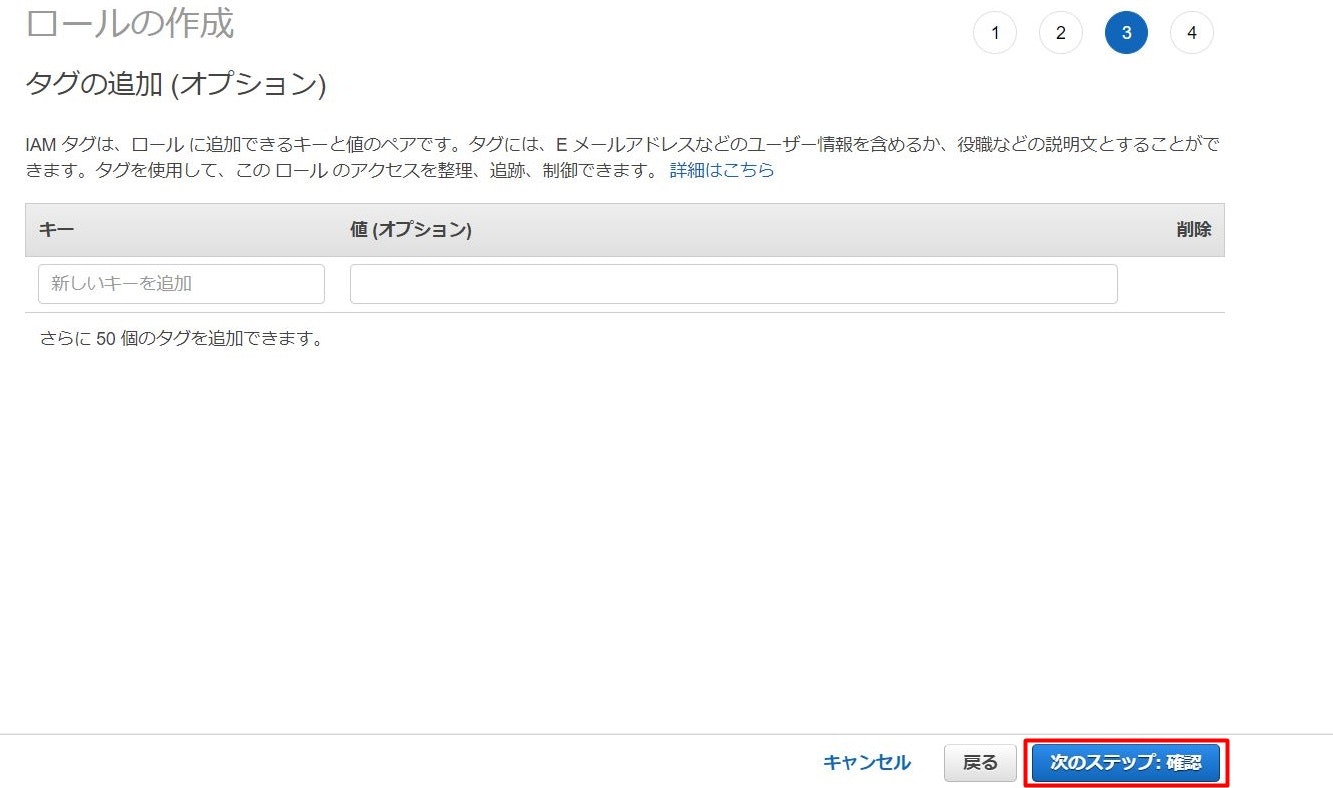

タグの追加画面では特に何も追加せず、[次のステップ:確認]をクリックします。

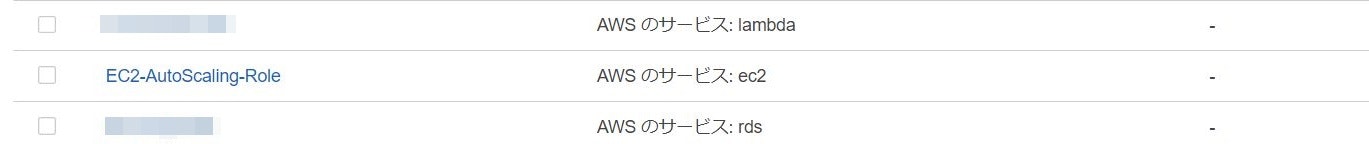

最後に確認画面へ遷移するので、ロール名(ここでは「EC2-AutoScaling-Role」とします)を入力し、ポリシーに[AmazonEC2FullAccess]が追加されていることを確認したら[ロールの作成]をクリックします。

IAMのコンソール画面に作成したロールが表示されていれば完了です。

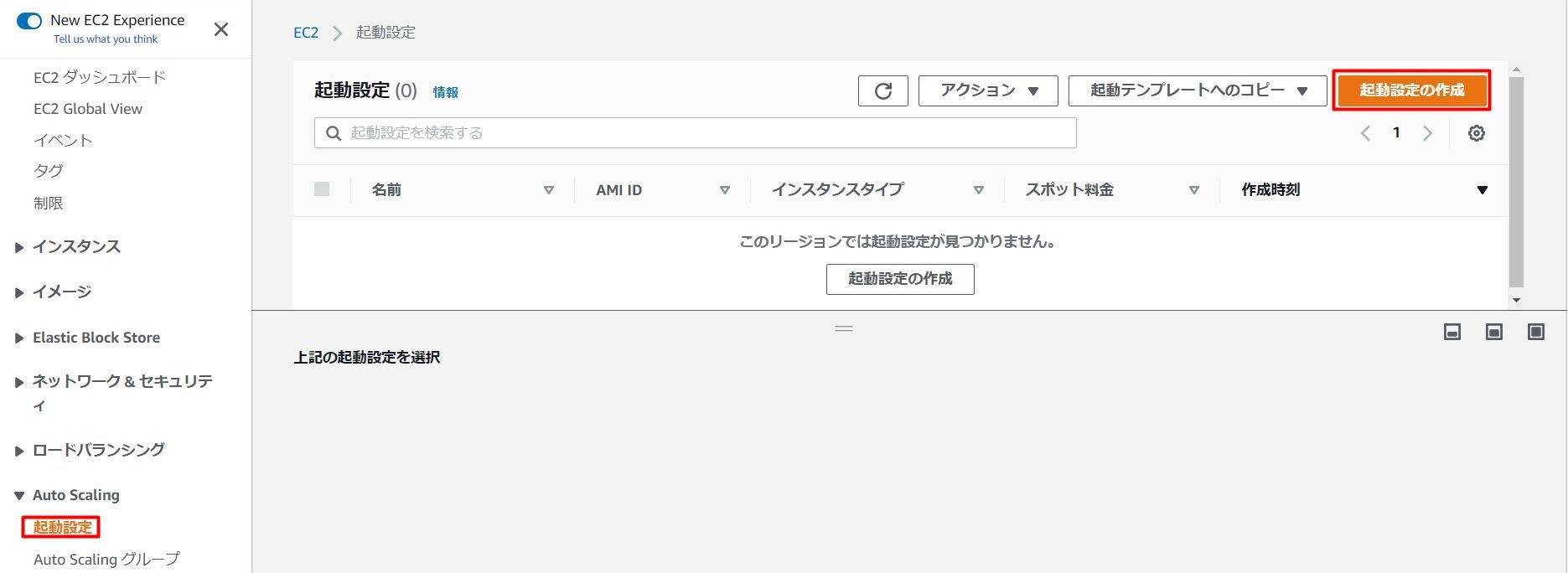

③AutoScalingの起動設定作成

次にAutoScalingでEC2を展開するための起動設定を行います。

EC2のコンソール画面の左ペインから[起動設定]を選択し、右上の[起動設定の作成]をクリックします。

起動設定の作成画面に遷移したら、起動設定名(ここでは「EC2-Launch-Configuration」とします)を入力し、起動するインスタンスのAMIとインスタンスタイプを選択します。

本実装では、AMIはAWSが提供する[Amazon Linux 2 AM]を選択し、インスタンスタイプは[t2.micro]としました。

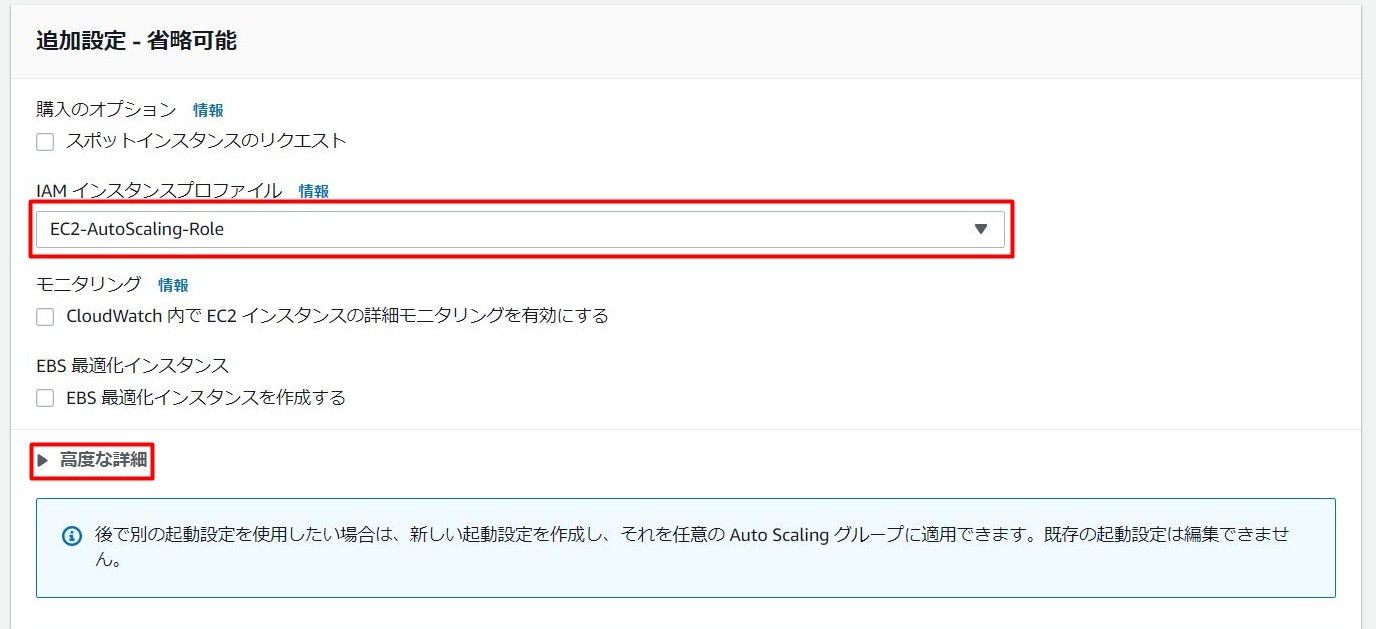

画面をスクロールし、追加設定を設定します。

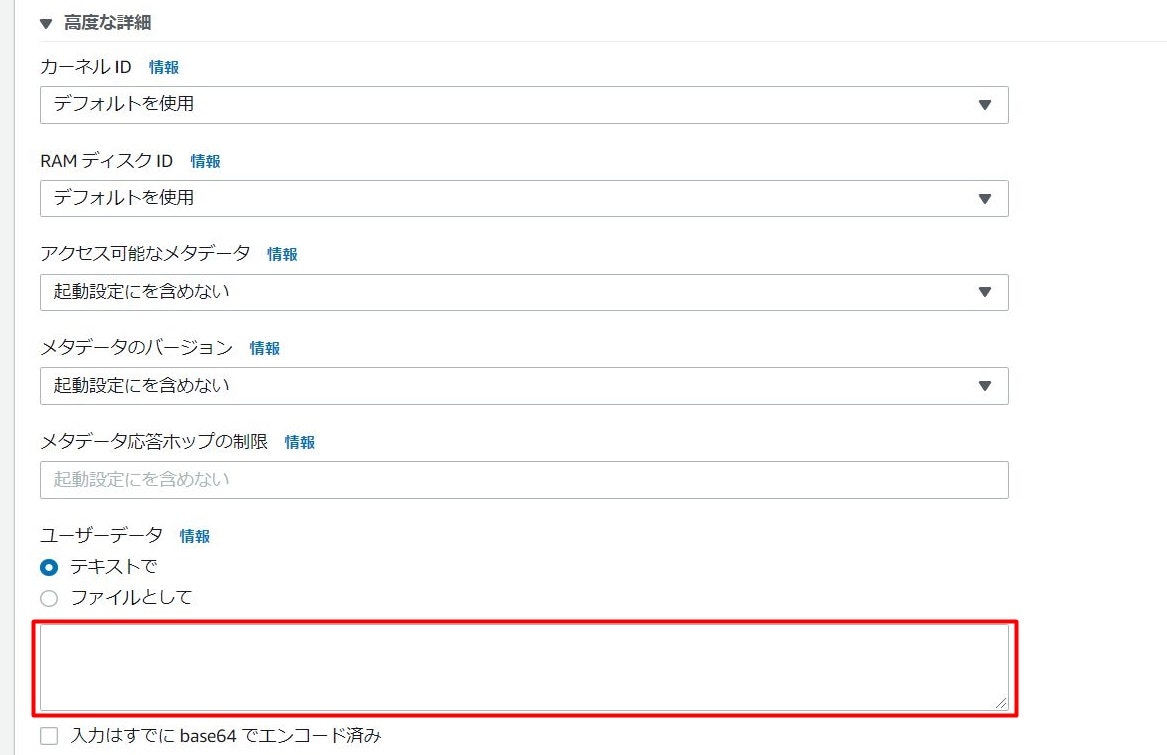

IAMインスタンスプロファイルは②で作成したロールを選択します。そして[高度な詳細]をクリックして展開します。

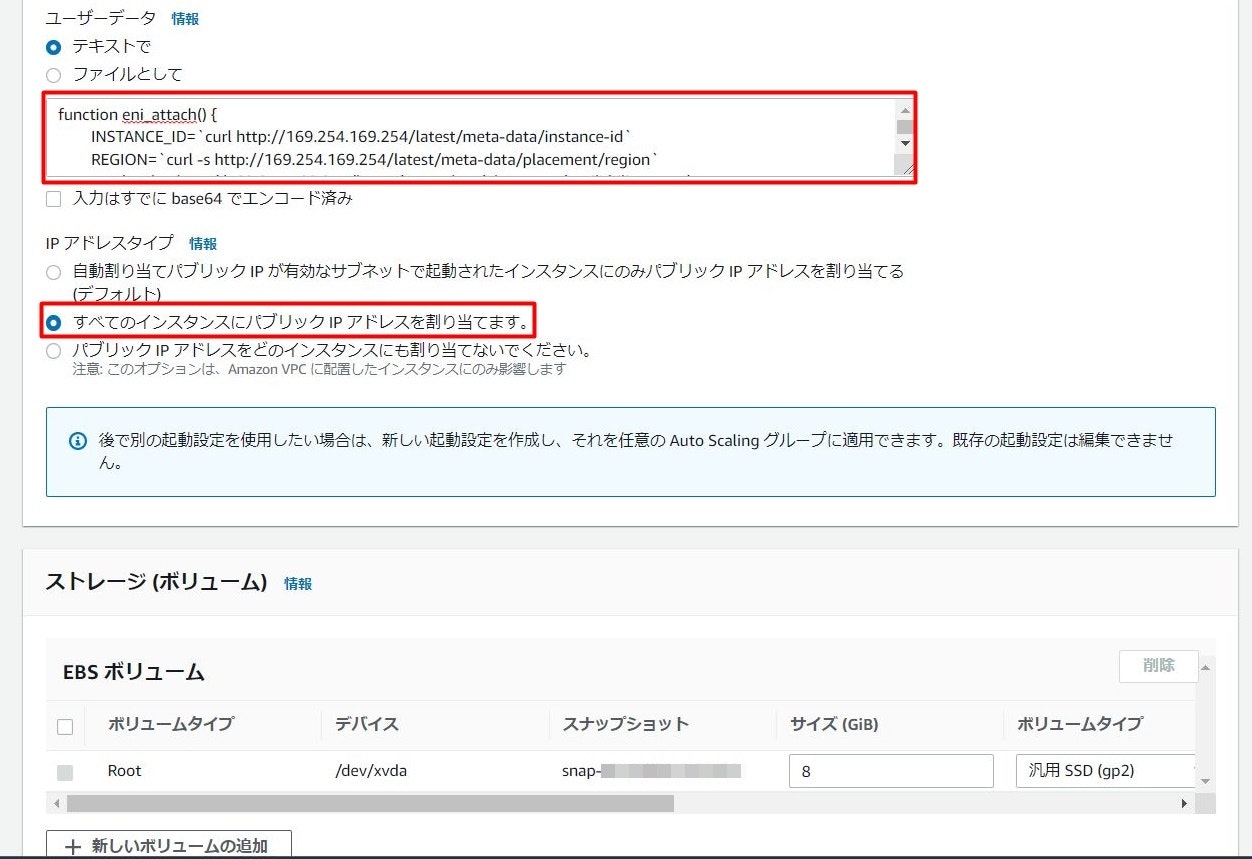

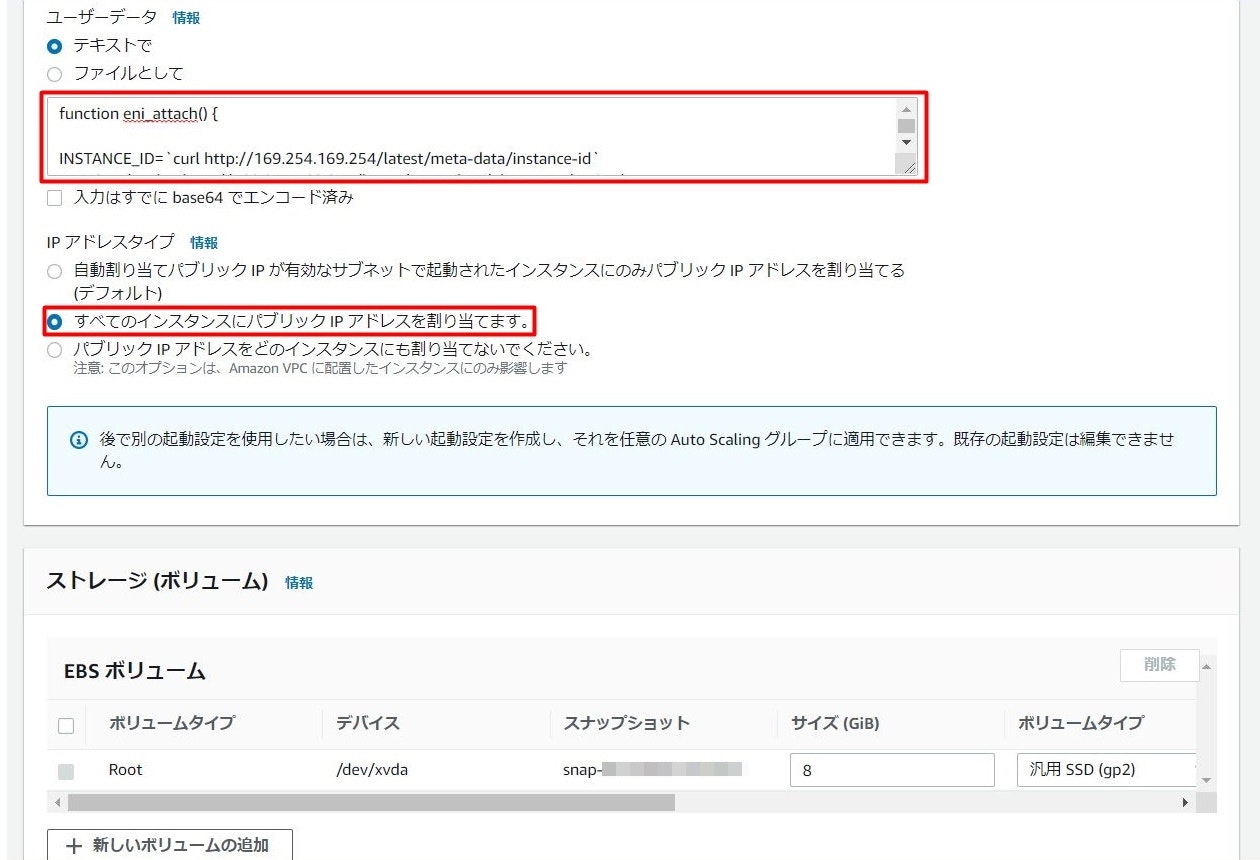

入力するユーザーデータのテキストは以下の通りです。

# !/bin/bash

function eni_attach() {

INSTANCE_ID=`curl http://169.254.169.254/latest/meta-data/instance-id`

REGION=`curl -s http://169.254.169.254/latest/meta-data/placement/region`

AZ=`curl -s http://169.254.169.254/latest/meta-data/placement/availability-zone`

ALLOC_ID=$(/usr/bin/aws ec2 describe-network-interfaces --region=$REGION \

--filters "Name=availability-zone, Values=$AZ" "Name=status, Values=available" \

--query "sort_by(NetworkInterfaces, &PrivateIpAddress)[].NetworkInterfaceId | [0]" \

--output text)

/usr/bin/aws ec2 attach-network-interface --region=$REGION --instance-id=$INSTANCE_ID \

--device-index=1 --network-interface-id=$ALLOC_ID

HOST_NAME=$(/usr/bin/aws ec2 describe-network-interfaces --region=$REGION \

--network-interface-ids $ALLOC_ID --query 'NetworkInterfaces[].TagSet[?Key==`HostName`].Value' \

--output text)

sudo hostnamectl set-hostname $HOST_NAME

}

eni_attach || sudo shutdown -h now

上記の内容について、少しずつ解説していきます。

関数の中で最初に記述している下記内容は、CLIを実行するために必要な情報をインスタンスのメタデータにアクセスして取得しています。

それぞれインスタンスID、インスタンスが起動しているリージョン、アベイラビリティゾーンを取得し、変数に代入しています。

INSTANCE_ID=`curl http://169.254.169.254/latest/meta-data/instance-id`

REGION=`curl -s http://169.254.169.254/latest/meta-data/placement/region`

AZ=`curl -s http://169.254.169.254/latest/meta-data/placement/availability-zone`

続いて下記内容は、作成したENIの情報を取得するコマンドです。

「aws ec2 describe-network-interfaces」コマンドにてJson形式でENI情報を取得し、「--fileter」で条件(インスタンスが起動しているAZ、ステータスがAvailableのENI)を指定してENI情報を絞り込みます。

さらに「--query」にて、ENI情報の中からインスタンスへのアタッチに必要な情報(ネットワークインターフェースID(NetworkInterfaceId))のみ取得を行っています。このとき「sortby()」でプライベートIP順に並び変し、かつ[0]で一番最初の項目を出力しているため、ネットワークインターフェースIDの中でもIPアドレスの値が一番小さいものが一つ選択され、変数(ALLOC_ID)に代入されます。

ALLOC_ID=$(/usr/bin/aws ec2 describe-network-interfaces --region=$REGION \

--filters "Name=availability-zone, Values=$AZ" "Name=status, Values=available" \

--query "sort_by(NetworkInterfaces, &PrivateIpAddress)[].NetworkInterfaceId | [0]" \

--output text)

そして、「attach-network-interface」コマンドでEC2インスタンスにENIをアタッチしています。

「--devide-index」でインデックス番号が1のデバイスを指定し、「--network-interface-id」で直前に取得したネットワークインターフェースID指定し、インスタンスアタッチします。

(なお、インデックス番号が0のデバイスにはデフォルトでプライマリのENIが割り当てられています)

/usr/bin/aws ec2 attach-network-interface --region=$REGION --instance-id=$INSTANCE_ID \

--device-index=1 --network-interface-id=$ALLOC_ID

続いて下記内容では、ホスト名の設定を行います。

「describe-network-interfaces」の「--network-interface-ids」にて今回取得したENIのネットワークインターフェースIDを指定し、そのインターフェースのタグに紐づくホスト名の取得して変数に代入しています。

そして「hostnamectl」コマンドで取得したホスト名をOSへ反映しています。

(こちらの内容はあくまでホスト名をわかりやすくするための操作なので、実装しなくても問題ありません。)

HOST_NAME=$(/usr/bin/aws ec2 describe-network-interfaces --region=$REGION \

--network-interface-ids $ALLOC_ID --query 'NetworkInterfaces[].TagSet[?Key==`HostName`].Value' \

--output text)

sudo hostnamectl set-hostname $HOST_NAME

以上がインスタンスに実装する内容になります。

なお下記内容を前後に記述することにより、{}で囲まれたコマンドの実行が失敗したらシャットダウンされるようにしています。

これにより、AutoScalingで別の新しいインスタンス起動され、別のインスタンスで再度コマンドの実行を試みることが出来ます。

function eni_attach() {

・・・

}

eni_attach || sudo shutdown -h now

以上の内容を、高度な詳細画面のユーザーデータに入力します。

またENI情報の取得はインターネット経由で行われますので、[すべてのインスタンスにパブリックIPアドレスを割り当てます。]のラジオボタンにチェックを入れます。

さらに画面をスクロールし、セキュリティグループとキーペアの設定を行います。

セキュリティグループは内部からアクセス可能なものを選択し、キーペアはインスタンスへのアクセスに利用できるものを選択します。

そして注意事項にチェックを付けた後、[起動設定の作成]をクリックします。

「正常に作成されました」のメッセージが表示され、作成した起動設定が追加されていれば成功です。

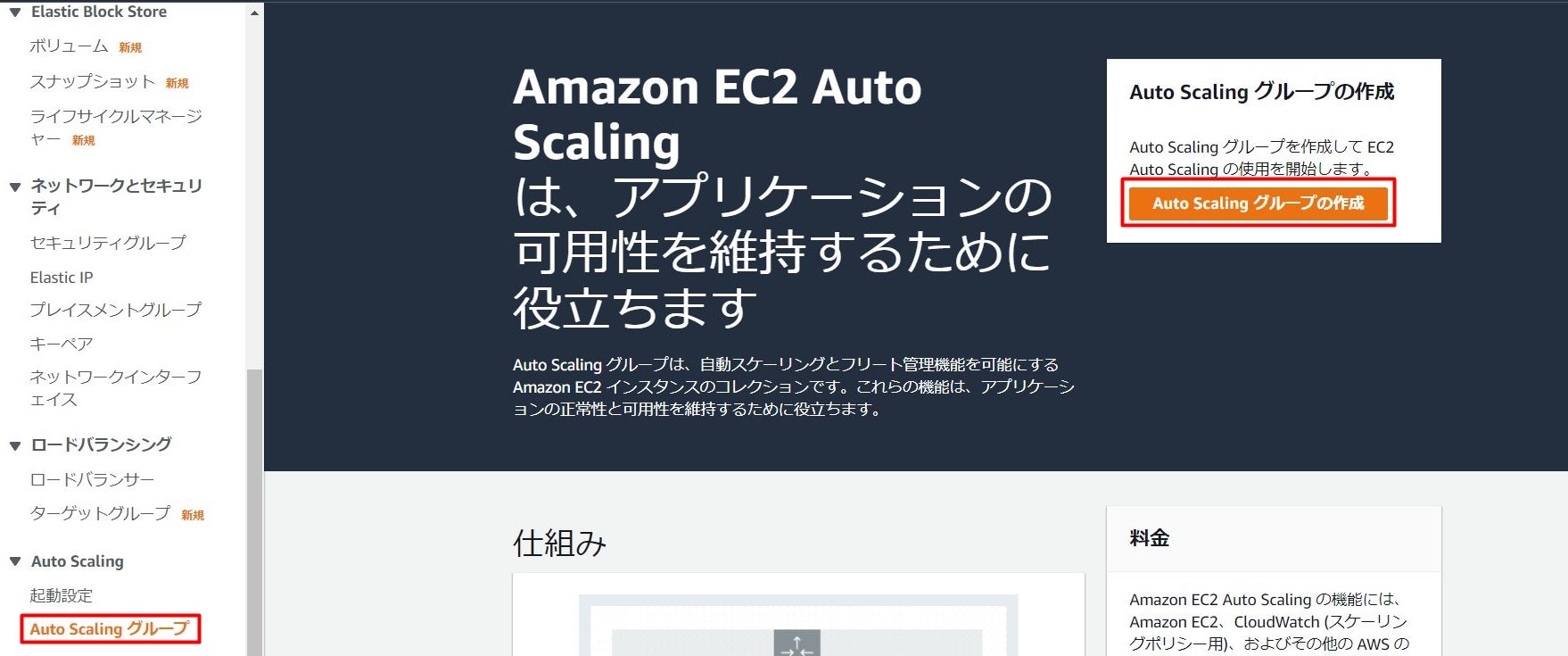

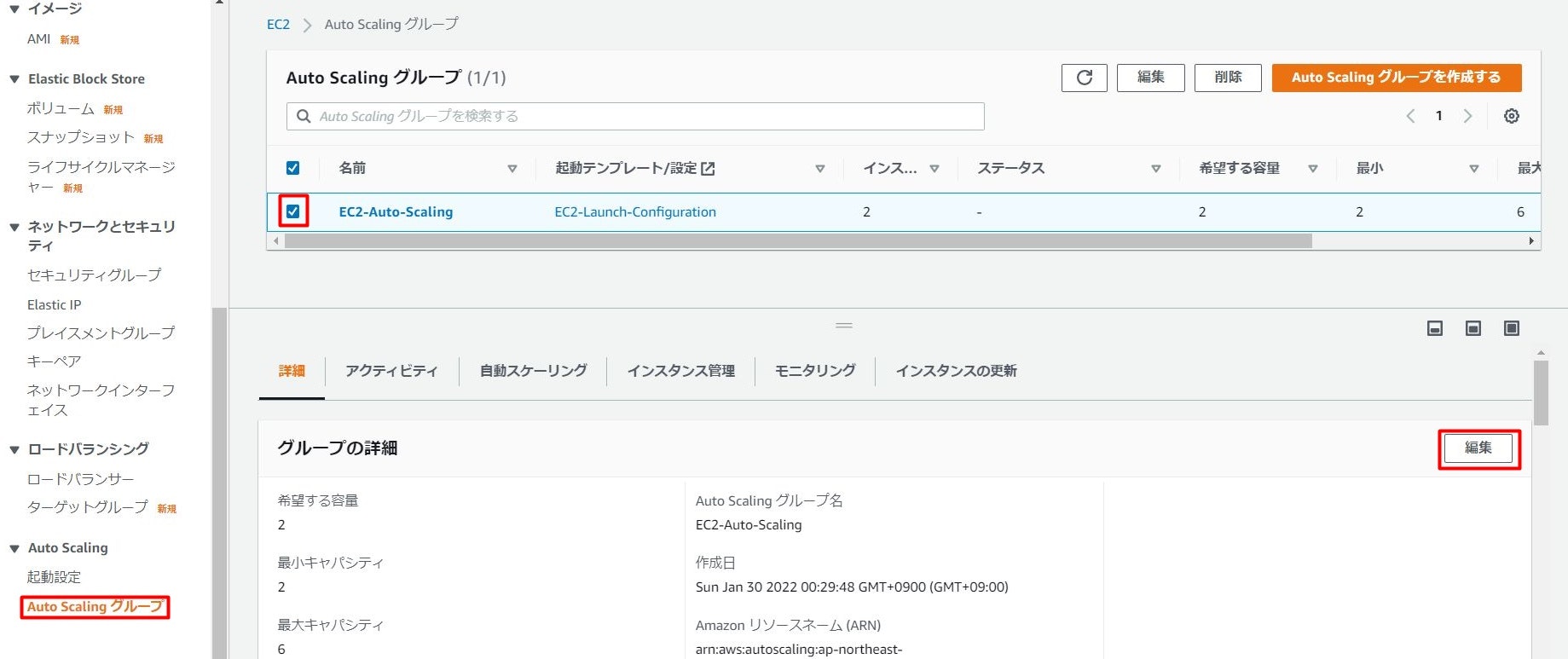

④AutoScalingグループの作成

最後にAutoScalingグループの作成を行います。

EC2のコンソール画面の左ペインから[Auto Scaling グループ]を選択し、右上の[Auto Scaling グループの作成]をクリックします。

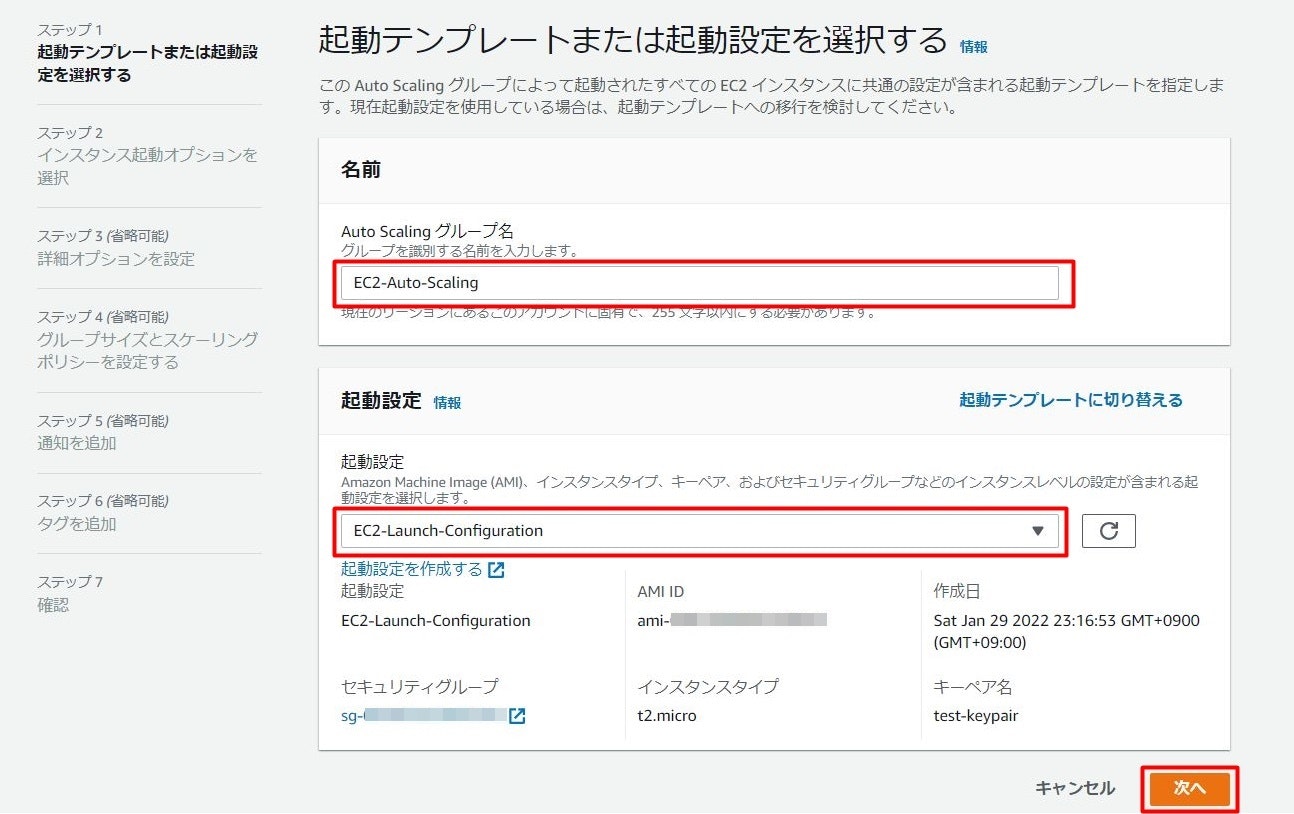

遷移した画面にてAuto Scalingグループ名(ここでは「EC2-Auto-Scaling」とします)を入力します。

さらに起動テンプレートから起動設定に切り替えて、作成した起動設定を選択し、[次へ]をクリックします。

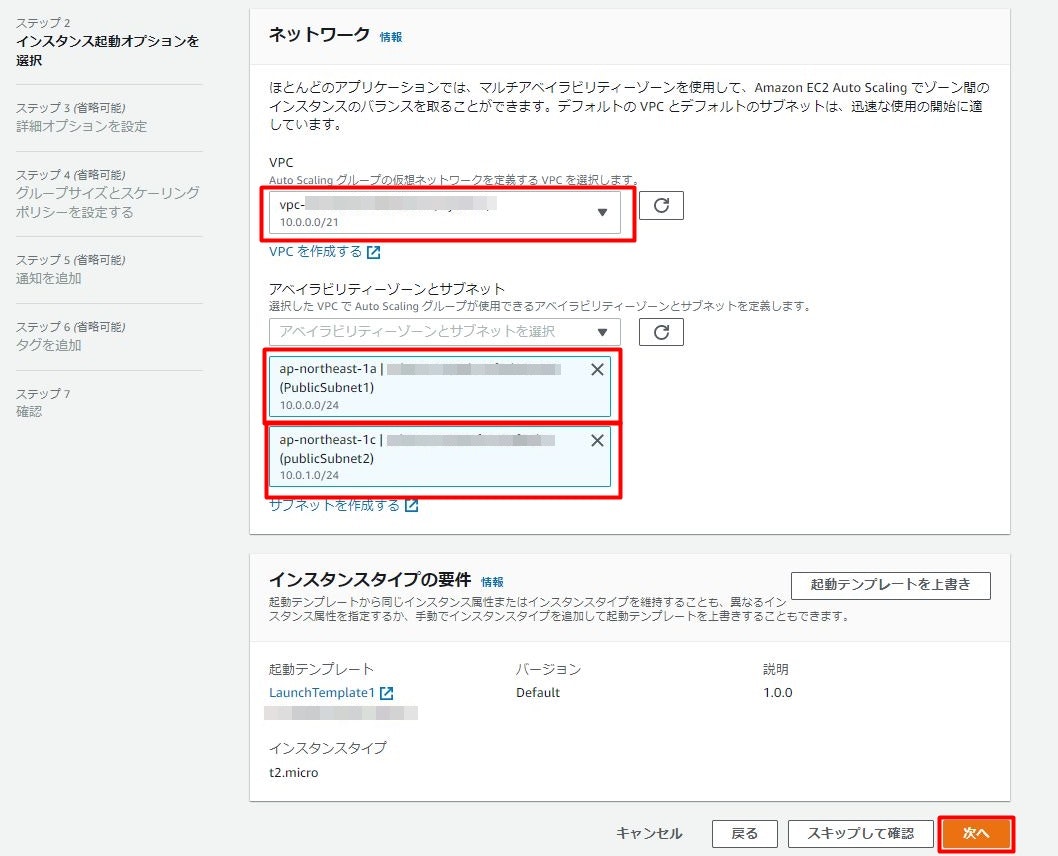

次にネットワークの設定を行います。

インスタンスを起動するVPCとアベイラビリティゾーン(セカンダリENIのプールを作成したゾーン)を設定し、[次へ]をクリックします。

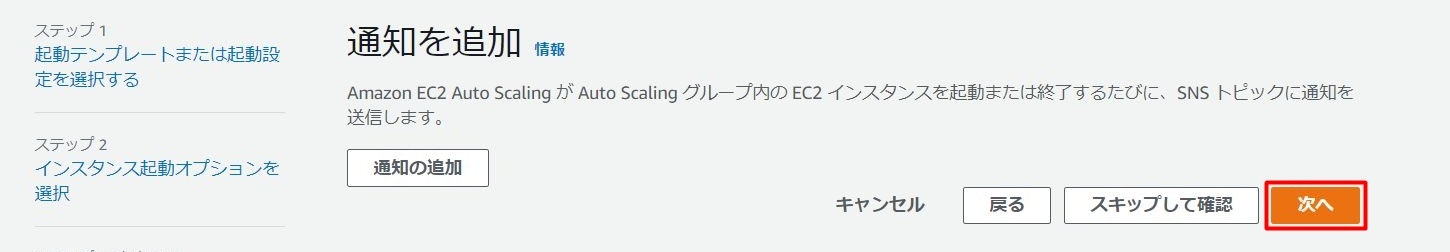

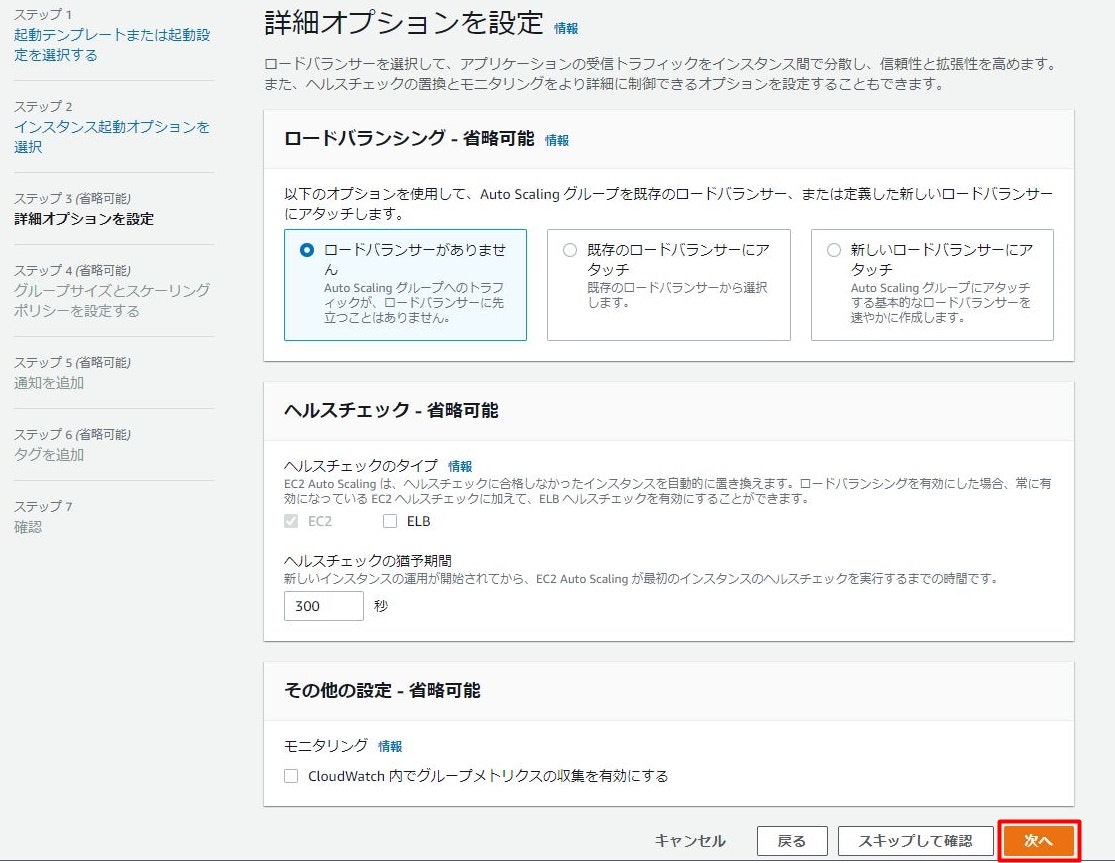

詳細オプションの設定画面に遷移します。

今回ロードバランサーは作成していないためロードバランシングの項目の設定はせず、その他の項目も特に設定はせずに[次へ]をクリックします。

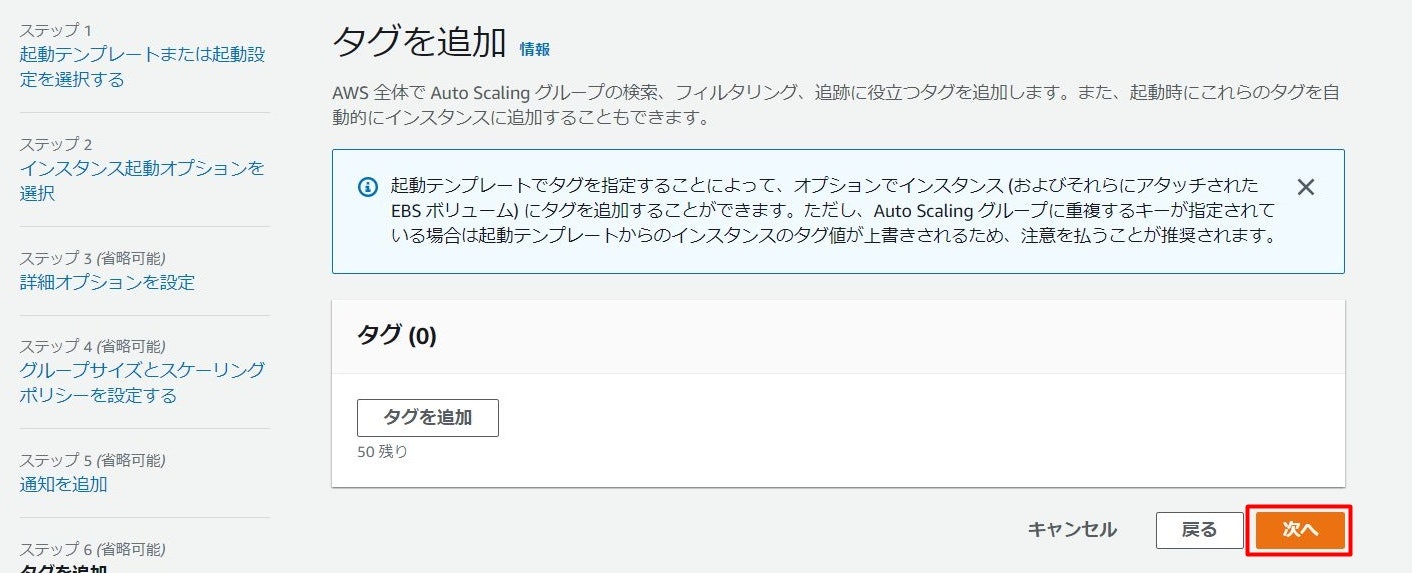

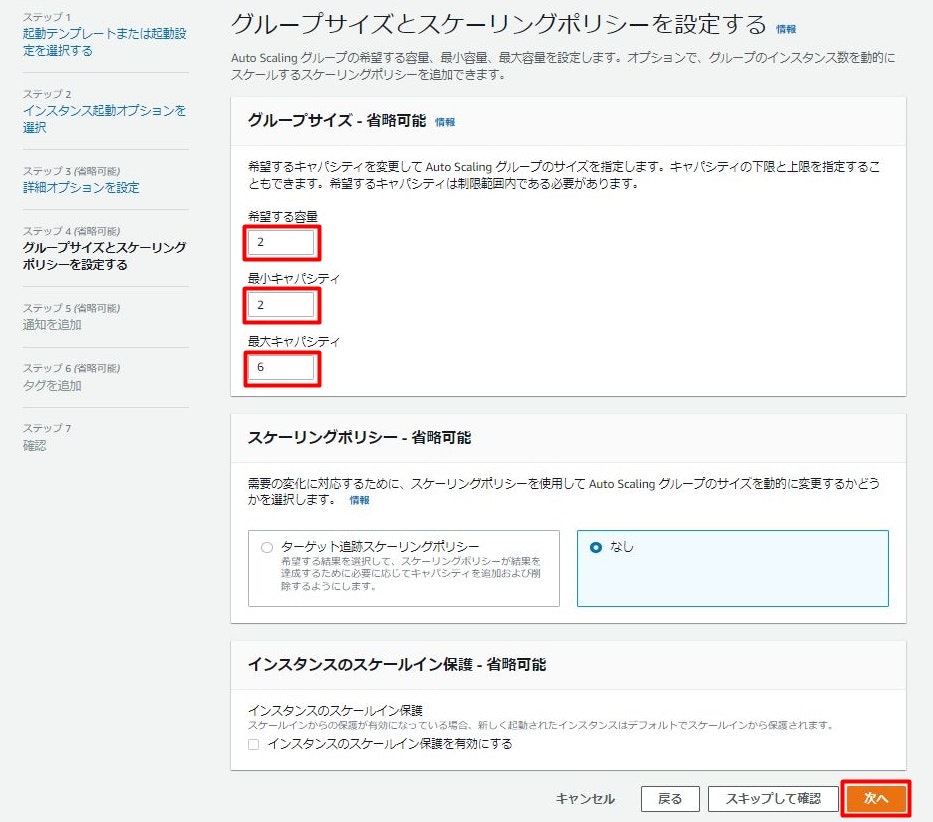

グループサイズの設定を行います。

今回は希望する容量2、最小キャパシティ2、最大キャパシティ6とします。

そしてスケーリングポリシーは今回設定せず、[次へ]をクリックします。

最後に確認画面にて、ここまで設定した通りの内容が設定されていることを確認したら、[Auto Scaling グループを作成]をクリックします。

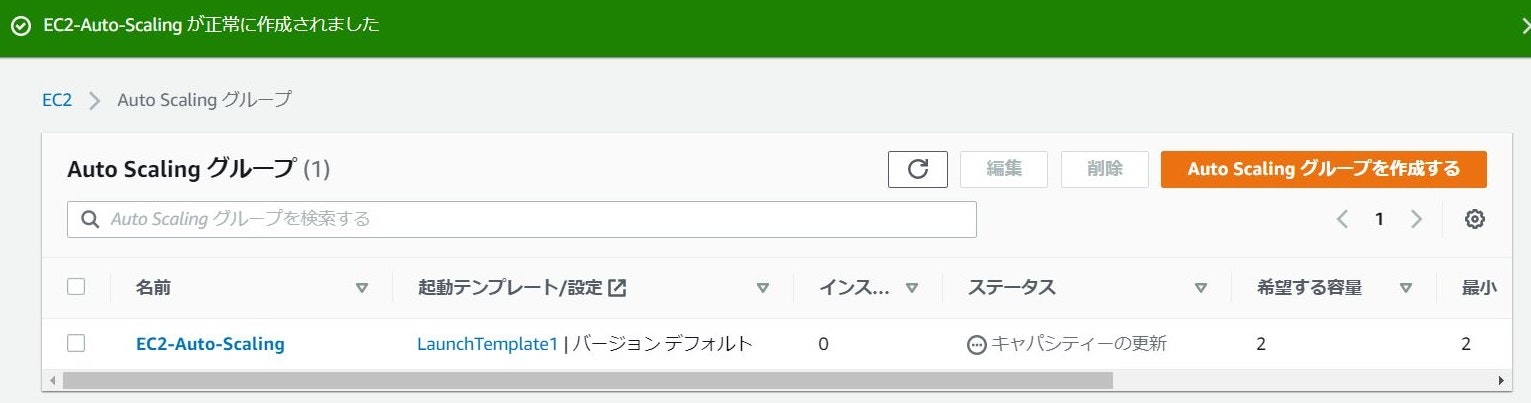

「正常に作成されました」のメッセージが表示され、作成したAutoScalingグループが追加されていれば成功です。

しばらくすると、AZ-aとAZ-cに1つずつインスタンスが立ち上がってくることが確認できます。

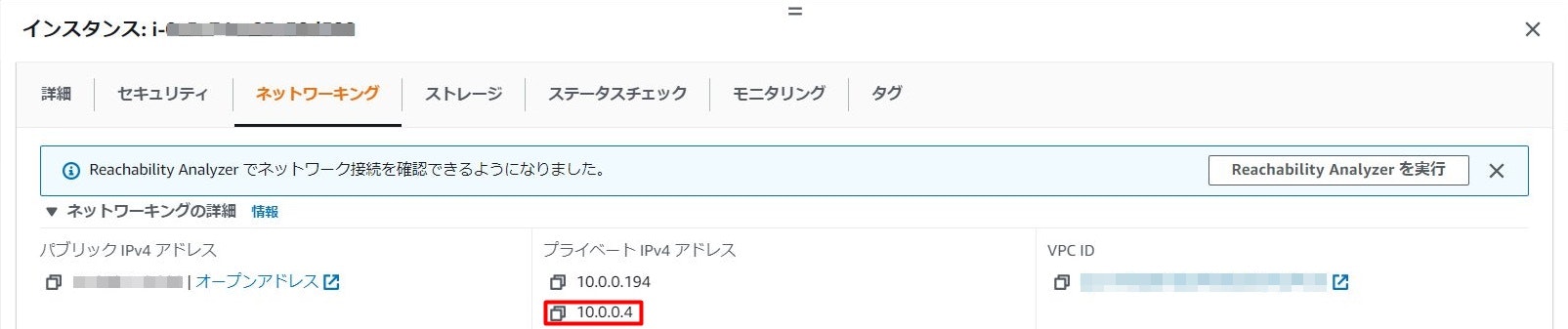

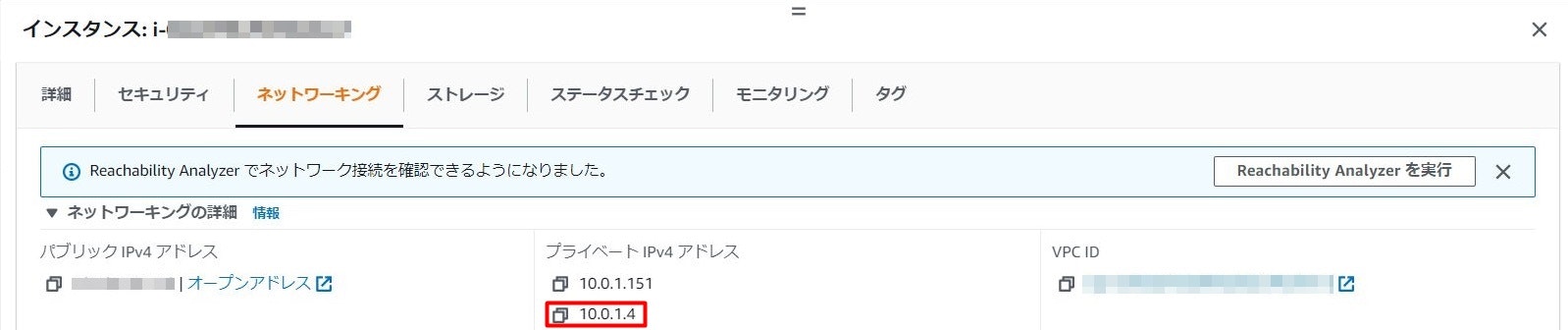

また各インスタンスのネットワーキング情報を確認すると、セカンダリENIのプライベートIPアドレスが作成できていることが確認できます。

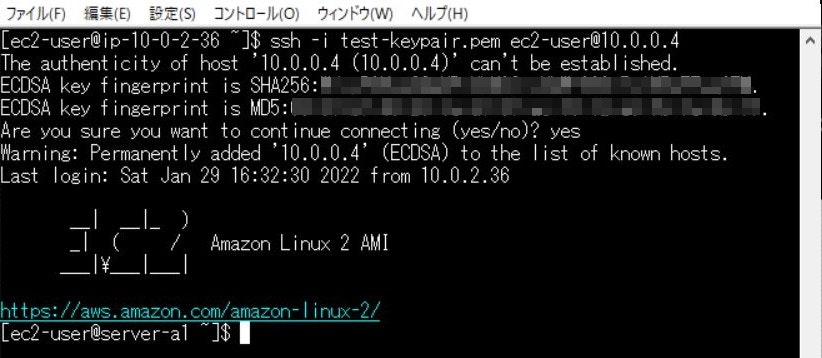

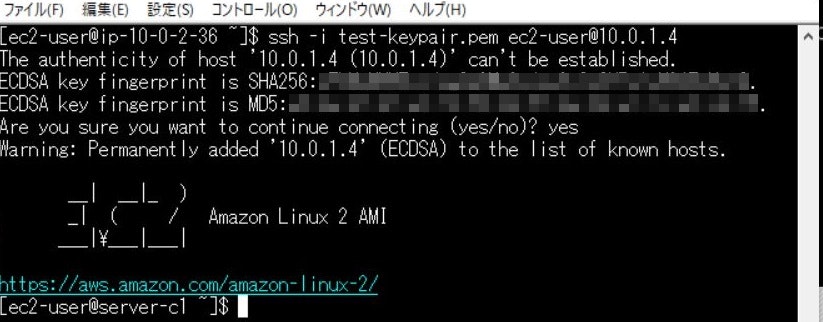

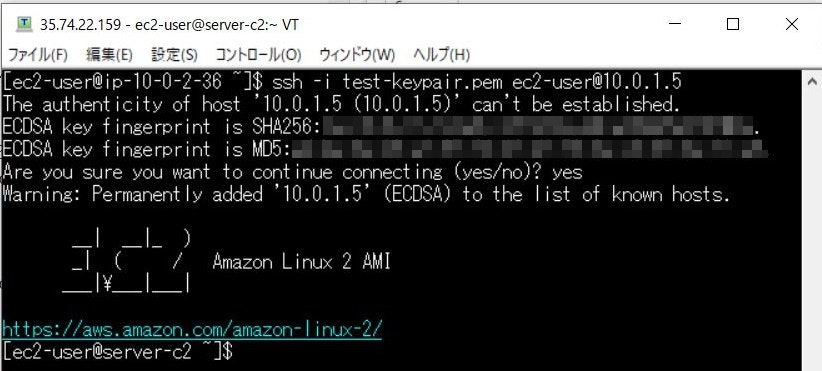

そして各インスタンスにセカンダリENIのプライベートIPアドレスを指定してSSH接続を試みると、問題なくログインすることができ、またENIに紐づくホスト名がインスタンスに設定されていることを確認できます。

【AZ-aのインスタンス】

【AZ-cのインスタンス】

以上にて、全設定は完了となります。

動作確認

試しにスケールアウトで新たにインスタンスを起動した際に、ENIがちゃんとアタッチされ、ログインができるか確認してみます。

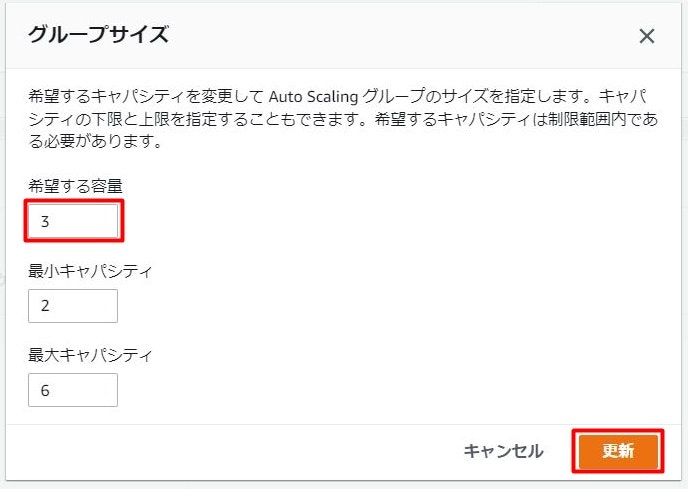

[Auto Scaling グループ]から今回作成したグループを選択し、[編集]をクリックします。

グループサイズの希望する容量を2→3に変更し、[更新]ボタンをクリックします。

すると新しいインスタンスが立ち上がってくることが確認できます。

起動されたインスタンスのネットワーキング情報を確認してみると、ちゃんとセカンダリENIのプライベートIPアドレスがアタッチされていることが確認できました。

さらにセカンダリENIのプライベートIPアドレスを指定してSSH接続を試みると、問題なくログインすることができ、またENIに紐づくホスト名がインスタンスに設定されていました。

おわりに

AutoScalingを活用している際に、プライベートIPアドレスが毎回変わり固定でアクセスできず困っていたので、いろいろと調べて検証しているうちに本実装に辿り着きました。

本記事の内容が同じように困っている方の一助となれば幸いです。