コンテナセキュリティで気をつける4箇所

コンテナ環境へのセキュリティ対策は何処に対して気を付ければいいのか

コンテナ環境への攻撃例や対策について知ってみたい

といった疑問や興味をお持ちの方へ

今回は、コンテナセキュリティでまず気を付けたい4箇所についてまとめたので紹介します。

目次

コンテナについて軽く説明

最初にコンテナ技術について知らない方に向けてコンテナとは何かについて説明します。

1.語源のコンテナについて

以下の写真の船に積まれている四角い箱がコンテナです。

写真では船ですが、鉄道・自動車の様に異なる輸送手段間で積み替えが簡単に行えます。

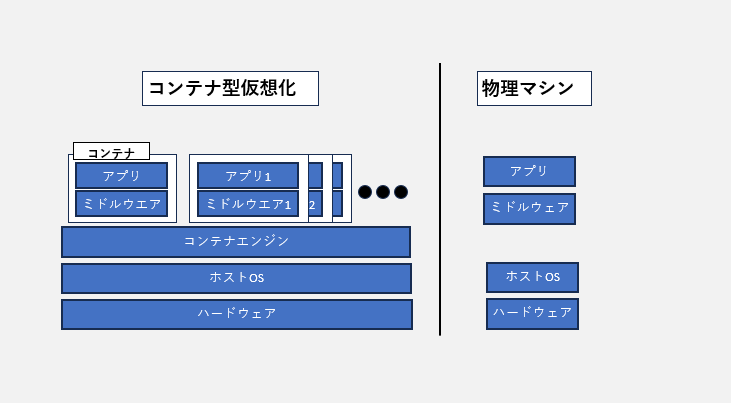

2.ITで言うコンテナの構成例について紹介

物理マシンの構成はイメージの補助(ノートPC等身近な例)として記載してます。

コンテナ型仮想化とは、ホストOS上で「コンテナ」といわれるアプリケーションの実行環境を構築できる仮想化技術の1つの事です。

コンテナ(図のミドルウェアとアプリ)はアプリを実行する環境をパッケージ化したものです。

コンテナ部分を実行するのにコンテナエンジン(Docker等)が必要となります。

3.コンテナを使うメリット

以下の様なメリットがあります

・コンテナの実行環境があればアプリが起動出来る為 異なる環境への移動がスムーズ

・コンテナ部分にOSが無い為 アプリの起動時間や処理が短縮できる

・コンテナ部分を複数起動できる為 バックアップが容易

コンテナセキュリティで気をつける4箇所

それでは、コンテナセキュリティでまず気を付けたい4箇所を紹介します

コンテナ特有の内容を対象としてます

順に確認していきます。

各内容にはイメージとして影響と対策を書いてます。

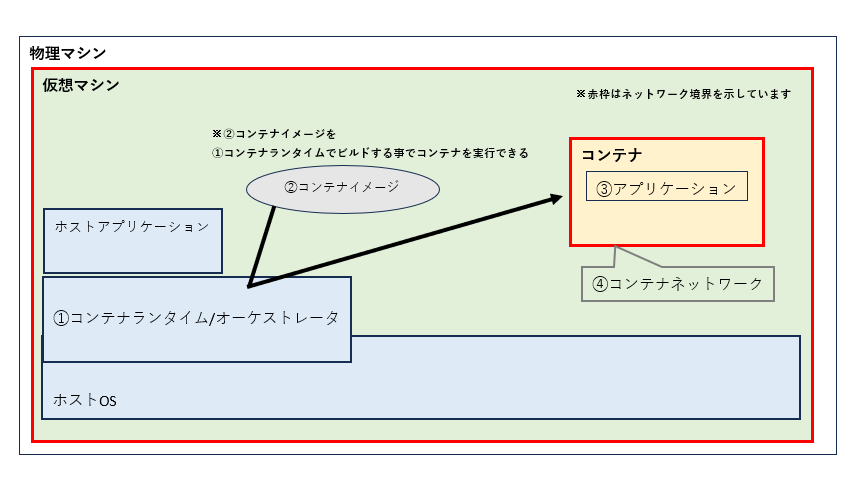

①イメージをビルドする為のマシン

イメージをビルドするためのマシンに攻撃者が侵入した場合、

Docker Desktopの様なDocker環境を構築できるツールやコンテナ化したワークロードのデプロイやスケーリング管理ができるコンテナオーケストレーションプラットフォーム(Kubernetesなど)を操作する事でコンテナの構築方法を変更したり、悪意のあるコードを挿入する事で本番環境上のコンテナにバックドアを仕込むことも可能です。

上記に加え、監査ログにユーザのIDでなくデーモンプロセスのIDが記録される事から、コード挿入した者の特定が困難になるという情報もあります。

参考記事:Podman: A more secure way to run containers

対策としては、ビルドする為の環境へのアクセス制御、脆弱性管理、非特権ビルドを行えるツール(BuildKit,podman)を利用する等があります。

アクセス制御は、認証・認可・監査だけでなく、最小特権の原則等のセキュリティ対策を含んだ表現として書いてます

②コンテナイメージ

環境構築の手間を省くため、身元不明のコンテナイメージをダウンロードし使用した場合、

マルウェアが混入していたり、コンテナイメージに必要以上の権限の設定やネットワーク設定の不備により環境内の他のコンテナまたはホストを攻撃されたり、ネットワークリスクが発生したりします。

含まれている全てのコンポーネントが最新の状態であってもリスクのある状態となる危険性があります。

対策としては、発行元が検証されたイメージのみ使用や不審な動作を検知する為のツールを導入する等があります。

筆者の選ぶおすすめのツール:MetricFire

③コンテナ内のアプリケーション

作成時から日が経った状態のコンテナイメージを使用した場合、コンテナイメージが作成時の内容から変わらない為イメージに含まれるアプリケーションはバージョンが古い(脆弱性のある)状態でデプロイされます。

対策としては、コンテナイメージスキャンツールを使用し、例えば以下のタイミングで定期スキャンをする等があります。

・CI/CDパイプラインに合わせてソースコードリポジトリにpushする前

・コンテナイメージビルド直後にスキャン

・イメージがビルドされた後

筆者の選ぶおすすめのツール1:Jfrog xray

筆者の選ぶおすすめのツール2(オープンソース):Trivy

④コンテナネットワーク

コンテナでは、他のコンテナや別のホスト、システムとの通信等があります。

コンテナへのインバウンド/アウトバンド通信を整理し、アクセス制御を正しく行う事で外部からの不正アクセス、内部に侵入された際の被害の最小化、内部からの情報漏洩について対策が必要です。

まとめ

今回は、コンテナセキュリティでまず気を付けたい部分を4箇所お伝えしました。

筆者はコンテナセキュリティは通常よりも堅牢なイメージを持っていましたが調査してみると

意外と注意するポイントが多いなと感じました。

更に詳しく確認したい方は、以下のコンテナセキュリティガイドを確認してください。

参考にした情報

参考1:NIST Special Publication 800-190 アプリケーションコンテナセキュリティガイド

参考2:コンテナセキュリティ Liz Rice著

参考3:コンテナ型仮想化とは、クラウド展開に便利な進化中の仮想化技術