お世話になります。

Microsoft365/AzureのサブセットであるIntuneが進化を続けているということでテストしてみました。

ゴール:

- シングルアプリ起動のシンクライアント端末(キオスク)を作る

- マルチアプリ起動の 〃

- AzureADとの連携検証、コンフィグ変更検証

環境:

Win10 Enteprise SA 64bit(Hyper-V仮想マシン)

試用ライセンス:

Azure Active Directory Premium P1

Intune

Intune Device License

その他:

DEM(デバイス登録マネージャ)

Autopilot

=============================================

まず、MS365でIntuneのライセンスを試用登録します。

Intune Deviceライセンスというのは今回初めて試すのでよくわかっていない状態ですが、一応申し込みをしておきます。

次に、DEM(Device Enrollment Manager)というユーザを作成します。

これはMS365テナントでひとつ代表アカウントとして作るのがいいでしょう。

(例:demadmin@yourtenants.onmicrosoft.com)

続いて、Win10の仮想マシンをHyperVでデプロイします。

ドメイン未参加で、ローカルアカウントのみの状態です。

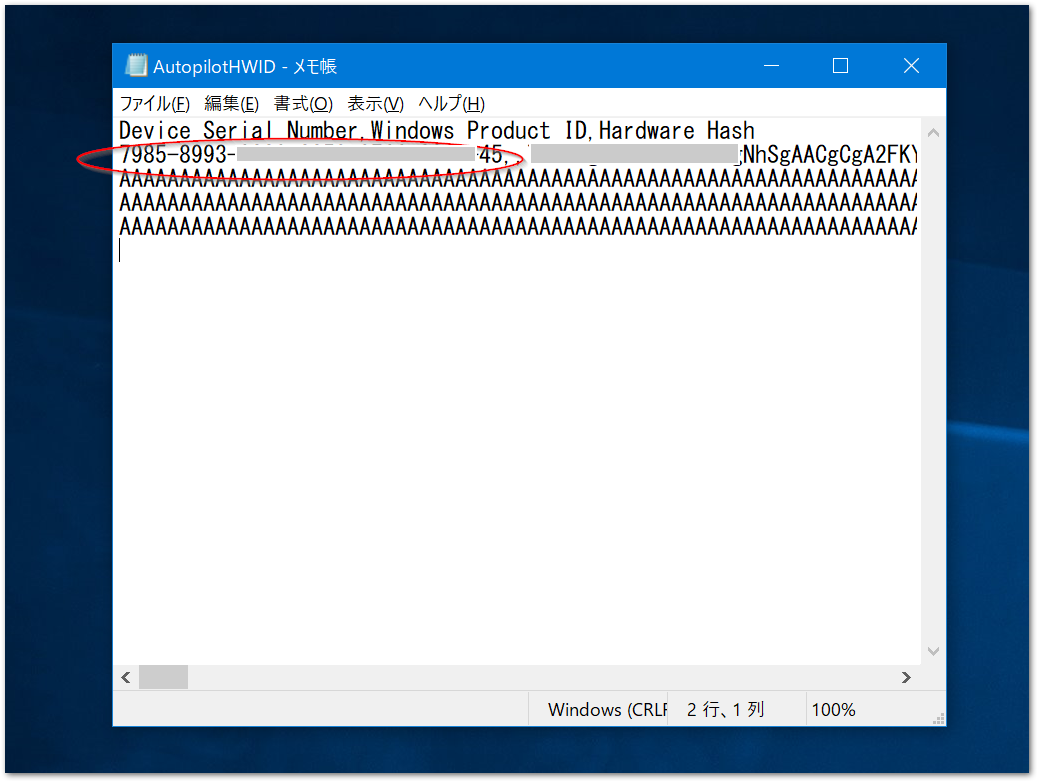

今回、OSを初期化しつつAutopilotでAAD参加と、キオスク構成のロードを同時に行いたいと思います。まずはPowershellでデバイスのシリアル番号をCSVに出力します。

こちらのサイトを参考にさせて頂きました。

https://www.ether-zone.com/device-reset-autopilot/

md c:\HWID

Set-Location c:\HWID

Set-ExecutionPolicy -Scope Process -ExecutionPolicy Unrestricted -Force

Install-Script -Name Get-WindowsAutopilotInfo -Force

$env:Path += ";C:\Program Files\WindowsPowerShell\Scripts"

Get-WindowsAutopilotInfo.ps1 -OutputFile AutopilotHWID.csv

このようなCSVが出力されます。仮想マシンからIntuneを操作するメインPCに移動しておきます。

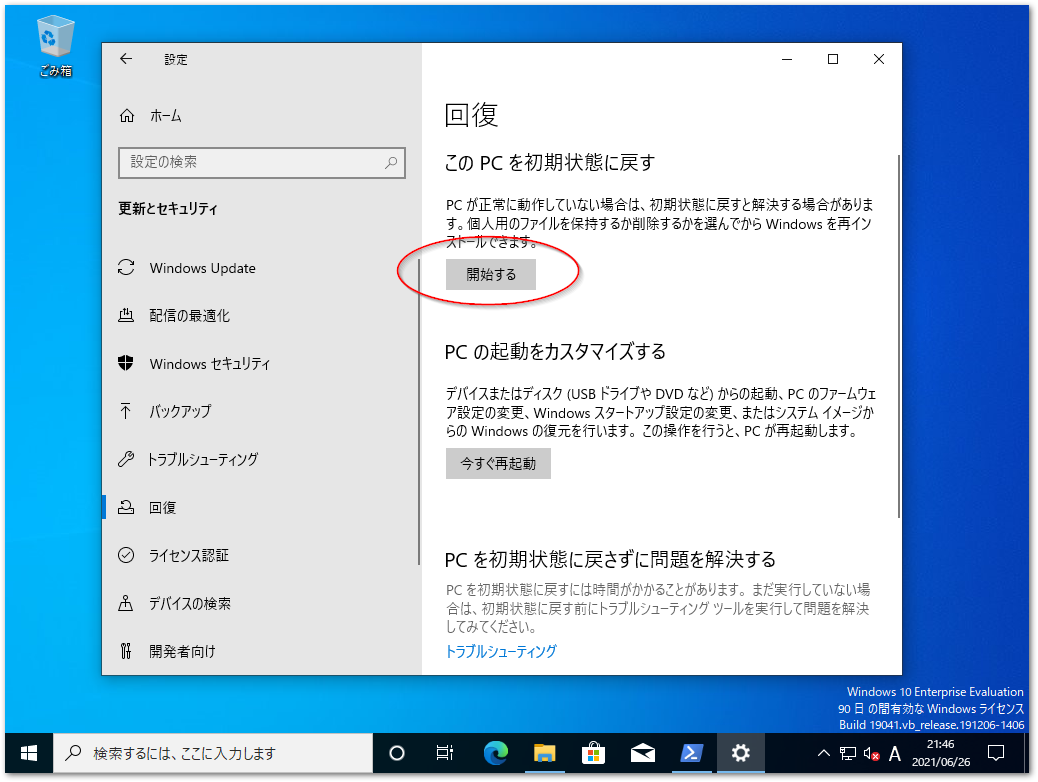

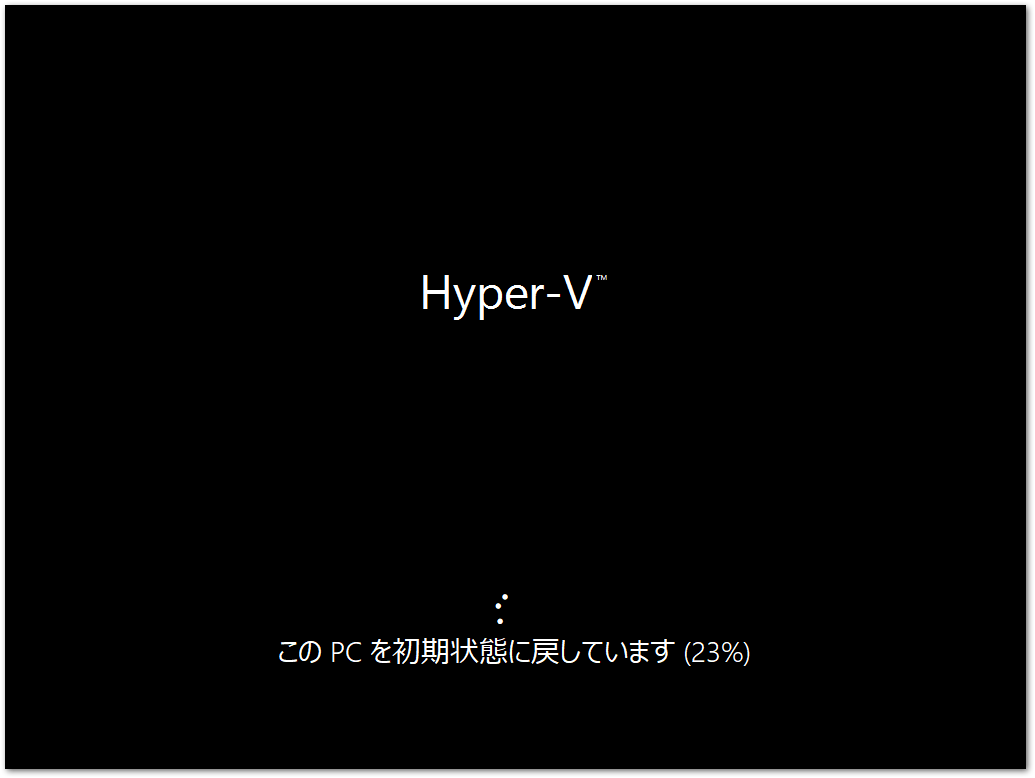

以下の手順で、仮想マシンを初期状態に戻します。

やり直せるようにチェックポイントを作成しておきます。

初期化には15分ほどかかるため、Intuneの画面に戻ります。

AutoPilotデバイスの登録をします。先ほどのCSVをアップロードします。

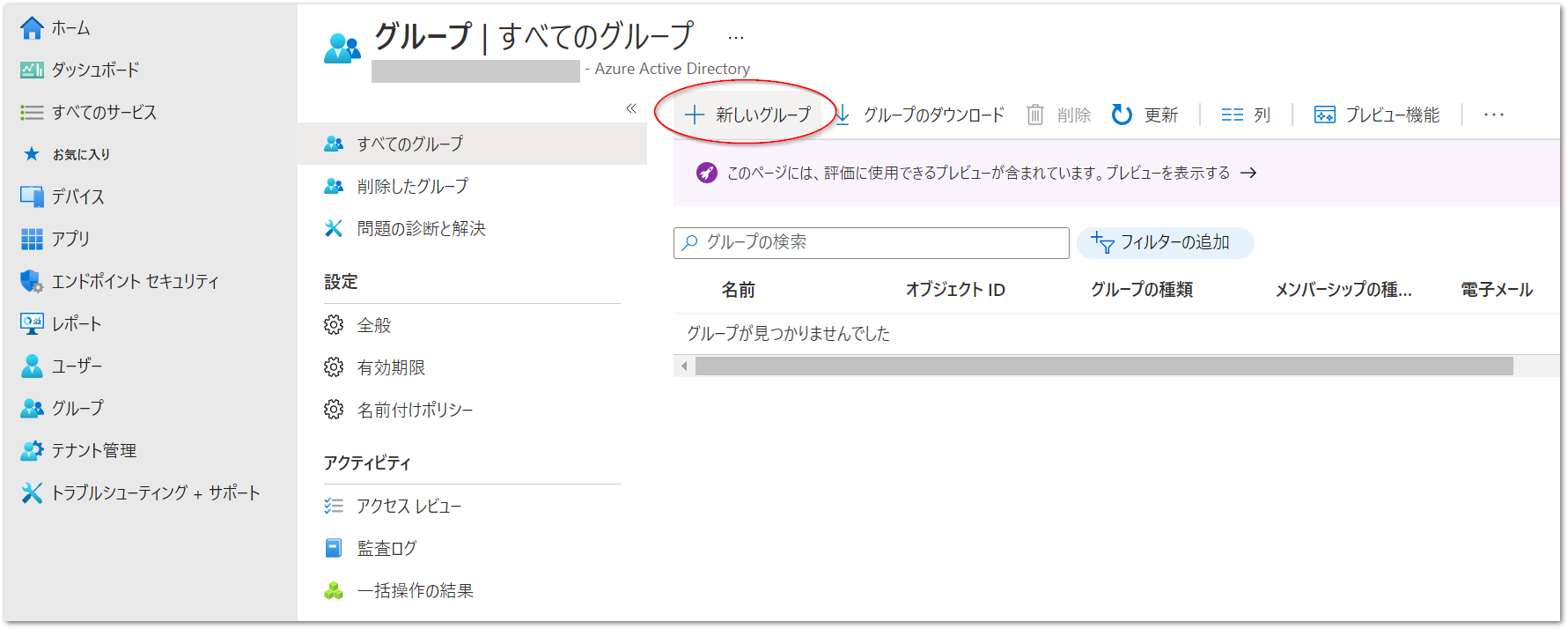

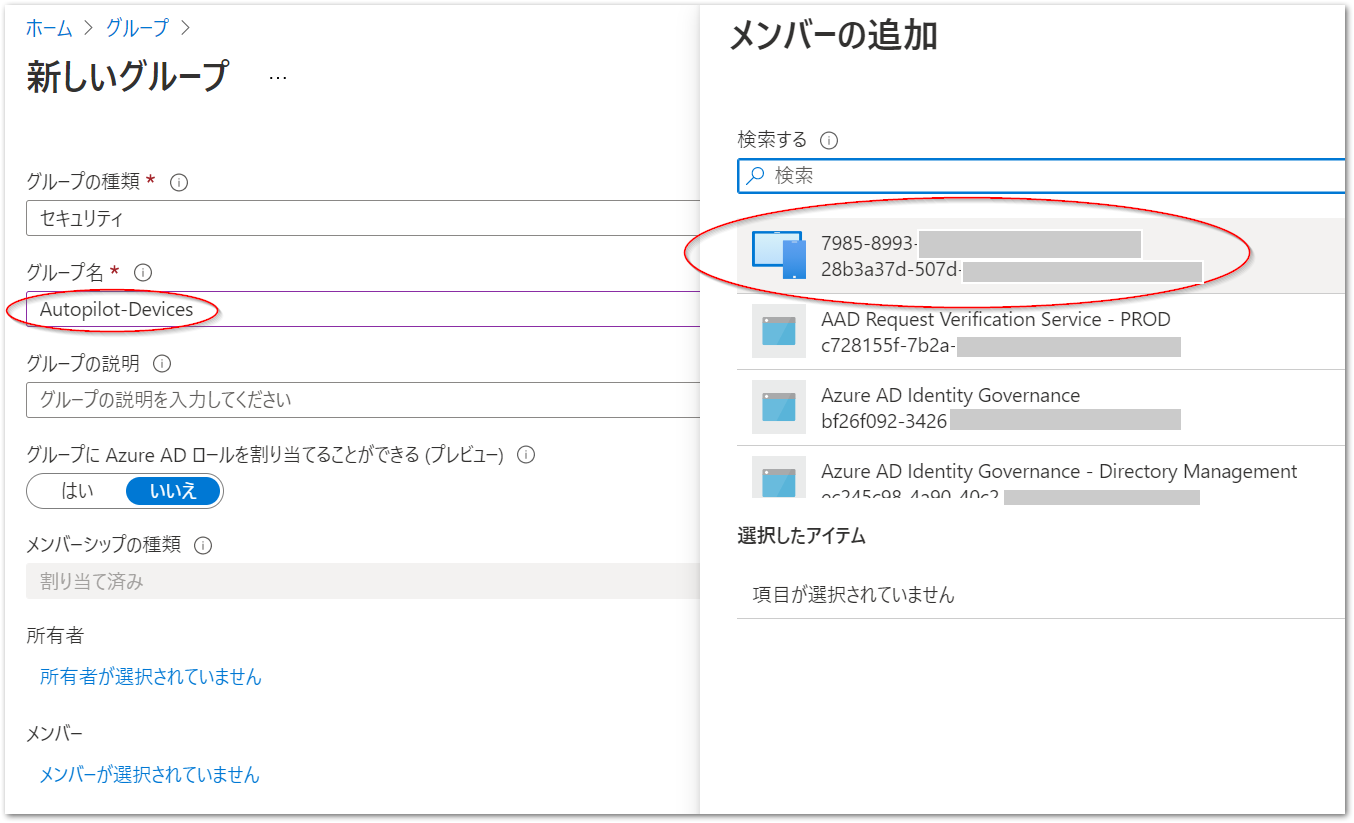

続いてAutopilot用のグループを作ります。各デバイスはここに事前登録しておくことで、Autopilotによるゼロタッチ/ライトタッチプロビジョニングができるようになります。

登録したマシンに名前を付けておきます。後からいつでも変更できます。

続いてAutopilotプロファイルを作成します。

プロファイルのパラメータを指定します。

配置モード:「ユーザドリブン」にしましたが、「自動展開(プレビュー)」でもできるかもしれません。今回はIT管理者(DEMユーザ)が大量のPCをキッティングする想定なので、ユーザドリブンを選択しました。

グループ等を割り当てて完了します。

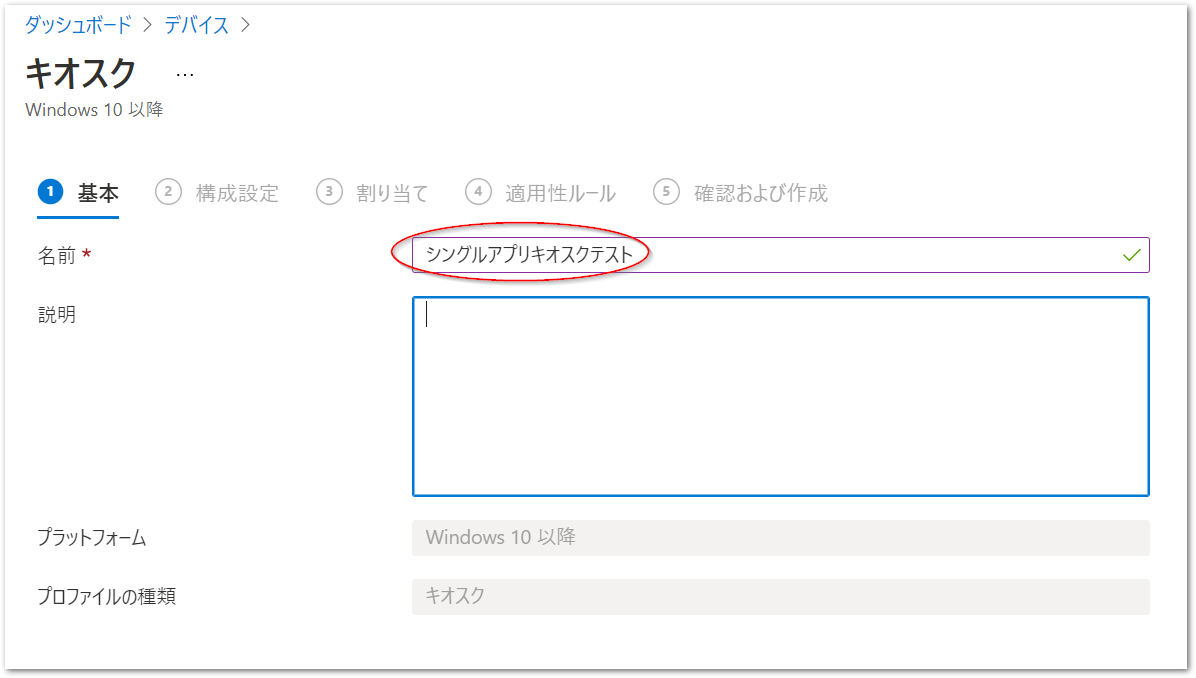

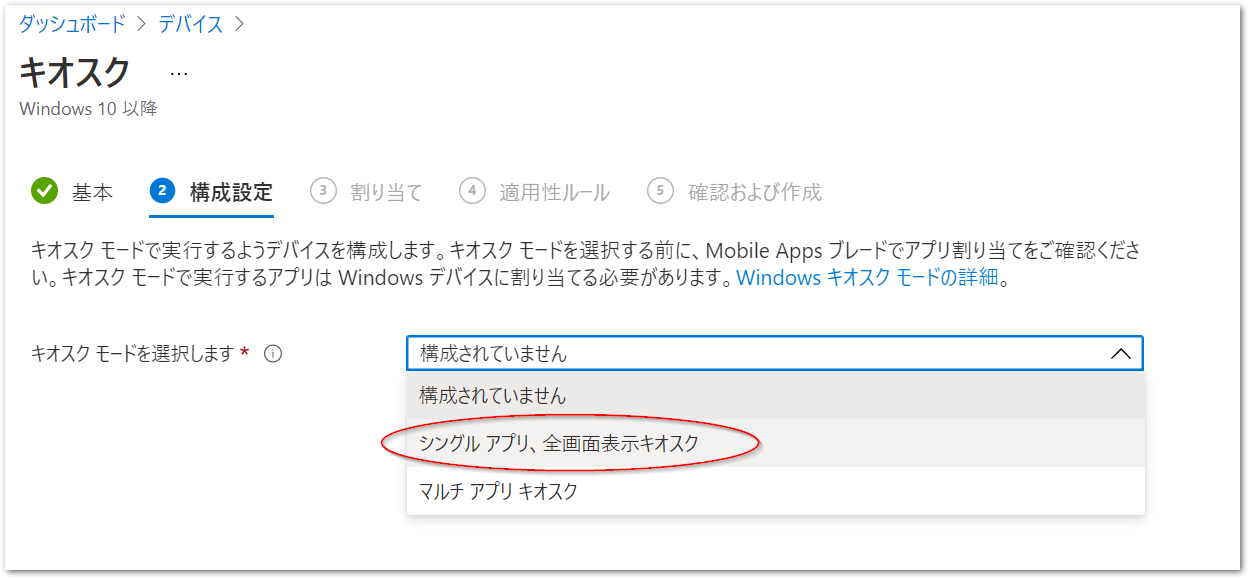

次に、シンクライアント用の管理テンプレート(キオスク)を適用します。「Autopilotプロファイル」とは別の、「Intune 構成プロファイル」という扱いです。

次のように設定します。ブラウザが自動的に立ち上がり、Yahooを表示するという想定です。

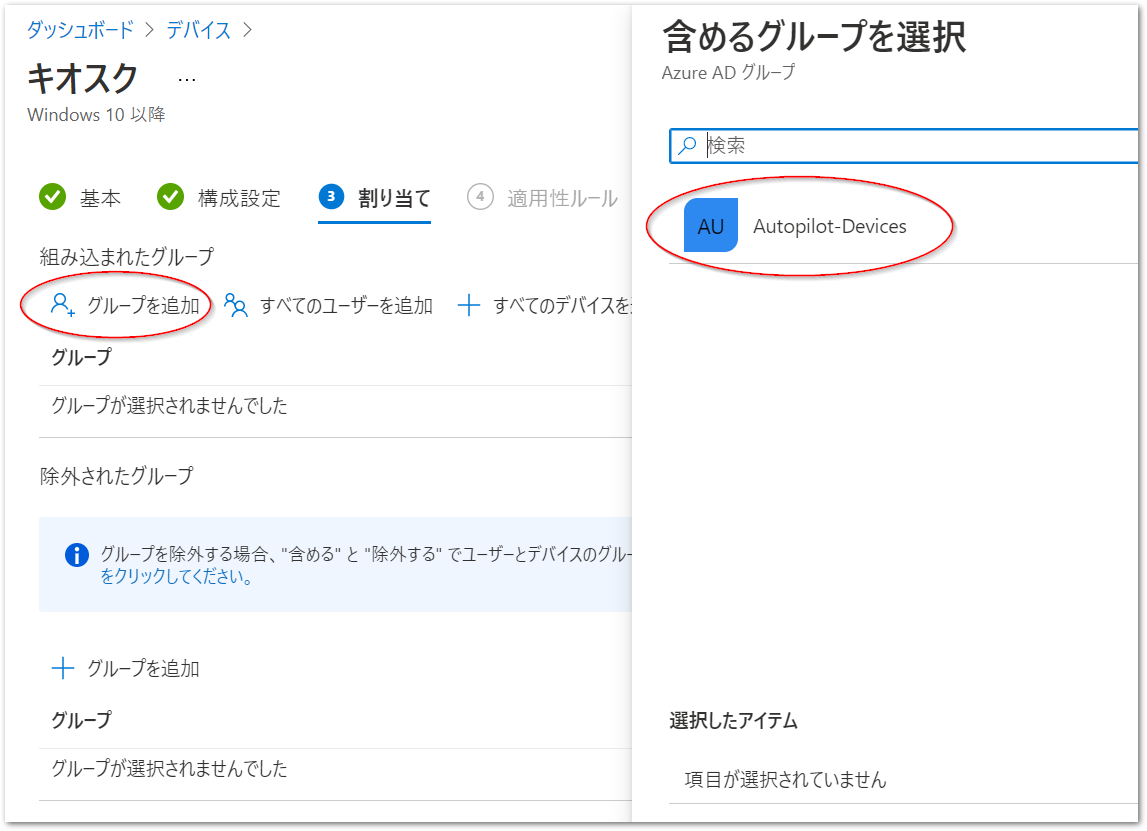

Autopilotグループに適用します。

仮想マシンに戻り、OSが初期化されるまで待ちます。

再起動されたあと、一般的なOOBE展開の質問(IMEや言語の選択)が一切出ずに、DEMユーザのパスワードが効かれます。こうなれば成功です。

あとは自動的に展開されていきます。ゼロ(ライト)タッチプロビジョニングですね。

Yahooの画面が表示されました。一般的なブラウザと違うのは、右上に「セッションを終了する」というボタンがある点です。

これを押すと、即座にCookieやセッションが初期化され、Yahooがリロードされます。

図書館やホテルなどのキオスクPC端末を想定した作りになっています。

あとはAzureADユーザーでログインしたらEdge IDに自動ログインし、業務システムWebサイトにSSOログインなどできれば、ユーザーは端末にログインするだけですぐに業務が開始できるようになり、シンクライアント端末として完成に近づくかと思います。

その場合はユーザー1人あたりにIntuneライセンスが必要になります。(Deviceライセンスは文字通り「ゼロクライアント」運用となり、AADユーザーでの利用を想定していないと思われます)

以下のサイトを参考にさせて頂きました。

https://zenn.dev/thdy/articles/010beeb20a96fb195174

デバイスライセンスは少し安い分、AADでの端末認証とSSO連携はできない、と考えるのがよさそうです。(=ログイン後のブラウザやアプリでのID認証となる)。詳細なログ監査を取る目的などがなければ、運用もそちらのほうがシンプルかもしれません。

なおいずれの場合でもエクスプローラや設定画面が開けませんし、情報が端末に残ることはありませんので、シンクライアントのように使えます。

===========================================

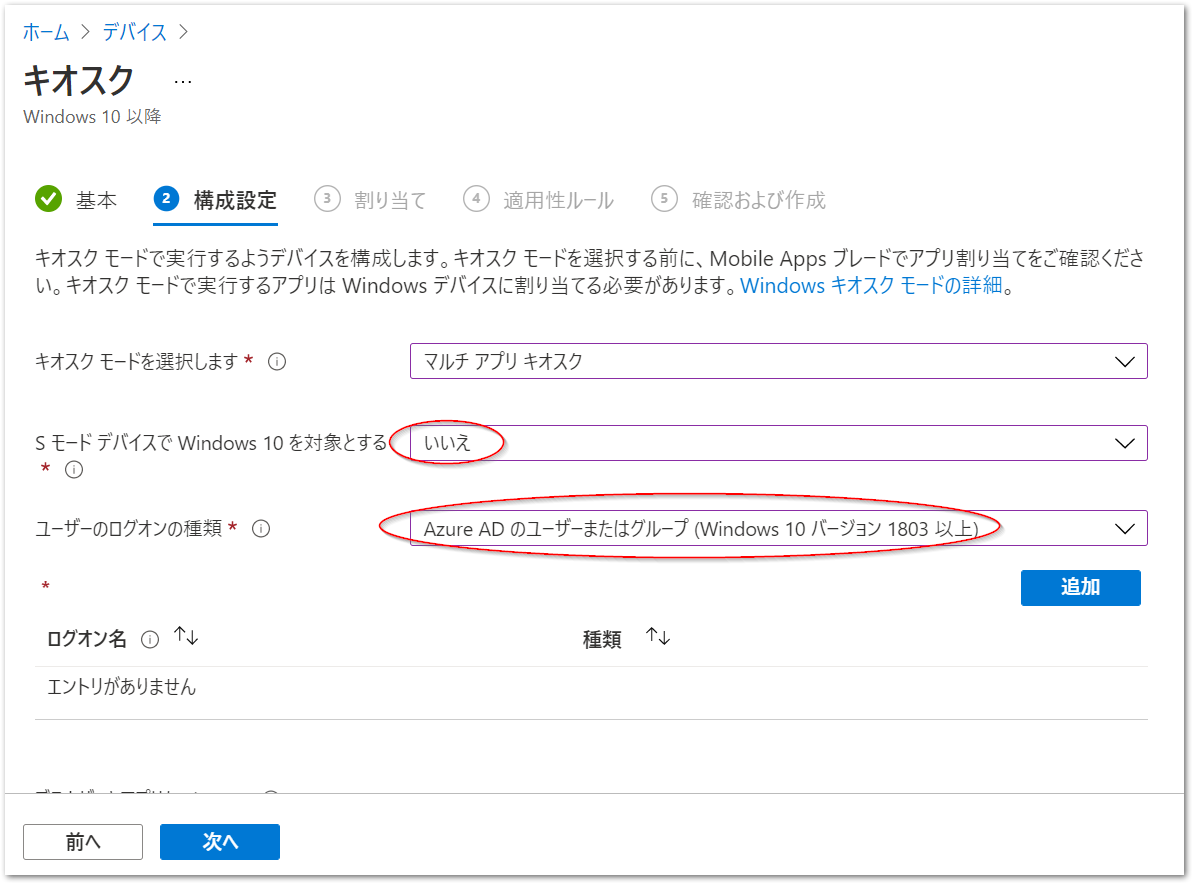

続いてマルチアプリの端末プロファイルを作成してみます。

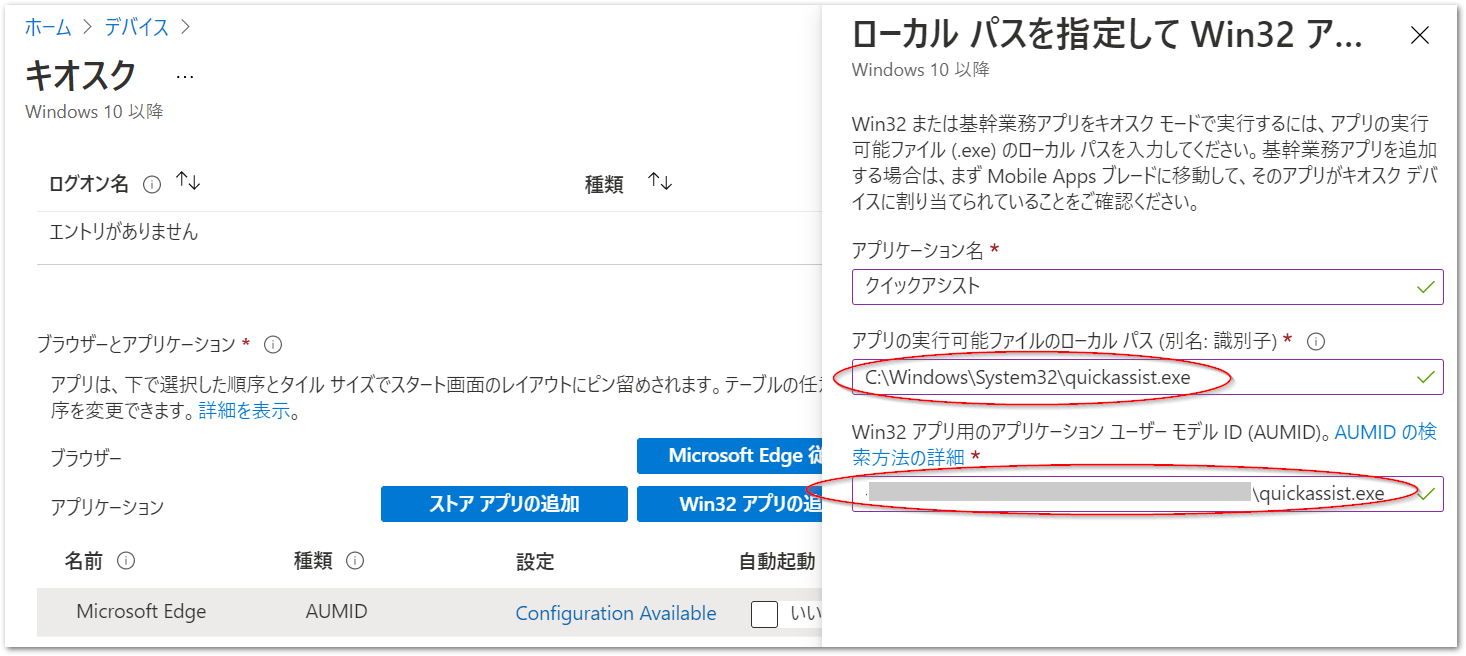

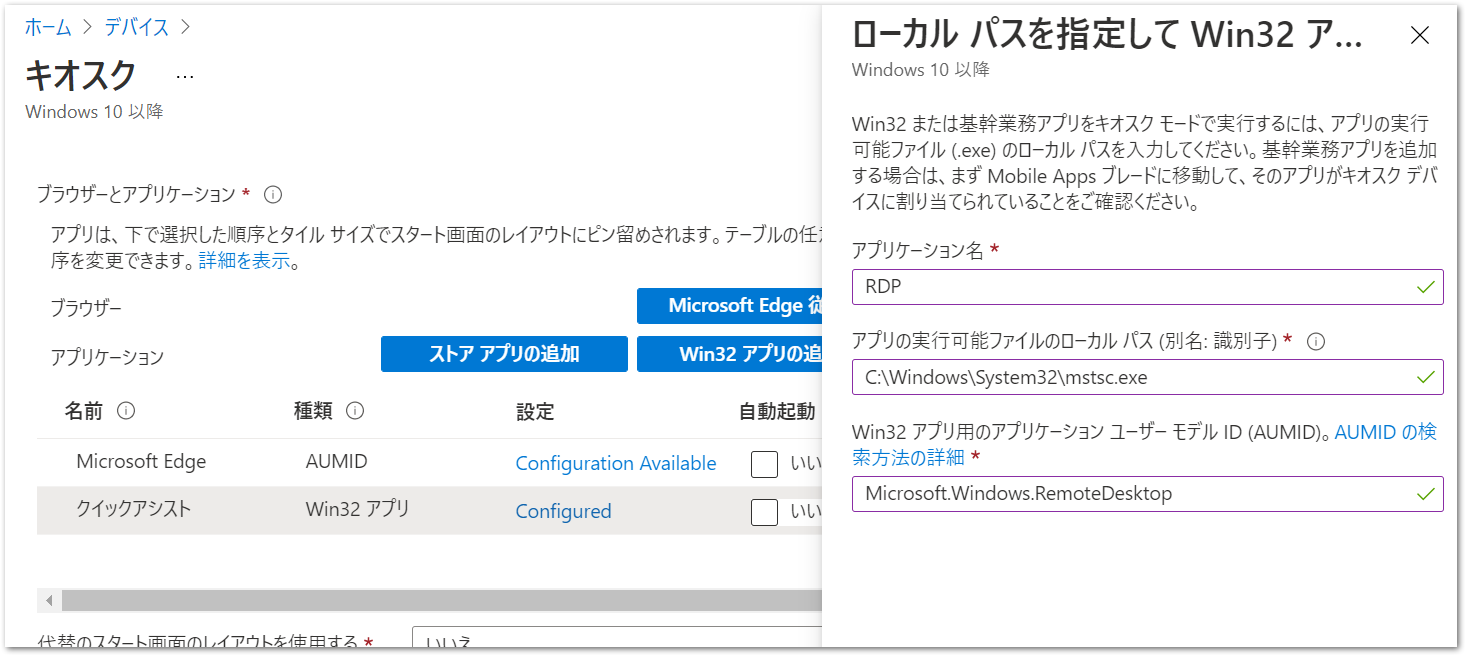

get-StartApps

コマンドを使って、RDPクライアント・Edge・クイックアシスト・SnippingtoolのAUMIDを取得します。

以下のサイトを参考にさせて頂きました。

https://techblog.zozo.com/entry/wvd-multiappkiosk#%E3%83%9E%E3%83%AB%E3%83%81%E3%82%A2%E3%83%97%E3%83%AA%E3%82%AD%E3%82%AA%E3%82%B9%E3%82%AF%E7%AB%AF%E6%9C%AB%E3%81%B8%E3%81%AE%E7%A7%BB%E8%A1%8C

シングルアプリの時と同様に、プロファイルを作成していきます。

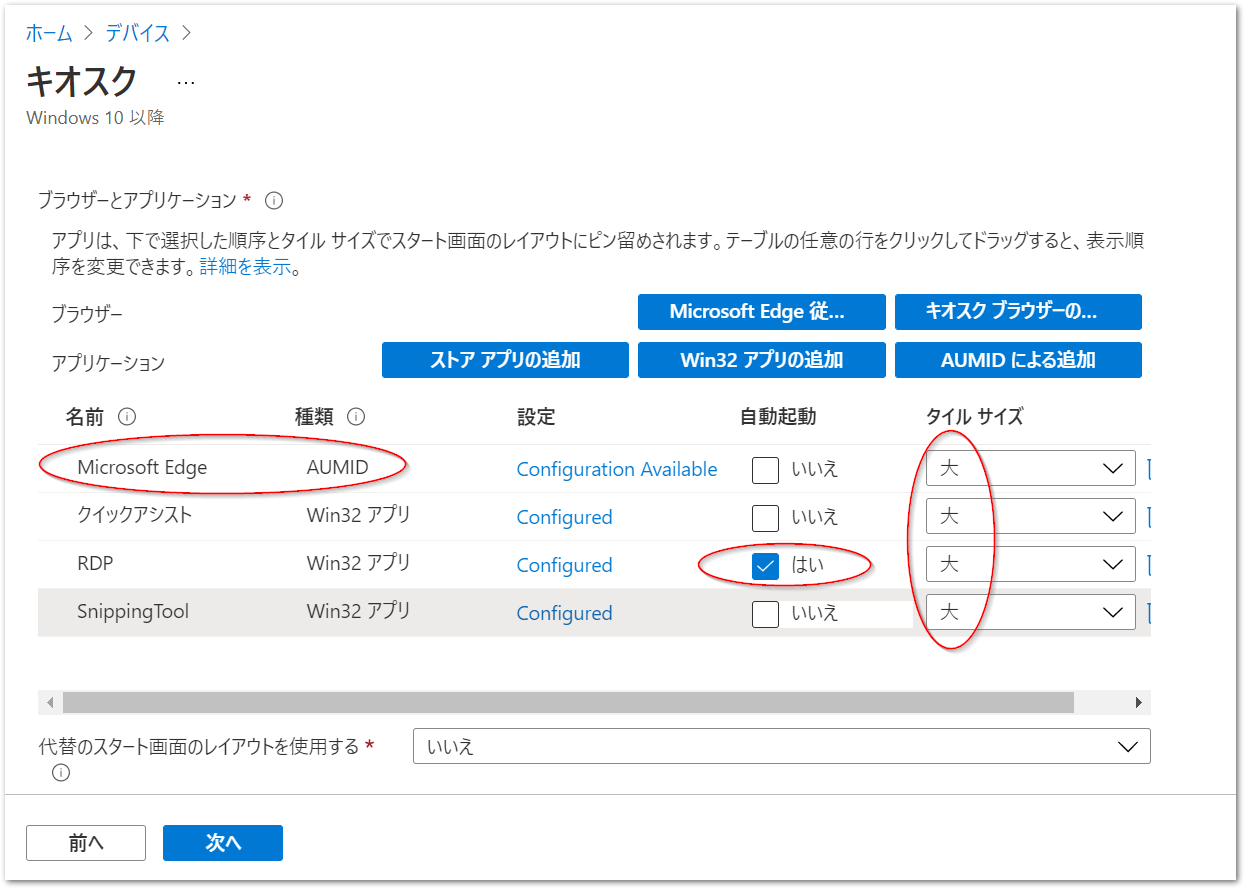

4つのアプリを登録した状態です。

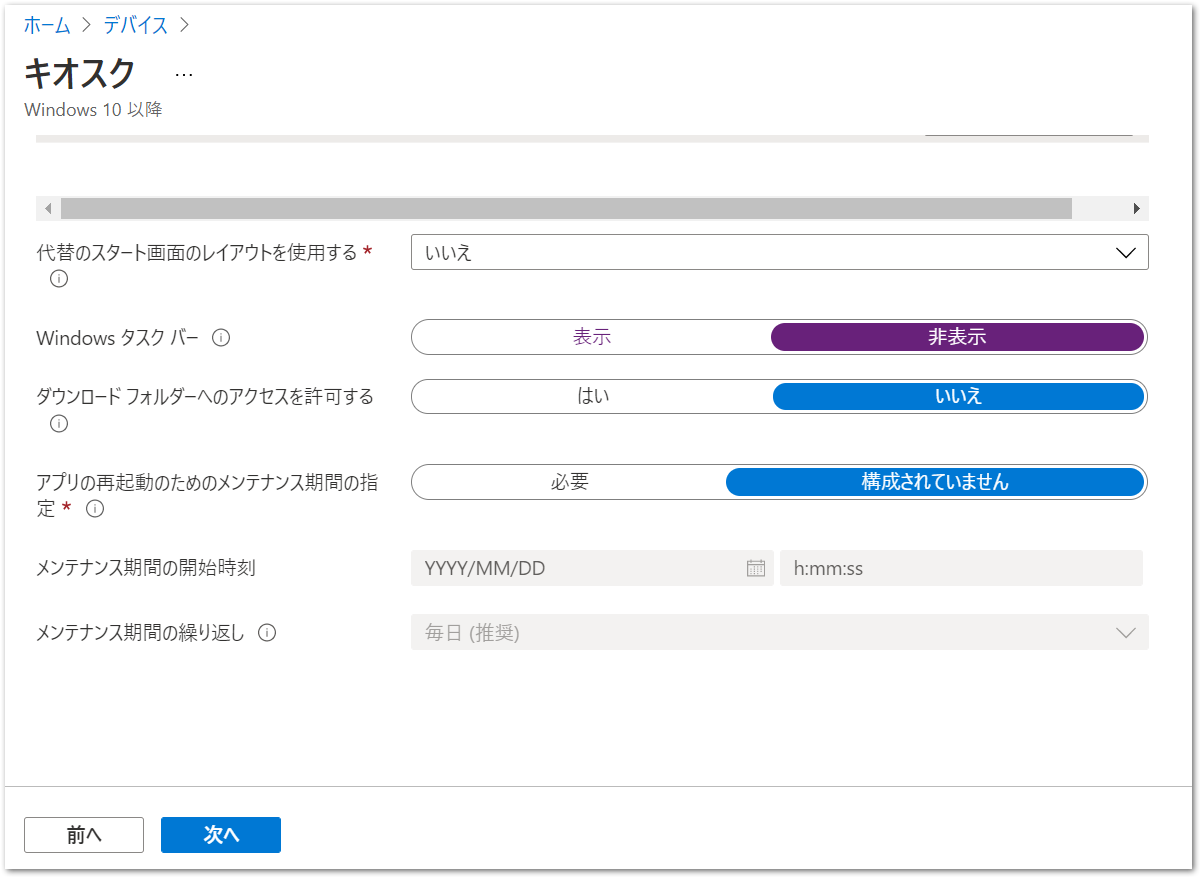

タスクバーを表示したり、ダウンロードフォルダにファイルを一時保存を許可できたりするようです。

先ほどと同様に、Autopilotグループを紐づけます。

Intuneデバイスから、即時同期をします。同期ボタンを押して何回か再起動をしていると適用されますが、最大30分ほどのタイムラグを想定して下さい。今回、ためしにリモート再起動を行ってみました。

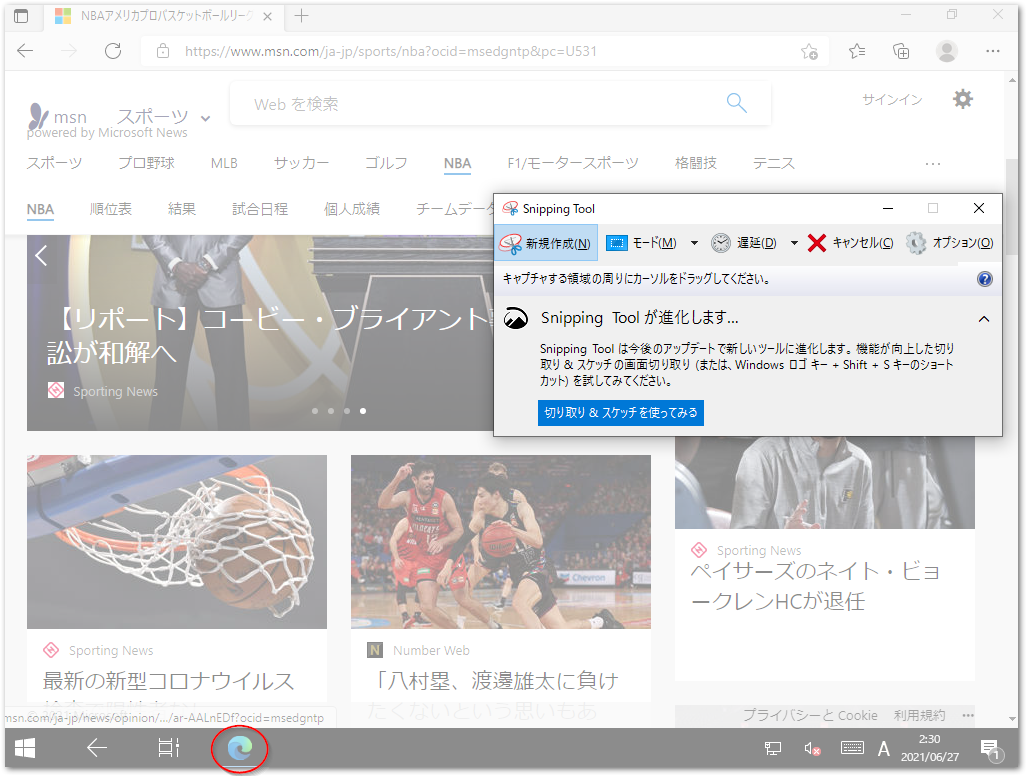

再起動すると、登録した4つのアプリが表示されています。

RDPアプリも使えるので、VDI接続用のシンクライアントとして問題なさそうです。マルチモニタにした場合は、位置調整のためおそらく「設定」アプリをメニューに登録する必要があるでしょう。その検証はまた別の機会に行いたいと思います

Alt + Tabキーでアプリの切り替え(同時表示)もできるため、WebサイトをキャプチャしてRDP先のVDI仮想端末にペーストする、といったことも一応できそうです。ただしマルチアプリを増やすほど管理は大変になり、ユーザートラブルの元になりうる点はご留意下さい。

最後に、AzureADをIDPにするメリットとしては、二段階認証が簡単に設定できる点が挙げられます。SMSやアプリによるQRスキャン認証などがユーザーごとに設定できます。

試しにAADのライセンスを外すと、端末にログインできずに弾かれることも確認いたしました。

テレワーク用のシンクライアントなどの目的に、Intune + AAD認証でセキュアな端末が構築ができることがわかりました。