はじめに

オープンソースウェブサーバー、特にApache HTTP Serverは、2017年から脆弱性の数が急増し、現在までも攻撃者による悪用が続いています。攻撃者は様々な脆弱性を悪用してウェブサーバーを攻撃するが、 ソフトウェアパッケージ で設置されたウェブサーバーを狙うときもあります。

今度はソフトウェアぱっけじバンドルによって発生するウェブサーバー脆弱性と実際に漏えいされているデフォルトページ及び設定ファイルを検知する方法について書きます。

Web Server Software Package (ウェブサーバーソフトウェアパッケージ)

Apache HTTP ウェブサーバーは独断(Standalone)に設置するより XAMPP、Wamp、LAMP などのパッケージバンドルの形で設置する場合が多いです。基本的にAPMはウェブサーバーのアパッチ(Apache)とサーバーサイド言語のPHP、データベース管理システム(DBMS)のMySQL / Maria DBを意味します。この3つを組み合わせて表記する同じ意味の他の用語としてAMPを使うこともあります。

普段、ウェブサーバーを構築する際に、上記3つのソフトウェアを全部設置しなければいけないので、効率のため使われるものがウェブサーバー設置ソフトウェアパッケージです。

その中でXAMPPは、X(Cross Platform)、A(Apache)、M(Maria DB)、P(PHP)、P(Perl)の略語で、APM以外にもウェブサーバーのための他のプログラムを含めています。地道なアップデートとワードプレス(Wordpress)、メディアウィキ(MediaWiki)など、多くのAdd-ons機能が入っていて、多くの開発者が使います。

ウェブサーバーソフトウェアパッケージ設定完了ページの外部漏えい

ソフトウェアパッケージで設置されたウェブサーバーを攻撃の対象とする際、攻撃者はウェブサーバーについての情報を探索します。そのとき、悪用されるのが設置完了のデフォルトページです。

デフォルトページが外部インターネットに漏洩されていると、それだけでウェブサーバー脆弱性になりかねません。

漏えいされたXAMPPウェブサーバーの検索方法

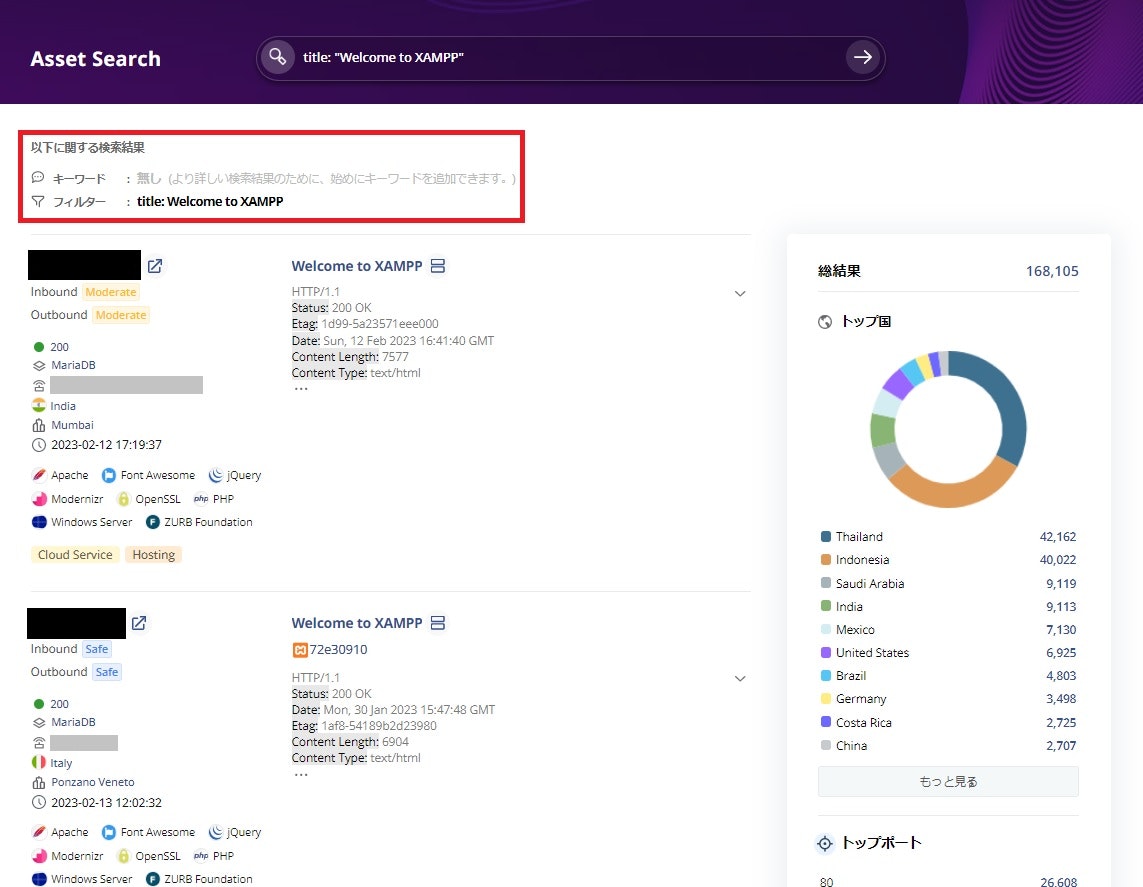

XAMPPソフトウェアパッケージで設置されたApache HTTPウェブサーバーのデフォルトページは画像のようにHTML Titleで検索できます。

Search Query: title: "Welcome to XAMPP"

▲ Criminal IP 「IT資産検索」で XAMPPソフトウェアパッケージのデフォルトページを検索した結果

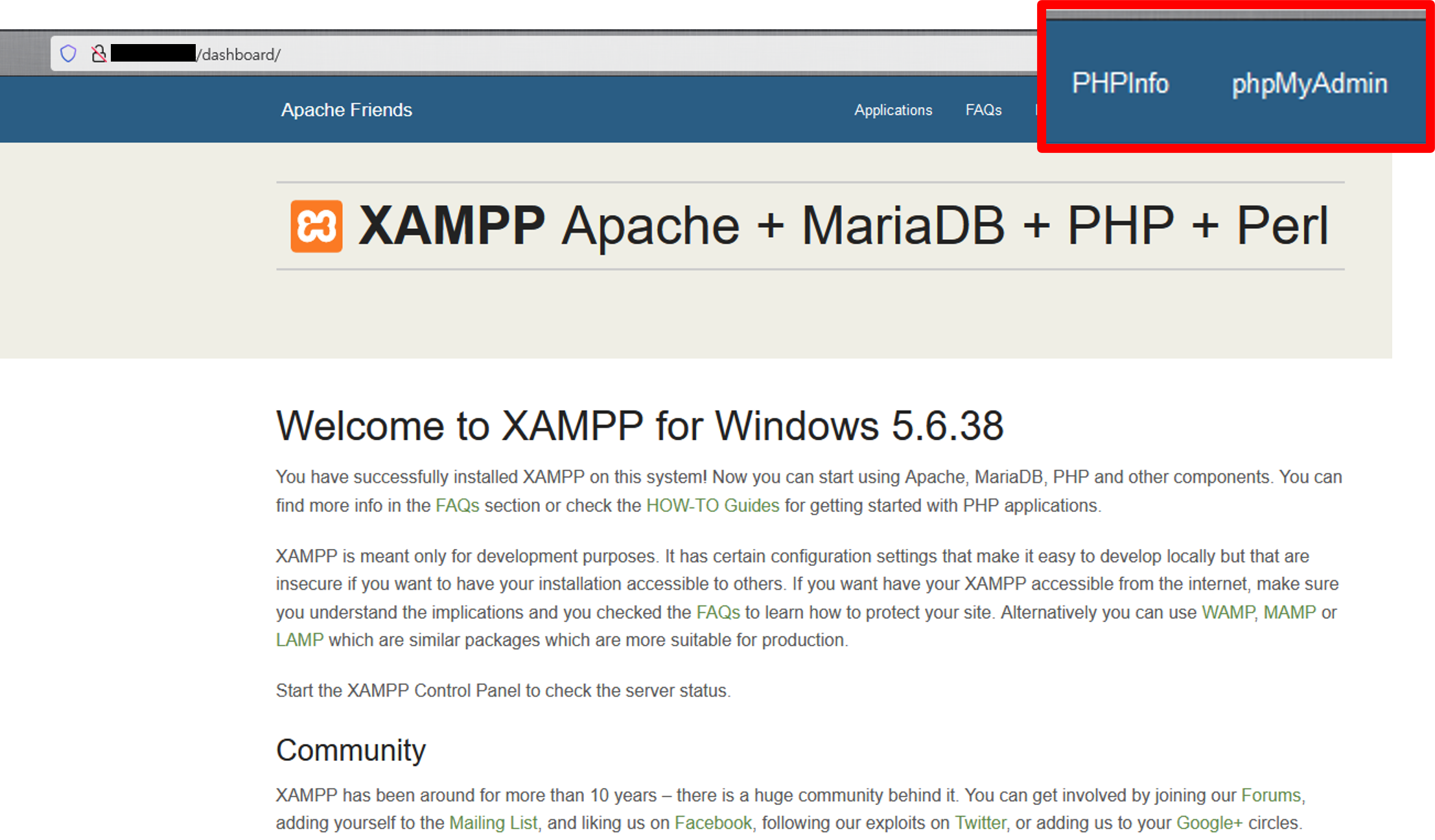

検索された7万2千件のウェブサーバーの中の1つにアクセスすると、下の画面のようなXAMPP設置完了デフォルトページに移動します。右側の上段にはPHPの情報(PHPinfo)、phpMyAdminページにアクセスできるメニューがあります。

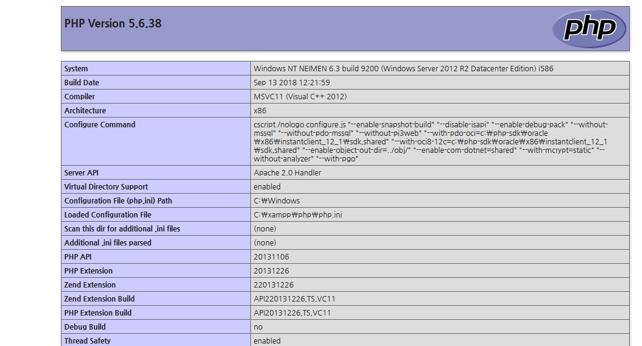

右側の上段にあるPHP Infoをクリックすると、ウェブサーバーのphpinfo()関連の実行結果を確認できます。

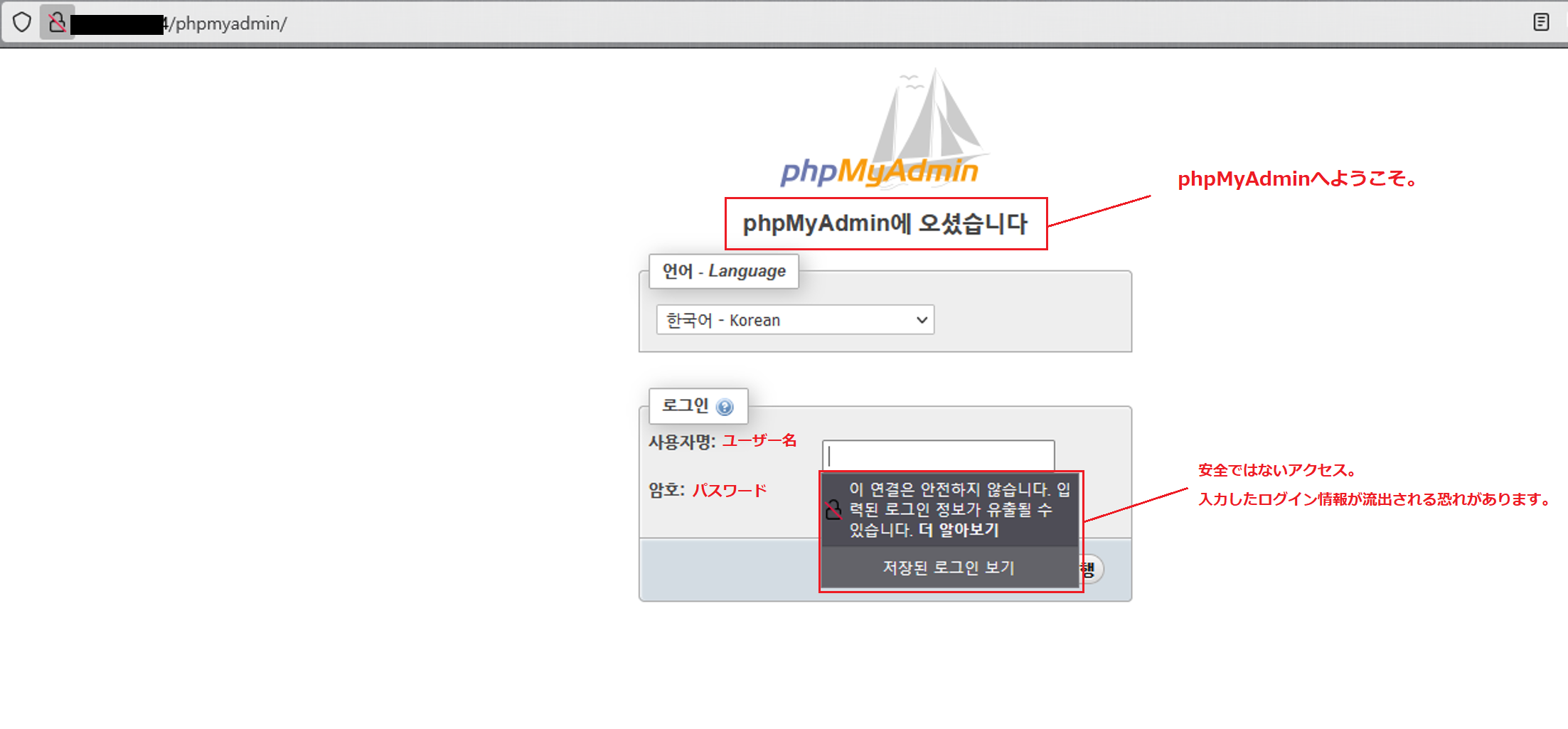

また、右側の上段にあるphpMyAdminメニューをクリックすると、管理者としてログインできるログインページが示されます。

漏えいされたWAMPウェブサーバーの検索方法

このようなデフォルトページが漏洩されるソフトウェアパッケージ設置型のウェブサーバー脆弱性はXAMPPだけに該当するものではありません。WAMPとLAMPも似たやり方で、OSINT検索エンジンを通じて漏洩されたウェブサーバーのデフォルトページを検知できます。

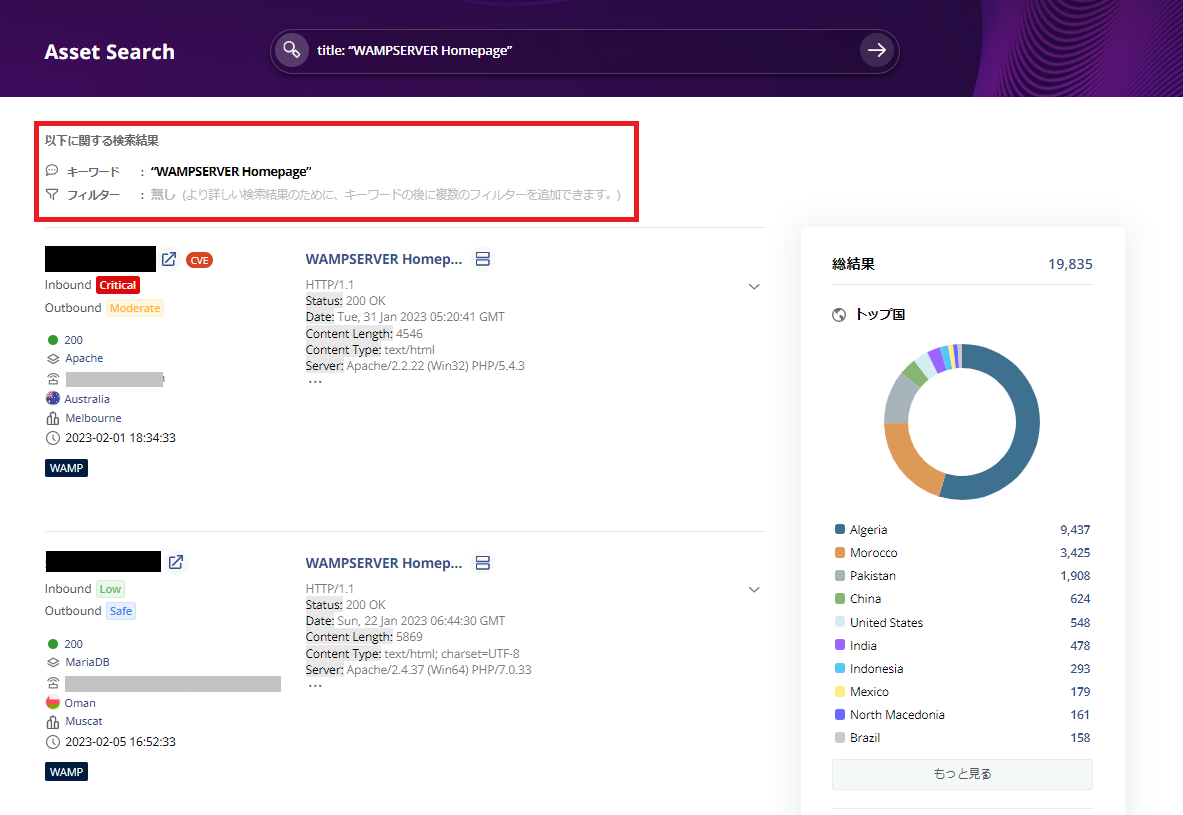

Search Query: title: "WAMP5 Homepage"

Search Query: title: "WAMPSERVER Homepage"

▲ Criminal IP 「IT資産検索」で検索したWAMPサーバーのデフォルトページ

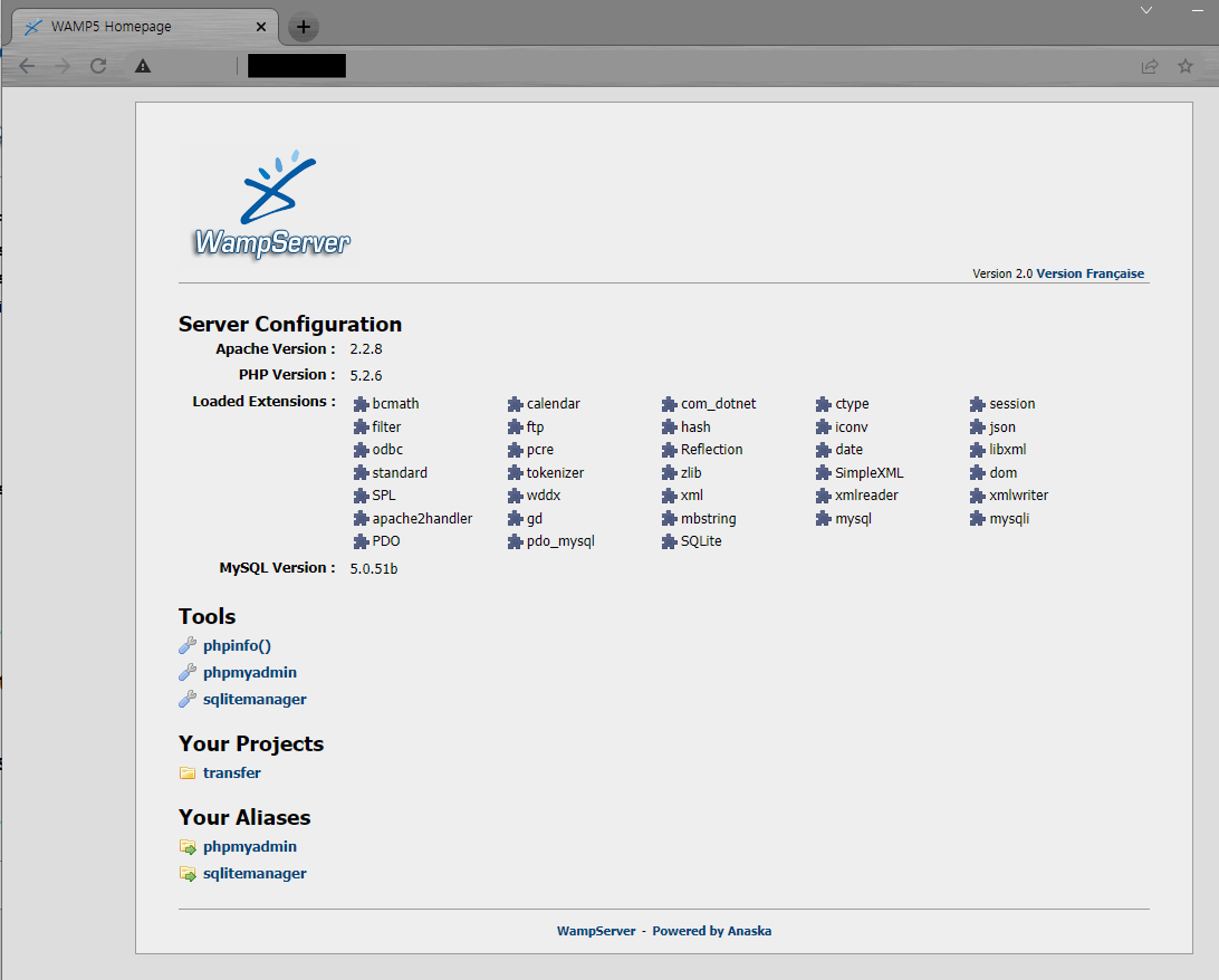

▲ 漏えいされたWAMPサーバーのデフォルトページにアクセスした画面

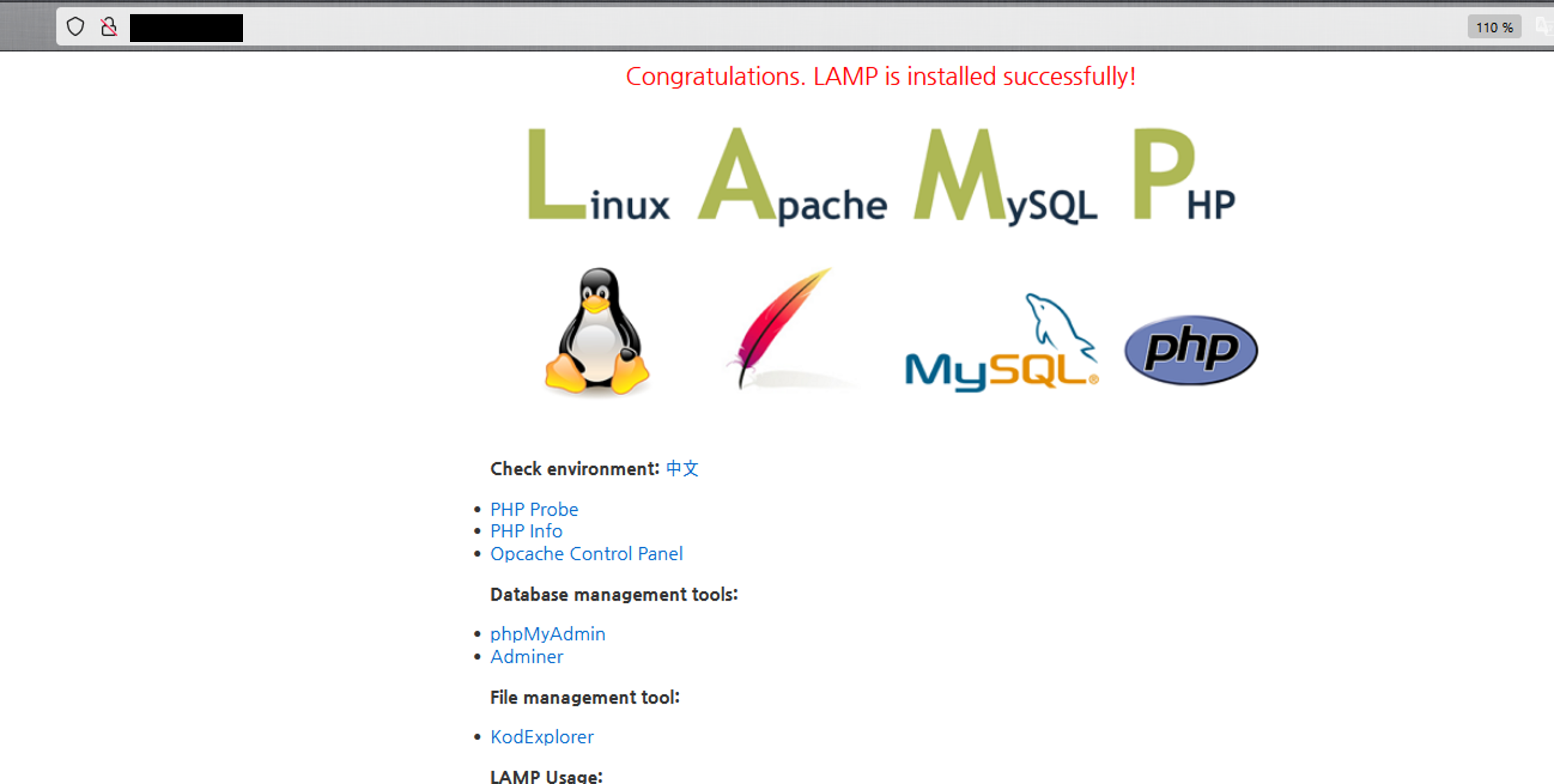

漏えいされたLAMPウェブサーバーの検索方法

Search Query: title: "LAMP stack installation scripts by Teddysun"

▲ 漏えいされたLAMPサーバーのデフォルトページにアクセスした画面

Directory Indexでウェブサーバー設定情報を探索

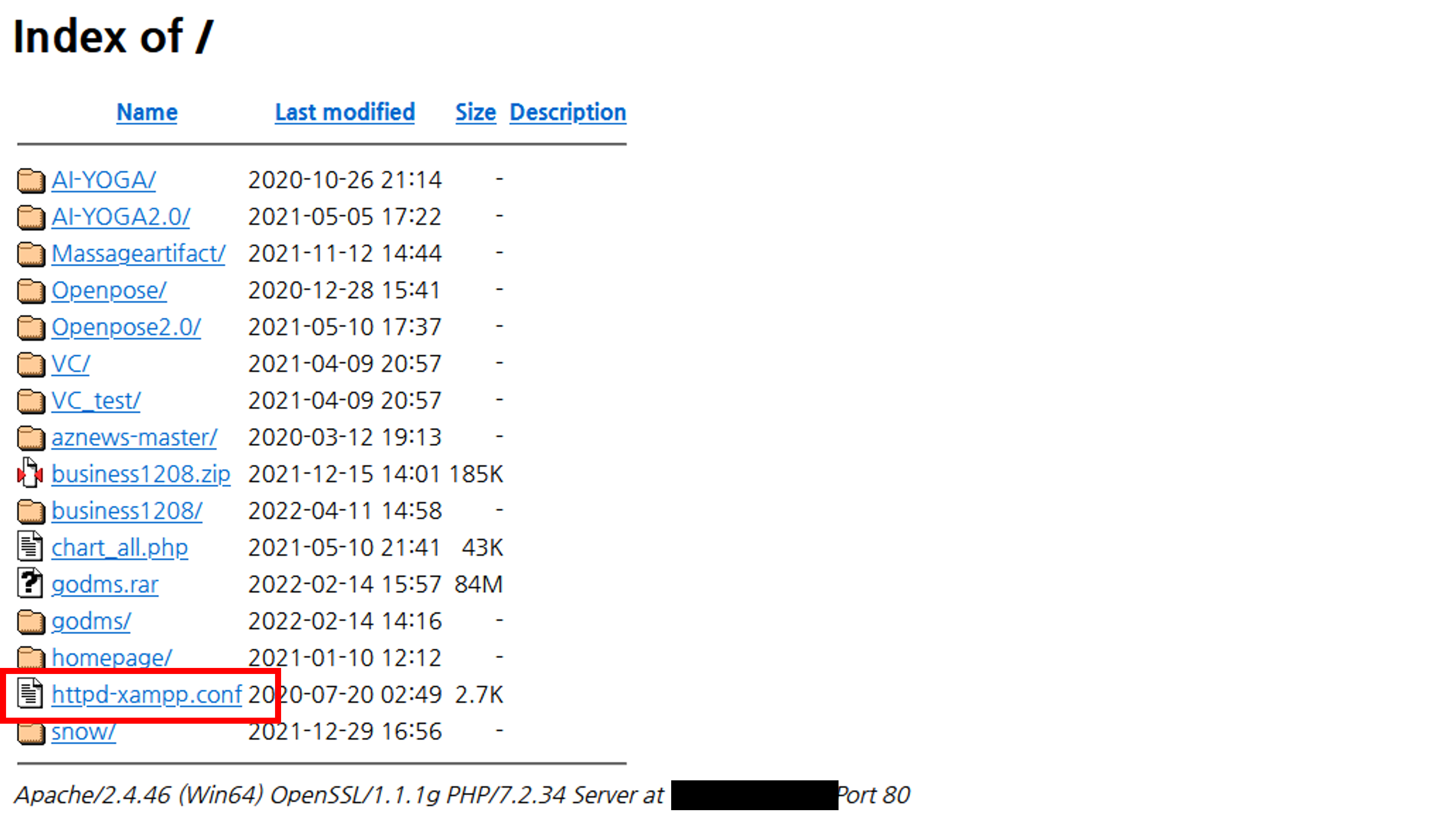

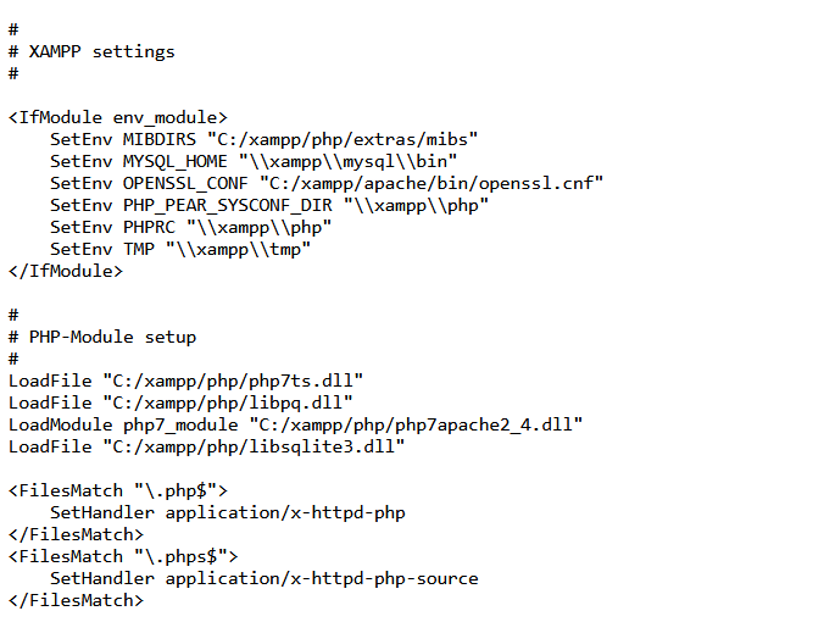

漏えいされたDirectory Indexで設定ファイルを探して悪用する場合もあります。次の画像は、ソフトウェアパッケージXAMPPで設置されたウェブサーバーの設定ファイルが実際に漏洩された事例です。「httpd-xampp.conf」ファイル名になっている設定ファイルにはXAMPP設置型のhttpdウェブサーバー実行と関わる様々な情報が含まれています。

「httpd-xampp.conf」ファイルを開くと、画像のようにXAMPPウェブサーバーのSetting内容を閲覧できます。

▲ 漏えいされたDirectory Indexで発見した「httpd-xampp.conf」ファイル、XAMPPウェブサーバーのSetting内容が示される。

Open Source Software Packageを設置する際の注意事項

このように、攻撃者は様々なOSINT情報を収集してウェブサーバー脆弱性を探索します。なので、オープンソースウェブサーバーソフトウェアを使用するときは、ウェブサーバーの情報などが含まれているデフォルトページと設定ファイルがあるDirectory Indexページが漏洩されているのではないか必ず点検しなければいけません。

デフォルトページまたはDirectory IndexページのURLで外部インターネットからアクセスができる状態なら、漏えいされた設定ファイルに対する権限の設定を変更するか、ウェブサーバーの環境設定を変更し措置する必要があります。