概要

AWS 使い方メモ的な。

作業手順

なにはともあれアカウント取得

AWSアカウントがないと何も始まりません。

作成しましょう。

- https://aws.amazon.com/jp/

- サインアップからアカウント作成できます

- サインアップ後の画面は下記(変わったりすると思うので大体こんな感じ)

- (この後の手順で EC2 を選択、VPC を選択と出てくればまずは下記画面を思い出してください)

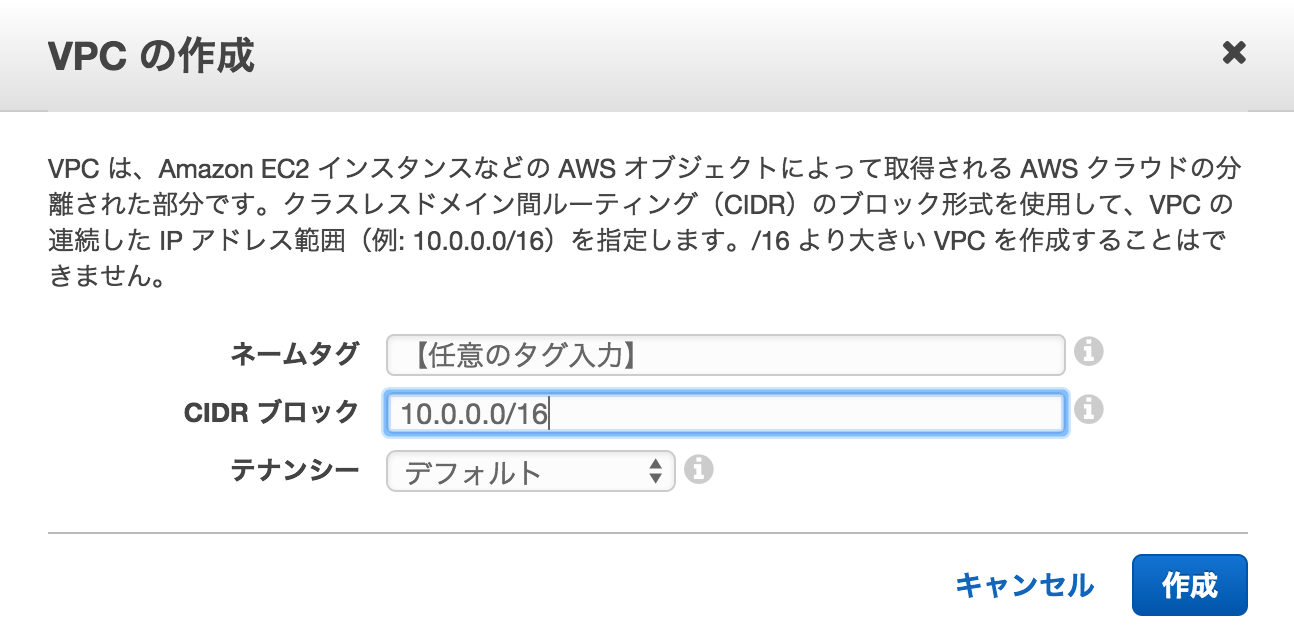

VPCの作成

- 最後に作成ボタンを押します

- VPC作成完了です

ゲートウェイのアタッチ

AWS では VPC にゲートウェイをアタッチする作業が必要となります。

この作業を行わなければ、後ほど行う ElasticIP の付与ができません。

簡単なので言葉だけで。

- 画面左側のインターネットゲートウェイを選択

- 画面上側のインターネットゲートウェイの作成を選択

- 任意のタグ名を入力して作成

- 画面上側の VPCにアタッチ を選択

以上で完了です。

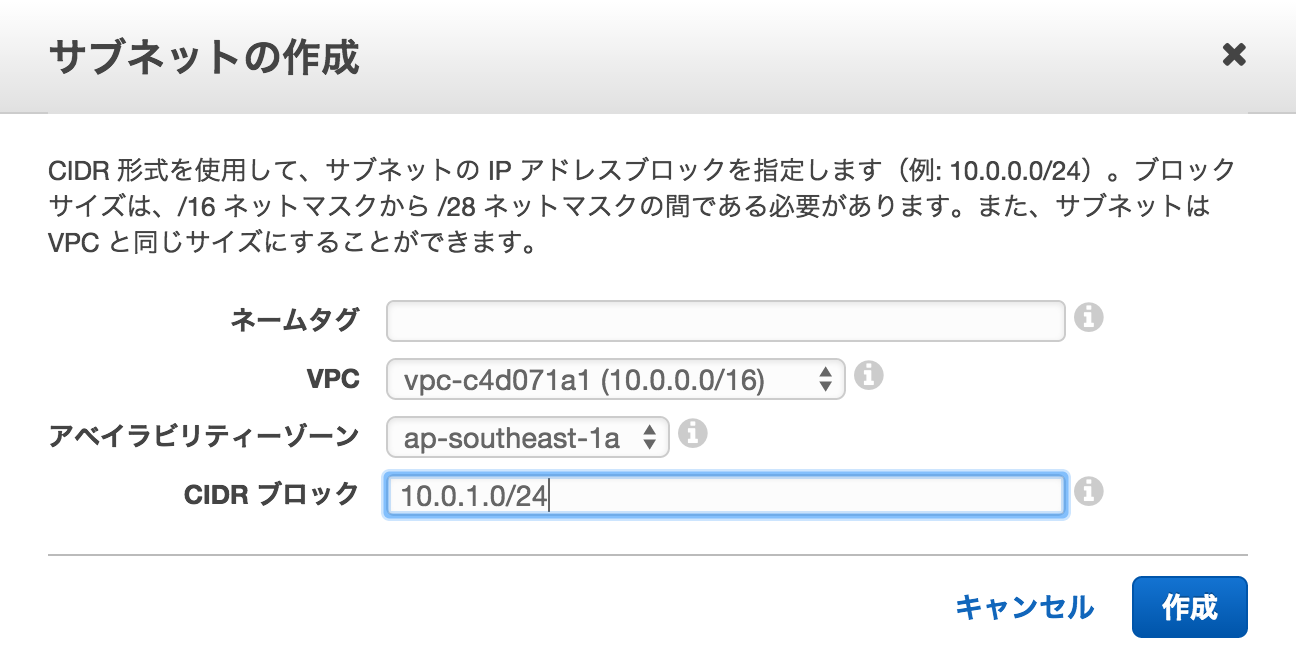

サブネットの作成

先ほど作成したVPC内にサブネットを作成します。最初は混乱するかもしれませんが、慣れればなんてことはないです。とりあえず作成してみましょう。

-

画面左側のメニューからサブネットを選択

-

画面上側のサブネットの作成を選択

-

下記のように入力BOXを埋めます

-

上記で作成後に、AZ を ap-southeast-1b とし、CIDR を 10.0.2.0/24 として作成しておきます(画像省略)

注)サブネットの設定時に public ip が付与されるようにしておくこと

事後であれば、サブネットを選択 → サブネットのアクション → 自己割り当てパブリックIPの変更で変更できます

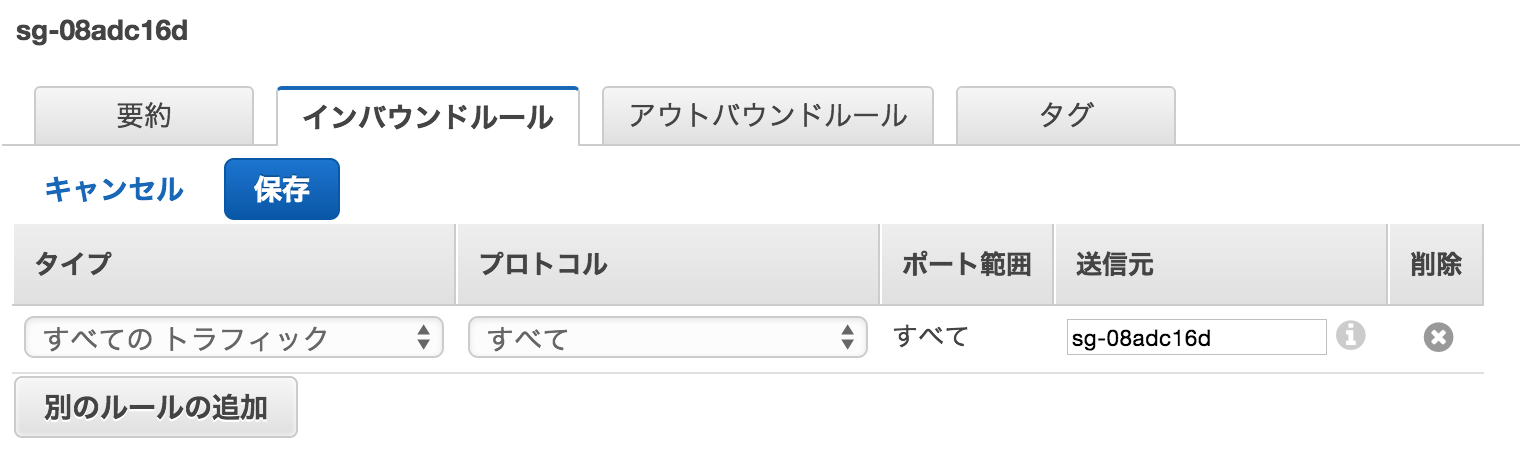

セキュリティグループの作成

セキュリティグループの作成を行います。要はどの通信を許可するのかという話です。

既に最初から default VPC security group が存在するので今回はそちらを設定します。必要に応じて default ではなく作成していくシーンもありますが、今回は触れません。

- 下記画像のように送信元にグループを指定しなければインスタンス同士の通信が許可されないので設定しておきます

- もし、外部公開を行いたい場合などは TCP:80(www) のインバウンドを許可する必要があります、そのあたりは必要に応じて調整してください

- オフィス等からのみ接続/閲覧できるようにしたいのであれば、https://www.cman.jp/network/support/go_access.cgi あたりで自身のクライアントPCが使用しているグローバルIPを確認して送信元を /32 で追加すれば良いです

- アウトバウンドは特に今回は触れません

インスタンスの作成

いよいよインスタンスの作成です。一番最初の各コンポーネントが表示されている画面に戻りましょう。左上のオレンジの正方形を押せば戻ります。

-

EC2 を選択

-

すでにインスタンス作成ボタンが存在すると思うので選択

-

Amazon Linux を選択(特にこだわりが無ければ Amazon Linux で良いかと)

-

t2.micro を選択(t2.micro が最小の単位です)

-

上記画像の【次の手順:インスタンスの詳細の設定】を選択

-

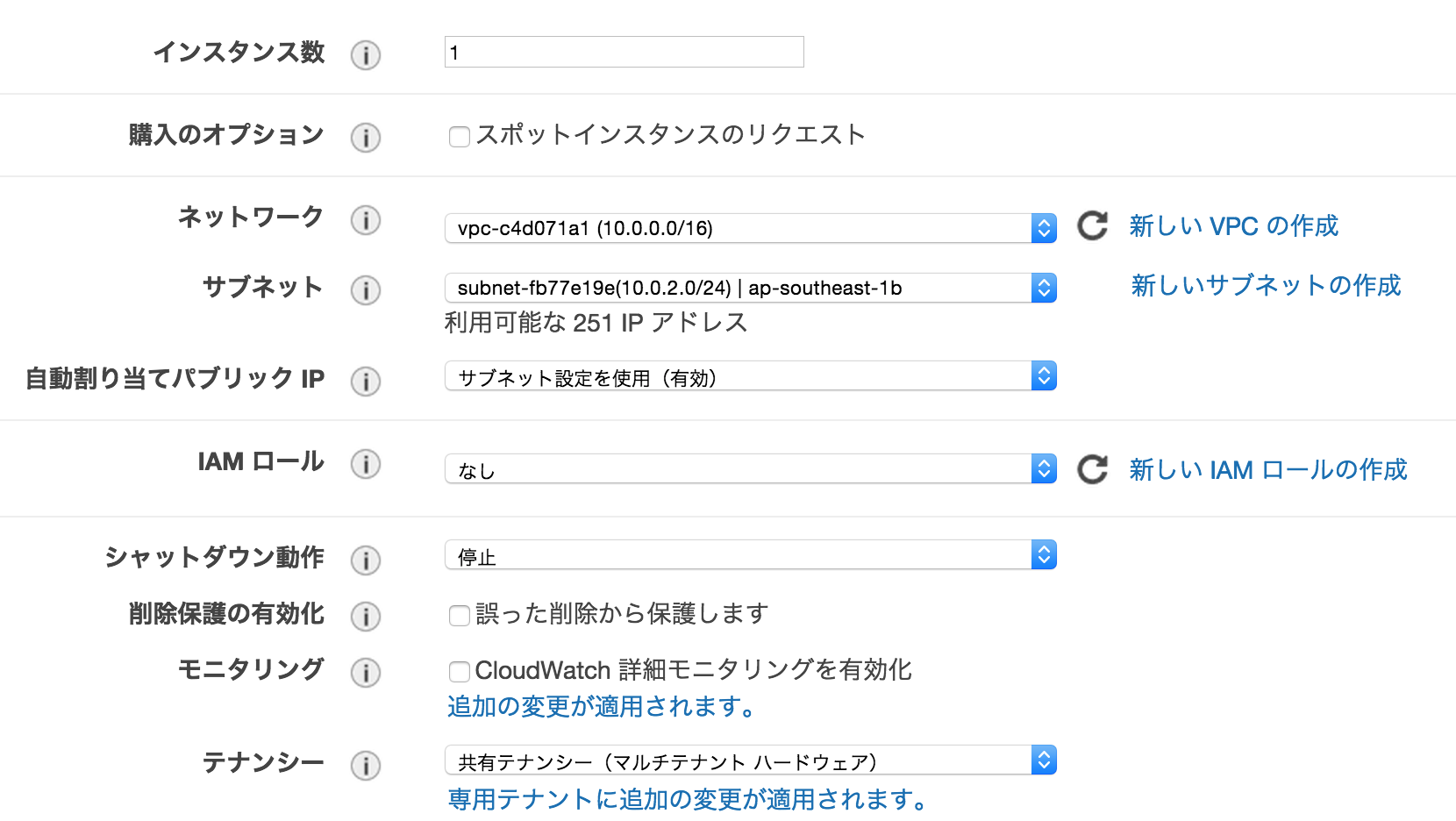

インスタンスの詳細設定

-

ストレージの追加は今回行わないのでそのまま次へ

-

タグも同様なのでそのまま次へ

-

セキュリティグループの設定

- 既存のセキュリティグループを選択する を選択し、default VPC security group が選択されていることを確認して【確認と作成】を選択

-

最後に設定内容が表示されるので一通り確認して問題なければ作成を選択

-

同様に サブネット/AZ を変えてもう1台作成しておきます

さいごに

インスタンスの作成まで完了です。

今回はパブリックIPの付与としたため ElasticIP は使いませんでしたが、IPを固定したい場合は ElasticIP を使用すると良いです。

ELB も今回は使用しませんでした。負荷分散を行いたい際は ELB も使うと良いです。

(キャプチャ容量的に画像に限界があり文字ばかりになってしまった...)