概要

Azure Key Vault に Azure Data Factory からシークレットを登録する方法を共有します。Azure Key Vault を閉域内で構築した場合などに Azure ポータルからシークレットを登録できない場合があり、シークレットを登録する手順を構築する必要があります。Azure Data Factory から実施する方法であれば、マネージド ID 認証で手軽に実施できます。

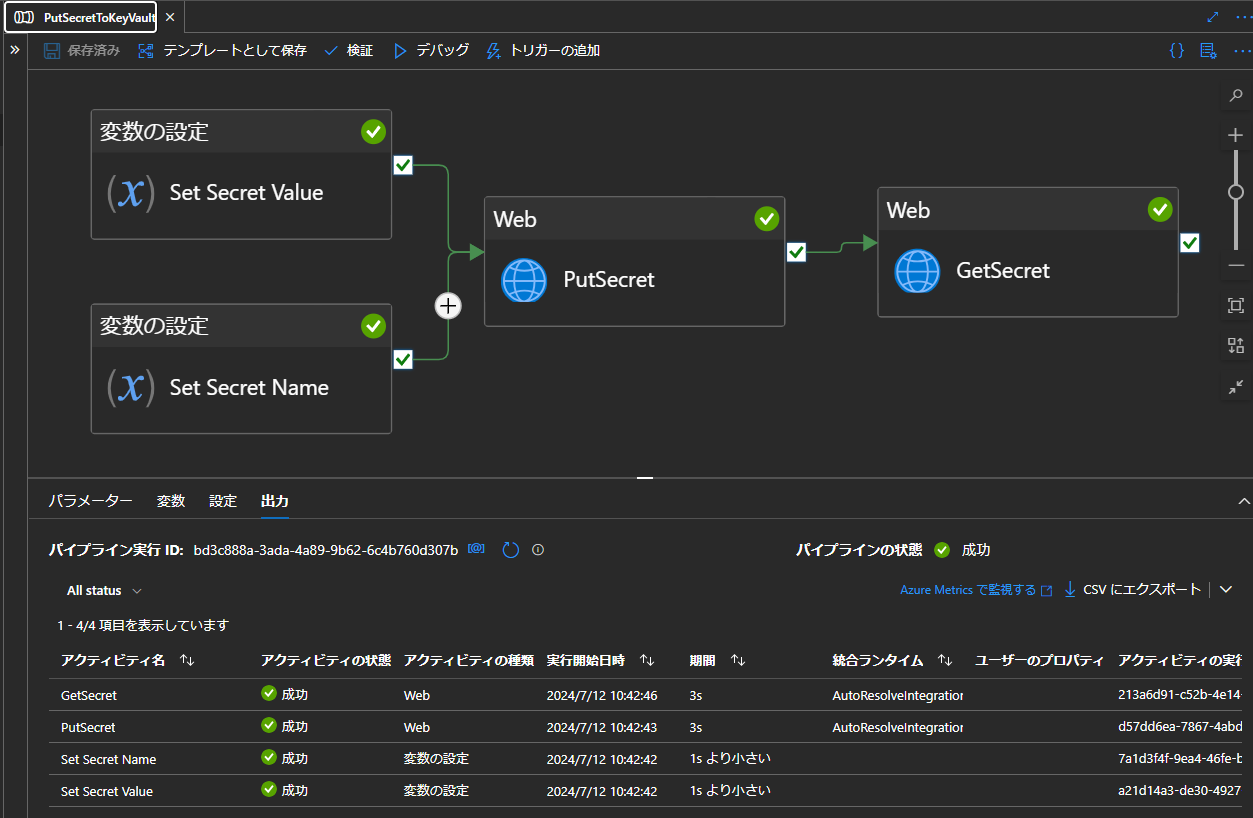

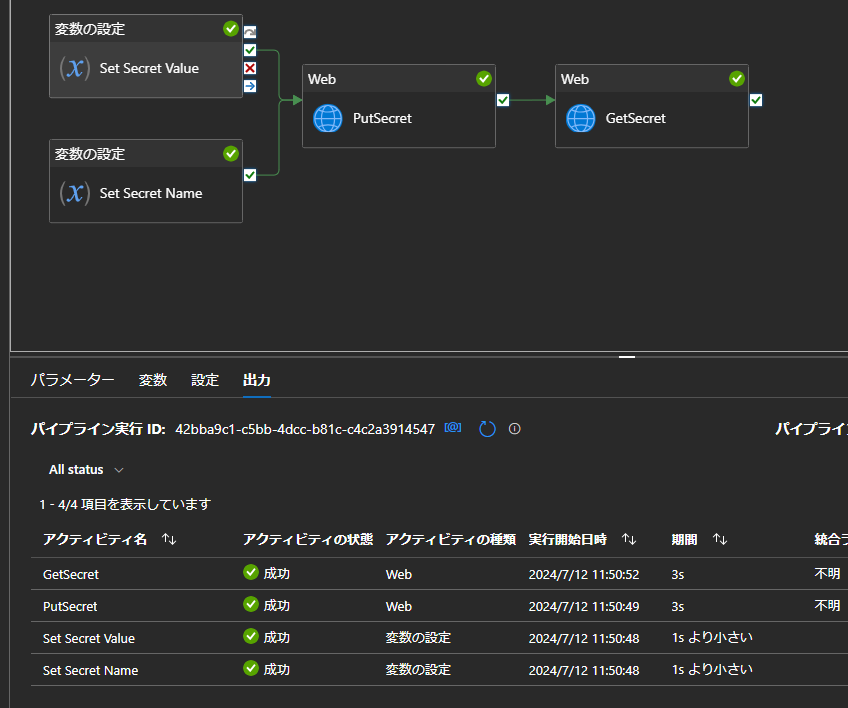

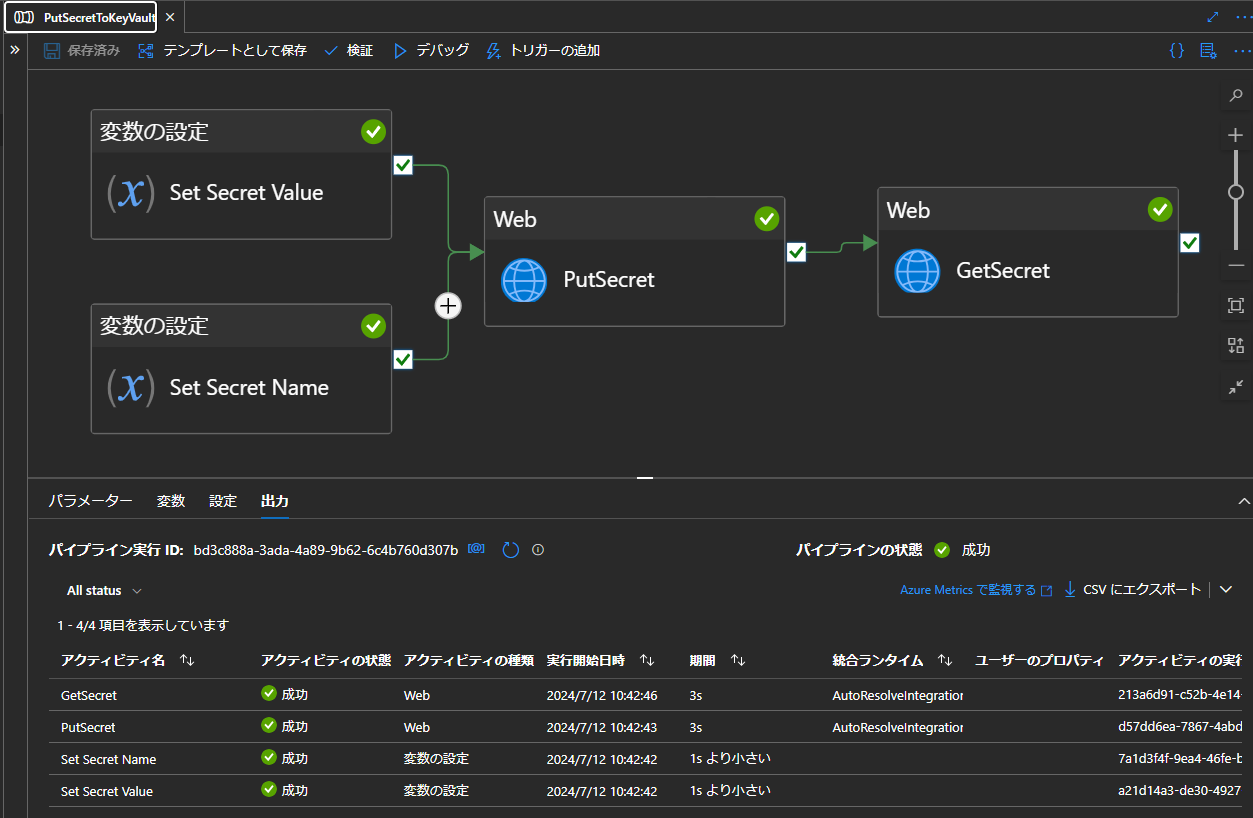

パイプラインの手順

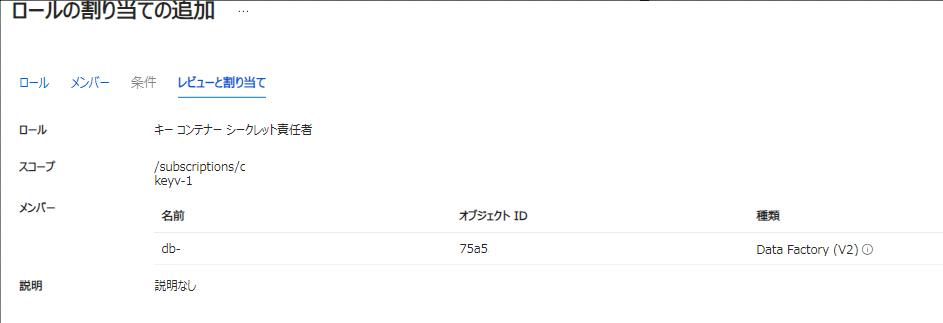

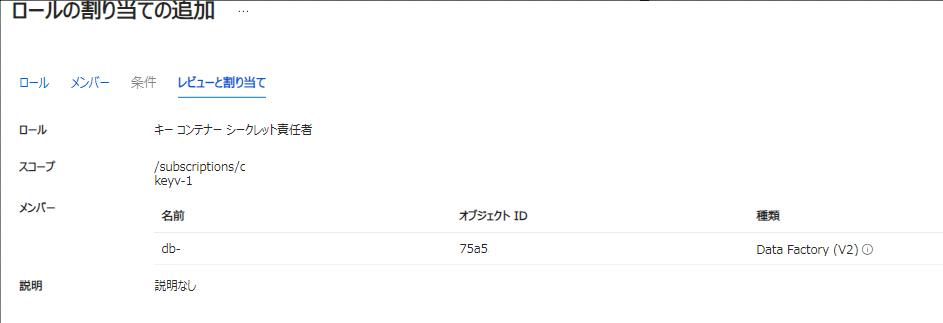

1. Azure Data Factory に対して キー コンテナー シークレット責任者(Key Vault Administrator)を

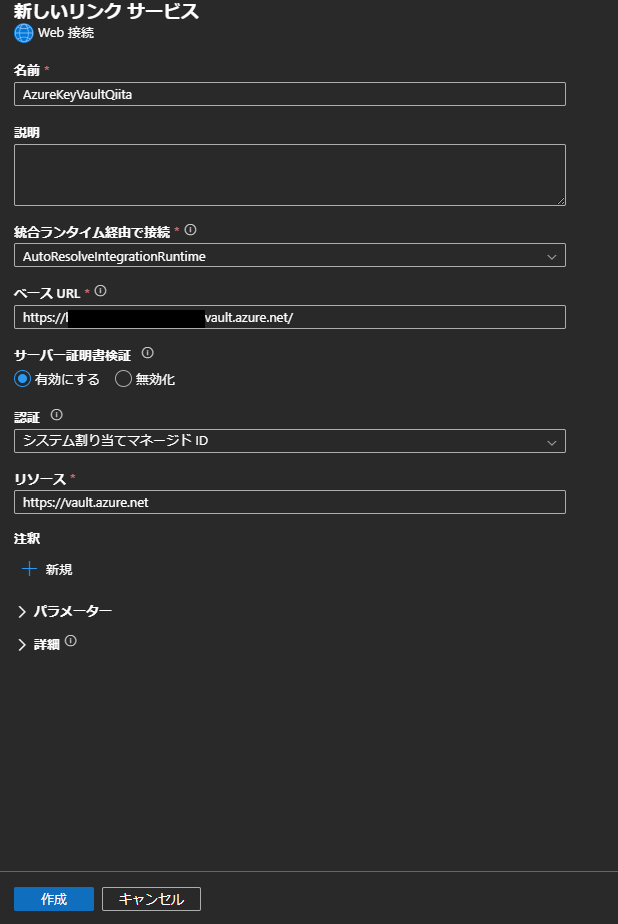

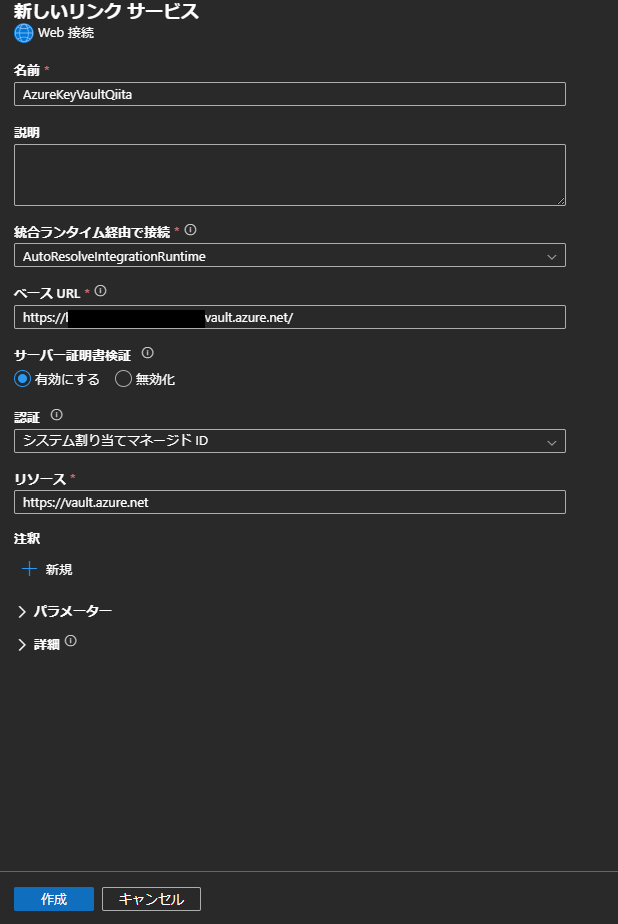

2. Azure Key Vault の Web 接続のリンクサービスを作成

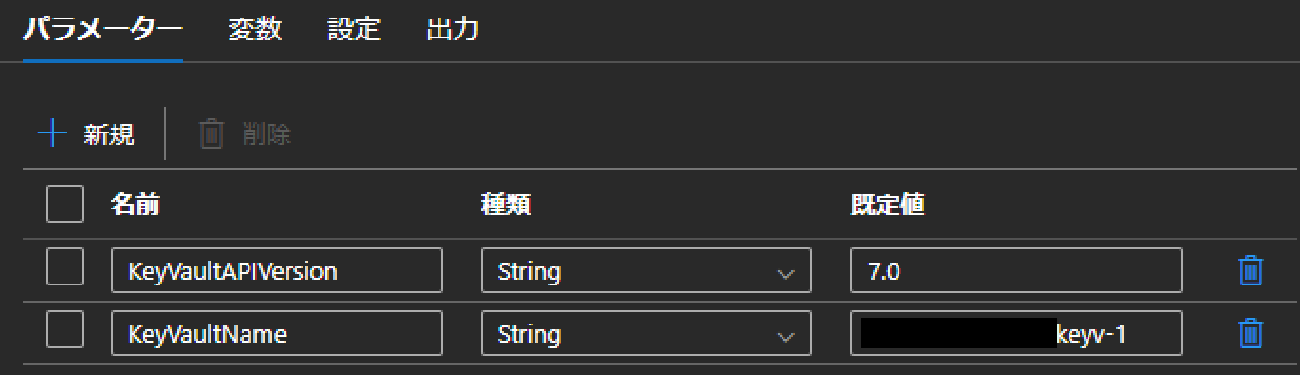

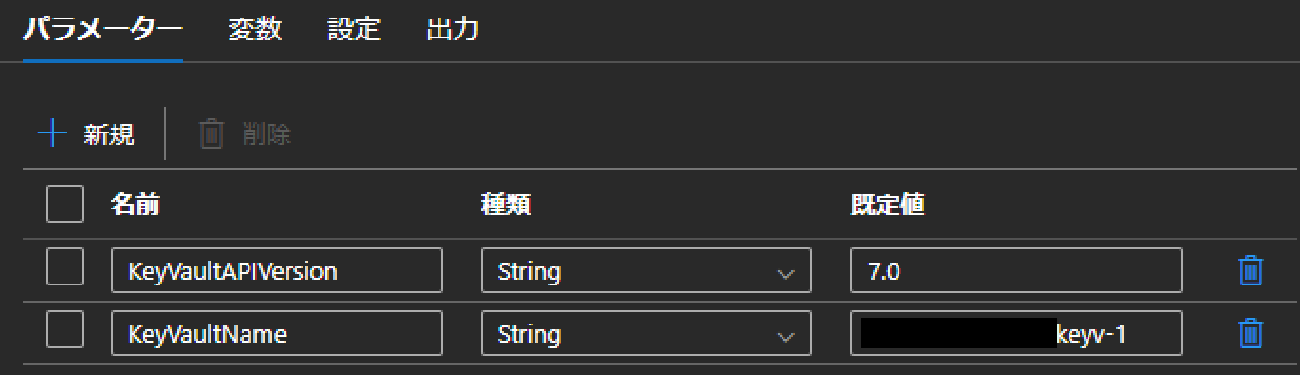

3. パラメータを追加

| # |

項目 |

値 |

| 1 |

KeyVaultAPIVersion |

{APIのバージョン} |

| 2 |

KeyValutlName |

{Azure Key Vault の名称} |

4. 変数を追加

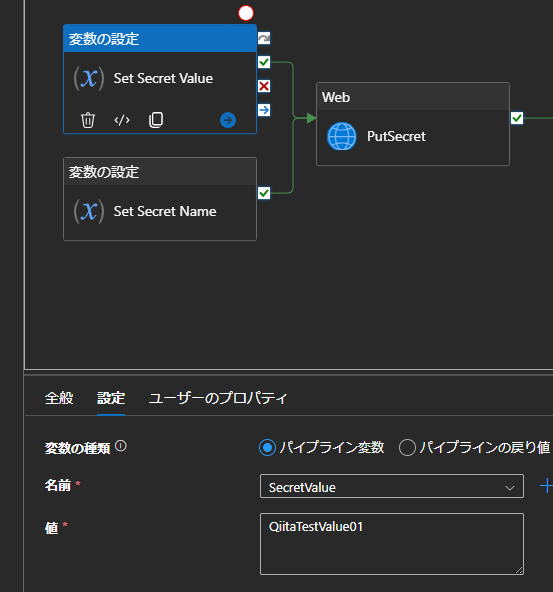

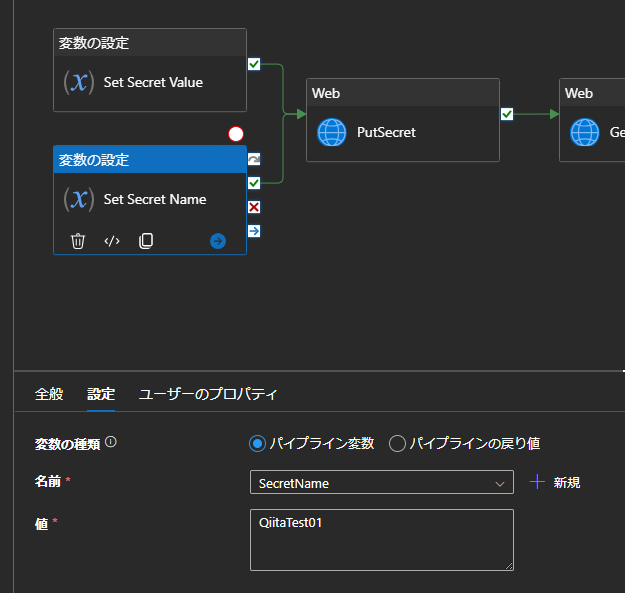

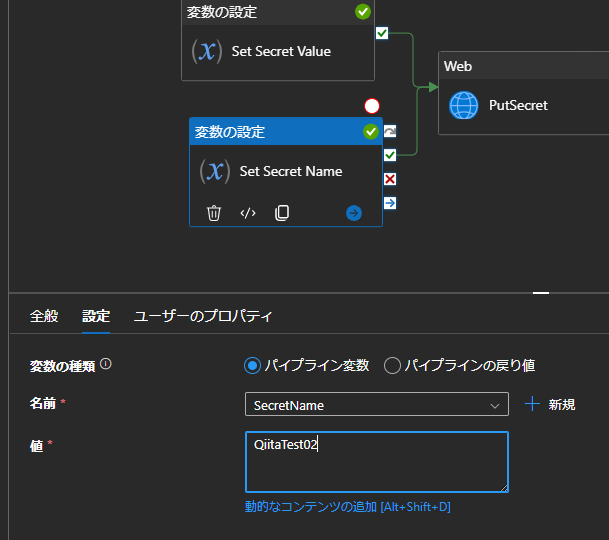

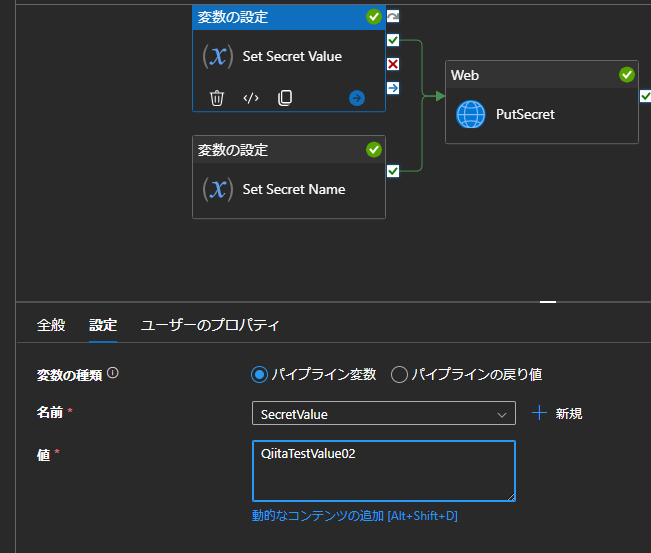

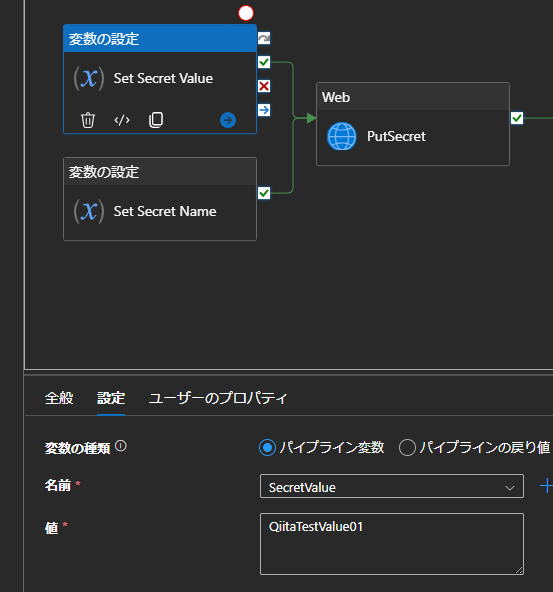

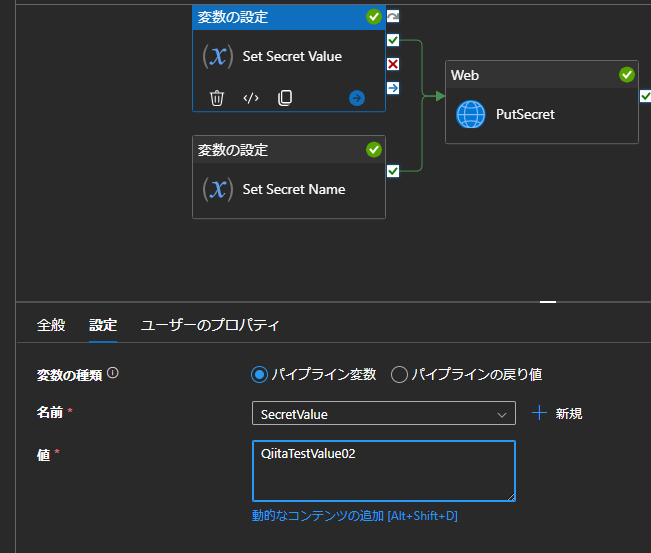

4. SecretValue変数に追加する変数追加のアクティビティを追加

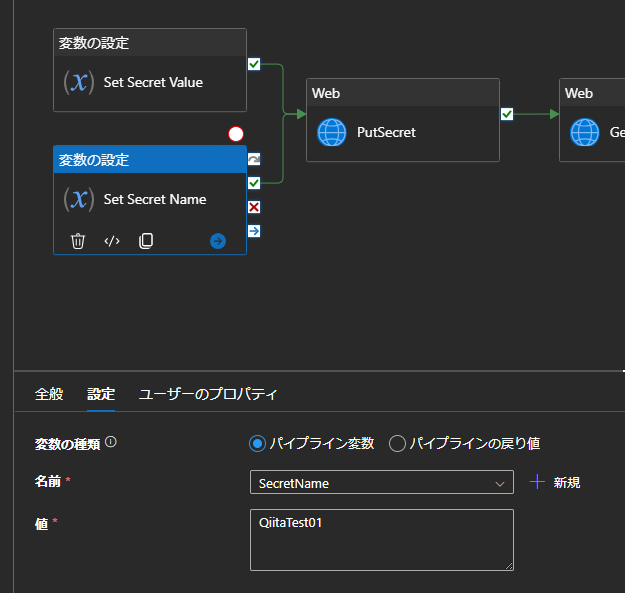

5. SecretName変数に追加する変数追加のアクティビティを追加

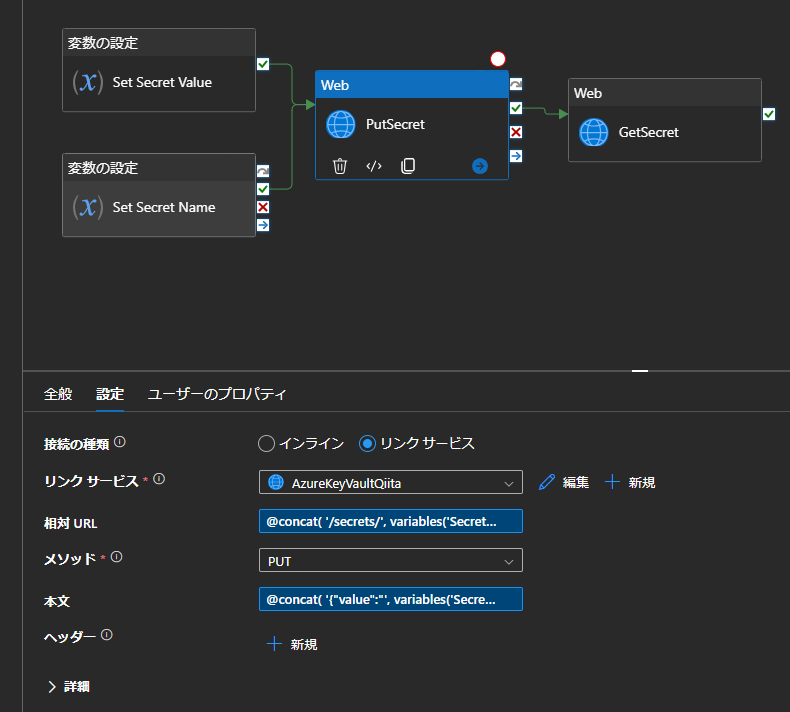

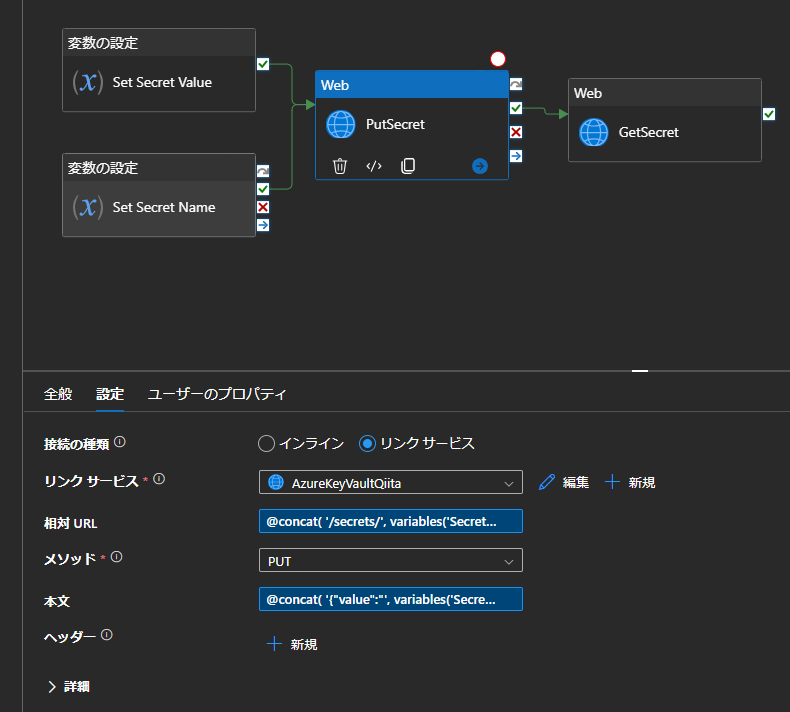

6. シークレットを登録する Web アクティビティを追加

| # |

項目 |

値 |

| 1 |

接続の種類 |

リンクサービス |

| 2 |

リンク サービス |

作成したリンクサービス |

| 3 |

相対 URL |

@concat( '/secrets/', variables('SecretName'), '?api-version=', pipeline().parameters.KeyVaultAPIVersion) |

| 4 |

メソッド |

Put |

| 4 |

本文 |

@concat('{"value":"', variables('SecretValue'),'"}') |

7. シークレットを確認する Web アクティビティを追加

| # |

項目 |

値 |

| 1 |

接続の種類 |

リンクサービス |

| 2 |

リンク サービス |

作成したリンクサービス |

| 3 |

相対 URL |

@concat( '/secrets/', variables('SecretName'), '?api-version=', pipeline().parameters.KeyVaultAPIVersion) |

| 4 |

メソッド |

Get |

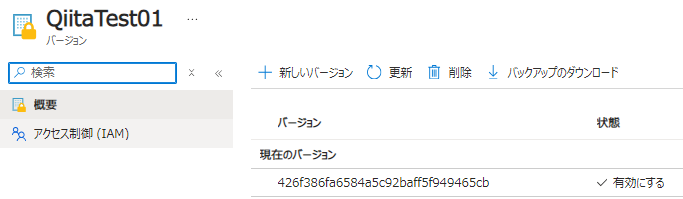

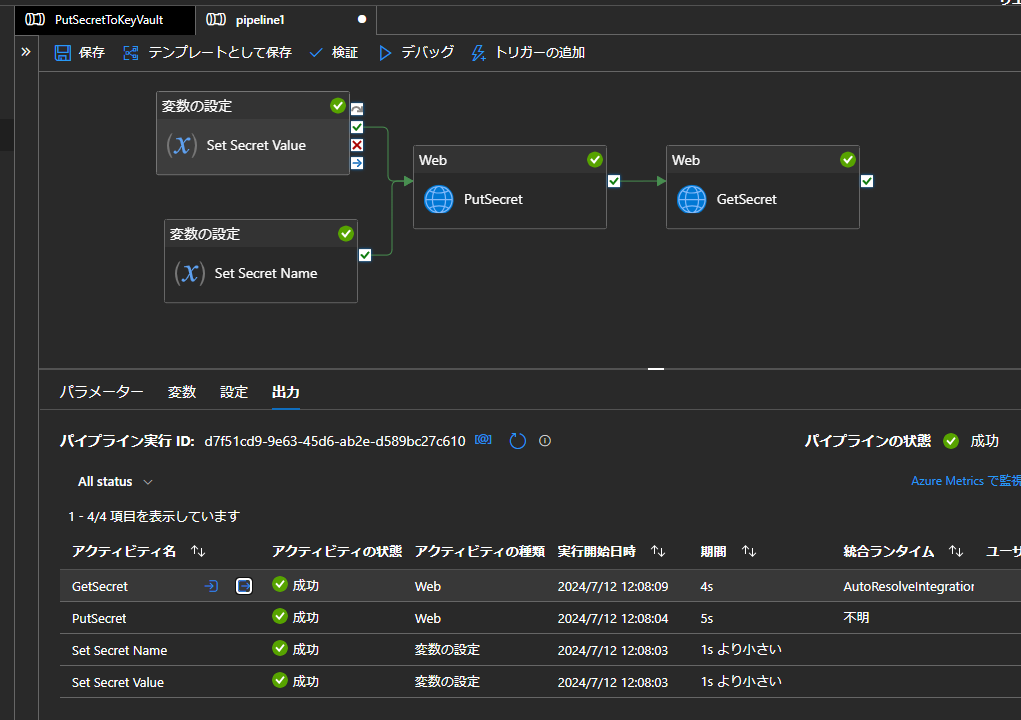

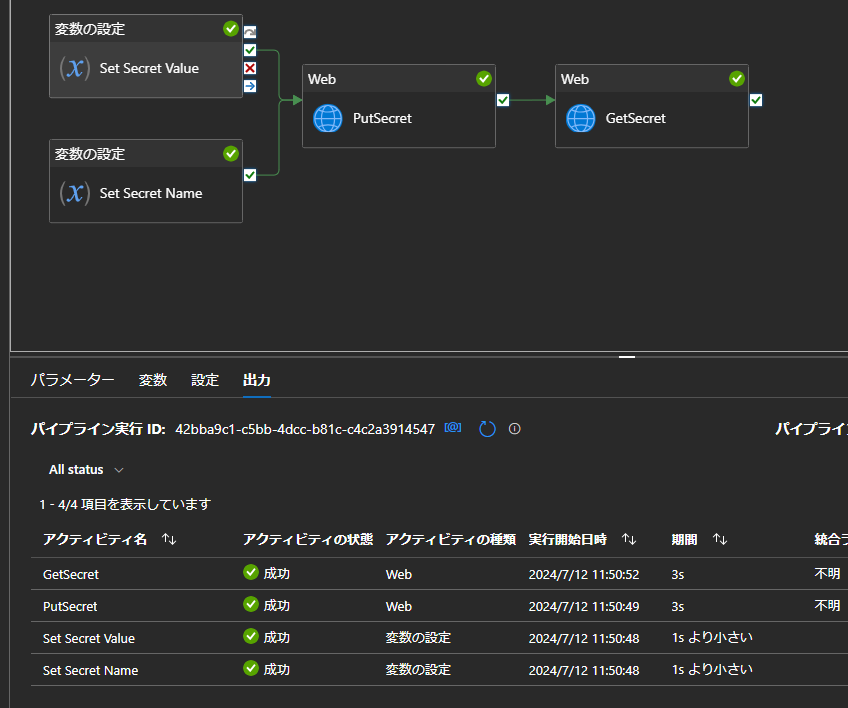

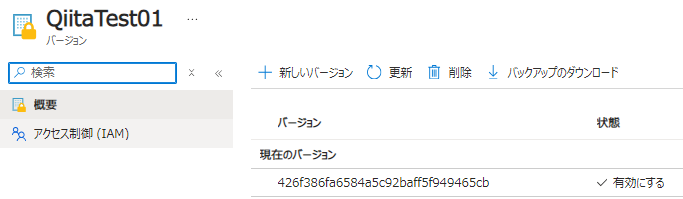

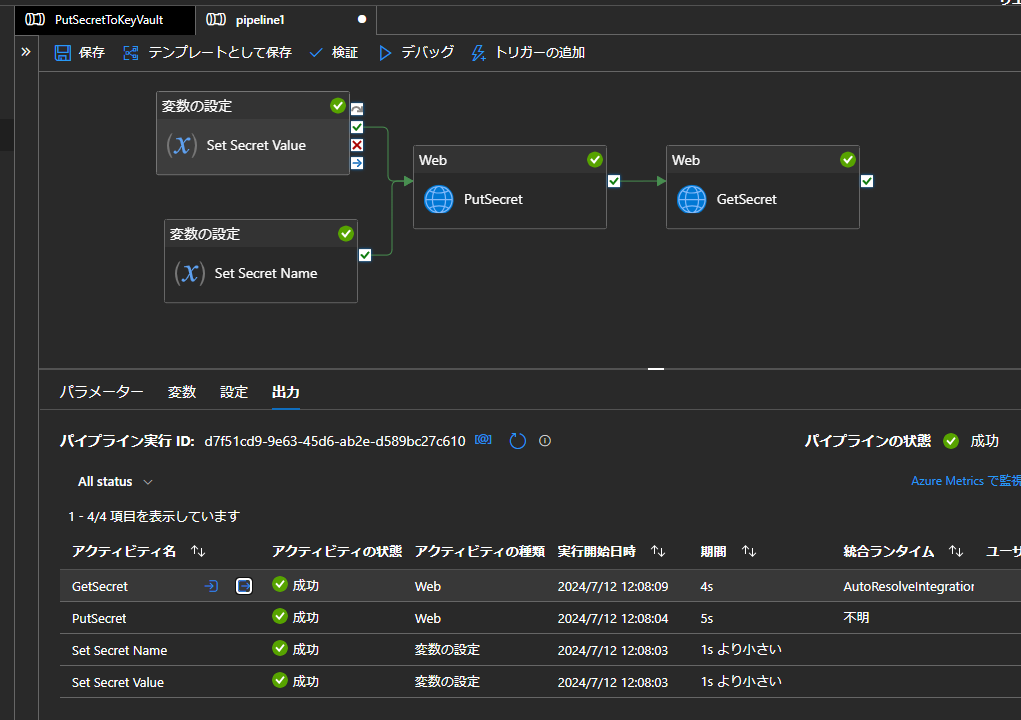

8. デバック実行しシークレットが登録さえることを確認

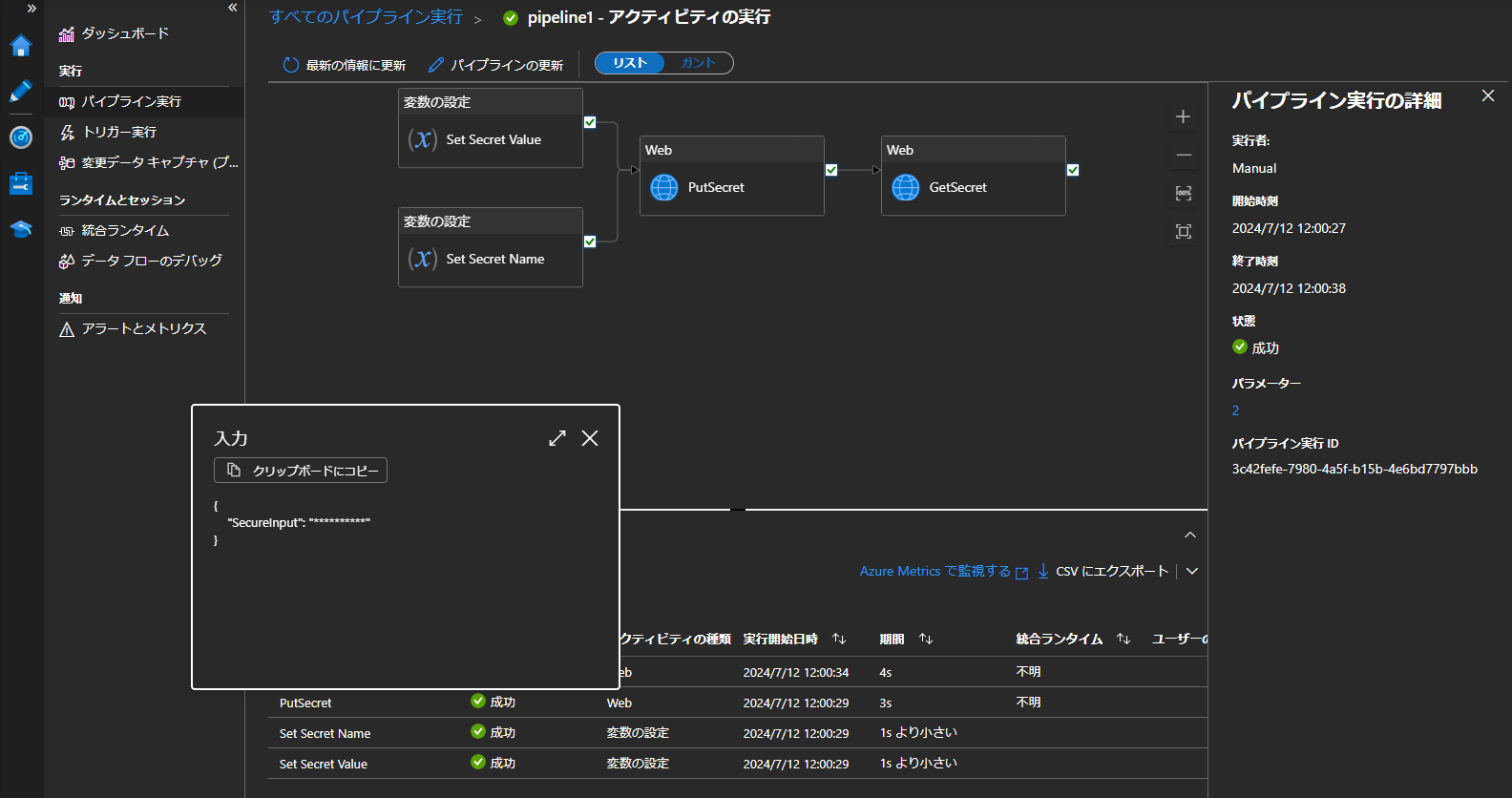

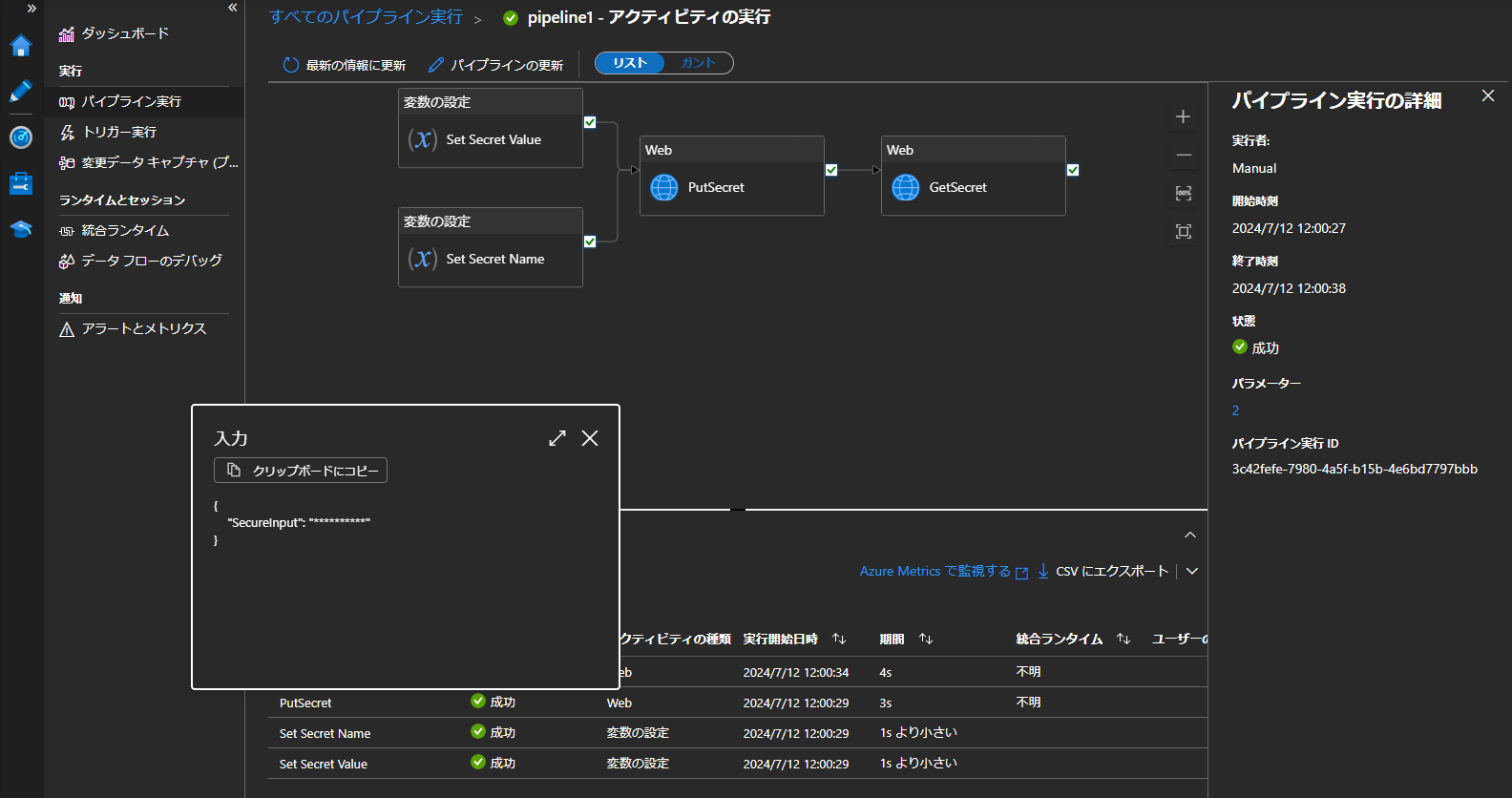

9. デバック実行の出力結果としてシークレットが表示されないようにするためのすべての入力と出力をセキュリティで保護するように設定

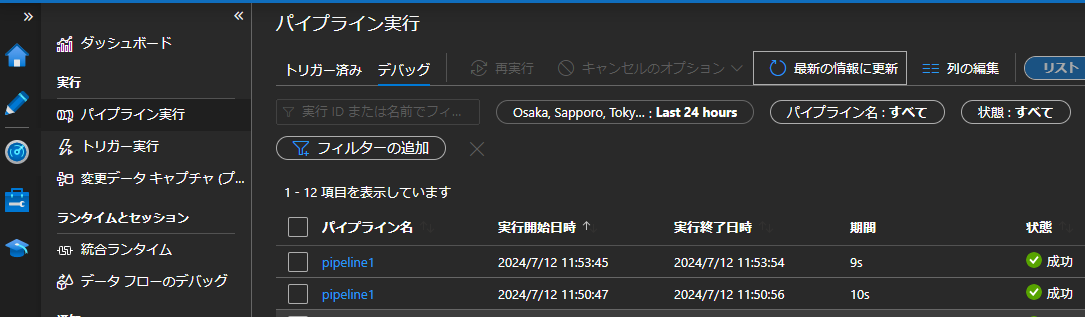

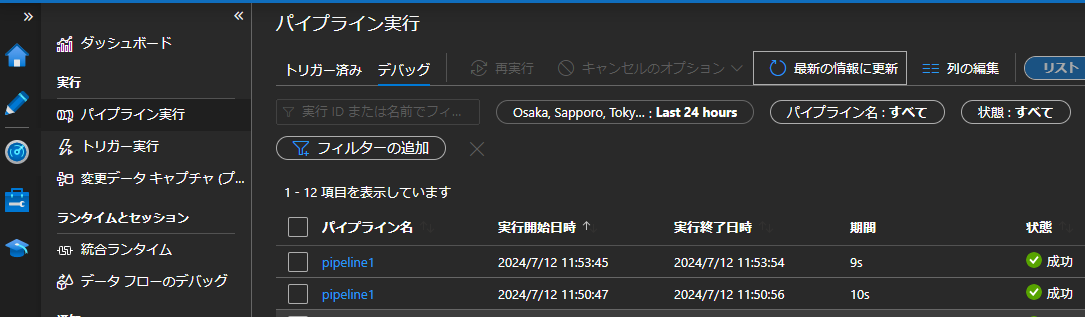

10. 再度デバック実行し モニター -> パイプライン実行 -> デバックからデバック実行したパイプラインの実行結果にてすべての入力と出力が隠蔽化されていることを確認

運用手順

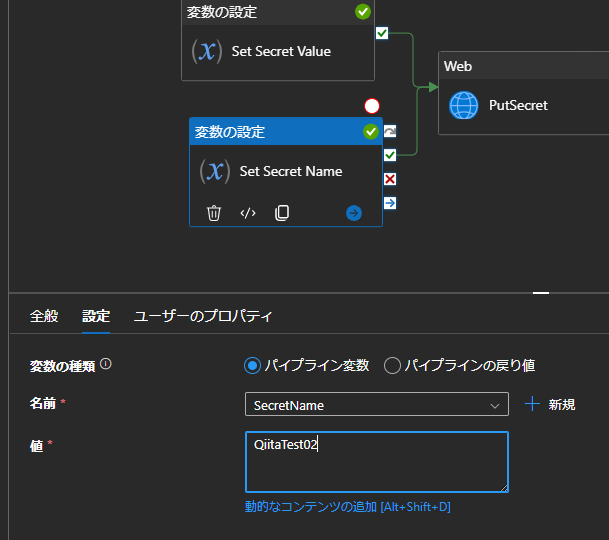

1. Set Secret Nameアクティビティの値にシークレットとして登録するシークレット名を設定

2. Set Secret Valueアクティビティの値にシークレットとして登録するシークレット値を設定

3. デバック実行し正常終了することを確認

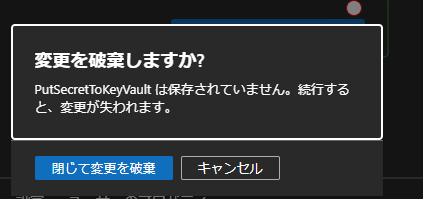

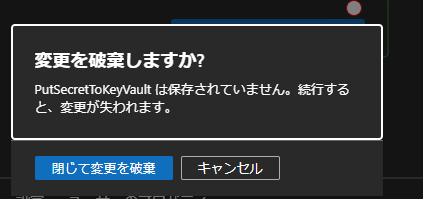

4. パイプラインを保存せずに閉じる

パイプラインを保存するとシークレット値が残ってしまうため絶対に保存しないでください。