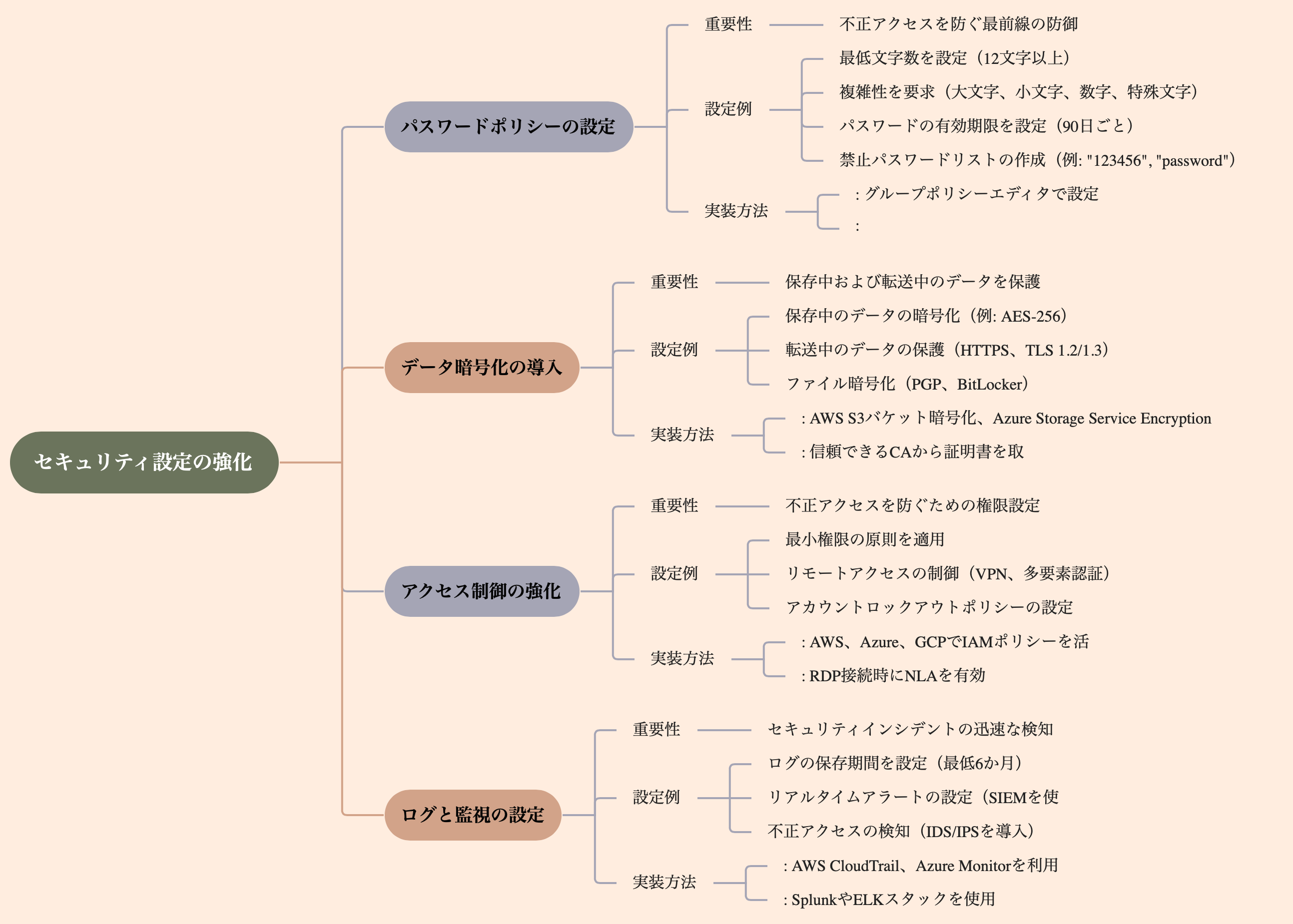

セキュリティ設定を適切に強化することで、サイバー攻撃のリスクを大幅に軽減できます。本記事では、具体的な設定方法として、パスワードポリシーやデータ暗号化を中心に、実践例を紹介します。

1. パスワードポリシーの設定

パスワードは、システムやアカウントへの不正アクセスを防ぐ最前線の防御です。以下のポイントを参考に、強力なパスワードポリシーを導入しましょう。

設定例

-

最低文字数を設定:

- パスワードは最低12文字以上に設定。

-

複雑性を要求:

- 大文字、小文字、数字、特殊文字を含む。

-

パスワードの有効期限を設定:

- 90日ごとの変更を推奨。

-

禁止パスワードリスト:

- 「123456」「password」などの一般的なパスワードを使用禁止にする。

実装方法

-

Windows Server:

- グループポリシーエディタで「アカウントポリシー」→「パスワードポリシー」を設定。

-

Linux:

-

/etc/security/pwquality.confを編集して条件を設定。

-

2. データ暗号化の導入

暗号化は、保存中(at-rest)および転送中(in-transit)のデータを保護する重要な手段です。

設定例

-

保存中のデータ:

- データベースやストレージの暗号化(例: AES-256)。

-

転送中のデータ:

- HTTPSを使用してウェブ通信を保護。

- TLS 1.2またはTLS 1.3を採用。

-

ファイル暗号化:

- 重要なファイルはPGPやBitLockerを使用して暗号化。

実装方法

-

クラウドストレージ:

- AWSでは、S3バケット暗号化を有効化。

- Azureでは、Storage Service Encryptionを設定。

-

SSL/TLS証明書:

- 信頼できる認証局(CA)から証明書を取得してインストール。

3. アクセス制御の強化

不正アクセスを防ぐため、権限やアクセスルールを適切に設定する必要があります。

設定例

-

最小権限の原則を適用:

- 必要最小限の権限のみを付与。

-

リモートアクセスの制御:

- VPNや多要素認証(MFA)を使用。

-

アカウントロックアウトポリシー:

- 一定回数のログイン失敗後にアカウントをロック。

実装方法

-

IAM(Identity and Access Management):

- AWS、Azure、GCPでIAMポリシーを活用。

-

リモートデスクトップ:

- RDP接続時にNLA(Network Level Authentication)を有効化。

4. ログと監視の設定

セキュリティインシデントを迅速に検知するため、ログと監視を適切に設定します。

設定例

-

ログの保存期間を設定:

- 最低6か月間ログを保存。

-

リアルタイムアラートの設定:

- SIEM(Security Information and Event Management)を使用。

-

不正アクセスの検知:

- IDS/IPS(侵入検知/防止システム)を導入。

実装方法

-

クラウド:

- AWS CloudTrailやAzure Monitorを利用。

-

オンプレミス:

- SplunkやELKスタックを使用してログを収集・分析。

参考リンク

- NIST Password Guidelines - 最新のパスワード管理に関するガイドライン。

- OWASP Cryptographic Storage Cheat Sheet - 暗号化のベストプラクティス。

- AWS Security Documentation - AWSのセキュリティ設定ガイド。

- Azure Security Best Practices - Azureにおけるセキュリティベストプラクティス。

- Splunk Documentation - ログ管理と分析に関する情報。

まとめ

セキュリティ設定を強化することで、サイバー攻撃のリスクを低減できます。パスワードポリシーの設定やデータ暗号化、アクセス制御、ログ監視など、基本的な対策を徹底し、継続的に見直すことが重要です。本記事を参考に、組織や個人のセキュリティを強化しましょう。