この記事は AWS Advent Calendar 2021 のカレンダー2の7日目の記事です。

昨日は hi1280 さんの GitHub Actionsを使ったECSのデプロイメントパイプライン構築 でした。

はじめに

- DNSを使う際、ドメインからIPを引く正引きを使うケースが多い。例えばブラウザにURLを入力してWebページを開いたり、Webページのリンクを踏んで別のWebページに遷移したりする時にドメインからIPへの変換が裏で行われている。

- 一方でメールサーバーからメールを送信したり、Webページをクローリングする際は、相手からするとIPしかわからず、IPから送信元のドメインを辿って送信元を確かめスパムかどうかなど判断したいケースがある。

- AWSを使用した時にどのように設定していくかを調べてみる。

設定方法

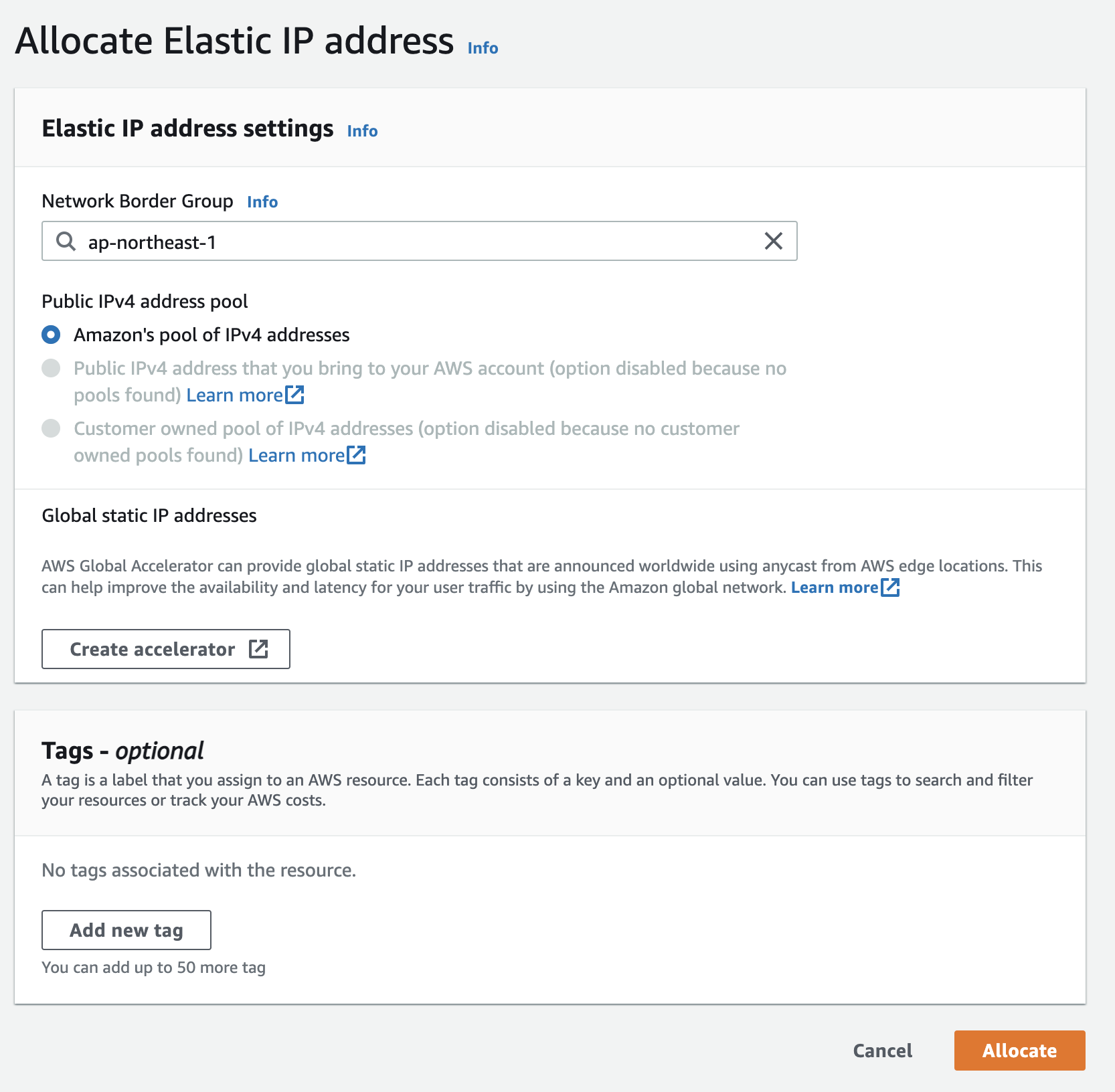

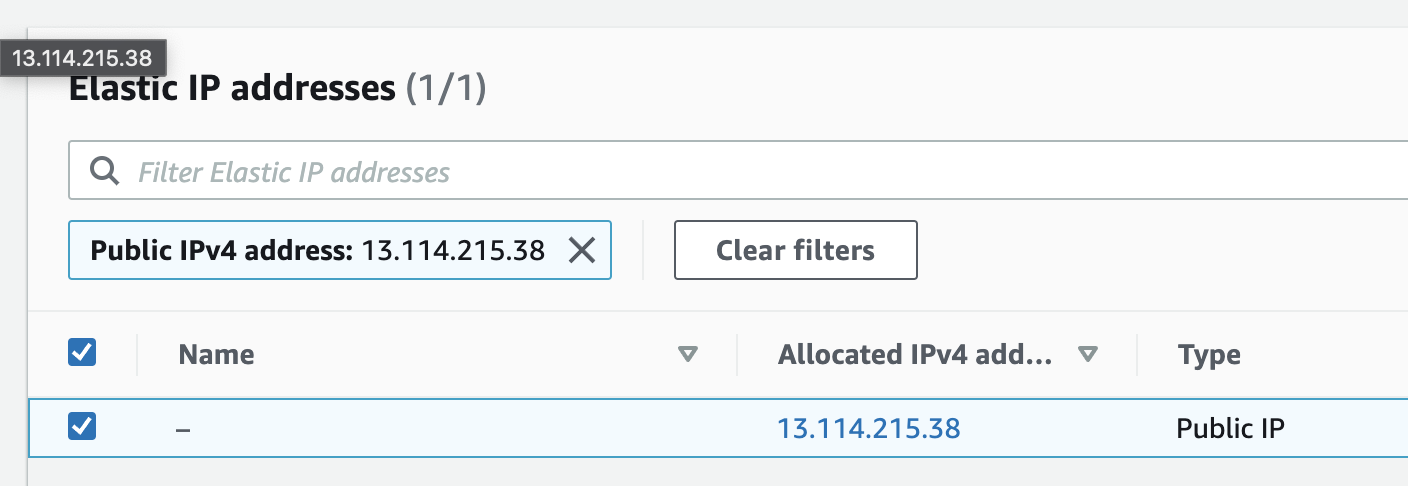

EIPを発行する

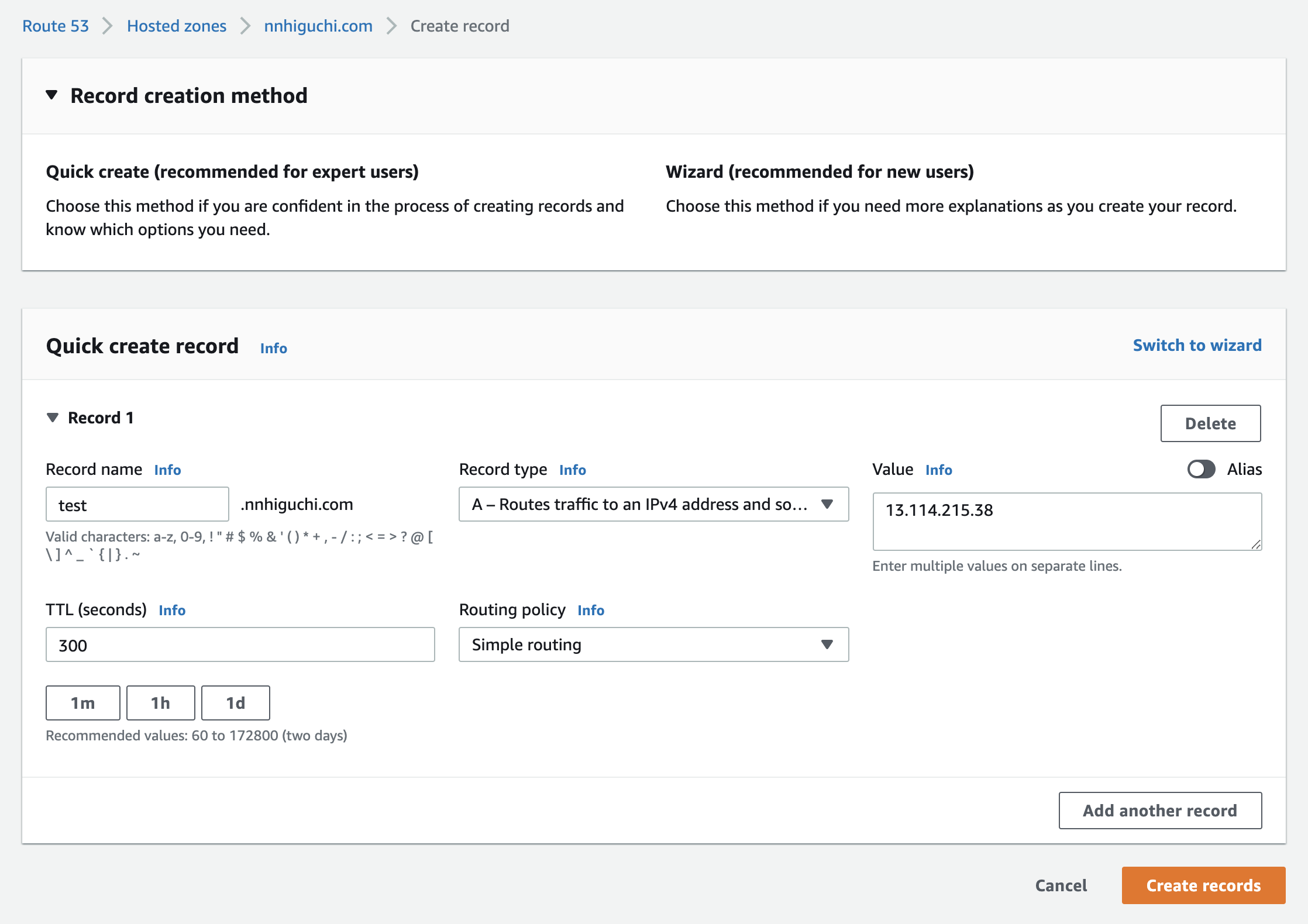

正引き設定をする

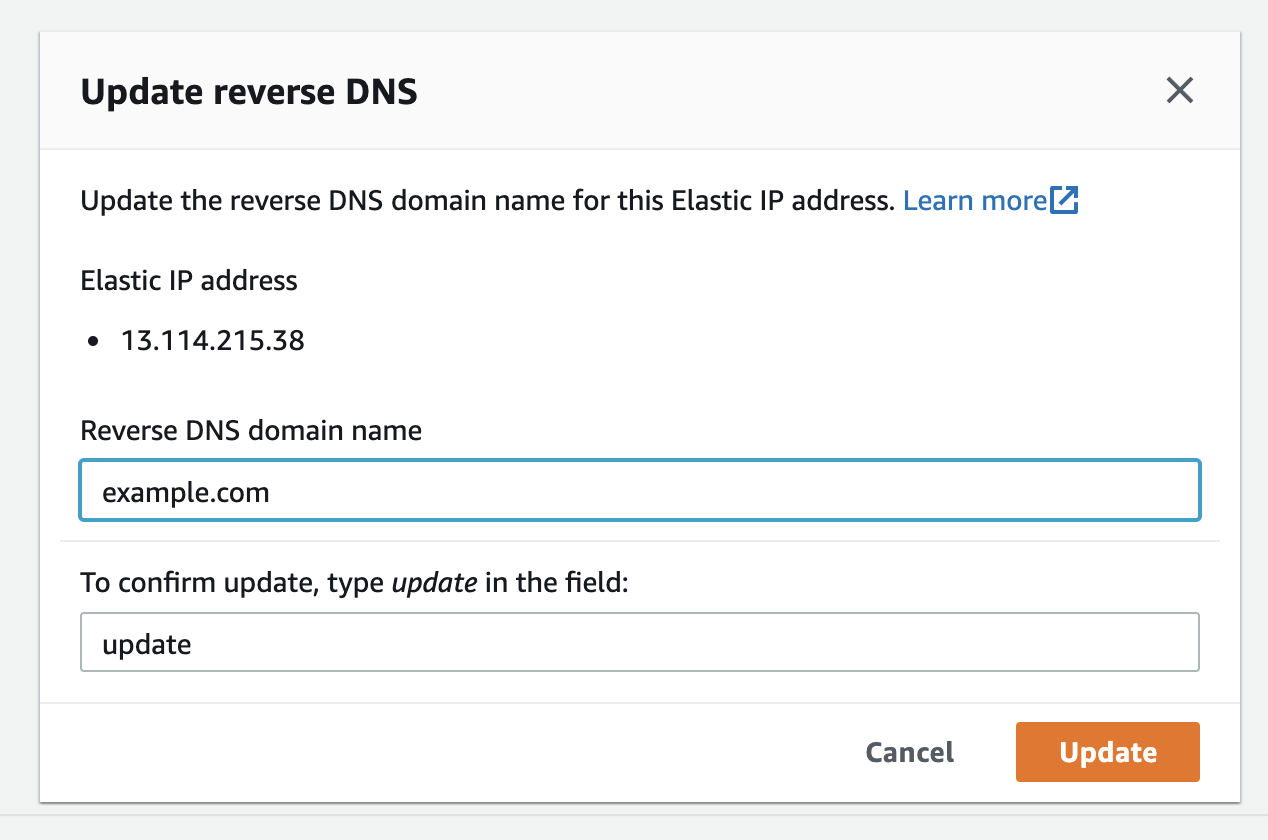

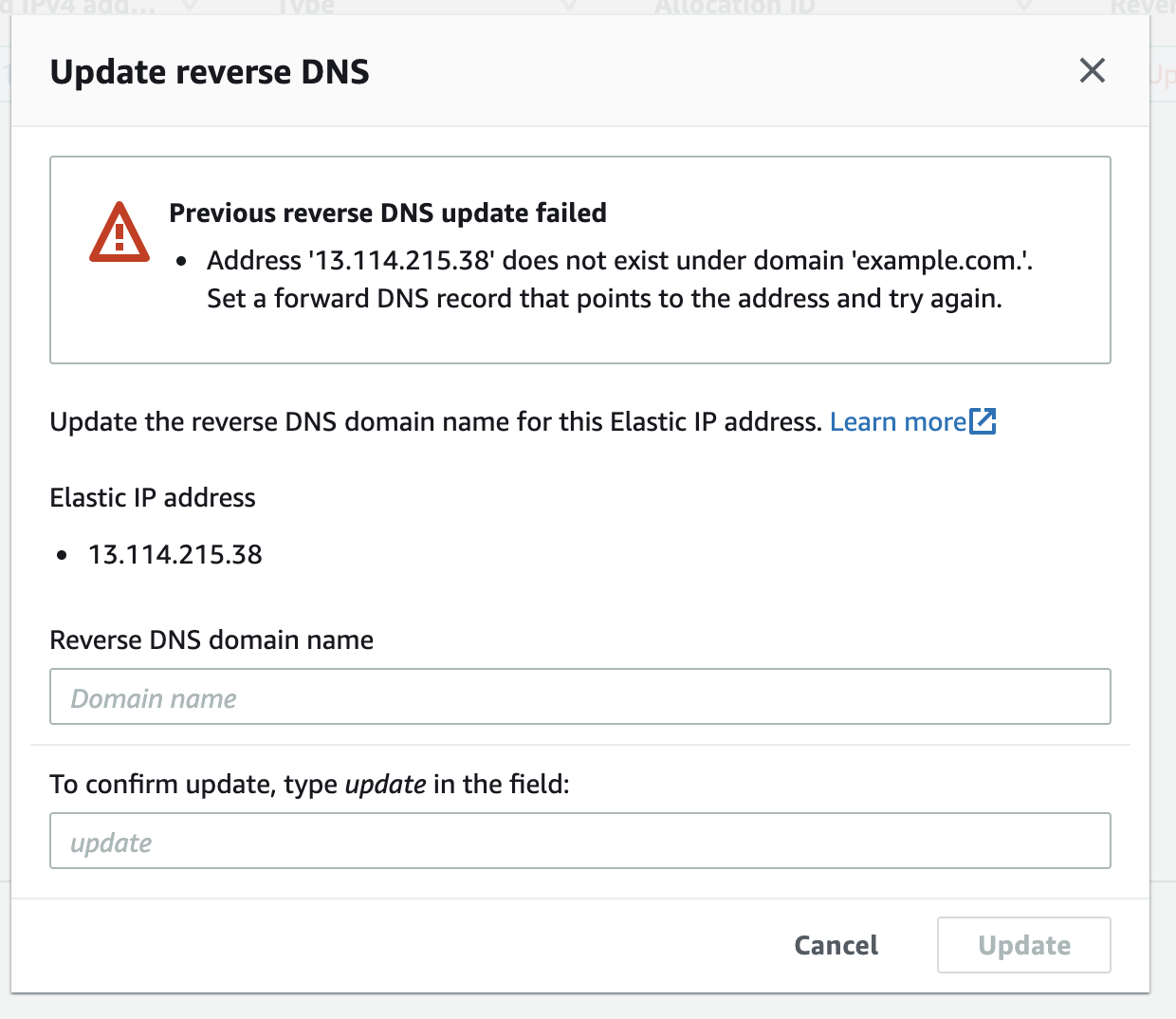

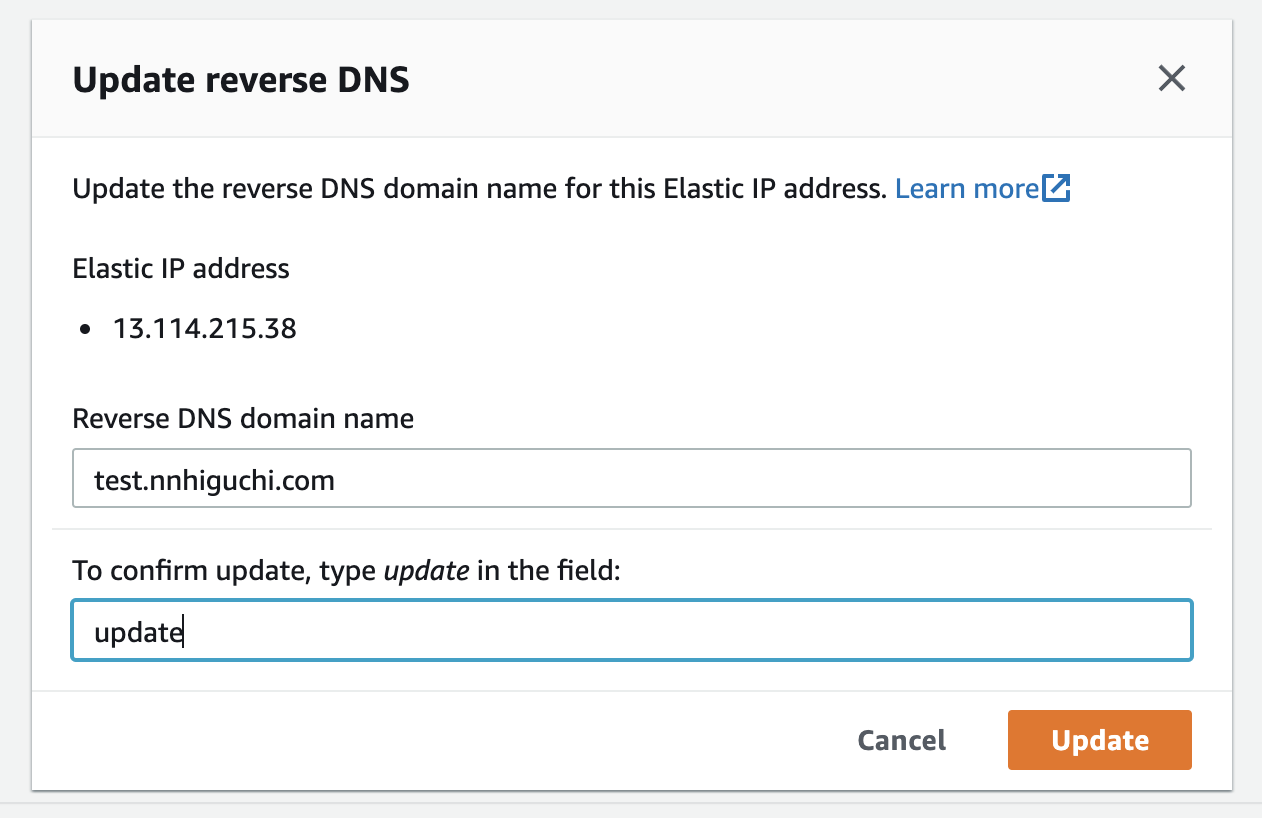

逆引き設定をする

- 逆引き設定前は逆引きしてもAWSのデフォルトのドメインのまま。

❯ nslookup 13.114.215.38

Server: 8.8.8.8

Address: 8.8.8.8#53

Non-authoritative answer:

38.215.114.13.in-addr.arpa name = ec2-13-114-215-38.ap-northeast-1.compute.amazonaws.com.

Authoritative answers can be found from:

❯ nslookup 13.114.215.38 ✘ 1

Server: 8.8.8.8

Address: 8.8.8.8#53

Non-authoritative answer:

38.215.114.13.in-addr.arpa name = test.nnhiguchi.com.

Authoritative answers can be found from:

注意

- terraformでの設定も試みたが、記事執筆時点ではterraformは対応していなかった。

- 逆引き設定は2021/09に多くのリージョンで展開されたばかり。

まとめ

- 逆引き設定は簡単にできるのでメールサーバー作成時やクローリング時などはスパムと誤認されないように設定しておくと良さそう。