応用情報技術者平成28年秋期 午前43

受信した電子メールの送信元ドメインが詐称されていないことを検証する仕組みであるSPF(Sender Policy Framework)の特徴はどれか。

1、SPF(Sender Policy Framework)は、

SMTP接続してきたメールサーバのIPアドレスを基に、正規のサーバから送られた電子メールかどうかを検証する技術です。受信メールサーバ側にて電子メールの送信元ドメインが詐称されていないかを検査できます。

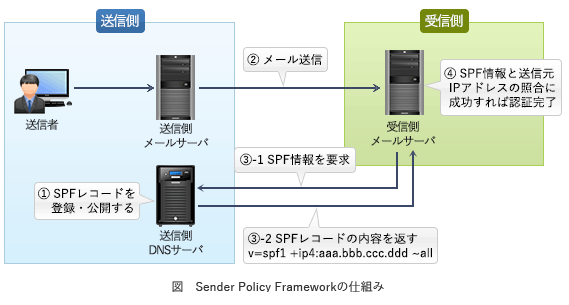

SPFでは以下の手順で送信元IPアドレスの検証を行います。

・送信側は、送信側ドメインのDNSサーバのSPFレコード(又はTXTレコード)に正当なメールサーバのIPアドレスやホスト名を登録し、公開しておく。

・送信側から受信側へ、SMTPメールが送信される。

・受信側メールサーバは、受信側ドメインのDNSサーバを通じて、MAIL FROMコマンドに記載された送信者メールアドレスのドメインを管理するDNSサーバに問い合わせ、SPF情報を取得する。

・SPF情報との照合でSMTP接続してきたメールサーバのIPアドレスの確認に成功すれば、正当なドメインから送信されたと判断する。

大事のことは、SPFレコードを登録・公開するとのこと。

ドメインを検証するので、直接にそのドメインで正当性を確認する意味がないですね。

そのドメインのIPアドレスが正当性があるかを確認すればよいとのこと。

※DNSBL(DNS Blacklist)とは、

迷惑メールの温床になっているオープンリレーサーバのIPアドレスや、スパム行為の発信元IPアドレスを一覧を公表したもの

※DNSサーバは、コンピュータ・ネットワークにおいて、Domain Name System(DNS)の「名前解決」機能が実装されたサーバである。