■AWS Organization でできること##

- 複数のAWSアカウントを一元管理

- AWSアカウント新規作成の自動化

- 請求の簡素化

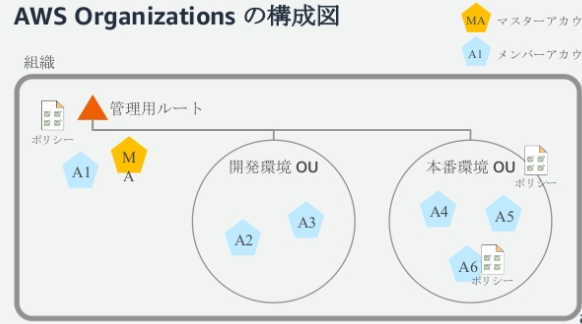

■構成要素##

■機能セット##

- 支払一括代行:支払一括代行のみを実施する場合に選択。

- アカウントの全体管理:支払一括代行も含めて、企業内で複数アカウントを統制したいときに使う。

■マスターアカウント##

- 組織全体のAWS利用料の支払い

- 新規AWSアカウントの作成

- 既存AWSアカウントの招待

- 組織内に登録されたAWSアカウントの削除

- 組織ポリシーの適用(SCP)

と大きな権限をもつので、マスターアカウントでは基本的にリソースなどの作成には利用しない。

■SCP##

SCPにだけ軽く触れておきます。

-

組織内の組織ルート、OU、アカウントに対して割り当てることができ、階層構造に基づいて継承して適用される。

-

マスターアカウントは対象外。メンバーアカウントでは、IAMユーザー・ロールだけでなくルートアカウントも対象。

-

サービスやAPI、アクションへのアクセスを許可・拒否できる。

-

複数のポリシーがアカウントに適用される場合、許可はAND条件となる。

-

アカウント内のアクセス制限に対して、フィルタとして動作する。

-

許可:SCPは必要条件だが、十分条件ではない。SCPで許可されていてもIAMポリシーやリソースポリシーで許可されていないと利用できない。

-

拒否:SCPで拒否とすると他で許可されていても、利用できない。

-

ブラック方式・ホワイト方式どちらで運用するかを考える。

■一括請求##

- ボリュームアカウントが合算して計算される。

- リザーブドインスタンスによる割引がデフォルトで共有される。

■比較##

| 1アカウントのみで分離 | 複数アカウントにして分離 | |

|---|---|---|

| 権限の分離 | IAMポリシー | IAMポリシー+Organizationsのポリシー |

| 料金 | タグ付けをして使用状況をレポートで確認 | アカウントごとで確認できる |

| 支払い | 一括請求 | |

| 料金 | ボリュームディスカウントの合算などの値引きの共有 | |

| VPN | 1つのVPCしか使わない場合は1接続で対応できる | VPN接続はVPCごとに必要 |

| 管理ユーザの管理 | スイッチロールやAWS SSOを利用できる | |

| システム間連携 | VPCピアリングやスナップショット共有など |