はじめに

ソフトウェアの脆弱性診断等はよく耳にする言葉ですが、Amazon Inspectorをご存じでしょうか?

Amazon Inspectorは、AWSのマネージドサービスで、簡単にAmazon EC2インスタンスやECRコンテナイメージ、Lambda関数などに含まれるソフトウェアの脆弱性や意図しないネットワークの露出がないかをスキャンしてくれるサービスです。

簡単な設定で、すぐにAmazon Inspector自動でスキャンを実行し、検知された脆弱性の情報を、管理してくれる為、とても簡単に定期的に診断が実行できます。

診断のタイプとしては、以下の3つの診断を実施してくれます。

Package脆弱性

一般的な脆弱性と暴露 (CVE) AWS にさらされている環境内のソフトウェアパッケージを特定する。

LinuxのCVE 検出は、ベンダーのセキュリティアドバイザリによってリリースから 24 時間以内にAmazon Inspectorに追加

Windows用のCVE検出は、Microsoft がリリースしてから 48 時間以内に Amazon Inspectorに追加

コード脆弱性

Lambda 関数のアプリケーションコードを評価し、アプリケーションコードを分析して全体的なセキュリティコンプライアンスを確認する。

ネットワークへの到達性

ネットワーク到達可能性の結果は、環境内のAmazon EC2インスタンスへのアクセスにあたり、

過度に許容される可能性のあるネットワーク構成や、潜在的に悪意のあるアクセスを許可する可能性のあるネットワーク構成を指摘する

Amazon Inspectorは24 時間ごとにネットワークの到達可能性に関する結果のスキャンを実行

Amazon ECR コンテナの診断とAWS Lambda関数の診断には、エージェントは不要ですが、Amazon EC2のPackage 脆弱性診断には、Systems Managerエージェントが必要になります。

但し、Systems Managerエージェントは、多くのAMIにプレインストールされている為、導入が不要なAMIも増えています。

今回の構成

今回は、Amazon Linux 2023とWindows server 2022のEC2インスタンスを作成し、Amazon Inspectorで脆弱性診断してみました。

1. AMIは以下を選択して、ぞれぞれEC2インスタンスを作成、こちらのAMIにはSystems Managerエージェントがプレインストールされています。

・ Amazon Linux 2023 AMI

・ Microsoft Windows Server 2022 Base

2. EC2ロールには、AmazonSSM ManagedInstanceCoreポリシーを割り当てます。

3. EC2は、プライベートサブネットに配置し、EC2インスタンス上のSystems Managerエージェント → Systems Managerサービスとの通信は、NAT Gateway経由で実施します。

Amazon Virtual Private Cloudエンドポイントを利用する形でも問題ありません。

Systems Managerが導入されていると、EC2インスタンスへのログインもSystems Managerのセッションマネージャを利用してログインできる為、非常に便利です。

実際に診断してみる

Amazon Inspectorの有効化

はじめてご利用になる場合は、無料トライアル利用が可能です。

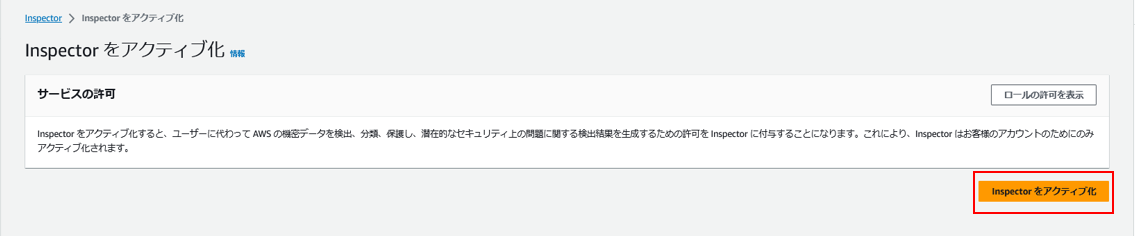

「使用を開始する」ボタンを選択します。

次に、「Inspectorをアクティブ化」ボタンを選択します。

その後、Inspectorで利用されるポリシー等が表示されますが、確認し「閉じる」ボタンで進みます。

自動でアカウント内のAmazon EC2インスタンスやECRコンテナイメージ、Lambda関数に対して診断を実施し診断結果を表示してくれます。

診断結果

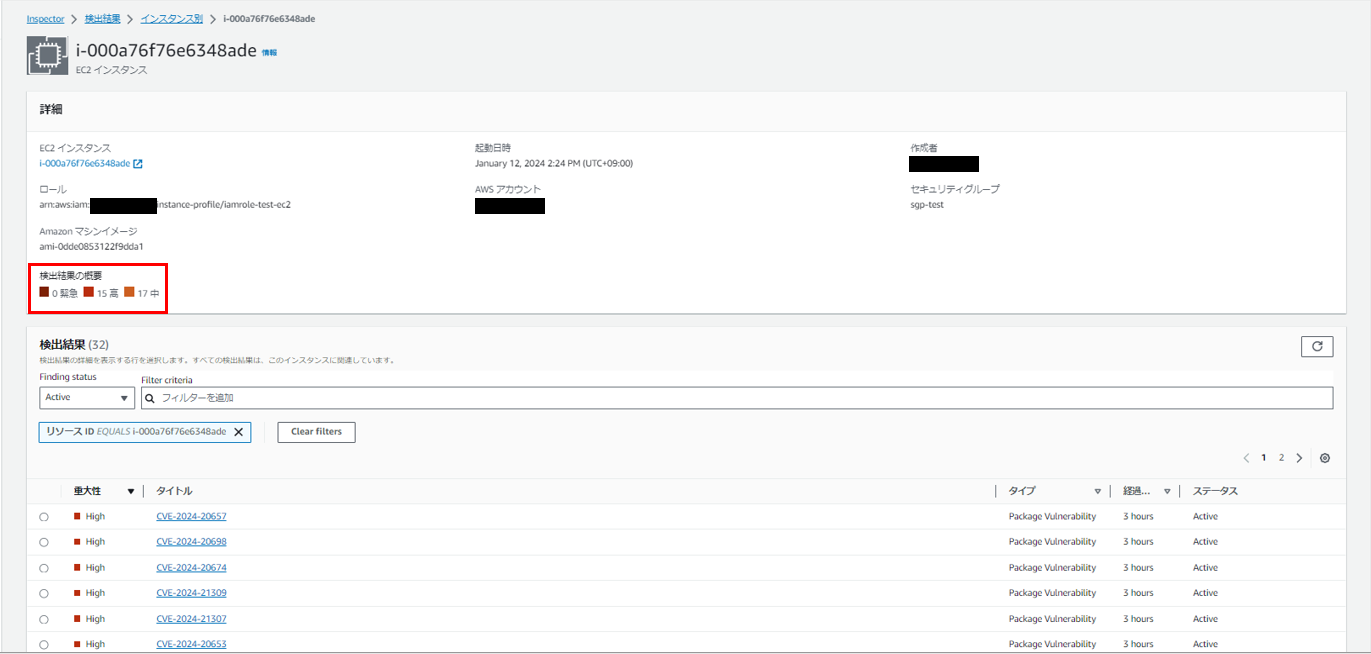

今回は、Amazon Linux 2023のEC2インスタンスとMicrosoft Windows Server 2022のEC2インスタンスを作成しましたので、それぞれの診断結果を確認してみます。

Amazon Linux 2023のEC2インスタンスに関しては、脆弱性は見つかりませんでした。

Microsoft Windows Server 2022のEC2インスタンスに関しては、どうでしょうか?

こちらは、「高」が15件、「中」が17件指摘されています。

脆弱性の是正

指摘された脆弱性に関しては、OSパッチを適用することで解消できそうなものが多いようなので、早速Windows Server 2022のEC2インスタンスにログインしてWindows Updateしてみました。

その後、Inspectorの再スキャンが実施されると、期待どおり、脆弱性の、ほとんどが解消されていることを確認できました。

最後に

利用料金

Amazon Inspectorの利用料金に関しては、以下のサイトをご確認頂ければと思います。

比較的安価で利用できるサービスではありますが、Amazon Inspectorのスキャンは、アカウント内の対象サービスに自動で実行されます。

その為、スキャン対象が多くなれば、その分の利用料金を考慮頂く必要があるかと思っています。

とはいえ、こんなに、簡単にソフトウェアの脆弱性診断ができてしまうメリットも大きいかと思いますので、ご興味のある方は、ぜひご活用頂ければと思います。