ソフトウェアエンジニア歴そろそろ1年だしまとめる。

暗号方式2種類

(1)秘密鍵(共通鍵)暗号方式

-

HS256 (HMAC with SHA-256)はそのアルゴリズムの一つ(?)

- クライアント側とサーバー側が共通のSecretKeyを持つ。

-

JWT, HTTPS通信の実際のやり取りで使われる

-

公開鍵暗号方式より高速(1/1000)で暗号化、復号の処理ができると言われている。

(2)公開鍵暗号方式

-

非対称アルゴリズム(公開鍵と秘密鍵を使用)

-

実現したいのは「公開鍵で暗号化したものが秘密鍵を持つ人間にしか復号できない」こと

- このため、キーペアを発行するのはメッセージの受信者。

-

公開鍵暗号方式の中で「秘密鍵で暗号化、公開鍵で復元」(通常と真逆)ということができるのはRSA方式のみであり、他の公開鍵方式では不可能

-

JWT, デジタル署名、SSH接続、HTTPSの接続の確率に使われる

暗号化を用いた技術

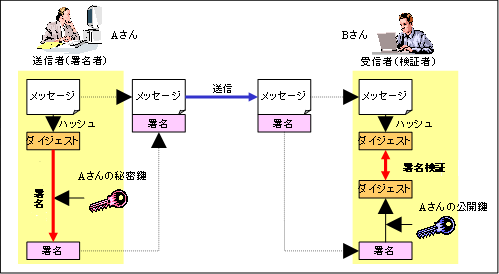

デジタル署名(2を使用)

- 公開鍵暗号方式を使って実現した電子署名がデジタル署名らしい。

- アルゴリズムは、ハッシュ関数と公開鍵暗号方式を組み合わせたものである。

- 担保したいのは以下の二つ

本人照明(そのメッセージが本当にAによるものか)非改竄証明(そのメッセージが改竄されていないか)

- このためペアキーを発行するのはメッセージの発行者。

- 送信者Aは秘密鍵と公開鍵を作成し、公開鍵を受信者Bさんに渡す。

- 送信者側は「伝えたいメッセージ」と「その署名(メッセージをハッシュ化して、秘密鍵で暗号化した暗号文)」を両方送信する。

- 受信者側は

「メッセージ」をハッシュ化したものと署名を暗号鍵で復号したものが同一であるかを確認することによって署名が信頼できるものかを確認する。

JWT(1or2を使用)

JWT = ヘッダー + ペイロード + 署名

-

署名の作り方は以下の2通り。

- RS256(公開鍵+秘密鍵を使うやつ)

- HS256(Secret Keyを使うやつ)

-

JWS (JSON Web Signature)は、ザックリ言うと「JSONに電子署名をして、URL-safeな文字列として表現したもの」です。参考までに、JWE (JSON Web Encryption)は「JSONを暗号化して、URL-safeな文字列として表現したもの」です。

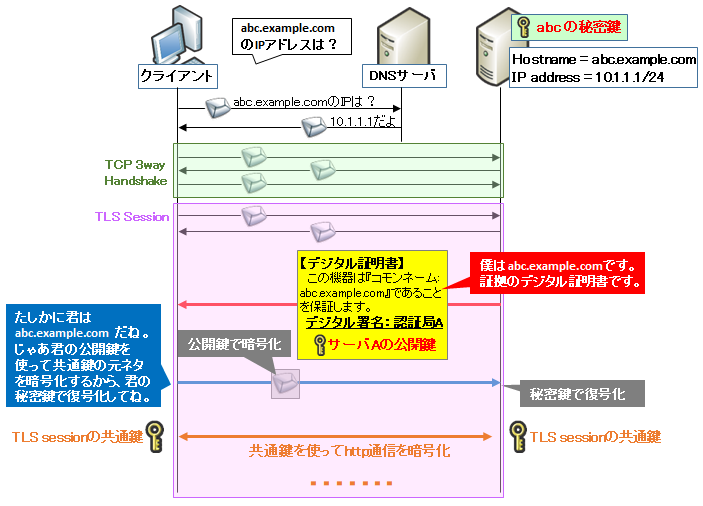

HTTPS通信(1→2を使用)

(1)クライアント側で作った共通鍵をサーバに送るまで(ディフィー・ヘルマン鍵共有)

- サーバとクライアントの両方が(ある程度ルールを示し合わせた上で)各々公開鍵と秘密鍵を発行し、公開鍵のみを相手に送信し、各自、自分の秘密鍵と受信した公開鍵から(同一の!)共通鍵を作成できる方法である。

- 第三者が送受信されるデータ(すなわち、二人の公開鍵)を盗聴しても鍵を生成することができない所に特徴がある。

[補足]

なお昔はこの様に通信していたが、TLS v1.3 では RSA 公開鍵による共通鍵生成方式は廃止になりました。

- サーバでRSAキーペアを作り、公開鍵をクライアントに送信する(ちなみに、デジタル証明書も一緒に送信される)

- クライアントは共有鍵を作成し、それを公開鍵で暗号化してサーバに送信する

- サーバでは秘密鍵を用いて、受信した公開鍵を復号する

(2)サーバとクライアント間の共通鍵の交換後

SSLサーバー証明書を発行する手順

- サーバはSSLサーバ証明書をサーバーにインストールする必要がある。

- サーバー運用者が認証局CAに申請し、身分確認後、(認証局の秘密鍵で暗号化された)SSL証明書をサーバーに渡す。

- ウェブサイトの運営者が正しい運営者かの審査ののちに発行される

- DNSでFQDNから発行されたIPアドレスをもとにサーバーにアクセスしてきたクライアントに対して、

確かにそのIPアドレスは君がアクセスしようとしているFQDNですということを証明する。 - この中で秘密鍵暗号方式が使用されている。またいつか調べる。

- DNSでFQDNから発行されたIPアドレスをもとにサーバーにアクセスしてきたクライアントに対して、

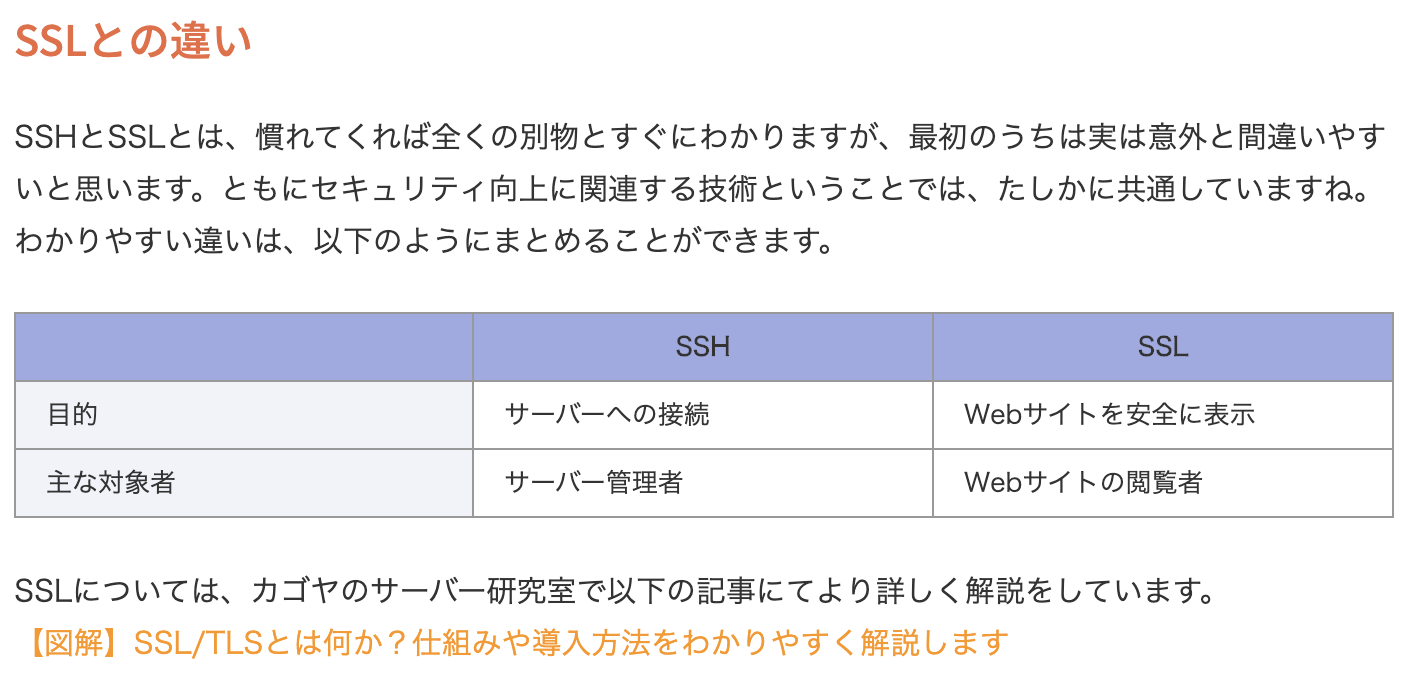

SSH通信

(1)パスワード認証方式

(2)公開鍵認証方式(2を使用)

- 公開鍵認証方式で、クライアントがキーペアを発行し、サーバー側に公開鍵を保存しておく。

- デジタル署名と同形式