AWSでロードバランサーを使ったWEBサイト構築手順を記載していきます。

私自身つい1年前まではオンプレばかりでAWSをほとんど触ったことがなかったのですが、オンプレ時代にAWSで躓いたところを中心に丁寧に解説できればと思いこの記事を作成しました。

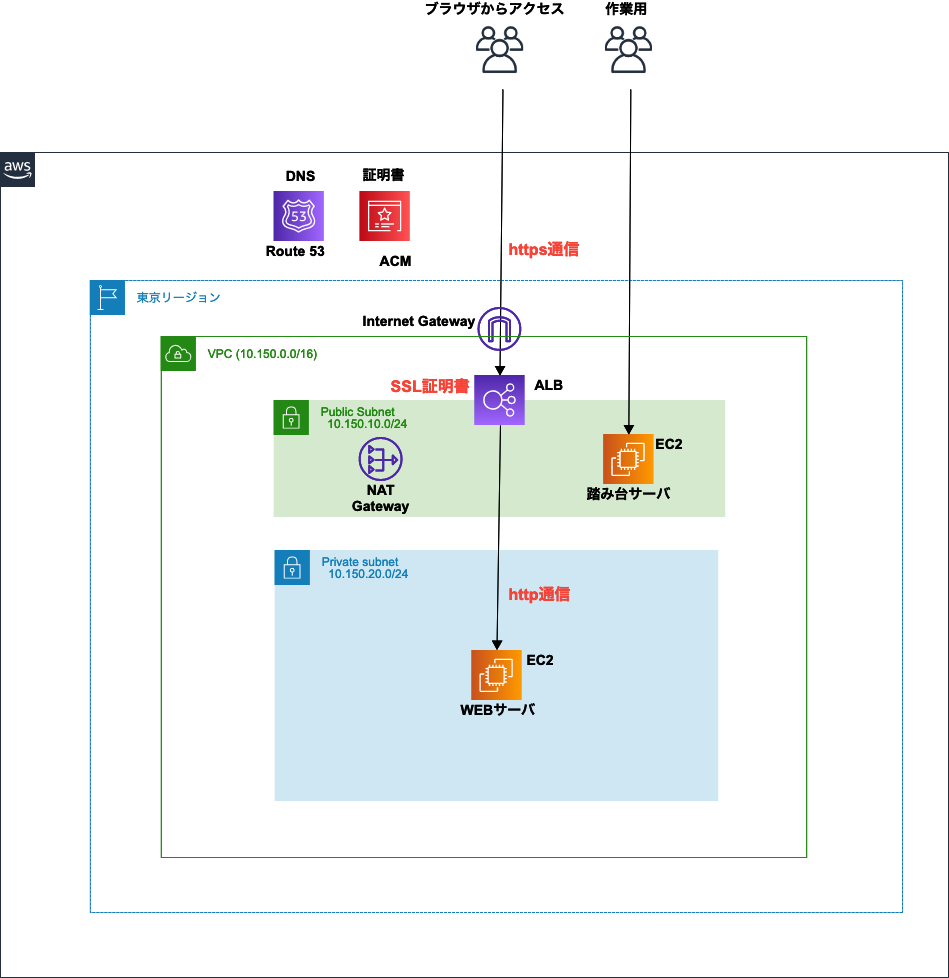

今回のやりたいこと

・ロードバランサー配下にWEBサーバーを配置して基本的なWEBサイトを作る

・SSL証明書はACM(AWS Certificate Manager)を使って無料で発行する

・WEBサーバーは外部から直接SSHできないようにするがApacheのパッケージは取得できるようにする

・最終的にブラウザでWEBサイト(独自ドメイン)が閲覧できるようにする

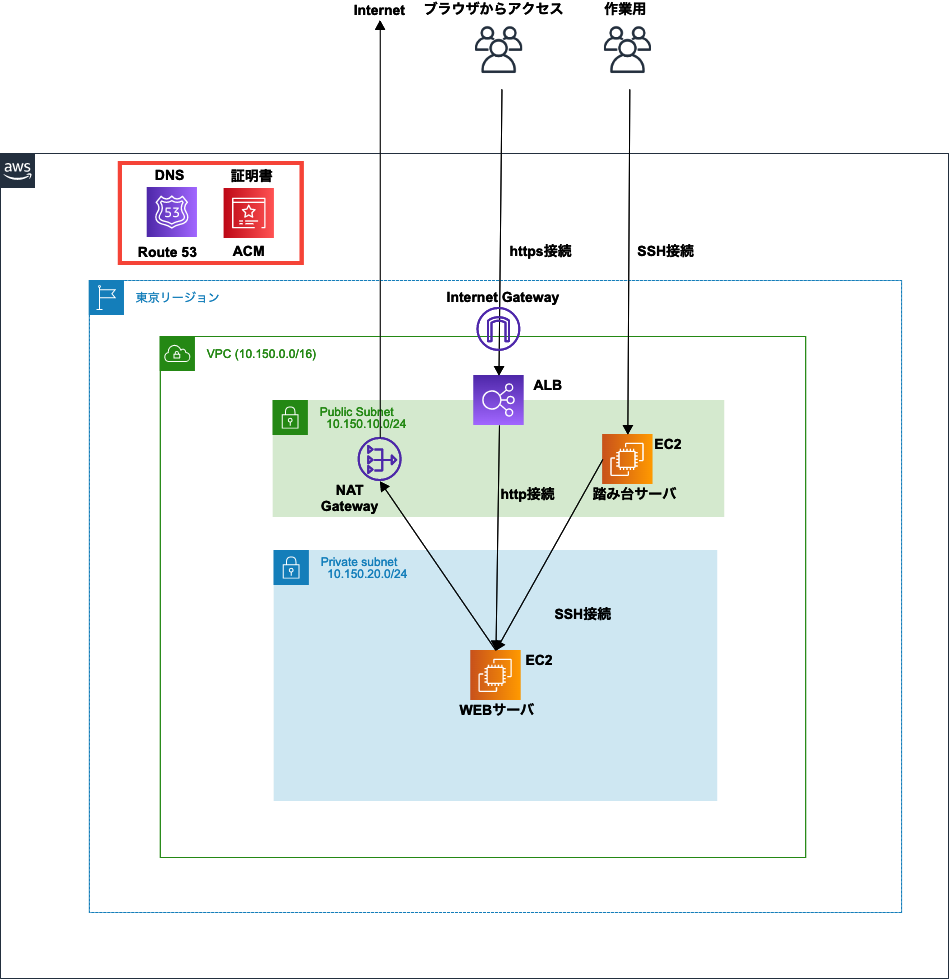

構成図

そして今回のDNSとSSL証明書編では赤枠部分の解説をしていきます。

丁寧に解説していくと長くなるので

・DNSとSSL証明書編

・ネットワーク編

・サーバー編

・ロードバランサー編

の4つに分けて解説していきます。わざわざ分けるのは私自身が長文になると読むのが嫌になるので分けます。

ドメイン取得

まず独自ドメインを取得します。

今回の例ではksawada1979.comというドメインを取得します。

ドメインの取得は「お名前.com」などで取得してください。どこで取得しても問題ありません。

DNS設定

次に取得したドメインをRoute 53に登録します。

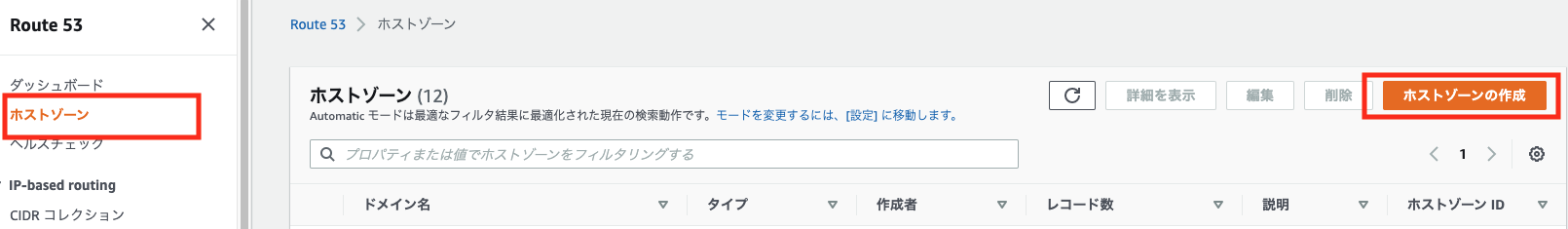

AWSマネジメントコンソールのRoute53に移動します。

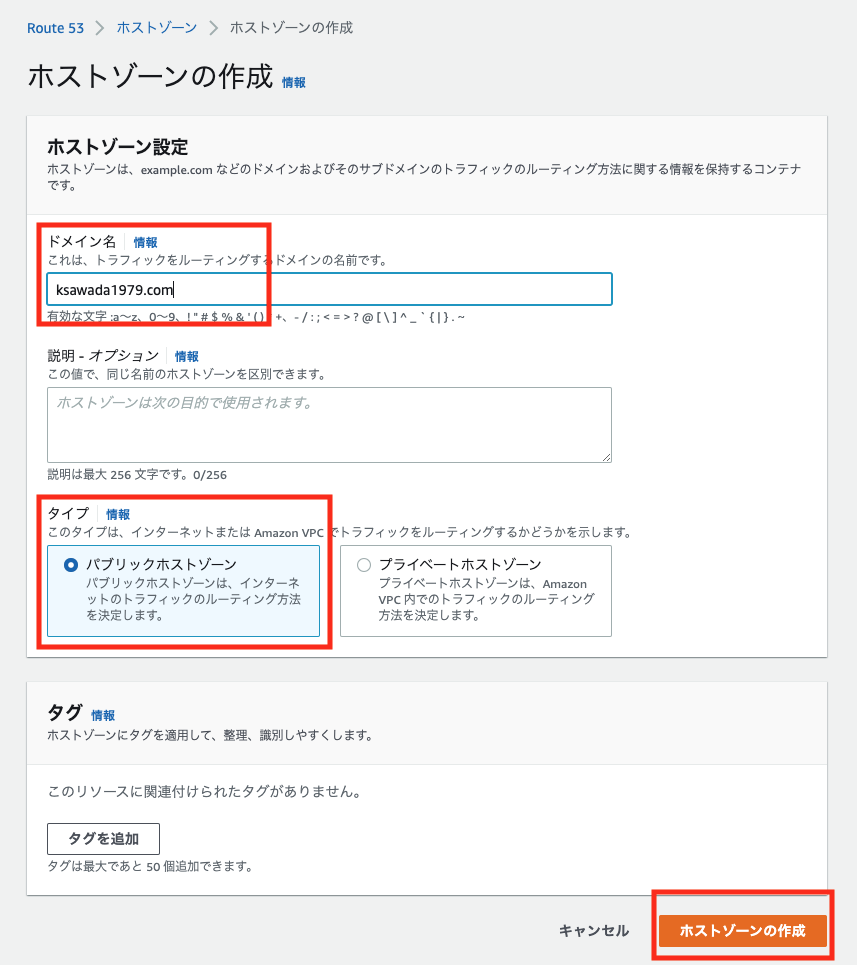

「ホストゾーン」→「ホストゾーンの作成」をクリックします。

次に取得したドメイン名を入力し「パブリックホストゾーン」を選択し「ホストゾーンの作成」をクリックします。

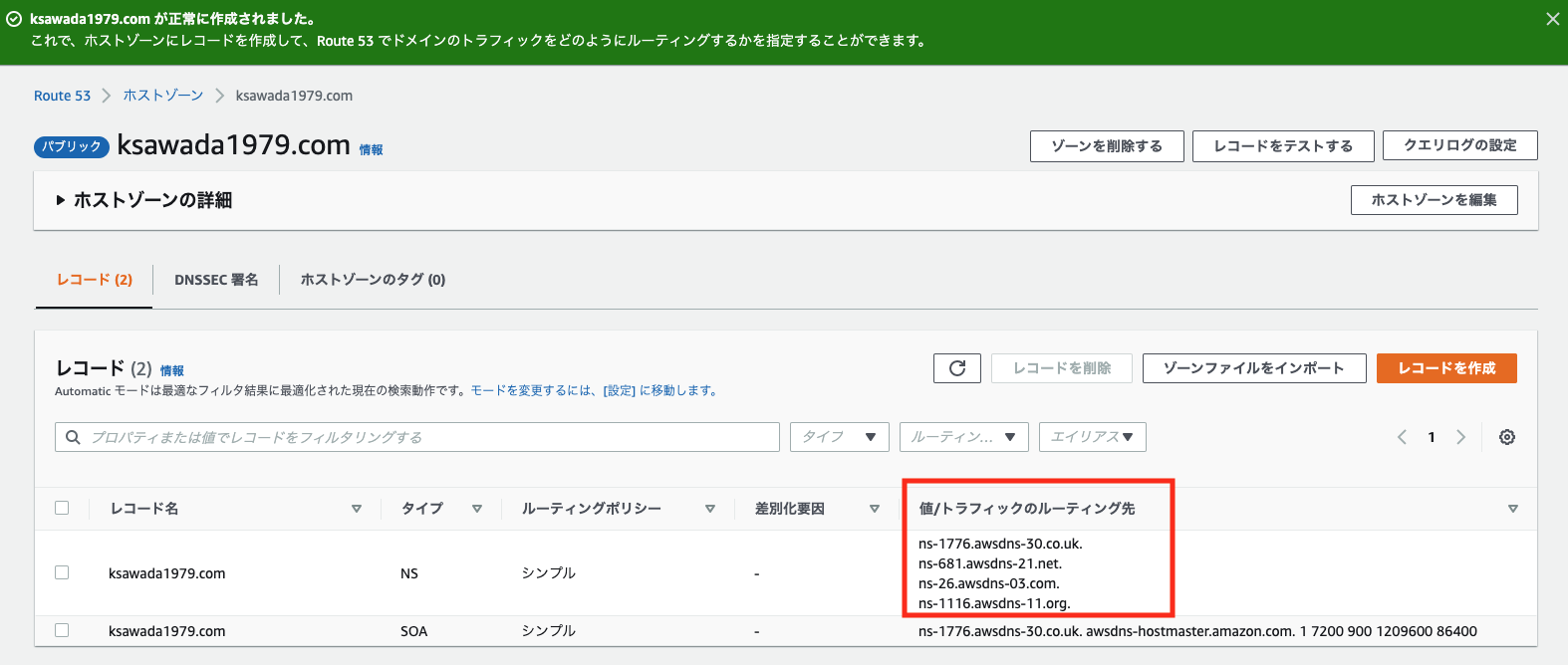

無事にホストゾーンが作成されたことを確認します。

この時赤枠で囲われているNSレコード4つを後で使用するので控えます。

以下の画面ショットの例は私の環境で表示されたNSレコードですので、そのまま使用せずに実際に表示されたNSレコードを使用してください。

上記でAWS側の設定は完了ですが、実はこの時点でksawada1979.comというドメインはAWSの設定を見てくれていません。

そのためにドメイン側に設定が必要になります。

ドメイン側の設定

ドメイン側でネームサーバーの設定を行います。

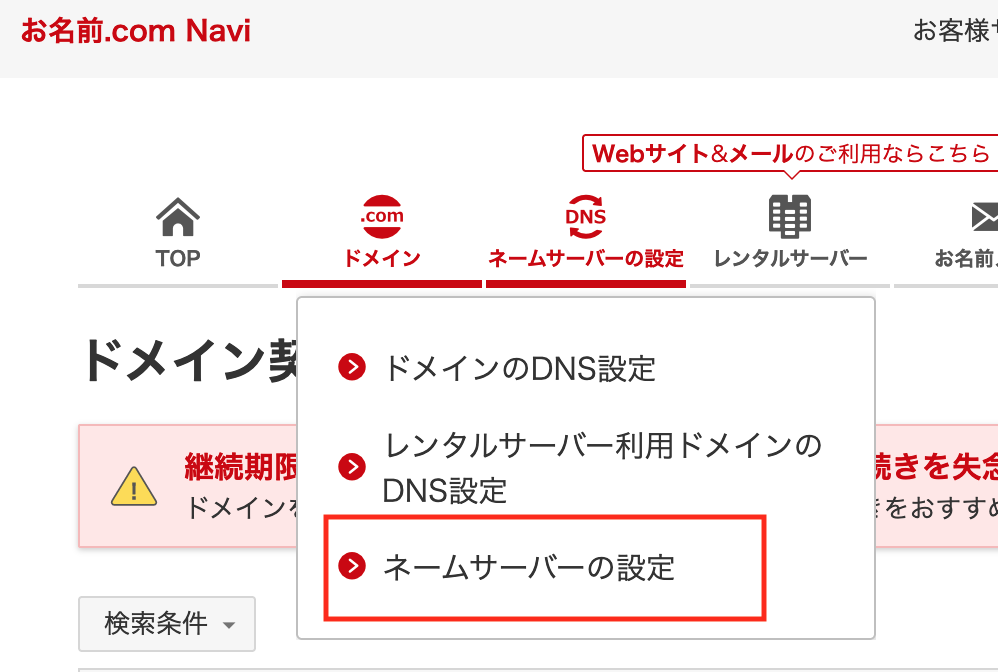

仮にお名前.comでドメインを取得した場合を例に出しますがお名前.com側でネームサーバー設定が必要になります。

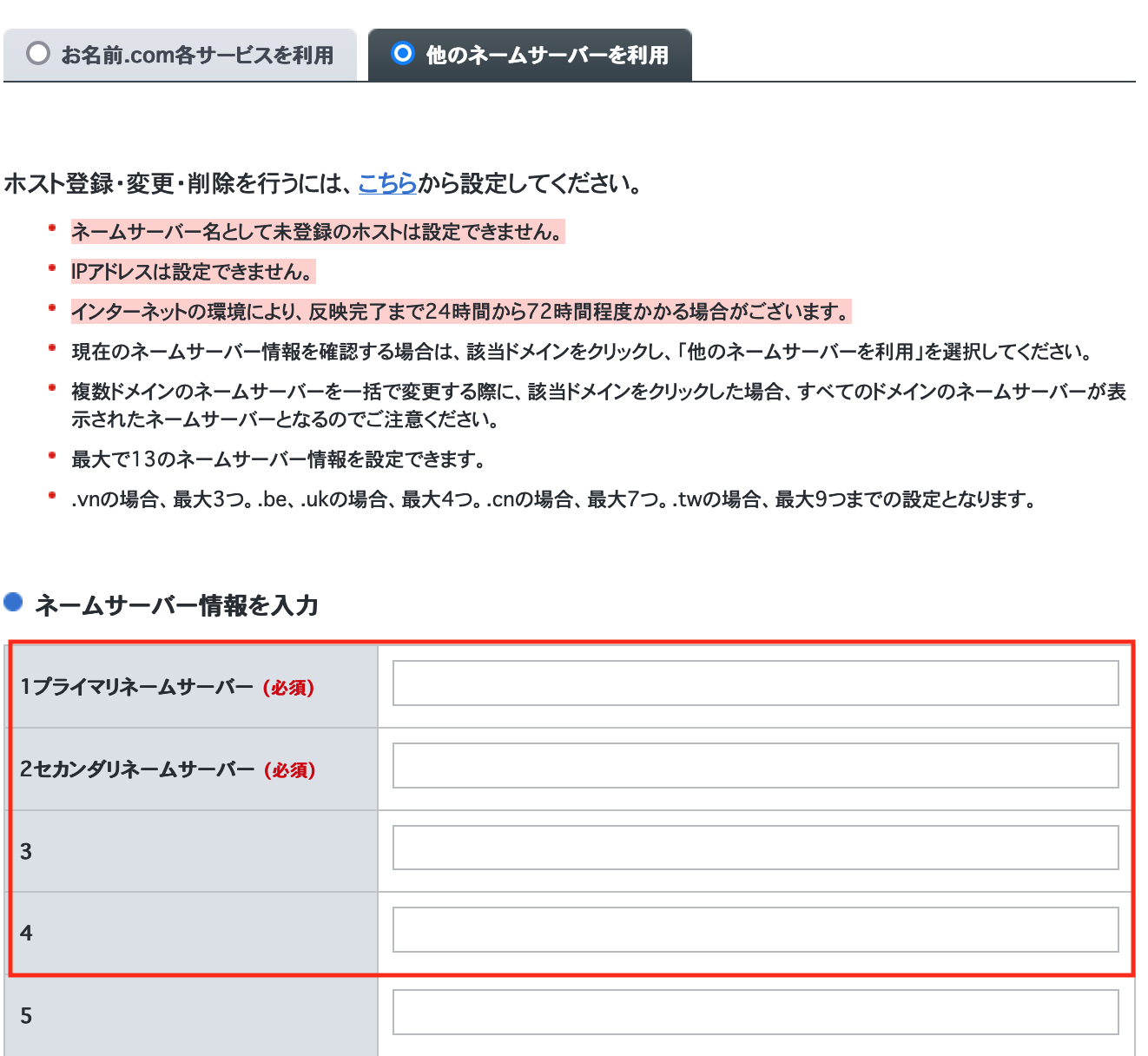

画面は「お名前.com」の画面になります。ネームサーバーの設定を選択します。

お名前.com以外でも同様にネームサーバー設定画面がありますので、ネームサーバー画面に移動します。

次にネームサーバーを入力します。「他のネームサーバーを利用」を選択してホストゾーン作成時に表示された4つのNSレコードを入力します。

最後の.(ドット)は入力不要です。

以上でドメイン側の設定は完了です。これでksawada1979.comというドメインはAWSの設定を見るようになります。

SSL証明書の発行

AWS Certificate Manager(ACM)を利用してSSL証明書の発行をしていきます。

ACMは無料で利用可能な上に、自動的にローテーションして更新してくれるために、年に1度証明書の発行し直しと適用作業の必要がなく非常に便利です。

元オンプレ住民としてこのあたりは地味ですが楽だなーと痛感します。

では、SSL証明書を発行していきましょう。

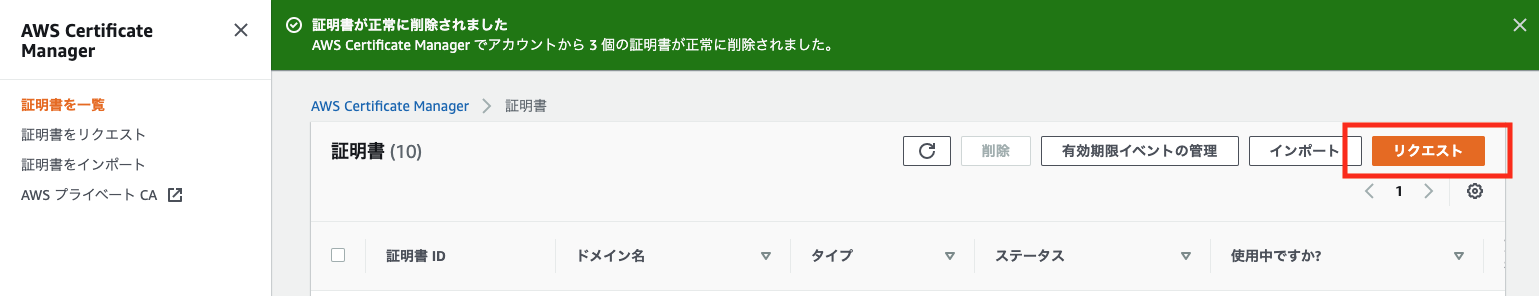

まずAWSマネジメントコンソールから「AWS Certificate Manager」のページへ移動します。

移動したら「証明書一覧」→「リクエスト」をクリックします。

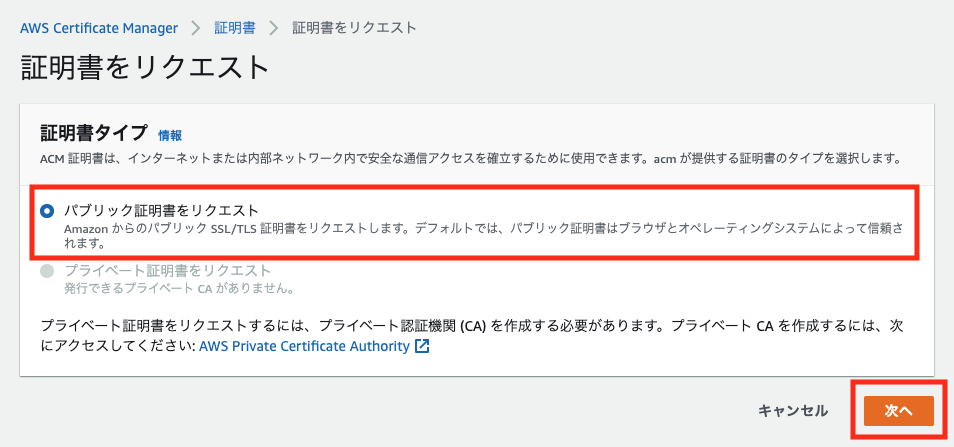

次に「パブリック証明書をリクエスト」を選択して「次へ」をクリックします。

次に「ドメイン名」を入力し、「DNS検証」を選択して「リクエスト」をクリックします。

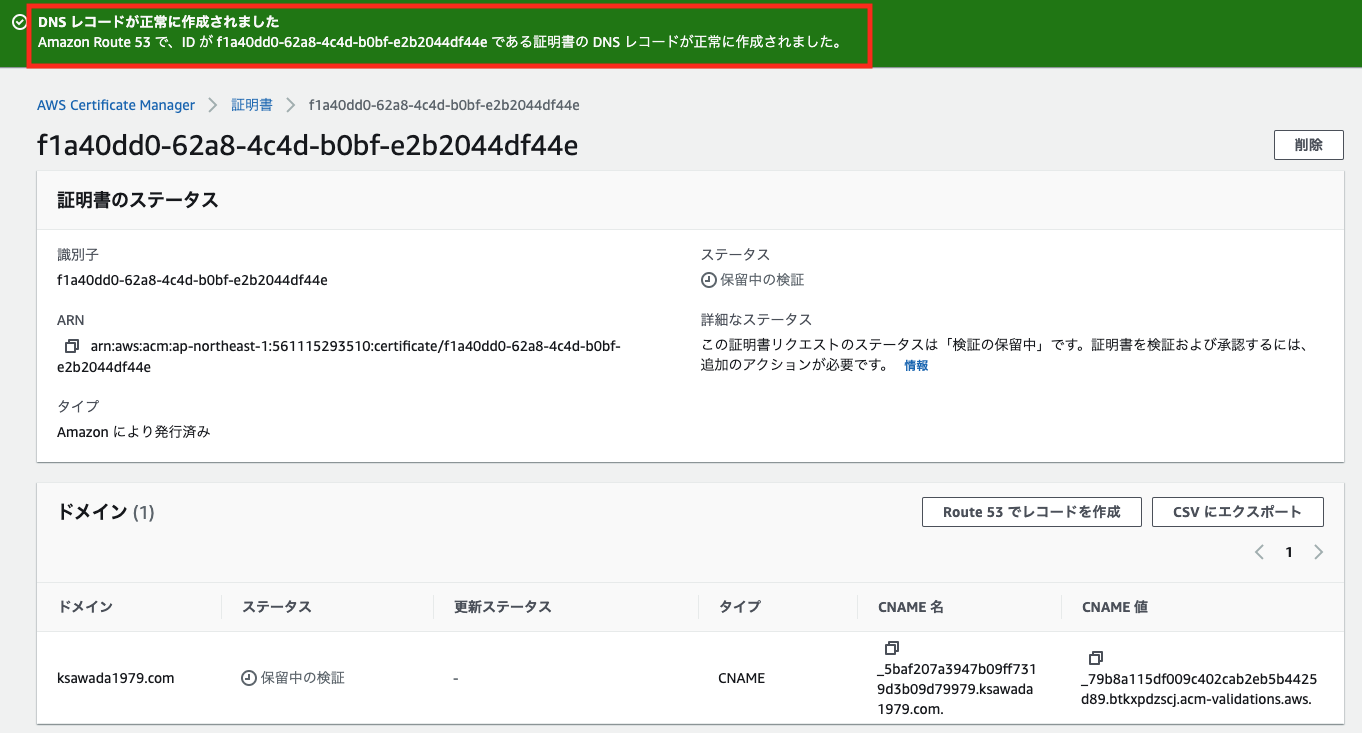

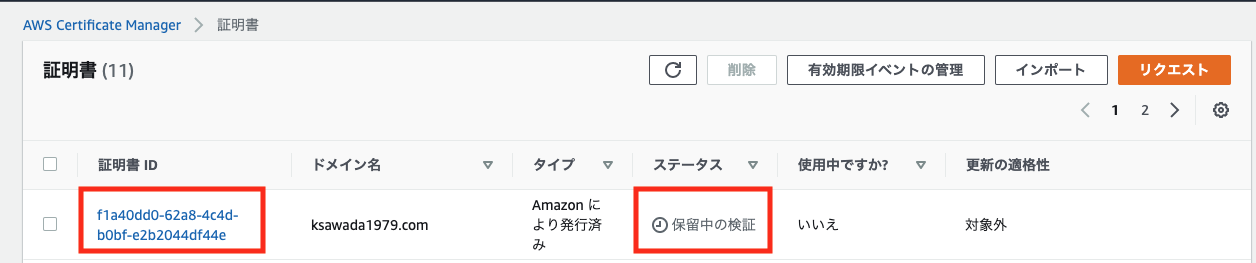

証明書が作成されますがステータスが「保留中の検証」であることを確認します。

ここでは証明書IDの赤枠で囲われているID部分をクリックします。

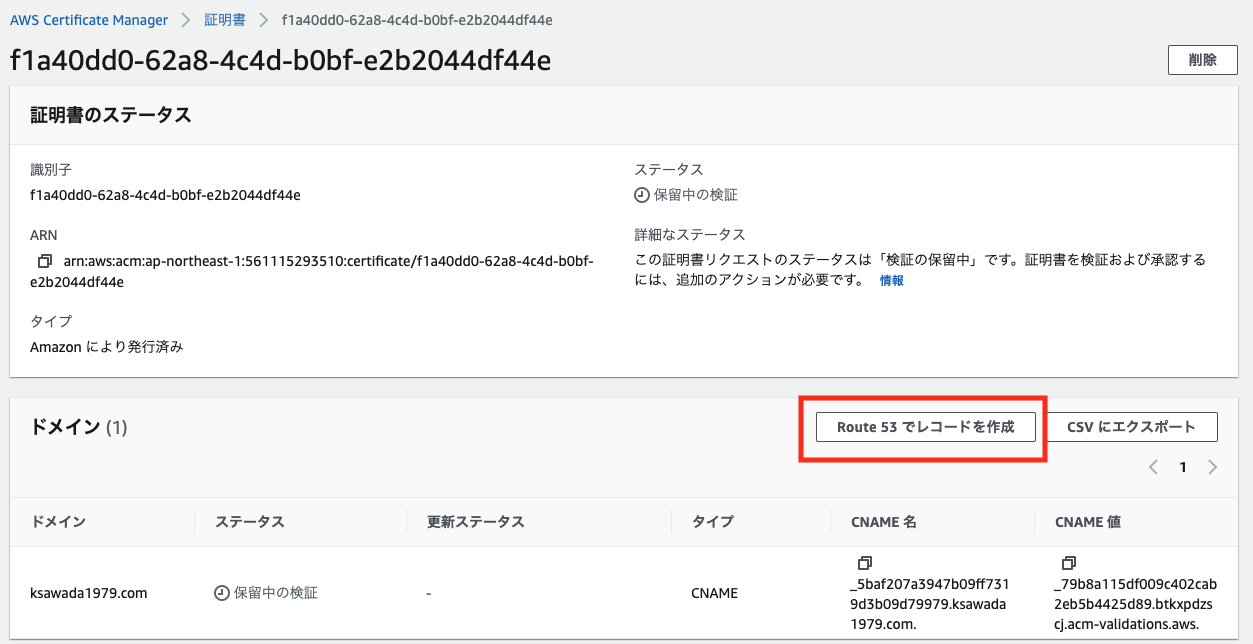

自動的に値が入力された画面になりますので「Route 53でレコードを作成」をクリックします。

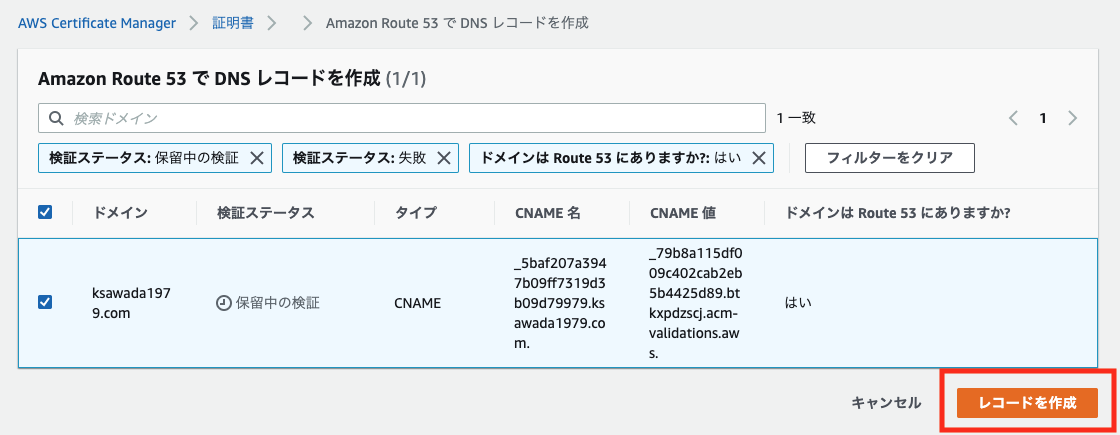

次に以下のような画面が表示されますので「レコードを作成」をクリックします。

最後に発行したSSL証明書が「発行済み」となっていることを確認します。

ACMで発行したSSL証明書の注意点

注意点があります。

今回の構成ですと発行したSSL証明書はロードバランサーに適用します。

そしてACMで発行したSSL証明書はEC2には適用できません。さらに言うと発行した証明書をエクスポートすることができません。

そのため以下のような状態になります。

インターネットからロードバランサーまではhttps通信

ロードバランサーからWEBサーバー間はhttp通信

WEBサーバーを利用するユーザからはhttpsでアクセスするために上記の流れになっていることは表向きわかりませんが、内部的には上記のような動きをしています。

ロードバランサーからWEBサーバー間はhttp通信でも大丈夫なの?と思われる方もいるかもしれませんが、そこはVPC内なので安全であるという設計になります。

作成しようとしているシステムのセキュリティ要件が厳しくてVPC内でもhttps通信でないとダメという場合はACMの使用は見送った方が良いです。

VPC内でもhttps通信が必要な場合はACMでSSL証明書を発行するのではなくGMOなどのSSL証明書を発行しているサイトで別途購入して、EC2に適用する必要があります。

以上でDNS&SSL証明書編は終了です。

ネットワーク編に続きます。